مراقبة مشاكل أداء ASA واستكشاف أخطائها وإصلاحها

خيارات التنزيل

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند الأوامر التي يتم إستخدامها لمراقبة أداء جهاز الأمان القابل للتكيف (ASA) من Cisco واستكشاف أخطائه وإصلاحها.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى جهاز الأمان القابل للتكيف (ASA) من Cisco الذي يشغل الإصدار 8.3 والإصدارات الأحدث.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

أستكشاف مشكلات الأداء وإصلاحها

لاستكشاف أخطاء الأداء وإصلاحها، تحقق من المناطق الأساسية الموضحة في هذا القسم.

ملاحظة: إن يتلقى أنت الإنتاج منshow الأمر من ك cisco أداة، أنت يستطيع استعملت ال cisco CLI محلل in order to عرضت ممكن إصدار ونقطة معينة. يدعم Cisco CLI Analyzer (محلل واجهة سطر الأوامر من Cisco)show أوامر معينة. إذا كنت تستخدم Cisco CLI Analyzer (محلل واجهة سطر الأوامر من Cisco)، فيجب أن تكون مستخدما مسجلا من مستخدمي Cisco، ويجب أن تسجل دخولك إلى حساب Cisco الخاص بك، ويجب أن يكون لديك JavaScript متاحا داخل المستعرض لديك.

إعدادات السرعة والإرسال ثنائي الإتجاه

تم تكوين جهاز الأمان مسبقا للكشف التلقائي عن السرعة وإعدادات الإرسال ثنائي الإتجاه على الواجهة. ومع ذلك، توجد العديد من الحالات التي يمكن أن تتسبب في فشل عملية التفاوض التلقائي، مما يؤدي إلى عدم تطابق السرعة أو الإرسال ثنائي الإتجاه (ومشاكل الأداء). بالنسبة للبنية الأساسية للشبكة الحيوية للمهام، تعمل Cisco يدويا على ترميز السرعة ووضع الإرسال ثنائي الإتجاه على كل واجهة حتى لا تكون هناك فرصة للخطأ. لا تنتقل هذه الأجهزة بشكل عام، لذلك إذا قمت بتكوينها بشكل صحيح، فلن تحتاج إلى تغييرها.

على أي جهاز شبكة، يمكن إستشعار سرعة الارتباط، ولكن يجب التفاوض على الإرسال ثنائي الإتجاه. إذا تم تكوين جهازي شبكة للتفاوض التلقائي بشأن السرعة والإرسال ثنائي الإتجاه، فإنهما يتبادلان الإطارات (التي تسمى نبضات الارتباط السريع، أو FLPs) التي تعلن عن إمكانيات السرعة والإرسال ثنائي الإتجاه. لربط شريك غير مدرك، هذه النبضات تماثل الإطارات العادية بسرعة 10 ميجابت في الثانية. من أجل ربط شريك يمكنه فك ترميز النبضات، تحتوي نقاط الوصول عن بعد (FLPs) على جميع إعدادات السرعة والإرسال ثنائي الإتجاه التي يمكن أن يوفرها شريك الارتباط. وتعترف المحطة التي تستقبل نقاط الوصول lighp (FLPs) بالإطارات، وتتفق الأجهزة بشكل متبادل على أعلى سرعة وإعدادات إرسال ثنائي الإتجاه التي يمكن أن يحققها كل منها. إذا كان أحد الأجهزة لا يدعم التفاوض التلقائي، فإن الجهاز الآخر يستلم FLPs وانتقالات إلى وضع الكشف المتوازي. من أجل إستشعار سرعة الشريك، ينصت الجهاز إلى طول النبضات، ثم يضبط السرعة بناء على الطول. تنشأ المشكلة بخصوص إعداد الإرسال ثنائي الإتجاه. نظرا لأنه يجب التفاوض على الإرسال ثنائي الإتجاه، فإن الجهاز الذي تم تعيينه على التفاوض التلقائي لا يمكنه تحديد الإعدادات على الجهاز الآخر، لذلك فإنه يتم تعيينه افتراضيا على وضع الإرسال أحادي الإتجاه، كما هو موضح في معيار IEEE 802.3u.

على سبيل المثال، إذا قمت بتكوين واجهة ASA للتفاوض التلقائي وقمت بتوصيلها بمحول تم ترميزه ترميزا ثابتا بسرعة 100 ميجابت في الثانية ووضع الإرسال ثنائي الإتجاه الكامل، فإن ASA يرسل FLPs. ومع ذلك، لا يستجيب المحول لأنه تم ترميزه بشكل ثابت للسرعة والإرسال ثنائي الإتجاه، ولا يشارك في التفاوض التلقائي. لأنه يستلم ما من إستجابة من المفتاح، ال ASA إنتقال إلى متوازي كشف أسلوب ويحس طول النبضات في الإطارات أن المفتاح يرسل. هذا، يستشعر ال ASA أن المفتاح ثبتت إلى 100 ميجابت في الثانية، لذلك هو يثبت القارن سرعة بناء على هذا. ومع ذلك، نظرا لأن المحول لا يقوم بتبادل نقاط الوصول في الوضع Lightweight، فلن يتمكن ASA من اكتشاف ما إذا كان المحول يمكن تشغيل الإرسال ثنائي الإتجاه الكامل، لذلك يقوم ASA بتعيين الإرسال ثنائي الإتجاه للواجهة على وضع الإرسال أحادي الإتجاه، كما هو موضح في معيار IEEE 803.2u. نظرا لأنه قد تم ترميز المحول بشكل ثابت إلى 100 ميجابت في الثانية ووضع الإرسال ثنائي الإتجاه الكامل، وقد تفاوض ASA تلقائيا إلى 100 ميجابت في الثانية ووضع الإرسال أحادي الإتجاه (كما يفعل)، فإن النتيجة هي حالة عدم توافق مزدوج يمكن أن يتسبب في مشاكل خطيرة في الأداء.

غالبا ما يتم الكشف عن عدم تطابق السرعة أو الإرسال ثنائي الإتجاه عندما تتزايد عدادات الخطأ على الواجهات المعنية. الأخطاء الأكثر شيوعا هي عمليات التحقق من الإطارات والتكرار الدوري (CRCs) والحزم الصغيرة. إذا أزدادت هذه القيم على الواجهة الخاصة بك، فهذا يعني إما عدم تطابق السرعة/الإرسال ثنائي الإتجاه أو حدوث مشكلة في الكابلات. يجب حل هذه المشكلة قبل المتابعة.

مثال

Interface GigabitEthernet0/0 "outside", is up, line protocol is up

Hardware is i82546GB rev03, BW 1000 Mbps, DLY 10 usec

Auto-Duplex(Full-duplex), Auto-Speed(100 Mbps)

Input flow control is unsupported, output flow control is unsupported

MAC address 0013.c480.b2b8, MTU 1500

IP address 192.168.17.4, subnet mask 255.255.255.0

311981 packets input, 20497296 bytes, 0 no buffer

Received 311981 broadcasts, 157 runts, 0 giants

379 input errors, 107 CRC, 273 frame, 0 overrun, 0 ignored, 0 abort

0 pause input, 0 resume input

0 L2 decode drops

121 packets output, 7744 bytes, 0 underruns

0 pause output, 0 resume output

0 output errors, 0 collisions, 1 interface resets

0 late collisions, 0 deferred

0 input reset drops, 0 output reset drops, 0 tx hangs

input queue (blocks free curr/low): hardware (255/249)

output queue (blocks free curr/low): hardware (255/254)

استخدام CPU

إذا لاحظت أن إستخدام وحدة المعالجة المركزية (CPU) مرتفع، فأكمل الخطوات التالية لاستكشاف الأخطاء وإصلاحها:

- تحقق من انخفاض

show xlate countعدد الاتصالات. - تحقق من أن كتلة الذاكرة عادية.

- تحقق من أن عدد قوائم التحكم في الوصول (ACL) أعلى.

- قم بإصدار

show memory detailالأمر وتحقق من أن الذاكرة المستخدمة من قبل ASA هي إستخدام عادي. - تحقق من أن عمليات العد

show processes cpu-hogshow processes memoryطبيعية. - يمكن أن يقوم أي مضيف موجود داخل جهاز الأمان أو خارجه بإنشاء حركة مرور البيانات الضارة أو الجماعية التي يمكن أن تكون حركة مرور للبث/البث المتعدد وتتسبب في إستخدام وحدة المعالجة المركزية (CPU) بشكل كبير. لحل هذه المشكلة، قم بتكوين قائمة وصول لرفض حركة مرور البيانات بين الأجهزة المضيفة (من نهاية إلى نهاية) وتحقق من الاستخدام.

- تحقق من إعدادات السرعة والإرسال ثنائي الإتجاه في واجهات ASA. يمكن أن يزيد إعداد عدم التطابق مع الواجهات البعيدة من إستخدام وحدة المعالجة المركزية.

يوضح هذا المثال العدد الأعلى في خطأ الإدخال والتجاوز بسبب عدم تطابق السرعة. استعملت الأمرshow interfacein order to دققت الخطأ:

Ciscoasa#sh int GigabitEthernet0/1 Interface GigabitEthernet0/1 "inside", is up, line protocol is up Hardware is i82546GB rev03, BW 1000 Mbps, DLY 10 usec Auto-Duplex(Full-duplex), Auto-Speed(100 Mbps) Input flow control is unsupported, output flow control is unsupported MAC address 0013.c480.b2b8, MTU 1500 IP address 192.168.17.4, subnet mask 255.255.255.0 311981 packets input, 20497296 bytes, 0 no buffer Received 311981 broadcasts, 157 runts, 0 giants 7186 input errors, 0 CRC, 0 frame, 7186 overrun, 0 ignored, 0 abort 0 pause input, 0 resume input 0 L2 decode drops 121 packets output, 7744 bytes, 0 underruns 0 pause output, 0 resume output 0 output errors, 0 collisions, 1 interface resets 0 late collisions, 0 deferred 0 input reset drops, 0 output reset drops, 0 tx hangs input queue (blocks free curr/low): hardware (255/249) output queue (blocks free curr/low): hardware (255/254)ثبتت in order to حللت هذا إصدار، سرعة ك auto إلى ال يماثل قارن.

ملاحظة: cisco يوصي أن أنت يمكن

ip verify reverse-path interfaceالأمر على all the قارن. وهذا يتسبب في إسقاط الحزم التي ليس لها عنوان مصدر صالح ويؤدي إلى إستخدام أقل لوحدة المعالجة المركزية. ينطبق هذا على FWSM عندما يواجه مشاكل عالية لوحدة المعالجة المركزية. - قد يكون السبب الآخر لارتفاع إستخدام وحدة المعالجة المركزية (CPU) هو كثرة مسارات البث المتعدد. قم بإصدار الأمر

show mrouteللتحقق من ما إذا كان ASA يستلم العديد من مسارات البث المتعدد. - أستخدم الأمر

show local-hostلمعرفة ما إذا كانت الشبكة تواجه هجوما لمنع الخدمة، والذي يمكن أن يشير إلى هجوم فيروسات في الشبكة. - يمكن أن تحدث وحدة المعالجة المركزية (CPU) العالية بسبب معرف تصحيح الأخطاء من Cisco CSCsq48636 . راجع معرف تصحيح الأخطاء من Cisco CSCsq48636 للحصول على مزيد من المعلومات.

ملاحظة: يمكن فقط لمستخدمي Cisco المسجلين الوصول إلى أدوات Cisco الداخلية ومعلومات الخطأ.

ملاحظة: إذا لم يحل الحل المقدم سابقا المشكلة، قم بترقية نظام ASA الأساسي بناء على المتطلبات. راجع وحدات الأمان النمطية من Cisco لأجهزة الأمان للحصول على مزيد من المعلومات حول إمكانيات النظام الأساسي لأجهزة الأمان المعدلة وسعاتها. اتصل ب TAC (دعم Cisco التقني) للحصول على مزيد من المعلومات.

إستخدام فائق للذاكرة

فيما يلي بعض الأسباب المحتملة لاستخدام الذاكرة بشكل كبير:

- تسجيل الأحداث: يمكن أن يستهلك تسجيل الأحداث كميات كبيرة من الذاكرة. لحل هذه المشكلة، قم بتثبيت كافة الأحداث وتسجيلها إلى خادم خارجي، مثل خادم syslog.

- تسرب الذاكرة: قد تؤدي مشكلة معروفة في برنامج جهاز الأمان إلى إستهلاك ذاكرة مرتفع. لحل هذه المشكلة، قم بترقية برنامج جهاز الأمان.

- تم تمكين تصحيح الأخطاء: يمكن أن يستهلك تصحيح الأخطاء كميات كبيرة من الذاكرة. لحل هذه المشكلة، قم بتعطيل تصحيح الأخطاء باستخدام الأمر undebug all.

- منافذ الحظر: يتسبب حظر المنافذ على الواجهة الخارجية لجهاز الأمان في إستهلاك جهاز الأمان لكميات كبيرة من الذاكرة لحظر الحزم من خلال المنافذ المحددة. أعجزت in order to حللت هذا إصدار، الحركة مرور المخالفة في ال isp نهاية.

- اكتشاف التهديد: تتألف ميزة الكشف عن التهديدات من مستويات مختلفة من الإحصائيات التي يتم تجميعها للتهديدات المختلفة واكتشاف التهديدات باستخدام الماسح الضوئي، والذي يحدد متى يقوم المضيف بإجراء مسح ضوئي. قم بإيقاف تشغيل هذه الميزة لاستهلاك ذاكرة أقل.

PortFast، Channel، و Trunking

بشكل افتراضي، تم تصميم العديد من المحولات، مثل محولات Cisco التي تشغل نظام تشغيل Catalyst (OS)، لكي تكون أجهزة توصيل وتشغيل. على هذا النحو، يكون العديد من معلمات المنفذ الافتراضية غير مرغوب فيها عند توصيل ASA في المحول. على سبيل المثال، على مفتاح أن يركض المادة حفازة os، ثبتت تقصير يقني إلى تلقائي، trunking ثبتت إلى تلقائي، وميناءFast معأق. إن يربط أنت ASA إلى مفتاح أن يركض المادة حفازة os، يعجز يقني، يعجز trunking، ويمكن PortFast.

يتم إستخدام التحويل، المعروف أيضا ب Fast EtherChannel أو Giga EtherChannel، لربط منفذين فعليين أو أكثر في مجموعة منطقية من أجل زيادة الخرج الإجمالي عبر الارتباط. عندما شكلت ميناء يكون للقناة آلي، هو يرسل بروتوكول تجميع أيسر (PAgP) إطار بما أن الخطوة يصبح نشط in order to حددت إن هو يكون جزء من قناة. يمكن أن تتسبب هذه الإطارات في حدوث مشاكل إذا حاول الجهاز الآخر التفاوض تلقائيا على سرعة الارتباط ووضع الإرسال ثنائي الإتجاه. إن ثبتت يقني على الميناء إلى تلقائي، هو أيضا ينتج في تأخير إضافي حوالي 3 ثاني قبل أن يبدأ الميناء أن يرسل حركة مرور بعد الرابط يكون فوق.

ملاحظة: على المادة حفازة xl sery مفتاح، لا يثبت يقني إلى تلقائي افتراضيا. لهذا السبب، أنت ينبغي أعجزت يقني على أي مفتاح ميناء أن يربط إلى ASA.

يجمع trunking، المعروف أيضا بواسطة بروتوكولات التوصيل المشترك بين المحولات (ISL) أو Dot1q، بين شبكات LAN الظاهرية المتعددة (VLANs) على منفذ واحد (أو إرتباط). وعادة ما يتم إستخدام trunking بين محولين عندما يكون لكل من المحولين أكثر من شبكة VLAN واحدة معرفة على المحولين. عندما شكلت ميناء يكون للtrunking آلي، هو يرسل بروتوكول التوصيل الديناميكي (DTP) إطار بما أن الربط يأتي in order to حددت إن الميناء أن يربط إلى يريد أن شنطة. يمكن أن تتسبب إطارات DTP هذه في حدوث مشاكل مع التفاوض التلقائي للارتباط. إن ثبتت trunking يكون إلى تلقائي على مفتاح ميناء، هو يضيف تأخير إضافي حوالي 15 ثاني قبل أن يبدأ الميناء أن يرسل حركة مرور بعد أن الرابط يكون فوق.

PortFast، المعروف أيضا ب بداية السريعة، خيار أن يبلغ المفتاح أن طبقة 3 أداة يكون ربطت من مفتاح ميناء. لا ينتظر الميناء التقصير 30 ثاني (15 ثاني أن يستمع و 15 ثاني أن يعلم)؛ بدلا من ذلك، يتسبب هذا الإجراء في قيام المحول بوضع المنفذ في حالة إعادة التوجيه مباشرة بعد ظهور الارتباط. هو مهم أن يفهم أن عندما يمكن أنت PortFast، يجسر - شجرة لا يعجز. الشجرة المتفرعة لا تزال نشطة على ذلك المنفذ. عندما يمكن أنت PortFast، علمت المفتاح فقط أن هناك ما من آخر مفتاح أو صرة (طبقة 2-only أداة) يربط على الآخر نهاية من الخطوة. يتجاوز المفتاح التأخير عادي 30 ثاني بينما يحاول هو أن يحدد إن طبقة 2 أنشوطة ينتج إن هو يجلب أن ميناء. وبعد ان يظهر الرابط، لا يزال يشترك في الشجرة الممتدة. يرسل الميناء جسر ربط معطيات وحدة (BPDUs)، والمفتاح بعد يستمع ل BPDUs على أن ميناء. لهذه الأسباب، يوصى بتمكين PortFast على أي منفذ محول يتصل ب ASA.

ملاحظة: مادة حفازة os إطلاق 5،4 وفيما بعدset port host يتضمن الأمر أن يسمح أنت أن يستعمل أمر وحيد أن يعجز يقني، يعجز trunking، ويمكن PortFast.

ترجمة عنوان الشبكة (NAT)

عينت كل nat أو nat حمل زائد (ضرب) جلسة ترجمة شق يعرف باسم xlate. يمكن أن تستمر هذه المستويات حتى بعد أن تقوم بتغييرات على قواعد NAT التي تؤثر عليها. قد يؤدي ذلك إلى إستنزاف فتحات الترجمة أو السلوك غير المتوقع أو كليهما بواسطة حركة المرور التي تخضع للترجمة. يشرح هذا القسم كيفية عرض التفاصيل ومعالجتها على جهاز الأمان.

تحذير: يمكن أن يحدث انقطاع مؤقت لتدفق جميع حركات مرور البيانات من خلال الجهاز عندما تقوم بمسح العناصر الموجودة على جهاز الأمان بشكل عام.

عينة ASA تشكيل ل ضرب أن يستعمل القارن خارجي عنوان:

object network OBJ_GENERIC_ALL subnet 0.0.0.0 0.0.0.0 nat (inside,outside) source dynamic OBJ_GENERIC_ALL interface

حركة المرور التي تتدفق من خلال جهاز الأمان تخضع على الأرجح ل NAT. لعرض الترجمات المستخدمة في جهاز الأمان، قم بإصدار الأمرshow xlate :

Ciscoasa#show xlate

5 in use, 5 most used

Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice

NAT from any:192.168.1.10 to any:172.16.1.1/24

flags s idle 277:05:26 timeout 0:00:00

يمكن أن تستمر فتحات الترجمة بعد إجراء التغييرات الأساسية. لمسح فتحات الترجمة الحالية على جهاز الأمان، قم بإصدار الأمرclear xlate:

Ciscoasa#clear xlate

Ciscoasa#show xlate 0 in use, 1 most used

يقومclear xlateالأمر بمسح كل الترجمة الديناميكية الحالية من الجدول xlate. لمسح ترجمة IP معينة، يمكنك إستخدام الأمرclear xlateمعglobal [ip address]الكلمة الأساسية.

هنا عينة ASA تشكيل ل nat:

object network inside-net subnet 0.0.0.0 0.0.0.0 object network outside-pat-pool range 10.10.10.10 10.10.10.100 nat (inside,outside) source dynamic inside-net outside-pat-pool

لاحظshow xlateمخرجات الترجمة للداخل 10.2.2.2 إلى خارج النطاق 10.10.10.10:

Ciscoasa#show xlate 2 in use, 2 most used Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice TCP PAT from inside:10.2.2.2/1429 to any:10.10.10.10/64768 flags ri idle 62:33:57 timeout 0:00:30 TCP PAT from inside:10.5.5.5/1429 to any:10.10.10.11/64768 flags ri idle 62:33:57 timeout 0:00:30

مسح الترجمة لعنوان IP العالمي 10.10.10.10:

Ciscoasa# clear xlate global 10.10.10.10

في هذا المثال، تمت إزالة الترجمة للداخل 10.2.2.2 إلى خارج النطاق العالمي 10.10.10.10:

Ciscoasa#show xlate 1 in use, 2 most used Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice TCP PAT from inside:10.5.5.5/1429 to any:10.10.10.11/64768 flags ri idle 62:33:57 timeout 0:00:30

Syslogs

تتيح لك syslogs أستكشاف أخطاء ASA وإصلاحها. توفر Cisco خادم syslog مجانا ل Windows NT المسمى ASA Firewall Syslog Server (PFSS). يمكنك تنزيل PFSS من الدعم التقني والتنزيلات من Cisco.

يوفر العديد من الموردين الآخرين خوادم syslog لأنظمة تشغيل Windows الأساسية المختلفة، مثل Windows 2000 و Windows XP. تحتوي معظم أجهزة UNIX و Linux على خوادم syslog المثبتة بشكل افتراضي.

عندما يثبت أنت ال syslog نادل، شكلت ال ASA in order to أرسلت سجل مقياس سرعة إلى هو.

على سبيل المثال:

logging on

logging host <ip_address_of_syslog_server>

logging trap debugging

ملاحظة: يقوم هذا المثال بتكوين ASA لإرسال تصحيح الأخطاء (المستوى 7) والمزيد من syslog الهامة إلى خادم syslog. لأن سجلات ASA هذه هي الأكثر تفصيلا، فاستخدمها فقط عند أستكشاف أخطاء ما وإصلاحها. بالنسبة للعملية العادية، قم بتكوين مستوى التسجيل إلى تحذير (المستوى 4) أو خطأ (المستوى 3).

إذا واجهت مشكلة مع الأداء البطيء، قم بفتح syslog في ملف نصي وابحث عن عنوان IP المصدر المرتبط بمشكلة الأداء. (إذا كنت تستخدم UNIX، أنت يستطيع زحمت من خلال ال syslog للمصدر عنوان.) تحقق من الرسائل التي تشير إلى أن الخادم الخارجي حاول الوصول إلى عنوان IP الداخلي على منفذ TCP 113 (لبروتوكول التعريف، أو الرقم)، ولكن ASA رفض الحزمة. يجب أن تكون الرسالة مماثلة للمثال التالي:

%ASA-2-106001: Inbound TCP connection denied from 10.64.10.2/35969 to 192.168.110.179/113 flags SYN

إن يستلم أنت هذا رسالة، أصدرتservice resetinboundالأمر إلى ال ASA. لا يقوم ASA بإسقاط الحزم في صمت؛ وبدلا من ذلك، يتسبب هذا الأمر في قيام ASA بإعادة تعيين أي اتصال وارد يتم رفضه بواسطة نهج الأمان على الفور. لا ينتظر الخادم حتى تنتهي الحزمة الحالية من اتصال TCP الخاص بها؛ بدلا من ذلك، فإنه يستلم على الفور حزمة إعادة ضبط.

بروتوكول إدارة الشبكات البسيط (SNMP)

الطريقة الموصى بها لعمليات النشر في المؤسسات هي مراقبة أداء Cisco ASA باستخدام SNMP. يدعم Cisco ASA هذا مع إصدارات SNMP 1 و 2c و 3.

يمكنك تكوين جهاز الأمان لإرسال ملائمات إلى خادم إدارة الشبكة (NMS)، أو يمكنك إستخدام NMS لاستعراض قواعد معلومات الإدارة (MIB) على جهاز الأمان. إن قواعد معلومات الإدارة هي مجموعة من التعريفات، وجهاز الأمان يحتفظ بقاعدة بيانات للقيم لكل تعريف. أحلت ل كثير معلومة حول هذا، cisco ASA 5500 sery تشكيل مرشد مع ال CLI، 8.4 و 8.6.

يمكن العثور على جميع قواعد معلومات الإدارة (MIB) المدعومة ل Cisco ASA في قائمة دعم ASA MIB. من هذه القائمة، تكون قواعد معلومات الإدارة هذه مفيدة عندما تراقب الأداء:

- Cisco-Firewall-MIB — يحتوي على كائنات مفيدة في تجاوز الفشل.

- Cisco-Process-MIB — يحتوي على كائنات مفيدة لاستخدام وحدة المعالجة المركزية.

- cisco-memory-pool-mib — يحتوي على كائنات مفيدة لكائنات الذاكرة.

عكس عمليات بحث DNS

إذا كنت تعاني من بطء الأداء مع ASA، فتحقق من أن لديك سجلات مؤشر نظام اسم المجال (DNS PTR)، المعروفة أيضا باسم سجلات البحث العكسية DNS، في خادم DNS المخول للعناوين الخارجية التي يستخدمها ASA. هذا يتضمن أي عنوان في ك شبكة ترجمة عنوان (NAT) بركة (أو ال ASA خارجي قارن إن أنت overload على القارن)، أي عنوان ساكن إستاتيكي، وعنوان داخلي (إن لا يستعمل أنت NAT معهم). يمكن أن تستخدم بعض التطبيقات، مثل بروتوكول نقل الملفات (FTP) وخوادم Telnet، عمليات بحث DNS العكسية لتحديد من أين يأتي المستخدم وما إذا كان مضيفا صالحا. إذا لم يتم حل البحث عن DNS العكسي، فسيتم تقليل الأداء مع انتهاء مهلة الطلب.

لضمان وجود سجل PTR لهذه الأجهزة المضيفة، قم بإصدار الأمرnslookup من جهاز الكمبيوتر أو جهاز UNIX؛ قم بتضمين عنوان IP العالمي الذي تستخدمه للاتصال بالإنترنت.

مثال

% nslookup 192.168.219.25 10.219.133.198.in-addr.arpa name = www.cisco.com.

يجب تلقي إستجابة مرة أخرى باسم DNS للجهاز المعين لعنوان IP هذا. إذا لم تتلق إستجابة، اتصل بالشخص الذي يتحكم في DNS الخاص بك لطلب إضافة سجلات PTR لكل عنوان من عناوين IP العمومية الخاصة بك.

التجاوز على الواجهة

إذا كان لديك انفجار حركة مرور، يمكن أن تحدث الحزم المسقطة إذا تجاوز الاندفاع سعة التخزين المؤقت لمخزن FIFO المؤقت على بطاقة واجهة الشبكة (NIC) ومخازن الاستقبال المؤقتة. إذا قمت بتمكين إطارات Pause (الإيقاف المؤقت) للتحكم في التدفق، فيمكنه تخفيف هذه المشكلة. يتم إنشاء إطارات Pause (XOFF) و XON تلقائيا بواسطة أجهزة NIC استنادا إلى إستخدام مخزن FIFO المؤقت. يتم إرسال إطار PAUSE (الإيقاف المؤقت) عندما يتجاوز إستخدام المخزن المؤقت علامة الماء العالي. لتمكين إطارات Pause (XOFF) للتحكم في التدفق، أستخدم هذا الأمر:

hostname(config)#interface tengigabitethernet 1/0 hostname(config-if)#

flowcontrol send on

إظهار الأوامر

إظهار إستخدام وحدة المعالجة المركزية

يتم إستخدامshow cpu usageالأمر لتحديد حمل حركة المرور الموضوع على وحدة المعالجة المركزية ASA. وخلال أوقات ذروة حركة المرور أو الارتفاعات الحادة في الشبكة أو الهجمات، يمكن زيادة إستخدام وحدة المعالجة المركزية (CPU).

يحتوي ASA على وحدة معالجة مركزية واحدة لمعالجة مجموعة متنوعة من المهام؛ على سبيل المثال، يقوم بمعالجة الحزم وطباعة رسائل تصحيح الأخطاء إلى وحدة التحكم. ولكل عملية غرضها الخاص، وتتطلب بعض العمليات وقتا أكبر من وقت وحدة المعالجة المركزية مقارنة بغيرها من العمليات. قد يكون التشفير هو العملية الأكثر كثافة على وحدة المعالجة المركزية (CPU)، لذلك إذا اجتاز جهاز ASA لديك الكثير من حركة المرور عبر أنفاق مشفرة، فيجب عليك الأخذ في الاعتبار جهاز ASA أكثر سرعة، وهو مركز مخصص للشبكات الخاصة الظاهرية (VPN) مثل شبكة VPN 3000. تقوم وحدة التحكم في التيار المتردد بإلغاء تحميل التشفير وفك التشفير من وحدة المعالجة المركزية (ASA) وتنفيذها في الأجهزة الموجودة على البطاقة. وهذا يسمح ل ASA بتشفير حركة مرور البيانات وفك تشفيرها بسرعة 100 ميجابت في الثانية باستخدام 3DES (تشفير 168 بت).

التسجيل هو عملية أخرى يمكن أن تستهلك كميات كبيرة من موارد النظام. ولهذا السبب، يوصى بتعطيل تسجيل وحدة التحكم والمراقبة والمخزن المؤقت على ASA. يمكنك تمكين هذه العمليات عند أستكشاف أخطاء المشكلة وإصلاحها، ولكن يتم تعطيلها للعملية اليومية، وخاصة إذا نفدت سعة وحدة المعالجة المركزية (CPU). كما يقترح تعيين تسجيل بروتوكول إدارة الشبكة البسيط (محفوظات التسجيل) أو syslog على المستوى 5 (الإعلام) أو أقل. in addition، أنت يستطيع أعجزت خاص syslog رسالة id معno logging message الأمر.

كما يوفر مدير أجهزة حلول الأمان المعدلة (ASDM) من Cisco رسما بيانيا على علامة التبويب Monitoring يتيح لك عرض إستخدام وحدة المعالجة المركزية (CPU) الخاصة ب ASA عبر الوقت. يمكنك إستخدام هذا الرسم البياني لتحديد الحمل على ASA الخاص بك.

يمكن إستخدام show cpu usage الأمر لعرض إحصائيات إستخدام وحدة المعالجة المركزية (CPU).

مثال

Ciscoasa#show cpu usage CPU utilization for 5 seconds = 1%; 1 minute: 2%; 5 minutes: 1%

عرض إستخدام وحدة المعالجة المركزية على ASDM

أكمل الخطوات التالية لعرض إستخدام وحدة المعالجة المركزية (CPU) على ASDM:

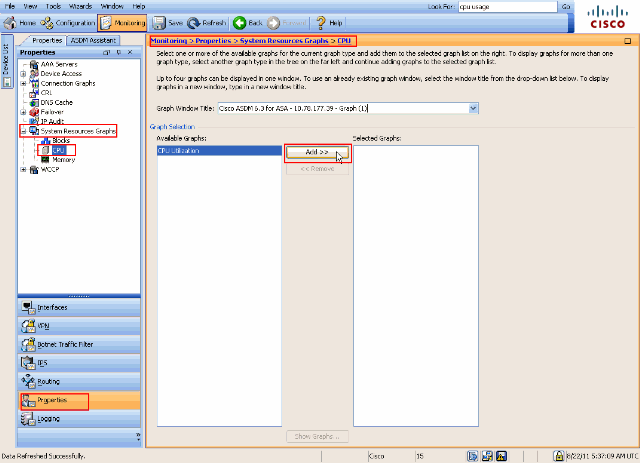

- انتقل إلى

Monitoring > Properties > System Resources Graphics > CPUASDM واختر عنوان نافذة الرسم البياني. ثم أختر الرسومات البيانية المطلوبة من قائمة الرسومات البيانية المتوفرة ثم انقر فوق إضافة كما هو موضح.

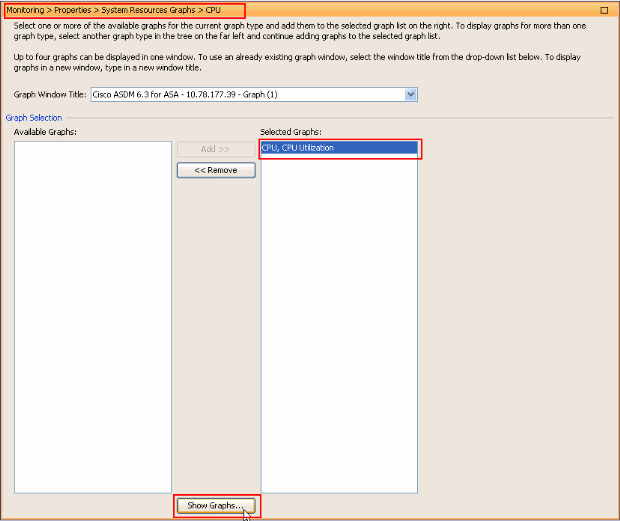

- بمجرد إضافة اسم الرسم البياني المطلوب أسفل قسم الرسومات البيانية المحددة، انقر فوق إظهار الرسومات البيانية.

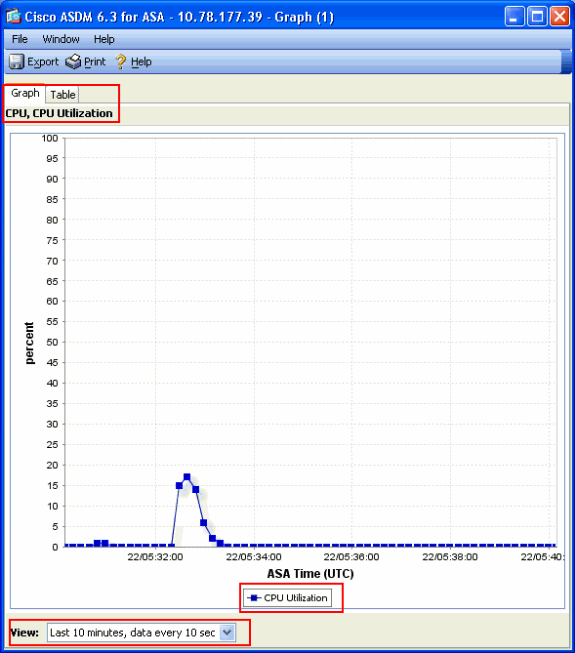

تعرض الصورة التالية رسم بياني إستخدام وحدة المعالجة المركزية (CPU) على ASDM. تتوفر طرق عرض مختلفة لهذا الرسم البياني ويمكن تغييرها عند تحديد طريقة العرض من القائمة المنسدلة "عرض". يمكن طباعة هذا الإخراج أو حفظه على الكمبيوتر كما هو مطلوب.

وصف الإخراج

يصف هذا الجدول الحقول الموجودة في show cpu usage المخرجات.

|

الحقل |

الوصف |

|---|---|

|

إستخدام وحدة المعالجة المركزية (CPU) لمدة 5 ثوان |

إستخدام وحدة المعالجة المركزية (CPU) للثوان الخمس الأخيرة. |

|

دقيقة واحدة |

متوسط 5 نماذج ثانية لاستخدام وحدة المعالجة المركزية (CPU) خلال الدقيقة الأخيرة. |

|

5 دقائق |

متوسط 5 عينات ثانية من إستخدام وحدة المعالجة المركزية (CPU) خلال الدقائق الخمس الأخيرة. |

إظهار حركة المرور

الأمرshow traffic يبين كم حركة المرور التي تمر عبر مكتب الدعم المحلي خلال فترة معينة من الوقت. تستند النتائج إلى الفاصل الزمني منذ آخر إصدار للأمر. للحصول على نتائج دقيقة، قم بإصدار الأمر أولا ثم انتظر من 1 إلى 10 دقائق قبل إصدارshow traffic الأمر. يمكنك أيضا إصدار الأمرshow trafficوالانتظار من 1 إلى 10 دقائق قبل إصدار الأمر مرة أخرى، ولكن يكون الإخراج من المثيل الثاني فقط صحيحا.

يمكنك إستخدام الأمرshow trafficلتحديد كمية حركة المرور عبر وحدة التحكم في الوصول (ASA) لديك. إذا كان لديك واجهات متعددة، فإن الأمر يمكن أن يساعدك في تحديد أي الواجهات تقوم بإرسال واستقبال معظم البيانات. بالنسبة لأجهزة ASA التي تحتوي على واجهتين، يجب أن يساوي مجموع حركة المرور الواردة والصادرة على الواجهة الخارجية مجموع حركة المرور الواردة والصادرة على الواجهة الداخلية.

مثال

Ciscoasa#show traffic

outside:

received (in 124.650 secs):

295468 packets 167218253 bytes

2370 pkts/sec 1341502 bytes/sec

transmitted (in 124.650 secs):

260901 packets 120467981 bytes

2093 pkts/sec 966449 bytes/sec

inside:

received (in 124.650 secs):

261478 packets 120145678 bytes

2097 pkts/sec 963864 bytes/sec

transmitted (in 124.650 secs):

294649 packets 167380042 bytes

2363 pkts/sec 1342800 bytes/sec

إذا اقتربت من أو بلغت الإنتاجية المقدرة على إحدى الواجهات الخاصة بك، فأنت بحاجة إلى الترقية إلى واجهة أسرع أو الحد من كمية حركة مرور البيانات التي تدخل إلى تلك الواجهة أو تخرج منها. وقد يؤدي الفشل في القيام بذلك إلى إسقاط الحزم. كما هو موضح في show interfaceالقسم، يمكنك فحص عدادات الواجهة لمعرفة المزيد حول الإنتاجية.

إظهار Perfmon

يتم إستخدام الأمرshow perfmonلمراقبة مقدار حركة المرور وأنواعها التي يفحص ASA لها. هذا الأمر هو الطريقة الوحيدة لتحديد عدد الترجمات (xlates) والاتصالات (conn) في الثانية. يتم تقسيم الاتصالات بشكل أكبر إلى إتصالات TCP وبروتوكول مخطط بيانات المستخدم (UDP). راجع وصف الإخراج لأوصاف المخرجات التي يقوم هذا الأمر بتوليدها.

مثال

PERFMON STATS Current Average Xlates 18/s 19/s Connections 75/s 79/s TCP Conns 44/s 49/s UDP Conns 31/s 30/s URL Access 27/s 30/s URL Server Req 0/s 0/s TCP Fixup 1323/s 1413/s TCPIntercept 0/s 0/s HTTP Fixup 923/s 935/s FTP Fixup 4/s 2/s AAA Authen 0/s 0/s AAA Author 0/s 0/s AAA Account 0/s 0/s

وصف الإخراج

يصف هذا الجدول الحقول الموجودة فيshow perfmon المخرجات.

| الحقل | الوصف |

|---|---|

|

اكليتس |

الترجمات المبنية في الثانية. |

|

الاتصالات |

عدد الاتصالات التي تم إنشاؤها في الثانية. |

|

مخاريط TCP |

إتصالات TCP في الثانية. |

|

مخاريط UDP |

إتصالات UDP في الثانية. |

|

الوصول إلى URL |

URLs (مواقع الويب) التي يتم الوصول إليها في الثانية |

|

مرجع خادم URL |

الطلبات المرسلة إلى WebSense و N2H2 في الثانية (تتطلب |

|

إصلاح TCP |

عدد حزم TCP التي يقوم ASA بإعادة توجيهها في الثانية. |

|

TCPIntercept |

عدد حزم SYN في الثانية التي تجاوزت الحد الجنيني المعين على ثابت. |

|

إصلاح HTTP |

عدد الحزم الموجهة إلى المنفذ 80 في الثانية (يتطلب |

|

إصلاح FTP |

أوامر FTP التي تم فحصها في الثانية |

|

AAA Authen |

طلبات المصادقة في الثانية. |

|

مؤلف AAA |

طلبات التخويل في الثانية. |

|

حساب AAA |

طلبات المحاسبة في الثانية. |

إظهار الكتل

معshow cpu usageالأمر، يمكنك إستخدامshow blocksالأمر لتحديد ما إذا كان يتم تحميل ASA أكثر من اللازم.

كتل الحزم (1550 و 16384 بايت)

عندما يأتي إلى واجهة ASA، يتم وضع حزمة على قائمة انتظار واجهة الإدخال، ويتم تمريرها إلى نظام التشغيل، ووضعها في كتلة. لحزم الإيثرنت، يتم إستخدام الكتل ذات 1550 بايت؛ إذا ظهرت الحزمة على بطاقة إيثرنت جيجابت بسرعة 66 ميجاهرتز، فسيتم إستخدام الكتل ذات 16384 بايت. يحدد ASA ما إذا كان قد تم السماح للحزمة أو رفضها استنادا إلى خوارزمية الأمان المعدلة (ASA) ويعالج الحزمة حتى قائمة انتظار الإخراج على الواجهة الصادرة. إذا تعذر على ASA دعم حمل حركة المرور، فإن عدد الكتل ذات 1550 بايت (أو الكتل ذات 16384 بايت ل 66 ميجاهرتز GE) تحوم بالقرب من 0 (كما هو موضح في عمود CNT لمخرج الأمر). عندما يصل عمود CNT إلى صفر، يحاول ASA تخصيص المزيد من الكتل، حتى حد أقصى 8192. إذا لم يتوفر المزيد من الكتل، يقوم ASA بإسقاط الحزمة.

كتل تجاوز الفشل و Syslog (256 بايت)

يتم إستخدام كتل سعة 256 بايت بشكل رئيسي لرسائل تجاوز الفشل المعبرة. يقوم ASA النشط بإنشاء الحزم وإرسالها إلى ASA في وضع الاستعداد لتحديث جدول الترجمة والاتصال. أثناء فترات حركة المرور المتقطعة التي يتم فيها إنشاء معدلات عالية من الاتصالات أو تمزيقها، يمكن أن ينخفض عدد الوحدات المتاحة التي تتكون من 256 بايت إلى 0. يشير هذا الإسقاط إلى عدم تحديث اتصال واحد أو أكثر إلى ASA في وضع الاستعداد. وهذا مقبول بشكل عام لأن المرة التالية حول بروتوكول تجاوز الفشل ذو الحالة تلحق بالصفيف أو الاتصال الذي يتم فقدانه. ومع ذلك، إذا ظل عمود الاتصال الداخلي (CNT) لمجموعات سعة 256 بايت عند قيمة صفر أو بالقرب منها لفترات زمنية ممتدة، فلن يتمكن ASA من مواكبة جداول الترجمة والاتصال التي يتم مزامنتها بسبب عدد الاتصالات في الثانية التي يقوم ASA بمعالجتها. إذا حدث هذا بشكل دائم، فقم بترقية ASA إلى طراز أسرع.

كما تستخدم رسائل syslog التي يتم إرسالها من ASA كتل سعة 256 بايت، ولكنها لا يتم إصدارها بشكل عام بهذه الكمية التي تتسبب في استنفاد تجمع كتل سعة 256 بايت. إذا أظهر عمود CNT أن عدد الكتل ذات 256 بايت قريب من 0، فتأكد من عدم التسجيل عند تصحيح الأخطاء (المستوى 7) إلى خادم syslog. ويشار إلى ذلك بسطر مصيدة التسجيل في تكوين ASA. يوصى بتعيين التسجيل إلى الإعلام (المستوى 5) أو أقل ما لم تكن بحاجة إلى معلومات إضافية لأغراض تصحيح الأخطاء.

مثال

Ciscoasa#show blocks

SIZE MAX LOW CNT

4 1600 1597 1600

80 400 399 400

256 500 495 499

1550 1444 1170 1188

16384 2048 1532 1538

وصف الإخراج

يصف هذا الجدول الأعمدة فيshow blocksالإخراج.

|

عمود |

الوصف |

|---|---|

|

الحجم |

E حجم تجمع الكتلة بالبايت. كل حجم يمثل نوع معين |

|

الحد الأقصى |

الحد الأقصى لعدد الكتل المتوفرة لتجمع كتل البايت المحدد. ينحت الحد الأقصى لعدد الكتل خارج الذاكرة عند بدء التشغيل. وعادة، لا يتغير الحد الأقصى لعدد الكتل. والاستثناء الوحيد هو الكتل ذات 256 و 1550 بايت، حيث يمكن لجهاز الأمان القابل للتكيف إنشاء المزيد بشكل ديناميكي عند الحاجة، بحد أقصى يبلغ 8192. |

|

منخفض |

علامة المياه المنخفضة. يشير هذا الرقم إلى أقل عدد من كتل الحجم هذه المتوفرة منذ تشغيل جهاز الأمان القابل للتكيف، أو منذ آخر مسح للكتل (باستخدام الأمر مسح الكتل). يشير صفر في العمود المنخفض إلى حدث سابق حيث كانت الذاكرة ممتلئة. |

|

CNT |

العدد الحالي من الكتل المتوفرة لتجمع كتل الحجم المحدد هذا. صفر في عمود CNT يعني أن الذاكرة ممتلئة الآن. |

يصف هذا الجدول قيم صف الحجم فيshow blocksالإخراج.

|

الحجم القيمة |

الوصف |

|---|---|

|

0 |

مستخدم من قبل كتل DUPB. |

|

4 |

يقوم بمضاعفة الكتل الموجودة في التطبيقات مثل وحدات DNS و ISAKMP و URL للتصفية و uauth و TFTP و TCP النمطية. أيضا، هذا الكتلة الكبيرة يستطيع كنت استعملت بشكل طبيعي بتعليمات برمجية لإرسال ربط إلى سواقات، وهكذا. |

|

80 |

يستخدم في اعتراض TCP لإنشاء حزم الإقرار ورسائل تجاوز الفشل مرحبا. |

|

256 |

يستخدم لتحديثات تجاوز الفشل ذات الحالة وتسجيل الدخول إلى syslog ووظائف TCP الأخرى. ويتم إستخدام هذه الكتل بشكل رئيسي لرسائل تجاوز الفشل المعبرة عن الحالة. يقوم جهاز الأمان القابل للتكيف النشط بإنشاء الحزم وإرسالها إلى جهاز الأمان القابل للتكيف في وضع الاستعداد لتحديث جدول الترجمة والاتصال. في حركة المرور المتقطعة، حيث يتم إنشاء معدلات عالية من الاتصالات أو تقطعها، يمكن أن ينخفض عدد الوحدات المتاحة إلى 0. يشير هذا الموقف إلى عدم تحديث اتصال واحد أو أكثر إلى جهاز الأمان القابل للتكيف في وضع الاستعداد. يلتقط بروتوكول تجاوز الفشل ذو الحالة الترجمة المفقودة أو الاتصال المفقود في المرة التالية. إذا ظل عمود CNT الخاص بمجموعات سعة 256 بايت عند قيمة صفر أو بالقرب منها لفترات زمنية ممتدة، فسيواجه جهاز الأمان القابل للتكيف صعوبات في الحفاظ على جداول الترجمة والاتصال المتزامنة بسبب عدد الاتصالات في الثانية التي يقوم جهاز الأمان القابل للتكيف بتطبيقها. كما تستخدم رسائل syslog التي يتم إرسالها من جهاز الأمان القابل للتكيف الكتل ذات 256 بايت، ولكن لا يتم إصدارها بشكل عام بهذه الكمية مما يؤدي إلى استنفاد تجمع كتل سعة 256 بايت. إذا أظهر عمود CNT أن عدد الكتل ذات 256 بايت قريب من 0، فتأكد من عدم تسجيل الدخول إلى تصحيح الأخطاء (المستوى 7) إلى خادم syslog. ويشار إلى ذلك بخط مصيدة التسجيل في تكوين جهاز الأمان القابل للتكيف. نوصي بتعيين التسجيل إلى الإعلام (المستوى 5) أو أقل ما لم تكن بحاجة إلى معلومات إضافية لأغراض تصحيح الأخطاء. |

|

1550 |

يستخدم لتخزين حزم الإيثرنت لمعالجتها من خلال جهاز الأمان القابل للتكيف. عندما تدخل الحزمة واجهة جهاز أمان معدل، فإنها توضع في قائمة انتظار واجهة الإدخال، ويتم تمريرها إلى نظام التشغيل، ويتم وضعها في كتلة. يحدد جهاز الأمان القابل للتكيف ما إذا كان يجب السماح للحزمة أو رفضها استنادا إلى سياسة الأمان ويقوم بمعالجة الحزمة حتى قائمة انتظار الإخراج على الواجهة الصادرة. إذا حاول جهاز الأمان القابل للتكيف مواكبة حمل حركة المرور، فيمكن أن يحوم عدد الكتل المتاحة بالقرب من 0 (كما هو موضح في عمود CNT الخاص بخرج الأمر). عندما يكون عمود CNT صفرا، يحاول جهاز الأمان القابل للتكيف تخصيص المزيد من الكتل، حتى حد أقصى 8192. إذا لم يتوفر المزيد من الكتل، يقوم جهاز الأمان القابل للتكيف بإسقاط الحزمة. |

|

16384 |

يستخدم فقط لبطاقات شبكة جيجابت إيثرنت 64 بت و 66 ميجاهرتز (i82543). راجع الوصف ل 1550 للحصول على مزيد من المعلومات حول حزم الإيثرنت. |

|

2048 |

عناصر التحكم أو الإطارات الموجهة المستخدمة لتحديثات عناصر التحكم. |

إظهار الذاكرة

يعرض الأمر إجمالي الذاكرة الفعلية (أو ذاكرة الوصول العشوائي (RAM)) ل ASA، بالإضافة إلى عدد وحدات البايت المتوفرة حاليا. لاستخدام هذه المعلومات، يجب أن تفهم أولا كيفية إستخدام ASA للذاكرة. عندما يقوم تمهيد ASA، فإنه ينسخ نظام التشغيل من Flash (الذاكرة المؤقتة) إلى ذاكرة الوصول العشوائي (RAM) ويقوم بتشغيل نظام التشغيل من ذاكرة الوصول العشوائي (RAM) (مثل الموجهات). بعد ذلك، ينسخ ASA تكوين بدء التشغيل من Flash ويضعه في ذاكرة الوصول العشوائي (RAM). وأخيرا، تخصص هيئة المعايير المتقدمة (ASA) ذاكرة الوصول العشوائي (RAM) لإنشاء تجمعات كتل البيانات التي تمت مناقشتها فيshow blocksالقسم. وبمجرد اكتمال هذا التخصيص، يحتاج ASA إلى ذاكرة وصول عشوائي إضافية فقط إذا زاد التكوين في الحجم. وبالإضافة إلى ذلك، يقوم ASA بتخزين إدخالات الترجمة والاتصال في ذاكرة الوصول العشوائي (RAM).

خلال التشغيل العادي، يجب أن تتغير الذاكرة الحرة في ASA قليلا جدا، إن لم يكن على الإطلاق. بشكل نموذجي، تكون المرة الوحيدة التي يجب أن تنخفض فيها مساحة الذاكرة هي إذا كنت معرضا للهجوم، وتمر مئات الآلاف من الاتصالات عبر وحدة التحكم ASA. للتحقق من الاتصالات، قم بإصدار الأمرshow conn count ، الذي يعرض العدد الحالي والحد الأقصى لعدد الاتصالات من خلال ASA. إذا نفاد ذاكرة ASA، يتعطل في النهاية. قبل التعطل، أنت يستطيع لاحظت ذاكرة توزيع رسالة إخفاق في ال syslog (٪ASA-3-211001).

إذا نفدت الذاكرة لديك لأنك تحت هجوم، فاتصل بفريق الدعم الفني ل Cisco.

مثال

Ciscoasa# show memory Free memory: 845044716 bytes (79%) Used memory: 228697108 bytes (21%) ------------- ---------------- Total memory: 1073741824 bytes (100%)

إظهار xlate

يعرضshow xlate countالأمر العدد الأقصى والحالي للترجمات من خلال ASA. الترجمة هو تخطيط لعنوان داخلي إلى عنوان خارجي ويمكن أن يكون تخطيط من واحد إلى واحد، مثل شبكة عنوان ترجمة (NAT)، أو تخطيط من عدة إلى واحد، مثل ترجمة عنوان المنفذ (PAT). هذا الأمر هو مجموعة فرعية منshow xlateالأمر، الذي ينتج كل ترجمة من خلال ASA. يعرض إخراج الأمر الترجمات قيد الاستخدام، والتي تشير إلى عدد الترجمات النشطة في ASA عند إصدار الأمر؛ تستخدم هذه الترجمة أكثر من غيرها، وتشير إلى الحد الأقصى للترجمات التي شوهدت على جهاز ASA منذ تشغيله.

ملاحظة: يمكن أن يحتوي المضيف الواحد على إتصالات متعددة لوجهات مختلفة، ولكن ترجمة واحدة فقط. إذا كان عدد الأجهزة المضيفة أكبر بكثير من عدد الأجهزة المضيفة على الشبكة الداخلية، فمن المحتمل أن يكون أحد الأجهزة المضيفة الداخلية الخاصة بك قد تعرض للخطر. إذا تم أختراق المضيف الداخلي، فإنه ينتحال عنوان المصدر ويرسل الحزم إلى ASA.

ملاحظة: عندما يتم تمكين تكوين vpnClient ويرسل المضيف الداخلي طلبات DNS، يمكن أنshow xlateيسرد الأمر قوائم متعددة لترجمة ثابتة.

مثال

Ciscoasa#

show xlate count 84 in use, 218 most used

Ciscoasa(config)#show xlate

3 in use, 3 most used

Flags: D - DNS, d - dump, I - identity, i - inside, n - no random,

o - outside, r - portmap, s - static

TCP PAT from inside:10.1.1.15/1026 to outside:192.168.49.1/1024 flags ri

idle 62:33:57 timeout 0:00:30

UDP PAT from 10.1.1.15/1028 to outside:192.168.49.1/1024 flags ri

idle 62:33:57 timeout 0:00:30

ICMP PAT from inside:10.1.1.15/21505 to outside:192.168.49.1/0 flags ri

idle 62:33:57 timeout 0:00:30

الإدخال الأول هو ترجمة عنوان منفذ TCP للمنفذ المضيف (10.1.1.15، 1026) على الشبكة الداخلية إلى المنفذ المضيف (192.168.49.1، 1024) على الشبكة الخارجية. تشير علامة r إلى الترجمة هي ترجمة عنوان منفذ. تشير علامات i إلى أن الترجمة تنطبق على منفذ العنوان الداخلي.

الإدخال الثاني هو ترجمة عنوان منفذ UDP للمنفذ المضيف (10.1.1.15، 1028) على الشبكة الداخلية إلى المنفذ المضيف (192.168.49.1، 1024) على الشبكة الخارجية. تشير علامة r إلى الترجمة هي ترجمة عنوان منفذ. تشير علامات i إلى أن الترجمة تنطبق على منفذ العنوان الداخلي.

الإدخال الثالث هو ترجمة عنوان منفذ ICMP لمعرف ICMP المضيف (10.1.1.15، 21505) على الشبكة الداخلية إلى معرف ICMP-المضيف (192.168.49.1، 0) على الشبكة الخارجية. تشير علامة r إلى الترجمة هي ترجمة عنوان منفذ. تشير علامات i إلى أن الترجمة تنطبق على معرف عنوان ICMP الداخلي.

تظهر حقول العنوان الداخلية كعناوين مصدر على الحزم التي تجتاز من الواجهة الأكثر أمانا إلى الواجهة الأقل أمانا. على العكس، فإنها تظهر كعناوين وجهة على الحزم التي تجتاز من الواجهة الأقل أمانا إلى الواجهة الأكثر أمانا.

إظهار عدد المخروطات

يعرضshow conn countالأمر عدد الاتصالات الحالي والحد الأقصى له من خلال ASA. الاتصال هو تعيين لمعلومات الطبقة الرابعة من عنوان داخلي إلى عنوان خارجي. يتم إنشاء الاتصالات عندما يستقبل ASA حزمة SYN لجلسات عمل TCP أو عند وصول الحزمة الأولى في جلسة UDP. يتم قطع الاتصالات عندما يستقبل ASA حزمة ACK النهائية، والتي تحدث عندما يتم إغلاق مصافحة جلسة TCP أو عندما تنتهي المهلة في جلسة UDP.

قد يشير عدد مرات الاتصال العالي جدا (50-100 مرة بشكل طبيعي) إلى تعرضك للهجوم. قم بإصدار الأمرshow memoryلضمان أن عدد الاتصالات المرتفع لا يؤدي إلى نفاد ذاكرة ASA. إذا كنت تحت هجوم، يمكنك الحد من الحد الأقصى لعدد الاتصالات لكل إدخال ثابت والحد أيضا من الحد الأقصى لعدد الاتصالات الجنينية. يحمي هذا الإجراء الخوادم الداخلية، حتى لا تصبح مذهلة. أحلت cisco ASA 5500 sery تشكيل مرشد مع ال CLI، 8.4 و 8.6 ل كثير معلومة.

مثال

Ciscoasa#show conn count 2289 in use, 44729 most used

show interface

يمكن أن يساعد الأمر show interface في تحديد مشاكل عدم تطابق الإرسال ثنائي الإتجاه ومشكلات الكبلات. كما يمكنه توفير مزيد من المعلومات حول ما إذا تم تجاوز الواجهة أم لا. إذا نفدت سعة وحدة المعالجة المركزية (CPU) بوحدة المعالجة المركزية، فإن عدد الكتل ذات 1550 بايت تحوم حول ما يقرب من 0. (انظر إلى الكتل ذات 16384 بايت على بطاقات Gig بسرعة 66 ميجاهرتز.) مؤشر آخر هو زيادة عدم وجود مخازن مؤقتة على الواجهة. تشير رسالة عدم التخزين المؤقت إلى أن الواجهة غير قادرة على إرسال الحزمة إلى نظام تشغيل ASA بسبب عدم وجود كتلة متاحة للحزمة، ويتم إسقاط الحزمة. إذا حدثت زيادة في عدم وجود مستويات مخزن مؤقت بشكل منتظم، فعليك إصدار الأمرshow proc cpuللتحقق من إستخدام وحدة المعالجة المركزية على ASA. إذا كان إستخدام وحدة المعالجة المركزية مرتفعا بسبب الحمل الكثيف لحركة المرور، فيمكنك الترقية إلى نقطة وصول (ASA) أقوى يمكنها معالجة الحمل.

عندما تدخل الحزمة لأول مرة واجهة، فإنها توضع في قائمة انتظار أجهزة الإدخال. في حالة امتلاء قائمة انتظار أجهزة الإدخال، يتم وضع الحزمة في قائمة انتظار برامج الإدخال. يتم تمرير الحزمة من قائمة انتظار الإدخال الخاصة بها ويتم وضعها في كتلة ذات 1550 بايت (أو في كتلة ذات 16384 بايت على واجهات إيثرنت جيجابت بسرعة 66 ميجاهرتز). وبعد ذلك يحدد ASA واجهة الإخراج للحزمة ويضع الحزمة في قائمة انتظار الأجهزة المناسبة. إذا كانت قائمة انتظار الأجهزة ممتلئة، يتم وضع الحزمة في قائمة انتظار برامج الإخراج. إذا كان الحد الأقصى للكتل في أي من قوائم انتظار البرامج كبيرا، فسيتم تجاوز الواجهة. على سبيل المثال، إذا أدخلت 200 ميجابت في الثانية إلى ASA وخرج الجميع من واجهة واحدة بسرعة 100 ميجابت في الثانية، فإن قائمة انتظار برامج الإخراج تشير إلى وجود أعداد كبيرة على الواجهة الصادرة، مما يشير إلى أن الواجهة لا يمكنها معالجة حجم حركة مرور البيانات. إذا واجهت هذا الموقف، فيمكنك الترقية إلى واجهة أسرع.

مثال

Ciscoasa#show interface

Interface GigabitEthernet0/1 "inside", is up, line protocol is up

Hardware is i82546GB rev03, BW 1000 Mbps, DLY 10 usec

Auto-Duplex(Full-duplex), Auto-Speed(100 Mbps)

Input flow control is unsupported, output flow control is unsupported

MAC address 0013.c480.b2b8, MTU 1500

IP address 192.168.17.4, subnet mask 255.255.255.0

311981 packets input, 20497296 bytes, 0 no buffer

Received 311981 broadcasts, 157 runts, 0 giants

379 input errors, 107 CRC, 273 frame, 0 overrun, 0 ignored, 0 abort

0 pause input, 0 resume input

0 L2 decode drops

121 packets output, 7744 bytes, 0 underruns

0 pause output, 0 resume output

0 output errors, 0 collisions, 1 interface resets

0 late collisions, 0 deferred

0 input reset drops, 0 output reset drops, 0 tx hangs

input queue (blocks free curr/low): hardware (255/249)

output queue (blocks free curr/low): hardware (255/254)

أنت ينبغي أيضا فحصت القارن لخطأ. إذا كنت تتلقى عمليات تشغيل أو أخطاء إدخال أو وحدات CRC أو أخطاء إطار، فمن المحتمل أن يكون لديك عدم تطابق مزدوج. يمكن أن يكون الكابل معيب أيضا. راجع إعدادات السرعة والإرسال ثنائي الإتجاه للحصول على مزيد من المعلومات حول مشاكل الإرسال ثنائي الإتجاه. تذكر أن كل عداد خطأ يمثل عدد الحزم التي يتم إسقاطها بسبب ذلك الخطأ المعين. إذا رأيت عداد معين يتزايد بانتظام، فإن الأداء على ASA الخاص بك قد يعاني على الأرجح، ويجب عليك العثور على السبب الجذري للمشكلة.

بينما تقوم بفحص عدادات الواجهة، لاحظ أنه إذا تم تعيين الواجهة على الإرسال ثنائي الإتجاه الكامل، فيجب ألا تواجه أي تصادمات، أو تصادمات متأخرة، أو حزم مؤجلة. على العكس، إن ثبتت القارن إلى half-duplex، أنت ينبغي إستلمت إصطدام، بعض إصطدام متأخر، وربما بعض ربط مؤجل. يجب ألا يتجاوز إجمالي عدد التصادمات والتصادمات المتأخرة والحزم المؤجلة 10٪ من مجموع عدادات حزم الإدخال والإخراج. إذا تجاوز التصادم 10٪ من حركة المرور الإجمالية، فسيتم إستخدام الارتباط بشكل زائد، ويجب عليك الترقية إلى الإرسال ثنائي الإتجاه الكامل أو إلى سرعة أسرع (10 ميجابت في الثانية إلى 100 ميجابت في الثانية). تذكرت أن إصطدام 10٪ يعني أن ASA يسقط 10٪ من الربط أن يمر عبر أن قارن؛ يجب إعادة إرسال كل حزمة من هذه الحزم.

راجعinterface الأمر في مراجع أوامر أجهزة الأمان المعدلة Cisco ASA 5500 Series Adaptive Security Appliances للحصول على معلومات تفصيلية على عدادات الواجهة.

إظهار العمليات

يعرض الأمر على ASA جميع العمليات النشطة التي يتم تشغيلها على ASA في وقت تنفيذ الأمر. وهذه المعلومات مفيدة لتحديد العمليات التي تتلقى قدرا كبيرا من وقت وحدة المعالجة المركزية (CPU) والعمليات التي لا تتلقى أي وقت لوحدة المعالجة المركزية. للحصول على هذه المعلومات، قم بإصدار show processes الأمر مرتين؛ انتظر حوالي دقيقة واحدة بين كل مثيل. للعملية المعنية، اطرح قيمة وقت التشغيل المعروضة في المخرج الثاني من قيمة وقت التشغيل المعروضة في المخرج الأول. توضح هذه النتيجة مقدار وقت وحدة المعالجة المركزية (بالمللي ثانية) الذي إستلمته العملية في تلك الفترة الزمنية. لاحظ أنه تمت جدولة بعض العمليات لتشغيلها على فواصل زمنية معينة، ويتم تشغيل بعض العمليات فقط عندما تتوفر لديها معلومات لمعالجتها. من المحتمل أن تكون لعملية 577 عملية الاستقصاء أكبر قيمة لوقت التشغيل لكافة العمليات الخاصة بك. وهذا أمر طبيعي لأن عملية إستفتاء 577 تقوم باستطلاع واجهات Ethernet لمعرفة ما إذا كانت تحتوي على أي بيانات تحتاج إلى المعالجة.

ملاحظة: ولا يدخل في نطاق هذه الوثيقة فحص لكل عملية من عمليات المساعدة الفنية، إلا أنه يشار إليه بإيجاز من أجل اكتمالها. ارجع إلى ASA 8.3 والإصدارات الأحدث: مراقبة مشاكل الأداء واستكشاف أخطائها وإصلاحها للحصول على مزيد من المعلومات حول عمليات ASA.

ملخص الأوامر

في الخلاصة، أستخدم الأمرshow cpu usageلتحديد الحمل الذي يكون ASA تحته. تذكر أن الناتج هو متوسط جار؛ يمكن أن يحتوي ASA على إرتفاعات أعلى في إستخدام وحدة المعالجة المركزية (CPU) تكون مقنعة بالمتوسط الجاري. بمجرد وصول ASA إلى إستخدام وحدة المعالجة المركزية (CPU) بنسبة 80٪، يزداد زمن الوصول من خلال وحدة المعالجة المركزية (ASA) ببطء إلى نحو 90٪ من وحدة المعالجة المركزية (CPU). عندما يكون إستخدام وحدة المعالجة المركزية (CPU) أكثر من 90٪، يبدأ ASA في إسقاط الحزم.

إذا كان إستخدام وحدة المعالجة المركزية مرتفعا، فاستخدم الأمر show processes لتحديد العمليات التي تستخدم معظم وقت وحدة المعالجة المركزية. أستخدم هذه المعلومات لتقليل بعض الوقت الذي تستغرقه العمليات المكثفة (مثل التسجيل).

إذا لم تعمل وحدة المعالجة المركزية (CPU) على وضع التشغيل السريع، ولكن تعتقد أنه لا يزال يتم إسقاط الحزم، أستخدم الأمرshow interfaceللتحقق من واجهة ASA بحثا عن أي مخازن مؤقتة وتصادمات، ربما بسبب عدم تطابق الإرسال ثنائي الإتجاه. إذا زاد عدد مرات عدم وجود مخزن مؤقت، ولكن إستخدام وحدة المعالجة المركزية ليس منخفضا، فلن تدعم الواجهة حركة مرور البيانات التي تتدفق عبرها.

إذا كانت المخازن المؤقتة جيدة، فتحقق من الكتل. إذا كان عمود CNT الحالي فيshow blocksالإخراج قريبا من 0 على الكتل ذات 1550 بايت (الكتل ذات 16384 بايت لبطاقات gig بسرعة 66 ميجاهرتز)، فإن ASA يقوم على الأرجح بإسقاط حزم إيثرنت لأنه مشغول جدا. في هذه الحالة، ترتفع وحدة المعالجة المركزية بشكل كبير.

إذا واجهت مشكلة عند إجراء إتصالات جديدة من خلال ASA، فاستخدم الأمرshow conn countللتحقق من العدد الحالي للاتصالات من خلال ASA.

إذا كان العدد الحالي مرتفعا، فتحقق منshow memoryالإخراج لضمان عدم نفاد ذاكرة ASA. إذا كانت الذاكرة منخفضة، فتحقق من مصدر الاتصالات بالأمرshow conn أو show local-hostللتحقق من أن شبكتك لم تتعرض لهجوم منع الخدمة.

أنت يستطيع استعملت آخر أمر in order to قيست الحركة مرور أن يمر عبر ال ASA. يعرض الأمر show traffic الحزم المجمعة ووحدات البايت لكل واجهة، ويكسرshow perfmonحركة المرور إلى أنواع مختلفة يفحصها ASA.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

4.0 |

09-Jun-2025

|

تم تحديث SEO والنحو والتنسيق. |

3.0 |

24-May-2024

|

الارتباطات والتنسيق المحدث. تنبيهات CCW المصححة. إعادة الاعتماد. |

1.0 |

09-Aug-2011

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Cisco TAC Engineers

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات