تكوين إدراج IP في القائمة السوداء أثناء إستخدام ذكاء الأمان من Cisco من خلال ASDM (الإدارة داخل المربع)

خيارات التنزيل

-

ePub (580.6 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند سمعة عنوان IP/معلومات الأمان من Cisco وتكوين القائمة السوداء ل IP (الحظر) أثناء إستخدام موجز ويب مخصص/تلقائي لعنوان IP منخفض السمعة.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- معرفة جدار حماية جهاز الأمان القابل للتكيف (ASA) و ASDM (مدير أجهزة الأمان القابل للتكيف)

- معرفة جهاز أمان FirePOWER

ملاحظة: تتطلب تصفية معلومات الأمان ترخيص حماية.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- الوحدات النمطية ASA FirePOWER (ASA 5506X/5506H-X/5506W-X، ASA 5508-X، ASA 5516-X ) التي تشغل الإصدار 5.4.1 وأعلى

- الوحدة النمطية ASA FirePOWER (ASA 5515-X، ASA 5525-X، ASA 5545-X، ASA 5555-X) التي تشغل الإصدار 6.0.0 والإصدارات الأعلى

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تتألف مخابرات الأمان من Cisco من عدة مجموعات محدثة بشكل منتظم لعناوين IP تم التحقق من أنها ذات سمعة سيئة بواسطة فريق Cisco Talos. يحدد فريق Cisco TALOS السمعة المنخفضة إذا تم إنشاء أي نشاط ضار من عناوين IP هذه مثل حزم IP والبرامج الضارة وهجمات الخداع وما إلى ذلك.

يتتبع موجز معلومات أمان Cisco IP Security Intelligence قاعدة بيانات المهاجمين و Bogon و Bots و CnC و DGA و ExploitKit و Open_proxy و Open_relay و Phishing و Response و Spam و Suspicious. توفر الوحدة النمطية FirePOWER خيار إنشاء موجز ويب مخصص لعنوان IP منخفض السمعة.

نظرة عامة على موجز معلومات الأمان

فيما يلي بعض المعلومات الإضافية حول نوع مجموعات عناوين IP التي يمكن تصنيفها كفئات مختلفة في ذكاء الأمان.

المهاجمين: مجموعة عناوين IP التي يتم مسحها باستمرار بحثا عن نقاط الضعف أو محاولة إستغلال أنظمة أخرى.

البرامج الضارة: مجموعة عناوين IP التي تحاول نشر البرامج الضارة أو تقوم بمهاجمة أي شخص يقوم بزيارتها بشكل نشط.

التصيد الاحتيالي: مجموعة من البيئات المضيفة التي تحاول بشكل نشط خداع المستخدمين النهائيين لإدخال معلومات سرية مثل أسماء المستخدمين وكلمات المرور.

البريد العشوائي: مجموعة من البيئات المضيفة التي تم تحديدها كمصدر لإرسال رسائل البريد الإلكتروني العشوائي.

بوت: مجموعة من الأجهزة المضيفة التي تشارك بنشاط في شبكة ما، ويتحكم فيها جهاز تحكم بشبكة بوت معروف.

CNc: مجموعة من البيئات المضيفة التي تم تحديدها كخوادم تحكم لشبكة BOTNET معروفة.

OpenProxy: مجموعة من البيئات المضيفة المعروفة بتشغيل "بروكسيات الويب المفتوحة" وتقديم خدمات إستعراض ويب مجهولة.

OpenRelay: مجموعة من البيئات المضيفة المعروفة بتقديم خدمات ترحيل البريد الإلكتروني المجهول التي يستخدمها مهاجمو البريد العشوائي والخداع.

TorExitNode: مجموعة من البيئات المضيفة المعروفة بتقديم خدمات عقد الخروج لشبكة محول الهوية Tor.

Bogon: مجموعة عناوين IP غير المخصصة ولكنها ترسل حركة مرور.

مريب: مجموعة عناوين IP التي تظهر نشاطا مريبا والتي قيد البحث النشط.

الإستجابة: مجموعة من عناوين IP التي تم ملاحظتها بشكل متكرر أثناء القيام بالسلوك المريب أو الضار.

إضافة عناوين IP يدويا إلى القائمة السوداء العالمية والخوادم البيضاء العالمية

تسمح لك وحدة FirePOWER بإضافة عناوين IP معينة إلى القائمة السوداء العالمية عندما تعرف أنها جزء من نشاط ضار. يمكن أيضا إضافة عناوين IP إلى Global-Whitelist، إذا كنت تريد السماح بحركة المرور إلى عناوين IP معينة يتم حظرها بواسطة عناوين IP للقائمة السوداء. إذا قمت بإضافة أي عنوان IP إلى Global-BlackList/Global-Whitelist، فإنه يدخل حيز التنفيذ على الفور دون الحاجة إلى تطبيق السياسة.

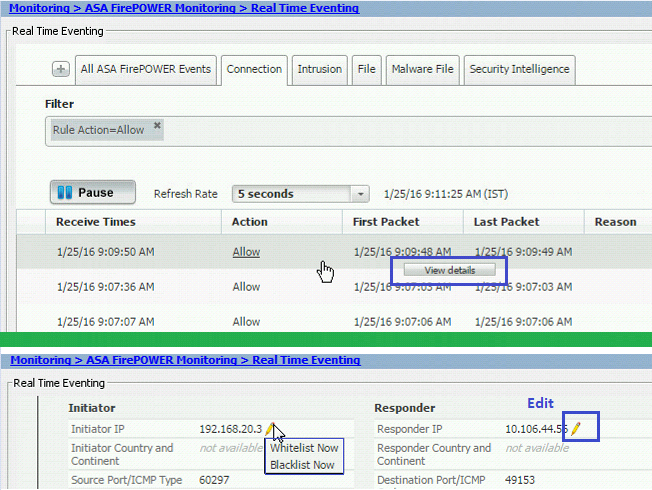

من أجل إضافة عنوان IP إلى Global-BlackList/ Global-Whitelist، انتقل إلى المراقبة > ASA FirePOWER Monitoring > Real Time Eventing، قم بتحريك الماوس في أحداث الاتصال وحدد عرض التفاصيل.

يمكنك إضافة إما عنوان IP للمصدر أو الوجهة إلى global-blackList/ global-whitelist. انقر فوق تحرير الزر وحدد WhiteList Now/BlackList لإضافة عنوان IP إلى القائمة المقابلة، كما هو موضح في الصورة.

للتحقق من إضافة عنوان IP للمصدر أو الوجهة إلى القائمة السوداء العالمية/ القائمة البيضاء العالمية، انتقل إلى التكوين > ASA FirePOWER Configuration > إدارة الكائن > ذكاء الأمان > قوائم الشبكات وموجزات الويب وتحرير القائمة السوداء العالمية/ القائمة البيضاء العالمية. يمكنك أيضا إستخدام زر الحذف لإزالة أي عنوان IP من القائمة.

إنشاء قائمة مخصصة لعنوان IP للقائمة السوداء

يسمح لك Firepower بإنشاء قائمة عناوين IP/الشبكة المخصصة التي يمكن إستخدامها في القائمة السوداء (الحظر). هناك ثلاثة خيارات للقيام بذلك:

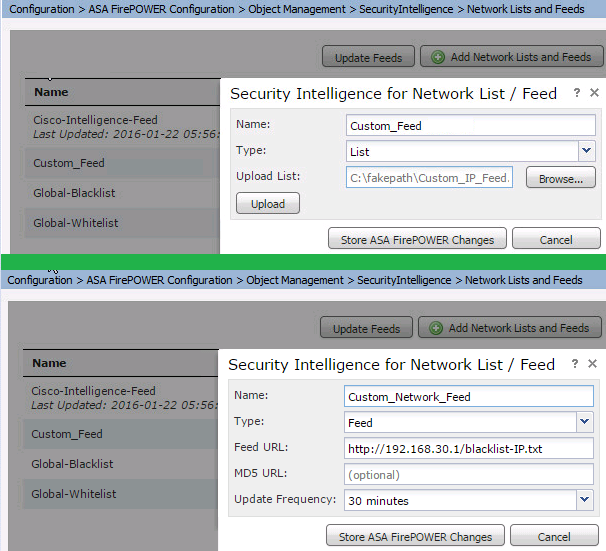

- يمكنك كتابة عناوين IP إلى ملف نصي (عنوان IP واحد لكل سطر) ويمكنك تحميل الملف إلى الوحدة النمطية FirePOWER. لتحميل الملف، انتقل إلى التكوين > ASA FirePOWER Configuration > إدارة الكائن > ذكاء الأمان > قوائم الشبكة وموجز الويب ثم انقر على إضافة قوائم الشبكة وموجز الويب

الاسم: حدد اسم القائمة المخصصة.

النوع: تحديد القائمة من القائمة المنسدلة.

قائمة التحميل: أختر إستعراض لتحديد موقع الملف النصي في نظامك. حدد خيار التحميل لتحميل الملف.

-

يمكنك إستخدام أي قاعدة بيانات ل IP لجهة خارجية للقائمة المخصصة التي تتصل بها وحدة FirePOWER النمطية بخادم جهة خارجية لجلب قائمة عناوين IP. ومن أجل تكوين هذا، انتقل إلى التكوين > ASA FirePOWER Configuration > Object Management (تكوين ASA) > Object Management (إدارة الكائن) > Security Intelligence (ذكاء الأمان) > قوائم الشبكة وموجز الويب ثم انقر فوق إضافة قوائم الشبكة وموجز الويب

الاسم: حدد اسم موجز ويب المخصص.

النوع: حدد موجز ويب للخيار من القائمة المنسدلة.

URL موجز الويب: حدد عنوان URL الخاص بالخادم الذي يجب أن تتصل به وحدة FirePOWER النمطية وتتنزيل موجز الويب إليه.

عنوان URL ل MD5: حدد قيمة التجزئة للتحقق من مسار عنوان URL للموجز.

تكرار التحديث: حدد الفاصل الزمني الذي يتصل فيه النظام بخادم موجز ويب URL.

تكوين معلومات الأمان

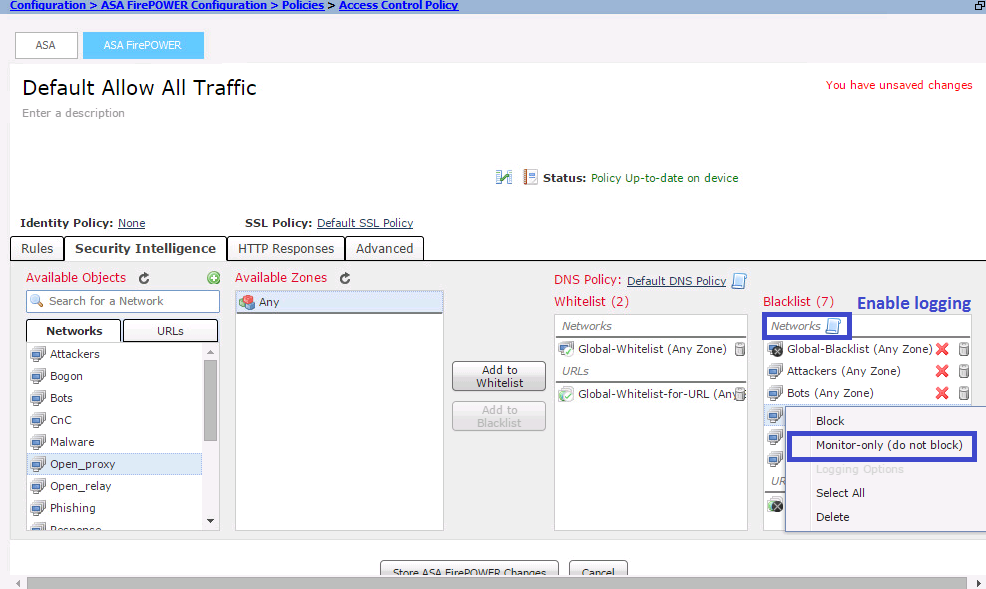

لتكوين ذكاء الأمان، انتقل إلى التكوين > ASA Firepower Configuration > السياسات > سياسة التحكم في الوصول، حدد علامة التبويب معلومات الأمان.

أختر موجز الويب من كائن الشبكة المتاح، وانتقل إلى عمود Whitelist/ BlackList للسماح/حظر الاتصال بعنوان IP الضار.

يمكنك نقر الأيقونة وتمكين التسجيل كما هو محدد في الصورة.

إذا كنت تريد إنشاء حدث لاتصالات IP الضارة بدلا من حظر الاتصال، انقر بزر الماوس الأيمن فوق موجز الويب، واختر وضع المراقبة فقط (عدم الحظر)، كما هو موضح في الصورة:

أختر خيار تخزين تغييرات ASA FirePOWER لحفظ تغييرات سياسة التيار المتردد.

سياسة التحكم بالوصول إلى النشر

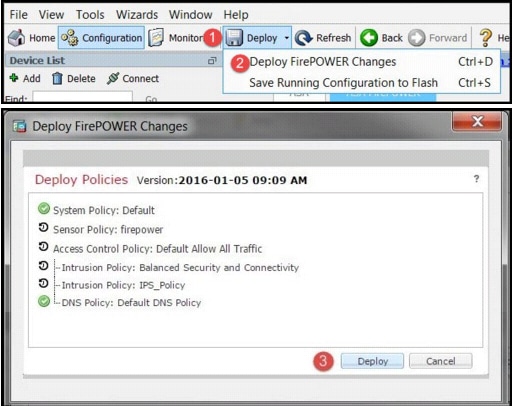

لكي تصبح التغييرات سارية المفعول، يجب نشر نهج التحكم بالوصول. قبل تطبيق النهج، راجع الإشارة إلى ما إذا كان نهج التحكم في الوصول غير محدث على الجهاز أم لا.

لنشر التغييرات على المستشعر، جانقر فوق نشر واختر نشر تغييرات FirePOWER ثم حدد نشر في النافذة المنبثقة لنشر التغييرات.

ملاحظة: في الإصدار 5.4.x، لتطبيق سياسة الوصول على المستشعر، يلزمك النقر فوق تطبيق تغييرات ASA FirePOWER

ملاحظة: انتقل إلى المراقبة > مراقبة ASA FirePOWER > حالة المهمة. تأكد من أنه يجب إكمال المهمة لتطبيق تغييرات التكوين.

مراقبة أحداث الذكاء الأمني

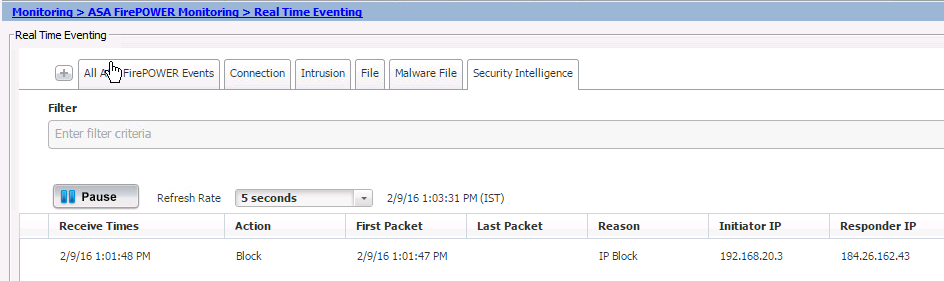

لمشاهدة ذكاء الأمان بواسطة وحدة FirePOWER، انتقل إلى المراقبة > مراقبة ASA FirePOWER > التدقيق في الوقت الفعلي. حدد علامة التبويب معلومات الأمان. سيؤدي ذلك إلى إظهار الأحداث كما هو موضح في الصورة:

التحقق من الصحة

لا يوجد حاليًا إجراء للتحقق من صحة هذا التكوين.

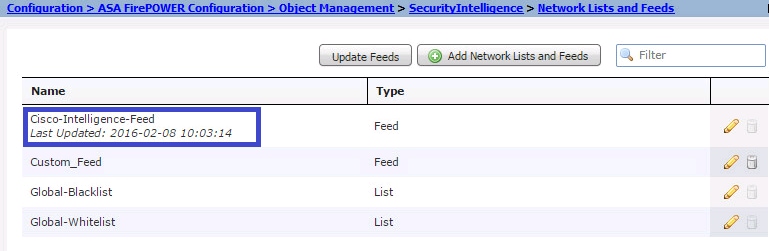

استكشاف الأخطاء وإصلاحها

لضمان أن تلقيمات معلومات الأمان الذكية محدثة، انتقل إلى التكوين > تكوين ASA FirePOWER > إدارة الكائن > ذكاء الأمان > قوائم الشبكة وموجز الويب وحدد الوقت الذي تم تحديث موجز الويب فيه آخر مرة. يمكنك إختيار زر تحرير لضبط تكرار تحديث موجز الويب.

تأكد من اكتمال نشر نهج التحكم بالوصول بنجاح.

راقب المعلومات الإستخباراتية الأمنية لمعرفة ما إذا كانت حركة المرور معطلة أم لا.

معلومات ذات صلة

تمت المساهمة بواسطة مهندسو Cisco

- Sunil Kumarمهندس TAC من Cisco

- Rachana Gaikwadمهندس TAC من Cisco

- Prashant Joshiمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات