تكوين AnyConnect VPN إلى FTD عبر IKEv2 مع ISE

خيارات التنزيل

-

ePub (2.7 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند التكوين الأساسي لشبكة VPN الخاصة بالوصول عن بعد باستخدام IKEv2 ومصادقة ISE على FTD التي تتم إدارتها بواسطة FMC.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- الشبكات الخاصة الظاهرية الأساسية، و TLS، والإصدار 2 من تبادل مفتاح الإنترنت (IKEv2)

- المصادقة والتفويض والمحاسبة الأساسية (AAA) و RADIUS

- تجربة مركز إدارة FirePOWER (FMC)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- الدفاع ضد تهديد FirePOWER (FTD) 7.2.0 من Cisco

- Cisco FMC 7.2.0

- AnyConnect 4.10.07073

- Cisco ISE 3.1

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يعد IKEv2 وطبقة مآخذ التوصيل الآمنة (SSL) البروتوكولين المستخدمين لإنشاء إتصالات آمنة، وخاصة في سياق شبكات VPN. يوفر IKEv2 أساليب تشفير ومصادقة قوية، مما يوفر مستوى مرتفعا من الأمان لاتصالات VPN.

يقدم هذا المستند مثالا لتكوين الإصدار 7.2.0 من FTD والإصدارات الأحدث، والذي يسمح بالوصول عن بعد إلى شبكة VPN لاستخدام أمان طبقة النقل (TLS) و IKEv2. كعميل، يمكن إستخدام Cisco AnyConnect، وهو مدعوم على أنظمة أساسية متعددة.

التكوين

1. إستيراد شهادة SSL

تكون الشهادات ضرورية عند تكوين AnyConnect.

هناك قيود على التسجيل اليدوي للشهادة:

1. في FTD، يلزم الحصول على شهادة المرجع المصدق (CA) قبل إنشاء طلب توقيع الشهادة (CSR).

2. إذا تم إنشاء الأجزاء القابلة للاستبدال بواسطة العميل نفسه (CSR) خارجيا، يتم إستخدام طريقة مختلفة من PKCS12.

هناك العديد من الطرق للحصول على شهادة على جهاز FTD، ولكن الطريقة الآمنة والسهلة هي إنشاء CSR وتوقيعه من قبل CA. وإليك طريقة القيام بذلك:

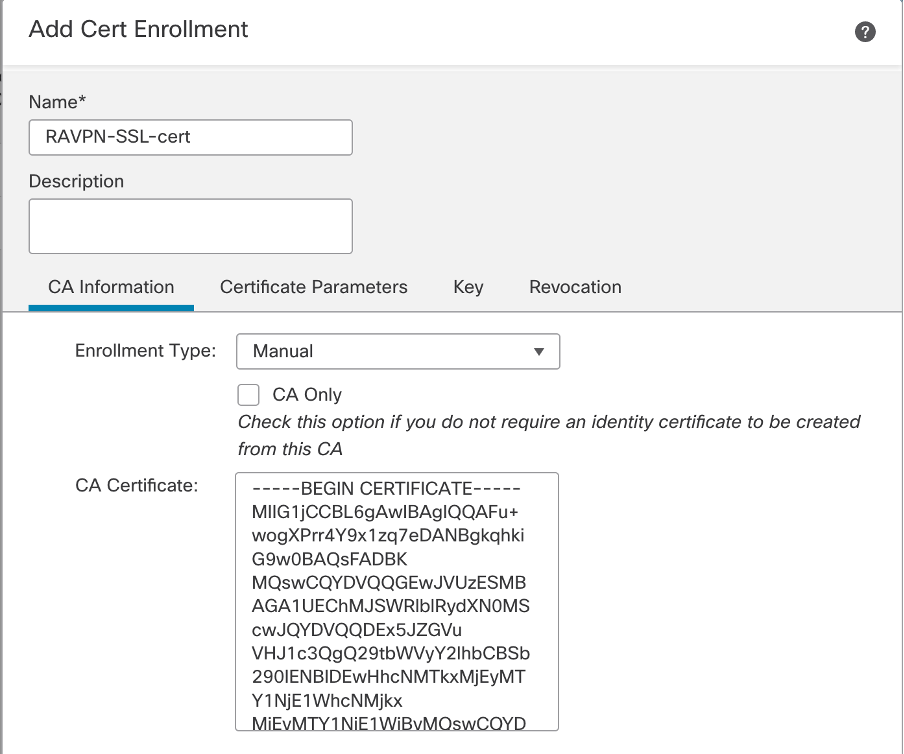

1. انتقل إلى Objects > Object Management > PKI > Cert Enrollment، وانقر فوق Add Cert Enrollment.

2. أدخل اسمRAVPN-SSL-cert TrustPoint .

3. تحت CA Information علامة التبويب، أختر نوع التسجيل على هيئة Manual ولصق شهادة المرجع المصدق كما هو موضح في الصورة.

FMC - شهادة CA

FMC - شهادة CA

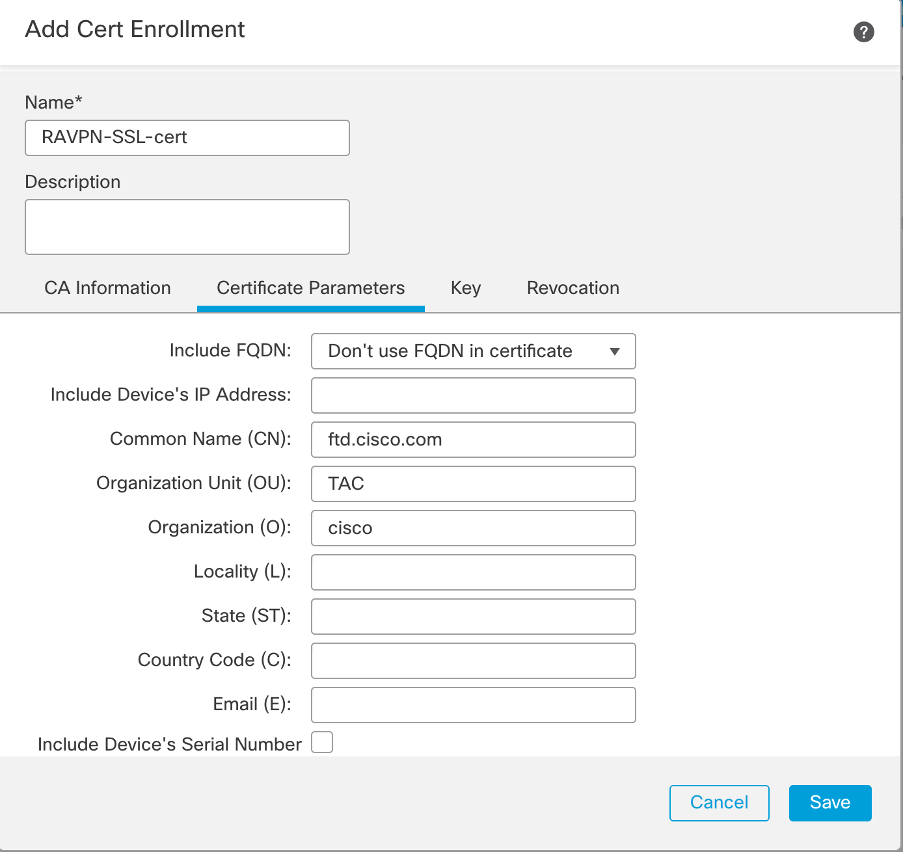

4. تحت Certificate Parameters، أدخل اسم الموضوع. على سبيل المثال:

FMC - معلمات الشهادة

FMC - معلمات الشهادة

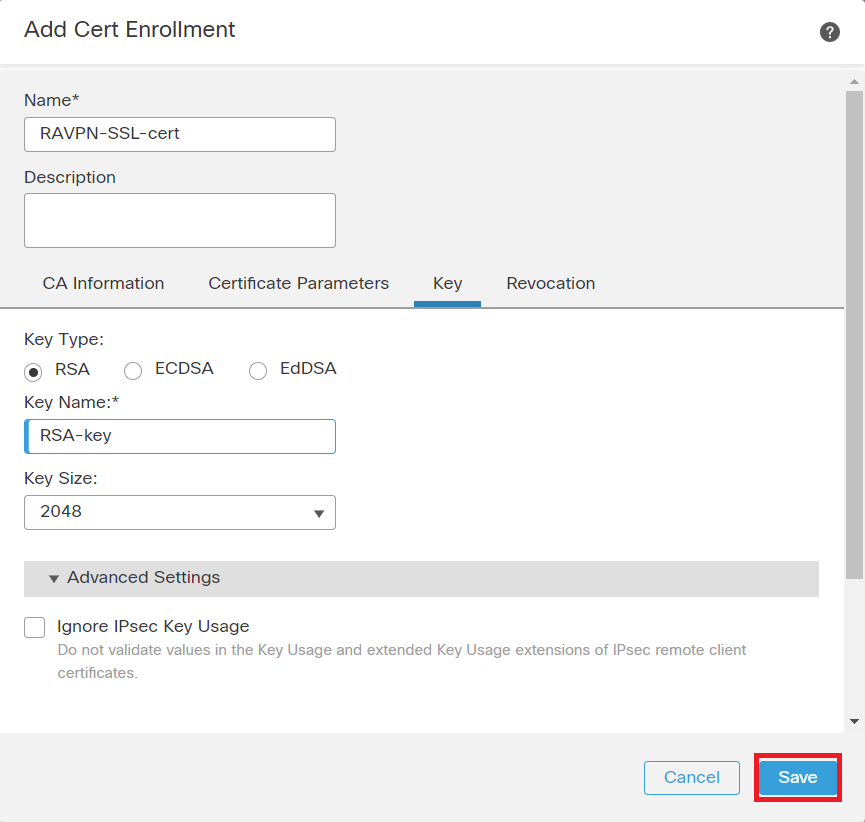

5. تحت Key علامة التبويب، أختر نوع المفتاح، وقم بتوفير اسم وحجم البت. بالنسبة ل RSA، يكون الحد الأدنى ل 2048 وحدة بت.

6. انقر Save.

FMC - مفتاح الشهادة

FMC - مفتاح الشهادة

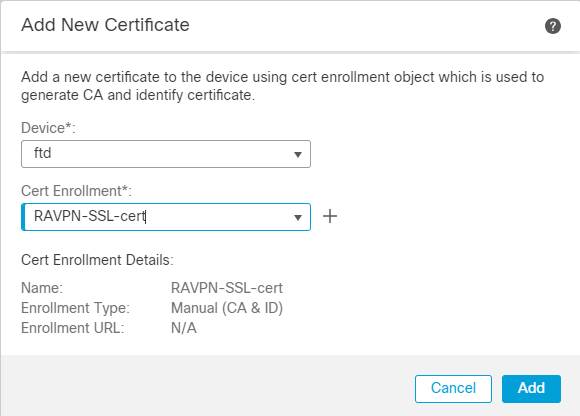

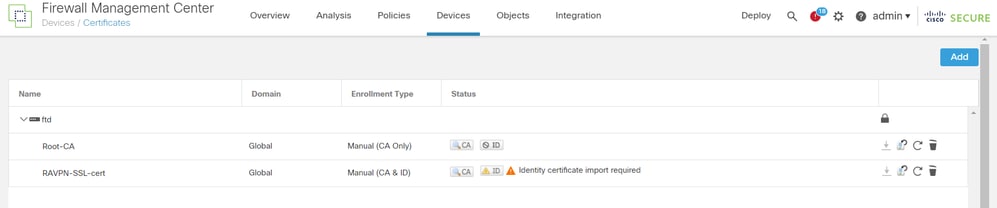

7. انتقل إلى Devices > Certificates > Add > New Certificate.

8. أختر Device. تحت Cert Enrollment، أختر TrustPoint الذي تم إنشاؤه، وانقر Addكما هو موضح في الصورة.

FMC - تسجيل الشهادة في FTD

FMC - تسجيل الشهادة في FTD

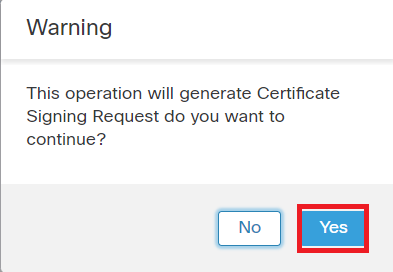

9. انقر ID، ويتم عرض مطالبة بإنشاء CSR، أختر Yes.

FMC - شهادة CA مسجلة

FMC - شهادة CA مسجلة

FMC - إنشاء CSR

FMC - إنشاء CSR

10. يتم إنشاء CSR الذي يمكن مشاركته مع CA للحصول على شهادة الهوية.

11. بعد تلقي شهادة الهوية من CA بتنسيق base64، إخترها من القرص بالنقر Browse Identity Certificate Import كما هو موضح في الصورة.

FMC - إستيراد شهادة الهوية

FMC - إستيراد شهادة الهوية

12. بمجرد نجاح الاستيراد، ينظر إلى نقطةRAVPN-SSL-cert الثقة على أنها:

FMC - نجاح تسجيل TrustPoint

FMC - نجاح تسجيل TrustPoint

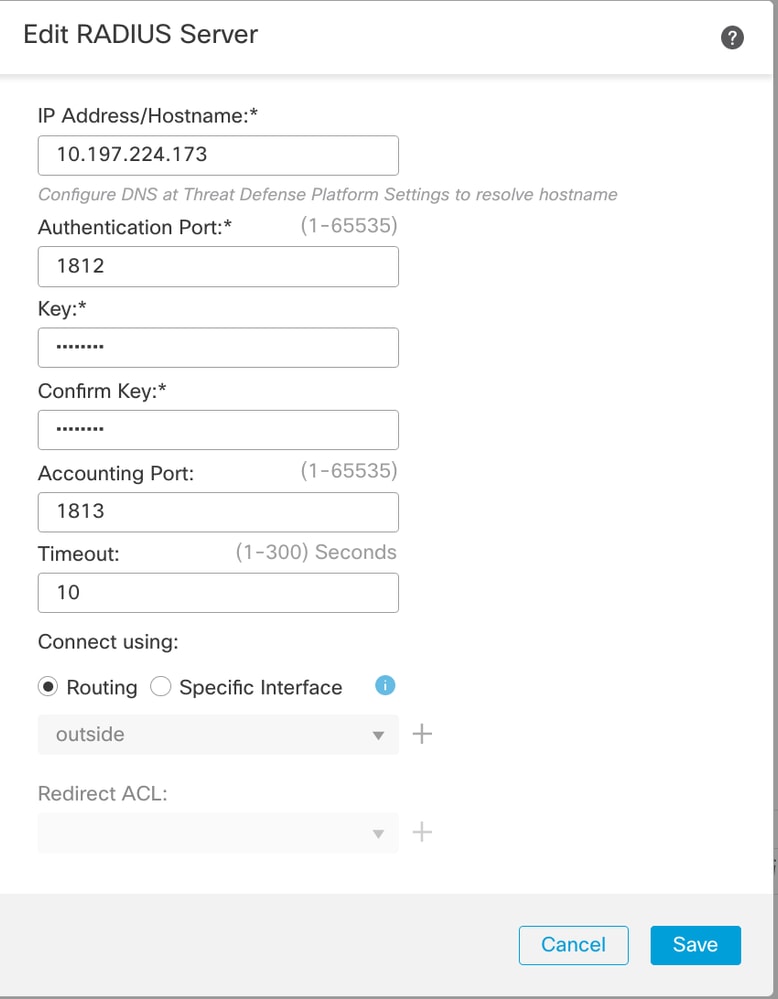

2. تكوين خادم RADIUS

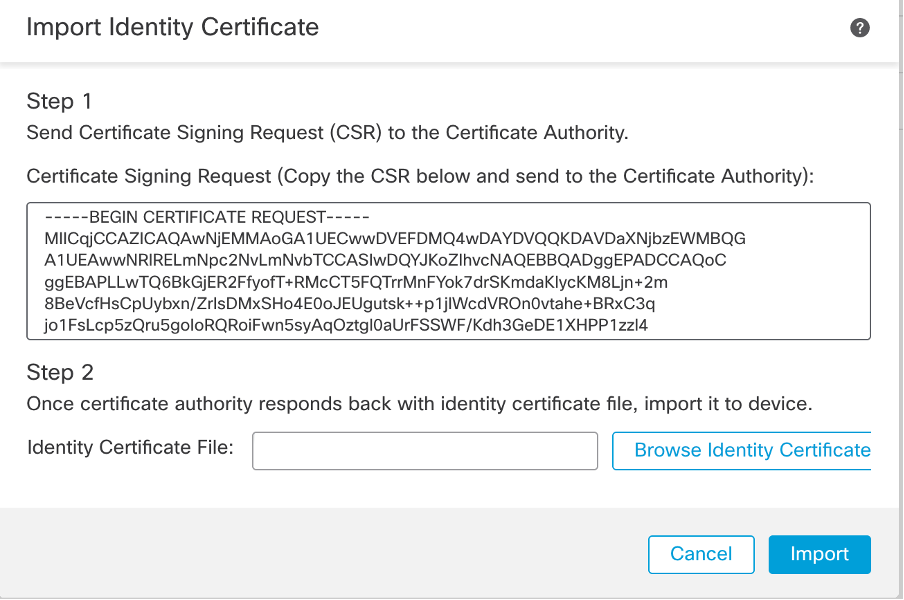

2. تكوين خادم RADIUS2.1. إدارة FTD على FMC

2.1. إدارة FTD على FMC1. انتقل إلى Objects > Object Management > RADIUS Server Group > Add RADIUS Server Group .

2. أدخل الاسم ISE وأضف خوادم RADIUS بالنقر فوق +.

FMC - تكوين خادم RADIUS

FMC - تكوين خادم RADIUS

3. أذكر عنوان IP الخاص بخادم ISE Radius مع السر المشترك (المفتاح) وهو نفسه الموجود على خادم ISE.

4. أختر إما Routing أو Specific Interfaceالذي يتصل من خلاله برنامج الإرسال فائق السرعة (FTD) بخادم ISE.

5. انقر Save كما هو موضح في الصورة.

FMC - خادم ISE

FMC - خادم ISE

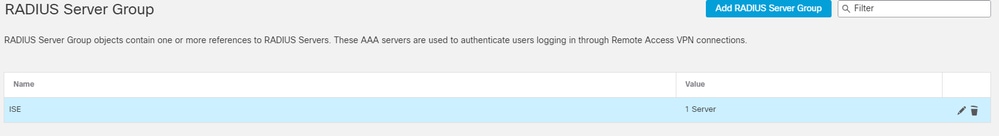

6. بمجرد حفظها، تتم إضافة الخادم ضمن RADIUS Server Group كما هو موضح في الصورة.

FMC - مجموعة خوادم RADIUS

FMC - مجموعة خوادم RADIUS

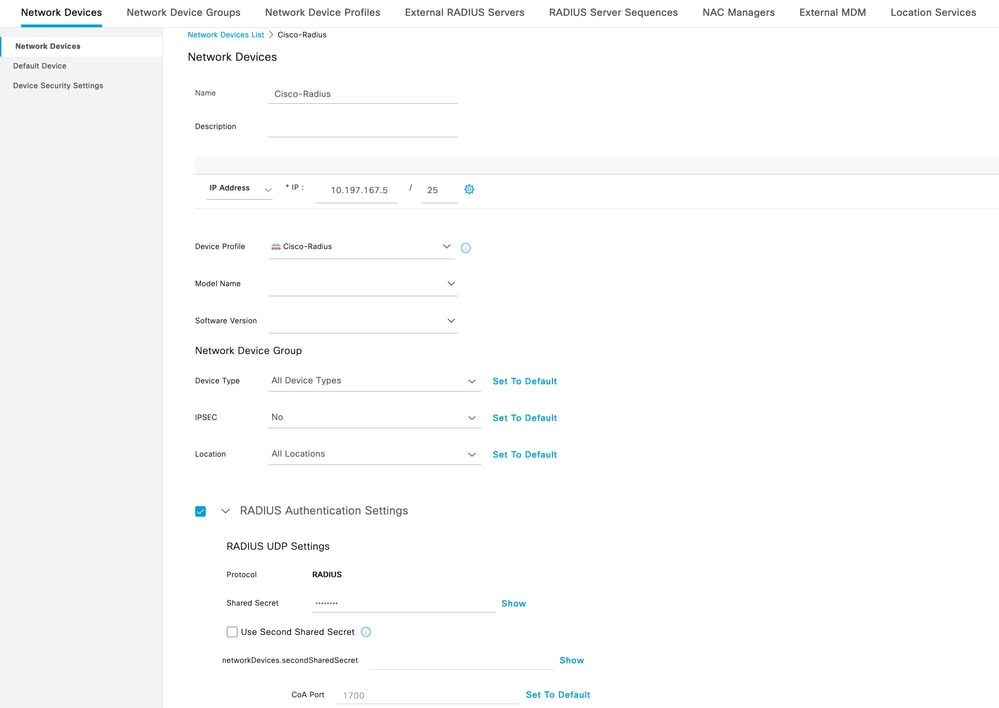

2.2. إدارة FTD على ISE

2.2. إدارة FTD على ISE1. انتقل إلى Network Devices ، وانقر إلى Add.

2. أدخل اسم "Cisco-RADIUS" للخادم وعميل RADIUS IP Addressالذي هو واجهة اتصال FTD.

3. تحت Radius Authentication Settings، أضف Shared Secret.

4. انقر Save .

ISE - أجهزة الشبكة

ISE - أجهزة الشبكة

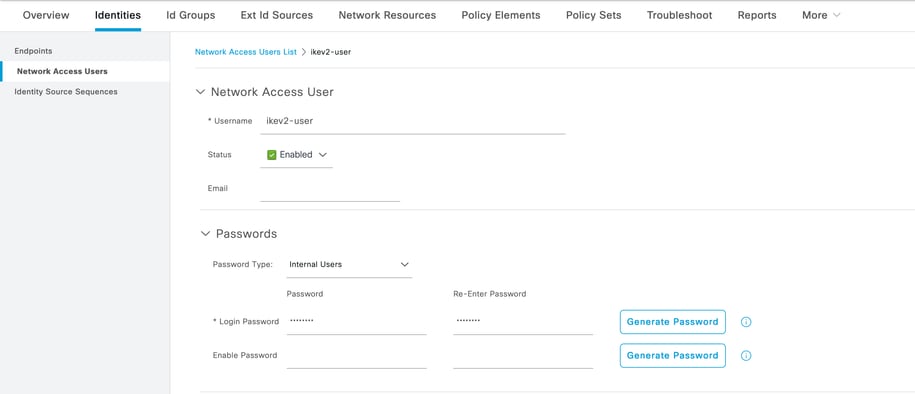

5. لإنشاء مستخدمين، انتقل إلى Network Access > Identities > Network Access Users، وانقر فوق Add.

6. قم بإنشاء كلمة مرور UserNameAndLogin حسب الحاجة.

ISE - المستخدمون

ISE - المستخدمون

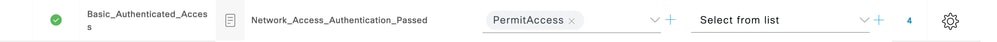

7. من أجل إعداد السياسة الأساسية، انتقل إلى Policy > Policy Sets > Default > Authentication Policy > Default، واختر All_User_ID_Stores.

8. انتقل إلى Policy > Policy Sets > Default > Authorization Policy > Basic_Authenticated_Access, واختر PermitAccessكما هو موضح في الصورة.

ISE - سياسة المصادقة

ISE - سياسة المصادقة

ISE - سياسة التخويل

ISE - سياسة التخويل

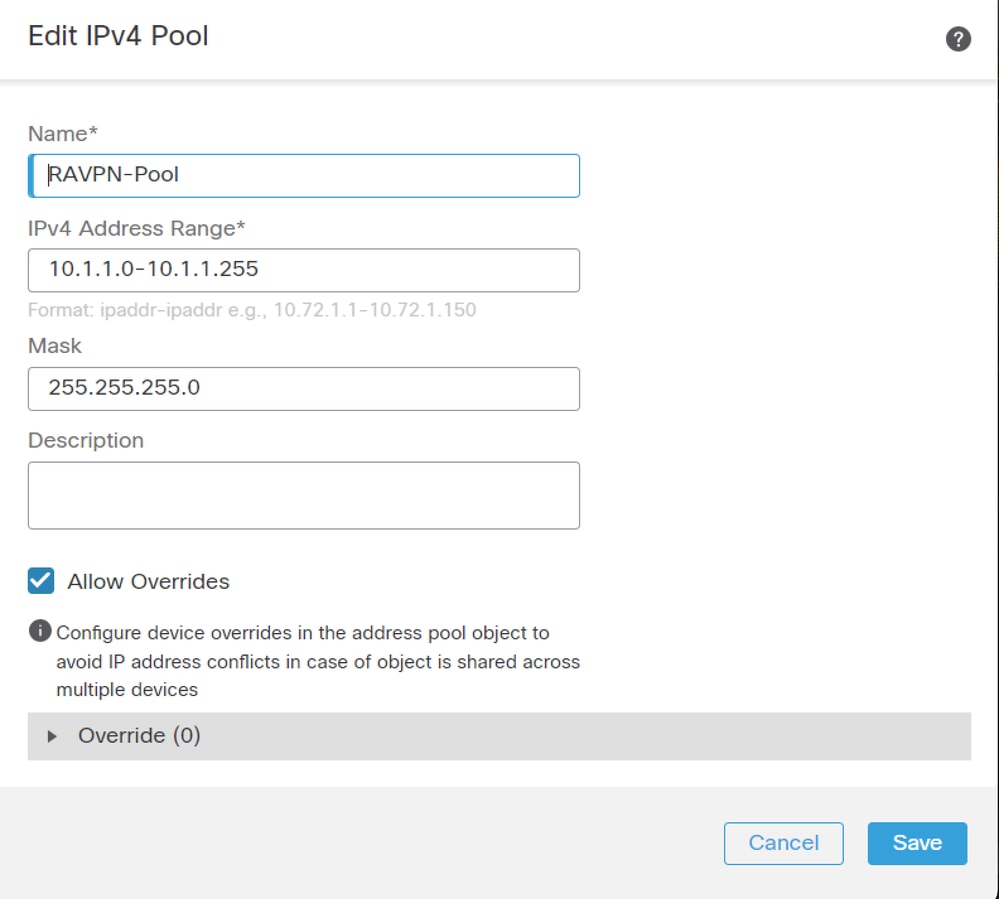

3. إنشاء تجمع عناوين لمستخدمي VPN على FMC

3. إنشاء تجمع عناوين لمستخدمي VPN على FMC1. انتقل إلى Objects > Object Management > Address Pools > Add IPv4 Pools.

2. أدخل الاسم RAVPN-Pool ونطاق العنوان، والقناع إختياري.

3. انقر فوق حفظ.

FMC - تجمع العناوين

FMC - تجمع العناوين

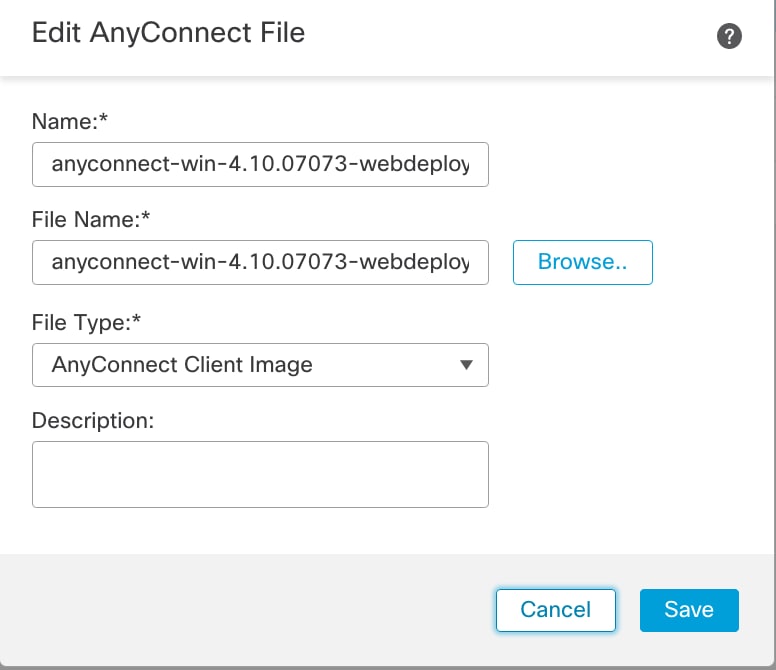

4. تحميل صور AnyConnect

4. تحميل صور AnyConnect1. انتقل إلى Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File.

2. أدخل الاسم anyconnect-win-4.10.07073-webdeploy وانقر فوق Browse لاختيار ملف AnyConnect من القرص، انقر Save كما هو موضح في الصورة.

FMC - صورة عميل AnyConnect

FMC - صورة عميل AnyConnect

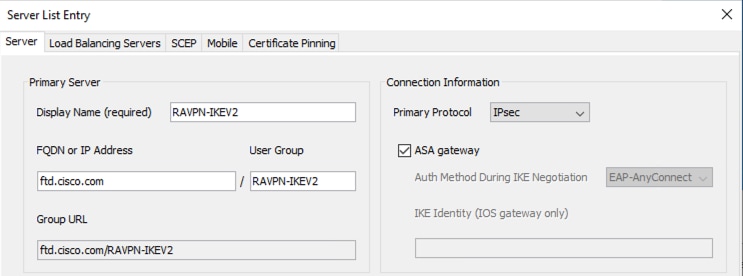

5. إنشاء ملف تعريف XML

5. إنشاء ملف تعريف XML5.1 في محرر ملف التعريف

5.1 في محرر ملف التعريف1. قم بتنزيل محرر ملف التعريف من software.cisco.com وفتحه.

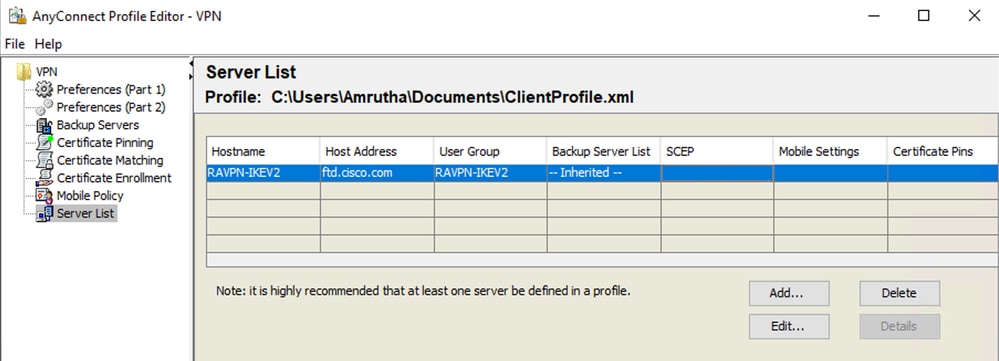

2. انتقل إلى Server List > Add..

3. أدخل اسم العرض RAVPN-IKEV2 FQDNمع مجموعة المستخدمين (اسم الاسم المستعار).

4. أختر البروتوكول الأساسي IPsec , Ok كما هو موضح في الصورة.

محرر ملف التعريف - قائمة الخوادم

محرر ملف التعريف - قائمة الخوادم

5. تتم إضافة قائمة الخوادم. حفظ باسم ClientProfile.xml .

محرر ملف التعريف - ClientProfile.xml

محرر ملف التعريف - ClientProfile.xml

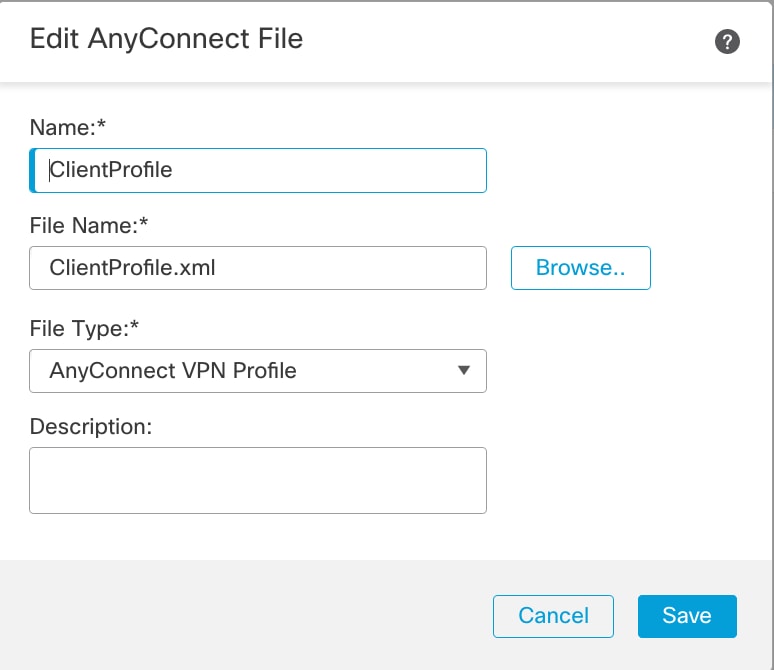

5.2. على FMC

5.2. على FMC 1. انتقل إلى Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File.

2. أدخل اسما ClientProfile وانقر فوق Browse لاختيار ClientProfile.xml ملف من القرص.

3. انقر Save .

FMC - ملف تعريف AnyConnect VPN

FMC - ملف تعريف AnyConnect VPN

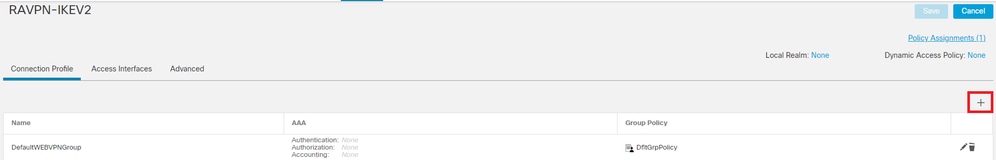

6. تكوين الوصول عن بعد

6. تكوين الوصول عن بعد1. انتقل إلى Devices > VPN > Remote Accessوانقر + لإضافة ملف تعريف اتصال كما هو موضح في الصورة.

FMC - ملف تعريف اتصال الوصول عن بعد

FMC - ملف تعريف اتصال الوصول عن بعد

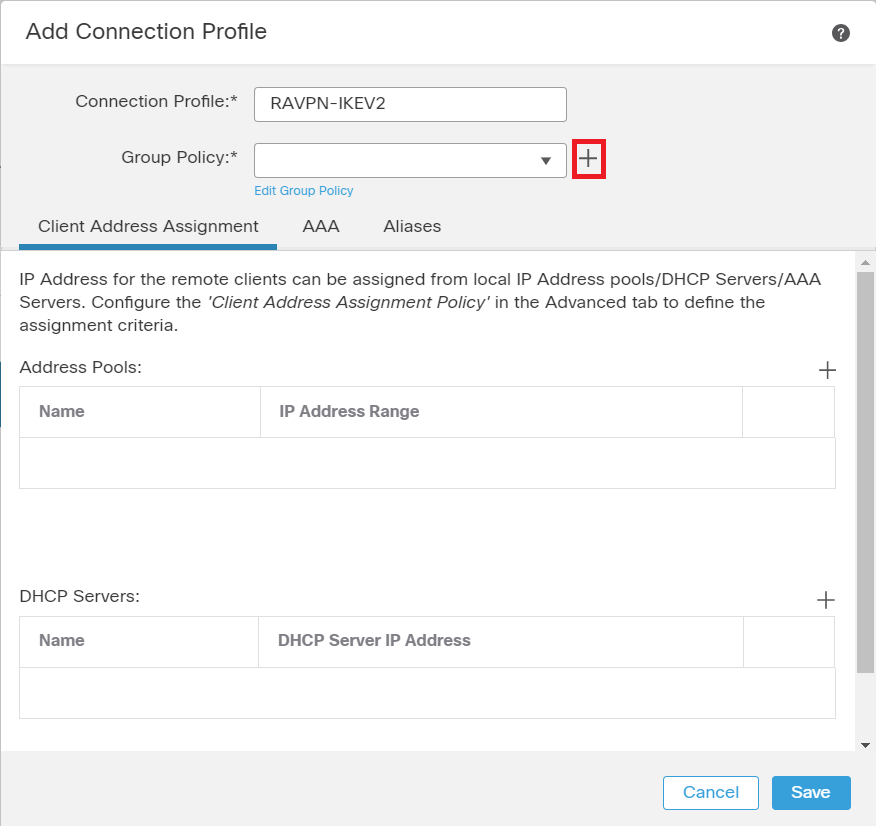

2. أدخل اسمRAVPN-IKEV2 ملف تعريف الاتصال وقم بإنشاء نهج مجموعة بالنقر +في Group Policyكما هو موضح في الصورة.

FMC - سياسة المجموعة

FMC - سياسة المجموعة

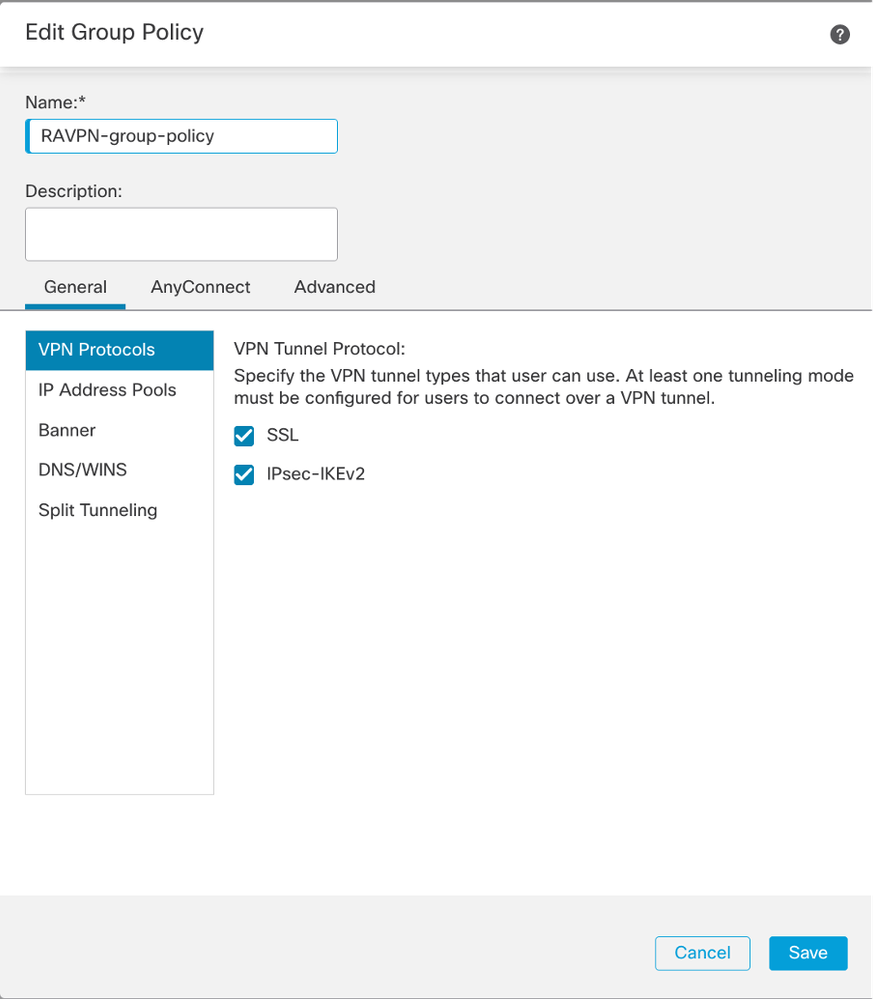

3. أدخل الاسم RAVPN-group-policy، أختر بروتوكولات VPN SSL and IPsec-IKEv2 كما هو موضح في الصورة.

FMC - بروتوكولات VPN

FMC - بروتوكولات VPN

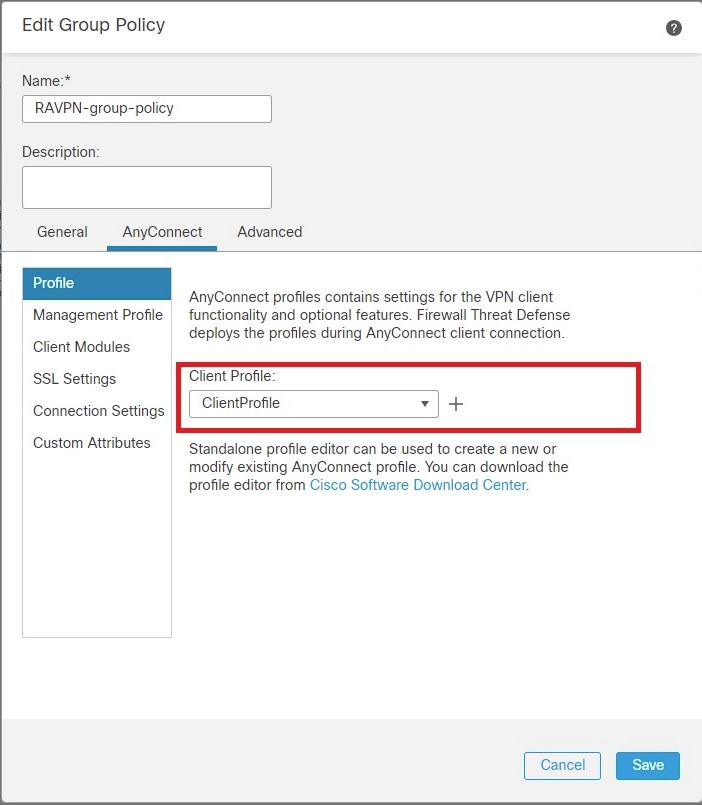

4. تحت AnyConnect > Profile ، أختر ملف تخصيص XML ClientProfile من القائمة المنسدلة، وانقر Saveكما هو موضح في الصورة.

FMC - ملف تعريف AnyConnect

FMC - ملف تعريف AnyConnect

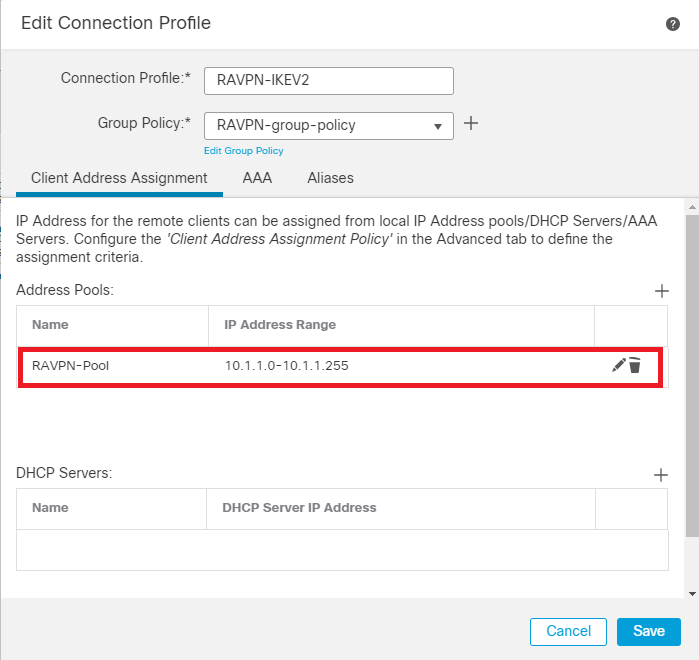

5. أضف تجمع العناوين RAVPN-Pool بالنقر فوق + as shown in the image.

FMC - تعيين عنوان العميل

FMC - تعيين عنوان العميل

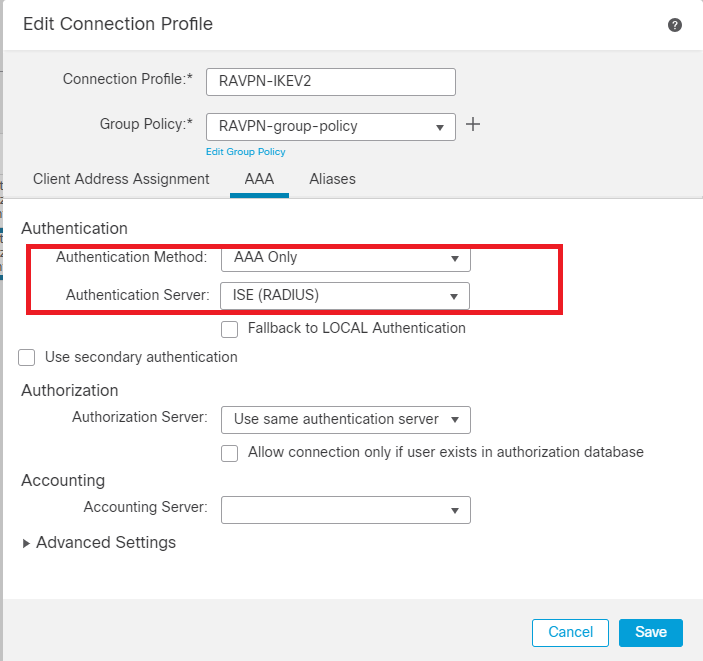

6. انتقل إلى AAA > Authentication Method، واختر AAA Only.

7. أختر Authentication Server ISE (RADIUS).

FMC - مصادقة AAA

FMC - مصادقة AAA

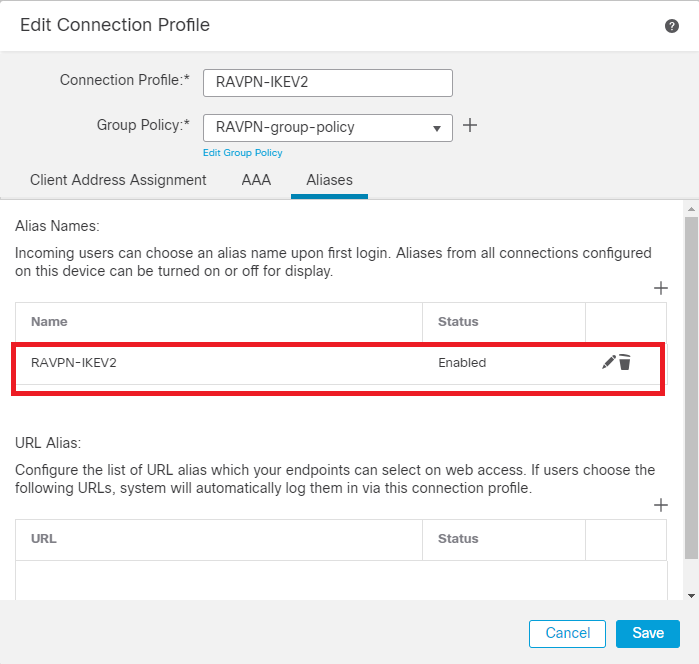

8. انتقل إلى Aliases ، وأدخل اسمRAVPN-IKEV2 مستعار، والذي يتم إستخدامه كمجموعة مستخدمين في ClientProfile.xml .

9. انقر Save.

FMC - أسماء مستعارة

FMC - أسماء مستعارة

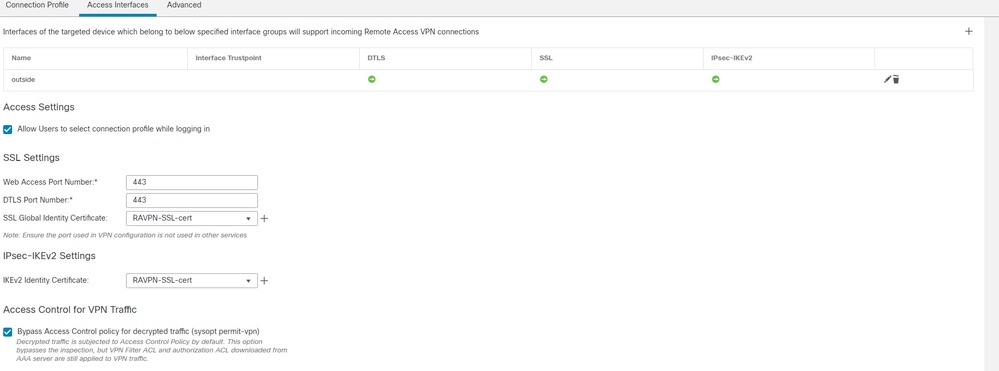

10. انتقل إلى Access Interfaces، واختر الواجهة التي يجب تمكين RAVPN IKEv2 بها.

11. أختر شهادة الهوية لكل من SSL و IKEv2.

12. انقر Save.

FMC - واجهات الوصول

FMC - واجهات الوصول

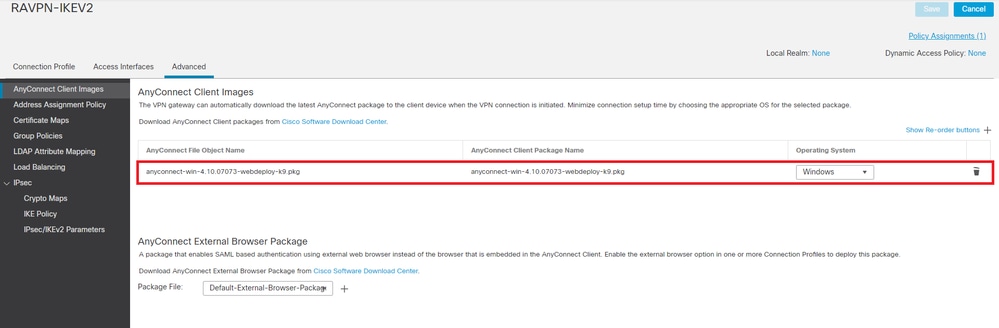

13. انتقل إلى Advanced .

14. أضف صور AnyConnect Client بالنقر فوق +.

FMC - حزمة AnyConnect Client

FMC - حزمة AnyConnect Client

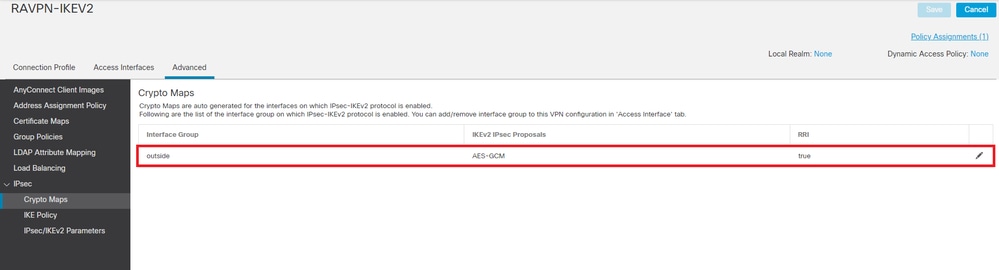

15. تحتIPsec، أضفCrypto Maps كما هو موضح في الصورة.

FMC - خرائط التشفير

FMC - خرائط التشفير

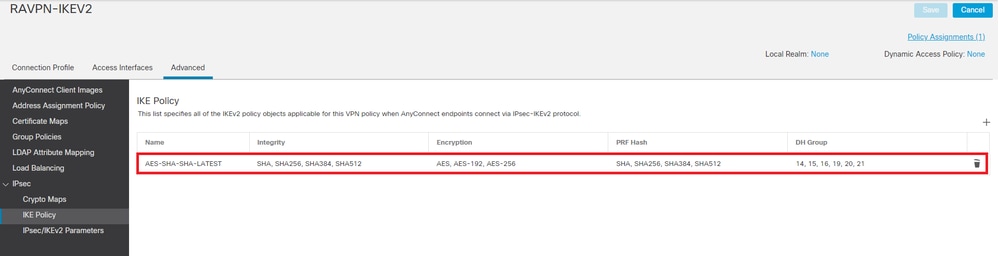

16. تحت IPsec ، أضف IKE Policy بنقر +.

FMC - سياسة IKE

FMC - سياسة IKE

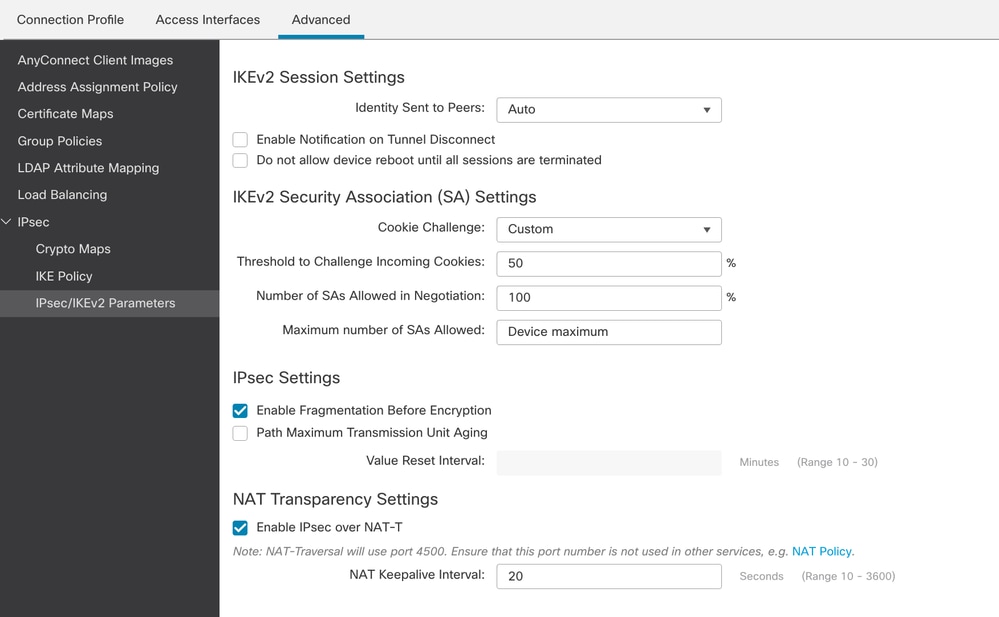

17. تحت IPsec ، أضف IPsec/IKEv2 Parameters .

FMC - معلمات IPsec/IKEv2

FMC - معلمات IPsec/IKEv2

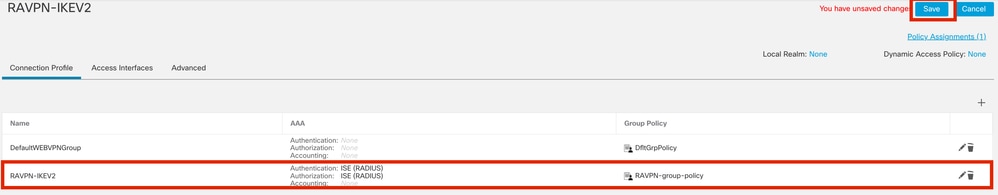

18. تحت Connection Profile، خلقتRAVPN-IKEV2 توصيف جديد.

19. Saveالنسخ الموضحة في الصورة.

FMC - مرجع الاتصال RAPN-IKEV2

FMC - مرجع الاتصال RAPN-IKEV2

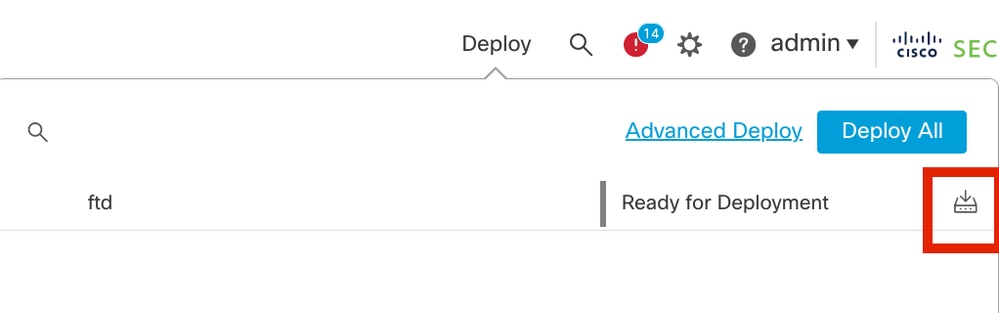

20. قم بنشر التكوين.

FMC - نشر بروتوكول FTD

FMC - نشر بروتوكول FTD

7. تكوين ملف تعريف AnyConnect

7. تكوين ملف تعريف AnyConnectملف التعريف الموجود على الكمبيوتر، محفوظ ضمن C:\ProgramData\Cisco\Cisco Anyconnect Secure Mobility Client\Profile .

<?xml version="1.0" encoding="UTF-8"?> <AnyConnectProfile xmlns="http://schemas[dot]xmlsoap<dot>org/encoding/" xmlns:xsi="http://www[dot]w3<dot>org/2001/XMLSchema-instance" xsi:schemaLocation="http://schemas[dot]xmlsoap[dot]org/encoding/ AnyConnectProfile.xsd"> <ClientInitialization> <UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon> <AutomaticCertSelection UserControllable="true">false </AutomaticCertSelection> <ShowPreConnectMessage>false</ShowPreConnectMessage> <CertificateStore>All</CertificateStore> <CertificateStoreOverride>false</CertificateStoreOverride> <ProxySettings>Native</ProxySettings> <AllowLocalProxyConnections>true</AllowLocalProxyConnections> <AuthenticationTimeout>12</AuthenticationTimeout> <AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart> <MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect> <LocalLanAccess UserControllable="true">false</LocalLanAccess> <ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin> <AutoReconnect UserControllable="false">true <AutoReconnectBehavior UserControllable="false">DisconnectOnSuspend </AutoReconnectBehavior> </AutoReconnect> <AutoUpdate UserControllable="false">true</AutoUpdate> <RSASecurIDIntegration UserControllable="true">Automatic </RSASecurIDIntegration> <WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement> <WindowsVPNEstablishment>LocalUsersOnly</WindowsVPNEstablishment> <AutomaticVPNPolicy>false</AutomaticVPNPolicy> <PPPExclusion UserControllable="false">Disable <PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP> </PPPExclusion> <EnableScripting UserControllable="false">false</EnableScripting> <EnableAutomaticServerSelection UserControllable="false">false <AutoServerSelectionImprovement>20</AutoServerSelectionImprovement> <AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime> </EnableAutomaticServerSelection> <RetainVpnOnLogoff>false </RetainVpnOnLogoff> </ClientInitialization> <ServerList> <HostEntry> <HostName>RAVPN-IKEV2</HostName> <HostAddress>ftd.cisco.com</HostAddress> <UserGroup>RAVPN-IKEV2</UserGroup> <PrimaryProtocol>IPsec</PrimaryProtocol> </HostEntry> </ServerList> </AnyConnectProfile>

ملاحظة: يوصى بتعطيل عميل SSL كبروتوكول اتصال نفقي بموجب نهج المجموعة بمجرد تنزيل ملف تعريف العميل إلى جهاز الكمبيوتر الشخصي لجميع المستخدمين. وهذا يضمن إمكانية اتصال المستخدمين بشكل حصري باستخدام بروتوكول الاتصال النفقي ل IKEv2/IPsec.

التحقق من الصحة

التحقق من الصحةيمكنك إستخدام هذا القسم للتأكد من أن التكوين لديك يعمل بشكل صحيح.

1. بالنسبة للاتصال الأول، أستخدم FQDN/IP لإنشاء اتصال SSL من جهاز الكمبيوتر الشخصي للمستخدم من خلال AnyConnect.

2. في حالة تعطيل بروتوكول SSL وعدم إمكانية تنفيذ الخطوة السابقة، تأكد من وجودClientProfile.xml ملف تعريف العميل على الكمبيوتر الشخصي ضمن المسار C:\ProgramData\Cisco\Cisco Anyconnect Secure Mobility Client\Profile .

3. أدخل اسم المستخدم وكلمة المرور للمصادقة بمجرد طلبها.

4. بعد المصادقة الناجحة، يتم تنزيل ملف تعريف العميل على جهاز كمبيوتر المستخدم.

5. قطع الاتصال ب AnyConnect.

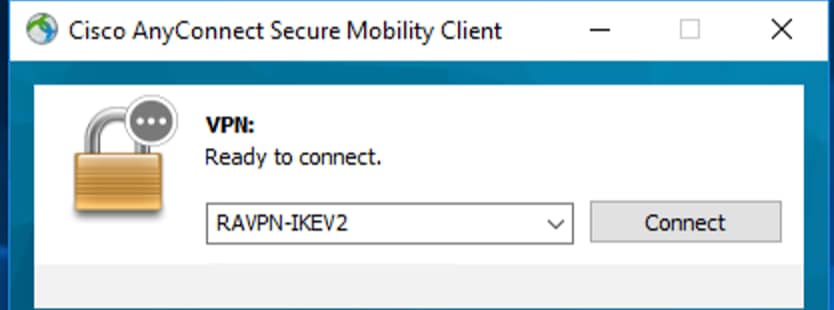

6. بمجرد تنزيل ملف التعريف، أستخدم القائمة المنسدلة لاختيار اسم المضيف المذكور في ملف تعريف العميل RAVPN-IKEV2 للاتصال ب AnyConnect باستخدام IKEv2/IPsec.

7. انقر Connect.

القائمة المنسدلة AnyConnect

القائمة المنسدلة AnyConnect

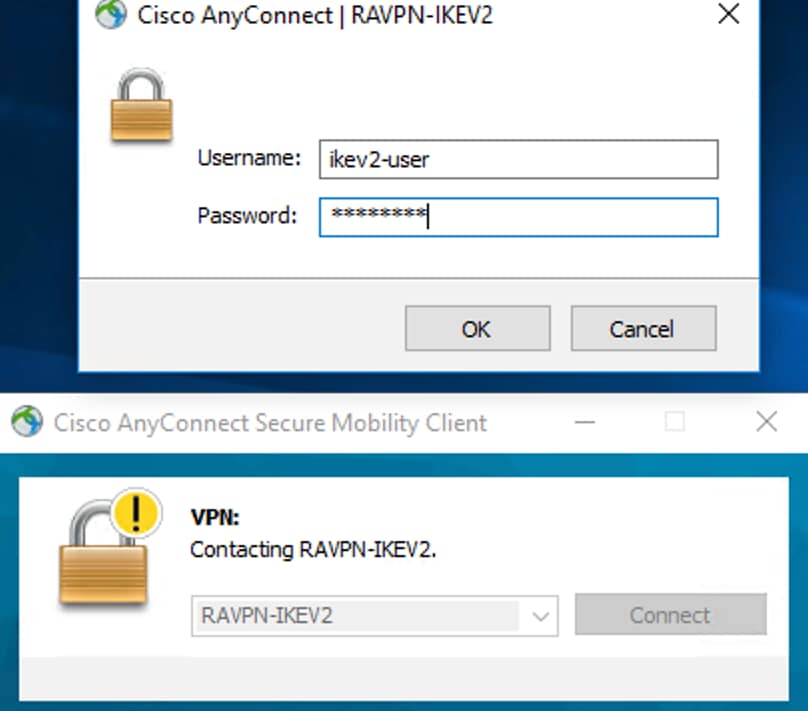

8. أدخل اسم المستخدم وكلمة المرور للمصادقة التي تم إنشاؤها على خادم ISE.

اتصال AnyConnect

اتصال AnyConnect

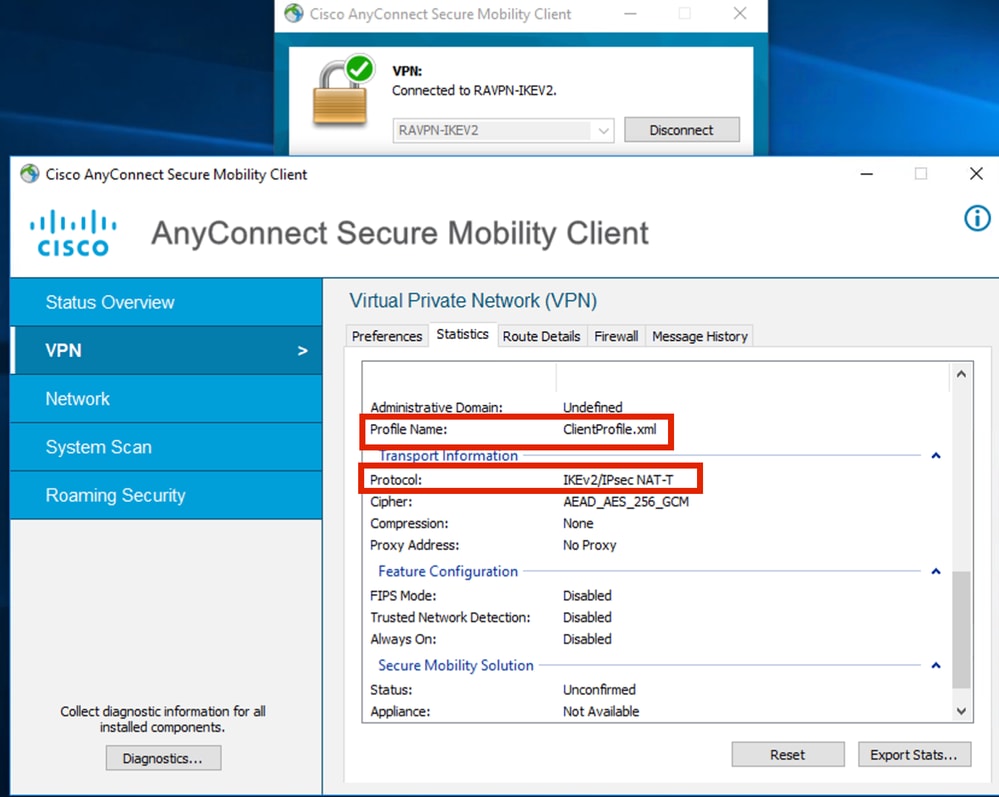

9. التحقق من ملف التعريف والبروتوكول (IKEv2/IPsec) المستخدم بمجرد الاتصال.

AnyConnect متصل

AnyConnect متصل

مخرجات واجهة سطر الأوامر في FTD:

firepower# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect

Username : ikev2-user Index : 9

Assigned IP : 10.1.1.1 Public IP : 10.106.55.22

Protocol : IKEv2 IPsecOverNatT AnyConnect-Parent

License : AnyConnect Premium

Encryption : IKEv2: (1)AES256 IPsecOverNatT: (1)AES-GCM-256 AnyConnect-Parent: (1)none

Hashing : IKEv2: (1)SHA512 IPsecOverNatT: (1)none AnyConnect-Parent: (1)none

Bytes Tx : 450 Bytes Rx : 656

Pkts Tx : 6 Pkts Rx : 8

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : RAVPN-group-policy Tunnel Group : RAVPN-IKEV2

Login Time : 07:14:08 UTC Thu Jan 4 2024

Duration : 0h:00m:08s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0ac5e205000090006596618c

Security Grp : none Tunnel Zone : 0

IKEv2 Tunnels: 1

IPsecOverNatT Tunnels: 1

AnyConnect-Parent Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 9.1

Public IP : 10.106.55.22

Encryption. : none. Hashing : none

Auth Mode : userPassword

Idle Time out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : win

Client OS Ver: 10.0.15063

Client Type : AnyConnect

Client Ver : 4.10.07073

IKEv2:

Tunnel ID : 9.2

UDP Src Port : 65220 UDP Dst Port : 4500

Rem Auth Mode: userPassword

Loc Auth Mode: rsaCertificate

Encryption : AES256 Hashing : SHA512

Rekey Int (T): 86400 Seconds Rekey Left(T): 86391 Seconds

PRF : SHA512 D/H Group : 19

Filter Name :

Client OS : Windows Client Type : AnyConnect

IPsecOverNatT:

Tunnel ID : 9.3

Local Addr : 0.0.0.0/0.0.0.0/0/0

Remote Addr : 10.1.1.1/255.255.255.255/0/0

Encryption : AES-GCM-256 Hashing : none

Encapsulation: Tunnel

Rekey Int (T): 28800 Seconds Rekey Left(T) : 28791 Seconds

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Bytes Tx : 450 Bytes Rx : 656

Pkts Tx : 6 Pkts Rx : 8

firepower# show crypto ikev2 sa

IKEv2 SAs:

Session-id:6, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status Role

16530741 10.197.167.5/4500 10.106.55.22/65220 READY RESPONDER

Encr: AES-CBC, keysize: 256, Hash: SHA512, DH Grp:19, Auth sign: RSA, Auth verify: EAP

Life/Active Time: 86400/17 sec

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 10.1.1.1/0 - 10.1.1.1/65535

ESP spi in/out: 0x6f7efd61/0xded2cbc8

firepower# show crypto ipsec sa

interface: Outside

Crypto map tag: CSM_Outside_map_dynamic, seq num: 30000, local addr: 10.197.167.5

Protected vrf:

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (10.1.1.1/255.255.255.255/0/0)

current_peer: 10.106.55.22, username: ikev2-user

dynamic allocated peer ip: 10.1.1.1

dynamic allocated peer ip(ipv6): 0.0.0.0

#pkts encaps: 6, #pkts encrypt: 6, #pkts digest: 6

#pkts decaps: 8, #pkts decrypt: 8, #pkts verify: 8

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.197.167.5/4500, remote crypto endpt.: 10.106.55.22/65220

path mtu 1468, ipsec overhead 62(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: DED2CBC8

current inbound spi : 6F7EFD61

inbound esp sas:

spi: 0x6F7EFD61 (1870593377)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={RA, Tunnel, NAT-T-Encaps, IKEv2, }

slot: 0, conn_id: 9, crypto-map: CSM_Outside_map_dynamic

sa timing: remaining key lifetime (sec): 28723

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x000001FF

outbound esp sas:

spi: 0xDED2CBC8 (3738356680)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={RA, Tunnel, NAT-T-Encaps, IKEv2, }

slot: 0, conn_id: 9, crypto-map: CSM_Outside_map_dynamic

sa timing: remaining key lifetime (sec): 28723

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

سجلات ISE:

ISE - السجلات المباشرة

ISE - السجلات المباشرة

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

debug radius all

debug crypto ikev2 platform 255

debug crypto ikev2 protocol 255

debug crypto ipsec 255

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

06-Feb-2024

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Amrutha MCisco TAC Engineer

- Manisha PandaCisco TAC Engineer

- Xiaohua YaoCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات