من الضروري التأكد من إستلام جميع الحزم التي يتم إرسالها بشكل صحيح.

أستكشاف أخطاء الحزم وإصلاحها باستخدام قوائم التحكم في الوصول (ACLs) على النظام الأساسي Nexus

خيارات التنزيل

-

ePub (138.8 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

تم التحديث:١٩ مايو ٢٠٢٥

معرّف المستند:223047

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية أستكشاف أخطاء الحزم وإصلاحها باستخدام قوائم التحكم في الوصول (ACLs) على النظام الأساسي Nexus.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- النظام الأساسي NXOS

- قوائم التحكم في الوصول

المكون المستخدم

| N9K1 | N9K-C93108TC-EX | 9.3(10) |

| N9K2 | N9K-C93108TC-EX | 9.3(10) |

| N9K3 | N9K-C93108TC-EX | 9.3(10) |

تم إنشاء المعلومات الواردة في هذا المستند من أجهزة Nexus في بيئة معملية. بدأت جميع الأجهزة المستخدمة في هذا المستند دون أي تكوين موجود مسبقا. إذا كنت تستخدم شبكة مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

المخطط

نظرة عامة مختصرة على قوائم التحكم في الوصول ووظائفها

يتم إستخدام قائمة التحكم في الوصول (ACL) بشكل أساسي لتصفية حركة المرور استنادا إلى سلسلة من القواعد والمعايير المطلوبة (على سبيل المثال، التصفية استنادا إلى عناوين IP للمصدر/الوجهة.) تحدد هذه القواعد ما إذا كانت الحزم تطابق شروطا محددة لتحديد ما إذا كان سيتم السماح بها أو رفضها. وبمصطلحات أبسط، تحدد قائمة التحكم في الوصول ما إذا كان يمكن السماح لحزم الشبكة بالمرور أو يمكن رفضها استنادا إلى القواعد المحددة داخلها. إذا استوفت الحزم شروط قواعد الترخيص، تتم معالجتها بواسطة محول Nexus. وعلى العكس من ذلك، إذا تطابقت الحزم مع شروط الرفض، سيتم التخلص منها.

تتمثل إحدى الميزات الرئيسية لقوائم التحكم في الوصول (ACL) في قدرتها على توفير عدادات إحصائية لتدفق الحزمة. تقوم هذه العدادات بتتبع عدد الحزم التي تطابق قواعد قائمة التحكم في الوصول، والتي يمكن أن تكون مفيدة للغاية عند أستكشاف أخطاء سيناريوهات فقدان الحزم وإصلاحها.

على سبيل المثال، إذا كان الجهاز يرسل عددا معينا من الحزم، ولكنه يستقبل أقل من المتوقع، يمكن أن تساعد العدادات الإحصائية من قائمة التحكم في الوصول في عزل النقطة التي يتم إسقاط الحزم فيها داخل الشبكة.

PACL و RACL

يمكن أن يختلف تنفيذ قوائم التحكم في الوصول بناء على ما إذا تم تطبيقها على واجهات الطبقة 2 (PACL)، واجهات الطبقة 3 (RACL)، أو شبكات VLAN (VACL). فيما يلي مقارنة موجزة لهذه الأساليب:

- قائمة التحكم في الوصول إلى المنفذ (PACL): يتم تطبيق قائمة التحكم في الوصول (ACL) على واجهة منفذ switchport للطبقة 2 (L2).

- قائمة التحكم في الوصول إلى الموجه (RACL): يتم تطبيق قائمة التحكم في الوصول (ACL) على واجهة موجهة للطبقة 3 (L3).

|

نوع قائمة التحكم في الوصول ACL |

الواجهة |

الإجراء |

إتجاه تطبيقي |

|

PACL |

L2 |

واجهات Switchport |

الوارد فقط - حركة المرور الواردة إلى الواجهة. |

|

RACL |

L3 |

الواجهات الفرعية SVI و Physical L3 و L3 |

الوارد والصادر على حد سواء - تعمل حركة مرور عوامل التصفية الواردة الواردة الواردة الواردة إلى الواجهة، بينما تعمل عوامل التصفية الصادرة على تصفية حركة المرور تاركة الواجهة. |

الهدف

شرح المخطط

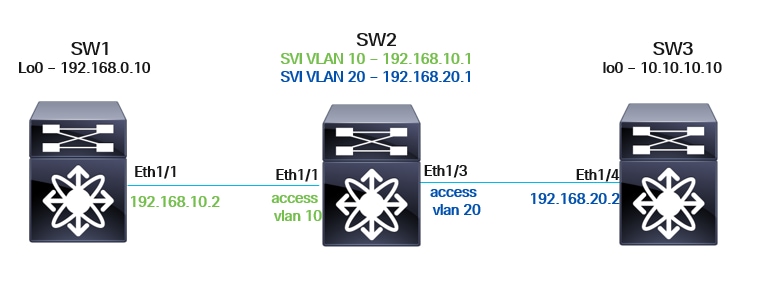

- N9K-1 لديه اتصال L3 مع N9K-2. يتم تكوين واجهة ETH1/1 على N9K-1 كواجهة موجهة من المستوى الثالث، بينما N9K-2's ETH1/1 هي واجهة L2 switchport، التي تم وضع علامة عليها مع VLAN 10.

- كما يحتوي N9K-2 على اتصال L3 مع N9K-3. واجهة ETH1/3 على N9K-2 هي واجهة L2 switchport التي تم وضع علامة عليها باستخدام شبكة VLAN رقم 20، ويتم تكوين واجهة Eth1/4 الخاصة ب N9K-3 كواجهة موجهة طراز L3.

- تكوين الاسترجاع: تحتوي كل من N9K-1 و N9K-2 على واجهة Lo0 المكونة. يجب إستخدام واجهات Lo0 هذه لإرسال حزم إختبار اتصال ICMP بين الجهازين.

استكشاف الأخطاء وإصلاحها

الرجاء العثور على خطوات العملية التفصيلية لتكوين RACL و PACL والتحقق من صحتها على أجهزة N9K. وخلال هذه العملية، يتم مراجعة قوائم التحكم في الوصول إلى المنفذ وقوائم التحكم في الوصول إلى الموجه لتحليل تدفق الحزمة وتحديد ما إذا كان يتم إرسال جميع الحزم واستقبالها بشكل صحيح.

الخطوة 1. تكوين RACL على واجهات L3 من N9K-1 (ETH1/1) و N9K-2 (SVI 10 و SVI 20) و N9K-3 (ETH1/14)

ملاحظة: لمراقبة تدفق الحزمة الصادرة، يلزم تكوين قائمة تحكم في الوصول (ACL) إضافية على N9K-2. نظرا لأن N9K-2 تفتقر إلى الواجهات الموجهة المادية من المستوى الثالث (بدلا من ذلك، فإنها تحتوي على واجهات SVI و L2 switchport)، فإن قائمة التحكم في الوصول الخاصة بالمنفذ (PACL) تدعم حركة المرور الواردة فقط.

لالتقاط تطابقات الحزم الصادرة، يمكن إنشاء قائمة تحكم في الوصول (ACL) جديدة وتطبيقها على واجهات L3.

يتم تطبيق قائمة التحكم في الوصول (ACL) على N9K-1 و N9K-2 و N9K-3.

ip access-list TAC-IN

statistics per-entry

10 permit ip 192.168.20.2/32 192.168.0.10/32

20 permit ip 192.168.0.10/32 192.168.20.2/32

30 permit ip any any

ip access-list TAC-OUT

statistics per-entry

10 permit ip 192.168.20.2/32 192.168.0.10/32

20 permit ip 192.168.0.10/32 192.168.20.2/32

30 permit ip any any

***N9K-1***

interface Ethernet1/1

description ***Link-to-N9K-2***

ip access-group TAC-IN in

ip access-group TAC-OUT out

ip address 192.168.10.2/30

no shutdown

***N9K-2***

interface Vlan10

no shutdown

ip access-group TAC-IN-SVI in

ip access-group TAC-OUT-SVI out

ip address 192.168.10.1/30

interface Vlan20

no shutdown

ip access-group TAC-IN-SVI in

ip access-group TAC-OUT-SVI out

ip address 192.168.20.1/30

***N9K-3***

interface Ethernet1/4

description ***Link-to-N9K-2***

ip access-group TAC-IN in

ip access-group TAC-OUT out

ip address 192.168.20.2/30

no shutdownالخطوة 2. تكوين قائمة التحكم في الوصول الخاصة بالمنفذ (PACL) على واجهات L2 Switchport ل N9K-2

نقش TCAM

يمكن طلب نحت TCAM اعتمادا على نوع قائمة التحكم بالوصول (ACL)، لمزيد من المعلومات، الرجاء الرجوع إلى:

فهم كيفية إنشاء مساحة TCAM ل Nexus 9000

لتطبيق قائمة التحكم في الوصول الخاصة بالمنفذ (PACL) على الواجهات المادية من L2، من الضروري تكوين مجموعة وصول إلى منفذ IP ....

ومع ذلك، يلزم أيضا تكوين منطقة TCAM.

ملاحظة: تمت إزالة بعض الصفوف لإبقاء الإخراج نظيفا.

N9K-C93180YC-2# conf

Enter configuration commands, one per line. End with CNTL/Z.

N9K-C93180YC-2(config)# int e1/2

N9K-C93180YC-2(config-if)# ip port access-group TAC-IN in

ERROR: TCAM region is not configured. Please configure TCAM region Ingress PACL [ing-ifacl] and retry the command.

N9K-C93180YC-2(config-if)#

إجراء تكوين منطقة TCAM

الخطوة 1. تعديلات منطقة TCAM

الرجاء تقييم المنطقة التي يمكنها توفير مساحة حرة، حيث يمكن أن يختلف ذلك لكل بيئة.

N9K-C93180YC-2# show system internal access-list globals

slot 1

=======

LOU Threshold Value : 5

--------------------------------------------------------------------------------------

INSTANCE 0 TCAM Region Information:

--------------------------------------------------------------------------------------

Ingress:

--------

Region TID Base Size Width

--------------------------------------------------------------------------------------

NAT 13 0 0 1

Ingress PACL 1 0 0 1 >>>>>>> Size of 0

Ingress VACL 2 0 0 1

Ingress RACL 3 0 1792 1

Ingress RBACL 4 0 0 1

Ingress L2 QOS 5 1792 256 1

Ingress L3/VLAN QOS 6 2048 512 1 >>>>>> Size of 512

Ingress SUP 7 2560 512 1

Ingress L2 SPAN ACL 8 3072 256 1

Ingress L3/VLAN SPAN ACL 9 3328 256 1

Ingress FSTAT 10 0 0 1

SPAN 12 3584 512 1

Ingress REDIRECT 14 0 0 1

Ingress NBM 30 0 0 1

Ingress Flow-redirect 39 0 0 1

Ingress RACL Lite 42 0 0 1

Ingress PACL IPv4 Lite 41 0 0 1

Ingress PACL IPv6 Lite 43 0 0 1

Ingress CNTACL 44 0 0 1

Mcast NAT 46 0 0 1

Ingress DACL 47 0 0 1

Ingress PACL Super Bridge 49 0 0 1

Ingress Storm Control 50 0 0 1

Ingress VACL Redirect 51 0 0 1

Egress Netflow L3 56 0 0 1

55 0 0 1

-------------------------------------------------------------------------------------

Total configured size: 4096

Remaining free size: 0

Note: Ingress SUP region includes Redirect region

أسلوب بديل للتحقق.

N9K-C93180YC-2# sh hardware access-list tcam region

NAT ACL[nat] size = 0

Ingress PACL [ing-ifacl] size = 0 >>>>>>> Size of 0

VACL [vacl] size = 0

Ingress RACL [ing-racl] size = 1792

Ingress L2 QOS [ing-l2-qos] size = 256

Ingress L3/VLAN QOS [ing-l3-vlan-qos] size = 512 >>>>>> Size of 512

Ingress SUP [ing-sup] size = 512

Ingress L2 SPAN filter [ing-l2-span-filter] size = 256

Ingress L3 SPAN filter [ing-l3-span-filter] size = 256

Ingress FSTAT [ing-fstat] size = 0

span [span] size = 512

Egress RACL [egr-racl] size = 1792

Egress SUP [egr-sup] size = 256

Ingress Redirect [ing-redirect] size = 0

Egress L2 QOS [egr-l2-qos] size = 0

Egress L3/VLAN QOS [egr-l3-vlan-qos] size = 0

Ingress Netflow/Analytics [ing-netflow] size = 0

Ingress NBM [ing-nbm] size = 0

TCP NAT ACL[tcp-nat] size = 0

Egress sup control plane[egr-copp] size = 0

Ingress Flow Redirect [ing-flow-redirect] size = 0

Ingress CNTACL [ing-cntacl] size = 0

Egress CNTACL [egr-cntacl] size = 0

MCAST NAT ACL[mcast-nat] size = 0

Ingress DACL [ing-dacl] size = 0

Ingress PACL Super Bridge [ing-pacl-sb] size = 0

Ingress Storm Control [ing-storm-control] size = 0

Ingress VACL redirect [ing-vacl-nh] size = 0

Egress PACL [egr-ifacl] size = 0

Egress Netflow [egr-netflow] size = 0

N9K-C93180YC-2#

الخطوة 2: تقليل حجم المنطقة

قم بتقليل حجم المنطقة المخصصة ل ing-l3-vlan-qoS. (يختلف هذا لكل بيئة).

N9K-C93180YC-2(config)# جهاز access-list tcam area ing-l3-vlan-qos 256 >> تقليل التخصيص من 512 إلى 256.

يرجى حفظ التكوين وإعادة تحميل النظام لكي يسري التكوين.

الخطوة 3. زيادة منطقة TCAM ل ing-ifacl

N9K-C93180YC-2(config)# hardware access-list tcam region ing-ifacl 256

قم بحفظ التكوين وإعادة تحميل النظام لكي يسري التكوين.

N9K-C93180YC-2(config)#

الخطوة 4. حفظ التكوين

N9K-C93180YC-2(config)# copy running-config startup-config

[########################################] 100%

Copy complete, now saving to disk (please wait)...

Copy complete.

N9K-C93180YC-2(config)#

الخطوة 5. إعادة تحميل

N9K-C93180YC-2(config)# reload

This command will reboot the system. (y/n)? [n] y

التحقق بعد إعادة التحميل

بعد إعادة التحميل، تحقق من سريان التغييرات.

N9K-C93180YC-2# sh system internal access-list globals

slot 1

=======

--------------------------------------------------------------------------------------

INSTANCE 0 TCAM Region Information:

--------------------------------------------------------------------------------------

Ingress:

--------

Region TID Base Size Width

--------------------------------------------------------------------------------------

NAT 13 0 0 1

Ingress PACL 1 0 256 1 >>> The size value is now 256.

Ingress VACL 2 0 0 1

Ingress RACL 3 256 1792 1

Ingress RBACL 4 0 0 1

Ingress L2 QOS 5 2048 256 1

Ingress L3/VLAN QOS 6 2304 256 1 >>> The size value is now 256.

Ingress SUP 7 2560 512 1

Ingress L2 SPAN ACL 8 3072 256 1

Ingress L3/VLAN SPAN ACL 9 3328 256 1

Ingress FSTAT 10 0 0 1

SPAN 12 3584 512 1

Ingress REDIRECT 14 0 0 1

Ingress NBM 30 0 0 1

Ingress Flow-redirect 39 0 0 1

Ingress RACL Lite 42 0 0 1

Ingress PACL IPv4 Lite 41 0 0 1

Ingress PACL IPv6 Lite 43 0 0 1

Ingress CNTACL 44 0 0 1

Mcast NAT 46 0 0 1

Ingress DACL 47 0 0 1

Ingress PACL Super Bridge 49 0 0 1

Ingress Storm Control 50 0 0 1

Ingress VACL Redirect 51 0 0 1

Egress Netflow L3 56 0 0 1

55 0 0 1

-------------------------------------------------------------------------------------

Total configured size: 4096

Remaining free size: 0

Note: Ingress SUP region includes Redirect region

أسلوب بديل للتحقق.

N9K-C93180YC-2# sh hardware access-list tcam region

NAT ACL[nat] size = 0

Ingress PACL [ing-ifacl] size = 256 >>> The size value is now 256.

VACL [vacl] size = 0

Ingress RACL [ing-racl] size = 1792

Ingress L2 QOS [ing-l2-qos] size = 256

Ingress L3/VLAN QOS [ing-l3-vlan-qos] size = 256 >>> The size value is now 256.

Ingress SUP [ing-sup] size = 512

Ingress L2 SPAN filter [ing-l2-span-filter] size = 256

Ingress L3 SPAN filter [ing-l3-span-filter] size = 256

Ingress FSTAT [ing-fstat] size = 0

span [span] size = 512

Egress RACL [egr-racl] size = 1792

Egress SUP [egr-sup] size = 256

Ingress Redirect [ing-redirect] size = 0

Egress L2 QOS [egr-l2-qos] size = 0

Egress L3/VLAN QOS [egr-l3-vlan-qos] size = 0

Ingress Netflow/Analytics [ing-netflow] size = 0

Ingress NBM [ing-nbm] size = 0

TCP NAT ACL[tcp-nat] size = 0

Egress sup control plane[egr-copp] size = 0

Ingress Flow Redirect [ing-flow-redirect] size = 0

Ingress CNTACL [ing-cntacl] size = 0

Egress CNTACL [egr-cntacl] size = 0

MCAST NAT ACL[mcast-nat] size = 0

Ingress DACL [ing-dacl] size = 0

Ingress PACL Super Bridge [ing-pacl-sb] size = 0

Ingress Storm Control [ing-storm-control] size = 0

Ingress VACL redirect [ing-vacl-nh] size = 0

Egress PACL [egr-ifacl] size = 0

Egress Netflow [egr-netflow] size = 0

N9K-C93180YC-2#

تكوين مجموعة الوصول إلى منفذ IP

قم بتكوين مجموعة الوصول إلى منفذ IP على الواجهات المادية من المستوى الثاني.

N9K-C93180YC-2# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

N9K-C93180YC-2(config)# int e1/2,e1/51

N9K-C93180YC-2(config-if-range)# ip port access-group TAC-IN in

N9K-C93180YC-2(config-if-range)# ip port access-group TAC-OUT out

Port ACL is only supported on ingress direction >>>>>>>>

N9K-C93180YC-2(config-if-range)#

interface Ethernet1/1

description ***Link-to-N9K-1***

switchport

switchport access vlan 10

ip port access-group TAC-IN in >>> Inboud only

no shutdown

interface Ethernet1/3

description ***Link-to-N9K-3***

switchport

switchport access vlan 20

ip port access-group TAC-IN in >>> Inboud only

no shutdown

الخطوة 3. إسترجاع

تستخدم N9K-1 Loopback0 (Lo0) الخاص بها كمصدر، بينما يمكن ل N9K-3 إستخدام Loopback0 (Lo0) الخاص بها كغاية.

يتم توضيح التكوين الجاري تشغيله لواجهات الاسترجاع التي تستخدمها لأغراض الاختبار كما يلي.

ملاحظة: تم تكوين اتصال الطبقة 3 مسبقا باستخدام بروتوكول توجيه.

***N9K-1***

interface loopback0

ip address 192.168.0.10/32

***N9K-3***

interface loopback0

ip address 10.10.10.10/30الخطوة 4. قم بإنشاء حركة مرور وإرسال إختبار اتصال من N9K-3 باستخدام المصدر IP 192.168.20.2 إلى Lo0 192.168.0.10 من N9K-1

N9K-3# ping 192.168.0.10 source 192.168.20.2

PING 192.168.0.10 (192.168.0.10) from 192.168.20.2: 56 data bytes

64 bytes from 192.168.0.10: icmp_seq=0 ttl=253 time=1.163 ms

64 bytes from 192.168.0.10: icmp_seq=1 ttl=253 time=0.738 ms

64 bytes from 192.168.0.10: icmp_seq=2 ttl=253 time=0.706 ms

64 bytes from 192.168.0.10: icmp_seq=3 ttl=253 time=0.668 ms

64 bytes from 192.168.0.10: icmp_seq=4 ttl=253 time=0.692 ms

--- 192.168.0.10 ping statistics ---

5 packets transmitted, 5 packets received, 0.00% packet loss

round-trip min/avg/max = 0.668/0.793/1.163 ms

N9K-3#الخطوة 5. التحقق من معلومات إحصائيات PACL و RACL حول N9K-1 و N9K-2 و N9K-3

- بما أن حزم ICMP يتم إنشاؤها من N9K-3، فمن الضروري التحقق من تلقي حزم طلبات ICMP الخمس بواسطة N9K-2.

- التحقق من قائمة التحكم في الوصول الخاصة بالمنفذ (PACL) على N9K-2: من المتوقع إستلام خمس حزم تنشأ من 192.168.20.2 (ETH1/4 من N9K-3)، بحيث تكون الوجهة N9K-1'Lo0 (192.168.0.10).

N9K-2# show ip access-lists TAC-IN

IP access list TAC-IN

statistics per-entry

10 permit ip 192.168.20.2/32 192.168.0.10/32 [match=5] >>>

20 permit ip 192.168.0.10/32 192.168.20.2/32 [match=0]

30 permit ip any any [match=0]التكوين ذو الصلة في ETH1/3 من N9K-2.

interface Ethernet1/3

description ***Link-to-N9K-3***

switchport

switchport access vlan 20

ip port access-group TAC-IN in >>> PACL

no shutdown- في N9K-2، تبلغ RACL عن 5 حزم طلبات ICMP تاركة N9K-2 وجار إعادة توجيهها إلى N9K-1.

- بما أن قائمة التحكم في الوصول الخاصة بالمنفذ (PACL) لا تدعم الإتجاه الصادر، فمن الضروري التحقق من قائمة التحكم في الوصول (TAC-OUT-SVI) الأخرى التي تم تكوينها على SVI لشبكة VLAN 10، والتي تم تكوينها كقائمة تحكم في الوصول الخاصة بالمنفذ (RACL) (نظرا لأن الإتجاه الصادر مدعوم على قوائم التحكم في الوصول الخاصة بالمنفذ (RACL). توفر شبكة VLAN 10 الاتصال بين N9K-2 و N9K-1.

N9K-2# show ip access-lists TAC-OUT-SVI

IP access list TAC-OUT-SVI

statistics per-entry

10 permit ip 192.168.20.2/32 192.168.0.10/32 [match=5] >>>

20 permit ip 192.168.0.10/32 192.168.20.2/32 [match=0]

30 permit ip any any [match=0]

configuration associated:

interface Vlan10

no shutdown

ip access-group TAC-IN-SVI in

ip access-group TAC-OUT-SVI out >>>>

ip address 192.168.10.1/30

استنادا إلى النتائج السابقة، تم تأكيد عدم وجود أي فقدان حزم مع حزم طلب ICMP التي تم إرسالها من N9K-3.

- تتمثل الخطوة التالية في المتابعة إلى الجهاز التالي (الوجهة N9K-1) والتحقق من تلقي نفس عدد حزم طلبات ICMP من N9K-3.

- تشير إحصائيات RACL إلى أن N9K-2 يقوم بإرسال 5 حزم طلبات ICMP من N9K-3.

N9K-1# show ip access-lists TAC-IN

IP access list TAC-IN

statistics per-entry

10 permit ip 192.168.20.2/32 192.168.0.10/32 [match=5] >>>>

20 permit ip 192.168.0.10/32 192.168.20.2/32 [match=0]

30 permit ip any any [match=0]التكوين ذو الصلة في ETH1/1 من N9K-1.

interface Ethernet1/1

description ***Link-to-N9K-2***

ip access-group TAC-IN in >>> RACL

ip access-group TAC-OUT out

ip address 192.168.10.2/30

no shutdown- استنادا إلى المعلومات، تم التأكد من عدم وجود أي فقد للحزم (طلب ICMP) من N9K-3 إلى Lo0 192.168.0.10 على N9K-2.

- تتمثل الخطوة التالية في تعقب حزم الرد على ICMP التي تنشأ من N9K-1 Lo0 192.168.0.10 والموجهة إلى N9K-3 على 192.168.20.2.

- وبعد ذلك، من الضروري الانتقال إلى N9K-2 والتحقق مما إذا كانت تتلقى حزم الرد الخمس لبروتوكول ICMP من 192.168.0.10 إلى 192.168.20.2.

- لتعقب حزم الرد على ICMP من N9K-1، يلزم التحقق من قائمة التحكم في الوصول الخاصة بالمنفذ (TAC-IN) التي تم تكوينها على ETH1/1.

N9K-2# show ip access-lists TAC-IN

IP access list TAC-IN

statistics per-entry

10 permit ip 192.168.20.2/32 192.168.0.10/32 [match=0]

20 permit ip 192.168.0.10/32 192.168.20.2/32 [match=5] >>> 5 icmp reply comming from 192.168.0.10 to 192.168.20.2

30 permit ip any any [match=0]

interface Ethernet1/1

description ***Link-to-N9K-1***

switchport

switchport access vlan 10

ip port access-group TAC-IN in >>> PACL (Inboud direction only)

no shutdown- استنادا إلى المعلومات التي تم تقديمها مسبقا، تم التأكد من عدم وجود أي فقدان حزم على حركة المرور من N9K-1 إلى N9K-2.

- تتمثل الخطوة التالية في التأكيد على أن N9K-2 يرسل حزم رد ICMP بشكل صحيح إلى N9K-3. وبما أن قائمة التحكم في الوصول الخاصة بالمنفذ (PACL) لا تدعم الإتجاه الصادر، فمن الضروري التحقق من قائمة التحكم في الوصول الأخرى (TAC-OUT-SVI) التي تم تكوينها على SVI لشبكة VLAN 20، والتي تم تكوينها كقائمة تحكم في الوصول إلى شبكة (RACL) (حيث أن الإتجاه الصادر مدعوم على قوائم التحكم في الوصول الخاصة بالمنفذ (RACL). توفر شبكة VLAN 20 الاتصال بين N9K-2 و N9K-3.

N9K-2# show ip access-lists TAC-OUT-SVI

IP access list TAC-OUT-SVI

statistics per-entry

10 permit ip 192.168.20.2/32 192.168.0.10/32 [match=0]

20 permit ip 192.168.0.10/32 192.168.20.2/32 [match=5] >>> 5 ICMP reply packets are being sent out to N9K-3.

التكوين ذي الصلة:

interface Vlan10

no shutdown

ip access-group TAC-IN-SVI in

ip access-group TAC-OUT-SVI out >>> RACL outboud direccion

ip address 192.168.20.1/30استنادا إلى عدادات قائمة التحكم في الوصول (ACL) من الإخراج أعلاه، تم التأكد من أن N9K-1 يقوم بإرسال حزم الرد الخمس الخاصة ب ICMP بشكل صحيح إلى N9K-2.

- لا يوجد أي فقد للحزم يحدث من N9K-2 إلى N9K-3.

- تتمثل الخطوة النهائية في المتابعة إلى مصدر حركة المرور، N9K-3، والتحقق مما إذا كانت تتلقى حزم الرد الخمس على ICMP.

- من المؤكد أن حزم ICMP الخمس تصل إلى ACL TAC-In لردود ICMP الواردة من N9K-1 Lo0 (192.168.0.10).

وللمزيد من التحقيق، من الضروري مراجعة قائمة التحكم في الوصول للاستقبال (TAC-IN) المكونة في ETH1/4.

N9K-3# sh ip access-lists TAC-IN

IP access list TAC-IN

statistics per-entry

10 permit ip 192.168.20.2/32 192.168.0.10/32 [match=0]

20 permit ip 192.168.0.10/32 192.168.20.2/32 [match=5] >>> 5 icmp replies comming from Lo0 N9K-1

30 permit ip any any [match=0]التكوين ذي الصلة:

interface Ethernet1/4

description ***Link-to-N9K-2***

ip access-group TAC-IN in >>>

ip access-group TAC-OUT out

ip address 192.168.20.2/30

no shutdown-

باستخدام خطوات أستكشاف الأخطاء وإصلاحها التي تم تحديدها مسبقا، تم التحقق من صحة المسار الوارد والصادر للحزمة على أساس جنجل بين المصدر والوجهة.

على سبيل المثال، تم تأكيد عدم وجود أي فقدان للحزم نظرا لأنه تم تلقي جميع حزم ICMP الخمس وإعادة توجيهها بشكل صحيح على كل جهاز.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

19-May-2025

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- جوزو مونوز موراليسمهندس إستشاري تقني

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات