شهادات Exchange ذاتية التوقيع في حل PCCE، الإصدار 12.6

خيارات التنزيل

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تبادل الشهادات الموقعة ذاتيا في حل Cisco Packaged Contact Center Enterprise (PCCE).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- PCCE الإصدار 12.6(2)

- Customer Voice Portal (CVP)، الإصدار 12.6(2)

- المستعرض الصوتي الظاهري (VVB)، الإصدار 12.6(2)

- محطة عمل المسؤول / خادم تاريخ الإدارة (AW/AD) 12.6(2)

- خادم الذكاء الموحد من Cisco (CUIC)

- النظام الأساسي لتعاون العملاء (CCP)، الإصدار 12.6(2)

- الدردشة والبريد الإلكتروني للمؤسسات (ECE)، الإصدار 12.6(2)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- PCCE، الإصدار 12.6(2)

- CVP 12.6(2)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الخلفية

في حل PCCE من 12.x يتم التحكم في جميع الأجهزة عبر جزء زجاجي واحد (SPOG) تتم إستضافته في خادم AW الرئيسي. نظرا لتوافق إدارة الأمان (SRC) من الإصدار 12.5(1) من PCCE، يتم إجراء جميع الاتصالات بين SPOG والخوادم الأخرى في الحل بشكل صارم عبر بروتوكول HTTP الآمن.

تستخدم الشهادات للحصول على اتصال آمن وسلس بين SPOG والأجهزة الأخرى. في بيئة الشهادة الموقعة ذاتيا، يكون تبادل الشهادات بين الخوادم أمرا حتميا.

الإجراء

تلك هي المكونات التي منها يتم تصدير التراخيص ذاتية التوقيع والمكونات التي يجب أن يتم إستيراد التراخيص ذاتية التوقيع إليها.

(i) جميع خادمات نظام مراقبة تغير المناخ/نظام الإعلانات: تتطلب هذه الخوادم شهادة من:

- النظام الأساسي ل Windows:

- آيكان: الموجه والمسجل (مسجل){a/b}، وبوابة الأجهزة الطرفية (PG){a/b}، وجميع AW/ADS، وخوادم ECE.

ملاحظة: هناك حاجة إلى IIS و Diagnostic Framework Portico (DFP).

-

- CVP: خوادم CVP، خادم تقارير CVP.

ملاحظة: يلزم الحصول على شهادة إدارة خدمة الويب (WSM) من جميع الخوادم. يجب أن تحتوي الشهادات على اسم مجال مؤهل بالكامل (FQDN).

- CVP: خوادم CVP، خادم تقارير CVP.

- النظام الأساسي VOS: Cloud Connect، و Cisco Virtualized Voice Browser (VVB)، و Cisco Unified Communications Manager (CUCM)، و Finesse، و Cisco Unified Intelligence Center (CUIC)، و Live Data (LD)، و Identity Server (IDS)، وخوادم قابلة للتطبيق أخرى.

'2' الموجه \ الخوادم المسجلة: تتطلب هذه الخوادم شهادة من:

- النظام الأساسي ل Windows: شهادة IIS لكافة خوادم AW/AD.

'3` خوادم PG: تتطلب هذه الخوادم شهادة من:

- النظام الأساسي ل Windows: شهادة IIS لكافة خوادم AW/AD.

- النظام الأساسي VOS: برنامج ناشر CUCM (خوادم CUCM PG فقط)؛ Cloud Connect و CCP (MR PG Server فقط).

ملاحظة: يلزم هذا لتنزيل عميل JTAPI من خادم CUCM.

'4' خادمات CVP: تتطلب هذه الخوادم شهادة من

- النظام الأساسي ل Windows: شهادة IIS لجميع خوادم AD

- النظام الأساسي VOS: خادم Cloud Connect، خوادم VVB.

'5' خادم تقارير CVP: يتطلب هذا الخادم شهادة من:

- النظام الأساسي ل Windows: شهادة IIS لجميع خوادم AD

'6' خادمات VB: يتطلب هذا الخادم شهادة من:

- النظام الأساسي ل Windows: شهادة IIS لجميع خوادم ADS، وشهادة VXML من خادم CVP، وشهادة CallServer من خادم CVP

- النظام الأساسي VOS: خادم Cloud Connect.

تنقسم الخطوات اللازمة لتبادل الشهادات الموقعة ذاتيا بشكل فعال في الحل إلى ثلاثة أقسام.

الباب 1: تبادل الشهادات بين خوادم CVP وخوادم ADS.

الباب 2: تبادل الشهادات بين تطبيقات النظام الأساسي VOS وخادم ADS.

الباب 3: تبادل الشهادات بين المشغلات و PGs وخادم ADS.

الباب 1: تبادل الشهادات بين خوادم CVP و ADS

الخطوات اللازمة لإكمال هذا التبادل بنجاح هي:

الخطوة 1. تصدير شهادات WSM لخوادم CVP.

الخطوة 2. إستيراد شهادة WSM لخوادم CVP إلى خوادم AD.

الخطوة 3. تصدير شهادة خادم الإعلانات.

الخطوة 4. إستيراد خادم ADS إلى خوادم CVP وخادم تقارير CVP.

الخطوة 1. تصدير شهادات خادم CVP

قبل تصدير الشهادات من خوادم CVP، تحتاج إلى إعادة إنشاء الشهادات باستخدام FQDN الخاص بالخادم، وإلا، فإن الميزات القليلة مثل الترخيص الذكي، وصوت العميل الظاهري (VAV)، ومزامنة CVP مع SPOG قد تواجه مشكلات.

تحذير: قبل أن يبدأ أنت، أنت ينبغي عملت هذا:

1. افتح نافذة أوامر كمسؤول.

2. من أجل 12.6.2، لتحديد كلمة مرور مخزن المفاتيح، انتقل إلى مجلد ٪CVP_HOME٪\bin وقم بتشغيل ملف DecryptKeystoreUtil.bat.

3. من أجل 12.6.1، لتعريف كلمة مرور مخزن المفاتيح، قم بتشغيل الأمر، أكثر من ٪CVP_HOME٪\conf\security.properties.

4. تحتاج كلمة المرور هذه عند تشغيل أوامر أداة المفتاح.

5. من دليل ٪CVP_HOME٪\conf\security\، قم بتشغيل الأمر، copy .keystore backup.keystore.

ملاحظة: يمكنك انسياب الأوامر المستخدمة في هذا المستند باستخدام معلمة الأداة المفتاحية -storepass. لجميع خوادم CVP، قم بتوفير كلمة مرور أداة المفتاح التي قمت بتعريفها. بالنسبة لخوادم AD، تكون كلمة المرور الافتراضية: تغيير

لإعادة إنشاء الشهادة على خوادم CVP، قم بتنفيذ الخطوات التالية:

(i) سرد الشهادات الموجودة في الخادم

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -list

ملاحظة: تحتوي خوادم CVP على هذه الشهادات الموقعة ذاتيا: wsm_certificate، vxml_certificate، callServer_certificate. إذا كنت تستخدم المعلمة -v الخاصة بأداة المفاتيح، يمكنك رؤية معلومات أكثر تفصيلا لكل شهادة. بالإضافة إلى، يمكنك إضافة الرمز ">" في نهاية أمر قائمة المفاتيح KeyTool.exe لإرسال المخرجات إلى ملف نص، على سبيل المثال: > الاختبار.txt

'2` حذف الشهادات القديمة الموقعة ذاتيا

خوادم CVP: أوامر لحذف الشهادات ذاتية التوقيع:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias wsm_certificate %CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias vxml_certificate %CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias callserver_certificate

خوادم تقارير CVP: أوامر لحذف الشهادات ذاتية التوقيع:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias wsm_certificate

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias callserver_certificate

ملاحظة: تحتوي خوادم تقارير CVP على هذه الشهادات الموقعة ذاتيا: wsm_certificate، callServer_certificate.

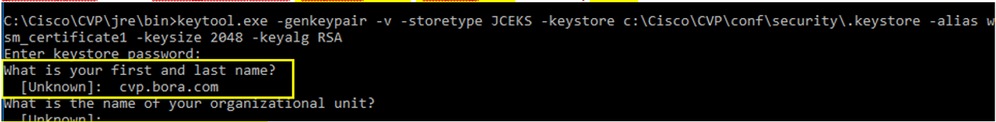

(iii) إنشاء الشهادات الجديدة الموقعة ذاتيا باستخدام FQDN الخاص بالخادم

خوادم CVP

أمر لإنشاء شهادة موقعة ذاتيا ل WSM:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias wsm_certificate -keysize 2048 -keyalg RSA -validity XXXX

ملاحظة: وبشكل افتراضي، يتم إنشاء الشهادات لمدة عامين. أستخدم -HXXX لتحديد تاريخ انتهاء الصلاحية عند إعادة إنشاء الشهادات، وإلا فإن الشهادات تكون صالحة لمدة 90 يوما وتحتاج إلى توقيعها بواسطة مرجع مصدق قبل هذه المرة. بالنسبة لمعظم هذه الشهادات، يجب أن تكون فترة 3-5 سنوات فترة تحقق معقولة.

فيما يلي بعض مدخلات الصحة القياسية:

|

سنة واحدة |

365 |

|

سنتان |

730 |

|

ثلاث سنوات |

1095 |

|

أربع سنوات |

1460 |

|

خمس سنوات |

1895 |

|

عشر سنوات |

3650 |

تحذير: من 12.5 شهادة يجب أن تكون SHA 256، حجم المفتاح 2048، وخوارزمية التشفير RSA، أستخدم هذه المعلمات لتعيين هذه القيم: -keyalg rsa و -keysize 2048. من المهم أن تتضمن أوامر مخزن مفاتيح CVP المعلمة -storettype jceks. إذا لم يتم القيام بذلك، يمكن أن تصبح الشهادة أو المفتاح أو أسوأ من ذلك مخزن المفاتيح تالفة.

حدد FQDN الخاص بالخادم، عند السؤال ما هو اسم العائلة والقبضة؟

أكمل الأسئلة الأخرى التالية:

ما اسم الوحدة التنظيمية؟

[غير معروف]: <تحديد OU>

ما هو اسم مؤسستك؟

[غير معروف]: <تحديد اسم المؤسسة>

ما هو اسم مدينتك أو منطقتك؟

[غير معروف]: <تحديد اسم المدينة/المنطقة>

ما هو اسم دولتك أو محافظتك؟

[غير معروف]: <تحديد اسم الولاية/المقاطعة>

ما هو كود البلد ذو الحرفين لهذه الوحدة؟

[غير معروف]: <تحديد رمز البلد ذي الحرفين>

حدد نعم للمدخلين التاليين.

أنجزت ال نفسه steps ل vxml_certificate و callServer_certificate:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias vxml_certificate -keysize 2048 -keyalg RSA -validity XXXX

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias callserver_certificate -keysize 2048 -keyalg RSA -validity XXXX

أعد تشغيل خادم مكالمات CVP.

خوادم تقارير CVP

أمر لإنشاء الشهادات الموقعة ذاتيا ل WSM:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias wsm_certificate -keysize 2048 -keyalg RSA -validity XXXX

حدد FQDN الخاص بالخادم للاستعلام ما هو اسم يدك واسم العائلة ؟ وتابع بنفس الخطوات كما هو الحال مع خوادم CVP.

قم بإجراء نفس الخطوات ل callServer_certificate:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias callserver_certificate -keysize 2048 -keyalg RSA -validity XXXX

أعد تشغيل خوادم التقارير.

'4' تصدير wsm_certificate من خوادم CVP وخوادم التقارير

أ) تصدير شهادة WSM من كل خادم CVP إلى موقع مؤقت، وإعادة تسمية الشهادة باسم مطلوب. يمكنك إعادة تسميته على أنه wsmcsX.crt. استبدل "X" باسم المضيف الخاص بالخادم. على سبيل المثال، wsmcsa.crt و wsmcsb.crt و wsmrepa.crt و wsmrepb.crt.

أمر لتصدير الشهادات الموقعة ذاتيا:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -export -alias wsm_certificate -file %CVP_HOME%\conf\security\wsm.crt

ب) انسخ الشهادة من المسار ٪CVP_HOME٪\conf\security\wsm.crt، ثم أعد تسميتها إلى wsmcsX.crt ونقلها إلى مجلد مؤقت على خادم ADS.

الخطوة 2. إستيراد شهادة WSM لخوادم CVP إلى خادم ADS

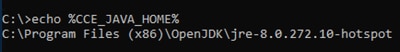

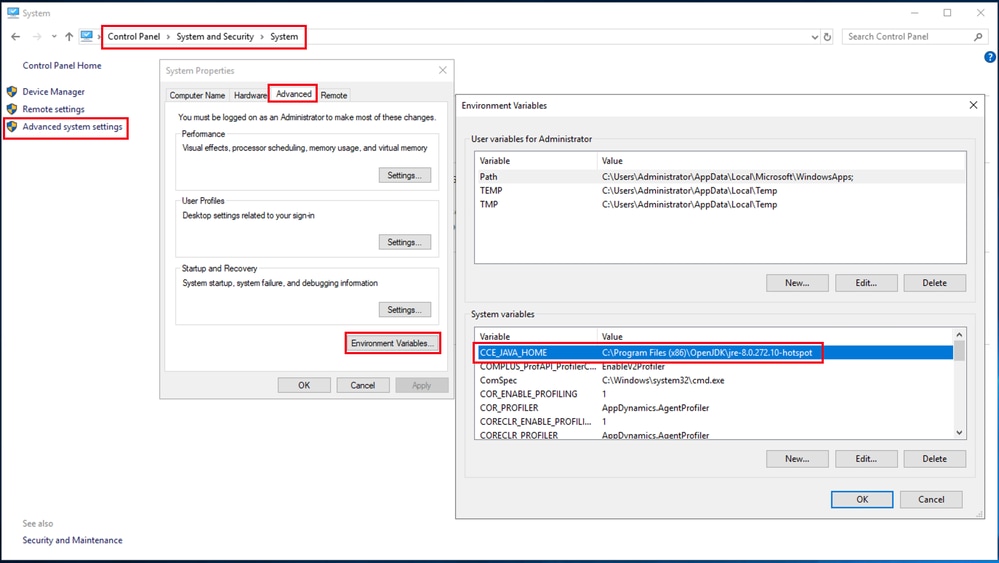

لإدراج الترخيص في خادم AD يجب إستخدام أداة المفاتيح التي هي جزء من مجموعة أدوات جافا. هناك طريقتان للعثور على مسار الصفحة الرئيسية لجافا حيث يتم إستضافة هذه الأداة.

(i) أمر واجهة سطر الأوامر > echo ٪CCE_JAVA_HOME٪

مسار Java الرئيسي

مسار Java الرئيسي

'2' يدويا عبر النظام المتقدم، كما هو موضح في الصورة.

متغيرات البيئة

متغيرات البيئة

على PCCE 12.6 المسار الافتراضي ل OpenJDK هو C:\Program ملفات (x86)\OpenJDK\jre-8.0.272.10-hotspot\bin

أوامر لاستيراد الشهادات الموقعة ذاتيا:

cd %CCE_JAVA_HOME%\bin

keytool.exe -import -file C:\Temp\certs\wsmcsX.crt -alias {fqdn_of_CVP} -keystore {ICM install directory}\ssl\cacerts

ملاحظة: كرر الأوامر لكل CVP في النشر وقم بتنفيذ المهمة نفسها على خوادم AD الأخرى

'3` إعادة تشغيل خدمة "Apache Tomcat" على خوادم ADS.

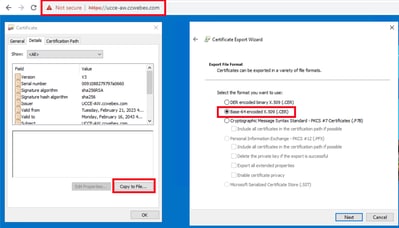

الخطوة 3. تصدير شهادة خادم الإعلانات

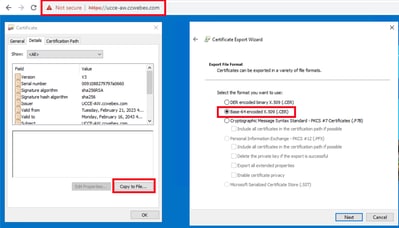

فيما يلي الخطوات الخاصة بتصدير شهادة ADS:

(i) على خادم ADS من متصفح، انتقل إلى عنوان URL الخاص بالخادم: https://<servername>.

'2' حفظ الشهادة في مجلد مؤقت، على سبيل المثال: ج:\temp\certs وتسمية الشهادة ك ADS<svr>[ab].cer.

تصدير شهادات الإعلانات

تصدير شهادات الإعلانات

ملاحظة: حدد الخيار Base-64 المرمز X.509 (.CER).

الخطوة 4. إستيراد شهادة خادم AD إلى خوادم CVP وخادم التقارير

(i) انسخ الشهادة إلى خوادم CVP وخادم تقارير CVP في الدليل ٪CVP_HOME٪\conf\security.

'2` إستيراد الشهادة إلى خوادم CVP وخادم تقارير CVP.

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -trustcacerts -alias {fqdn_of_ads} -file %CVP_HOME%\conf\security\ADS{svr}[ab].cerقم بإجراء الخطوات نفسها لشهادات خوادم AD الأخرى.

'3` إعادة تشغيل خوادم CVP وخادم التقارير

الباب 2: تبادل الشهادات بين تطبيقات النظام الأساسي VOS وخادم ADS

الخطوات اللازمة لإكمال هذا التبادل بنجاح هي:

الخطوة 1. تصدير شهادات خادم تطبيق النظام الأساسي VOS.

الخطوة 2. إستيراد شهادات تطبيق النظام الأساسي VOS إلى خادم ADS.

الخطوة 3. إستيراد شهادات تطبيق النظام الأساسي CUCM إلى خوادم CUCM PG.

تنطبق هذه العملية على جميع تطبيقات VOS مثل:

- CUCM

- VVB

- Finesse

- CUIC \ LD \ IDS

- اتصال السحابة

الخطوة 1. تصدير شهادات خادم تطبيق النظام الأساسي VOS.

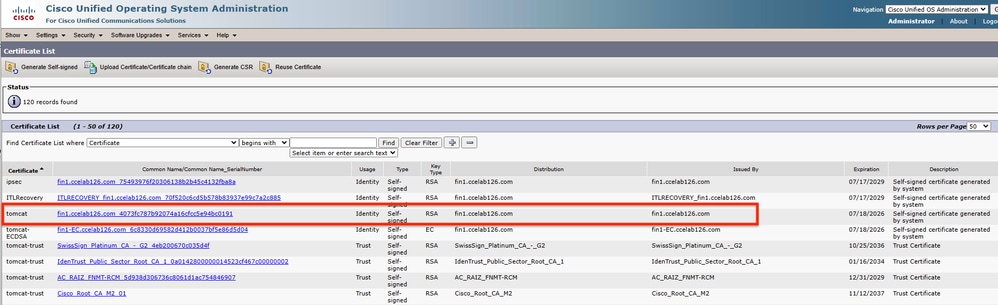

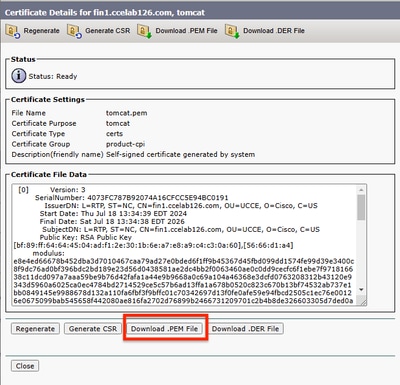

(i) انتقل إلى صفحة إدارة نظام تشغيل الاتصالات الموحدة من Cisco: https://FQDN:8443/cmplatform.

(ii) انتقل إلى التأمين > إدارة الشهادات والعثور على شهادة خادم التطبيق.

(iii) حدد الشهادة وانقر فوق تنزيل ملف .PEM لحفظه في مجلد مؤقت على خادم ADS.

ملاحظة: نفذ نفس الخطوات للمشترك.

الخطوة 2. إستيراد شهادة تطبيق النظام الأساسي VOS إلى خادم ADS

المسار لتشغيل أداة المفاتيح: ٪CCE_JAVA_HOME٪\bin

أوامر لاستيراد الشهادات الموقعة ذاتيا:

%CCE_JAVA_HOME%\bin\keytool.exe -import -file C:\Temp\certs\vosapplicationX.cer -alias {fqdn_of_VOS>} -keystore {ICM install directory}\ssl\cacerts

أعد تشغيل خدمة Apache Tomcat على خوادم ADS.

ملاحظة: تنفيذ نفس المهمة على خوادم AD الأخرى

الخطوة 3. إستيراد شهادة تطبيق النظام الأساسي CUCM إلى خادم CUCM PG

المسار لتشغيل أداة المفاتيح: ٪CCE_JAVA_HOME٪\bin

أوامر لاستيراد الشهادات الموقعة ذاتيا:

%CCE_JAVA_HOME%\bin\keytool.exe -import -file C:\Temp\certs\cucmapplicationX.cer -alias {fqdn_of_cucm>} -keystore {ICM install directory}\ssl\cacerts

أعد تشغيل خدمة Apache Tomcat على خوادم PG.

ملاحظة: تنفيذ نفس المهمة على خوادم CUCM PG الأخرى

الباب 3: تبادل الشهادات بين أجهزة الدفع و PG وخوادم ADS

الخطوات اللازمة لإكمال هذا التبادل بنجاح هي:

الخطوة 1. تصدير شهادة IIS من الخادم المسجل وخوادم PG

الخطوة 2. تصدير شهادة DFP من الأجهزة الخادمة و PG

الخطوة 3. إستيراد الشهادات إلى خوادم AD

الخطوة 4. إستيراد شهادة ADS إلى خادم مسجل وخوادم PG

الخطوة 1. تصدير شهادة IIS من الخادم المسجل وخوادم PG

(i) على خادم ADS من متصفح، انتقل إلى عنوان URL الخاص بالخوادم (Roggers ، PG): https://{servername}

(ii)حفظ الشهادة في مجلد مؤقت، على سبيل المثال c:\temp\certs وتسمية الشهادة باسم ICM<svr>[ab].cer

تصدير شهادة IIS

تصدير شهادة IIS

ملاحظة: حدد الخيار Base-64 المرمز X.509 (.CER).

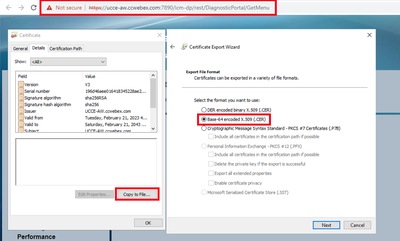

الخطوة 2. تصدير شهادة DFP من الأجهزة الخادمة و PG

(i) على خادم ADS من متصفح، انتقل إلى عنوان DFP الخاص بالخوادم (أجهزة التحميل، PG): https://{servername}:7890/icm-dp/rest/DiagnosticPortal/GetProductVersion

'2' حفظ الشهادة في المجلد مثال c:\temp\certs وتسمية الشهادة ك dfp{svr}[ab].cer

تصدير شهادة DFP

تصدير شهادة DFP

ملاحظة: حدد الخيار Base-64 المرمز X.509 (.CER).

الخطوة 3. إستيراد الشهادات إلى خادم AD

أمر لاستيراد شهادات IIS ذاتية التوقيع إلى خادم ADS. المسار لتشغيل أداة المفاتيح: ٪CCE_JAVA_HOME٪\bin

%CCE_JAVA_HOME%\bin\keytool.exe -import -file C:\temp\certs\ICM<svr>[ab].cer -alias {fqdn_of_server}_IIS -keystore {ICM install directory}\ssl\cacertsملاحظة: استورد كل شهادات الخادم المصدرة إلى كل خوادم AD.

أمر لاستيراد الشهادات التشخيصية الموقعة ذاتيا إلى خادم ADS

%CCE_JAVA_HOME%\bin\keytool.exe -import -file C:\Temp\certs\dfp<svr>[ab].cer -alias {fqdn_of_server}_DFP -keystore {ICM install directory}\ssl\cacerts

ملاحظة: استورد كل شهادات الخادم المصدرة إلى كل خوادم AD.

أعد تشغيل خدمة Apache Tomcat على خوادم ADS.

الخطوة 4. إستيراد شهادة ADS إلى خادم مسجل وخوادم PG

أمر لاستيراد شهادات IIS ذاتية التوقيع إلى خوادم Rogger و PG. المسار لتشغيل أداة المفاتيح: ٪CCE_JAVA_HOME٪\bin.

%CCE_JAVA_HOME%\bin\keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias {fqdn_of_server}_IIS -file c:\temp\certs\ICM{svr}[ab].cerملاحظة: إستيراد كافة شهادات IIS لخادم ADS المصدرة إلى كافة خوادم Rogger و PG.

أعد تشغيل خدمة Apache Tomcat على الخادمين Rogger و PG.

الباب 4: تكامل خدمة الويب CVP CallStudio

للحصول على معلومات تفصيلية حول كيفية إنشاء اتصال آمن لعنصر خدمات الويب وعنصر REST_CLIENT

معلومات ذات صلة

- دليل تكوين CVP - الأمان

- دليل أمان UCCE

- دليل مسؤول PCCE

- شهادات Exchange PCCE ذاتية التوقيع - PCCE 12.5

- شهادات Exchange UCCE ذاتية التوقيع - UCCE 12.5

- شهادات Exchange UCCE ذاتية التوقيع - UCCE، الإصدار 12.6

- تنفيذ الشهادات الموقعة من CA - CCE، الإصدار 12.6

- تبادل الشهادات باستخدام أداة تحميل مركز الاتصال

- الدعم التقني والمستندات - Cisco Systems

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

31-Jul-2023

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Bhaskar Sastry GarimellaCisco Technical Consulting Engineer

- Ramiro AmayaCisco Technical Leader

- Robert RogierCisco Technical Leader

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات