تمكين نموذج قائمة السماح ل ISE TrustSec (الرفض الافتراضي ل IP) باستخدام SDA

خيارات التنزيل

-

ePub (5.4 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تمكين نموذج قائمة السماح (رفض IP الافتراضي) ل TrustSec في الوصول المعرف بواسطة البرنامج (SDA). يتضمن هذا المستند تقنية ومكونات متعددة تتضمن محرك خدمات الهوية (ISE) ومركز بنية الشبكة الرقمية (DNAC) والمحولات (الحد والحافة).

هناك نوعان من TrustSec متاحان:

- نموذج قائمة الرفض (Default Permit IP) - في هذا النموذج، يكون الإجراء الافتراضي هو IP المسموح به ويجب تكوين أي قيود بشكل صريح باستخدام قوائم الوصول إلى مجموعة الأمان (SGACLs). يستخدم هذا بشكل عام عندما لا يكون لديك فهم كامل لتدفقات حركة المرور داخل شبكتهم. هذا النموذج سهل التنفيذ إلى حد ما.

- نموذج قائمة السماح (الرفض الافتراضي ل IP) - في هذا النموذج، يكون الإجراء الافتراضي هو رفض IP وبالتالي يجب السماح بحركة المرور المطلوبة بشكل صريح باستخدام قوائم التحكم في الوصول إلى البنية الأساسية (SGACLs). يستخدم هذا بشكل عام عندما يكون لديك فهم عادل لنوع تدفق حركة المرور داخل شبكتهم. يتطلب هذا النموذج دراسة تفصيلية لحركة مرور مستوى التحكم بالإضافة إلى أنه يحتوي على إمكانية حظر حركة مرور البيانات بالكامل، لحظة تمكينها.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تجاوز مصادقة Dot1x/MAC (MAB)

- Cisco TrustSec (CTS)

- بروتوكول تبادل الأمان (SXP)

- وكيل ويب

- مفاهيم جدار الحماية

- مركز بنية الشبكة الرقمية (DNAC)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- 9300 Edge و 9500 عقدة حدودية (محولات) مع الإصدار 16.9.3 من Cisco IOS®

- DNAC 1.3.0.5

- ISE 2.6 Patch 3 (عقدتان - نشر إحتياطي)

- يتم دمج كل من DNAC و ISE

- يتم توفير العقد الحدودية والطرفية بواسطة DNAC

- يتم إنشاء نفق SXP من ISE (مكبر الصوت) إلى كلا العقد الحدودية (المستمع)

- تتم إضافة تجمعات عناوين IP إلى ضم المضيف

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

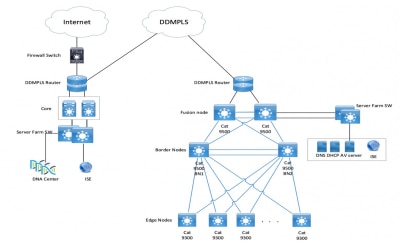

الرسم التخطيطي للشبكة

التكوين

هذه هي الخطوات لتمكين نموذج قائمة السماح (الرفض الافتراضي ل IP):

- قم بتغيير رقم مجموعة أمان المحولات (SGT) من غير معروف إلى أجهزة TrustSec.

- تعطيل الإنفاذ المستند إلى دور CTS.

- تخطيط IP-SGT على المحولات الحدودية والطرفية باستخدام قالب DNAC.

- SGACL الاحتياطي باستخدام قالب DNAC.

- تمكين قائمة السماح (الرفض الافتراضي ل IP) في مصفوفة TrustSec.

- قم بإنشاء رقيب لنقطة النهاية/المستخدمين.

- إنشاء SGACL لنقطة النهاية/المستخدمين (لحركة مرور تراكب الإنتاج).

الخطوة 1. تغيير رقيب المحولات من أجهزة TrustSec غير المعروفة.

وبشكل افتراضي، يتم تكوين SGT غير معروف لتفويض جهاز الشبكة. يؤدي تغييره إلى TRUSTsec Device Sgt إلى توفير إمكانية رؤية أكثر وتساعد على إنشاء SGACL خاص بحركة المرور التي تم بدؤها بواسطة المحول.

انتقل إلى مراكز العمل > TrustSec > TrustSec Policy > Network Device Authorization ثم قم بتغييره إلى TrustSec_Devices من غير معروف.

الخطوة 2. تعطيل التنفيذ المستند إلى دور CTS.

- بمجرد وضع نموذج قائمة السماح (الرفض الافتراضي) في موضعه، يتم حظر جميع حركة مرور البيانات في البنية، والتي تتضمن وضع حركة مرور البث المتعدد والبث مثل النظام الوسيط إلى النظام الوسيط (IS-IS)، واكتشاف إعادة التوجيه ثنائي الإتجاه (BFD)، وحركة مرور طبقة الأمان (SSH).

- يجب تكوين جميع منافذ 10Gig التي تتصل بحافة البنية أيضا باستخدام هذا الأمر. مع وجود هذا المكان، لا تخضع حركة المرور التي بدأت من هذه الواجهة والتي تأتي إلى هذه الواجهة للإنفاذ.

Interface tengigabitethernet 1/0/1 no cts role-based enforcement

ملاحظة: ويمكن إكمال ذلك باستخدام قالب نطاق في DNAC من أجل البساطة. وإلا، فلكل محول، يلزم إكماله يدويا أثناء التوفير. تظهر قصاصة التعليمات البرمجية التالية كيفية عملها عبر قالب DNAC.

interface range $uplink1 no cts role-based enforcement

لمزيد من المعلومات حول قوالب DNAC، ارجع إلى عنوان URL هذا للمستند.

الخطوة 3. تخطيط IP-SGT على المحولات الحدودية والطرفية باستخدام قالب DNAC.

والفكرة هنا هي أن تكون خرائط IP-SGT المحلية متاحة على المحولات حتى في حالة تعطل جميع خدمات البنية الأساسية (ISE). وهذا يضمن أن تكون القاعدة جاهزة وأن تكون إمكانية الاتصال بالموارد الحيوية سليمة.

الخطوة الأولى هي ربط الخدمات الحساسة برقيب. على سبيل المثال، basic_network_services/1000. تتضمن بعض هذه الخدمات ما يلي:

- الشبكة الفرعية Underlay/ISIS

- ISE/DNAC

- أداة المراقبة

- شبكة AP الفرعية في حال النقل

- الخادم الطرفي

- الخدمات الهامة - على سبيل المثال، هاتف بروتوكول الإنترنت (IP)

ويتم توضيح مثال هنا:

cts role-based sgt-map <ISE/DNAC Subnet> sgt 1000 cts role-based sgt-map sgt 2 cts role-based sgt-map <Wireless OTT Infra> sgt 1000 cts role-based sgt-map <Underlay OTT AP Subnet> sgt 2 cts role-based sgt-map <Monitoring Tool IP> sgt 1000 cts role-based sgt-map vrf CORP_VN <Voice Gateway and CUCM Subnet> sgt 1000

الخطوة 4. SGACL إحتياطي مع قالب DNAC.

لا فائدة من تعيين الرقيب حتى يتم إنشاء قائمة تحكم في الوصول إلى البنية الأساسية (SGACL) مناسبة باستخدام الرقيب، ومن ثم فإن خطوتنا التالية ستكون إنشاء قائمة تحكم في الوصول إلى البنية الأساسية (SGACL) تعمل كقيمة إحتياطية محلية في حالة تعطل عقد خدمة التخزين المؤقت (عندما تكون خدمات ISE معطلة، يتم تنزيل نفق SXP ومن ثم لا يتم تنزيل قوائم التحكم في الوصول إلى البنية الأساسية (SGACL) وتخطيط مساعد IP (SGT) بشكل ديناميكي).

يتم دفع هذا التكوين إلى جميع العقد الطرفية والحدودية.

قائمة التحكم في الوصول (ACL)/العقد الاحتياطية المستندة إلى الدور:>

ip access-list role-based FALLBACK permit ip

أجهزة TrustSec إلى أجهزة TrustSec:

cts role-based permissions from 2 to 2 FALLBACK

أعلاه، تضمن SGACL الاتصال ضمن محولات البنية وترتكز إلى عناوين IP

أجهزة TrustSec للرقيب 1000:

cts role-based permissions from 2 to 1000 FALLBACK

في الأعلى، تضمن قائمة التحكم في الوصول الخاصة بالمنفذ (SGACL) الاتصال من المحولات ونقاط الوصول إلى أدوات المراقبة (ISE) و DNAC و WLC وأدوات المراقبة

عريف 1000 إلى أجهزة TrustSec:

cts role-based permissions from 1000 to 2 FALLBACK

أعلاه، تضمن SGACL الاتصال من نقاط الوصول إلى المحولات ISE و DNAC و WLC وأدوات المراقبة

الخطوة 5. تمكين نموذج قائمة السماح (الرفض الافتراضي) في مصفوفة TrustSec.

ويتمثل الشرط في رفض معظم حركة المرور على الشبكة والسماح بقدر أقل. ثم يلزم اتباع سياسات أقل إذا كنت تستخدم الرفض الافتراضي مع قواعد السماح الصريحة.

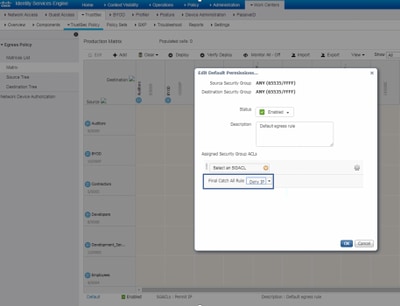

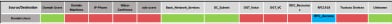

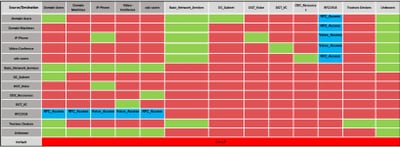

انتقل إلى مراكز العمل > TrustSec > TrustSec Policy > Matrix > Default وقم بتغييره لرفض الكل في قاعدة الصيد النهائي.

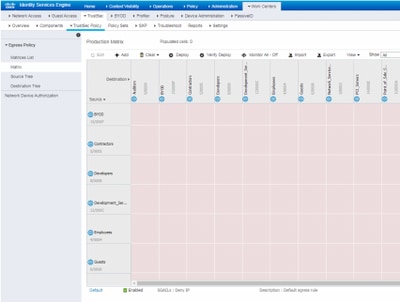

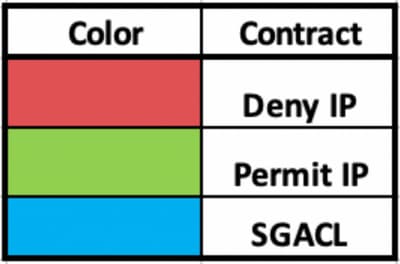

ملاحظة: تمثل هذه الصورة (جميع الأعمدة باللون الأحمر بشكل افتراضي)، وقد تم تمكين الرفض الافتراضي ويمكن السماح بحركة المرور الانتقائية فقط بعد إنشاء SGACL.

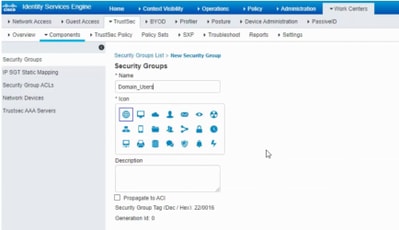

الخطوة 6. قم بإنشاء رقيب لنقطة النهاية/المستخدمين.

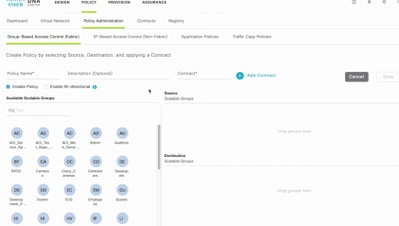

في بيئة SDA، يجب أن يتم إنشاء رقيب جديد فقط من واجهة المستخدم الرسومية (GUI) التابعة لشركة DNAC حيث أن هناك العديد من الحالات لفساد قاعدة البيانات بسبب عدم توافق قاعدة بيانات SGT في ISE/DNAC.

لإنشاء SGT، قم بتسجيل الدخول إلى DNAC > السياسة > التحكم في الوصول المستند إلى مجموعة > المجموعات القابلة للتطوير > إضافة مجموعات، وتعيد الصفحة توجيهك إلى ISE Scalable Group، انقر فوق إضافة، أدخل اسم البرنامج وحفظه.

نفس الرقيب يعكس تكامل DNAC من خلال PxGrid. وهذا هو الإجراء نفسه لجميع عمليات الإنشاء المستقبلية للرقيب.

الخطوة 7. قم بإنشاء SGACL لنقاط النهاية/المستخدمين (لحركة مرور تراكب الإنتاج).

في بيئة SDA، لا يمكن إنشاء رقيب جديد إلا من واجهة المستخدم الرسومية (GUI) المتوافقة مع معيار DNAC.

Policy Name: Domain_Users_Access Contract : Permit Enable Policy :√ Enable Bi-Directional :√ Source SGT : Domain Users (Drag from Available Security Group) Destination SGT: Domain_Users, Basic_Network_Services, DC_Subnet, Unknown (Drag from Available Security Group) Policy Name: RFC_Access Contract : RFC_Access (This Contract contains limited ports) Enable Policy :√ Enable Bi-Directional :√ Source SGT : Domain Users (Drag from Available Security Group) Destination SGT: RFC1918 (Drag from Available Security Group)

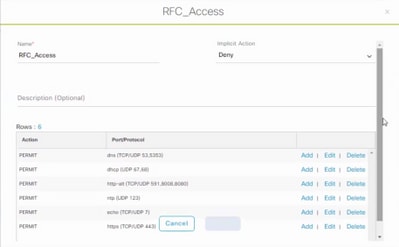

لإنشاء عقد، قم بتسجيل الدخول إلى DNAC وانتقل إلى السياسة > العقود > إضافة عقود > إضافة البروتوكول المطلوب ثم انقر فوق حفظ.

لإنشاء عقد، قم بتسجيل الدخول إلى DNAC وانتقل إلى السياسة > التحكم في الوصول المستند إلى مجموعة > سياسات الوصول المستندة إلى مجموعة > إضافة سياسات > إنشاء سياسة (باستخدام المعلومات المحددة) الآن انقر فوق حفظ ثم نشر.

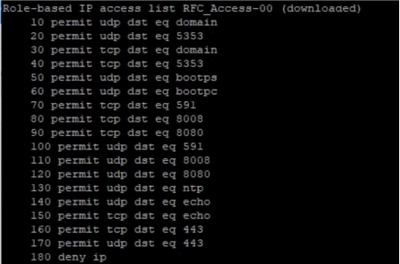

بمجرد تكوين SGACL/Contract من DNAC، فإنه يعكس تلقائيا في ISE. هنا مثال من طريقة عرض دقيقة باتجاه واحد للرقيب.

مصفوفة SGACL، كما هو موضح في هذه الصورة، هي عرض مثال لنموذج قائمة السماح (الرفض الافتراضي).

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

رئيس عرفاء جهاز الشبكة

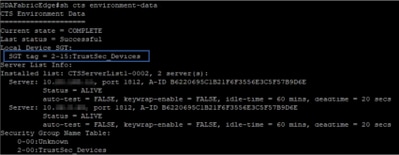

للتحقق من أن رقيب المحولات الذي استقبله ISE، قم بتشغيل هذا الأمر: show cts environmental-data

فرض على منافذ الوصلات

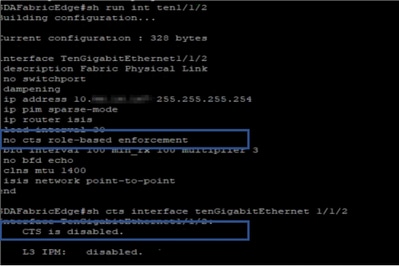

دخلت in order to دققت فرض على الوصلة قارن، هذا أمر:

- إظهار واجهة التشغيل <uplink>

- show cts interface <uplink interface>

تخطيط IP-SGT المحلي

دخلت in order to دققت يشكل محليا ip-sergeant عملية تعيين، هذا أمر: SH CTS القائم على الأدوار

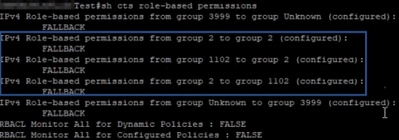

SGACL الاحتياطي المحلي

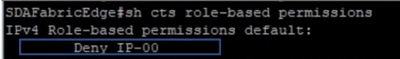

للتحقق من SGACL الاحتياطي، قم بتشغيل الأمر التالي: الإذن المستند إلى الدور SH CTS

ملاحظة: يعطي SGACL الذي يتم دفعه بواسطة ISE أولوية على SGACL المحلي.

تمكين قائمة السماح (الرفض الافتراضي) على محولات البنية

دخلت in order to دققت Allow-list (تقصير رفض) نموذج، هذا أمر: الإذن المستند إلى الدور SH CTS

SGACL لنقطة النهاية المتصلة بالقناة الليفية

للتحقق من تنزيل SGACL من ISE، قم بتشغيل هذا الأمر: الإذن المستند إلى الدور SH CTS

التحقق من العقد الذي تم إنشاؤه بواسطة DNAC

للتحقق من تنزيل SGACL من ISE، قم بتشغيل هذا الأمر: show access-list <ACL/اسم العقد>

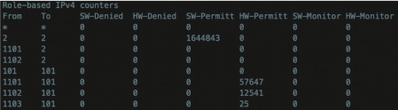

وضع عداد SGACL على محولات البنية

للتحقق من نتائج تنفيذ نهج SGACL، قم بتشغيل هذا الأمر: إظهار العداد المستند إلى الدور CTS

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك استخدامها لاستكشاف أخطاء التكوين وإصلاحها.

الإصدار 1. في حالة تعطل كل من عقدتي ISE. ( فقط في حالة إستخدام نقطة الحدود كنقطة تنفيذ من الشمال إلى الجنوب)

في حالة تعطل كلا عقدتي ISE، تتم إزالة تعيين IP إلى SGT الذي يتم إستقباله بواسطة ISE على العقد الحدودية ويتم تمييز جميع DGT على أنها غير معروفة، وتتوقف جميع جلسات عمل المستخدم الموجودة بعد 5-6 دقائق.

ملاحظة: يمكن تطبيق هذه المشكلة فقط عندما يكون وصول SGACL (xxxx) -> غير معروف (0) محدودا بمنفذ DHCP و DNS و وكيل الويب.

الحل:

- قم بإنشاء رقيب (على سبيل المثال. المعيار RFC1918).

- دفع نطاق IP الخاص ل RFC إلى كلا الحدود.

- الحد من الوصول إلى بروتوكول DHCP و DNS ووكيل الويب من الرقيب (xxxx) —> RFC1918

- قم بإنشاء/تعديل رقيب وحدة التحكم في الوصول للبنية الأساسية (xxxx) —> غير معروف بموجب عقد IP المسموح به.

الآن إذا انخفض كلا عقدتي ISE، فإن SGACL Sgt—>ضربات غير معروفة، ولا تزال الجلسة الموجودة كما هي.

الإصدار 2. هاتف IP أحادي الإتجاه أو الصوت بدون.

حدث ملحق تحويل IP على SIP كما حدثت إتصالات صوتية فعلية عبر RTP بين IP إلى IP. تمت إضافة CUCM و Voice Gateway إلى DGT_Voice.

الحل:

- يمكن تمكين نفس الموقع أو الاتصال الصوتي بين الشرق والغرب من خلال السماح بحركة المرور من IP_Phone —> IP_Phone.

- يمكن السماح بباقي الموقع من خلال نطاق بروتوكول RTP المسموح به في DGT RFC1918. ويمكن السماح بنفس النطاق ل IP_Phone —> غير معروف.

الإصدار 3. لا تحتوي نقطة نهاية شبكة VLAN الحساسة على حق الوصول إلى الشبكة.

أحكام التحكم في الشبكة الرقمية (DNAC) مع شبكة VLAN الحرجة للبيانات ووفقا للتكوين، تحصل جميع الاتصالات الجديدة أثناء انقطاع خدمة وحدة التحكم في الإنترنت (ISE) على شبكة VLAN حرجة و SGT 3999. يقوم "الرفض الافتراضي في نهج TrustSec" بتقييد الاتصال الجديد للوصول إلى أي موارد شبكة.

الحل:

دفع قائمة التحكم في الوصول الخاصة برقم الخدمة (SGACL) الخاص بالرقيب المسؤول على جميع المحولات الطرفية والحدية باستخدام قالب DNAC

cts role-based permissions from 0 to 3999 FALLBACK cts role-based permissions from 3999 to 0 FALLBACK

تتم إضافة هذه الأوامر إلى قسم التكوين.

ملاحظة: يمكن دمج جميع الأوامر في قالب واحد ويمكن دفعها أثناء التوفير.

الإصدار 4. إسقاط الحزمة شبكة VLAN الحرجة.

بمجرد أن يكون الجهاز في شبكة VLAN الحرجة بسبب انخفاض عقد ISE، يحدث إسقاط حزمة في كل 3-4 دقائق (الحد الأقصى للمرات التي يتم ملاحظتها 10) لجميع نقاط النهاية في شبكة VLAN الهامة.

ملاحظات: تزداد عدادات المصادقة عندما تكون الخوادم معطلة. يحاول العملاء المصادقة على PSN عندما تم وضع علامة "ميت" على الخوادم.

الحل/الحل البديل:

لا يمكن أن يكون هناك أي طلب مصادقة من نقطة نهاية إذا كانت عقد ISE PSN معطلة.

دفع هذا الأمر تحت خادم RADIUS باستخدام DNAC:

automate-tester username auto-test probe-on

باستخدام هذا الأمر في المحول، يرسل رسائل مصادقة الاختبار الدوري إلى خادم RADIUS. إنه يبحث عن إستجابة RADIUS من الخادم. لا يلزم وجود رسالة نجاح - تكون المصادقة الفاشلة كافية لأنها تظهر أن الخادم على قيد الحياة.

معلومات إضافية

القالب النهائي ل DNAC:

interface range $uplink1 no cts role-based enforcement ! . cts role-based sgt-map <ISE Primary IP> sgt 1102 cts role-based sgt-map <Underlay Subnet> sgt 2 cts role-based sgt-map <Wireless OTT Subnet>sgt 1102 cts role-based sgt-map <DNAC IP> sgt 1102 cts role-based sgt-map <SXP Subnet> sgt 2 cts role-based sgt-map <Network Monitoring Tool IP> sgt 1102 cts role-based sgt-map vrf CORP_VN <Voice Gateway Subnet> sgt 1102 ! ip access-list role-based FALLBACK permit ip ! cts role-based permissions from 2 to 1102 FALLBACK cts role-based permissions from 1102 to 2 FALLBACK cts role-based permissions from 2 to 2 FALLBACK cts role-based permissions from 0 to 3999 FALLBACK cts role-based permissions from 3999 to 0 FALLBACK

ملاحظة: يتم تكوين جميع واجهات الوصلات في العقد الطرفية دون فرض ويفترض أن الوصلة تتصل بالعقدة الحدودية فقط. على العقد الحدودية، يجب تهيئة واجهات الوصل نحو العقد الطرفية دون الحاجة إلى تنفيذ ذلك ويجب القيام بذلك يدويا.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

08-May-2020

|

الإصدار الأولي |

تمت المساهمة من قبل

- Nitesh KalalCisco Advance Services

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات