cisco cp - شكلت ZFW أن يمنع نظير إلى نظير حركة مرور

المحتويات

المقدمة

يقدم هذا المستند نهج مفصل خطوة بخطوة لتكوين موجه Cisco IOS كجدار حماية قائم على المنطقة لحظر حركة مرور نظير إلى نظير (P2P) باستخدام معالج تكوين جدار الحماية المتقدم في محترف تكوين Cisco (Cisco CP).

يعمل جدار الحماية الخاص بالسياسات المستند إلى المنطقة (المعروف أيضا باسم جدار حماية سياسة المنطقة، أو ZFW) على تغيير تكوين جدار الحماية من النموذج القديم القائم على الواجهة إلى نموذج يستند إلى منطقة أكثر مرونة وسهولة في الفهم. يتم تخصيص الواجهات للمناطق، ويتم تطبيق سياسة التفتيش على حركة المرور بين المناطق. وتوفر السياسات المشتركة بين المناطق قدرا كبيرا من المرونة والتحلي. لذلك، يمكن تطبيق سياسات تفتيش مختلفة على مجموعات مضيفة متعددة متصلة بنفس واجهة الموجه. تحدد المناطق حدود الأمان لشبكتك. تحدد المنطقة الحد الذي يتم فيه إخضاع حركة المرور لقيود السياسة أثناء عبورها إلى منطقة أخرى من شبكتك. السياسة الافتراضية ل ZFW بين المناطق هي رفض الكل. في حالة عدم تكوين أي نهج بشكل صريح، يتم حظر جميع حركات مرور البيانات التي تنتقل بين المناطق.

تعد تطبيقات P2P بعضا من التطبيقات الأكثر إستخداما على الإنترنت. يمكن أن تعمل شبكات P2P كقناة للتهديدات الخبيثة مثل الفيروسات المتنقلة، مما يوفر مسارا سهلا حول جدران الحماية ويتسبب في المخاوف بشأن الخصوصية والأمان. قدم برنامج IOS الإصدار 12.4(9)T دعم ZFW لتطبيقات P2P من Cisco. يوفر فحص P2P سياسات الطبقة 4 والطبقة 7 لحركة مرور التطبيقات. وهذا يعني أنه يمكن ل ZFW توفير الفحص الأساسي الذي يحدد الحالة للسماح بحركة المرور أو رفضها، بالإضافة إلى التحكم متعدد المستويات من الطبقة 7 في أنشطة معينة في مختلف البروتوكولات، بحيث يتم السماح ببعض أنشطة التطبيق بينما يتم رفض أنشطة أخرى.

يقدم cisco cp نهج خطوة بخطوة سهل المتابعة لتكوين موجه IOS كجدار حماية قائم على منطقة باستخدام معالج تكوين جدار الحماية المتقدم.

المتطلبات الأساسية

المتطلبات

تأكد من استيفاء المتطلبات التالية قبل أن تحاول إجراء هذا التكوين:

-

يجب أن يحتوي موجه IOS على إصدار البرنامج على 12.4(9)T أو إصدار أحدث.

-

أحلت ل ios مسحاج تخديد نموذج أن يساند cisco cp، ال cisco cp إطلاق بطاقة.

تكوين الموجّه لتشغيل Cisco CP

ملاحظة: أنجزت هذا تشكيل steps in order to ركضت cisco cp على cisco مسحاج تخديد:

Router(config)# ip http server Router(config)# ip http secure-server Router(config)# ip http authentication local Router(config)# username <username> privilege 15 password 0 <password> Router(config)# line vty 0 4 Router(config-line)# privilege level 15 Router(config-line)# login local Router(config-line)# transport input telnet Router(config-line)# transport input telnet ssh Router(config-line)# exit

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

-

الموجه Cisco 1841 IOS الذي يشغل برنامج IOS، الإصدار 12.4(15)T

-

cisco تشكيل محترف (cisco cp) إطلاق 2.1

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

معلومات أساسية

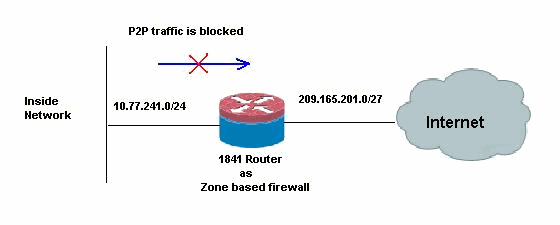

على سبيل المثال، تم تكوين الموجه كجدار حماية قائم على المنطقة لحظر حركة مرور P2P. يحتوي موجه ZFW على واجهتين، واجهة داخلية (موثوق بها) في المنطقة وواجهة خارجية (غير موثوق بها) في المنطقة الخارجية. يقوم موجه ZFW بحظر تطبيقات P2P مثل Edonkey و FastTrack و Gnutella و Kazaa2 مع إجراء التسجيل لحركة المرور التي تنتقل من المنطقة إلى خارج المنطقة.

التكوين

في هذا القسم، تُقدّم لك معلومات تكوين الميزات الموضحة في هذا المستند.

ملاحظة: أستخدم أداة بحث الأوامر (للعملاء المسجلين فقط) للحصول على مزيد من المعلومات حول الأوامر المستخدمة في هذا القسم.

الرسم التخطيطي للشبكة

يستخدم هذا المستند إعداد الشبكة التالي:

التكوين من خلال محترفي تكوين Cisco

يحتوي هذا القسم على الإجراء بالتفصيل حول كيفية إستخدام المعالج لتكوين موجه IOS كجدار حماية يستند إلى منطقة.

أكمل الخطوات التالية:

-

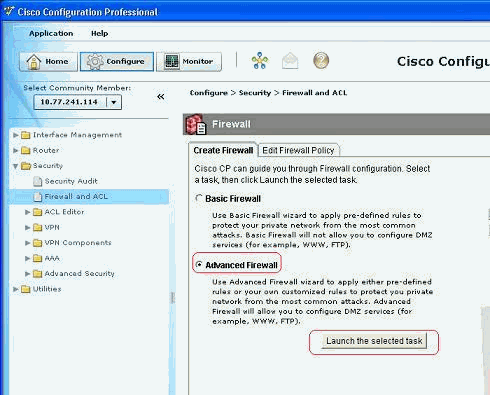

انتقل إلى التكوين > الأمان > جدار الحماية وقائمة التحكم في الوصول (ACL). بعد ذلك، أختر زر راديو جدار الحماية المتقدم. انقر فوق تشغيل المهمة المحددة.

-

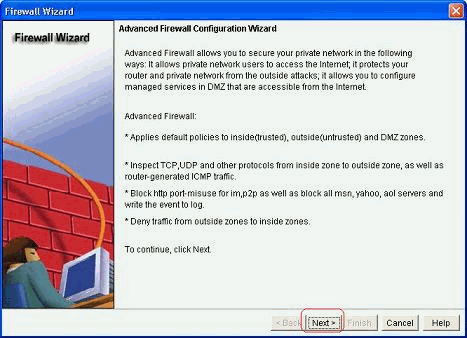

تعرض الشاشة التالية مقدمة موجزة حول معالج جدار الحماية. انقر فوق التالي لبدء تكوين جدار الحماية.

-

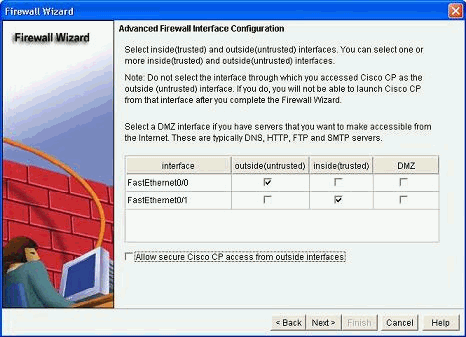

حدد واجهات الموجه لتكون جزءا من المناطق وانقر فوق التالي.

-

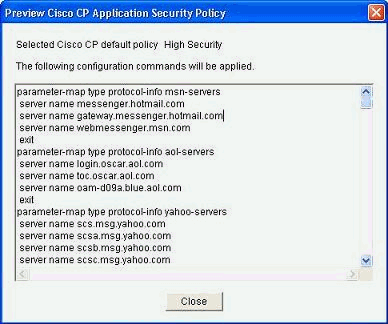

يتم عرض النهج الافتراضي مع الأمان العالي مع مجموعة الأوامر في الإطار التالي. انقر فوق إغلاق" للمتابعة.

-

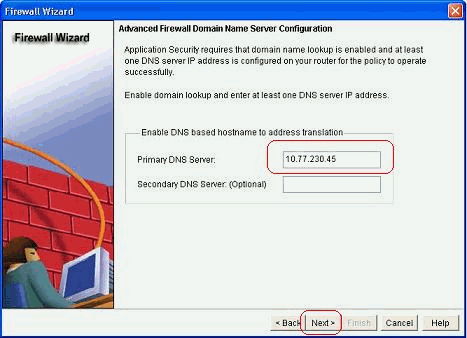

أدخل تفاصيل خادم DNS وانقر فوق التالي.

-

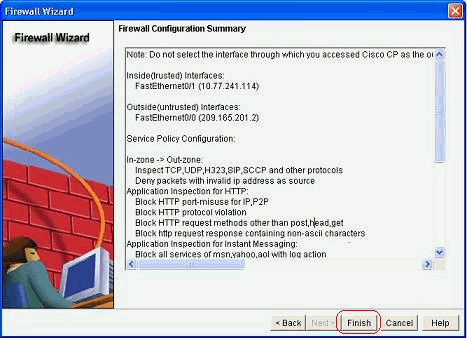

ال cisco cp يزود تشكيل خلاصة مثل الواحد يبدي هنا. طقطقة إنجاز أن يتم التشكيل.

يتم توفير ملخص التكوين التفصيلي في هذا الجدول. هذا التقصير تشكيل طبقا ال high أمن سياسة من ال cisco cp.

ملخص التكوين ملاحظة: لا تقم بتحديد الواجهة التي من خلالها قمت بالوصول إلى بروتوكول التحكم في الوصول من Cisco كالواجهة الخارجية (غير الموثوق بها). إن يفعل أنت، أنت لن يستطيع أن يطلق cisco cp من أن قارن بعد أن أنت تكمل الجدار الناري معالج.

Inside(trusted) Interfaces: FastEthernet0/1 (10.77.241.114) Outside(untrusted) Interfaces: FastEthernet0/0 (209.165.201.2) Service Policy Configuration: In-zone -> Out-zone: Inspect TCP,UDP,H323,SIP,SCCP and other protocols Deny packets with invalid ip address as sourceIn the below shown network diagram, Application Inspection for HTTP: Block HTTP port-misuse for IP,P2P Block HTTP protocol violation Block HTTP request methods other than post,head,get Block http request response containing non-ascii characters Application Inspection for Instant Messaging: Block all services of msn,yahoo,aol with log action Application Inspection for P2P: Block file transfer over edonkey, fasttrack, gnutella and kazaa2 Block text-chat over edonkey Application Inspection for Email: Block invalid command for imap,pop3 Block SMTP session with data length over 5 MB Self -> Out-zone: Inspect router generated ICMP traffic Out-zone -> Self: Deny all other traffic. DNS Configuration: Primary DNS:10.77.230.45 Secondary DN -

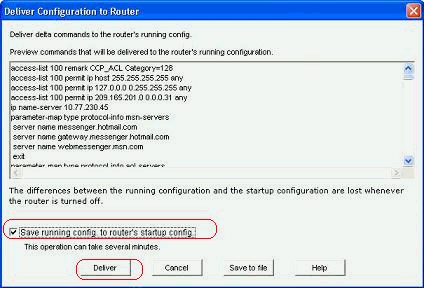

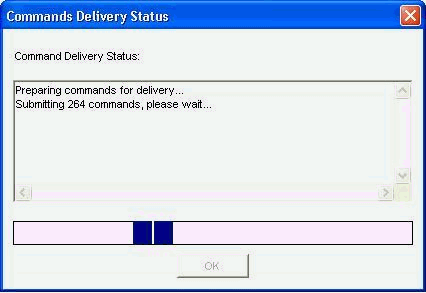

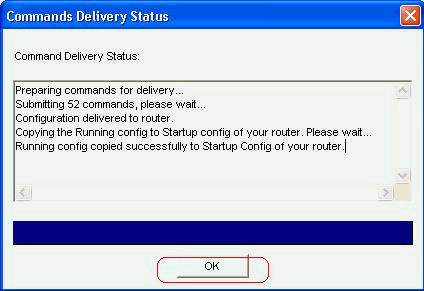

حدد خانة الاختيار حفظ config الجاري تشغيله في تكوين بدء تشغيل الموجه. طقطقة يسلم أن يرسل هذا تشكيل إلى المسحاج تخديد.

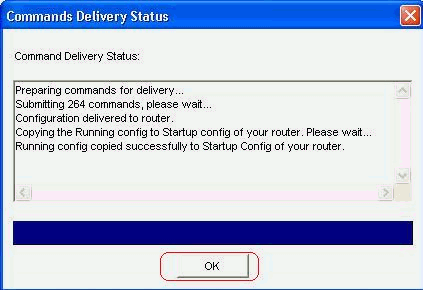

يتم تسليم التكوين بالكامل إلى الموجه. يستغرق ذلك بعض الوقت لمعالجته.

-

طقطقة ok أن يباشر.

-

طقطقت ok مرة أخرى.

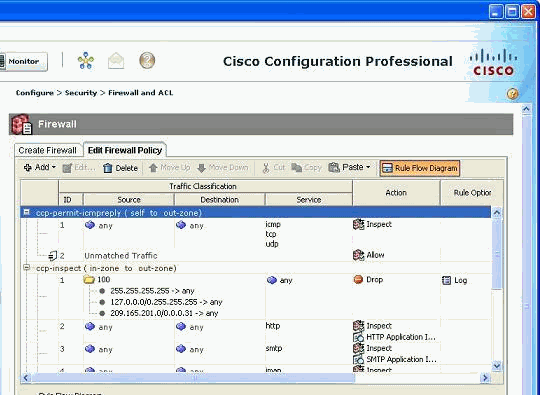

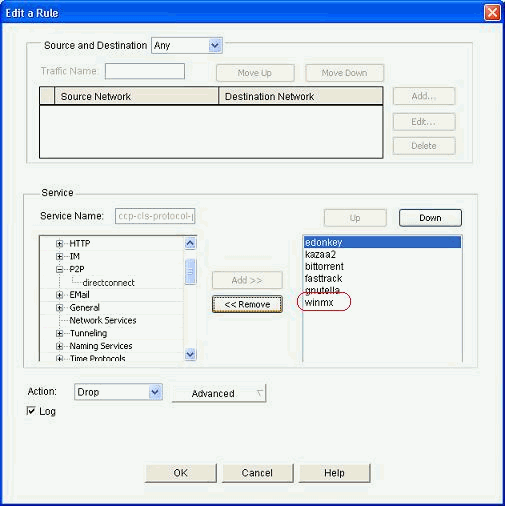

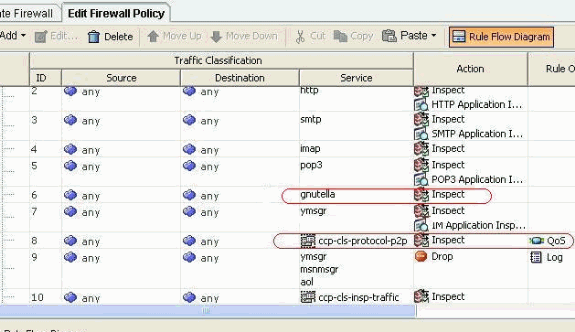

يتم الآن تنفيذ التكوين ويتم عرضه كقواعد ضمن علامة التبويب "سياسة جدار الحماية".

-

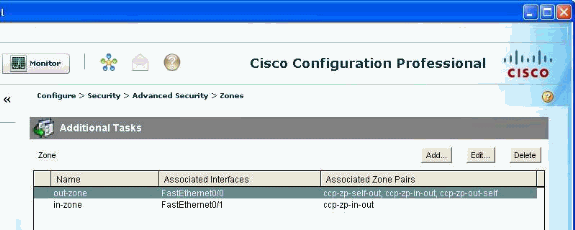

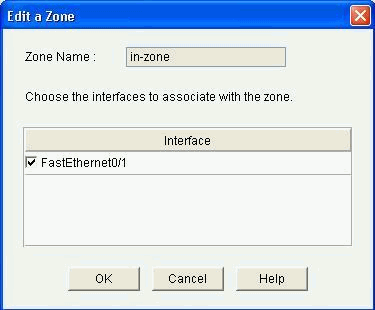

ويمكن عرض المناطق مع أزواج المناطق المقترنة بها إذا قمت بالانتقال إلى التكوين > الأمان > الأمان المتقدم > المناطق. يمكنك أيضا إضافة مناطق جديدة بالنقر فوق إضافة، أو تعديل المناطق الموجودة بالنقر فوق تحرير.

-

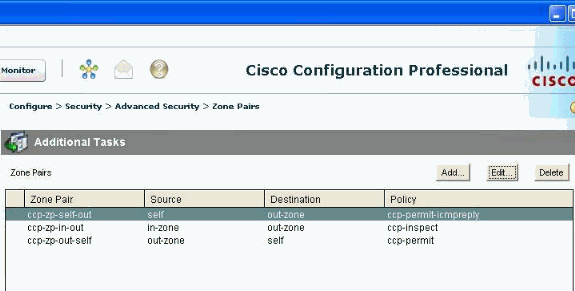

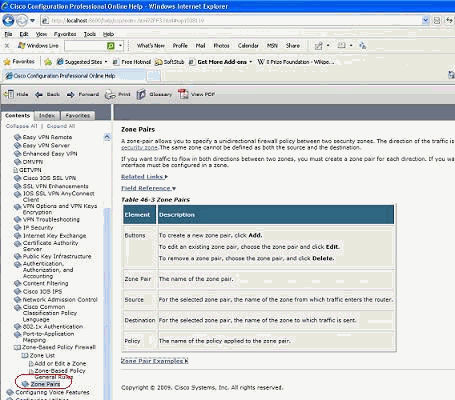

انتقل إلى تكوين > أمان > أمان متقدم > أزواج المناطق لعرض تفاصيل أزواج المناطق.

تتوفر المساعدة الفورية على كيفية تعديل/إضافة/حذف أزواج مناطق/مناطق ومعلومات أخرى ذات صلة بسهولة مع صفحات الويب المدمجة في بروتوكول التحكم في الوصول من Cisco.

-

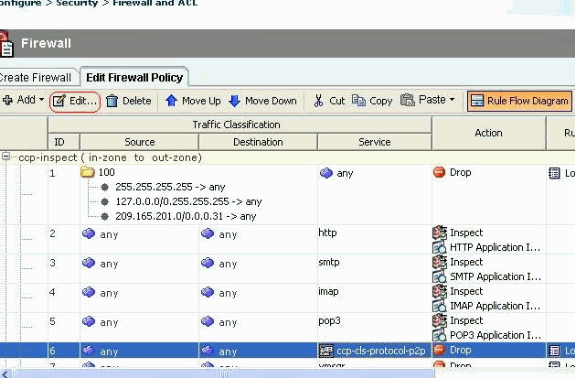

لتعديل إمكانيات فحص التطبيق المحددة لتطبيقات معينة P2P، انتقل إلى التكوين > الأمان > جدار الحماية وقائمة التحكم في الوصول (ACL). بعد ذلك، انقر فوق تحرير نهج جدار الحماية واختر القاعدة المقابلة في خريطة السياسة. انقر فوق تحرير.

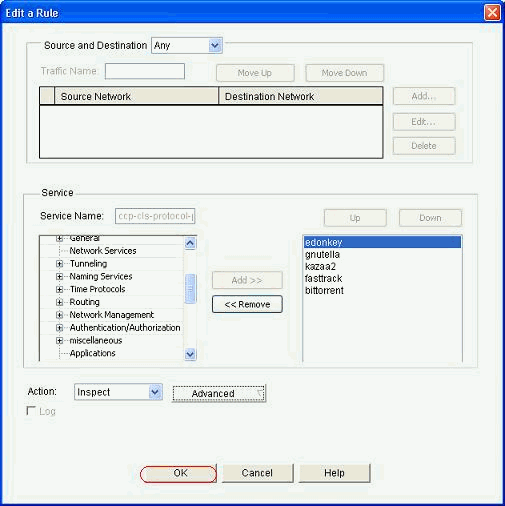

يعرض هذا تطبيقات P2P الحالية التي سيتم حظرها بواسطة التكوين الافتراضي.

-

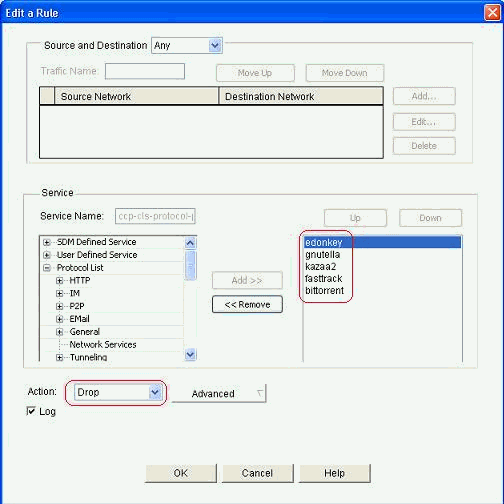

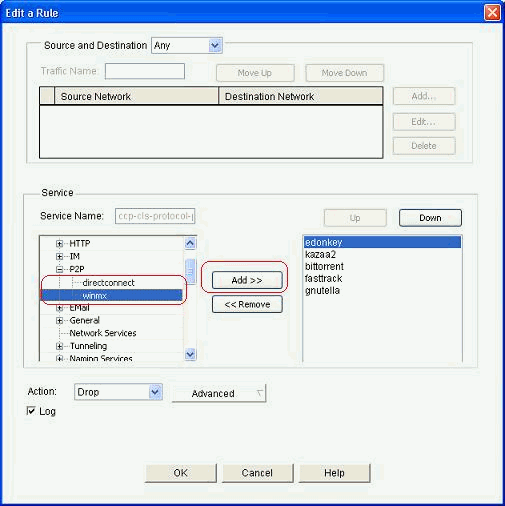

يمكنك إستخدام زري إضافة وإزالة لإضافة/إزالة تطبيقات معينة. توضح لقطة الشاشة هذه كيفية إضافة تطبيق WinMX لحظر ذلك.

-

بدلا من إختيار إجراء الإسقاط، يمكنك أيضا إختيار إجراء التفتيش لتطبيق خيارات مختلفة للتفتيش العميق للحزم.

يوفر فحص P2P سياسات الطبقة 4 والطبقة 7 لحركة مرور التطبيقات. وهذا يعني أنه يمكن ل ZFW توفير الفحص الأساسي الذي يحدد الحالة للسماح بحركة المرور أو رفضها، بالإضافة إلى التحكم متعدد المستويات من الطبقة 7 في أنشطة معينة في مختلف البروتوكولات، بحيث يتم السماح ببعض أنشطة التطبيق بينما يتم رفض أنشطة أخرى. في فحص التطبيق هذا، يمكنك تطبيق أنواع مختلفة من عمليات فحص مستوى رأس معين لتطبيقات P2P. ويرد بعد ذلك مثال للڠنوتيلا.

-

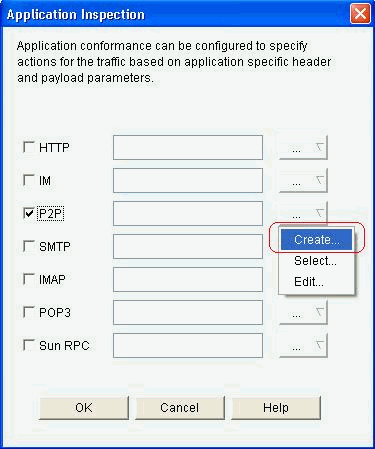

تحقق من خيار P2P وانقر فوق إنشاء لإنشاء مخطط سياسة جديد لهذا.

-

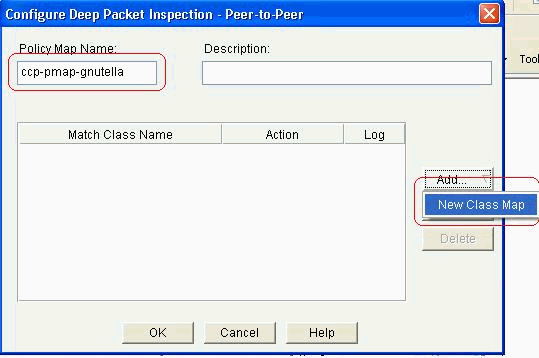

إنشاء خريطة سياسة جديدة للتفتيش العميق على الحزم لبروتوكول gnutella. انقر فوق إضافة ثم أختر خريطة فئة جديدة.

-

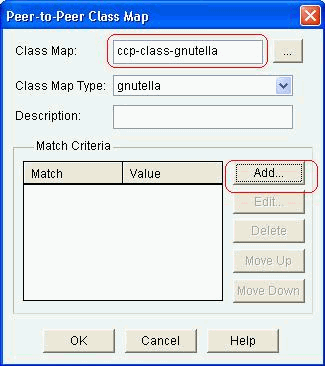

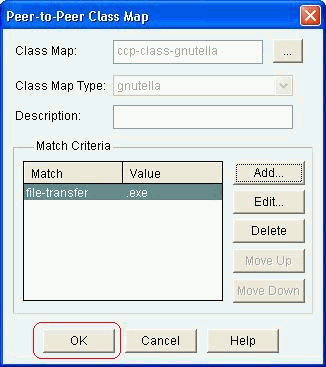

امنح اسم جديد لخريطة الفئة وانقر فوق إضافة لتحديد فئة مطابقة.

-

أستخدم نقل الملفات كمعيار مطابقة والسلسلة المستخدمة هي .exe. وهذا يشير إلى أن جميع إتصالات نقل ملفات gnutella التي تحتوي على مطابقة سلسلة .exe لنهج حركة المرور. وانقر فوق OK.

-

انقر فوق موافق مرة أخرى لاستكمال تكوين خريطة الفئة.

-

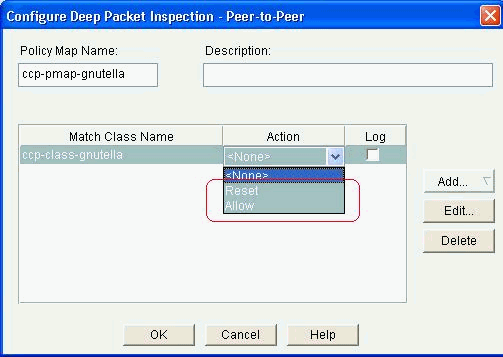

أختر خيار إعادة ضبط أو السماح، والذي يعتمد على سياسة الأمان الخاصة بشركتك. انقر فوق موافق لتأكيد الإجراء باستخدام خريطة السياسة.

بهذه الطريقة نفسها، يمكنك إضافة مخططات سياسة أخرى لتنفيذ ميزات الفحص العميق لبروتوكولات P2P الأخرى عن طريق تحديد تعبيرات عادية مختلفة كمعيار المطابقة.

ملاحظة: يصعب بشكل خاص الكشف عن تطبيقات P2P، نتيجة لسلوك "تخطي المنفذ" وخدع أخرى لتجنب الكشف، بالإضافة إلى المشاكل التي تنشأ عن التغييرات المتكررة والتحديثات لتطبيقات P2P التي تعدل سلوك البروتوكولات. يجمع ZFW بين فحص حالة جدار الحماية الأصلي مع إمكانات التعرف على حركة مرور البيانات (NBAR) القائمة على الشبكة (NBAR) لتوفير التحكم في تطبيق P2P.

ملاحظة: يوفر فحص تطبيق P2P إمكانات خاصة بالتطبيق لمجموعة فرعية من التطبيقات المدعومة بواسطة فحص الطبقة الرابعة:

-

إدونكي

-

مسار سريع

-

غنوتيلا

-

كازا 2

ملاحظة: ليس لدى ZFW حاليا خيار لفحص حركة مرور التطبيق "bittorrent". عادة ما يتصل عملاء BitTorrent ب tracker (خوادم دليل النظير) عبر HTTP التي تعمل على منفذ غير قياسي. هذا بشكل خاص TCP 6969، غير أن أنت قد تحتاج أن يفحص ال ورنت خاص tracker ميناء. إذا كنت ترغب في السماح ب BitBurst، فإن أفضل طريقة لاستيعاب المنفذ الإضافي هي تكوين HTTP كواحد من بروتوكولات المطابقة وإضافة TCP 6969 إلى HTTP باستخدام الأمر ip port-map هذا: ip port-map http port tcp 6969. ستحتاج إلى تعريف http و bitTorrent كمعيار مطابقة مطبق في خريطة الفئة.

-

-

طقطقة ok أن يكمل الفحص المتقدم تشكيل.

يتم تسليم المجموعة المقابلة من الأوامر إلى الموجه.

-

انقر فوق موافق لإكمال نسخ مجموعة الأوامر إلى الموجه.

-

يمكنك مراقبة القواعد الجديدة التي تحدث من علامة التبويب Edit Firewall Policy (سياسة تحرير جدار الحماية) ضمن Configure (التكوين) > Security (الأمان) > Firewall (جدار الحماية) وقائمة التحكم في الوصول (ACL).

تكوين سطر الأوامر لموجه ZFW

التشكيل في الفرع السابق من cisco cp ينتج في هذا تشكيل على ال ZFW مسحاج تخديد:

| موجه ZBF |

|---|

ZBF-Router#show run

Building configuration...

Current configuration : 9782 bytes

!

version 12.4

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname ZBF-Router

!

boot-start-marker

boot-end-marker

!

logging buffered 51200 warnings

!

no aaa new-model

ip cef

!

!

!

!

ip name-server 10.77.230.45

!

multilink bundle-name authenticated

parameter-map type protocol-info msn-servers

server name messenger.hotmail.com

server name gateway.messenger.hotmail.com

server name webmessenger.msn.com

parameter-map type protocol-info aol-servers

server name login.oscar.aol.com

server name toc.oscar.aol.com

server name oam-d09a.blue.aol.com

parameter-map type protocol-info yahoo-servers

server name scs.msg.yahoo.com

server name scsa.msg.yahoo.com

server name scsb.msg.yahoo.com

server name scsc.msg.yahoo.com

server name scsd.msg.yahoo.com

server name cs16.msg.dcn.yahoo.com

server name cs19.msg.dcn.yahoo.com

server name cs42.msg.dcn.yahoo.com

server name cs53.msg.dcn.yahoo.com

server name cs54.msg.dcn.yahoo.com

server name ads1.vip.scd.yahoo.com

server name radio1.launch.vip.dal.yahoo.com

server name in1.msg.vip.re2.yahoo.com

server name data1.my.vip.sc5.yahoo.com

server name address1.pim.vip.mud.yahoo.com

server name edit.messenger.yahoo.com

server name messenger.yahoo.com

server name http.pager.yahoo.com

server name privacy.yahoo.com

server name csa.yahoo.com

server name csb.yahoo.com

server name csc.yahoo.com

parameter-map type regex ccp-regex-nonascii

pattern [^\x00-\x80]

!

!

!

crypto pki trustpoint TP-self-signed-1742995674

enrollment selfsigned

subject-name cn=IOS-Self-Signed-Certificate-1742995674

revocation-check none

rsakeypair TP-self-signed-1742995674

!

!

crypto pki certificate chain TP-self-signed-1742995674

certificate self-signed 02

30820242 308201AB A0030201 02020102 300D0609 2A864886 F70D0101 04050030

31312F30 2D060355 04031326 494F532D 53656C66 2D536967 6E65642D 43657274

69666963 6174652D 31373432 39393536 3734301E 170D3130 31313236 31303332

32315A17 0D323030 31303130 30303030 305A3031 312F302D 06035504 03132649

4F532D53 656C662D 5369676E 65642D43 65727469 66696361 74652D31 37343239

39353637 3430819F 300D0609 2A864886 F70D0101 01050003 818D0030 81890281

8100A84A 980D15F0 6A6B5F1B 5A3359DE 5D552EFE FAA8079B DA927DA2 4AF210F0

408131CE BB5B0189 FD82E22D 6A6284E3 5F4DB2A7 7517772B 1BC5624E A1A6382E

6A07EE71 E93A98C9 B8494A55 0CDD6B4C 442065AA DBC9D9CC 14D10B65 2FEFECC8

AA9B3064 59105FBF B9B30219 2FD53ECA 06720CA1 A6D30DA5 564FCED4 C53FC7FD

835B0203 010001A3 6A306830 0F060355 1D130101 FF040530 030101FF 30150603

551D1104 0E300C82 0A5A4246 2D526F75 74657230 1F060355 1D230418 30168014

0BDBE585 15377DCA 5F00A1A2 6644EC22 366DE590 301D0603 551D0E04 1604140B

DBE58515 377DCA5F 00A1A266 44EC2236 6DE59030 0D06092A 864886F7 0D010104

05000381 810037F4 8EEC7AF5 85429563 F78F2F41 A060EEE8 F23D8F3B E0913811

A143FC44 8CCE71C3 A5E9D979 C2A8CD38 C272A375 4FCD459B E02A9427 56E2F1A0

DA190B50 FA091669 CD8C066E CD1A095B 4E015326 77B3E567 DFD55A71 53220F86

F006D31E 02CB739E 19D633D6 61E49866 C31AD865 DC7F4380 FFEDDBAB 89E3B3E9

6139E472 DC62

quit

!

!

username cisco privilege 15 password 0 cisco123

archive

log config

hidekeys

!

!

class-map type inspect match-all sdm-cls-im

match protocol ymsgr

class-map type inspect imap match-any ccp-app-imap

match invalid-command

class-map type inspect match-any ccp-cls-protocol-p2p

match protocol signature

match protocol gnutella signature

match protocol kazaa2 signature

match protocol fasttrack signature

match protocol bitTorrent signature

class-map type inspect smtp match-any ccp-app-smtp

match data-length gt 5000000

class-map type inspect http match-any ccp-app-nonascii

match req-resp header regex ccp-regex-nonascii

class-map type inspect match-any CCP-Voice-permit

match protocol h323

match protocol skinny

match protocol sip

class-map type inspect gnutella match-any ccp-class-gnutella

match file-transfer .exe

class-map type inspect match-any ccp-cls-insp-traffic

match protocol dns

match protocol https

match protocol icmp

match protocol imap

match protocol pop3

match protocol tcp

match protocol udp

class-map type inspect match-all ccp-insp-traffic

match class-map ccp-cls-insp-traffic

class-map type inspect match-any ccp-cls-icmp-access

match protocol icmp

match protocol tcp

match protocol udp

!

!--- Output suppressed

!

class-map type inspect match-all sdm-cls-p2p

match protocol gnutella

class-map type inspect match-all ccp-protocol-pop3

match protocol pop3

class-map type inspect kazaa2 match-any ccp-cls-p2p

match file-transfer

class-map type inspect pop3 match-any ccp-app-pop3

match invalid-command

class-map type inspect match-all ccp-protocol-p2p

match class-map ccp-cls-protocol-p2p

class-map type inspect match-all ccp-protocol-im

match class-map ccp-cls-protocol-im

class-map type inspect match-all ccp-invalid-src

match access-group 100

class-map type inspect match-all ccp-icmp-access

match class-map ccp-cls-icmp-access

class-map type inspect http match-any ccp-app-httpmethods

match request method bcopy

match request method bdelete

match request method bmove

match request method bpropfind

match request method bproppatch

match request method connect

match request method copy

match request method delete

match request method edit

match request method getattribute

match request method getattributenames

match request method getproperties

match request method index

match request method lock

match request method mkcol

match request method mkdir

match request method move

match request method notify

match request method options

match request method poll

match request method post

match request method propfind

match request method proppatch

match request method put

match request method revadd

match request method revlabel

match request method revlog

match request method revnum

match request method save

match request method search

match request method setattribute

match request method startrev

match request method stoprev

match request method subscribe

match request method trace

match request method unedit

match request method unlock

match request method unsubscribe

class-map type inspect http match-any ccp-http-blockparam

match request port-misuse im

match request port-misuse p2p

match request port-misuse tunneling

match req-resp protocol-violation

class-map type inspect match-all ccp-protocol-imap

match protocol imap

class-map type inspect match-all ccp-protocol-smtp

match protocol smtp

class-map type inspect match-all ccp-protocol-http

match protocol http

!

!

policy-map type inspect ccp-permit-icmpreply

class type inspect ccp-icmp-access

inspect

class class-default

pass

!

!--- Output suppressed

!

policy-map type inspect http ccp-action-app-http

class type inspect http ccp-http-blockparam

log

reset

class type inspect http ccp-app-httpmethods

log

reset

class type inspect http ccp-app-nonascii

log

reset

class class-default

policy-map type inspect smtp ccp-action-smtp

class type inspect smtp ccp-app-smtp

reset

class class-default

policy-map type inspect imap ccp-action-imap

class type inspect imap ccp-app-imap

log

reset

class class-default

policy-map type inspect pop3 ccp-action-pop3

class type inspect pop3 ccp-app-pop3

log

reset

class class-default

policy-map type inspect ccp-inspect

class type inspect ccp-invalid-src

drop log

class type inspect ccp-protocol-http

inspect

service-policy http ccp-action-app-http

class type inspect ccp-protocol-smtp

inspect

service-policy smtp ccp-action-smtp

class type inspect ccp-protocol-imap

inspect

service-policy imap ccp-action-imap

class type inspect ccp-protocol-pop3

inspect

service-policy pop3 ccp-action-pop3

class type inspect sdm-cls-p2p

inspect

!

!--- Output suppressed

!

class type inspect ccp-protocol-im

drop log

class type inspect ccp-insp-traffic

inspect

class type inspect CCP-Voice-permit

inspect

class class-default

pass

policy-map type inspect ccp-permit

class class-default

policy-map type inspect p2p ccp-pmap-gnutella

class type inspect gnutella ccp-class-gnutella

!

zone security out-zone

zone security in-zone

zone-pair security ccp-zp-self-out source self destination out-zone

service-policy type inspect ccp-permit-icmpreply

zone-pair security ccp-zp-in-out source in-zone destination out-zone

service-policy type inspect ccp-inspect

zone-pair security ccp-zp-out-self source out-zone destination self

service-policy type inspect ccp-permit

!

!

!

interface FastEthernet0/0

description $FW_OUTSIDE$

ip address 209.165.201.2 255.255.255.224

zone-member security out-zone

duplex auto

speed auto

!

interface FastEthernet0/1

description $FW_INSIDE$

ip address 10.77.241.114 255.255.255.192

zone-member security in-zone

duplex auto

speed auto

!

!

!--- Output suppressed

!

!

ip http server

ip http authentication local

ip http secure-server

!

!

!--- Output suppressed

!

!

!

control-plane

!

!

line con 0

line aux 0

line vty 0 4

privilege level 15

login local

transport input ssh

!

scheduler allocate 20000 1000

!

webvpn cef

end

ZBF-Router#

|

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

تدعم أداة مترجم الإخراج (للعملاءالمسجلين فقط) بعض أوامر show. استخدم أداة مترجم الإخراج (OIT) لعرض تحليل مُخرَج الأمر show .

-

ZBF-Router#show policy-map type فحص جلسات زوج المناطق—يعرض إحصائيات نوع فحص سياسة-خريطة وقت التشغيل لجميع أزواج المناطق الموجودة.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

10-Sep-2018 |

الإصدار الأولي |

التعليقات

التعليقات