المقدمة

يوضح هذا المستند كيفية تكوين مصادقة بروتوكول الوصول الخفيف إلى الدليل (LDAP) للبنية الأساسية المرتكزة على التطبيقات (ACI).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- سياسة مصادقة والتفويض والمحاسبة (AAA) للبنية الأساسية المرتكزة على التطبيقات

- LDAP

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- وحدة التحكم الخاصة بتطبيق سياسة البنية الأساسية (APIC) من Cisco، الإصدار 5.2(7f)

- Ubuntu 20.04 مع SLAPD و phpLDAPadmin

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

يصف هذا القسم كيفية تكوين APIC من أجل التكامل مع خادم LDAP واستخدام LDAP كطريقة المصادقة الافتراضية.

التكوينات

الخطوة 1. إنشاء مجموعات/مستخدمين على Ubuntu phpLDAPadmin

ملاحظة: لتكوين Ubuntu كخادم LDAP، ارجع إلى موقع Ubuntu الرسمي على الويب للحصول على إرشادات شاملة. إذا كان هناك خادم LDAP موجود، ابدأ بالخطوة 2.

في هذا المستند، تقعdc=dclab,dc=comشبكة DN الأساسية وينتمي مستخدمان (User1 و User2) إلى مجموعات (DCGgroup).

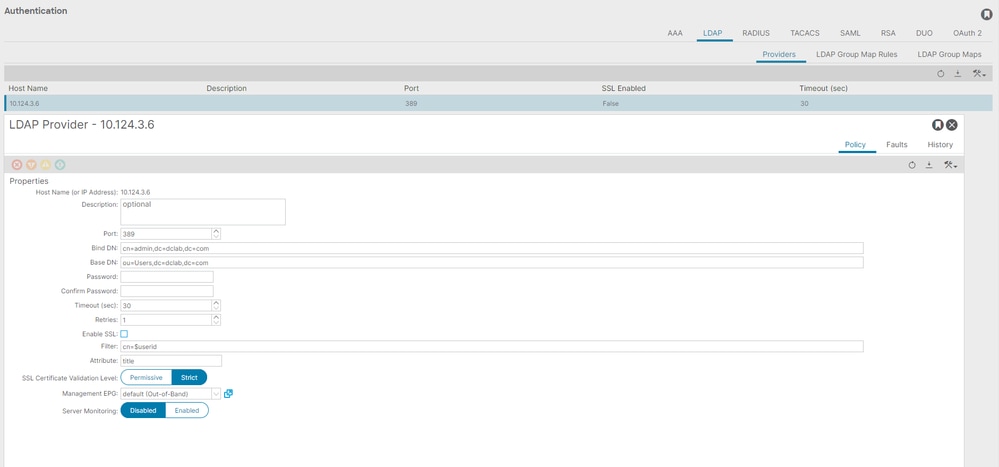

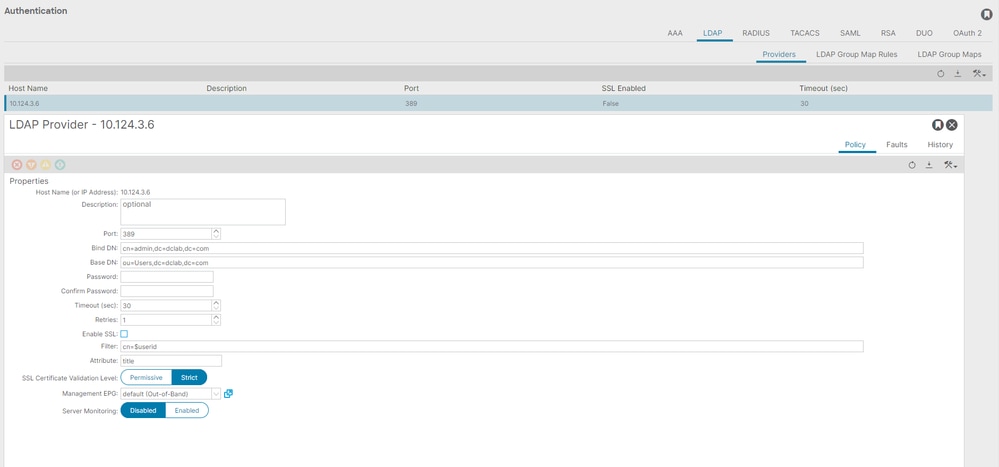

الخطوة 2. تكوين موفري LDAP على APIC

في شريط قائمة APIC، انتقل إلىAdmin > AAA > Authentication > LDAP > Providersكما هو موضح في الصورة.

Bind DN: يقصد ب Bind DN بيانات الاعتماد التي تستخدمها للمصادقة مقابل LDAP. يقوم APIC بالمصادقة باستخدام هذا الحساب للاستعلام عن الدليل.

شبكة DN الأساسية: يتم إستخدام هذه السلسلة من قبل APIC كنقطة مرجعية للبحث عن إدخالات المستخدم والتعرف عليها داخل الدليل.

كلمة المرور: هذه هي كلمة المرور المطلوبة ل Bind DN الضرورية للوصول إلى خادم LDAP، المرتبطة بكلمة المرور المؤسسة على خادم LDAP الخاص بك.

تمكين SSL: إذا كنت تستخدم مرجع مصدق داخلي أو شهادة موقعة ذاتيا، يجب أن تختار سماح.

عامل التصفية: الإعداد الافتراضي لعامل التصفية هوcn=$useridعندما يتم تعريف المستخدم ككائن باسم شائع (CN)، يتم إستخدام عامل التصفية للبحث عن الكائنات الموجودة داخل DN الأساسي.

السمة: يتم إستخدام السمة لتحديد عضوية المجموعة والأدوار. توفر واجهة التحكم في الوصول (ACI) خيارين هنا:memberOfCiscoAVPair.memberOftitle يتم إستخدامه بدلا من ذلك.

مجموعة نقاط نهاية الإدارة (EPG): ويتم الاتصال بخادم LDAP إما من خلال EPG داخل النطاق أو خارج النطاق الترددي، وذلك وفقا لنهج إدارة الشبكة المختار.

الخطوة 3. تكوين قواعد خريطة مجموعة LDAP

في شريط القائمة، انتقل إلىAdmin > AAA > Authentication > LDAP > LDAP Group Map Rulesكما هو موضح في الصورة.

يتمتع المستخدمون في DCGgroup بامتيازات المسؤول. لذلك، يقوم Group DNcn=DCGroup, ou=Groups, dc=dclab, dc=com. Aبإرسال مجال الأمان إلىAllأدوارadminمعwrite privilegeوتخصيصها .

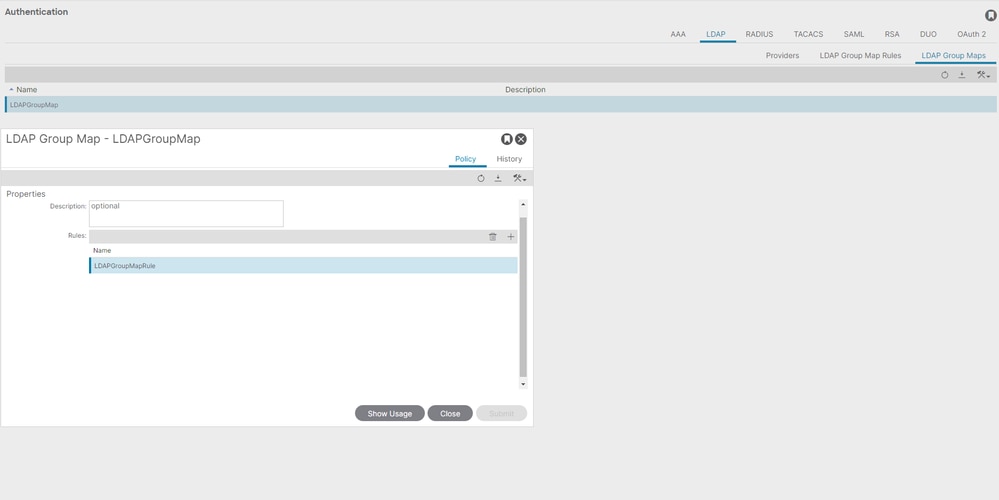

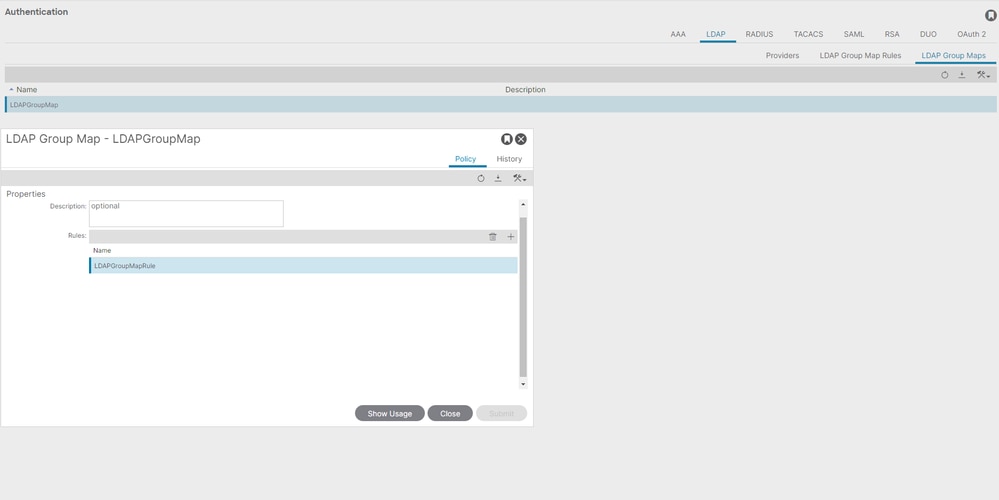

الخطوة 4. تكوين خرائط مجموعة LDAP

في شريط القائمة، انتقل إلىAdmin > AAA > Authentication > LDAP > LDAP Group Mapsكما هو موضح في الصورة.

إنشاء خريطة مجموعة LDAP تحتوي على قواعد خريطة مجموعة LDAP التي تم إنشاؤها في الخطوة 2.

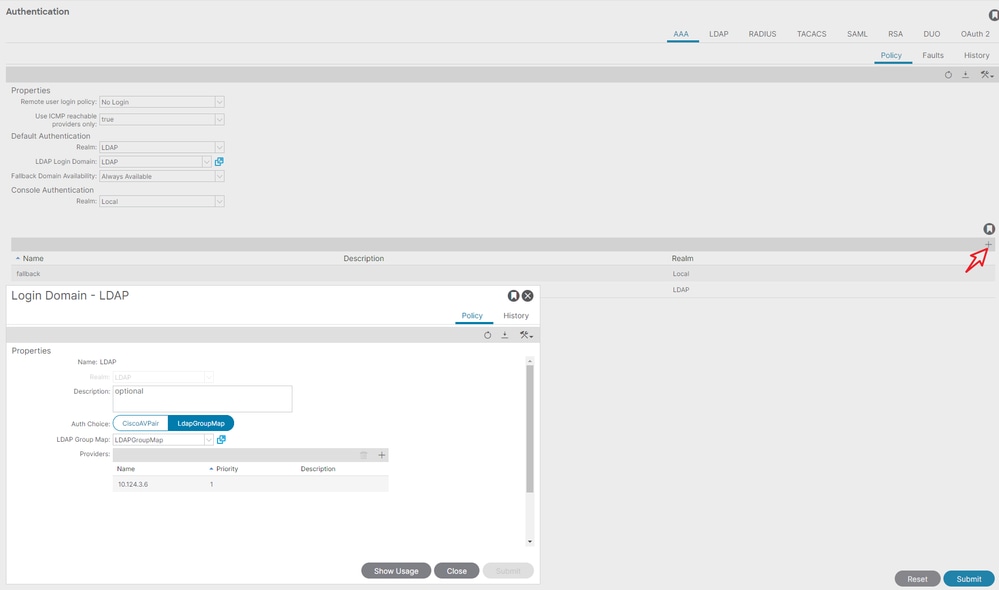

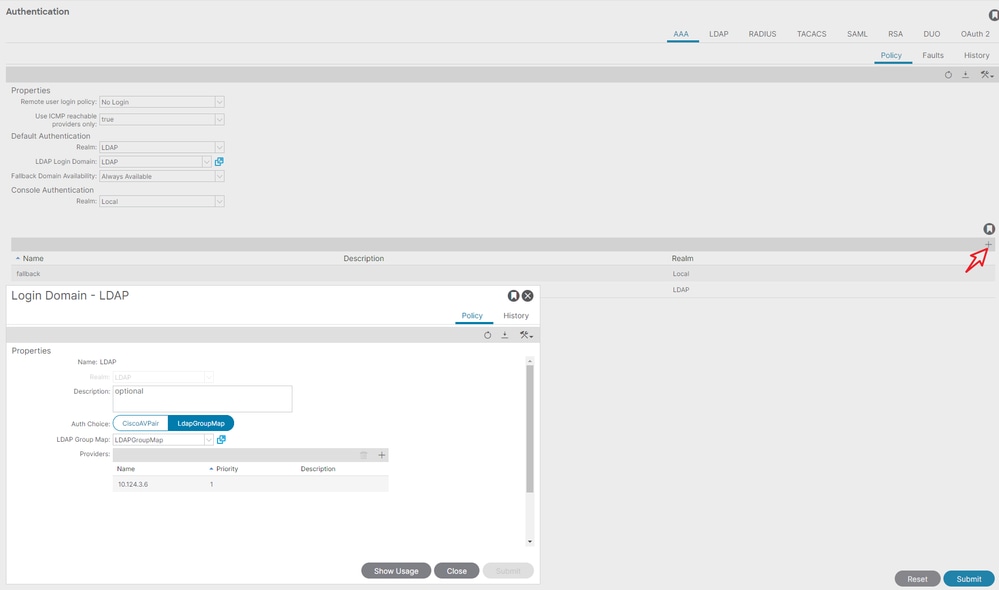

الخطوة 5. تكوين سياسة مصادقة AAA

في شريط القائمة، انتقل إلىAdmin > AAA > Authentication > AAA > Policy > Create a login domainكما هو موضح في الصورة.

في شريط القائمة، انتقل إلىAdmin > AAA > Authentication > AAA > Policy > Default Authenticationكما هو موضح في الصورة.

قم بتغيير المصادقة الافتراضيةRealmإلى LDAP وحددLDAP Login Domain المنشأة.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

دققت أن ال LDAPUser1سجل مستعمل في APIC بنجاح مع دور مدير وامتياز كتابة.

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

عندما يكون المستخدم غير موجود في قاعدة بيانات LDAP:

عندما تكون كلمة المرور غير صحيحة:

عندما يتعذر الوصول إلى خادم LDAP:

أوامر استكشاف الأخطاء وإصلاحها:

apic1# moquery -c aaaLdapProvider

Total Objects shown: 1

# aaa.LdapProvider

name : 10.124.3.6

SSLValidationLevel : strict

annotation :

attribute : title

basedn : ou=Users,dc=dclab,dc=com

childAction :

descr :

dn : uni/userext/ldapext/ldapprovider-10.124.3.6

enableSSL : no

epgDn : uni/tn-mgmt/mgmtp-default/oob-default

extMngdBy :

filter : cn=$userid

key :

lcOwn : local

modTs : 2024-03-26T07:01:51.868+00:00

monPolDn : uni/fabric/monfab-default

monitorServer : disabled

monitoringPassword :

monitoringUser : default

nameAlias :

operState : unknown

ownerKey :

ownerTag :

port : 389

retries : 1

rn : ldapprovider-10.124.3.6

rootdn : cn=admin,dc=dclab,dc=com

snmpIndex : 1

status :

timeout : 30

uid : 15374

userdom : :all:

vrfName :

apic1# show aaa authentication

Default : ldap

Console : local

apic1# show aaa groups

Total number of Groups: 1

RadiusGroups :

RsaGroups :

TacacsGroups :

LdapGroups : LDAP

apic1# show aaa sessions

Username User Type Host Login Time

---------- ---------- --------------- ------------------------------

User1 remote 10.140.233.70 2024-04-08T07:51:09.004+00:00

User1 remote 10.140.233.70 2024-04-08T07:51:11.357+00:00

إن يحتاج أنت كثير مساعدة، اتصل ب cisco TAC.

معلومات ذات صلة

التعليقات

التعليقات