検証シスコのセキュリティ ソリューションで検証 Winny による情報漏えいを防ぐ P2P の不正使用による情報漏えいの被害を毎日のように目にするようになりました。特に Winny(ウィニー)は、政府から「情報漏えいを防ぐ最も確実な対策は、パソコンで Winny を使わないこと」との発表があるほど、世間を騒がせています。 Winnyによる情報漏えいの仕組み ご存知のとおり、P2P ソフトは Winny だけではありませんし、Winny 自身がウイルスでもありません。ただ、匿名性や暗号化など、Winny がもつさまざまな機能と特長が、ウイルスの拡散に利用されたということなのです。また、仕事で使っているパソコンに Winny をインストールする、仕事のファイルを自宅に持ち帰るといった倫理面での問題も無視できません。 Winny の概略 Winnyは、「ファイル共有ソフト」という分類のソフトウェアです。インターネットを経由して、不特定多数のコンピュータの間でファイルを共有することができます。ユーザやファイルなどの情報を管理するサーバを必要とせず、完全なピアツーピア(P2P)でのファイル転送を行います。 情報漏えいが起こる仕組み Winny が情報漏えいの原因としてニュースに取り上げられるようになったのは、この半年ほどのことです。そしてこの 1 カ月ほどは、毎日のようにニュースにWinnyの名前が流れるようになりました。Winny による情報漏えいがどのように起こるのかについても、簡単に説明しておきます。 Winnyで公開されたファイルがどこかにダウンロードされると、それを追跡する手段はありませんし、回収したり削除することもできません。Winny の使用を停止しても、いったん流出してしまった情報の拡散を止めることはできません。 シスコの情報漏えい防止ソリューションシスコのセキュリティ ソリューションは、Winny による情報漏えいをどのように防ぐのでしょうか。Winny による情報漏えいが起きるのは、Winny がインストールされているパソコンに業務データが存在していることが問題となります。それは、主に次の3つの行為が原因となっています。

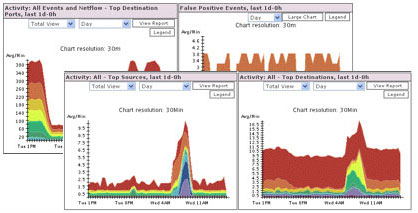

それぞれの場面ごとに防衛策を考えていきましょう。 例1:個人のパソコンを会社のネットワークに接続する 業務上の必要性があってWinnyを使っている人は、ほとんどいないはずです。多くの人が、音楽、映像、ソフトウェアの違法コピーを入手するために個人的にWinnyを利用しているのが実態でしょう。ところが、個人のパソコンを会社のネットワークに接続する人がいます。そうしないと仕事にならないといった理由はあるかもしれませんが、個人で購入したパソコンを会社のネットワークに持ち込むのは、推奨できるものではありません。 個人のパソコンを会社のネットワークに接続したために発生する情報漏洩の対策としては、NAC フレームワークがあります。NAC は、状態認証サーバと呼ばれるサーバを使って、パソコンにインストールされているOS、ソフトウェア、アンチウイルスソフトの状態を検証し、ポリシーに適合していないパソコンを企業ネットワークに接続させないようにします。たとえば、「Winny をインストールしているパソコンはネットワークにアクセスさせない」といった設定が可能です。 NACソリューションについて詳しくは: 例2:業務で使用するファイルやデータを自宅に持ち帰る個人のパソコンを会社に持ってこなくても、業務で使用しているファイルを自宅に持ち帰り、自宅で仕事をする人がいます。ここにもWinnyによる情報漏えいの危険があります。 このような人は、リムーバブルメディア(CD、フラッシュメモリ、USBメモリなど)を利用して会社のファイルをコピーして、自宅のパソコンで使用します。したがって企業としてファイルの社外持ち出しを防ぐには、リムーバブルメディアへのファイルのコピーを禁止することが有効です。 Cisco Security Agentについて詳しくは: 例3:Winnyを業務用のパソコンにインストールする最後に、会社から貸与されているパソコンにWinnyをインストールする従業員を考えてみましょう。この行為が会社にとってのセキュリティ脅威であることは、明らかです。 業務に関係ないソフトウェアのインストールの監視は、CSAによって行います。CSA のポリシー制御により、Winny のインストールを制御できます。たとえ自宅に会社のパソコンを持ち帰ったとしても、CSA はローカルで監視を続けますから、Winny のインストールはできません。 CSA の制御をいったん停止してWinny をインストールする従業員がいるかもしれません。その場合にも、その後でCSA を起動すれば、Winny の起動を制御することができます。 Cisco Security Agentについて詳しくは: 「いつもと違うトラフィックパターン」の重要性 NACやCSA は、Winnyのインストールやファイルの社外持ち出しの禁止を支援する手段にはなりますが、完全に禁止できるとは限りません。何らかの裏道を見つけ出してWinnyを使おうとする従業員、管理者が制御していない新しいP2Pソフトを利用する従業員も出てくるでしょう。  Cisco Security Monitoring, Analysis and Response Systemについて詳しくは: まとめ Winny 対策は、1 つの製品だけを導入すればよいというものではありません。ここで紹介したものをみても、インストールさせない/コピーさせないための「Cisco Security Agent(CSA)」、トラフィックで異常を検出する「Cisco Security Monitoring, Analysis and Response System(CS-MARS)」がありました。また、ネットワークの入口でパソコンの状態を検証する「ネットワーク アドミッション コントロール(NAC)」には、状態認証のためのサードベンダー製品も使用されます。もちろん、アンチウイルス ソフトは必須です。シスコ 1 社のソリューションで終わるものでもないのです。 シスコ自己防衛型ネットワークについて詳しくは: サービス コントロールによる P2P トランザクションの禁止Winny を使用していると、ユーザ自身がファイルをダウンロードしたり、ファイルを提供したりするほかに、キャッシュにコピーされるファイルや、キャッシュから出て行くファイルの転送のために、大量のトラフィックが発生します。そのために2003年ごろから、Winny のトラフィックを制御するインターネットサービス プロバイダーが現れるようになりました。 ぷららネットワークスでのサービスコントロールについて詳しくは: Cisco SCE シリーズ サービス コントロール エンジンについて詳しくは: |