Sicher verbunden – optimal geschützt

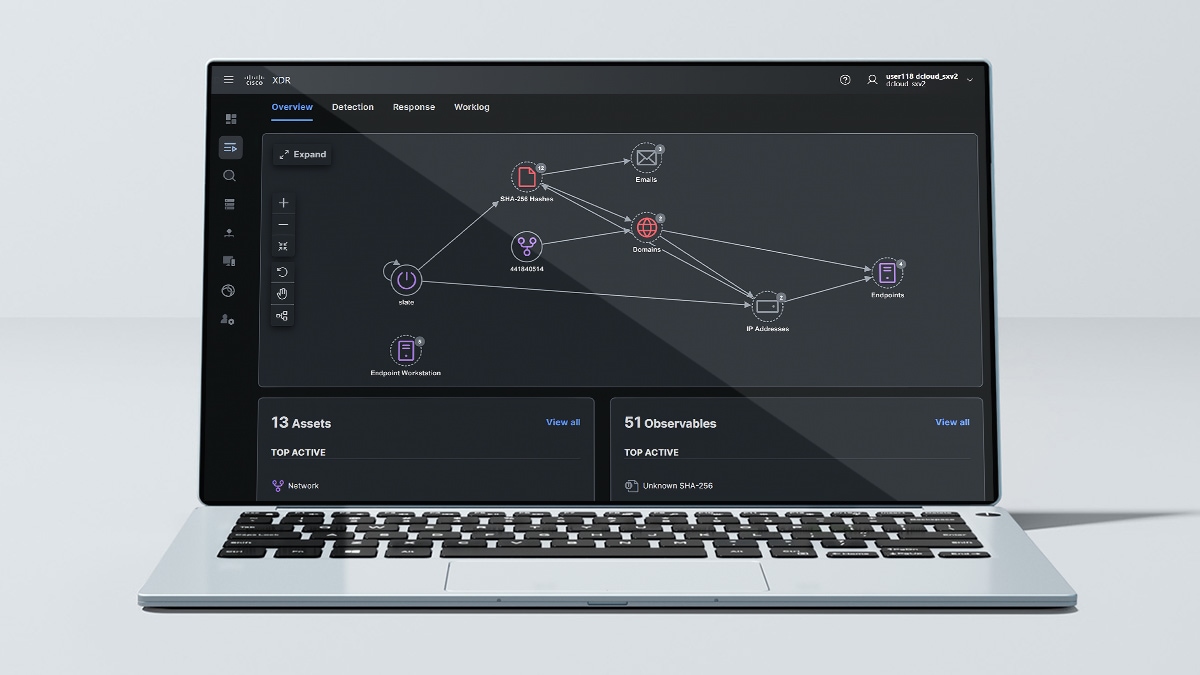

Je mehr User und Geräte auf das Netzwerk zugreifen, umso komplexer wird die Umgebung. Mit Cisco Security Cloud wird der Schutz für die IT-Abteilung einfacher und die Nutzung für jeden Einzelnen noch sicherer – überall dort, wo Security auf das Netzwerk trifft.