ISE ポスチャ モジュールの提供内容

ポスチャ チェック

ISE ポスチャ モジュールはポスチャ チェックの実行に OPSWAT v3 または v4 ライブラリを使用します。初回のポスチャ チェックでは、すべての必須要件への一致に失敗したエンドポイントがすべて非準拠と見なされます。その他のエンドポイントの許可ステータスは、ポスチャ不明または準拠(必須要件に合致)です。

(注) |

macOS 64 ビットの移行では、Cisco Secure Client ISE ポスチャモジュールは古い OPSWAT v3 準拠モジュールと互換性がありません。 |

ポスチャチェックフェーズでエラーが発生し、Cisco Secure Client が続行可能な場合、ユーザーに通知されますが、可能な場合はポスチャのチェックが続行されます。必須のポスチャ チェック中にエラーが発生した場合、チェックは失敗とマークされます。ネットワーク アクセスは、すべての必須要件が満たされている場合に許可されます。そうでない場合、ユーザーはポスチャ プロセスをリスタートできます。

必要な修復

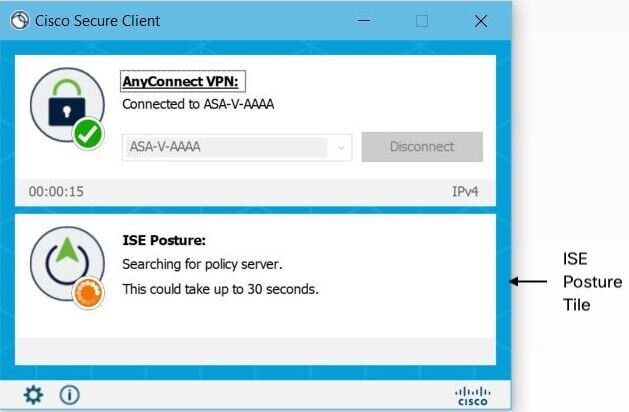

修復ウィンドウはバックグラウンドで実行されるため、ネットワーク アクティビティのアップデートはポップアップ表示されず、干渉や中断は発生しません。Cisco Secure Client UI の ISE ポスチャタイル部分で [詳細(Details)] をクリックして、検出された内容およびネットワークに参加する前に必要なアップデート内容を確認できます。必須の手動修復が存在する場合、修復ウィンドウが開き、対処が必要な項目が表示されます。この ISE ポスチャ のウィンドウに、アップデートの進捗状況、割り当てられたアップデート時間の残り時間、すべての要件のステータス、およびシステムの準拠状態が表示されます。

(注) |

昇格された権限を必要とするアプリケーションは、管理者以外のユーザ アカウントでのみ自動修復を使用します。管理者アカウントでは、修復を手動で実行する必要があります。 |

(注) |

昇格権限を必要とするポスチャ チェックおよび修復は、サーバが信頼されている場合にのみ実行されます。 |

オプションのアップデートのみが残っている場合、[スキップ(Skip)] を選択して次の更新に進むことも、[すべてスキップ(Skip All)] を選択して残りの修復をすべて無視することも可能です。時間を節約するためにオプションの修復をスキップしても、ネットワーク アクセスは維持されます。

修復後(または修復が必要でない場合は要件チェック後)、アクセプタブル ユース ポリシーの通知を受け取る場合があります。この場合、ネットワーク アクセスのポリシーに同意する必要があり、同意しなかった場合はアクセスが制限されます。修復のこの部分では、Cisco Secure Client UI のポスチャ タイル部分に、「ISE ポスチャ:ネットワークのアクセプタブル ユース ポリシー(System Scan: Network Acceptable Use Policy)」と表示されます。

修復が完了すると、必須アップデートとしてリストされたチェック項目がすべて [完了(Done)] ステータスとなり、緑色のチェックボックスが表示されます。修復後、エージェントは ISE にポスチャ結果を送信します。

パッチ管理チェックと修復

Cisco Secure Client および Microsoft System Center Configuration Manager(SCCM)の統合により、パッチ管理チェックとパッチ管理修復が導入されました。エンドポイントで欠落している重要なパッチのステータスをチェックし、ソフトウェア パッチをトリガーするべきかどうか確認します。重要なパッチが Windows エンドポイントで欠落していない場合は、パッチ管理チェックは合格です。パッチ管理修復は、管理者レベルのユーザのみに対して、1 つ以上の重要なパッチが Windows エンドポイントで欠落しているときにのみトリガーされます。

SCCM クライアントで、再起動前にインストールが行われるパッチをインストールすると、マシンが再起動するとすぐに、パッチのインストール ステータス(インストール完了または未インストール)がレポートされます。ただし、SCCM クライアントで、再起動後にインストールが開始されるパッチをインストールすると、パッチのステータスはすぐにはレポートされません。

Cisco Secure Client コンプライアンスモジュールは、この時点で SCCM クライアントにステータスの提供を強制できません。ポスチャ モジュール クライアントがネイティブ API 要求を完了するためにかかる時間は、さまざまな動的 OS パラメータ(CPU 負荷、保留中のパッチの量、パッチ インストール後の再起動なしなど)と、ネットワークの要因(ポスチャ モジュール クライアントとサーバ間の接続と遅延)に依存します。SCCM クライアントが応答するまで待機する必要があるかもしれませんが、既知のパッチによる一部のテスト結果は約 10 分でした。

同様の動作は、Windows Server Update Services(WSUS)の検索 API でも見られ、応答時間は長めで、20 ~ 30 分かかることもあります。Windows アップデートは、Windows OS だけでなく、すべてのマイクロソフト製品(Microsoft Office など)についてパッチの不足がないかチェックします。WSUS の状態と修復に使用される API は信頼性が低く、予期しない動作が発生する可能性があります。Windows プラットフォームでのパッチの検証には、代わりにパッチ管理の状態と修復を使用することをお勧めします。

ISE のポリシー状態の設定方法については「Policy Conditions」を参照してください。またパッチ管理修復の詳細については「Patch Management Remediation」を参照してください。

エンドポイント コンプライアンスの再評価

エンドポイントがコンプライアンス対応と見なされ、ネットワーク アクセスが許可されると、管理者が設定した制御に基づいてエンドポイントを任意で定期的に再評価できます。パッシブ再評価ポスチャ チェックは、初期のポスチャ チェックとは異なります。失敗した場合、ユーザには修復するオプションが与えられます(管理者がそのように設定していた場合)。この構成設定では、1 つ以上の必須要件が満たされていない場合でも、ユーザが信頼ネットワーク アクセスを維持するかどうかを制御します。初期のポスチャ評価では、すべての必須要件が満たされていないと、エンドポイントはコンプライアンス非対応と見なされます。この機能はデフォルトでは無効であり、ユーザ ロールに対して有効になっている場合、ポスチャは 1 ~ 24 時間ごとに再評価されます。

管理者は、結果を [続行(Continue)]、[ログオフ(Logoff)]、または [修復(Remediate)] に設定し、適用や猶予時間など他のオプションを設定できます。

ISE の UI を使用すると、Secure Firewall ポスチャ プロファイルに表示される情報メッセージを作成できます。ボタンのテキストとリンクは、カスタマイズも可能です。

非準拠デバイスの猶予期間

Cisco ISE の UI で猶予期間を設定することができます。これを設定すると、以前のポスチャ ステータスでは準拠していたが準拠しなくなったエンドポイントに、ネットワークへのアクセスを許可できるようになります。Cisco ISE は、以前に認識された良好な状態をキャッシュ内で探し、デバイスに猶予時間を提供します。猶予期間が終了すると、Cisco Secure Client は再度ポスチャチェックを行いますが、今回は修復を行いません。チェックの結果に基づいてエンドポイントの状態を準拠または非準拠と判断します。

(注) |

猶予期間は、一時的なエージェント、ハードウェアのインベントリ、アプリケーションのモニタリングには適用されません。 ユーザが猶予期間にいる場合は、定期的な再評価(PRA)は適用されません。 (それぞれ異なる猶予期間を設定した)複数のポスチャ ポリシーにデバイスが一致する場合、それらの異なるポリシーで設定された最大の猶予期間がデバイスに与えられます。 デバイスが猶予期間に移行すると、アクセプタブル ユース ポリシー(AUP)は表示されません。 |

猶予期間は、ISE UI で の順に移動して、Secure Firewall ポスチャ プロファイルに設定します。有効な値は、日、時間、または分単位で指定します。デフォルトでは、この設定は無効です。

柔軟な通知

猶予期間の特定の割合が経過するまでカスタム通知ウィンドウの表示を遅らせるには、遅延通知のオプションを使用します。たとえば、ISE UI の [遅延の通知(Delay Notification)] フィールドが 50 % に設定され、設定されている猶予期間が 10 分の場合、ISE ポスチャは 5 分後にエンドポイントを再スキャンし、エンドポイントに違反があると検出した場合は通知ウィンドウを表示します。エンドポイントのステータスが準拠している場合、通知ウィンドウは表示されません。通知遅延期間が 0 % に設定されている場合は、猶予期間の開始時に直ちに問題の解決を促すメッセージが表示されます。エンドポイントは、猶予期間の有効期限が切れるまで、アクセスが許可されます。

(注) |

[再度スキャン(Scan Again)] オプションが表示されるようにするには、[再スキャンボタンを有効にする(Enable Rescan Button)] オプションを [有効(Enabled)] に設定する必要があります。 |

修復フローでは、問題を解決するまで基本的にアクセスがブロックされます。一時的なアクセスは、使用可能ではありません。猶予期間フローでは、遅延アクセスの取得により、問題を解決するための猶予期間が提供されます。柔軟な通知フローの [ブラウザを起動(Launch Browser)] オプションをクリックすると、サーバーが信頼できる場合は、ブラウザを起動することができます。ブラウザ オプションでは、ポスチャ ポリシーへの準拠に関する詳細を取得できます。

複数の接続と自動化を目的としたポスチャ CLI

ISE ポスチャ CLI は、Cisco Secure Client の一部として事前展開または Web 展開用に ISE ポスチャモジュールが選択されている場合にのみ、Windows にインストールされ、使用できます。ISE ポスチャのインストーラの展開に関する詳細は、事前展開と Web 展開向けの Cisco Secure Client モジュール実行可能ファイルを参照してください。ポスチャ CLI を使用すると、ポスチャサブシステムに複数のクライアントを接続でき、1 つのクライアントと 1 つのサーバーだけで通信するのではなく、UI プロセスがサポートできるすべての接続されたクライアントプロセスにデータを送信することができます。

ポスチャ CLI を実行するには、Cisco Security Client がインストールされている場所に移動し、posturecli.exe を実行します。デフォルトでは、パスは C:\Program Files(x86)\Cisco\Cisco Secure Client\ です。使用可能なコマンドとその結果を以下に示します。コマンドが実行されると、Secure Client GUI の ISE ポスチャタイルも変化し、さまざまなステータスを示します。ISE ポスチャタイルの更新に関する詳細は、ISE ポスチャのステータスを参照してください。

ポスチャスキャンの開始

[ISE ポスチャ(ISE Posture)] > プロンプトで、rescan と入力します。ポスチャスキャンが開始されます。

ポリシーサーバーの状態の確認

[ISE ポスチャ(ISE Posture)] > プロンプトで、state と入力します。ポリシーサーバーの状態が表示されます。

ISE ポスチャモジュールの統計情報の取得

[ISE ポスチャ(ISE Posture)] > プロンプトで、stats と入力します。次の統計情報が返されます。

-

[現在のステータス(Current Status)]:エンドポイントが ISE ヘッドエンドポリシーに準拠しているかどうかに基づいて、クライアントデバイスを準拠または非準拠として定義します。

-

[ポリシーサーバー(Policy Server)]:ポリシーサーバーの IP アドレスまたは名前を示します。

-

[スキャン開始時刻(Scan Start Time)]:最新のスキャン開始時刻を示します。

-

[コンプライアンスモジュールのバージョン(Compliance Module Version)]:コンプライアンスモジュールのバージョンを示します。

セキュリティ製品の確認

[ISE ポスチャ(ISE Posture)] > プロンプトで、showproducts と入力します。このコマンドは、クライアント用に存在するセキュリティ製品を示します。

スキャン結果の概要の取得

[ISE ポスチャ(ISE Posture)] > プロンプトで、showreport と入力します。このコマンドは、ポスチャスキャン結果の概要を提供します。

コンプライアンスモジュールのバージョンの取得

[ISE ポスチャ(ISE Posture)] > プロンプトで、showcmversion と入力します。このコマンドは、コンプライアンスモジュールのバージョンを提供します。

CLI インターフェイスの接続解除

[ISE ポスチャ(ISE Posture)] > プロンプトで、exit と入力します。このコマンドは、CLI インターフェイスの接続を切断します。既存のポスチャセッションはアクティブのままです。

ISE ポスチャ CLI コマンドに関するヘルプの表示

[ISE ポスチャ(ISE Posture)] > プロンプトで、CLI コマンドに関するヘルプを得るために help と入力します。特定のコマンドのヘルプを表示するには、help <command> を入力します。

シスコ テンポラル エージェント

シスコ テンポラル エージェントは、ユーザーが信頼ネットワークにアクセスしているときにコンプライアンス ステータスを共有できるように、Windows または macOS 環境向けに設計されています。シスコ テンポラル エージェントの設定は、ISE UI で行います。シスコ テンポラル エージェントの実行ファイル .exe(Windows 用)または dmg(macOS 用)は、エンドポイントがインターネットへのアクセスを試行するたび、エンドポイントにダウンロードされます。ユーザは、ダウンロードした実行ファイルまたは dmg を実行し、コンプライアンス チェックを行う必要があります。これには、管理者権限は不要です。

UI が自動的に起動し、エンドポイントのコンプライアンスに問題がないか判断するチェックを開始します。コンプライアンス チェックが完了すると、ISE は、ISE UI でのポリシーの設定方法に基づいて必要なアクションを取れるようになります。

Windows では、実行ファイルは自己解凍されます。この解凍により、コンプライアンス チェックに必要なすべての dll およびその他のファイルが一時フォルダに保存されます。解凍されたファイルおよび実行ファイルは、コンプライアンス チェックの完了後、削除されます。ファイルおよび実行ファイルを完全に削除するには、ユーザーが UI を終了する必要があります。

ISE UI での詳細な設定手順については、『Cisco Identity Services Engine Administrator Guide』[英語] の「Cisco Temporal Agent Workflows」を参照してください。

シスコ テンポラル エージェントの制限事項-

macOS では、VLAN 制御のポスチャ環境は、ルート権限がないと更新アダプタ(DHCP 更新)プロセスが実行されないため、テンポラル エージェントについてはサポートされていません。テンポラル エージェントはユーザー プロセスとしてのみ実行できます。ACL 制御のポスチャ環境は、エンドポイントの IP を更新する必要がないため、サポートされています。

-

修復中にネットワーク インターフェイスが発生した場合、ユーザーは、現在の UI を終了して手順全体をやり直す必要があります。

-

macOS では、dmg ファイルは削除されません。

-

テンポラル エージェント インストーラは、起動後、エンドポイントでの実行中にブラウザの背後に隠れてしまうことがあります。テンポラル エージェント アプリケーションでのヘルス情報の収集を続行するには、エンドユーザーは、ブラウザを最小化する必要があります。この問題は、主に Windows 10 ユーザーで発生します。理由は、これらのクライアントでは、高いセキュリティ条件で実行されるサードパーティ アプリケーションを許容するため、UAC モードが「高」に設定されていることです。

-

エンドポイントでステルス モードが有効になっている場合は、テンポラル エージェントを使用できません。

-

次の状態は、シスコ テンポラル エージェントではサポートされていません。

-

サービス状態(macOS):システム デーモンのチェック

-

サービス状態(macOS):デーモンまたはユーザー エージェントのチェック

-

PM:最新バージョンのチェック

-

PM:有効化チェック

-

DE:暗号化の場所に基づくチェック

-

オプション モードのポスチャ ポリシー拡張機能

必須の要件チェックの成否に関係なく、オプション モードで失敗した要件チェックの修復を実行できます。修復に関するメッセージは、Cisco Secure Client ISE ポスチャ UI に表示され、失敗の内容と必要な修復アクションを確認することが可能です。

-

オプションモードの手動修復:[ISE ポスチャのサマリー(System Scan Summary)] 画面には、条件が満たされない場合に修復が必要な可能性がある、オプションモードのステータスが表示されます。[開始(Start)] を手動でクリックして修復するか、[スキップ(Skip)] をクリックします。これらはオプションの要件にすぎないため、修復が失敗しても、エンドポイントはコンプライアンス対応です。[ISE ポスチャのサマリー(System Scan Summary)] に、スキップされたのか、失敗したのか、成功したのかが表示されます。

-

オプション モードの自動修復:オプションのアップデートの適用時、[ISE ポスチャ(System Scan)] タイルの表示内容を監視できます。修復は自動的に実行されるため、修復を開始するか確認されません。いずれかの自動修復が失敗すると、修復を試行できなかったというメッセージが表示されます。さらに、必要に応じて、修復アクションをスキップできます。

ハードウェア インベントリの可視性

ISE UI の [コンテキストの可視性(Context Visibility)] の下に、[エンドポイント(Endpoints)] > [ハードウェア(Hardware)] タブが追加されました。これは、エンドポイント ハードウェアの情報を短時間で収集、分析、および報告するのに役立ちます。メモリ容量が小さいエンドポイントの検出や、エンドポイントの BIOS モデル/バージョンの検出など、情報を収集することができます。検出結果に基づいて、メモリ容量を増やしたり、BIOS のバージョンをアップグレードしたり、資産の購入を計画する前に要件を評価したりすることができます。[メーカー使用状況(Manufacturers Utilization)] ダッシュレットには、Windows または macOS のエンドポイントのハードウェア インベントリの詳細が表示されます。[エンドポイント使用状況(Endpoint Utilizations)] ダッシュレットには、エンドポイントの CPU、メモリ、およびディスクの使用状況が表示されます。詳細については、『Cisco Identity Services Engine Administrator Guide』[英語] の「The Hardware Tab」を参照してください。

ステルス モード

管理者は、Cisco Secure Client UI タイルをエンドユーザークライアントに対して非表示にしている間に、ISE ポスチャを設定できます。ポップアップは表示されないので、ユーザーによる設定を必要とするどのシナリオでも、デフォルトのアクションが実行されます。この機能は、Windows および macOS オペレーティングシステムで使用できます。

『Cisco Identity Services Engine Administrator Guide』[英語] の「Configure Posture Policies」の項を参照してください。ここでは、クライアントレス状態を無効または有効にしてステルス モードを設定します。

ISE UI では、エンド ユーザーにエラー通知が表示されるようにステルス モードで通知を有効にするよう設定できます。

ISE ポスチャ プロファイル エディタ でプロファイルをマッピングし、Cisco Secure Client 設定を ISE の [クライアント プロビジョニング(Client Provisioning)] ページにマッピングすると、Cisco Secure Client は、ポスチャプロファイルを読み込んで目的のモードに設定し、最初のポスチャ要求中に選択されたモードに関する情報を ISE に送信できます。モードと、ID グループ、OS、コンプライアンス モジュールなどのその他の要因に基づいて、Cisco ISE は適切なポリシーをマッチングします。

『Cisco Identity Services Engine Administrator Guide』[英語] でステルス モードの展開とその影響について参照してください。

ISE ポスチャでは、ステルス モードで次の機能を設定することはできません。

-

すべての手動修復

-

リンク修復

-

ファイル修復

-

WSUS 表示 UI 修復

-

アクティブ化 GUI 修復

-

AUP ポリシー

ポスチャ ポリシーの適用

エンドポイントにインストールされているソフトウェアの全体的な可視性を改善するために、シスコは次のポスチャ拡張機能を提供しました。

-

エンドポイントのファイアウォール製品の状態をチェックして、その製品が実行されているかどうか確認できます。必要に応じて、ファイアウォールを有効にし、最初のポスチャ中や定期的な再評価(PRA)中にポリシーを適用できます。設定するには、『Cisco Identity Services Engine Configuration Guide』[英語] の「Firewall Condition Settings」の項を参照してください。

-

同様に、エンドポイントにインストールされているアプリケーションのクエリを実行できます。不要なアプリケーションが実行中またはインストールされている場合は、アプリケーションを停止するか、不要なアプリケーションをアンインストールできます。設定するには、ISE UI で、『Cisco Identity Services Engine Configuration Guide』[英語] の「Application Remediation」の項を参照してください。

UDID 統合

Cisco Secure Client は、デバイスにインストールされていると、Cisco Secure Client のすべてのモジュール間で共有される独自の一意の ID(UDID)を持ちます。この UDID は、エンドポイントの ID であり、エンドポイント属性として保存されるため、MAC アドレスではなく特定のエンドポイントでのポスチャ制御が保証されます。その後は、UDID に基づいてエンドポイントをクエリすることができます。UDID は定数で、エンドポイントの状況(接続、アップグレード、アンインストールなど)に関係なく変化しません。ISE UI の [コンテキスト表示(Context Visibility)] ページ()は、複数の NIC を持つエンドポイントについて、複数のエントリではなく 1 つのエントリを表示できます。

アプリケーション監視

ポスチャ クライアントは、動的な変化を監視し、ポリシー サーバに報告できるように、さまざまなエンドポイント属性を継続的に監視できます。ポスチャポリシーの設定に応じて、インストールされるアプリケーションや、アプリケーションが実行するスパイウェア対策、ウイルス対策、アンチマルウェア、ファイアウォールなどのさまざまな属性を監視できます。アプリケーションの条件設定の詳細については、『Cisco Identity Services Engine Administrator Guide』[英語] の「Continuous Endpoint Attribute Monitoring」の項を参照してください。

USB ストレージ デバイス検出

USB 大容量ストレージ デバイスを Windows エンド ポイントに接続すると、ポスチャ クライアントはそのデバイスを検出し、ポスチャ ポリシー ブロックに応じて、デバイスをブロックしたり許可したりすることができます。エージェントは USB 検出を使用して、同じ ISE 制御ネットワークにある限り、継続的にエンドポイントをモニタします。この期間内に、条件に一致する USB デバイスを接続した場合、指定した修復アクションが実行されます。インシデントは、ポリシー サーバにも報告されます。

USB ストレージ検出は、OPSWAT v4 コンプライアンス モジュールに依存しています。[ワーク センター(Work Centers)] > [ポスチャ(Posture)] > [ポリシー要素(Policy Elements)] > [USB] で、ISE UI の定期再評価ポリシー(PRA)の USB チェックを設定する必要があります。

(注) |

チェックと修復は順番に実行されるため、その他のチェックの PRA 猶予時間を最小限の値に設定することによって、USB チェックの処理での遅延を防止できます。猶予時間は、[ワーク センター(Work Centers)] > [ポスチャ(Posture)] > [設定(Settings)] > [再評価設定(Reassessment Config)] の ISE UI で設定されます。 |

ISE UI で USB ストレージの検出を設定する手順については、「USB Mass Storage Check Workflow」を参照してください。

自動コンプライアンス

ポスチャ リースにより、ISE サーバは、ポスチャを完全にスキップし、簡単にシステムを準拠状態にすることができます。この機能により、ユーザは、自分のシステムが最近ポスチャされている場合に、ネットワーク間の切り替えによる遅延を感じることがありません。ISE ポスチャ エージェントは、単に、ISE サーバが検出されたすぐ後に、システムが準拠しているかどうかを示すステータス メッセージを UI に送信します。ISE の UI([設定(Settings)] > [ポスチャ(Posture)] > [一般設定(General Settings)])で、最初のコンプライアンス チェックの後にエンドポイントがポスチャ準拠と見なされる時間を指定できます。ユーザがある通信インターフェイスから別の通信インターフェイスに切り替えた場合でも、コンプライアンス ステータスは維持されることが予期されています。

(注) |

ポスチャ リースでは、ISE でセッションが有効な場合に、エンドポイントがポスチャ不明状態から準拠状態に移行することが予期されます。 |

VLAN のモニタリングと遷移

サイトによっては、異なる VLAN またはサブネットを使用して、企業グループおよびアクセス レベル用にネットワークを分割しています。ISE からの認可変更(CoA)では、VLAN の変更を指定します。変更は、セッション終了など管理者のアクションによって発生することもあります。有線接続中の VLAN 変更をサポートするには、ISE ポスチャ プロファイルに次の設定を行います。

-

[VLAN 検出間隔(VLAN Detection Interval)]:エージェントが VLAN の遷移を検出する頻度およびモニタリングを無効にするかどうかを決定します。VLAN モニタリングは、この間隔が 0 以外の値に設定されている場合に有効になります。macOS の場合は、この値を 5 以上に設定します。

VLAN モニタリングは Windows と macOS の両方に実装されていますが、macOS では予期しない VLAN 変更を検出するためにのみ必要です。VPN が接続される場合、または acise(メインの Cisco Secure Client ISE プロセス)が実行されていない場合は、自動的に無効になります。有効な値の範囲は 0 ~ 900 秒です。

-

[エージェント IP 更新の有効化(Enable Agent IP Refresh)]:オフにすると、ISE はエージェントに [ネットワーク遷移遅延(Network Transition Delay)] 値を送信します。オンにすると、ISE はエージェントに DHCP リリースおよび更新の値を送信し、エージェントは IP 更新を行って最新の IP アドレスを取得します。

- [DHCP リリース遅延(DHCP release delay)] と [DHCP 更新遅延(DHCP renew delay)]:IP 更新および [エージェント IP 更新の有効化(Enable Agent IP Refresh)] 設定との相関で使用されます。[エージェント IP 更新の有効化(Enable Agent IP Refresh)] チェックボックスをオンにし、この値が 0 でない場合、エージェントはリリース遅延秒数を待機し、IP アドレスを更新し、更新遅延秒数を待機します。VPN が接続されている場合、IP 更新は自動的に無効になります。4 連続でプローブがドロップされると、DHCP 更新がトリガーされます。

-

[ネットワーク遷移遅延(Network Transition Delay)]:([エージェント IP 更新の有効化(Enable Agent IP Refresh)] チェックボックスで)VLAN モニタリングがエージェントによって無効または有効にされた場合に使用されます。この遅延により、VLAN が使用されていない場合にはバッファが追加され、サーバからの正確なステータスを待機する十分な時間がエージェントに与えられます。ISE はエージェントにこの値を送信します。また、ISE UI のグローバル設定に [ネットワーク遷移遅延(Network Transition Delay)] 値を設定した場合、ISE ポスチャ プロファイル エディタの値でその値が上書きされます。

(注) |

Cisco Secure Firewall ASA は VLAN 変更をサポートしないため、クライアントが Cisco Secure Firewall ASA を介して ISE に接続されているときには、これらの設定は適用されません。 |

トラブルシューティング

ポスチャの完了後にエンドポイント デバイスがネットワークにアクセスできない場合は、次の点を確認してください。

-

VLAN 変更は ISE UI で設定されていますか。

-

設定されている場合、DHCP リリース遅延および更新遅延がプロファイルに設定されていますか。

-

どちらの設定も 0 の場合、[ネットワーク遷移遅延(Network Transition Delay)] がプロファイルに設定されていますか。

-

フィードバック

フィードバック