Cisco ASA 5505 クイック スタート ガイド Version 8.0

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月4日

章のタイトル: 構成のプランニング

構成のプランニング

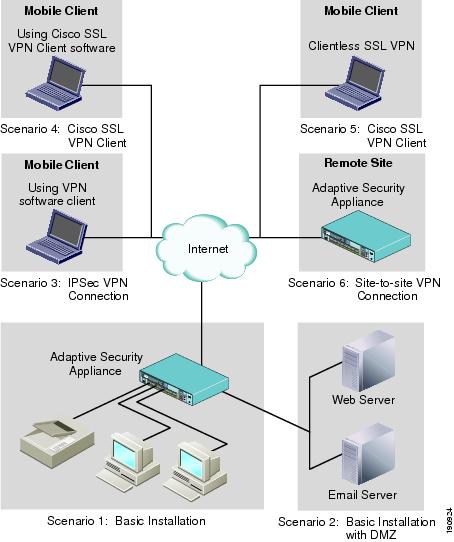

このマニュアルは、ASA 5505 の典型的なカスタマー構成を表す、いくつかのシナリオ例に基づいています。この章の構成シナリオは、後続の設定の章に対応しています。

•![]() 「シナリオ 1:外部接続を使用したプライベート ネットワーク」

「シナリオ 1:外部接続を使用したプライベート ネットワーク」

•![]() 「シナリオ 2:DMZ を使用した基本的なインストレーション」

「シナリオ 2:DMZ を使用した基本的なインストレーション」

•![]() 「シナリオ 6:Easy VPN ハードウェア クライアント」

「シナリオ 6:Easy VPN ハードウェア クライアント」

•![]() 「次の作業」

「次の作業」

構成のプランニングと設定のシナリオ

適応型セキュリティ アプライアンスの拡張構成には、この章で説明する 2 つ以上の異なる構成シナリオを含めることができます。この章のシナリオを使用して、ネットワーク上の適応型セキュリティ アプライアンスを構成する方法を決定し、該当する設定の章を判別することができます。

図 2-1 に、このマニュアルに記載されているほとんどの構成シナリオおよび設定シナリオが含まれる拡張ネットワークを示します。

シナリオ 1:外部接続を使用したプライベート ネットワーク

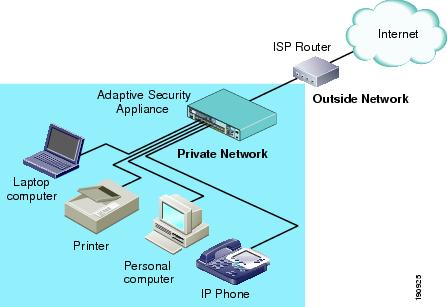

図 2-2 に、小規模なプライベート ネットワークで一般的な基本構成を示します。

図 2-2 外部接続を使用したプライベート(内部)ネットワーク

この例では、適応型セキュリティ アプライアンスを使用することにより、プライベート ネットワーク上のすべてのデバイスが互いに通信を行い、プライベート ネットワーク上のユーザがインターネット上のデバイスと通信を行うことができます。

(注) この構成は PIX 501 を使用するセキュリティ構成に類似しています。ファイアウォールの背後にあるデバイスが内部および外部で通信できる PIX 501 セキュリティ アプライアンスを使用したセキュリティ構成をすでに使用している場合は、同じ構成をそのまま使用し、PIX 501 デバイスを ASA 5505 デバイスに交換できます。

適応型セキュリティ アプライアンスをこの構成用に設定する方法の詳細については、「適応型セキュリティ アプライアンスの設定」を参照してください。

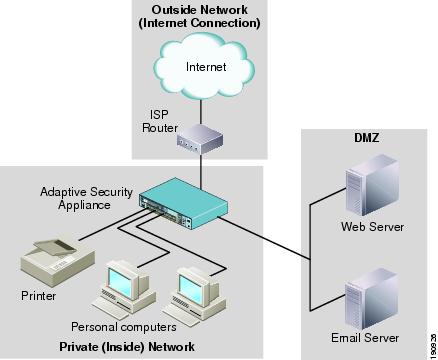

シナリオ 2:DMZ を使用した基本的なインストレーション

このシナリオでは、適応型セキュリティ アプライアンスを使用して、ネットワークの内側に加えて、Demilitarized Zone(DMZ; 非武装地帯)にあるネットワーク リソースを保護します。DMZ は、プライベート(内部)ネットワークとパブリック(外部)ネットワークとの間の中立帯に位置する別個のネットワークです。

プライベート ネットワーク上の HTTP クライアントは、DMZ 内の Web サーバにアクセスでき、インターネット上のデバイスとも通信できます。

DMZ 構成の設定方法の詳細については、「シナリオ:DMZ 設定」を参照してください。

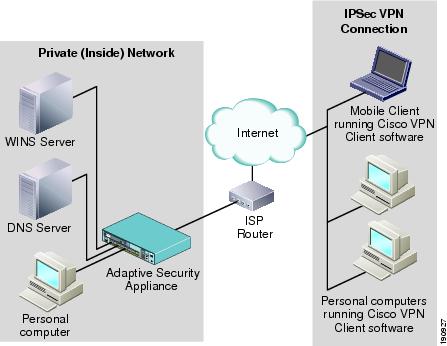

シナリオ 3:IPsec リモートアクセス VPN

このシナリオでは、リモートアクセス IPsec VPN 接続を受け入れるよう、適応型セキュリティ アプライアンスを設定します。リモートアクセス VPN を使用すると、インターネットを越えてセキュアな接続(トンネル)を作成でき、オフサイトのユーザにセキュアなアクセスを提供できます。

IPsec リモートアクセス VPN 構成の設定方法の詳細については、「シナリオ:IPsec リモートアクセス VPN 設定」を参照してください。

シナリオ 4:SSL VPN

適応型セキュリティ アプライアンスは、次の 2 種類の SSL VPN 接続をサポートします。

•![]() Cisco SSL VPN AnyConnect クライアント ソフトウェアを実行しているリモート クライアント

Cisco SSL VPN AnyConnect クライアント ソフトウェアを実行しているリモート クライアント

•![]() クライアントレス SSL VPN 接続、つまり Web ブラウザを実行しているリモート システムを使用して確立された SSL VPN 接続

クライアントレス SSL VPN 接続、つまり Web ブラウザを実行しているリモート システムを使用して確立された SSL VPN 接続

図 2-5 に、サポートしている両方の種類の SSL VPN 接続要求を受け入れ、SSL VPN 接続を確立するように設定されている適応型セキュリティ アプライアンスを示します。

図 2-5 SSL VPN シナリオのネットワーク レイアウト

シナリオ 5:サイトツーサイト VPN

このシナリオでは、サイトツーサイト VPN を作成するように 2 つの適応型セキュリティ アプライアンスを設定します。

サイトツーサイト VPN を構成すると、企業はネットワーク セキュリティを維持したまま、ネットワークを拡張してビジネス パートナーや世界中のリモート オフィスとの間で低コストのパブリック インターネット接続を実現できます。VPN 接続では、セキュアな接続、つまりトンネル経由で 1 つの場所から別の場所へデータを送信できます。これは、まず接続の両端を認証し、次に 2 つのサイト間で送信されるすべてのデータを自動的に暗号化することによって可能になります。

図 2-6 サイトツーサイト VPN 設定シナリオのネットワーク レイアウト

サイトツーサイト VPN 構成の設定方法の詳細については、「シナリオ:サイトツーサイト VPN 設定」を参照してください。

シナリオ 6:Easy VPN ハードウェア クライアント

このシナリオでは、ASA 5505 をハードウェア クライアント(リモート デバイスとも呼ばれる)として構成します。VPN ヘッドエンド デバイスと併せて 1 つまたはそれ以上の VPN ハードウェア クライアントを構成すると、複数のサイトを持つ企業は、これらのサイト間の安全な通信を確立して、ネットワーク リソースを共有できます。

ハードウェア クライアントを使用して Easy VPN ソリューションを構成すると、次の方法で VPN の構成と管理が簡素化されます。

•![]() リモート サイトのホストが VPN クライアント ソフトウェアを実行する必要がなくなります。

リモート サイトのホストが VPN クライアント ソフトウェアを実行する必要がなくなります。

•![]() 中央サーバにセキュリティ ポリシーが常駐し、VPN 接続が確立されると、セキュリティ ポリシーがリモート ハードウェア クライアントに適用されます。

中央サーバにセキュリティ ポリシーが常駐し、VPN 接続が確立されると、セキュリティ ポリシーがリモート ハードウェア クライアントに適用されます。

•![]() ローカルに設定する必要がある設定パラメータがほとんどないため、オンサイト管理の必要性を最小限に抑えられます。

ローカルに設定する必要がある設定パラメータがほとんどないため、オンサイト管理の必要性を最小限に抑えられます。

図 2-7 に、各種 Easy VPN コンポーネントを構成する方法を示します。

図 2-7 VPN ハードウェア クライアントとして設置された ASA 5505

ASA 5505 を VPN ハードウェア クライアントとして設定する方法の詳細については、「シナリオ:Easy VPN ハードウェア クライアント設定」を参照してください。

設定手順の参照先

この章の各構成シナリオには、このマニュアル内に対応する設定の章があり、構成タイプに合わせて ASA 5505 を設定する方法が記載されています。

|

|

|

|---|---|

次の作業

「VLAN 構成のプランニング」に進みます。

フィードバック

フィードバック