Konfigurieren der dynamischen VLAN-Zuweisung mit WLCs basierend auf der ISE zur Active Directory-Gruppenzuordnung

Download-Optionen

-

ePub (2.7 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird das Konzept der dynamischen VLAN-Zuweisung beschrieben.

Voraussetzungen

In diesem Dokument wird beschrieben, wie der WLAN-Controller (WLC) und der Identity Services Engine (ISE)-Server konfiguriert werden, um WLAN-Clients dynamisch einem bestimmten VLAN zuzuweisen.

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

-

Grundkenntnisse von Wireless LAN Controllern (WLCs) und Lightweight Access Points (LAPs)

-

Kenntnis der Funktionen eines AAA-Servers (Authentication, Authorization, and Accounting) wie etwa einer ISE

- Umfassende Kenntnisse über Wireless-Netzwerke und Sicherheitsprobleme bei Wireless-Netzwerken

- Funktionale und konfigurierbare Kenntnisse der dynamischen VLAN-Zuweisung

- Grundlegendes Verständnis der Microsoft Windows AD-Dienste sowie eines Domänencontrollers und der DNS-Konzepte

- Grundkenntnisse der CAPWAP-Protokolle (Control And Provisioning of Access Point Protocol)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco WLC der Serie 5520 mit Firmware-Version 8.8.111.0

-

Cisco AP der Serie 4800

-

Native Windows-Komponente und AnyConnect NAM

-

Cisco Secure ISE Version 2.3.0.298

-

Microsoft Windows 2016 Server als Domänencontroller konfiguriert

-

Cisco Switch der Serie 3560-CX mit Version 15.2(4)E1

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Dynamische VLAN-Zuordnung mit RADIUS-Server

In den meisten WLAN-Systemen verfügt jedes WLAN über eine statische Richtlinie, die für alle Clients gilt, die einem Service Set Identifier (SSID) oder WLAN in der Controller-Terminologie zugeordnet sind. Diese Methode ist zwar leistungsstark, weist jedoch Einschränkungen auf, da sie von Clients verlangt, dass sie mit verschiedenen SSIDs verknüpft werden, um unterschiedliche QoS- und Sicherheitsrichtlinien zu erben.

Die Cisco WLAN-Lösung trägt dieser Einschränkung durch die Unterstützung von Identitätsnetzwerken Rechnung. Dadurch kann das Netzwerk eine einzelne SSID ankündigen, aber bestimmte Benutzer können auf Basis der Benutzeranmeldeinformationen verschiedene QoS-, VLAN-Attribute und/oder Sicherheitsrichtlinien erben.

Die dynamische VLAN-Zuweisung ist eine Funktion, mit der ein Wireless-Benutzer anhand der vom Benutzer bereitgestellten Anmeldeinformationen in einem bestimmten VLAN platziert wird. Diese Aufgabe zum Zuweisen von Benutzern zu einem bestimmten VLAN wird von einem RADIUS-Authentifizierungsserver wie der Cisco ISE ausgeführt. Dies kann beispielsweise verwendet werden, um dem Wireless-Host zu ermöglichen, sich im selben VLAN zu bewegen, wie er sich innerhalb eines Campus-Netzwerks bewegt.

Der Cisco ISE-Server authentifiziert Wireless-Benutzer anhand einer von mehreren möglichen Datenbanken, einschließlich der internen Datenbank. Beispiele:

- Interne DB

-

Active Directory

-

Generisches Lightweight Directory Access Protocol (LDAP)

-

ODBC-kompatible (Open Database Connectivity) relationale Datenbanken

-

SecurID-Tokenserver von Rivest, Shamir und Adelman (RSA)

-

RADIUS-kompatible Tokenserver

Die Cisco ISE-Authentifizierungsprotokolle und unterstützten externen Identitätsquellen führen die verschiedenen Authentifizierungsprotokolle auf, die von internen und externen ISE-Datenbanken unterstützt werden.

Dieses Dokument konzentriert sich auf die Authentifizierung von Wireless-Benutzern, die die externe Windows Active Directory-Datenbank verwenden.

Nach erfolgreicher Authentifizierung ruft die ISE die Gruppeninformationen dieses Benutzers aus der Windows-Datenbank ab und ordnet ihn dem jeweiligen Autorisierungsprofil zu.

Wenn ein Client versucht, eine Verbindung zu einem bei einem Controller registrierten LAP herzustellen, gibt der LAP mithilfe des jeweiligen EAP-Verfahrens die Anmeldeinformationen des Benutzers an den WLC weiter.

WLC sendet diese Anmeldeinformationen unter Verwendung des RADIUS-Protokolls (das EAP kapselt) an die ISE, und die ISE übergibt die Anmeldeinformationen der Benutzer zur Validierung mithilfe des KERBEROS-Protokolls an AD.

AD validiert die Anmeldeinformationen des Benutzers und informiert die ISE bei erfolgreicher Authentifizierung.

Nach erfolgreicher Authentifizierung übergibt der ISE-Server bestimmte Attribute der Internet Engineering Task Force (IETF) an den WLC. Diese RADIUS-Attribute bestimmen die VLAN-ID, die dem Wireless-Client zugewiesen werden muss. Die SSID (WLAN, im Sinne von WLC) des Clients ist unerheblich, da der Benutzer immer dieser vorbestimmten VLAN-ID zugeordnet ist.

Für die Zuweisung der VLAN-ID werden folgende RADIUS-Benutzerattribute verwendet:

-

IETF 64 (Tunneltyp)—VLAN-Einstellung

-

IETF 65 (Tunnel Medium Type)—Legen Sie hier 802 fest.

-

IETF 81 (Tunnel Private Group ID)—Legen Sie dies auf VLAN-ID fest.

Die VLAN-ID ist 12 Bit und hat einen Wert zwischen 1 und einschließlich 4094. Da die Tunnel-Private-Group-ID vom Typ "string" ist, wie in RFC 2868 für die Verwendung mit IEEE 802.1X definiert, wird der ganzzahlige Wert der VLAN-ID als Zeichenfolge codiert. Wenn diese Tunnelattribute gesendet werden, müssen Sie das Feld "Tag" ausfüllen.

Wie in RFC 2868 erwähnt, Abschnitt 3.1: Das Tag-Feld ist ein Oktett lang und dient dazu, Attribute im gleichen Paket, die sich auf den gleichen Tunnel beziehen, zu gruppieren. Gültige Werte für dieses Feld sind 0x01 bis 0x1F einschließlich. Wenn das Tag-Feld nicht verwendet wird, muss es 0 (0x00) sein. Weitere Informationen zu allen RADIUS-Attributen finden Sie unter RFC 2868.

Konfigurieren

In diesem Abschnitt finden Sie die erforderlichen Informationen zum Konfigurieren der in diesem Dokument beschriebenen Funktionen.

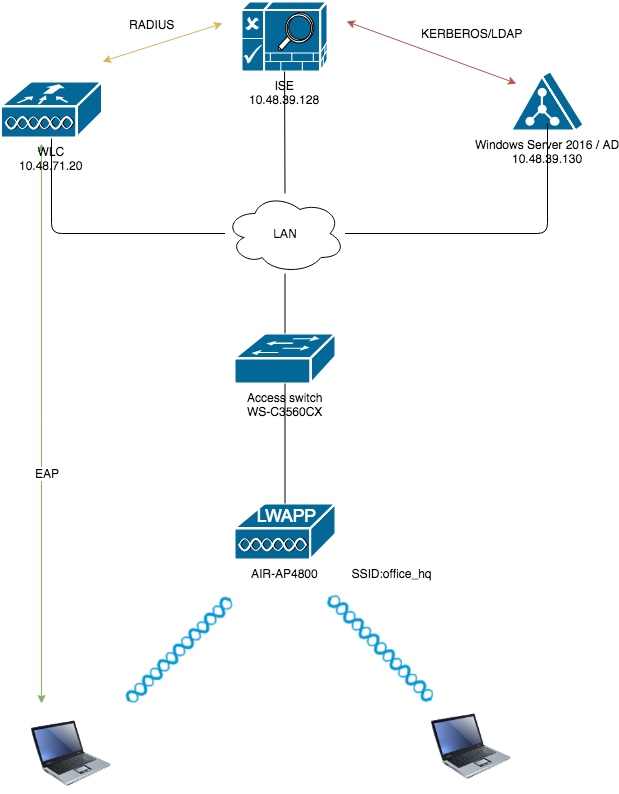

Netzwerkdiagramm

Konfigurationen

Nachfolgend sind die Konfigurationsdetails der in diesem Diagramm verwendeten Komponenten aufgeführt:

-

Die IP-Adresse des ISE (RADIUS)-Servers lautet 10.48.39.128.

-

Die Management- und AP-Manager-Schnittstellenadresse des WLC lautet 10.48.71.20.

-

Der DHCP-Server befindet sich im LAN-Netzwerk und ist für die jeweiligen Client-Pools konfiguriert. Er wird im Diagramm nicht dargestellt.

-

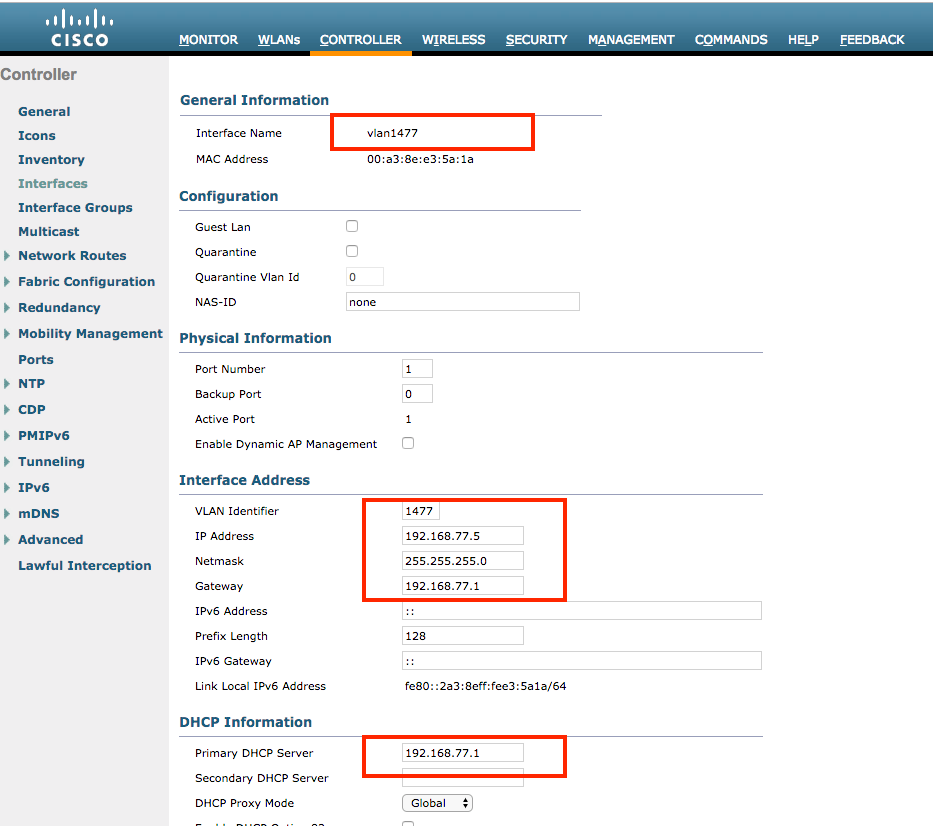

In dieser Konfiguration werden VLAN1477 und VLAN1478 verwendet. Benutzer aus der Marketing-Abteilung werden für die Platzierung im VLAN1477 konfiguriert, und Benutzer aus der Personalabteilung werden für die Platzierung im VLAN1478 durch den RADIUS-Server konfiguriert Wenn beide Benutzer eine Verbindung mit derselben SSID herstellen — office_hq.

VLAN1477: 192.168.77.0/24 Gateway: 192.168.77.1 VLAN1478: 192.168.78.0/24. Gateway: 192.168.78.1

-

Dieses Dokument verwendet 802.1x mit

PEAP-mschapv2als Sicherheitsmechanismus.

Hinweis: Cisco empfiehlt zum Schutz des WLAN die Verwendung erweiterter Authentifizierungsmethoden wie EAP-FAST und EAP-TLS.

Bevor Sie diese Konfiguration durchführen, gehen wir von folgenden Voraussetzungen aus:

-

Die LAP ist bereits beim WLC registriert.

-

Dem DHCP-Server wird ein DHCP-Bereich zugewiesen.

- Zwischen allen Geräten im Netzwerk besteht Layer-3-Verbindung.

-

In diesem Dokument wird die erforderliche Konfiguration auf der Wireless-Seite erläutert. Es wird davon ausgegangen, dass das kabelgebundene Netzwerk vorhanden ist.

- Die entsprechenden Benutzer und Gruppen werden in AD konfiguriert.

Um eine dynamische VLAN-Zuordnung mit WLCs basierend auf der ISE-AD-Gruppenzuordnung zu erreichen, müssen folgende Schritte ausgeführt werden:

- Integration von ISE in AD und Konfiguration von Authentifizierungs- und Autorisierungsrichtlinien für Benutzer auf der ISE.

- WLC-Konfiguration zur Unterstützung der 802.1x-Authentifizierung und AAA-Übersteuerung für die SSID "office_hq".

- Konfiguration der Endclient-Komponente.

Integration von ISE in AD und Konfiguration von Authentifizierungs- und Autorisierungsrichtlinien für Benutzer auf der ISE

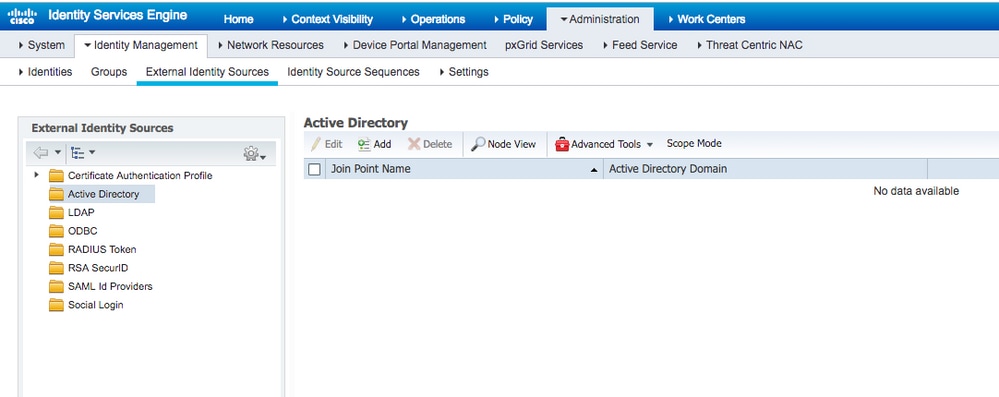

- Melden Sie sich mit einem Admin-Konto bei der ISE-Webbenutzeroberfläche an.

- Navigieren Sie zu

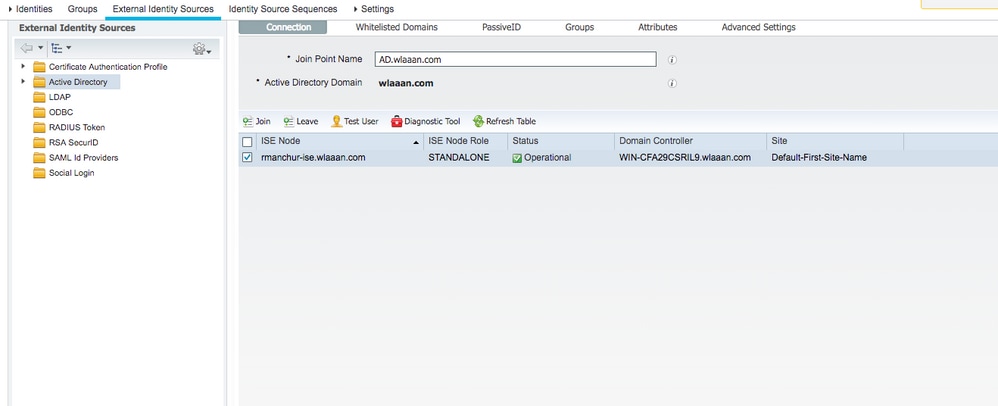

Administration > Identity management > External Identity Sources > Active directory.

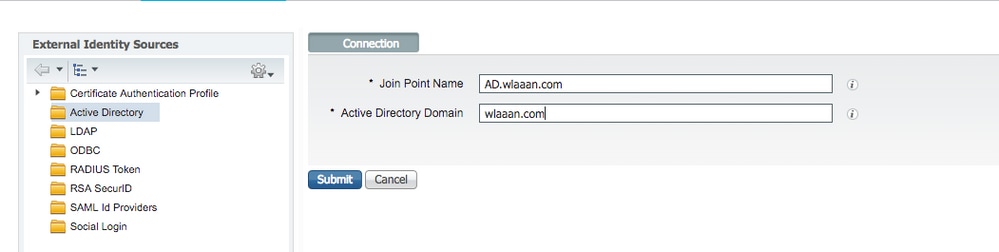

- Klicken Sie auf Hinzufügen, und geben Sie den Domänennamen und den Namen des Identitätsspeichers in den Active Directory-Verknüpfungspunktnamen-Einstellungen ein. Im Beispiel ist die ISE in der Domäne registriert

wlaaan.com, und der Joinpoint wird alsAD.wlaaan.com- lokal wichtiger Name für die ISE - angegeben.

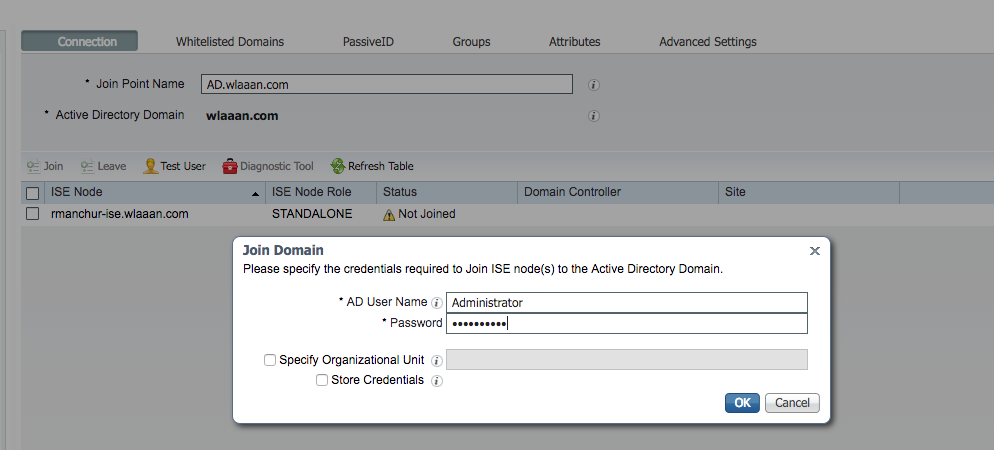

- Nach dem Drücken der

SubmitTaste wird ein Popup-Fenster geöffnet, in dem Sie gefragt werden, ob Sie der ISE sofort beitreten möchten. Drücken SieYes, und geben Sie Active Directory-Benutzeranmeldeinformationen mit Administratorrechten an, um der Domäne einen neuen Host hinzuzufügen.

- Danach müssen Sie ISE erfolgreich bei AD registriert haben.

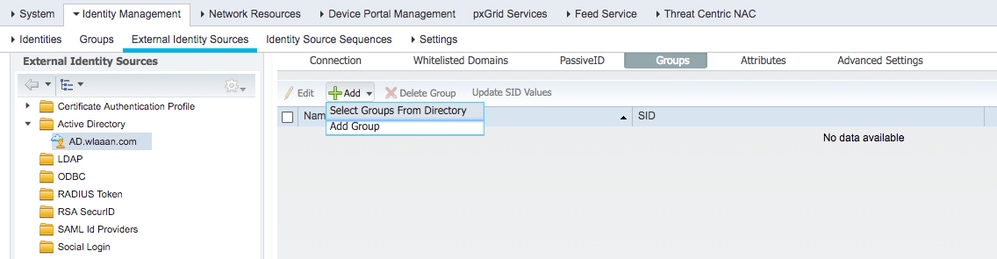

Bei Problemen mit dem Registrierungsprozess können Sie den verwenden,Diagnostic Toolum die für die AD-Verbindung erforderlichen Tests auszuführen. - Sie müssen Gruppen für die aktiven Verzeichnisse abrufen, die verwendet werden, um entsprechende Autorisierungsprofile zuzuweisen. Navigieren Sie zu

Administration > Identity management > External Identity Sources > Active directory >, klicken Sie dann auf> Groups Add, und wählen SieSelect Groups from Active Directoryaus.

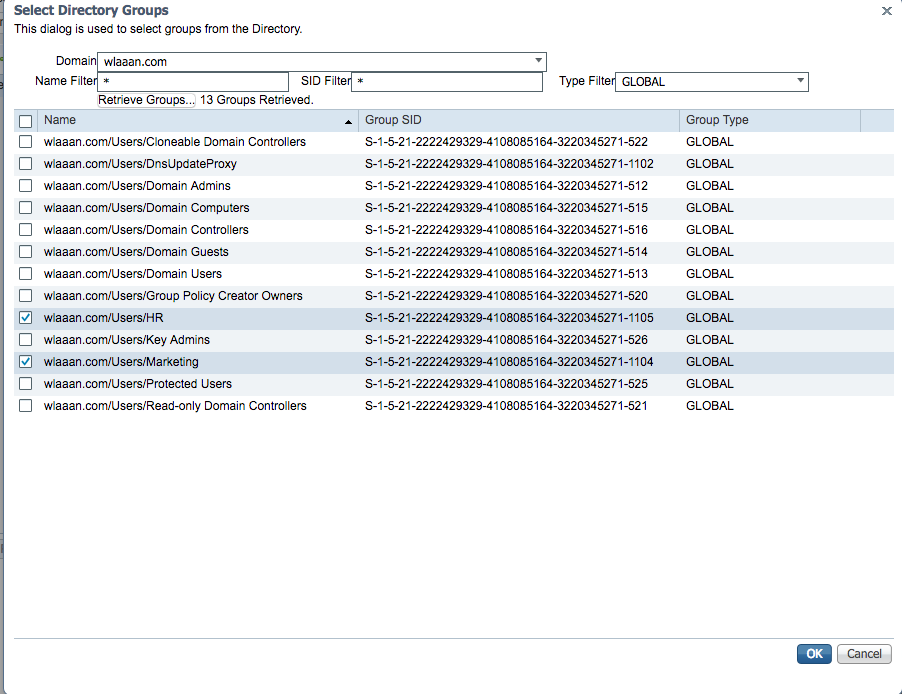

- Ein neues Popup-Fenster wird geöffnet, in dem Sie entweder einen Filter angeben können, um bestimmte Gruppen abzurufen, oder alle Gruppen aus AD abrufen können.

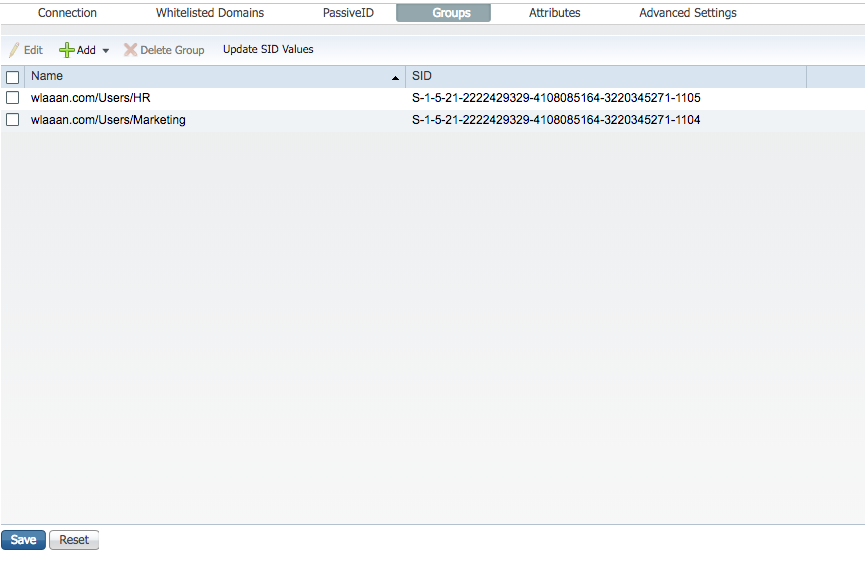

Wählen Sie die entsprechenden Gruppen aus der AD-Gruppenliste aus, und drücken SieOK.

- Die entsprechenden Gruppen werden der ISE hinzugefügt und können gespeichert werden. Drücken Sie

Save.

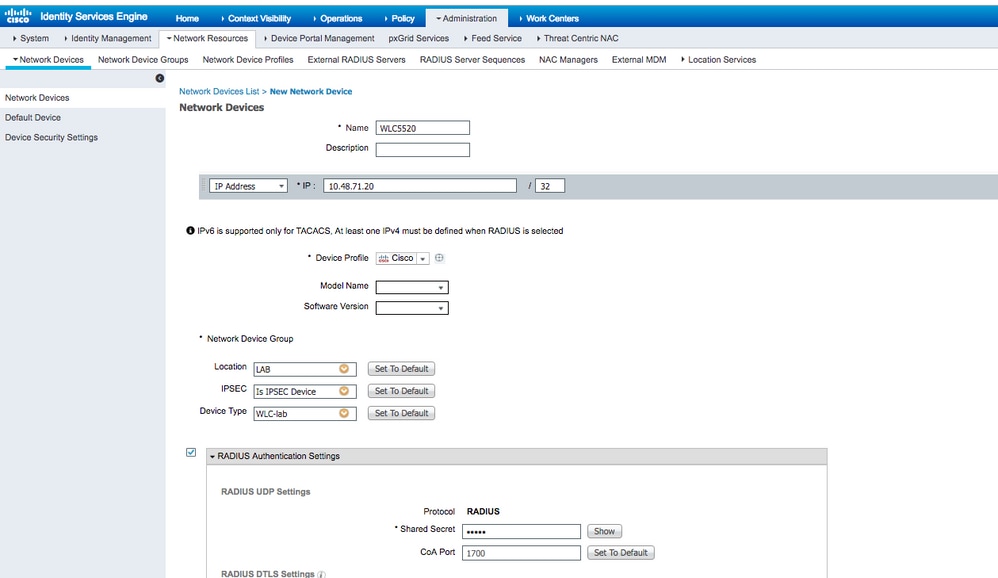

- WLC zur ISE-Liste der Netzwerkgeräte hinzufügen: Navigieren Sie zu,

Administration > Network Resources > Network Devicesund drücken Sie die EingabetasteAdd.

Vollständige Konfiguration durch Bereitstellung der WLC-Management-IP-Adresse und des gemeinsamen RADIUS-Geheimnisses zwischen WLC und ISE.

- Nachdem Sie ISE zu AD hinzugefügt und den WLC zur Geräteliste hinzugefügt haben, können Sie die Konfiguration der Authentifizierungs- und Autorisierungsrichtlinien für Benutzer starten.

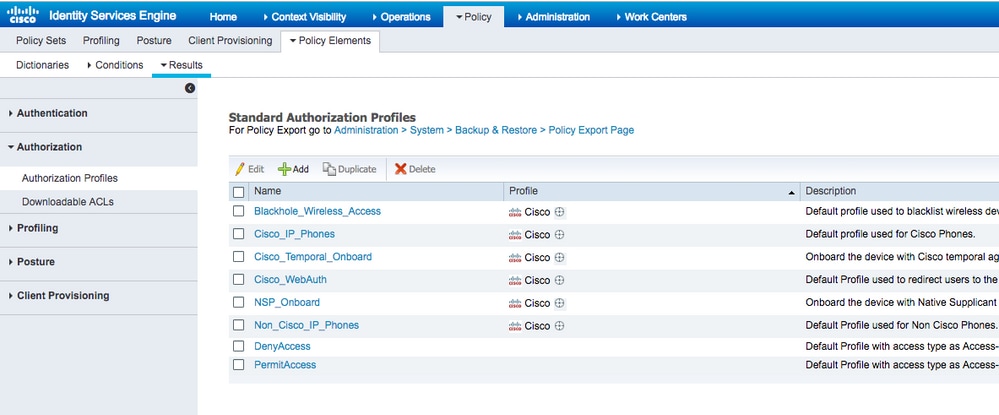

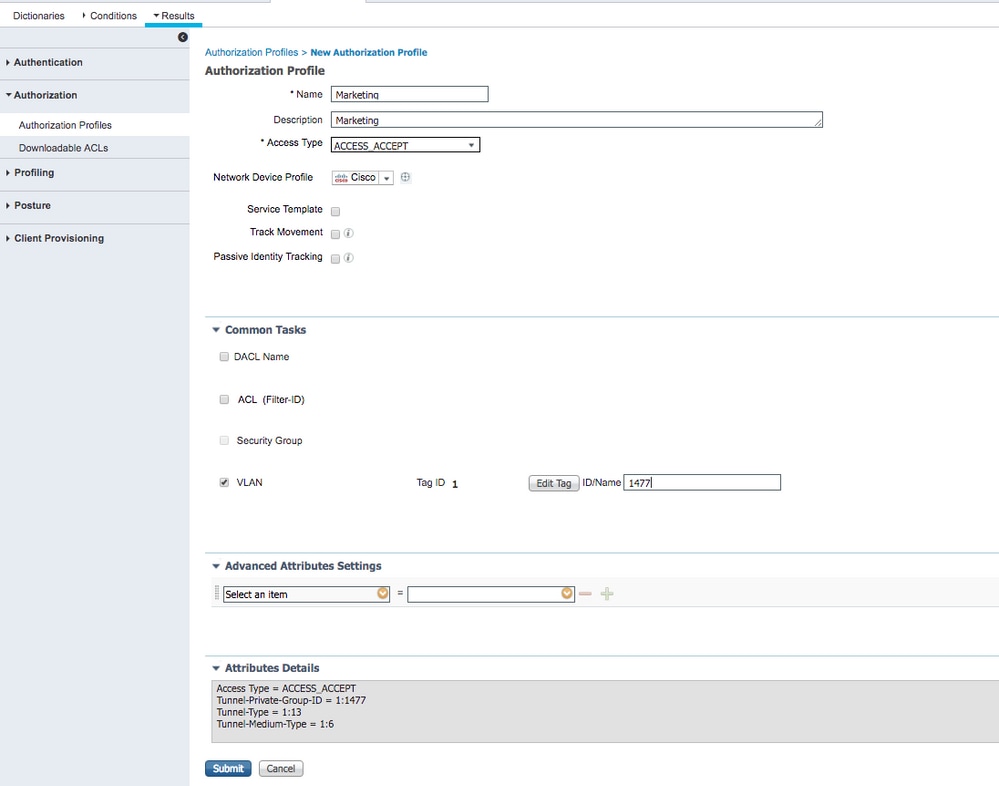

- Erstellen Sie ein Autorisierungsprofil, um Benutzer von Marketing zu VLAN1477 und von der HR-Gruppe zu VLAN1478 zuzuweisen.

Navigieren Sie zuPolicy > Policy Elements > Results > Authorization > Authorization profiles, und klicken Sie auf dieAddSchaltfläche, um ein neues Profil zu erstellen.

- Vervollständigen Sie die Autorisierungsprofilkonfiguration mit VLAN-Informationen für die jeweilige Gruppe. Das Beispiel zeigt die Gruppenkonfigurationseinstellungen an

Marketing.

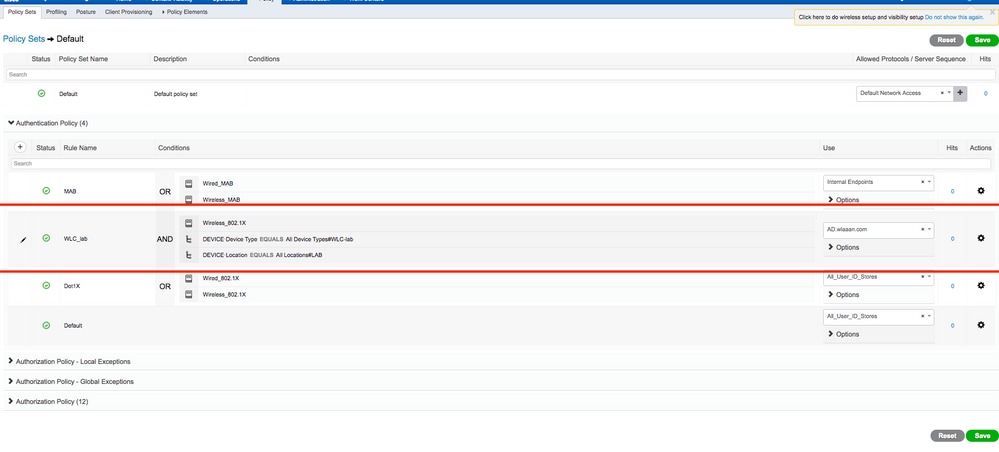

Ähnliche Konfigurationen sind für andere Gruppen erforderlich, und die entsprechenden VLAN-Tag-Attribute müssen konfiguriert werden. - Nach der Konfiguration der Autorisierungsprofile können Sie Authentifizierungsrichtlinien für Wireless-Benutzer definieren. Dies kann entweder durch Konfigurieren

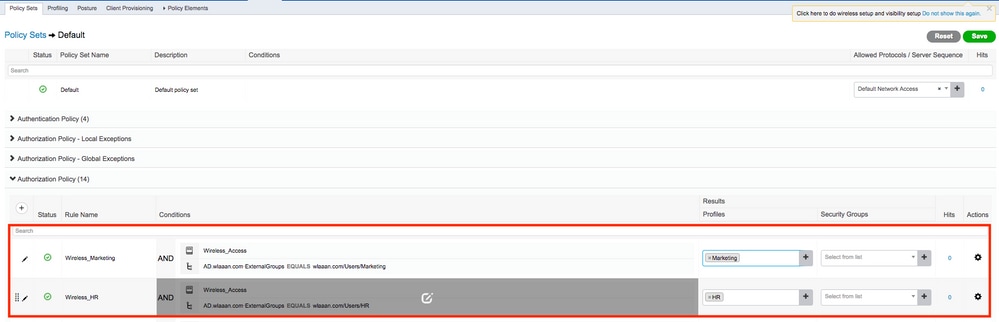

Customoder Ändern desDefaultRichtliniensatzes erfolgen. In diesem Beispiel wird der Standard-Richtliniensatz geändert. Navigieren Sie zuPolicy > Policy Sets > Default. Standardmäßig verwendet die ISE fürdot1xAll_User_ID_Storesden Authentifizierungstyp, obwohl sie auch mit den aktuellen Standardeinstellungen funktioniert, da AD Teil der Identitätsquellenliste vonAll_User_ID_Storesist. In diesem Beispiel wird für den jeweiligen LAB-Controller eine spezifischere RegelWLC_labverwendet, und AD wird als einzige Quelle für die Authentifizierung verwendet.

- Nun müssen Sie Autorisierungsrichtlinien für Benutzer erstellen, die entsprechende Autorisierungsprofile auf Basis der Gruppenmitgliedschaft zuweisen. Navigieren Sie zum

Authorization policyAbschnitt, und erstellen Sie Richtlinien, um diese Anforderung zu erfüllen.

- Erstellen Sie ein Autorisierungsprofil, um Benutzer von Marketing zu VLAN1477 und von der HR-Gruppe zu VLAN1478 zuzuweisen.

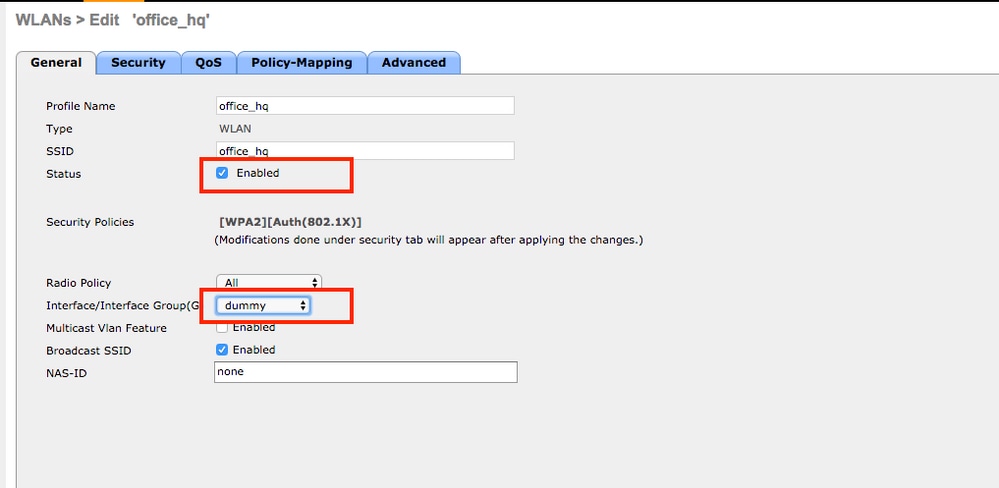

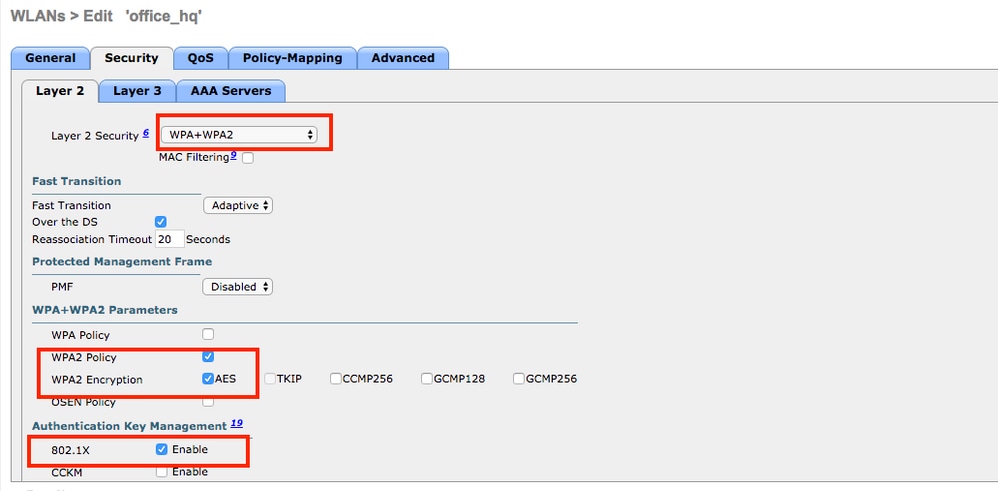

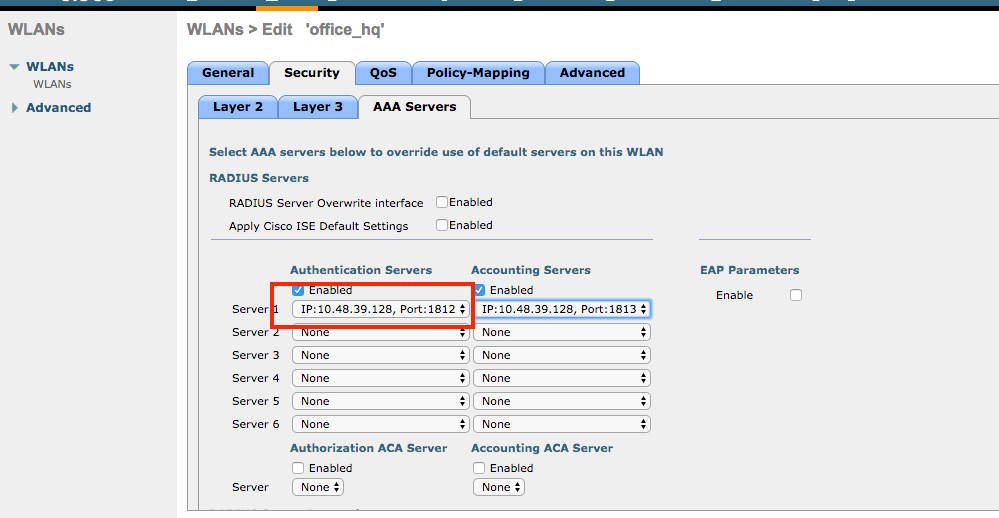

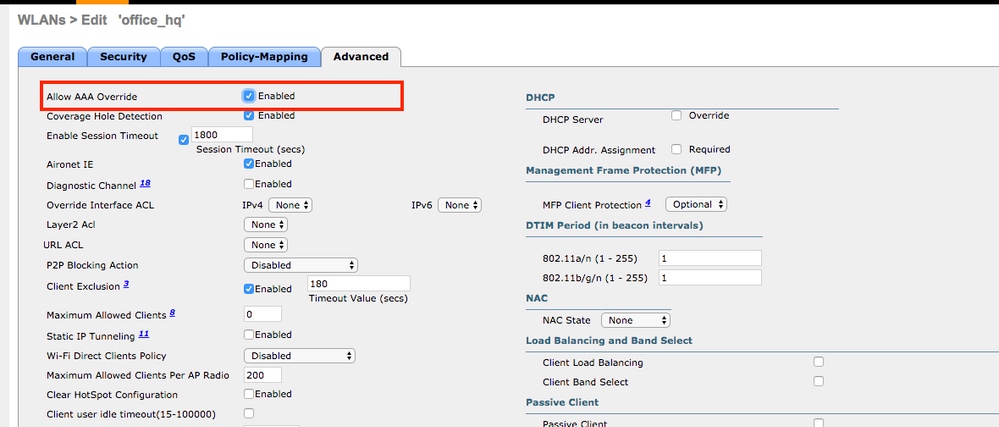

WLC-Konfiguration zur Unterstützung der dot1x-Authentifizierung und AAA-Aufhebung für SSID "office_hq"

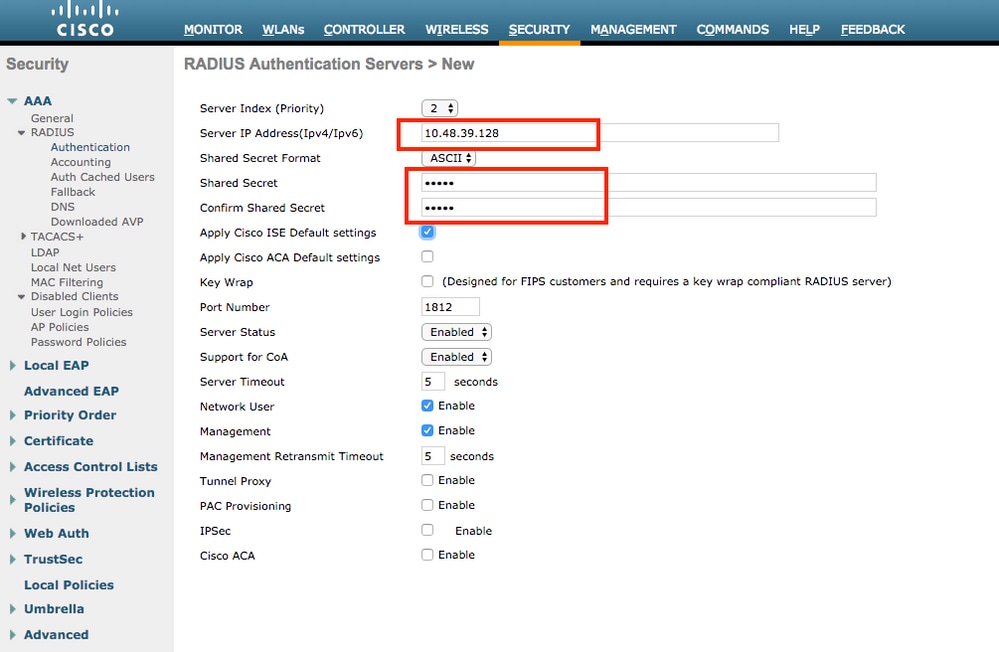

- Konfigurieren der ISE als RADIUS-Authentifizierungsserver auf dem WLC Navigieren Sie zum

Security > AAA > RADIUS > AuthenticationAbschnitt in der Webbenutzeroberfläche, und geben Sie die ISE-IP-Adresse und Informationen zum gemeinsamen geheimen Schlüssel an.

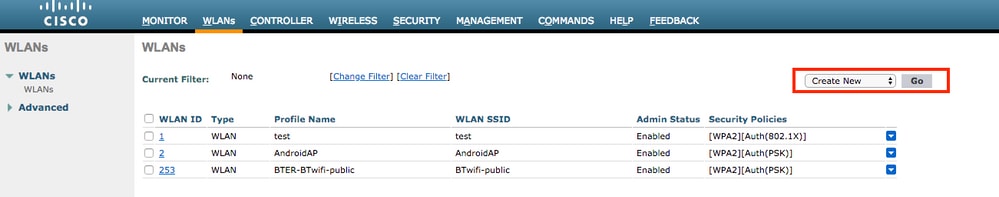

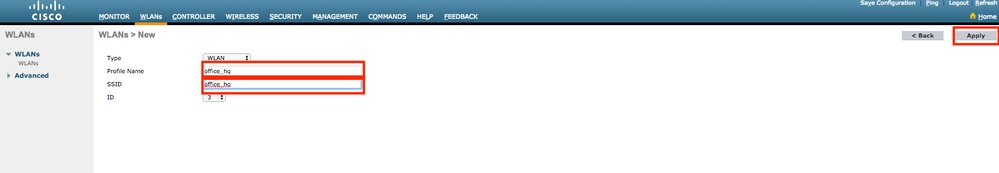

- Konfigurieren Sie die SSID

office_hqim Abschnitt desWLANsWLC. In diesem Beispiel wird die SSID mitWPA2/AES+dot1xkonfiguriert und AAA überschrieben. Die SchnittstelleDummywird für das WLAN ausgewählt, da das richtige VLAN ohnehin über RADIUS zugewiesen wird. Diese Dummy-Schnittstelle muss auf dem WLC erstellt werden und erhält eine IP-Adresse. Die IP-Adresse muss jedoch ungültig sein, und das VLAN, in dem sie gespeichert ist, kann nicht auf dem Uplink-Switch erstellt werden, sodass der Client nirgendwo hingehen kann, wenn kein VLAN zugewiesen wird.

- Darüber hinaus müssen Sie dynamische Schnittstellen auf dem WLC für Benutzer-VLANs erstellen. Navigieren Sie zum Menü "

Controller > InterfacesBenutzeroberfläche". Der WLC kann die über AAA empfangene VLAN-Zuweisung nur dann berücksichtigen, wenn er über eine dynamische Schnittstelle in diesem VLAN verfügt.

Überprüfung

Verwenden Sie die native Komponente Windows 10 und AnyConnect NAM, um Verbindungen zu testen.

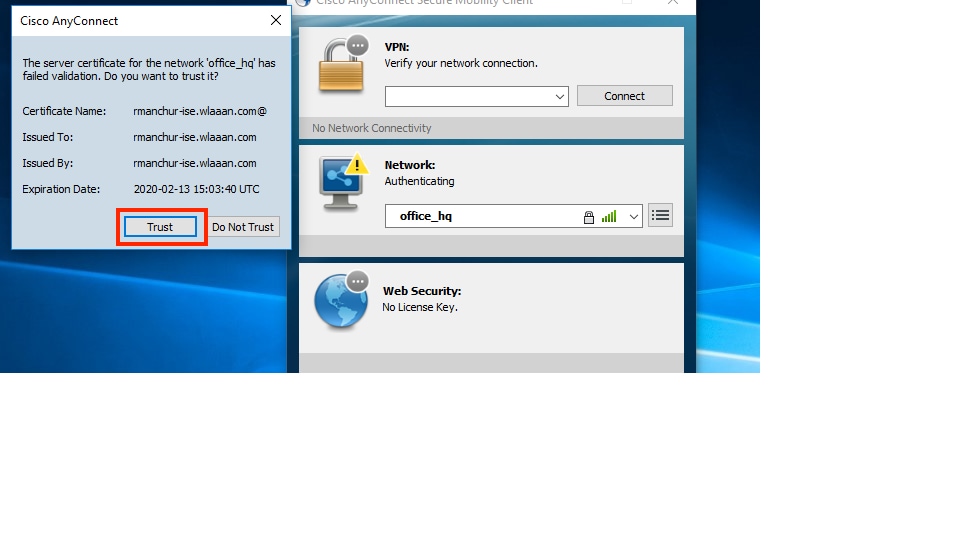

Da Sie die EAP-PEAP-Authentifizierung verwenden und die ISE ein selbstsigniertes Zertifikat (Self-Signed Certificate, SSC) verwendet, müssen Sie einer Zertifikatwarnung zustimmen oder die Zertifikatvalidierung deaktivieren. In einer Unternehmensumgebung müssen Sie ein signiertes und vertrauenswürdiges Zertifikat auf der ISE verwenden und sicherstellen, dass auf den Endbenutzergeräten das entsprechende Stammzertifikat in der Liste der vertrauenswürdigen Zertifizierungsstellen installiert ist.

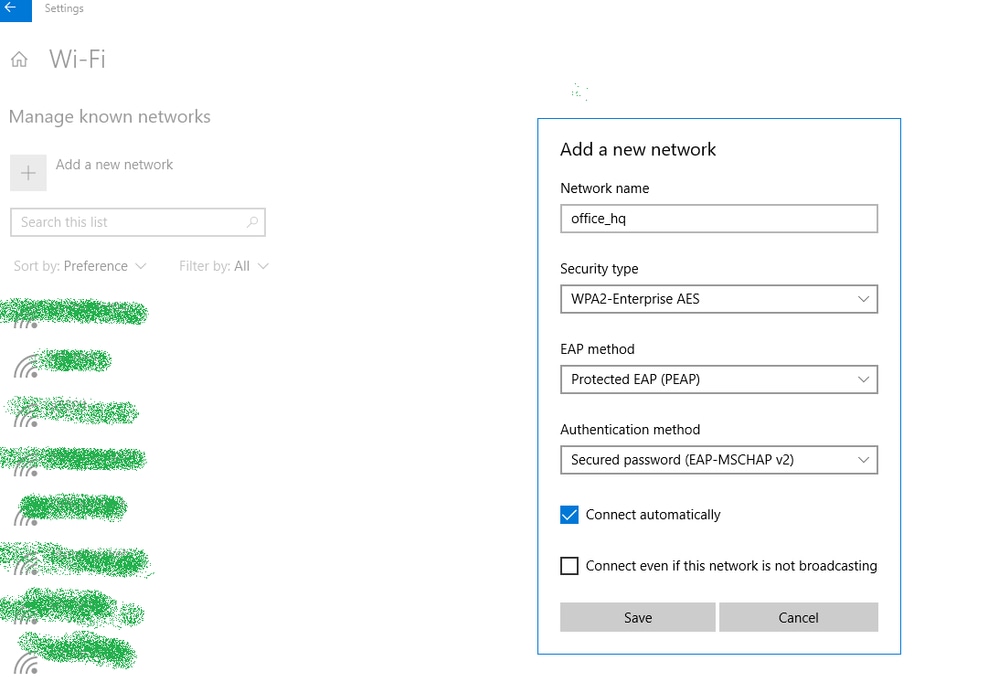

Testen Sie die Verbindung mit Windows 10 und dem nativen Supplicant:

- Öffnen

Network & Internet settings > Wi-Fi > Manage known networksund erstellen Sie ein neues Netzwerkprofil, indem Sie auf dieAdd new networkSchaltfläche klicken. Geben Sie die erforderlichen Informationen ein.

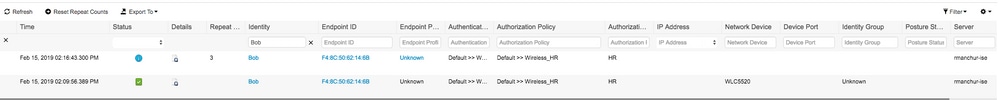

- Überprüfen Sie das Authentifizierungsprotokoll auf der ISE, und stellen Sie sicher, dass das richtige Profil für den Benutzer ausgewählt ist.

- Überprüfen Sie den Client-Eintrag im WLC, und stellen Sie sicher, dass er dem richtigen VLAN zugewiesen ist und sich im RUN-Status befindet.

- Über die WLC-CLI kann der Client-Status wie folgt überprüft werden

show client dertails:

show client detail f4:8c:50:62:14:6b Client MAC Address............................... f4:8c:50:62:14:6b Client Username ................................. Bob Client Webauth Username ......................... N/A Hostname: ....................................... Device Type: .................................... Intel-Device AP MAC Address................................... 70:69:5a:51:4e:c0 AP Name.......................................... AP4C77.6D9E.6162 AP radio slot Id................................. 1 Client State..................................... Associated User Authenticated by ........................... RADIUS Server Client User Group................................ Bob Client NAC OOB State............................. Access Wireless LAN Id.................................. 3 Wireless LAN Network Name (SSID)................. office_hq Wireless LAN Profile Name........................ office_hq Hotspot (802.11u)................................ Not Supported Connected For ................................... 242 secs BSSID............................................ 70:69:5a:51:4e:cd Channel.......................................... 36 IP Address....................................... 192.168.78.36 Gateway Address.................................. 192.168.78.1 Netmask.......................................... 255.255.255.0 ... Policy Manager State............................. RUN ... EAP Type......................................... PEAP Interface........................................ vlan1478 VLAN............................................. 1478 Quarantine VLAN.................................. 0 Access VLAN...................................... 1478

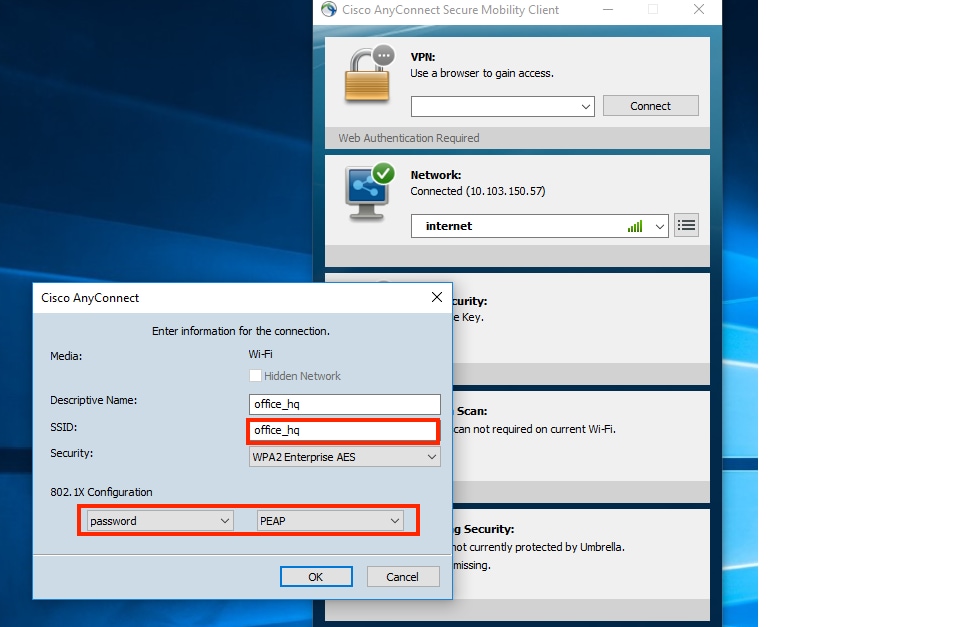

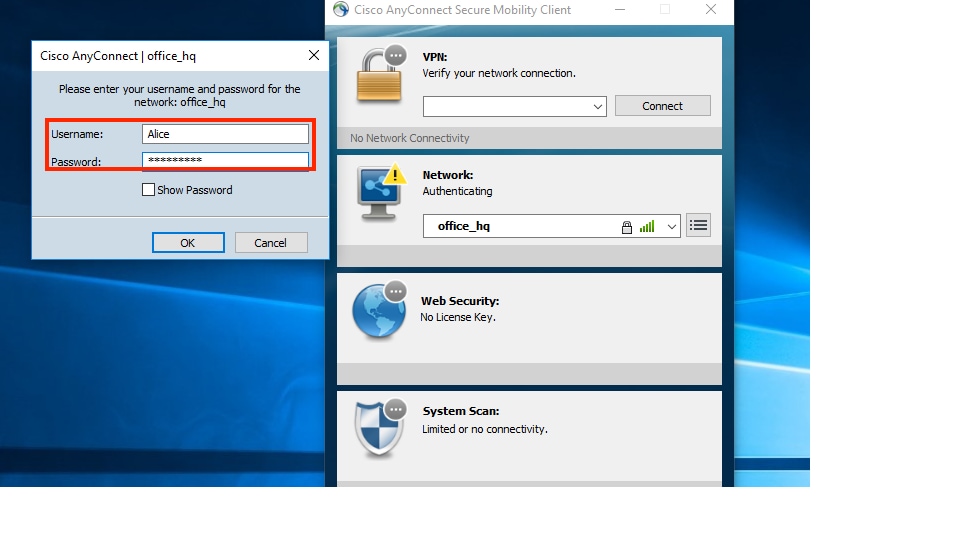

Verbindung mit Windows 10 und AnyConnect NAM testen:

- Wählen Sie die SSID aus der Liste der verfügbaren SSIDs und den jeweiligen EAP-Authentifizierungstyp (in diesem Beispiel PEAP) sowie das interne Authentifizierungsformular aus.

- Geben Sie Benutzernamen und Kennwort für die Benutzerauthentifizierung ein.

- Da die ISE eine SSC an den Client sendet, müssen Sie manuell auswählen, ob das Zertifikat vertrauenswürdig ist (in der Produktionsumgebung wird dringend empfohlen, das vertrauenswürdige Zertifikat auf der ISE zu installieren).

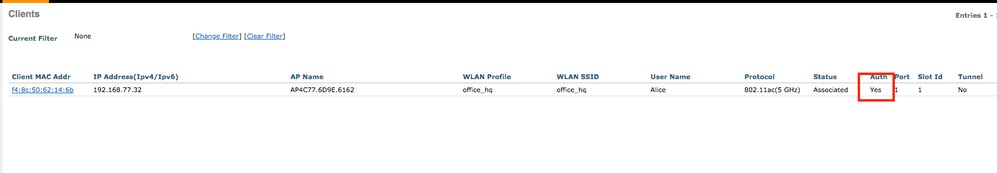

- Überprüfen Sie die Authentifizierungsprotokolle auf der ISE, und stellen Sie sicher, dass das richtige Autorisierungsprofil für den Benutzer ausgewählt ist.

- Überprüfen Sie den Client-Eintrag auf dem WLC, und stellen Sie sicher, dass dieser dem richtigen VLAN zugewiesen ist und sich im RUN-Status befindet.

- Über die WLC-CLI kann der Client-Status wie folgt überprüft werden

show client dertails:

Client MAC Address............................... f4:8c:50:62:14:6b Client Username ................................. Alice Client Webauth Username ......................... N/A Hostname: ....................................... Device Type: .................................... Intel-Device AP MAC Address................................... 70:69:5a:51:4e:c0 AP Name.......................................... AP4C77.6D9E.6162 AP radio slot Id................................. 1 Client State..................................... Associated User Authenticated by ........................... RADIUS Server Client User Group................................ Alice Client NAC OOB State............................. Access Wireless LAN Id.................................. 3 Wireless LAN Network Name (SSID)................. office_hq Wireless LAN Profile Name........................ office_hq Hotspot (802.11u)................................ Not Supported Connected For ................................... 765 secs BSSID............................................ 70:69:5a:51:4e:cd Channel.......................................... 36 IP Address....................................... 192.168.77.32 Gateway Address.................................. 192.168.77.1 Netmask.......................................... 255.255.255.0 ... Policy Manager State............................. RUN ... Policy Type...................................... WPA2 Authentication Key Management.................... 802.1x Encryption Cipher................................ CCMP-128 (AES) Protected Management Frame ...................... No Management Frame Protection...................... No EAP Type......................................... PEAP Interface........................................ vlan1477 VLAN............................................. 1477

Fehlerbehebung

- Verwenden Sie den

test aaa radius usernamezum Testen der RADIUS-Verbindung zwischen WLC und ISE sowie den , um diepassword wlan-id test aaa show radiusErgebnisse anzuzeigen.

test aaa radius username Alice password <removed> wlan-id 2 Radius Test Request Wlan-id........................................ 2 ApGroup Name................................... none Attributes Values ---------- ------ User-Name Alice Called-Station-Id 00-00-00-00-00-00:AndroidAP Calling-Station-Id 00-11-22-33-44-55 Nas-Port 0x00000001 (1) Nas-Ip-Address 10.48.71.20 NAS-Identifier 0x6e6f (28271) Airespace / WLAN-Identifier 0x00000002 (2) User-Password cisco!123 Service-Type 0x00000008 (8) Framed-MTU 0x00000514 (1300) Nas-Port-Type 0x00000013 (19) Cisco / Audit-Session-Id 1447300a0000003041d5665c Acct-Session-Id 5c66d541/00:11:22:33:44:55/743 test radius auth request successfully sent. Execute 'test aaa show radius' for response (Cisco Controller) >test aaa show radius Radius Test Request Wlan-id........................................ 2 ApGroup Name................................... none Radius Test Response Radius Server Retry Status ------------- ----- ------ 10.48.39.128 1 Success Authentication Response: Result Code: Success Attributes Values ---------- ------ User-Name Alice State ReauthSession:1447300a0000003041d5665c Class CACS:1447300a0000003041d5665c:rmanchur-ise/339603379/59 Tunnel-Type 0x0000000d (13) Tunnel-Medium-Type 0x00000006 (6) Tunnel-Group-Id 0x000005c5 (1477) (Cisco Controller) >

- Verwenden Sie

debug client, um Verbindungsprobleme mit Wireless-Clients zu beheben. - Verwenden Sie

debug aaa all enable, um Authentifizierungs- und Autorisierungsprobleme auf dem WLC zu beheben.

Hinweis: Verwenden Sie diesen Befehl nur zusammen mit dem

debug mac addr, um die Ausgabe basierend auf der MAC-Adresse zu begrenzen, für die das Debugging durchgeführt wird. - Lesen Sie die ISE-Live-Protokolle und Sitzungsprotokolle, um Probleme bei der Authentifizierung und bei der AD-Kommunikation zu identifizieren.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

19-Sep-2007 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Roman ManchurCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback