Unicast Flooding in Switched Campus-Netzwerken

Download-Optionen

-

ePub (89.5 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die möglichen Ursachen und Auswirkungen von Unicast-Paket-Flooding in Switched-Netzwerken erläutert.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie in den technischen Tipps von Cisco zu Konventionen.

Problemdefinition

LAN-Switches verwenden Weiterleitungstabellen (Layer 2 (L2)-Tabellen, Content Addressable Memory (CAM)-Tabellen), um den Datenverkehr basierend auf der VLAN-Nummer und der Ziel-MAC-Adresse des Frames an bestimmte Ports weiterzuleiten. Wenn im eingehenden VLAN kein Eintrag vorhanden ist, der der Ziel-MAC-Adresse des Frames entspricht, wird der (Unicast-)Frame an alle Weiterleitungs-Ports im jeweiligen VLAN gesendet, was zu einer Überflutung führt.

Eingeschränktes Flooding ist Teil des normalen Switching-Prozesses. Es gibt jedoch Situationen, in denen eine kontinuierliche Überflutung die Leistung des Netzwerks beeinträchtigen kann. In diesem Dokument wird erläutert, welche Probleme bei Überschwemmungen auftreten können und aus welchen Gründen bestimmte Datenströme häufig überflutet werden.

Die meisten modernen Switches, darunter Catalyst 2900 XL, 3500 XL, 2940, 2950, 2970, 3550, 3750, 4500/4000, 5000 und 650 Die Switches der Serie 0/6000 verwalten L2-Weiterleitungstabellen pro VLAN.

Ursachen von Überschwemmungen

Die eigentliche Ursache für das Flooding ist, dass die MAC-Zieladresse des Pakets nicht in der L2-Weiterleitungstabelle des Switches enthalten ist. In diesem Fall wird das Paket von allen Weiterleitungs-Ports im VLAN geflutet (mit Ausnahme des Ports, an dem es empfangen wurde). Die folgenden Fallstudien zeigen die häufigsten Gründe dafür, dass die MAC-Zieladresse dem Switch nicht bekannt ist.

Ursache 1: Asymmetrisches Routing

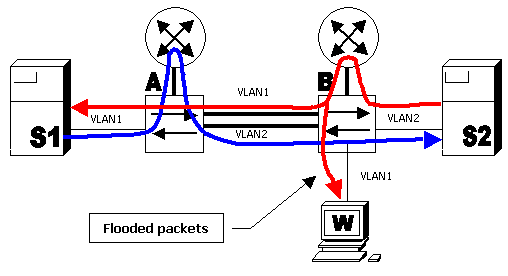

Große Mengen an Datenverkehr können Verbindungen mit geringer Bandbreite belasten, wodurch Probleme mit der Netzwerkleistung oder komplette Verbindungsausfälle zu Geräten, die über solche Verbindungen mit geringer Bandbreite verbunden sind, entstehen. Betrachten wir das folgende Diagramm:

Im obigen Diagramm führt Server S1 im VLAN 1 ein Backup (Bulk-Datenübertragung) auf Server S2 im VLAN 2 aus. Das Standard-Gateway von Server S1 verweist auf die VLAN 1-Schnittstelle von Router A. Der Standard-Gateway von Server S2 verweist auf die VLAN 2-Schnittstelle von Router B. Pakete von S1 bis S2 folgen diesem Pfad:

-

S1 - VLAN 1 - Switch A - Router A - VLAN 2 - Switch B - VLAN 2 - S2 (blaue Linie)

Pakete von S2 zu S1 folgen dem folgenden Pfad:

-

S2 - VLAN 2 - Switch B - Router B - VLAN 1 - Switch A - geflutet zu VLAN 1 - S1 (rote Linie)

Beachten Sie, dass bei einer solchen Anordnung Switch A den Datenverkehr von der S2-MAC-Adresse in VLAN 2 nicht "sieht" (da die Quell-MAC-Adresse von Router B neu geschrieben wird und das Paket nur in VLAN 1 ankommt). Das bedeutet, dass jedes Mal, wenn Switch A das Paket an die S2-MAC-Adresse sendet, das Paket an VLAN 2 geflutet wird. Dasselbe gilt für die S1-MAC-Adresse auf Switch B.

Dieses Verhalten wird als asymmetrisches Routing bezeichnet. Pakete folgen je nach Richtung unterschiedlichen Pfaden. Asymmetrisches Routing ist eine der beiden häufigsten Ursachen für Überschwemmungen.

Auswirkungen von Unicast Flooding

Um zum obigen Beispiel zurückzukehren, führt dies dazu, dass Pakete der Datenübertragung zwischen S1 und S2 größtenteils auf VLAN 2 auf Switch A und auf VLAN 1 auf Switch B geflutet werden. Das bedeutet, dass jeder verbundene Port (in diesem Beispiel Workstation W) in VLAN 1 auf Switch B alle Pakete der Kommunikation zwischen S1 und S2 empfängt. Angenommen, das Server-Backup benötigt eine Bandbreite von 50 Mbit/s. Diese Menge an Datenverkehr setzt 10-Mbit/s-Verbindungen voraus. Dies führt zu einem kompletten Verbindungsausfall zu den PCs oder verlangsamt sie erheblich.

Diese Überflutung ist auf asymmetrisches Routing zurückzuführen und kann enden, wenn Server S1 ein Broadcast-Paket sendet (z. B. Address Resolution Protocol (ARP)). Switch A flutet dieses Paket an VLAN 1, und Switch B empfängt und empfängt die MAC-Adresse von S1. Da der Switch nicht ständig Datenverkehr empfängt, wird dieser Weiterleitungseintrag nach einiger Zeit veraltet und die Überflutung wird fortgesetzt. Das gleiche Verfahren gilt für S2.

Es gibt verschiedene Ansätze, um die Überflutung durch asymmetrisches Routing zu begrenzen. Weitere Informationen finden Sie in folgenden Dokumenten:

Der normale Ansatz besteht darin, das ARP-Timeout des Routers und die Alterungszeit der Weiterleitungstabelle der Switches einander anzunähern. Dadurch werden die ARP-Pakete übertragen. Die Freigabe muss erfolgen, bevor der Eintrag in der L2-Weiterleitungstabelle verfällt.

Ein typisches Szenario, in dem ein solches Problem auftreten kann, ist der Fall, wenn redundante Layer-3-Switches (z. B. ein Catalyst 6000 mit Multilayer Switch Feature Card (MSFC)) für den Lastenausgleich mit Hot Standby Router Protocol (HSRP) konfiguriert sind. In diesem Fall ist ein Switch für gerade VLANs und der andere für ungerade VLANs aktiv.

Ursache 2: Topologieänderungen beim Spanning-Tree-Protokoll

Ein weiteres häufiges Problem, das durch Überschwemmungen verursacht wird, ist die STP-Topologieänderungsbenachrichtigung (TCN). TCN wurde entwickelt, um Weiterleitungstabellen zu korrigieren, nachdem sich die Weiterleitungstopologie geändert hat. Dies ist erforderlich, um einen Verbindungsausfall zu vermeiden, da nach einer Topologieänderung einige Ziele, auf die zuvor über bestimmte Ports zugegriffen werden konnte, möglicherweise über verschiedene Ports erreichbar sind. TCN bewirkt eine Verkürzung der Alterungszeit der Weiterleitungstabelle, sodass die Adresse, wenn sie nicht neu bezogen wird, verfällt und flutend wird.

TCNs werden durch einen Port ausgelöst, der in den oder aus dem Weiterleitungsstatus wechselt. Nach der TCN sollte es in den meisten Fällen nicht zu langen Überflutungen kommen, selbst wenn die bestimmte MAC-Zieladresse veraltet ist, da die Adresse neu abgerufen wird. Das Problem kann auftreten, wenn TCNs wiederholt in kurzen Intervallen auftreten. Die Switches veralten ihre Weiterleitungstabellen ständig, sodass die Überflutung nahezu konstant bleibt.

Normalerweise ist eine TCN in einem gut konfigurierten Netzwerk selten. Wenn der Port eines Switches aktiv oder inaktiv ist, tritt nach dem Wechsel des STP-Status des Ports zur oder von der Weiterleitung schließlich eine TCN auf. Wenn ein Flapping des Ports auftritt, kommt es zu wiederholten TCNs und Flooding.

Ports mit aktivierter STP-Portfast-Funktion verursachen keine TCNs, wenn sie den Weiterleitungsstatus erreichen oder diesen verlassen. Durch die Konfiguration von PortFast auf allen Endgeräte-Ports (z. B. Drucker, PCs, Server usw.) sollte die Anzahl der TCNs auf ein Minimum beschränkt werden. Weitere Informationen zu TCNs finden Sie in diesem Dokument:

Hinweis: MSFC IOS enthält eine Optimierung, die VLAN-Schnittstellen veranlasst, ihre ARP-Tabellen neu aufzufüllen, wenn im jeweiligen VLAN eine TCN vorhanden ist. Dadurch wird das Flooding bei TCNs eingeschränkt, da ein ARP-Broadcast erfolgt und die Host-MAC-Adresse neu abgerufen wird, wenn die Hosts auf ARP antworten.

Ursache 3: Überlauf der Weiterleitungstabelle

Eine weitere mögliche Ursache von Flooding kann ein Überlauf der Switch-Weiterleitungstabelle sein. In diesem Fall können neue Adressen nicht abgerufen werden, und Pakete, die an solche Adressen gerichtet sind, werden so lange geflutet, bis in der Weiterleitungstabelle etwas Speicherplatz verfügbar ist. Dann werden neue Adressen gelernt. Dies ist möglich, jedoch selten, da die meisten modernen Switches über ausreichend große Weiterleitungstabellen verfügen, um MAC-Adressen für die meisten Designs unterzubringen.

Eine Erschöpfung der Weiterleitungstabelle kann auch durch einen Angriff auf das Netzwerk verursacht werden, bei dem ein Host beginnt, Frames zu generieren, die jeweils von einer anderen MAC-Adresse stammen. Dadurch werden alle Ressourcen der Weiterleitungstabelle belegt. Sobald die Weiterleitungstabellen ausgelastet sind, wird anderer Datenverkehr überflutet, da keine neuen Lernvorgänge durchgeführt werden können. Diese Art von Angriff kann durch Überprüfung der Switch-Weiterleitungstabelle erkannt werden. Die meisten MAC-Adressen verweisen auf denselben Port oder dieselbe Port-Gruppe. Solche Angriffe können verhindert werden, indem die Anzahl der MAC-Adressen, die auf nicht vertrauenswürdigen Ports erfasst werden, mithilfe der Port-Sicherheitsfunktion begrenzt wird.

Die Konfigurationsanleitungen für Catalyst Switches mit Cisco IOS®- oder CatOS-Software umfassen den Abschnitt Konfigurieren der Port-Sicherheit oder Konfigurieren der Port-basierten Datenverkehrskontrolle. Weitere Informationen finden Sie in der technischen Dokumentation für Ihren Switch auf den Produktseiten zu Cisco Switches.

Hinweis: Wenn Unicast-Flooding auf einem Switch-Port auftritt, der für Port Security mit der Bedingung "Restrict" (Einschränken) konfiguriert wurde, um das Flooding zu stoppen, wird eine Sicherheitsverletzung ausgelöst.

Router(config-if)#switchport port-security violation restrict

Hinweis: Wenn eine solche Sicherheitsverletzung auftritt, sollten die betroffenen Ports, die für den Modus "Einschränken" konfiguriert wurden, Pakete mit unbekannten Quelladressen verwerfen, bis Sie eine ausreichende Anzahl sicherer MAC-Adressen entfernen, um den Höchstwert zu unterschreiten. Dadurch wird der SecurityViolation-Zähler inkrementiert.

Hinweis: Wenn der Switch-Port stattdessen in den Status "Herunterfahren" wechselt, müssen Sie Router(config-if)#switchport so konfigurieren, dass Unicast blockiert wird, sodass der betreffende Switch-Port für Unicast-Flooding deaktiviert wird.

Erkennen übermäßiger Überschwemmungen

Die meisten Switches implementieren keinen speziellen Befehl, um Überflutungen zu erkennen. Catalyst Switches der Serien 6500/6000 Supervisor Engine 2 und höher mit Cisco IOS System Software (Native) Version 12.1(14)E und höher oder Cisco CatOS System Software Version 7.5 oder höher implementieren die Funktion "Unicast Flood Protection". Kurz gesagt: Mit dieser Funktion kann der Switch die Anzahl der Unicast-Überflutungen pro VLAN überwachen und bestimmte Maßnahmen ergreifen, wenn die Überflutungen die festgelegte Anzahl überschreiten. Sie können Syslog einrichten, das VLAN beschränken oder herunterfahren - das Syslog ist für die Flood-Erkennung am hilfreichsten. Wenn Flooding die konfigurierte Rate überschreitet und die konfigurierte Aktion "syslog" lautet, wird eine Meldung wie die folgende ausgegeben:

%UNICAST_FLOOD-4-DETECTED: Host 0000.0000.2100 on vlan 1 is flooding to an unknown unicast destination at a rate greater than/equal to 1 Kfps

Die angegebene MAC-Adresse ist die Quell-MAC-Adresse, von der die Pakete auf diesem Switch geleitet werden. Häufig müssen die Ziel-MAC-Adressen bekannt sein, an die der Switch überflutet wird (da der Switch die MAC-Adresse durch Überprüfung der Ziel-MAC-Adresse weiterleitet). Cisco IOS (Native) Versionen 12.1(20)E für Catalyst 6500/6000 Supervisor Engine 2 und höher implementieren die Funktion zum Anzeigen der MAC-Adressen, an die Flooding auftritt:

cat6000#sh mac-address-table unicast-flood

Unicast Flood Protection status: enabled

Configuration:

vlan Kfps action timeout

------+----------+-----------------+----------

55 1 alert none

Mac filters:

No. vlan souce mac addr. installed on time left (mm:ss)

-----+------+-----------------+------------------------------+------------------

Flood details:

Vlan souce mac addr. destination mac addr.

------+----------------+-------------------------------------------------

55 0000.2222.0000 0000.1111.0029, 0000.1111.0040, 0000.1111.0063

0000.1111.0018, 0000.1111.0090, 0000.1111.0046

0000.1111.006d

Anschließend kann weiter untersucht werden, ob die MAC-Adresse 0000.2222.0000 Datenverkehr an die im MAC-Zieladressenabschnitt aufgelisteten MAC-Adressen senden soll. Wenn der Datenverkehr legitim ist, muss festgestellt werden, warum die MAC-Zieladressen dem Switch nicht bekannt sind.

Sie können feststellen, ob ein Flooding auftritt, indem Sie eine Spur von Paketen erfassen, die während der Verlangsamung oder des Ausfalls auf einer Workstation zu sehen sind. Normalerweise sollten Unicast-Pakete, die nicht an die Workstation angeschlossen sind, nicht wiederholt auf dem Port angezeigt werden. Wenn dies geschieht, besteht die Gefahr, dass es zu Überschwemmungen kommt. Paketspuren können anders aussehen, wenn es verschiedene Ursachen von Überschwemmungen gibt.

Beim asymmetrischen Routing werden wahrscheinlich Pakete an bestimmte MAC-Adressen gesendet, die das Flooding nicht beenden, selbst wenn das Ziel antwortet. Bei TCNs umfasst das Flooding viele verschiedene Adressen, sollte jedoch irgendwann angehalten und dann neu gestartet werden.

Beim Überlauf der L2-Weiterleitungstabelle treten wahrscheinlich die gleichen Überflutungen auf wie beim asymmetrischen Routing. Der Unterschied besteht darin, dass es wahrscheinlich viele seltsame Pakete geben wird, oder normale Pakete in unnormalen Mengen mit einer anderen MAC-Quelladresse.

Zugehörige Informationen

Beiträge von Cisco Ingenieuren

- michelpelebrooks

- rducomblfvanderb

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback