Ein Netzwerk, auf das Sie sich verlassen können

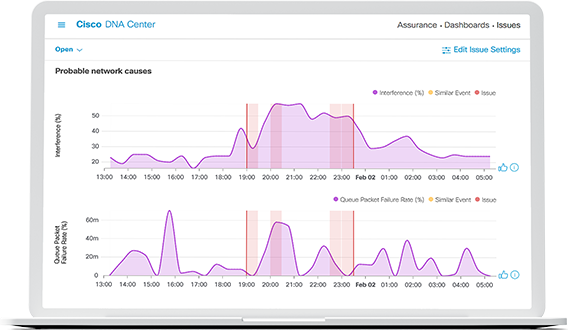

Herausragende UX und reibungslose Geschäftsprozesse mit Software und Hardware, die optimal zusammenarbeiten und Ihnen die Arbeit leichter machen – von Automatisierung und Analytik bis hin zur Sicherheit.

Umfassende Plattformen zur Steuerung Ihres Netzwerks