在WAP121和WAP321存取點上設定802.1X驗證

目標

在802.1X驗證中,當主機(也稱為請求方)嘗試連線到安全網路時,稱為驗證者的網路裝置會檢查支援安全協定RADIUS和可擴展驗證協定(EAP)的驗證伺服器,以驗證請求方的身份。透過這種方式,網路裝置為網路提供了額外的安全層。

本文檔說明如何將WAP121和WAP321存取點配置為802.1X身份驗證的請求方。

適用裝置

· WAP121

· WAP321

軟體版本

•1.0.3.4

802.1X請求方配置

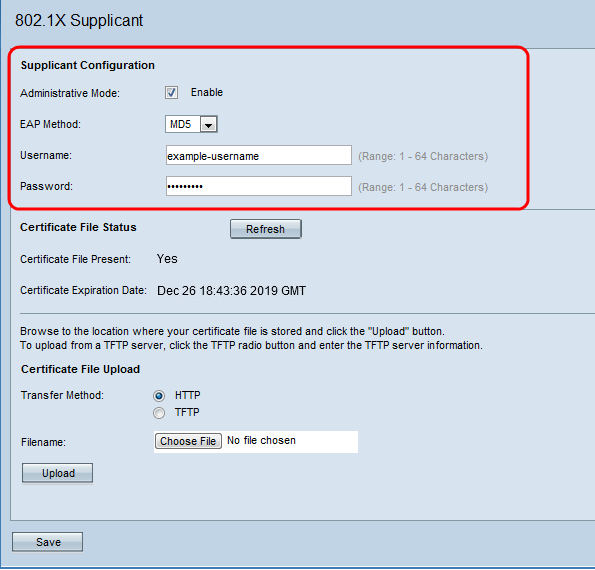

步驟 1.登入Web配置實用程式,並選擇System Security > 802.1X Supplicant客戶端。此時將打開Supplicant Configuration頁:

步驟 2.在Administrative Mode欄位中選擇Enable,使裝置成為802.1X身份驗證中的請求方。

步驟 3.從「EAP方法」(EAP Method)欄位的下拉選單中選擇適當的可擴展身份驗證協定(EAP)方法型別。

· MD5 — MD5是一種用於加密大小不超過128位的資料的演算法,MD5演算法使用公鑰加密系統對資料進行加密。

· PEAP —受保護的EAP是一種提供增強安全性的驗證方法,PEAP透過伺服器發行的數位憑證,在使用者端和驗證伺服器之間建立加密的SSL/TLS通道,對無線LAN使用者端進行驗證。

· TLS —傳輸層安全性(TLS)是一種加密協定,為透過Internet的通訊提供安全性和資料完整性。當伺服器和客戶端通訊時,TLS確保沒有第三方篡改原始消息。MD5的大部分功能都用於TLS。

步驟 4.在Username和Password欄位中輸入存取點用於從802.1X身份驗證器獲得身份驗證的使用者名稱和密碼。使用者名稱和密碼的長度必須介於1到64個字母數字和符號字元之間。

步驟 5.按一下Save儲存設定。

注意:證書檔案狀態區域顯示證書檔案是否存在。SSL憑證是由憑證授權單位數位簽署的憑證,可讓Web瀏覽器與Web伺服器進行安全通訊。要管理和配置SSL證書,請參閱文章WAP121和WAP321存取點上的安全套接字層(SSL)證書管理。

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

10-Dec-2018 |

初始版本 |

意見

意見