在RV160和RV260上配置站點到站點VPN

目標

本文檔的目標是在RV160和RV260系列路由器上建立站點到站點VPN。

簡介

虛擬專用網路(VPN)是將遠端工作人員連線到安全網路的理想方式。VPN允許遠端主機像連線到現場安全網路一樣工作。在站點到站點VPN中,一個位置的本地路由器通過VPN隧道連線到遠端路由器。此隧道使用行業標準的加密和身份驗證技術來安全地封裝資料,以保護傳送的資料。

請注意,配置站點到站點VPN時,隧道兩端的區域網(LAN)子網不能位於同一網路中。例如,如果站點A LAN使用192.168.1.x/24子網,則站點B不能使用相同的子網。站點B必須使用不同的子網,如192.168.2.x/24。

要正確配置隧道,請在配置兩台路由器時輸入相應的設定(反向本地和遠端)。假設此路由器被識別為路由器A。在「本地組設定」部分輸入其設定,並在「遠端組設定」部分輸入其他路由器(路由器B)的設定。配置另一台路由器(路由器B)時,在本地組設定部分輸入其設定,在遠端組設定部分輸入路由器A設定。

下面是路由器A和路由器B的配置表,以粗體突出顯示的引數是相反路由器的反向引數。其餘所有引數配置相同。在本檔案中,我們將使用路由器A配置本地路由器。

| 欄位 |

路由器A(本地) WAN IP地址:140.x.x.x 本地IP地址:192.168.2.0/24 |

路由器B(遠端) WAN IP地址:145.x.x.x 本地IP地址:10.1.1.0/24 |

| 連線名稱 |

VPNTest |

VPNTestB |

| IPSec設定檔 |

HomeOffice(與RemoteOffice具有相同的配置) |

RemoteOffice(配置與HomeOffice相同) |

| 介面 |

WAN |

WAN |

| 遠端終端 |

靜態IP:145.x.x.x |

靜態IP:140.x.x.x |

| IKE驗證方法 |

預共用金鑰 預共用金鑰:CiscoTest123! |

預共用金鑰 預共用金鑰:CiscoTest123! |

| 本地識別符號型別 |

本地WAN IP |

本地WAN IP |

| 本地識別符號 |

140.x.x.x |

145.x.x.x |

| 本地IP型別 |

子網 |

子網 |

| 本地IP地址 |

192.168.2.0 |

10.1.1.0 |

| 本地子網掩碼 |

255.255.255.0 |

255.255.255.0 |

| 遠端識別符號型別 |

遠端WAN IP |

遠端WAN IP |

| 遠端識別符號 |

145.x.x.x |

140.x.x.x |

| 遠端IP型別 |

子網 |

子網 |

| 遠端IP地址 |

10.1.1.0 |

192.168.2.0 |

| 遠端子網掩碼 |

255.255.255.0 |

255.255.255.0 |

| 積極模式 |

已禁用 |

已禁用 |

要瞭解如何配置IPsec配置檔案,請參閱以下文章:在RV160和RV260上配置IPSec配置檔案(自動金鑰模式)。

要使用安裝嚮導配置站點到站點VPN,請參閱以下文章:在RV160和RV260上配置VPN設定嚮導。

適用裝置

· RV160

· RV260

軟體版本

·1.0.00.13

配置站點到站點VPN連線 — 路由器A

步驟1.登入路由器A的Web組態頁面。

附註:我們將在兩台路由器上使用RV160。

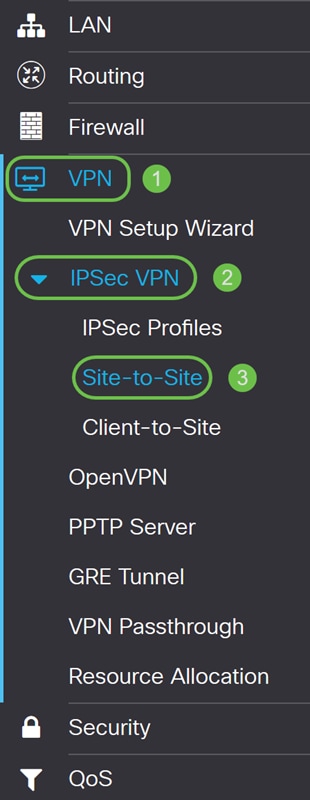

步驟2.導覽至VPN > IPSec VPN > Site-to-Site。

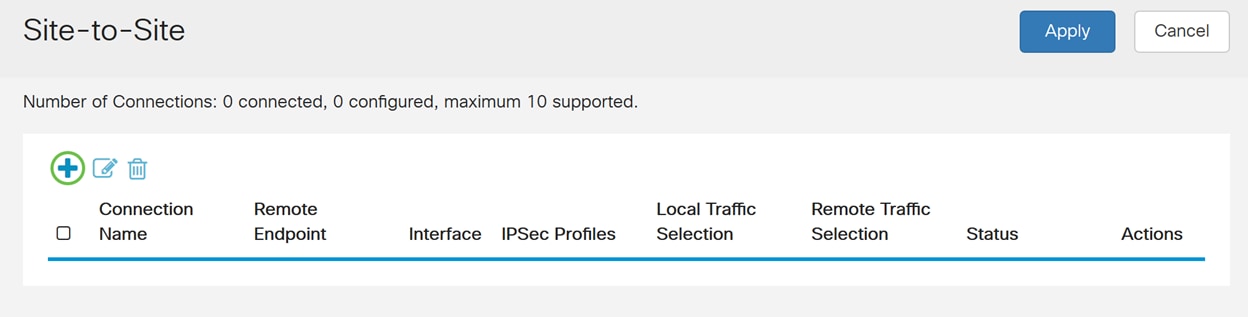

步驟3.按一下add按鈕新增新的站點到站點VPN連線。

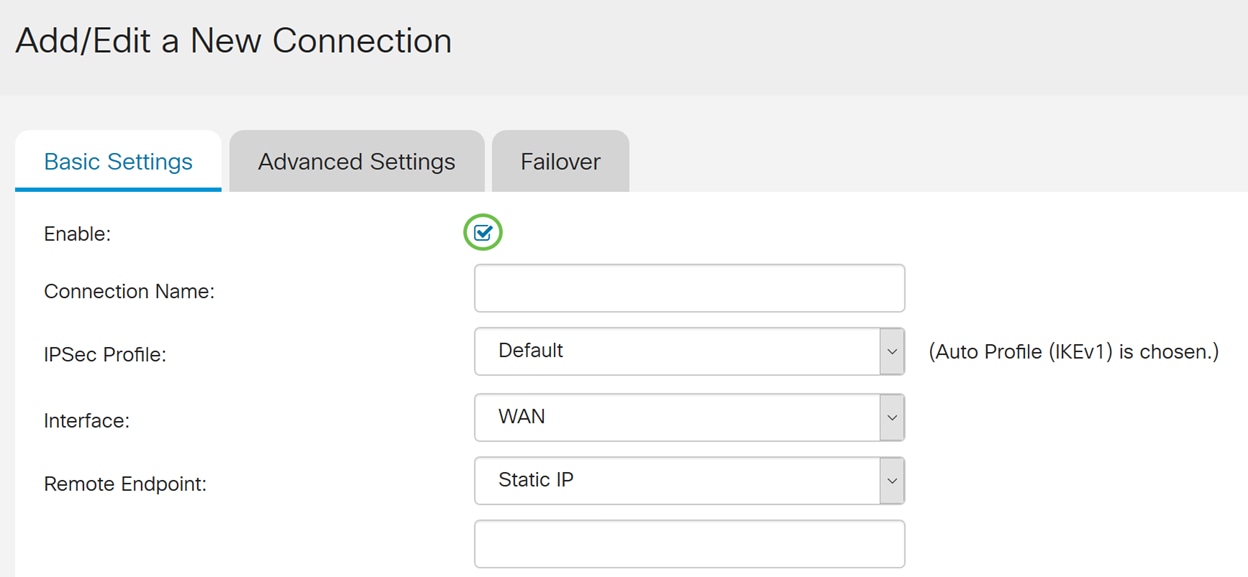

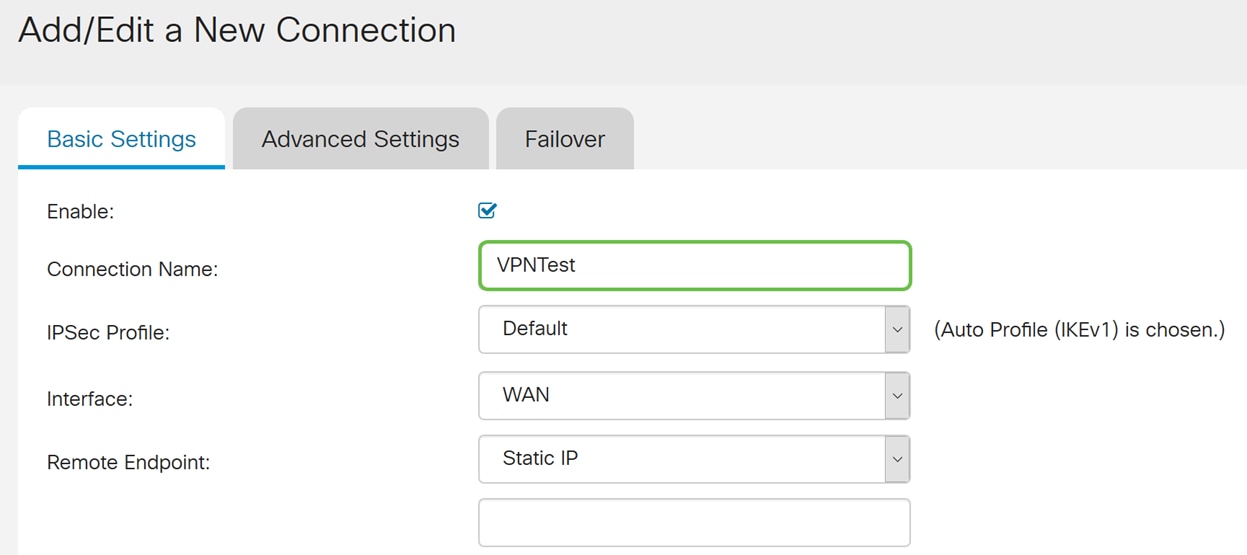

步驟4.勾選Enable以啟用組態。預設情況下啟用。

步驟5.輸入VPN隧道的連線名稱。此說明僅供參考,無需與通道另一端使用的名稱相符。

在本例中,我們將輸入VPNTest作為連線名稱。

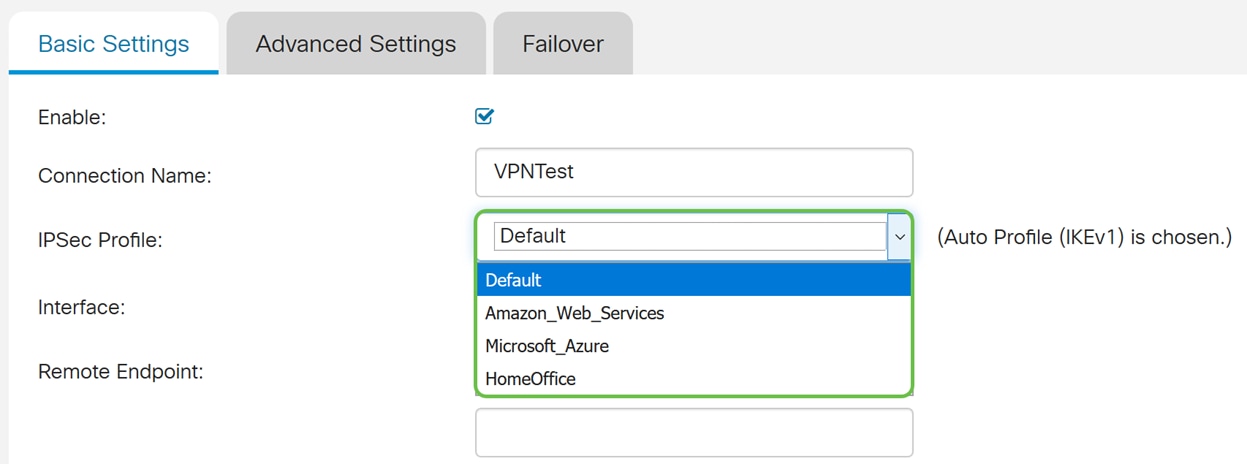

步驟6.如果已建立新的IPsec配置檔案或想要使用預先建立的配置檔案(Amazon_Web_Services、Microsoft_Azure),請選擇您要用於VPN的IPsec配置檔案。預設情況下會選擇Default - Auto Profile。IPsec設定檔是IPsec中的中央組態,其定義用於第I階段和第II階段交涉的演算法(例如加密、驗證和Diffie-Hellman(DH)群組)。

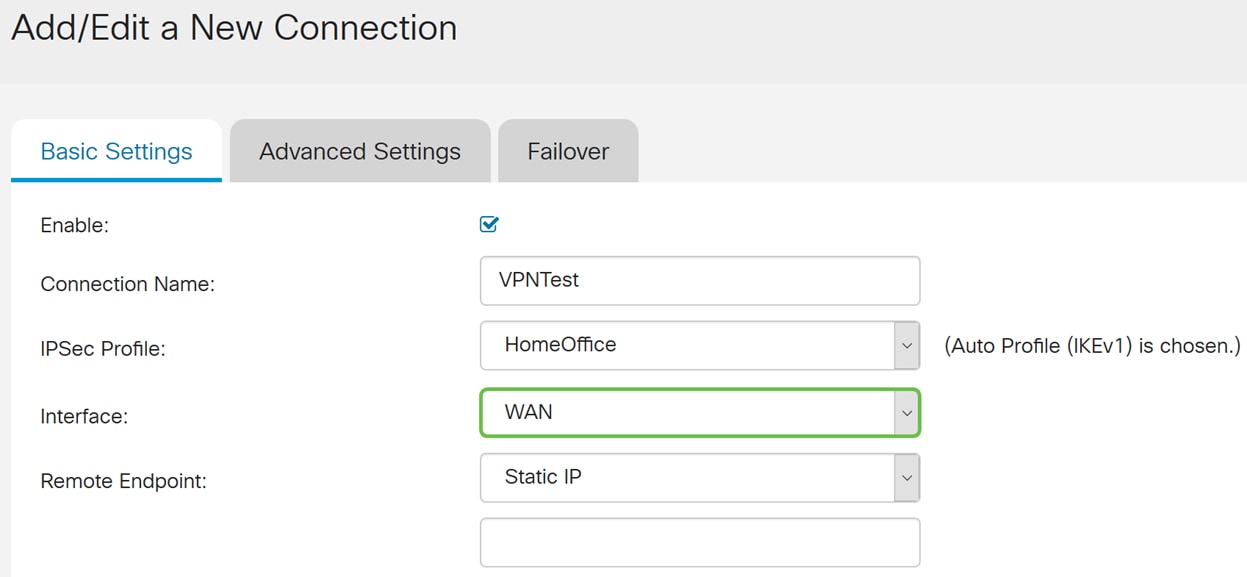

在本示例中,我們將選擇HomeOffice作為我們的IPsec配置檔案。

附註:如果您想瞭解有關建立IPsec配置檔案的詳細資訊,請參閱以下文章:在RV160和RV260上配置IPSec配置檔案(自動金鑰模式)。

步驟7.在Interface欄位中,選擇用於通道的介面。在本例中,我們將使用WAN作為我們的介面。

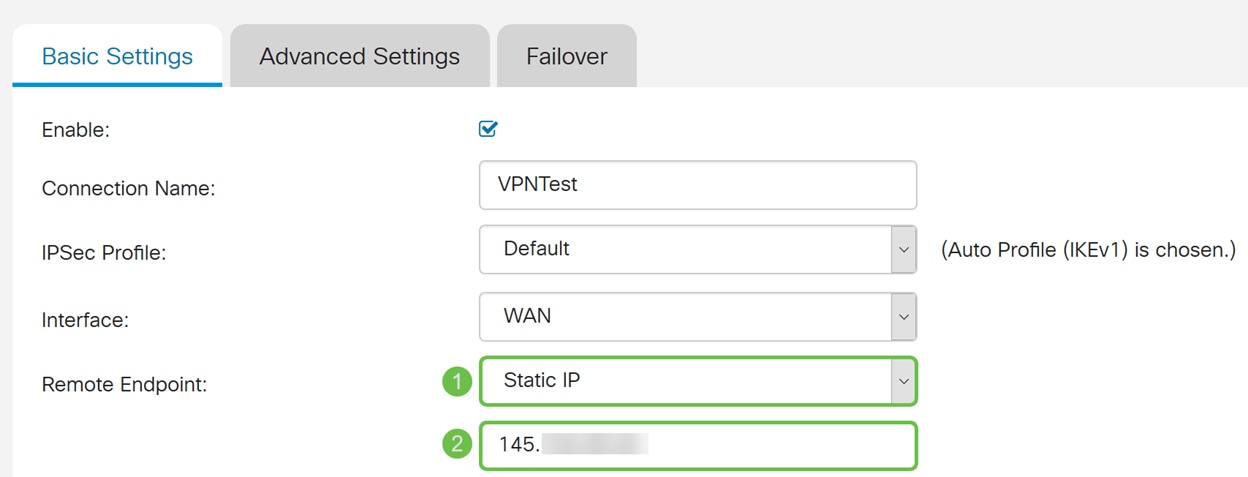

步驟8.為遠端終端選擇靜態IP、完全限定域名(FQDN)或動態IP。根據您的選擇輸入遠端終端的IP地址或FQDN。

我們選擇了Static IP,並輸入了遠端終端IP地址。

配置IKE身份驗證方法

步驟1。選擇Pre-shared Key或Certificate。在本演示中,我們將選擇Pre-shared Key作為IKE身份驗證方法。

IKE對等體通過計算和傳送包含預共用金鑰的資料的金鑰雜湊來相互驗證。如果接收對等體能夠使用其預共用金鑰獨立建立相同的雜湊,則它知道兩個對等體必須共用相同的金鑰,從而驗證另一個對等體。預共用金鑰不能很好地擴展,因為每個IPsec對等體必須使用與其建立會話的其他對等體的預共用金鑰進行配置。

數位證書是一個包,其中包含諸如證書持有者的識別符號等資訊:名稱或IP地址、證書的序列號、證書的到期日以及證書持有者的公鑰的副本。標準數位證書格式在X.509規範中定義。X.509版本3定義了憑證的資料結構。如果您已選擇Certificate,請確保在Administration > Certificate中匯入了您的簽名證書。從下拉選單中選擇本地和遠端證書。

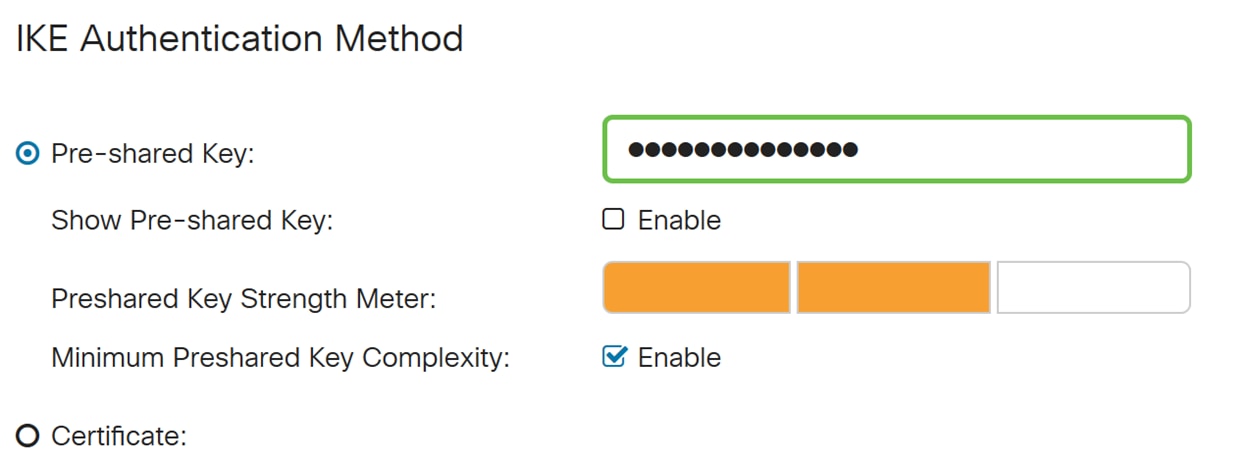

步驟2.在Pre-shared Key欄位中,輸入預共用金鑰。

附註:確保遠端路由器使用相同的預共用金鑰。

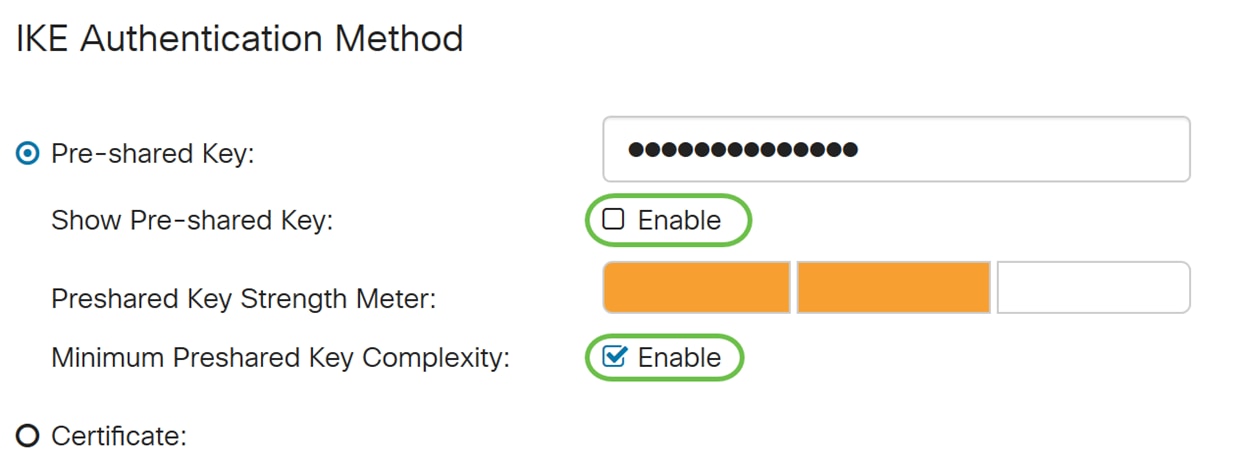

步驟3.如果要顯示預共用金鑰,請選中Enable覈取方塊。預共用金鑰強度計通過彩色條顯示預共用金鑰的強度。選中Enable以啟用最低預共用金鑰複雜性。然後,跳至For Local Group Setup部分。

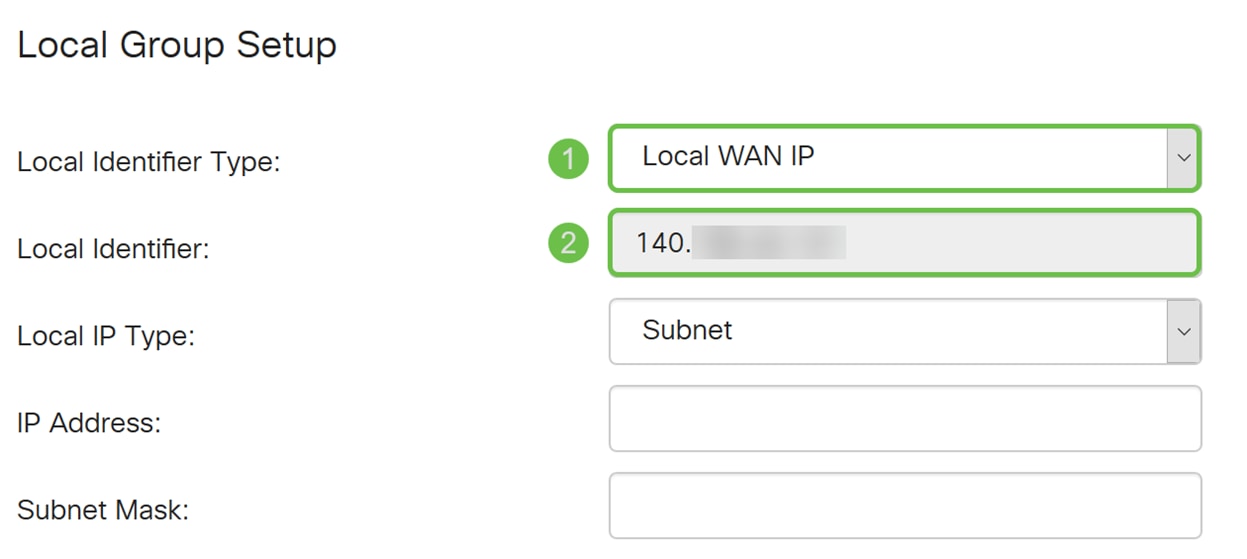

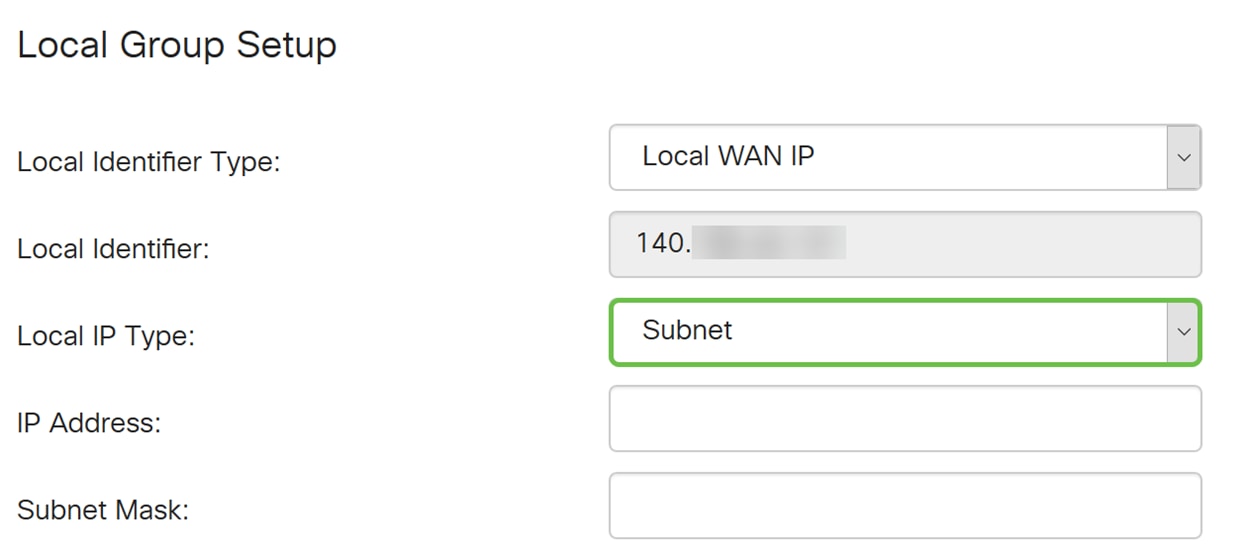

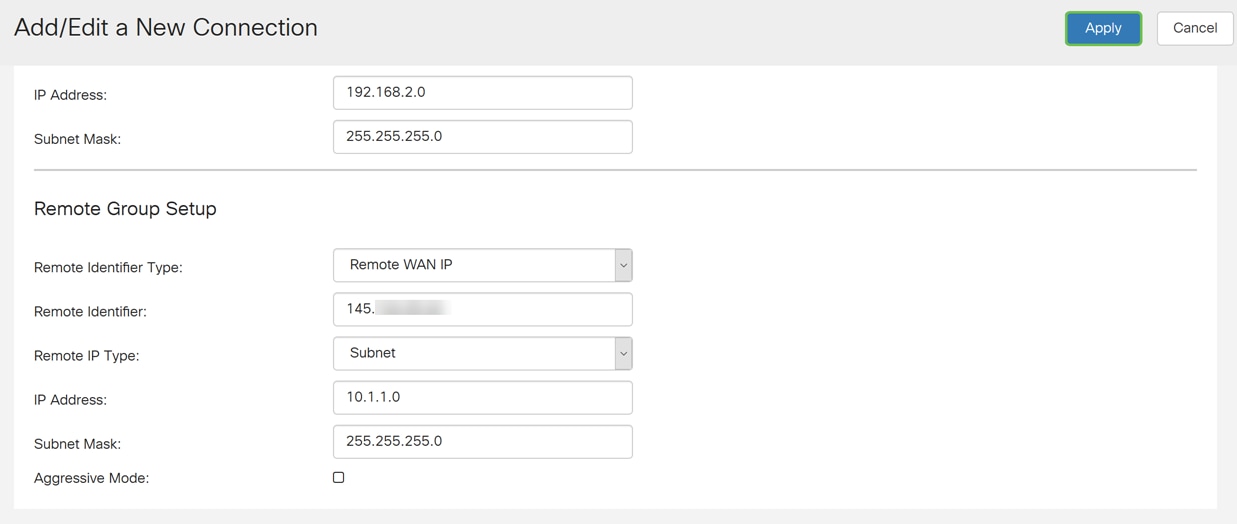

對於本地組設定

步驟1.從下拉選單中選擇本地WAN IP、IP地址、本地FQDN或本地使用者FQDN。根據您的選擇輸入識別符號名稱或IP地址。如果您已選擇本地WAN IP,則應自動輸入路由器的WAN IP地址。

步驟2.對於本地IP型別,從下拉選單中選擇Subnet、Single、Any、IP Group或GRE Interface。

在本例中,選擇了Subnet。

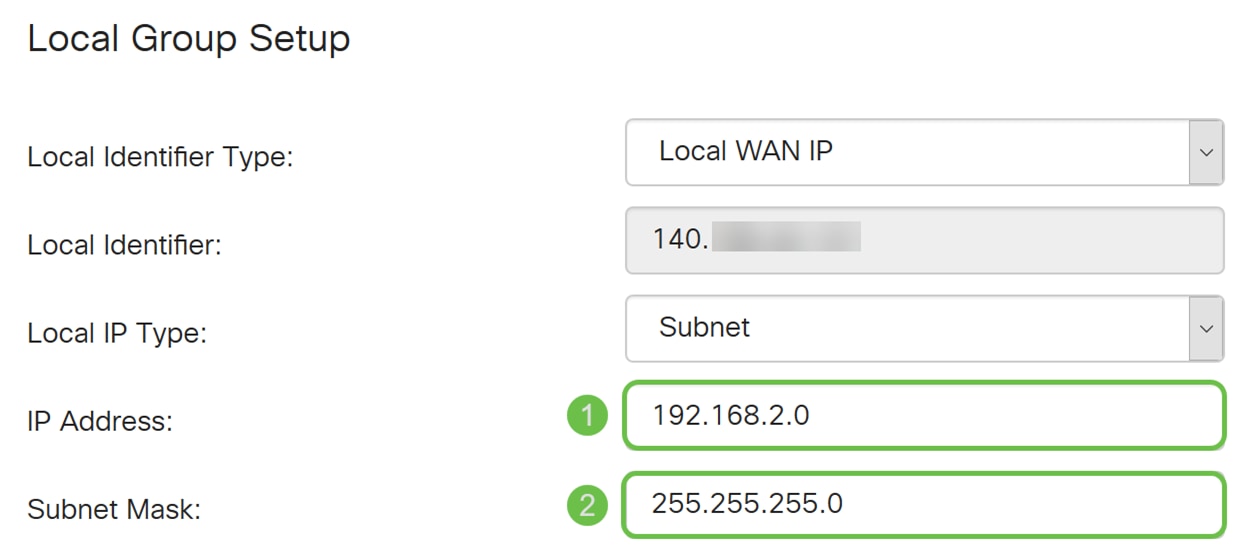

步驟3.輸入可使用此隧道的裝置的IP地址。然後輸入子網掩碼。

在本演示中,我們將輸入192.168.2.0作為本地IP地址,輸入255.255.255.0作為子網掩碼。

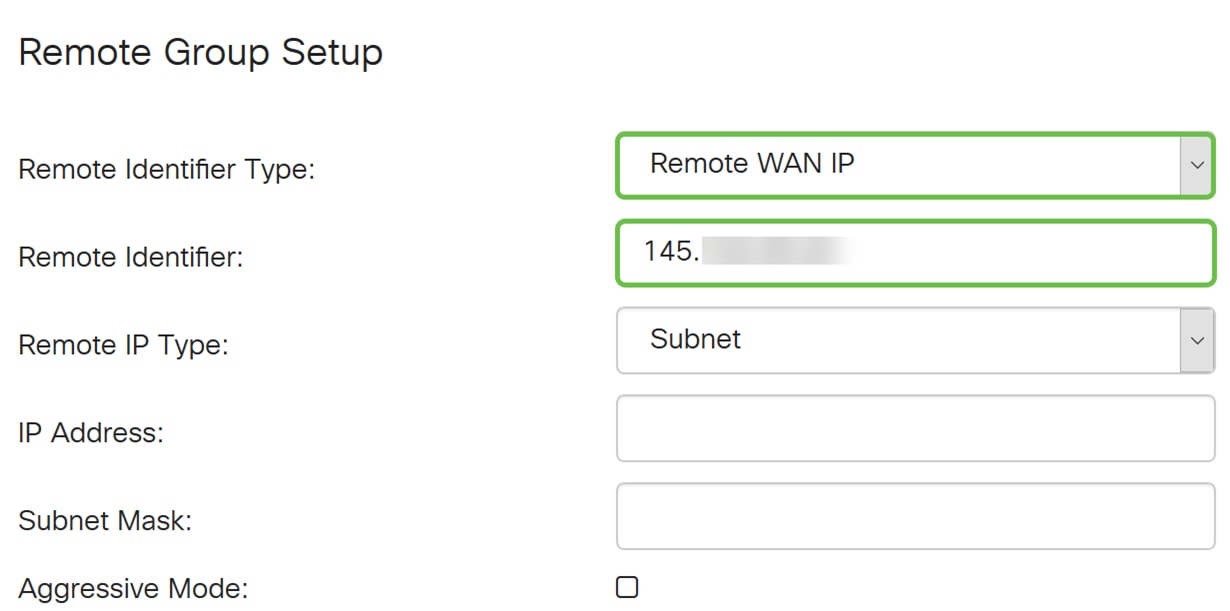

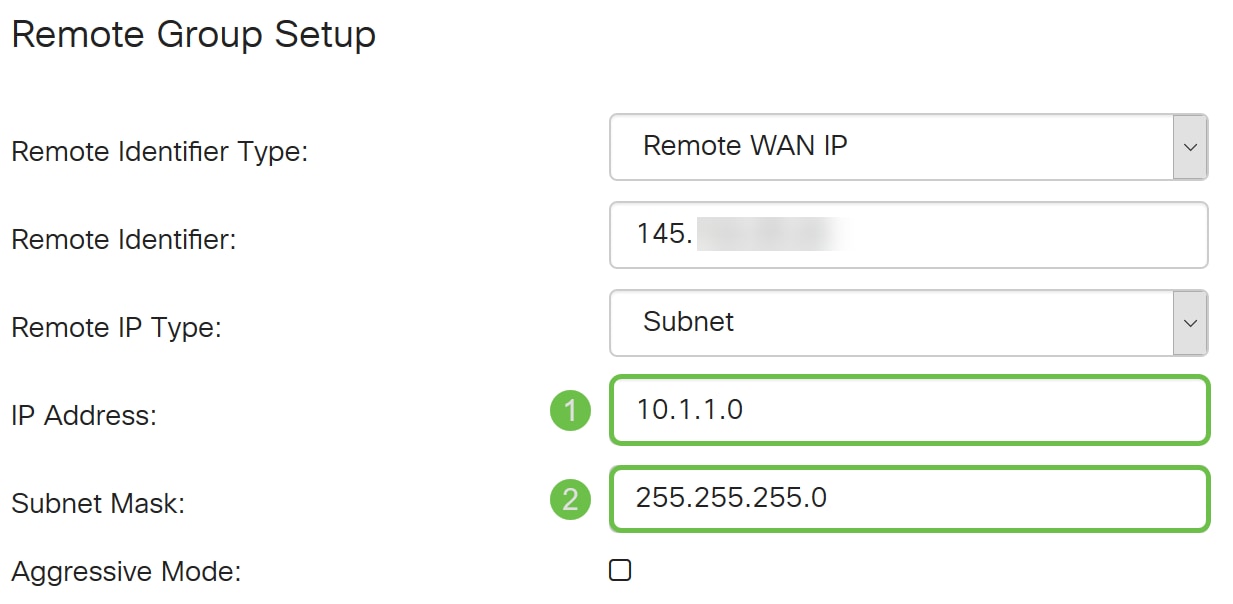

遠端組設定

步驟1.從下拉選單中選擇遠端WAN IP、遠端FQDN或遠端使用者FQDN。根據您的選擇輸入識別符號名稱或IP地址。

我們已選擇遠端WAN IP作為遠端識別符號型別,並已輸入遠端路由器的IP地址。

步驟2.從Remote IP Type下拉選單中選擇Subnet、Single、Any、IP Group。

在本例中,我們將選擇Subnet。

附註:如果已選擇IP組作為遠端IP型別,則會出現一個彈出視窗,用於建立新的IP組。

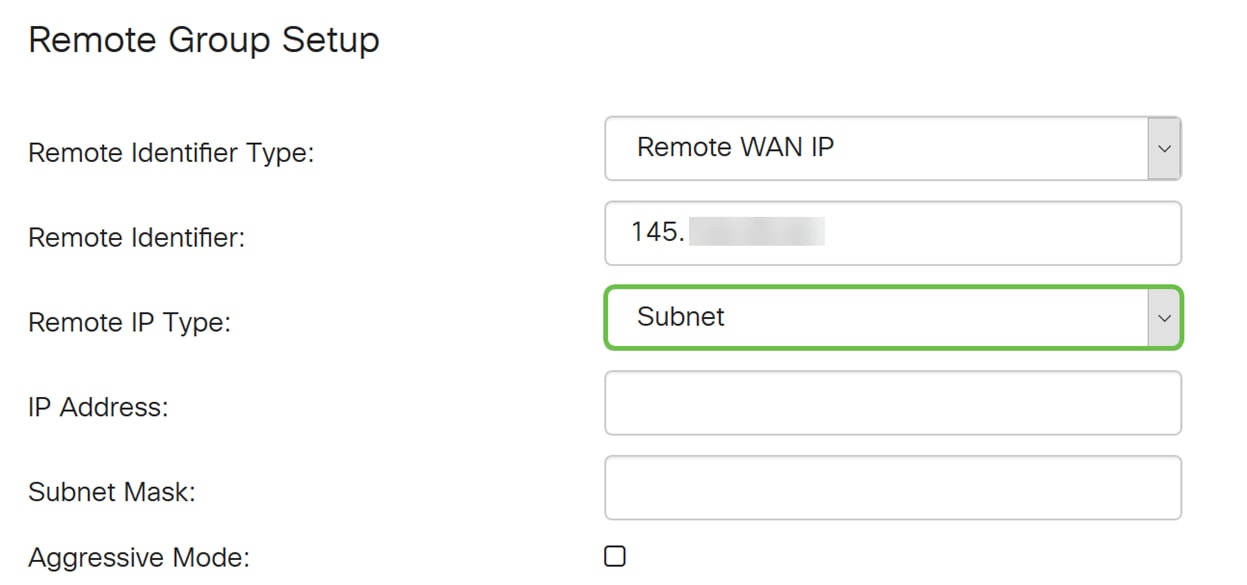

步驟3.輸入可使用此隧道的裝置的遠端本地IP地址和子網掩碼。

我們已輸入10.1.1.0作為可使用此通道的遠端本地IP位址,以及子網路遮罩255.255.255.0。

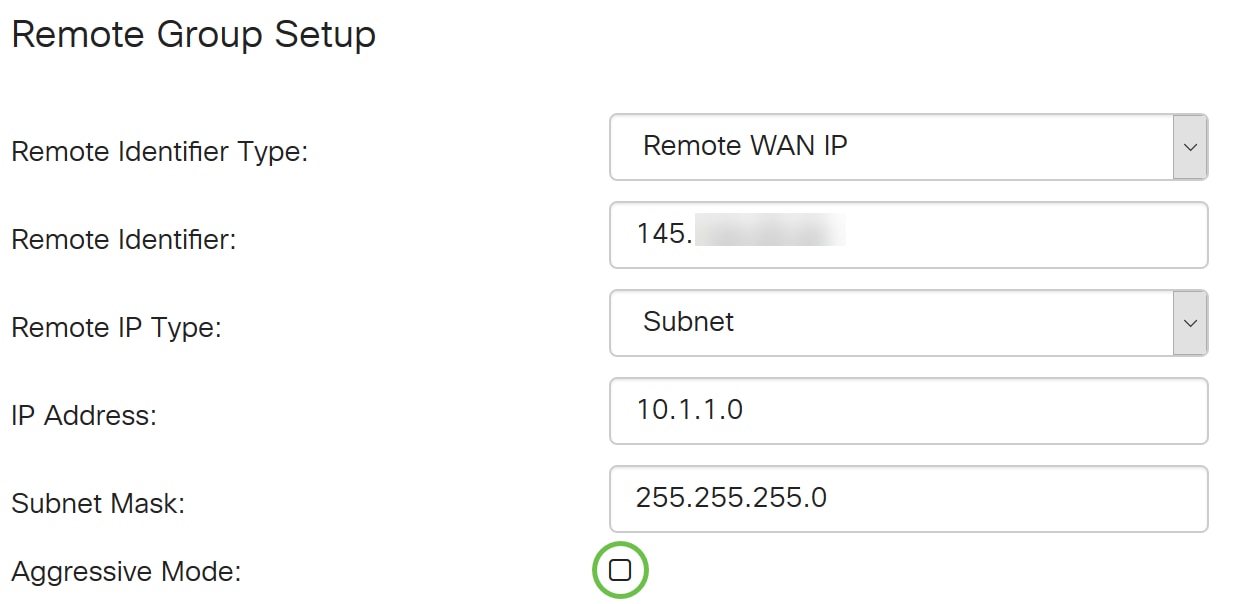

步驟4.選中此框以啟用主動模式。主動模式是IKE SA的協商被壓縮為三個資料包,所有SA所需資料由發起方傳遞。談判速度更快,但他們存在以明文形式交換身份的漏洞。

在本例中,我們將取消選中它。

附註:有關主模式與主動模式的其他資訊,請參閱:主模式與主動模式

步驟5.按一下Apply建立新的站點到站點VPN連線。

結論

現在,您應該已經成功為您的本地路由器新增了新的站點到站點VPN連線。您需要使用相反的資訊配置遠端路由器(路由器B)。

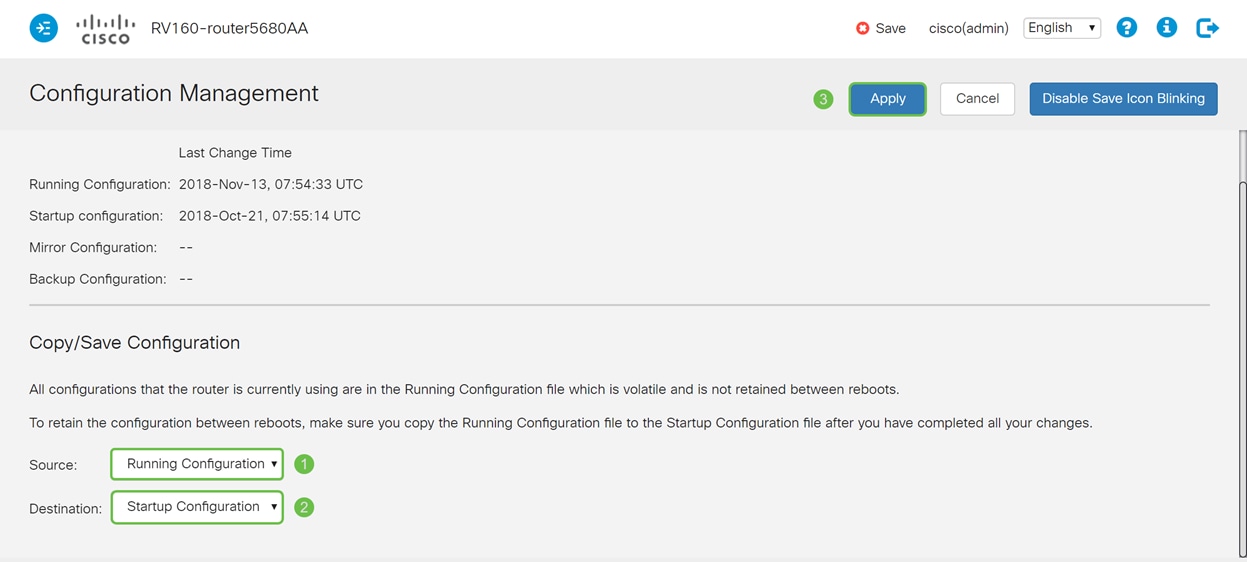

路由器當前使用的所有配置都在運行配置檔案中,該配置檔案在重新啟動後不會保留,因此是易變的。

步驟1。在頁面頂部,按一下Save按鈕導航到Configuration Management,將運行配置儲存到啟動配置。這是為了在重新啟動之間保留配置。

步驟2.在組態管理中,請確認來源是執行組態,而目的地是啟動組態。然後按下Apply將運行配置儲存到啟動配置。路由器當前使用的所有配置都位於運行配置檔案中,該檔案是易失性檔案,在重新啟動後不會保留。將運行配置檔案複製到啟動配置檔案會在重新啟動之間保留所有配置。

意見

意見