使用RV160和RV260配置Shrew Soft VPN客戶端

目標

本文檔的目的是向您展示如何配置通過RV160或RV260系列路由器連線Shrew Soft VPN客戶端所需的設定。

VPN基本知識簡介

虛擬專用網路(VPN)是將遠端使用者連線到安全網路的理想方式。它通過較不安全的網路(如Internet)建立加密連線。

VPN隧道建立私有網路,該私有網路可以使用加密和身份驗證安全地傳送資料。企業辦公室經常使用VPN連線,因為允許員工訪問其內部資源不僅有用,而且必要,即使員工不在辦公室。

RV160路由器最多支援10個VPN隧道,RV260最多支援20個。

本文將引導您完成配置RV160/RV260路由器和軟體VPN客戶端所需的步驟。您將學習如何建立使用者組、使用者帳戶、IPsec配置檔案和客戶端到站點配置檔案。在Show Soft VPN client上,您將學習如何配置General、Client、Name Resolution、Authentication、Phase 1和Phase 2頁籤。

如果我想使用VPN,優缺點是什麼?

VPN可解決許多行業和業務型別共有的實際使用案例情況。下表顯示了使用VPN的一些優缺點。

| 優點 | 缺點 |

| 通過為個人使用者(如員工、承包商或合作夥伴)定製的訪問權,提供安全的通訊、便利性和可訪問性。 | 可能會出現連線速度慢的情況。更強的加密需要時間和資源來確保匿名性和安全性。加密網路流量通常需要更多開銷。您可能可以找到兩個VPN提供商,它們可以在保持匿名性和安全性的同時保持良好的連線速度,但是它們通常是付費服務。 |

| 通過擴展公司網路和應用提高工作效率。 | 配置錯誤帶來的潛在安全風險。設計和實施VPN可能非常複雜。必須委託有經驗的專業人員來配置您的VPN,以確保您的網路不會受到危害。 |

| 降低通訊成本並提高靈活性。 | 如果出現需要新增新基礎架構或新配置的情況,技術問題可能因不相容而產生,尤其是當所使用產品或供應商不是涉及到時。 |

| 使用者的實際地理位置受到保護,不會暴露於公共網路或共用網路(如Internet)。 | |

| 保護機密的網路資料和資源。 | |

| VPN允許新增新使用者或使用者組,而無需新增其他元件或複雜的配置。 |

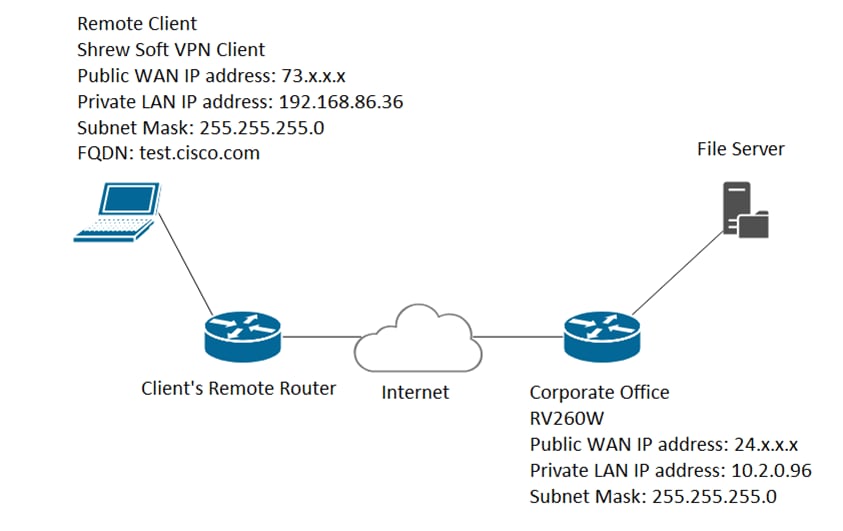

拓撲

這是一個簡單的網路拓撲。

附註:公有WAN IP地址已模糊。

適用裝置

· RV160

· RV260

軟體版本

· 1.0.0.xx(RV160和RV260)

·建議2.2.1,因為2.2.2可能與我們的路由器存在連線問題(Shrew Soft VPN Client Download)

目錄

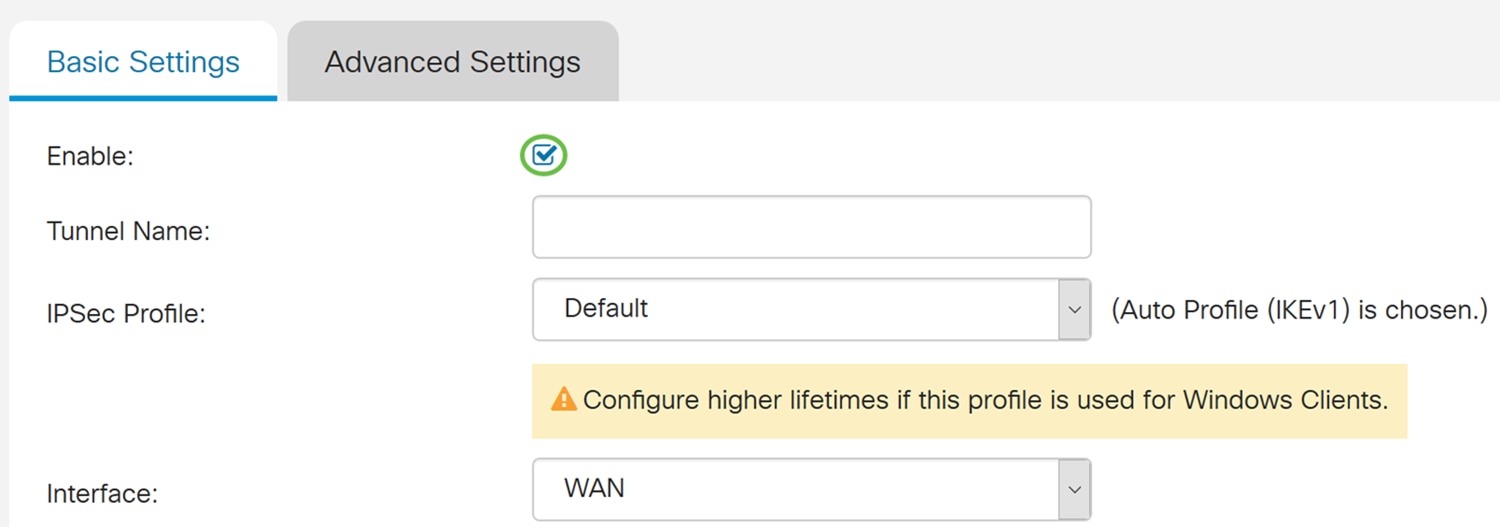

1. 建立使用者組

2. 建立使用者帳戶

3. 配置IPsec配置檔案

4. 配置客戶端到站點

5. 配置軟體VPN客戶端

10. 顯示軟VPN客戶端:階段1頁籤

11. 顯示軟VPN客戶端:階段2頁籤

12. 顯示軟VPN客戶端:正在連線

13. VPN連線故障排除提示

14. 驗證

15. 結論

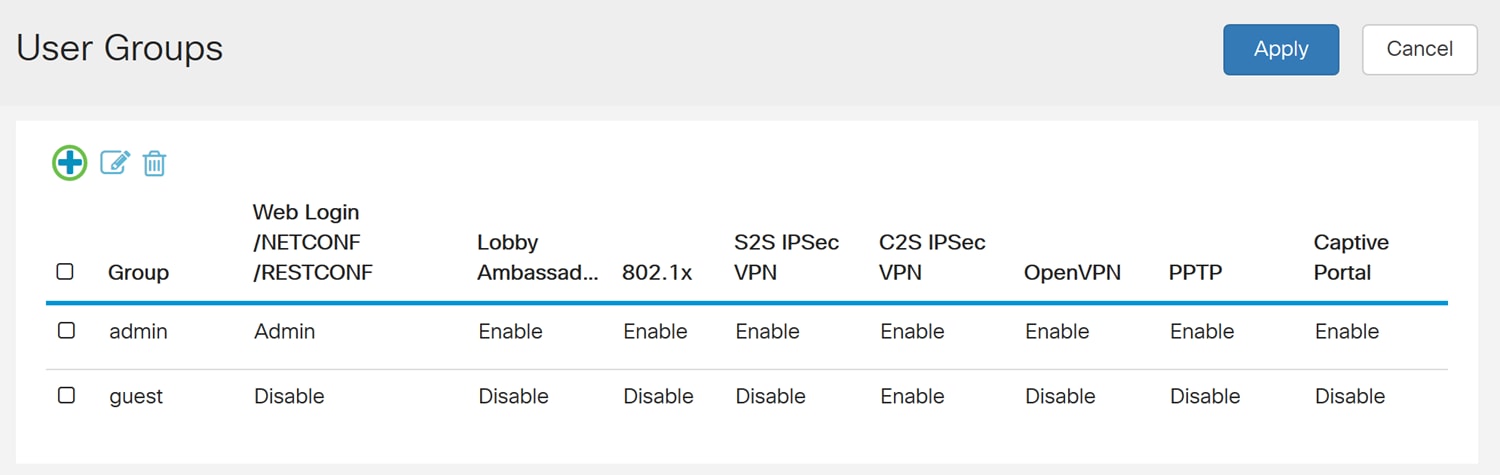

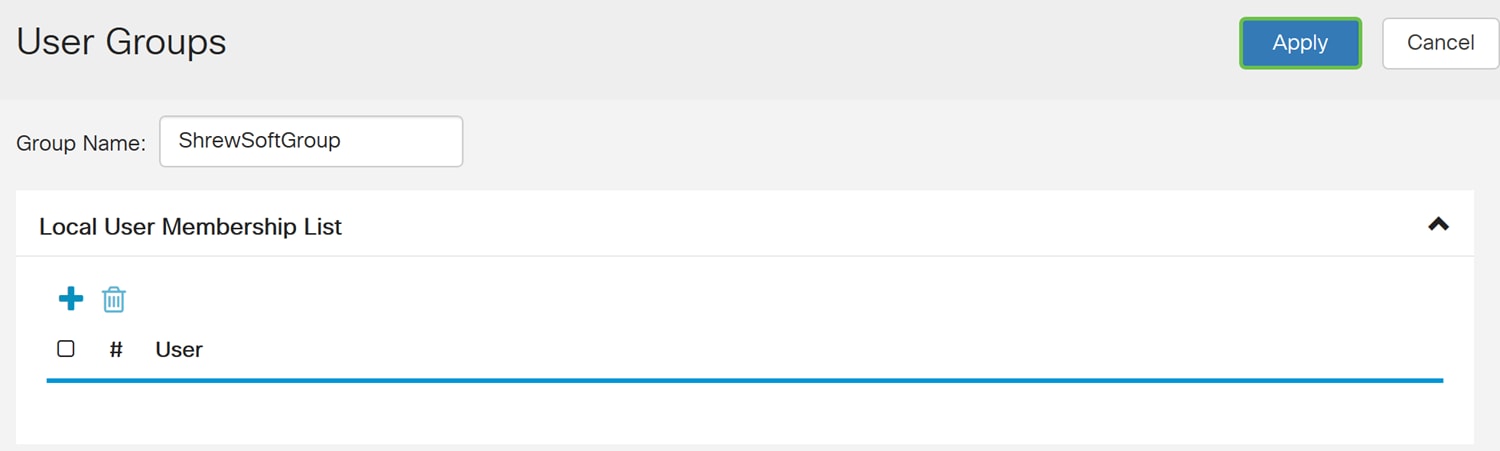

建立使用者組

重要附註:請將預設管理員帳戶保留在管理組中,並為Shrew Soft建立新的使用者帳戶和使用者組。如果將管理員帳戶移動到不同的組,您將阻止自己登入路由器。

步驟1.登入Web組態頁面。

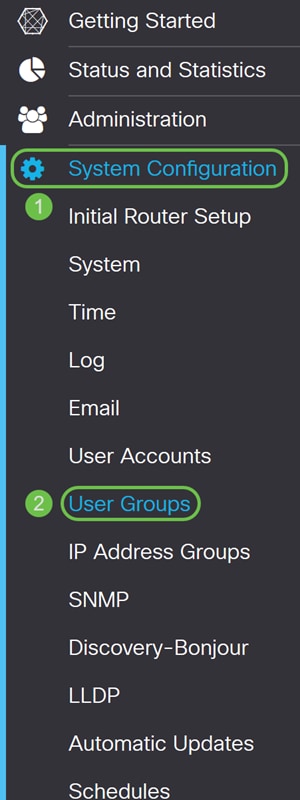

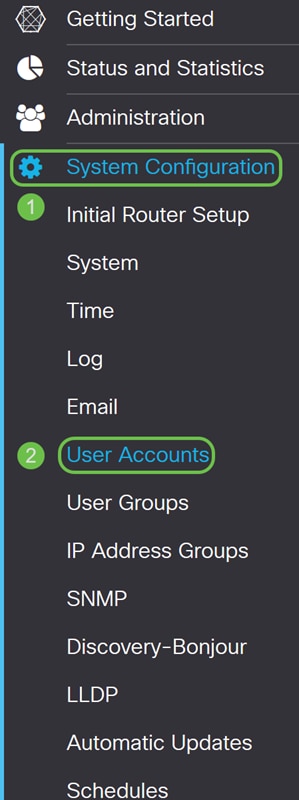

步驟2.導覽至System Configuration > User Groups。

步驟3.按一下plus圖示新增新使用者組。

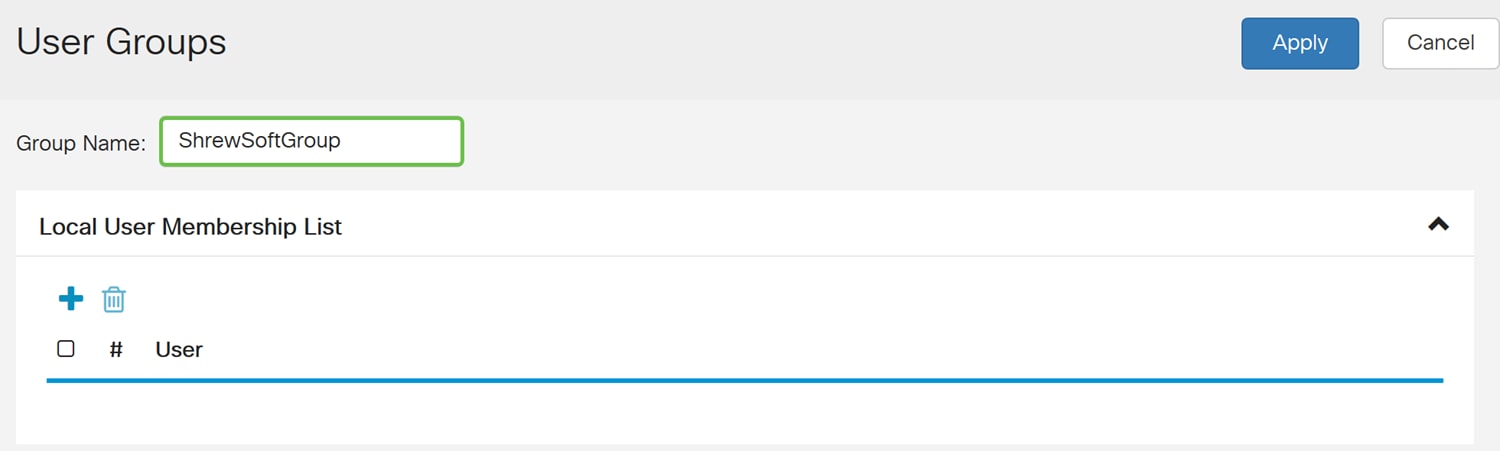

步驟4.在「組名稱」欄位中輸入組名稱。

我們將使用ShrewSoftGroup作為示例。

步驟5.按Apply 建立新組。

建立使用者帳戶

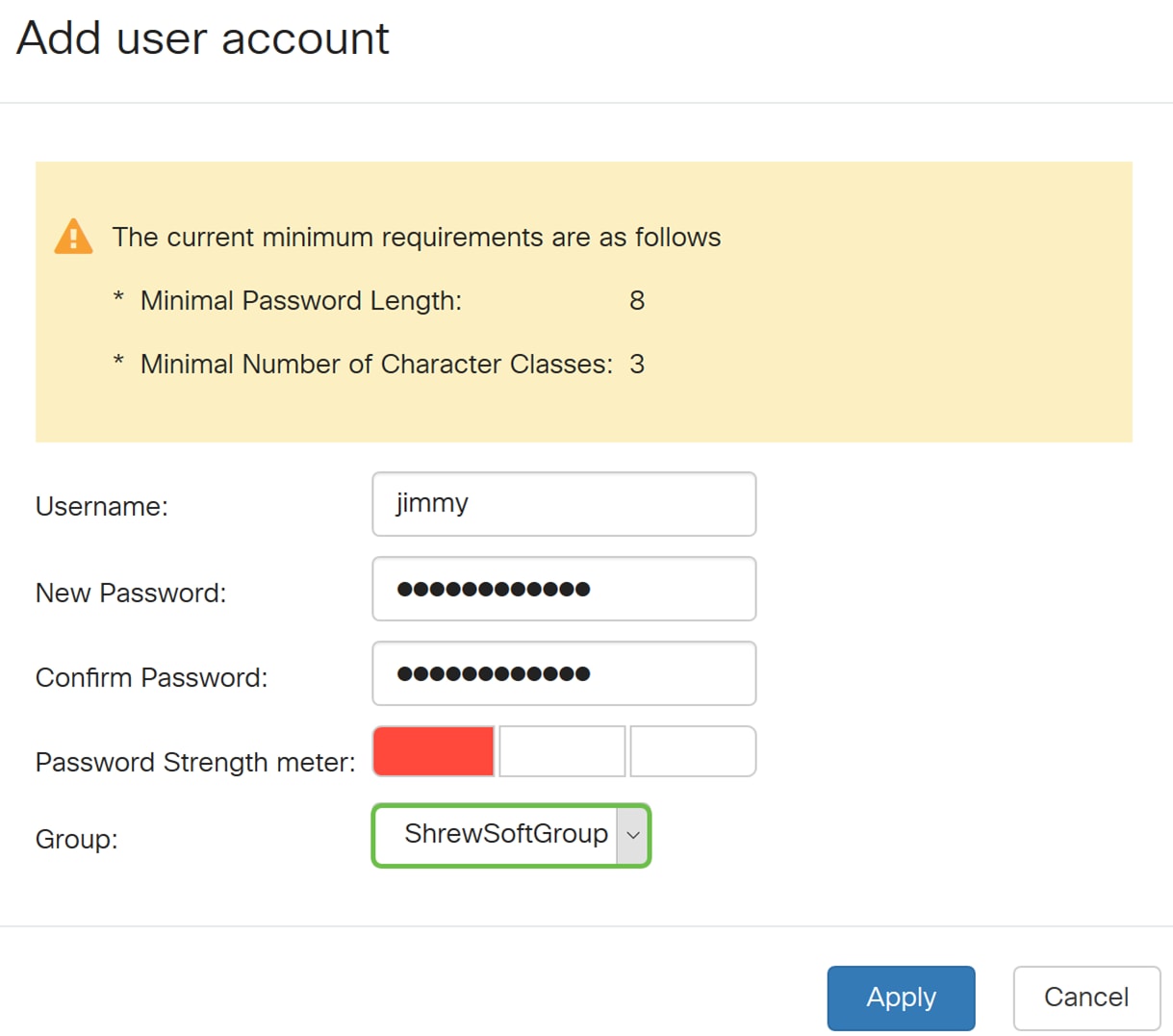

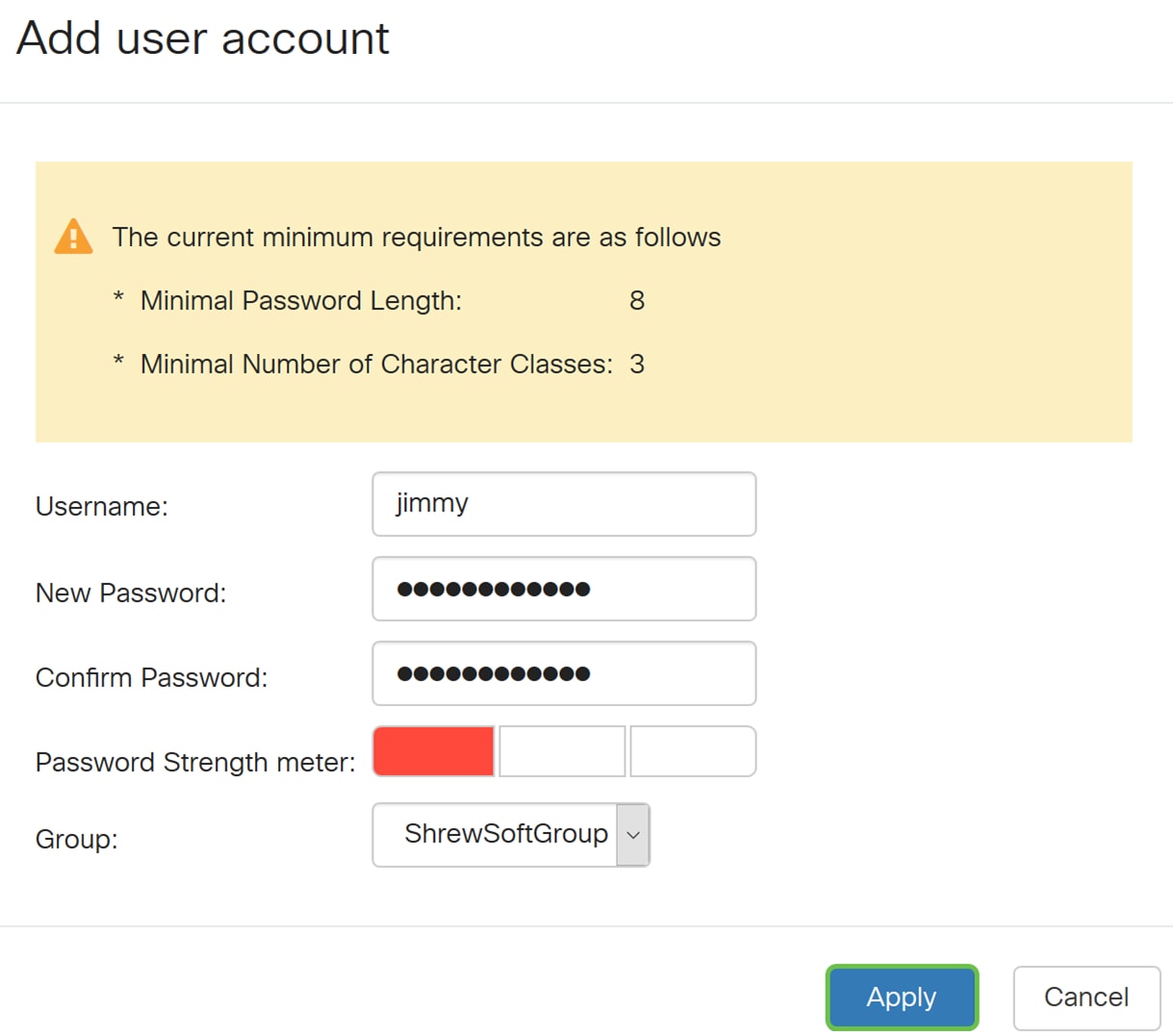

步驟1.導覽至System Configuration > User Accounts。

步驟2.向下滾動到Local Users表,然後按plus圖示新增新使用者。

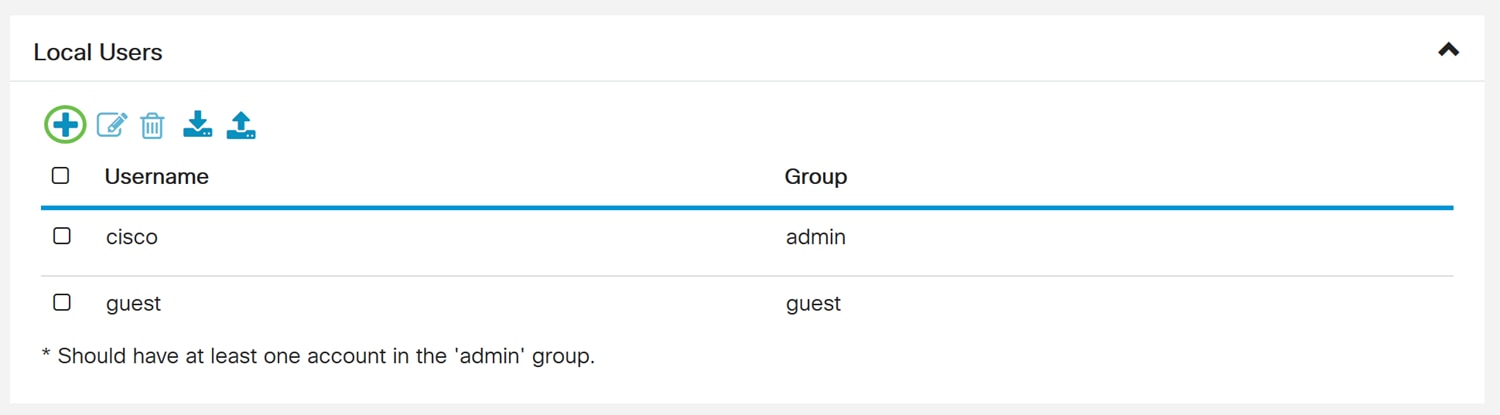

步驟3.將打開「新增使用者帳戶」頁。輸入使用者的使用者名稱。

步驟4.在New Password(新密碼)欄位中輸入密碼。在Confirm Password欄位中重新輸入相同的密碼。在本例中,我們將使用CiscoTest123作為密碼。

附註:此處使用的密碼就是一個示例。建議使您的密碼更複雜。

步驟5.在Group下拉選單中,選擇希望使用者所在的組。

步驟6.按Apply建立新使用者帳戶。

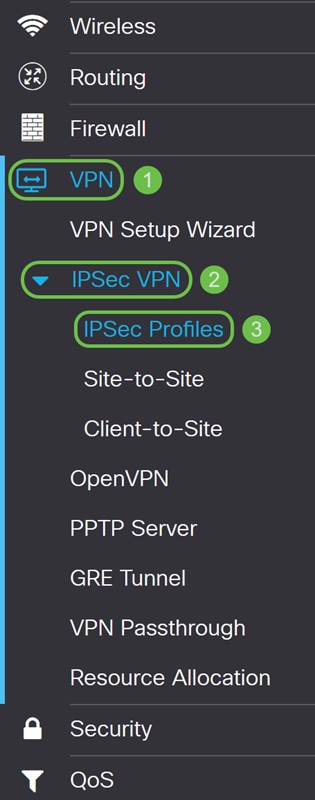

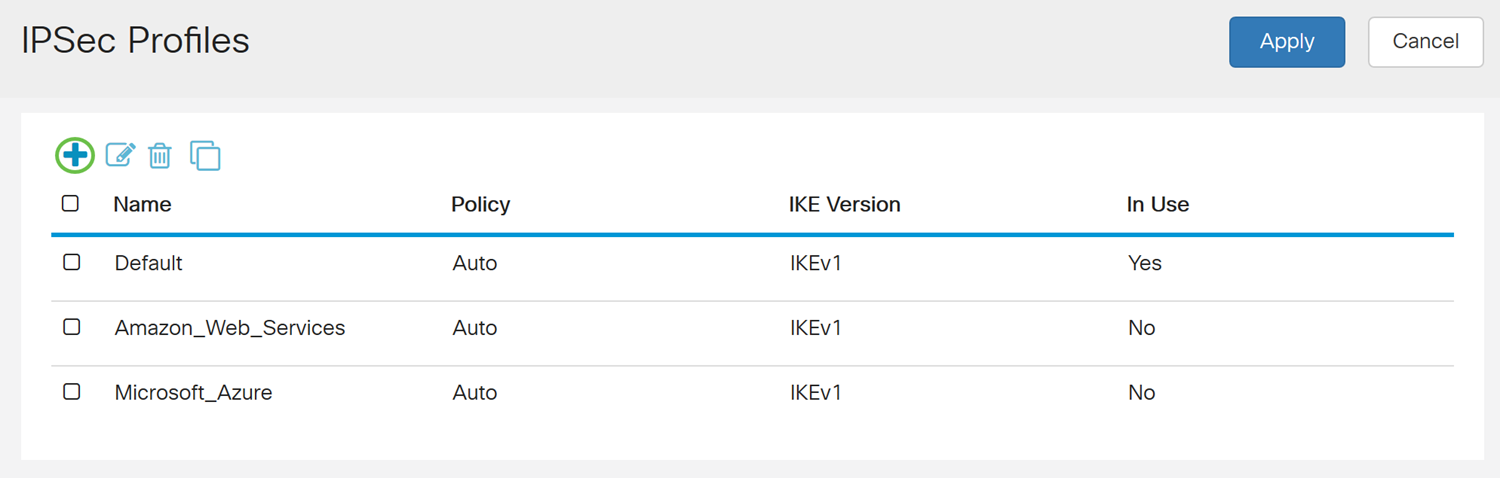

配置IPsec配置檔案

步驟1.導航到VPN > IPSec VPN > IPSec Profiles。

附註:有關如何配置IPsec配置檔案的詳細說明,請按一下該連結檢視以下文章:在RV160和RV260上配置IPsec配置檔案(自動金鑰模式)

步驟2.按一下plus圖示新增新的IPsec配置檔案。

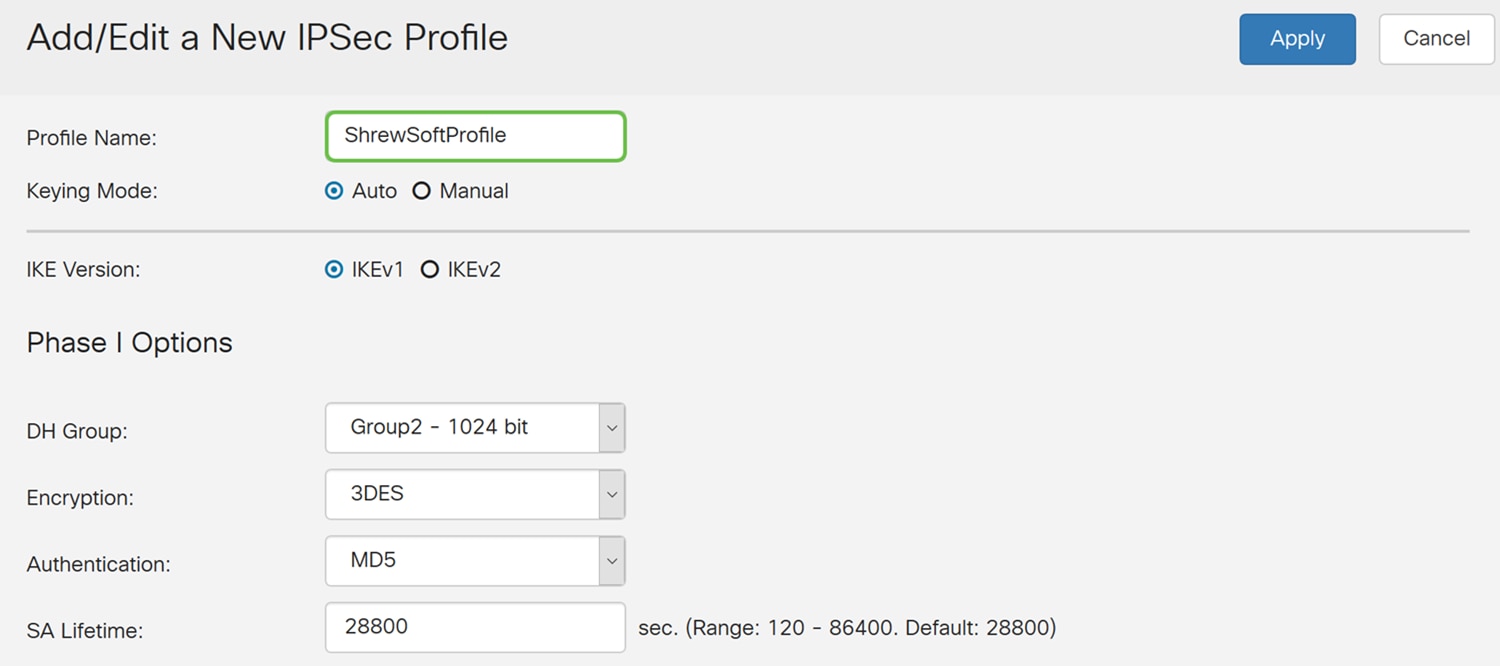

步驟3.在配置檔名稱欄位中輸入配置檔名稱。我們將輸入ShrewSoftProfile作為配置檔名稱。

步驟4.選擇Auto作為Keying Mode。

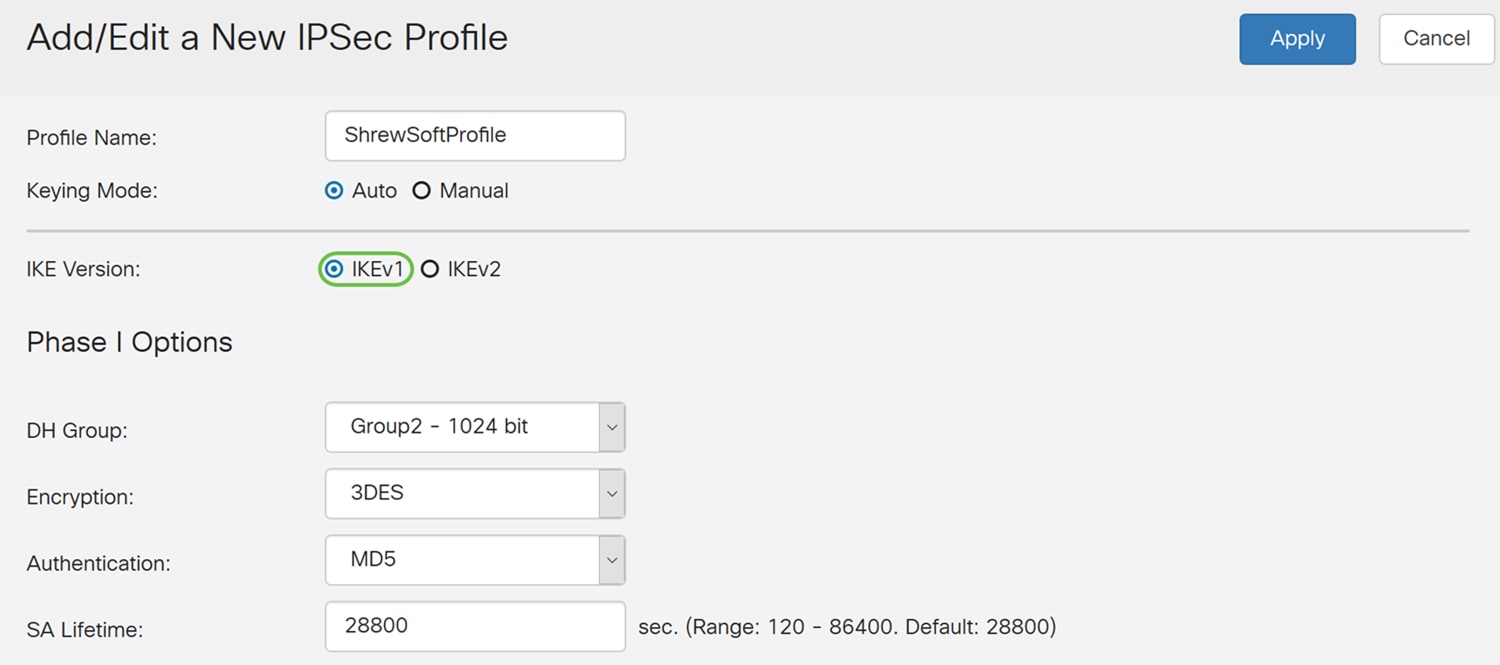

步驟5.選擇IKEv1或IKEv2作為IKE版本。在本示例中,選擇了IKEv1。

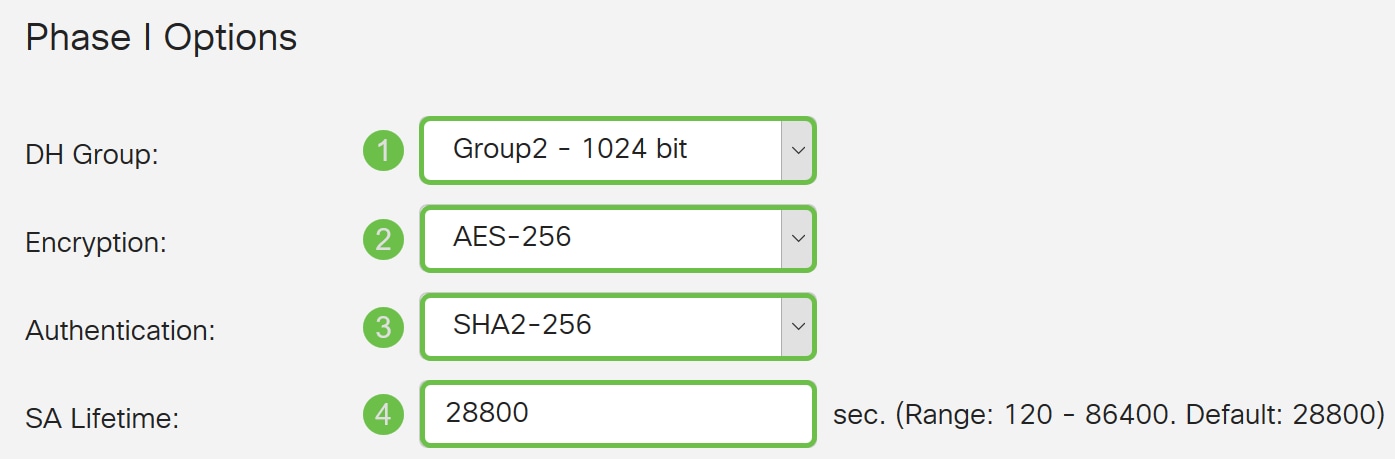

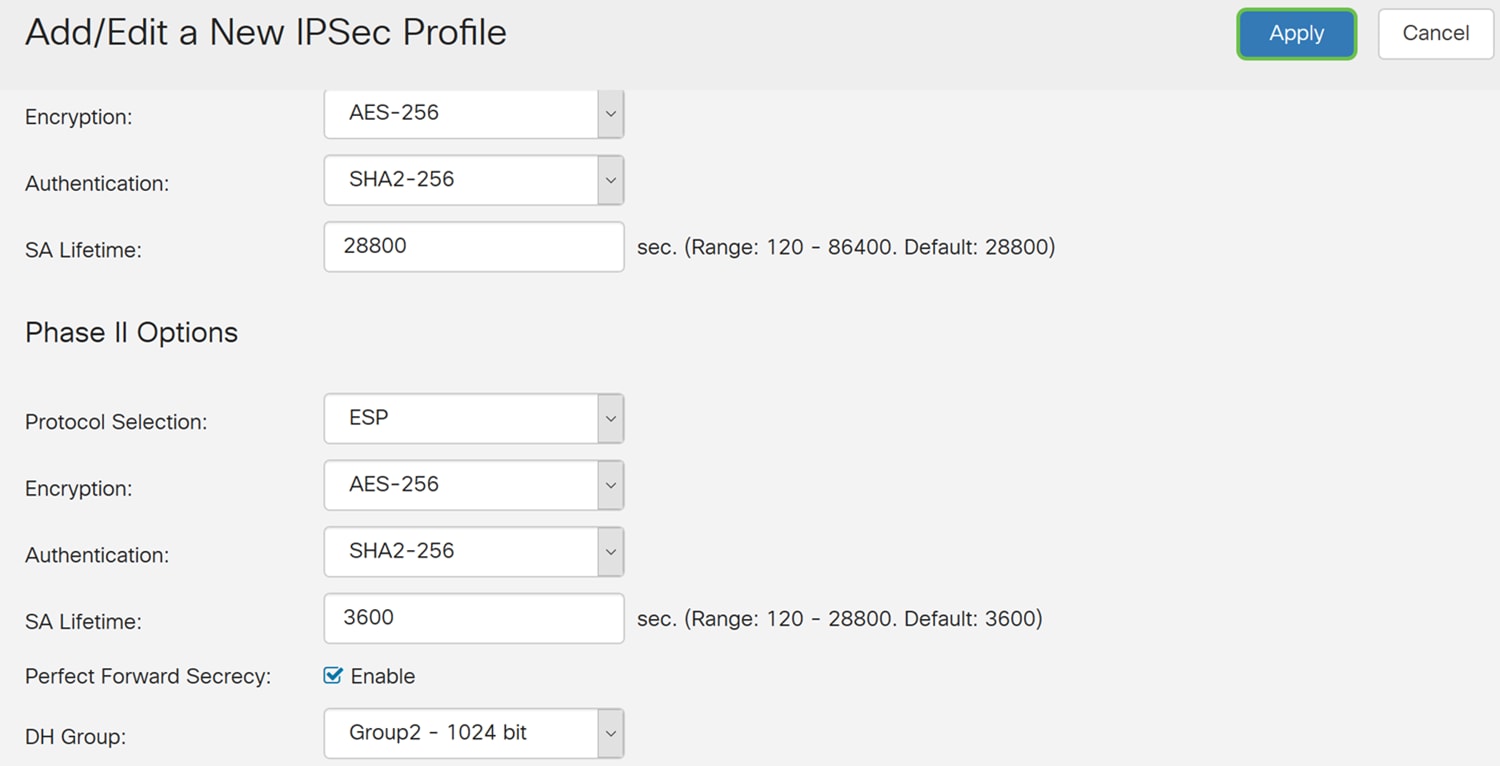

步驟6.在「Phase I Options」部分下,這是我們已經為本文配置的選項。

DH組:Group2 - 1024位

加密:AES-256

驗證:SHA2-256

SA生存期:28800

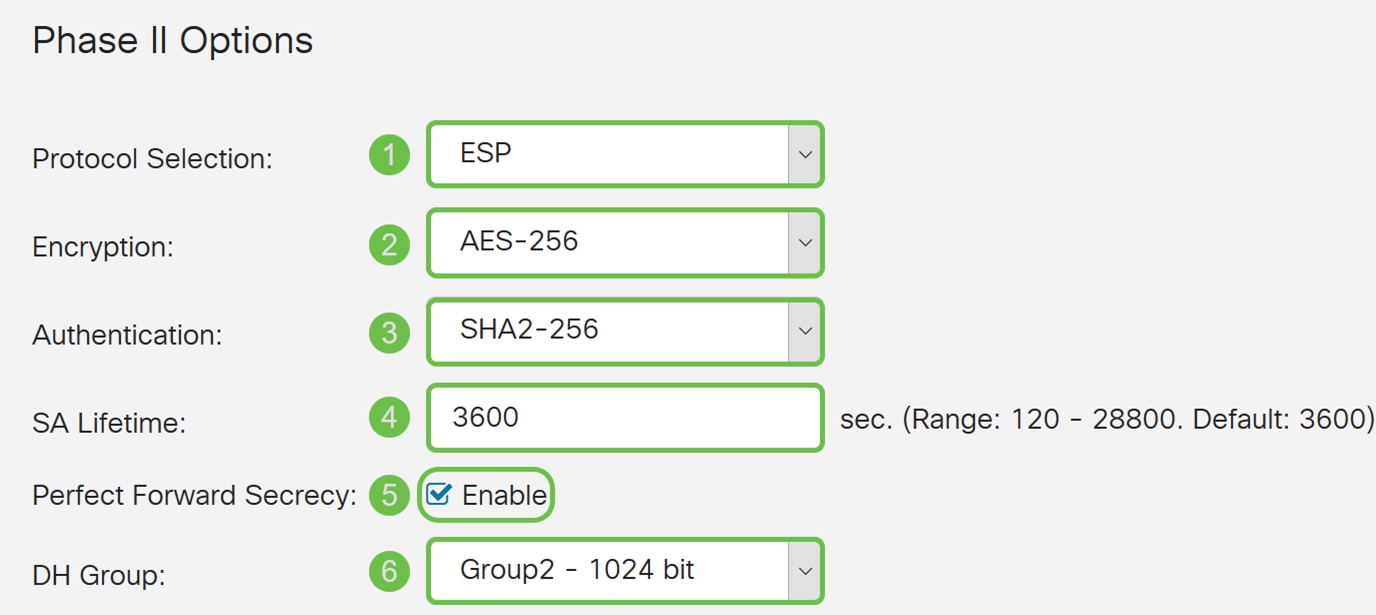

第7步.在Phase II Options下,這是我們已經為本文配置的選項。

協定選擇:ESP

加密:AES-256

驗證:SHA2-256

SA生存期:3600

完全向前保密:已啟用

DH組:Group2 - 1024位

步驟8.按一下Apply建立新的IPsec配置檔案。

配置客戶端到站點

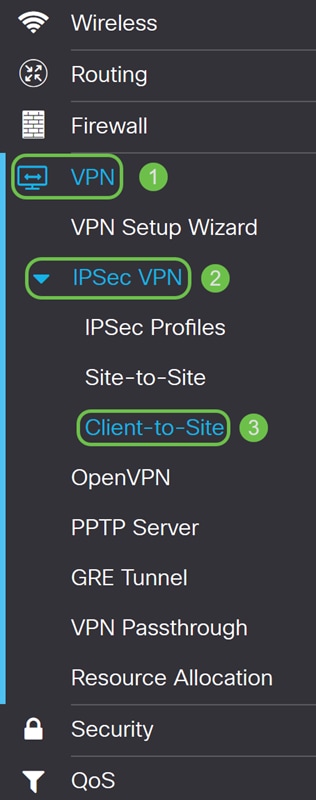

步驟1.導航到VPN > IPSec VPN > Client-to-Site。

步驟2.按一下plus圖示新增通道。

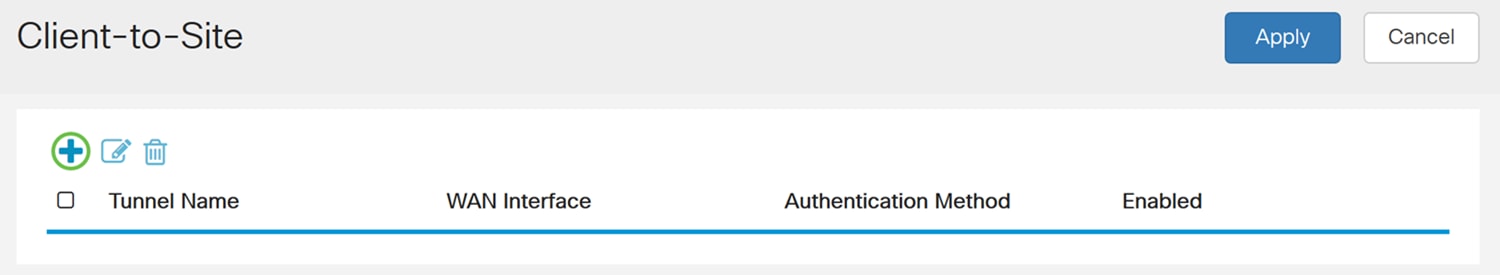

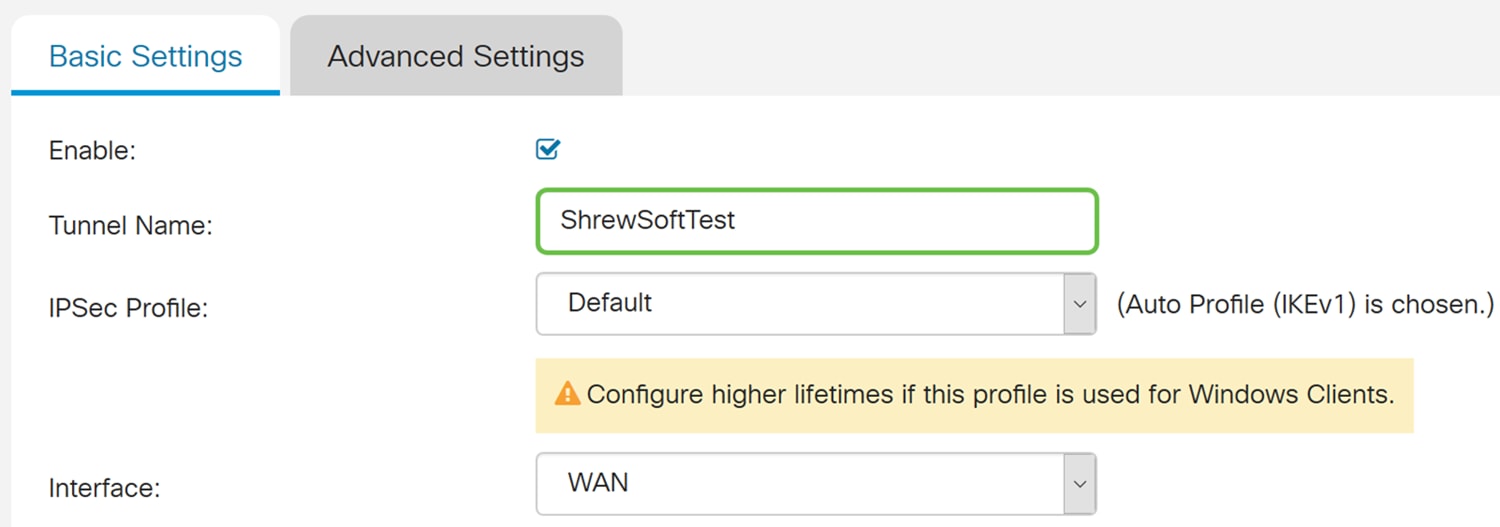

步驟3.勾選Enable覈取方塊以啟用通道。

步驟4.在Tunnel Name欄位中輸入通道的名稱。

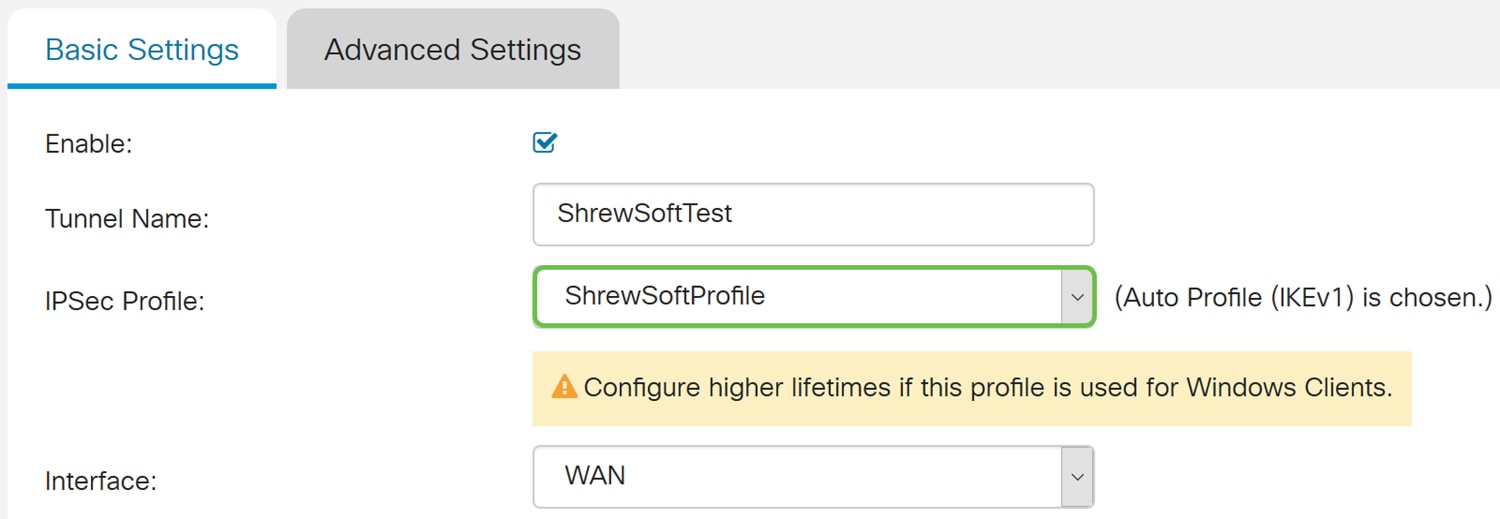

步驟5.在IPSec Profile下拉選單中,選擇要使用的配置檔案。我們將選擇在上一節中建立的ShrewSoftProfile:配置IPsec配置檔案。

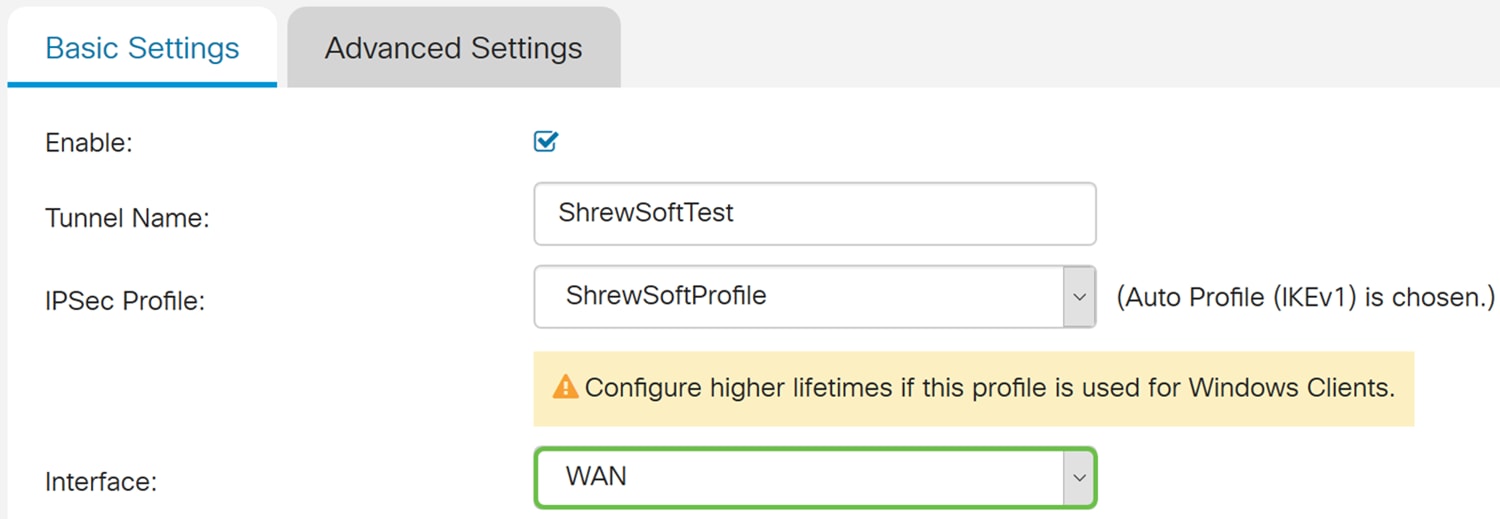

步驟6.從Interface下拉選單中,選擇要使用的介面。我們將使用WAN作為連線隧道的介面。

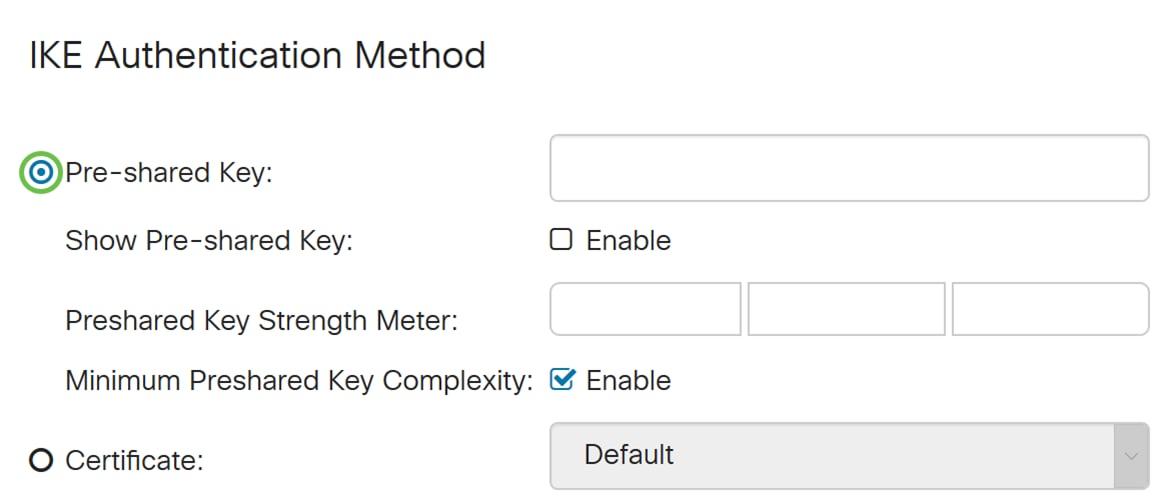

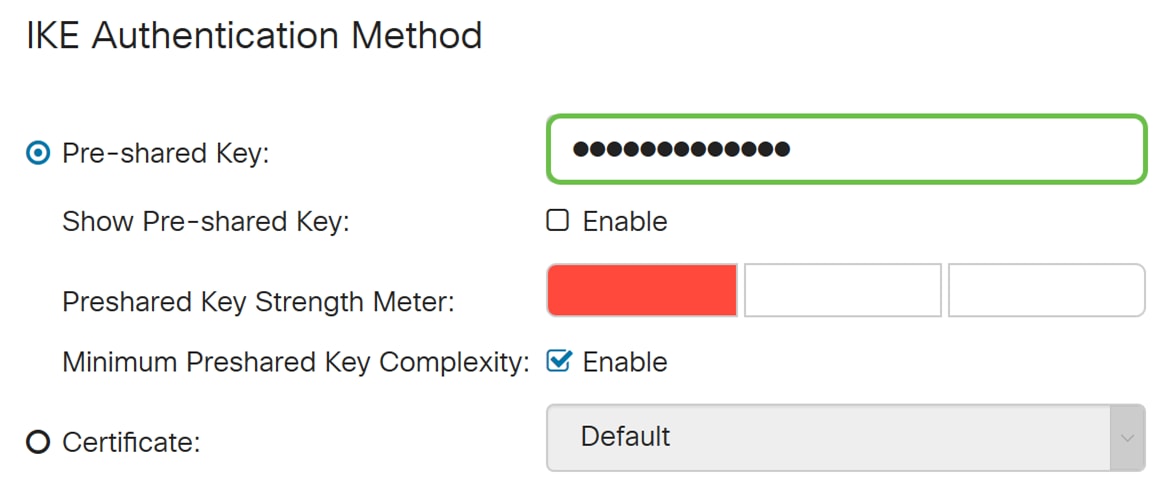

步驟7.在IKE Authentication Method部分下,選擇Pre-shared Key或Certificate。我們將使用預共用金鑰作為IKE身份驗證方法。

附註:IKE對等體通過計算和傳送包含預共用金鑰的資料的金鑰雜湊來相互進行身份驗證。如果接收對等體能夠使用其預共用金鑰獨立建立相同的雜湊,則它知道兩個對等體必須共用相同的金鑰,從而驗證另一個對等體。預共用金鑰不能很好地擴展,因為每個IPsec對等體必須使用與其建立會話的其他每個對等體的預共用金鑰進行配置。

證書使用包含諸如證書的名稱或IP地址、序列號、到期日期以及證書持有者的公鑰副本等資訊的數位證書。

步驟8.輸入要用於驗證的預共用金鑰。預共用金鑰可以是您想要的任何內容。配置時,在Shrew Soft VPN客戶端上配置的預共用金鑰必須與此處相同。

在本例中,我們將使用CiscoTest123!作為預共用金鑰。

附註:此處輸入的預共用金鑰就是一個示例。建議輸入更複雜的預共用金鑰。

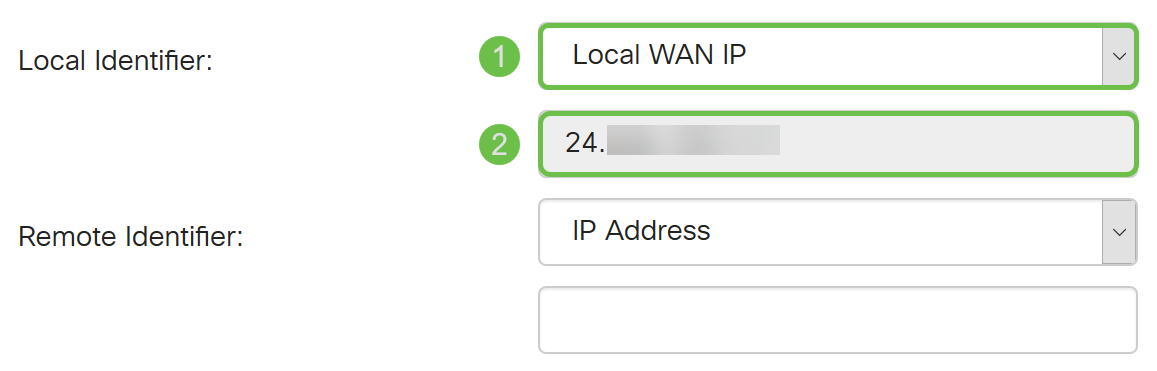

步驟9.從下拉選單中選擇Local Identifier。以下選項定義為:

· 本地WAN IP — 此選項使用VPN網關的廣域網(WAN)介面的IP地址

· IP地址 — 此選項允許您手動輸入VPN連線的IP地址。您需要在站點(辦公室)輸入路由器的WAN IP地址。

· FQDN — 建立VPN連線時,此選項將使用路由器的完全限定域名(FQDN)。

· 使用者FQDN — 此選項可讓您為Internet上的特定使用者使用完整的域名。

在本例中,我們將選擇本地WAN IP作為我們的本地識別符號。

附註:將自動填寫路由器的本地WAN IP。

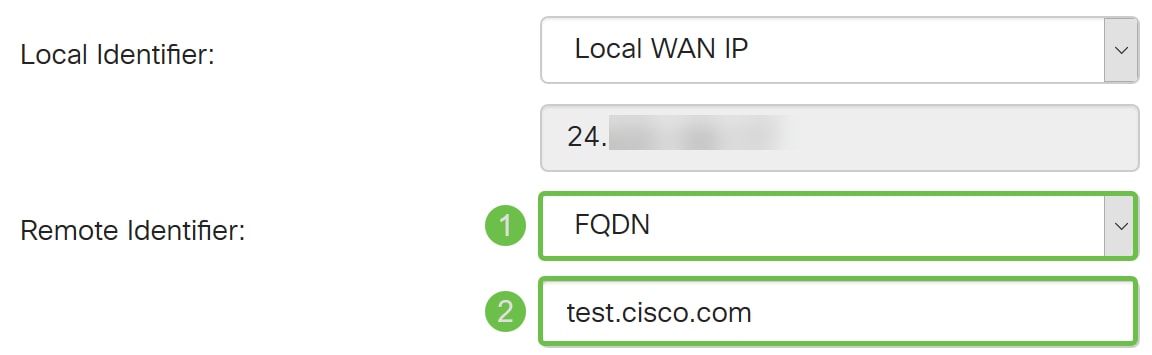

步驟10.在「Remote Identifier」下拉選單中,選擇IP Address、FQDN或User FQDN。然後輸入您選擇的相應響應。在本例中,我們將選擇FQDN並輸入test.cisco.com。

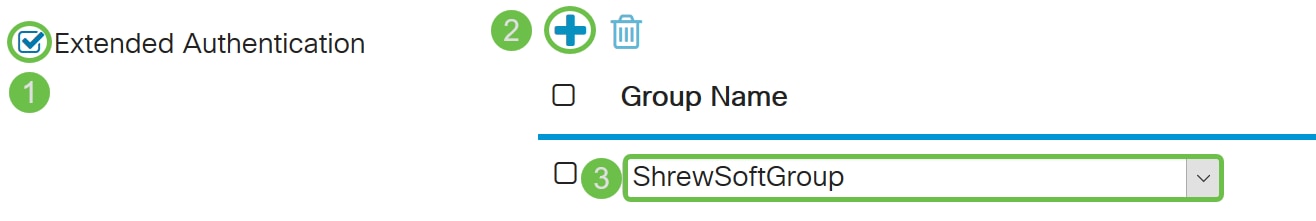

步驟11.勾選「Extended Authentication」覈取方塊以啟用。這將提供額外的身份驗證級別,要求遠端使用者在獲得對VPN的訪問許可權之前輸入其憑據。

如果您已啟用Extended Authentication,請點選plus 圖示以新增使用者組。從下拉選單中選擇要用於擴展身份驗證的組。我們將選擇ShrewSoftGroup作為組。

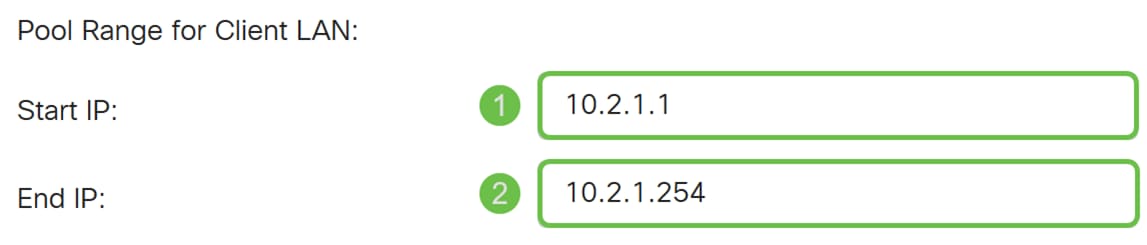

步驟12.在Pool Range for Client LAN中,在Start IP和End IP欄位中輸入可以分配給VPN客戶端的IP地址範圍。這需要一個與站點地址不重疊的地址池。

我們將輸入10.2.1.1作為Start IP,輸入10.2.1.254作為End IP。

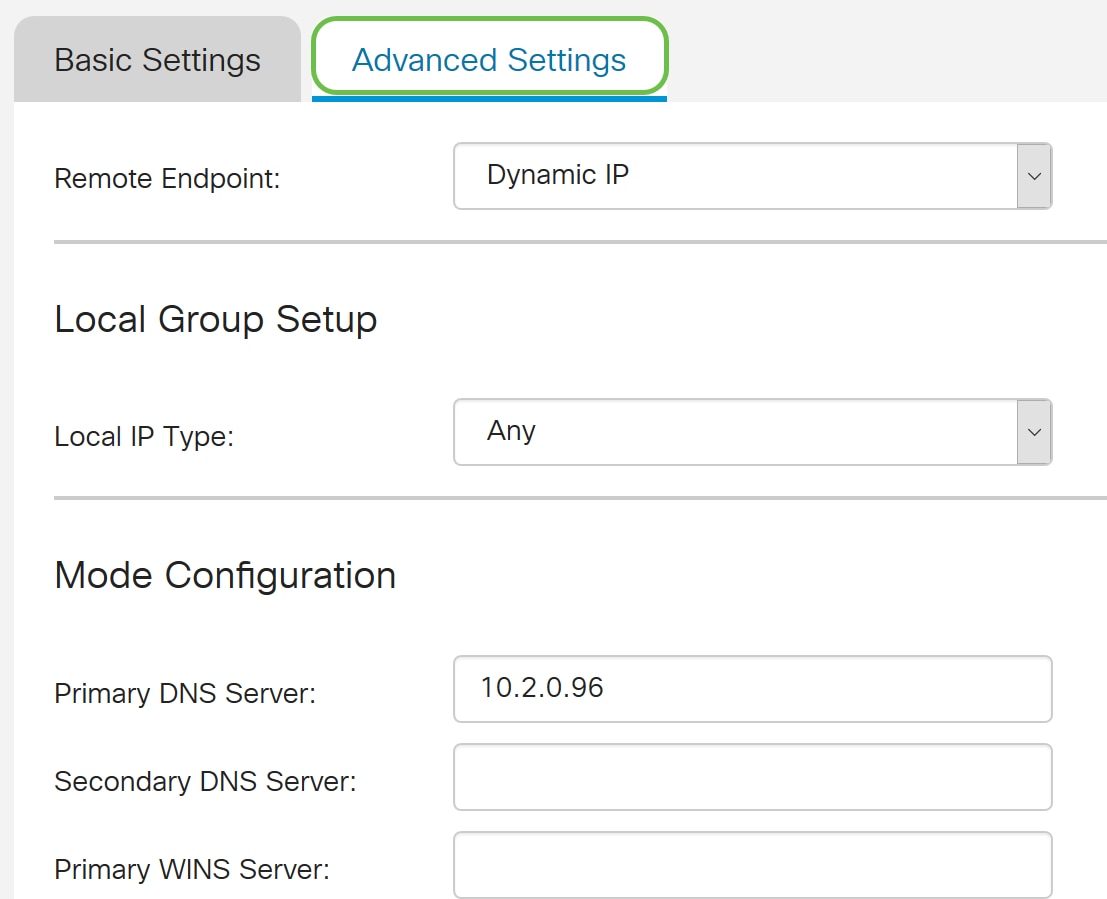

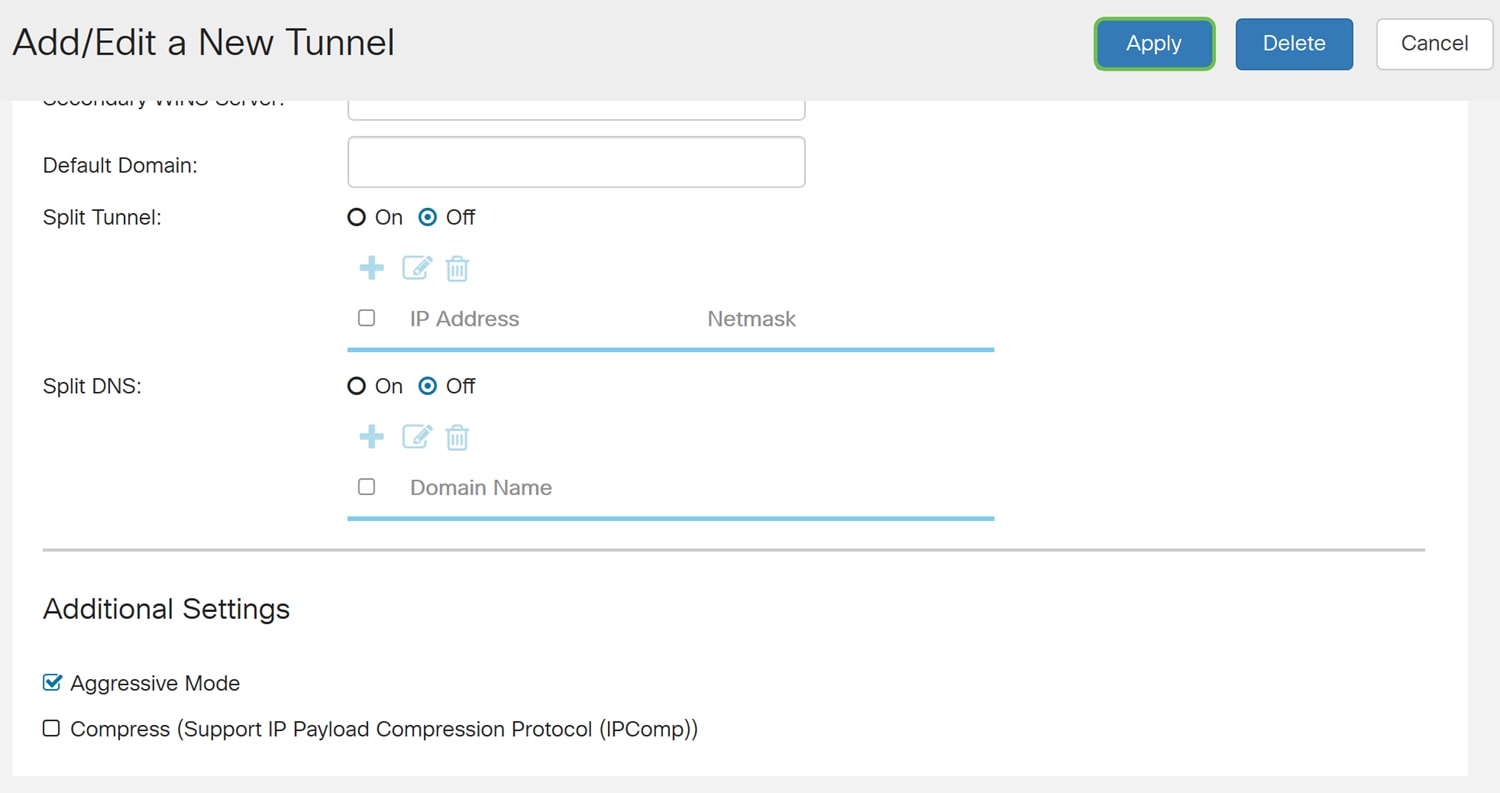

步驟13。(可選)按一下Advanced Settings索引標籤。

步驟14。(可選)您可以在此處指定遠端終端IP地址。在本指南中,我們將使用動態IP,因為最終客戶端的IP地址不是固定的。

您還可以指定哪些內部資源在本地組設定下可用。

如果選擇Any,則所有內部資源都可用。

您還可以選擇使用內部DNS和WINS伺服器。為此,您需要在模式配置下指定它們。

您還可以使用全隧道或拆分隧道以及拆分DNS。

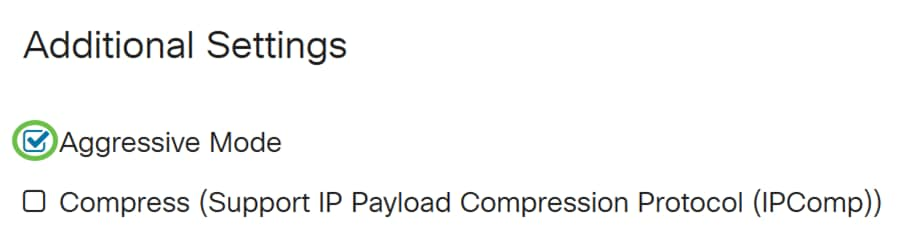

向下滾動至Additional Settings。選中Aggressive Mode覈取方塊以啟用Aggressive模式。主動模式是IKE SA的協商被壓縮為三個資料包,所有SA所需資料由發起方傳遞。談判速度更快,但他們存在以明文形式交換身份的漏洞。

附註:有關主模式與主動模式的其他資訊,請參閱:主模式與主動模式

在本例中,我們將啟用Aggressive Mode。

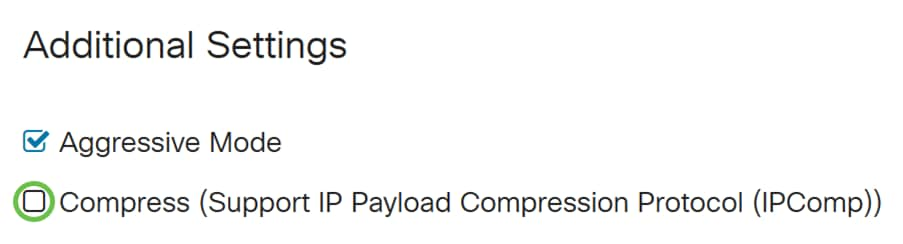

步驟15。(可選)選中Compress(支援IP負載壓縮協定(IPComp))覈取方塊,使路由器能夠在啟動連線時建議壓縮。這是一種降低IP資料包大小的通訊協定。如果響應方拒絕此提議,則路由器不會實施壓縮。當路由器是響應方時,它接受壓縮,即使未啟用壓縮。

我們將取消對Compress的檢查。

步驟16.按一下Apply以新增通道。

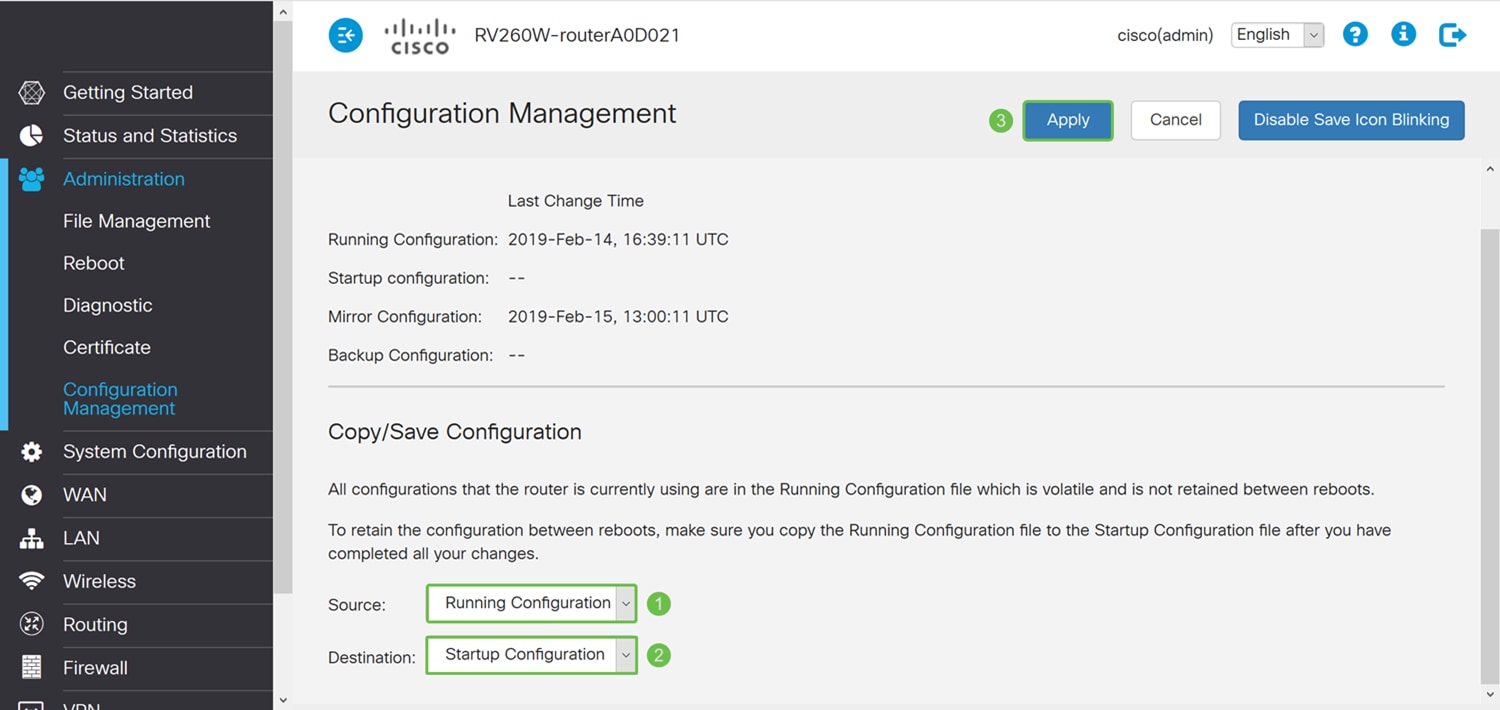

步驟17.按一下Web組態頁面頂端快閃的Save圖示。

步驟18.將開啟Configuration Management頁面。在「複製/儲存配置」部分,確保Source 欄位具有Running Configuration ,而Destination 欄位具有Startup Configuration。然後按下Apply。路由器當前使用的所有配置都位於運行配置檔案中,該檔案是易失性檔案,在重新啟動後不會保留。將運行配置檔案複製到啟動配置檔案會在重新啟動後保留您的配置。

配置軟體VPN客戶端

如果您尚未下載Shrew Soft VPN客戶端,請點選以下連結免費下載該客戶端:顯示Windows軟體VPN使用者端。我們將使用標準版。如果您已經下載了Shrew Soft VPN客戶端,請隨意進入第一步。

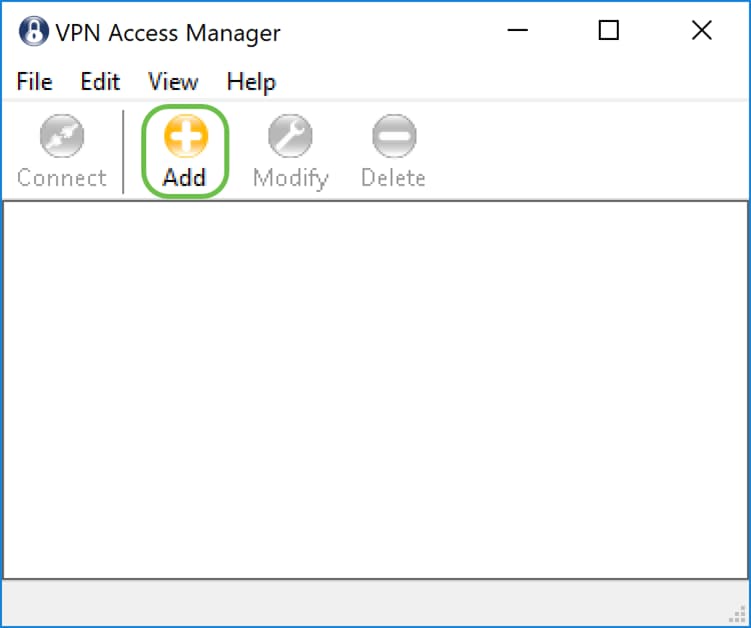

顯示軟VPN客戶端:常規頁籤

步驟1.開啟Shrew VPN Access Manager並按一下Add新增新配置檔案。

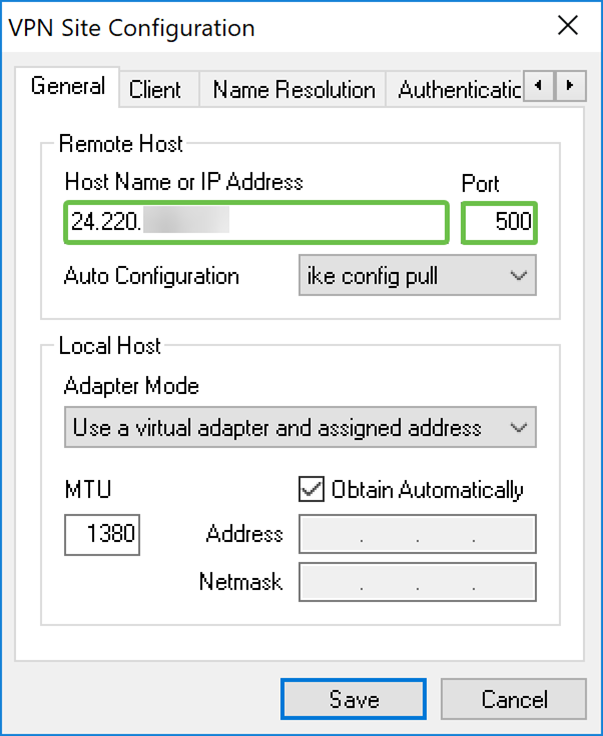

出現「VPN Site Configuration」視窗。

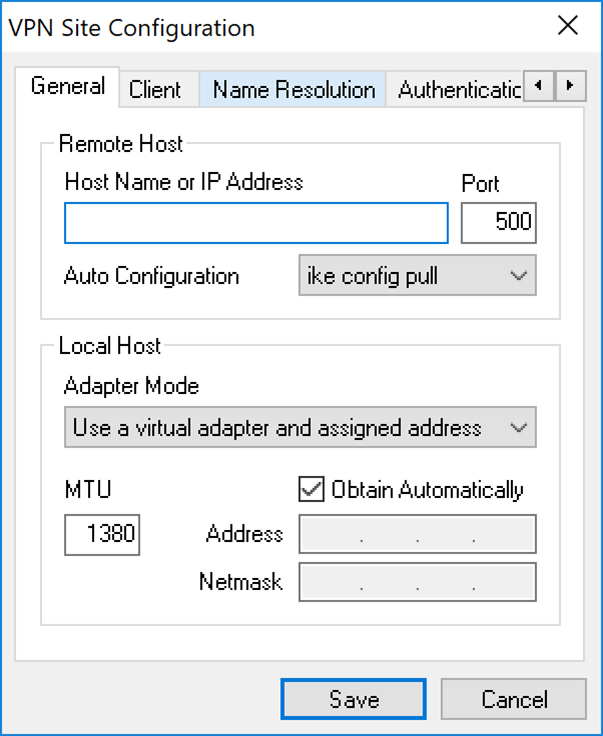

步驟2.在General 索引標籤下的Remote Host 區段中,輸入您嘗試連線的網路的公用主機名或IP地址。在本例中,我們將輸入現場的RV160/RV260的WAN IP地址以設定連線。

附註:確保埠號設定為預設值500。為使VPN正常工作,隧道使用UDP埠500,該埠應設定為允許通過防火牆轉發ISAKMP流量。

步驟3.在Auto Configuration下拉式清單中選擇一個選項。可用選項定義如下:

· Disabled — 禁用任何自動客戶端配置

· Ike Config Pull — 允許客戶端從電腦設定請求。在電腦支援pull方法的情況下,請求將返回客戶端支援的設定清單。

· Ike Config Push — 使電腦有機會通過配置過程向客戶端提供設定。在電腦支援推送方法的情況下,請求將返回客戶端支援的設定清單。

· DHCP Over IPsec — 使客戶端有機會通過DHCP over IPsec從電腦請求設定。

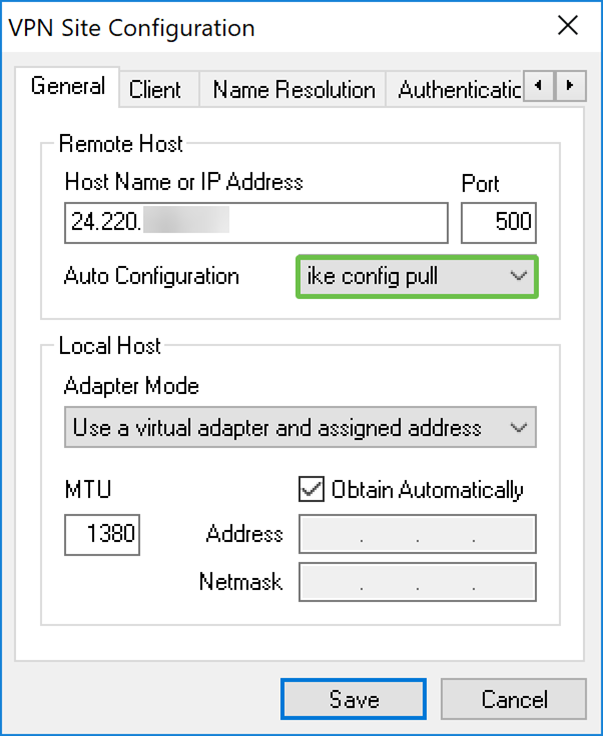

在本例中,我們將選擇ike config pull。

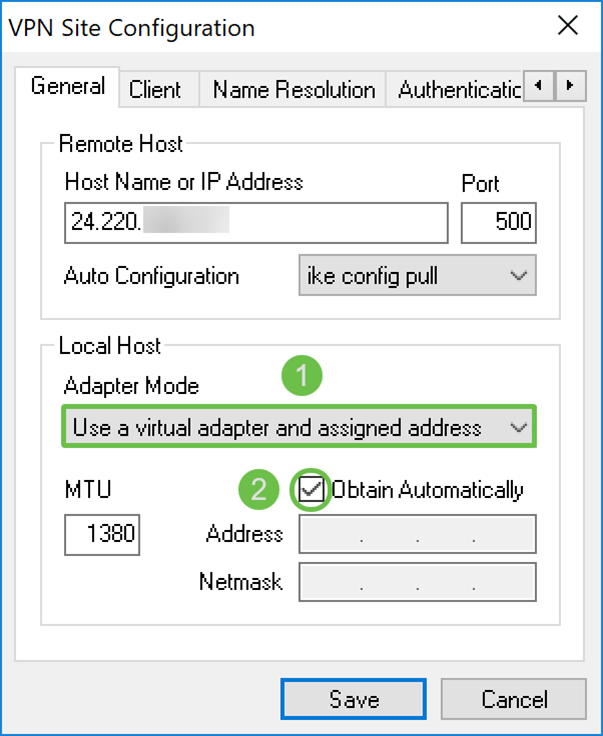

步驟4.在Local Host部分中,在Adapter Mode下拉選單中選擇Use a virtual adapter and assigned address,然後選中Obtain Automatically覈取方塊。可用選項定義如下:

·使用虛擬介面卡和分配的地址 — 允許客戶端使用具有指定地址的虛擬介面卡作為其IPsec通訊的源。

·使用虛擬介面卡和隨機地址 — 允許客戶端使用具有隨機地址的虛擬介面卡作為其IPsec通訊的源。

·使用現有介面卡和當前地址 — 允許客戶端僅使用其現有物理介面卡(當前地址為源)進行IPsec通訊。

顯示軟VPN客戶端:客戶端頁籤

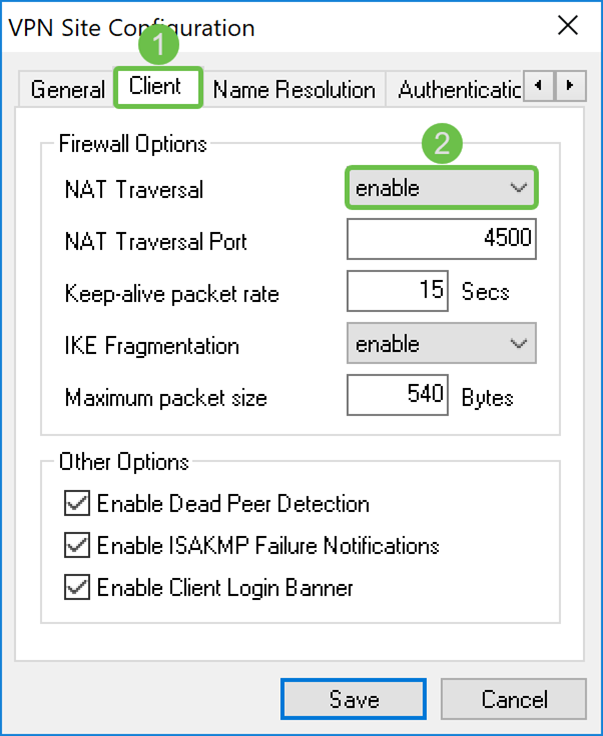

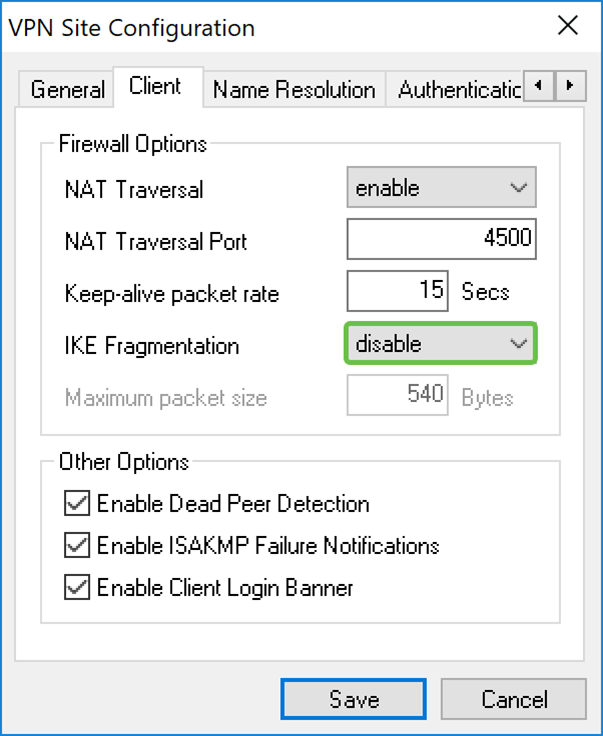

步驟1。按一下Client索引標籤。在「NAT Traversal」下拉選單中,選擇在RV160/RV260上為NAT Traversal配置的相同設定。可用的Network Address Traversal(NATT)選單選項定義如下:

· Disabled — 將不使用NATT協定擴展。

· Enabled — 僅當VPN網關在協商期間指示支援並且檢測到NAT時,才會使用NAT協定擴展。

· Force-Draft — 將使用NATT協定擴展的Draft版本,而不管在協商期間是否顯示VPN網關支援或檢測到NAT。

· Force-RFC — 將使用NAT協定的RFC版本,而不論VPN網關是否在協商期間指示支援或檢測到NAT。

· Force-Cisco-UDP — 為沒有NAT的VPN客戶端強制UDP封裝。

在本文檔中,我們將選擇enable for NAT Traversal,並保留NAT Traversal Port和Keep-alive packet rate作為預設值。

步驟2.在IKE Fragmentation下拉式清單中選擇Disable、Enable或Force。這些選項定義如下:

· Disable — 將不使用IKE分段協定擴展。

· Enable — 只有當VPN網關在協商期間指示支援時,才會使用IKE分段協定擴展。

· Force — 將使用IKE分段協定擴展,無論VPN網關是否在協商期間指示支援。

我們選擇了disable進行IKE分段。

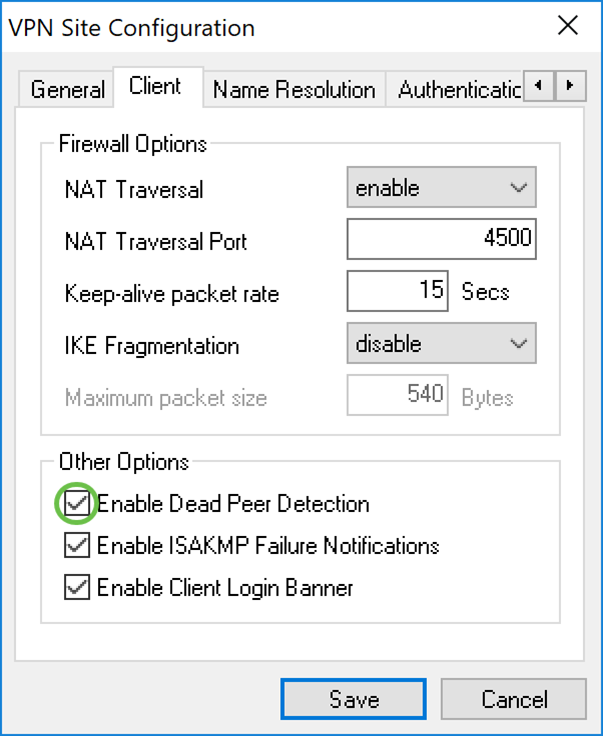

步驟3.選中Enable Dead Peer Detection覈取方塊以啟用Dead Peer Detection協定。如果啟用此選項,則只有在路由器支援時才使用它。這允許使用者端和路由器檢查通道的狀態,以偵測到哪一端不再能夠回應。預設情況下啟用此選項。

在本例中,我們將保持選中Dead Peer Detection。

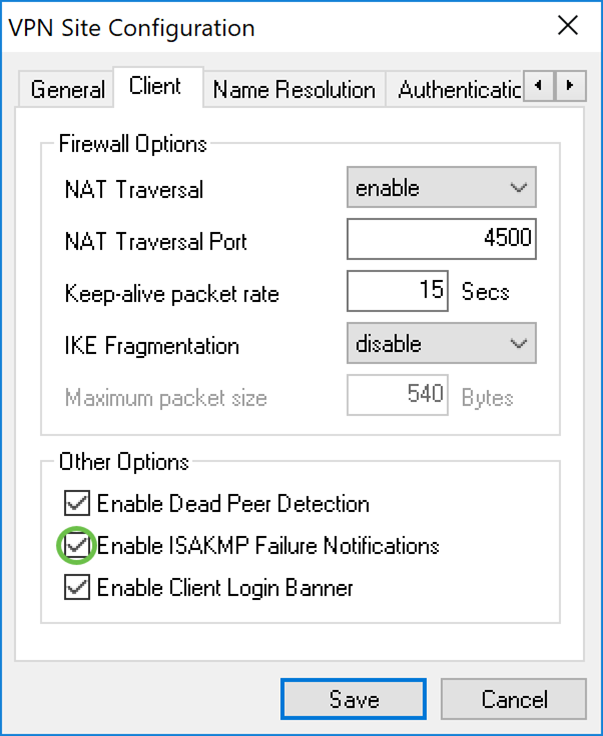

步驟4.選中Enable ISAKMP Failure Notification覈取方塊以從VPN客戶端IPsec守護程式啟用ISAKMP故障通知。預設情況下啟用。

在本示例中,我們將保持選中ISAKMP故障通知的狀態。

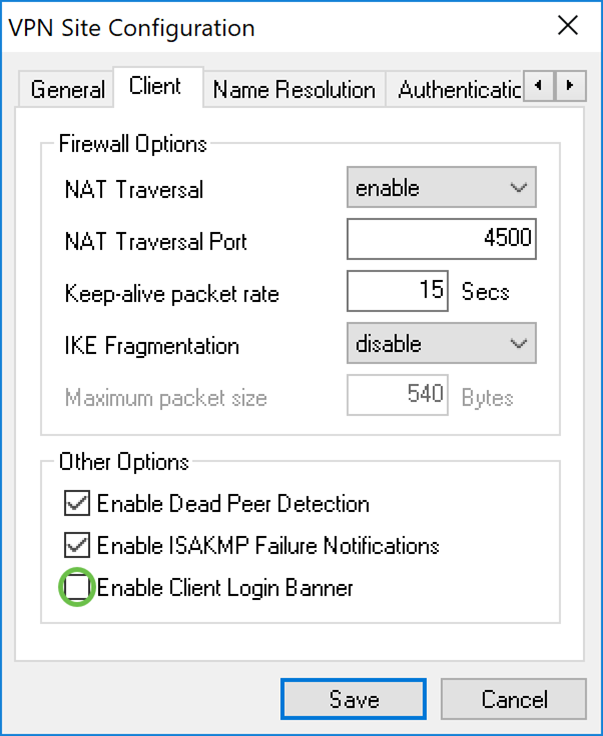

步驟5.取消選中Enable Client Login Banner 以禁用。這將在與路由器建立隧道後顯示登入標語。路由器必須支援事務交換,並配置為將登入標語轉發給客戶端。預設情況下啟用此值。

我們將取消選中客戶端登入橫幅。

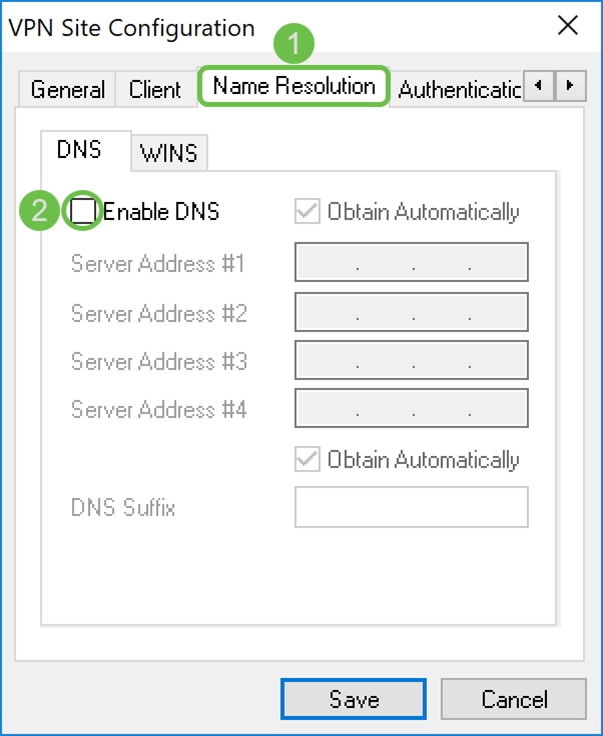

顯示軟VPN客戶端:名稱解析頁籤

步驟1.按一下名稱解析標籤,如果要啟用DNS,請選中啟用DNS覈取方塊。如果您的站點配置不需要特定DNS設定,請取消選中Enable DNS覈取方塊。

如果選中Enable DNS,並且遠端網關配置為支援配置交換,則網關能夠自動提供DNS設定。如果未選中,請驗證Obtain Automatically覈取方塊是否已取消選中,並手動輸入有效的DNS伺服器地址。

在本例中, Enable DNS 未選中。

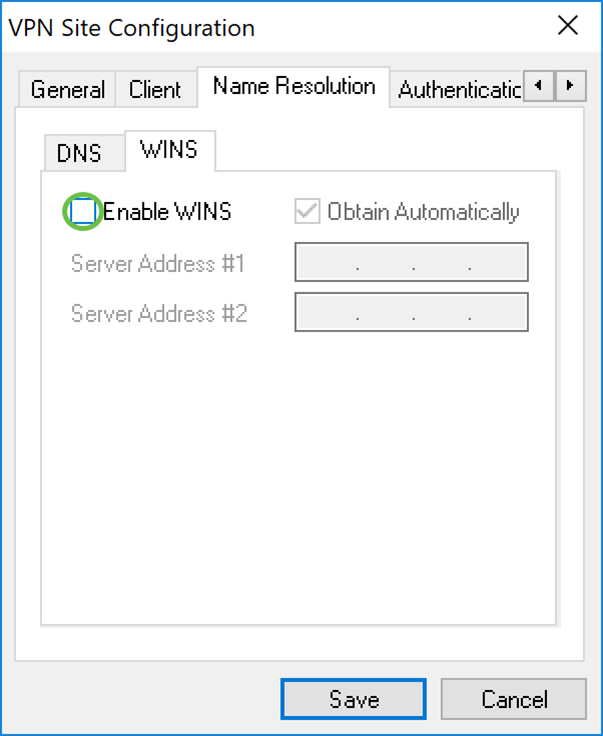

步驟2.如果要啟用Windows Internet Name Server(WINS),請選中Enable WINS覈取方塊。 如果您的遠端網關配置為支援配置交換,則該網關能夠自動提供WINS設定。如果未選中,請確認Obtain Automatically覈取方塊未選中並手動輸入有效的WINS伺服器地址。

附註:通過提供WINS配置資訊,客戶端將能夠使用位於遠端專用網路中的伺服器解析WINS名稱。這在嘗試使用統一命名約定路徑名訪問遠端Windows網路資源時很有用。WINS伺服器通常屬於Windows域控制器或Samba伺服器。

在本例中, Enable WINS未選中。

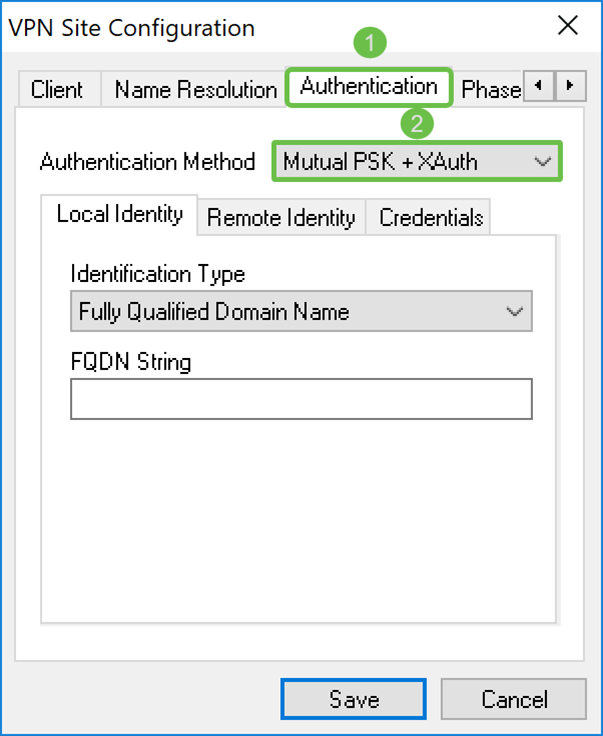

顯示軟VPN客戶端:Authentication頁籤

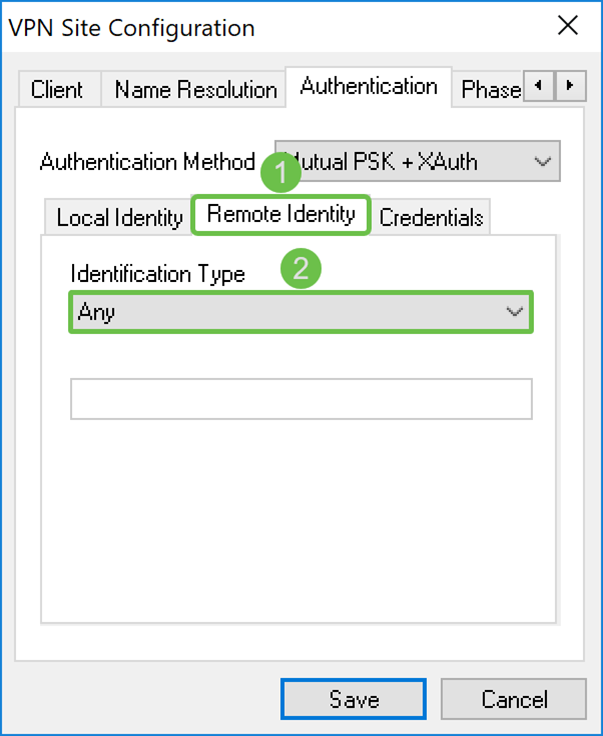

步驟1。點選Authentication頁籤,然後在Authentication Method下拉選單中選擇Mutual PSK + XAuth。可用選項定義如下:

· 混合RSA +擴展驗證 — 不需要客戶端憑據。使用者端會驗證閘道。憑據將採用PEM或PKCS12證書檔案或金鑰檔案型別的形式。

· 混合GRP +擴展驗證 — 不需要客戶端憑據。使用者端會驗證閘道。憑證將採用PEM或PKCS12證書檔案和共用金鑰字串的形式。

· Mutual RSA + XAuth — 客戶端和網關都需要憑證進行身份驗證。憑證將採用PEM或PKCS12證書檔案或金鑰型別的形式。

· Mutual PSK + XAuth — 客戶端和網關都需要憑證進行身份驗證。憑據將採用共用金鑰字串的形式。

· Mutual RSA — 客戶端和網關都需要憑證進行身份驗證。憑證將採用PEM或PKCS12證書檔案或金鑰型別的形式。

· 雙向PSK — 客戶端和網關都需要憑證進行身份驗證。憑據將採用共用金鑰字串的形式。

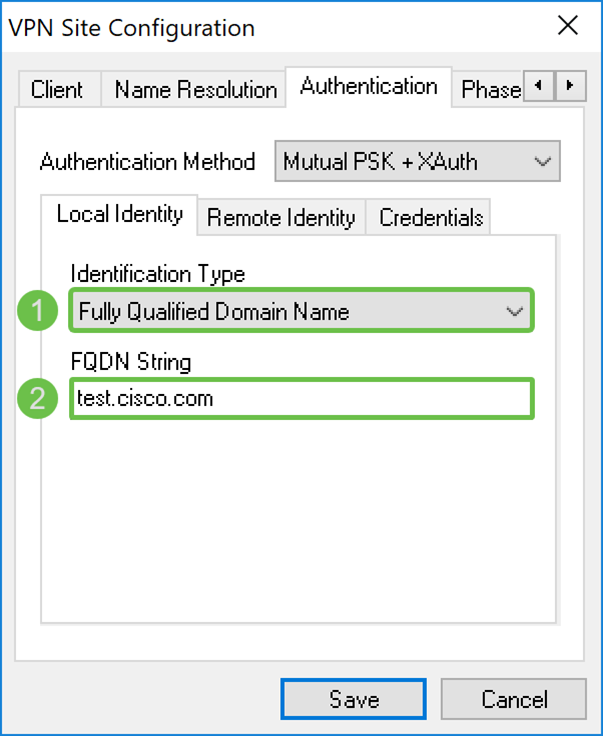

步驟2.在Local Identity頁籤中,選擇標識型別,然後在空欄位中輸入相應的字串。以下選項定義為:

· Any — 這隻在「遠端身份」頁籤上接受此選項。客戶端將接受任何ID型別和值。應謹慎使用此方法,因為它會繞過IKE第1階段識別過程的一部分。

· 完全限定域名 — 此選項必須提供DNS域字串形式的FQDN字串。例如,「cisco.com」將是可接受的值。如果使用PSK身份驗證模式,客戶端將只允許選擇此選項。

· 使用者完全限定域名 — 必須以user@domain字串的形式提供使用者FQDN字串。例如,"dave@cisco.com"是一個可接受的值。如果使用PSK身份驗證模式,客戶端將只允許選擇此選項。

· IP Address — 選中IP地址時,預設情況下會自動選中Use a discovered local host address覈取方塊。這意味著將自動確定該值。如果要使用除用於與客戶端網關通訊的介面卡地址以外的地址,請取消選中該覈取方塊。然後,輸入特定地址字串。如果使用PSK身份驗證模式,客戶端將只允許選擇此選項。

· Key Identifier — 選擇此選項時,必須提供識別符號字串。

在本例中,我們將選擇完全限定域名,並在FQDN字串欄位中輸入test.cisco.com。

步驟3.按一下Remote Identity頁籤並選擇標識型別。選項包括:任何完全限定域名、使用者完全限定域名、IP地址或金鑰識別符號。

在本檔案中,我們將使用Any作為我們的標識型別。

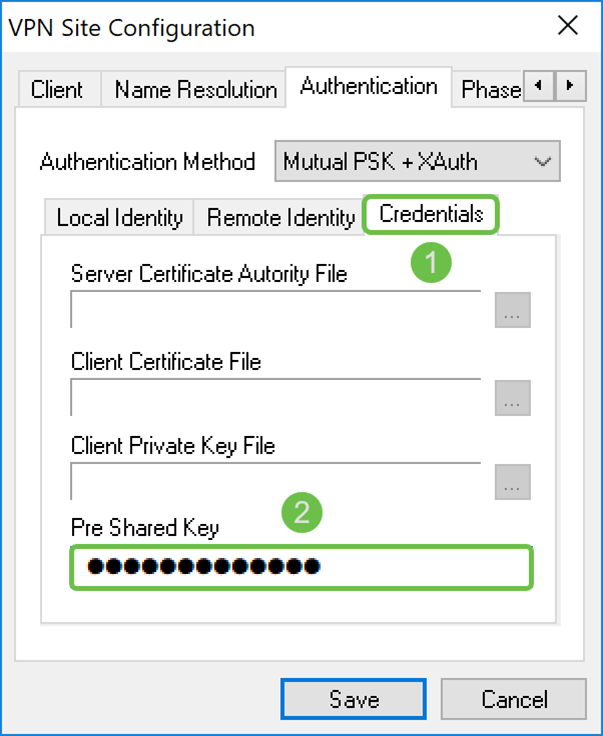

步驟4.按一下Credentials頁籤,並輸入在RV160/RV260上配置的相同預共用金鑰。

我們將進入CiscoTest123!在Pre Shared Key欄位中。

顯示軟VPN客戶端:階段1頁籤

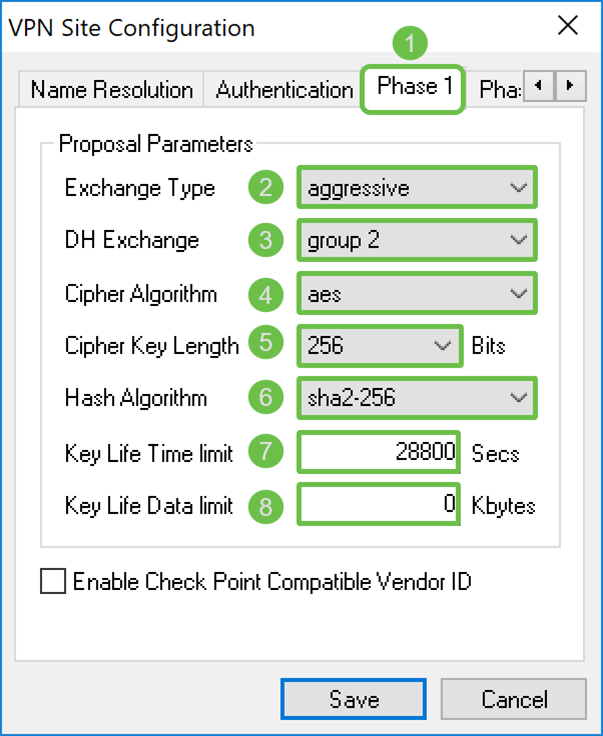

步驟1。按一下Phase 1 索引標籤。配置以下引數,使其與為RV160/RV260配置的設定相同。

Shrew Soft中的引數應匹配您在階段1中選擇的RV160/RV260配置。在本文檔中,Shrew Soft中的引數將設定為:

· Exchange型別:攻擊性

· DH交換:組2

· 密碼演算法:aes

· 金鑰長度:256

· 雜湊演算法:sha2-256

·主要使用期限:28800

· 關鍵壽命資料限制:0

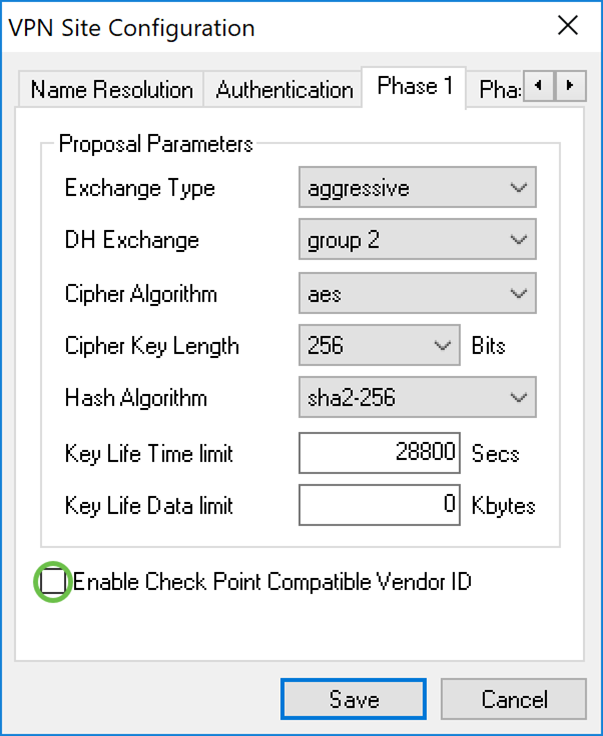

步驟2.(可選)如果您的網關在第1階段協商期間提供思科相容供應商ID,請選中Enable Check Point Compatible Vendor ID覈取方塊。如果網關不提供思科相容的供應商ID,或者如果您不確定,請取消選中覈取方塊。我們將取消選中該覈取方塊。

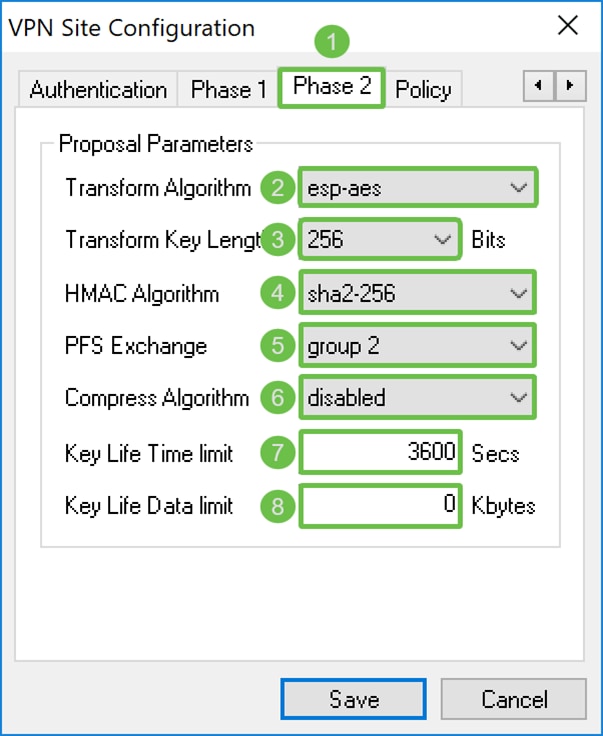

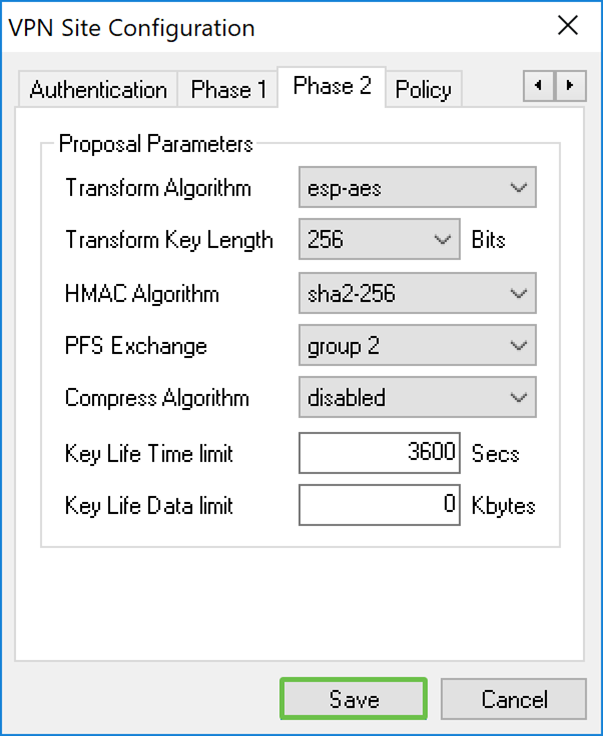

顯示軟VPN客戶端:階段2頁籤

步驟1。按一下Phase 2 索引標籤。配置以下引數,使其與為RV160/RV260配置的設定相同。

· 轉換演算法:esp-aes

· 轉換金鑰長度:256

· HMAC演算法:sha2-256

· PFS Exchange:組2

· 壓縮演算法:已禁用

·主要使用期限:3600

· 關鍵壽命資料限制:0

步驟2.按頁面底部的Save按鈕以儲存配置。

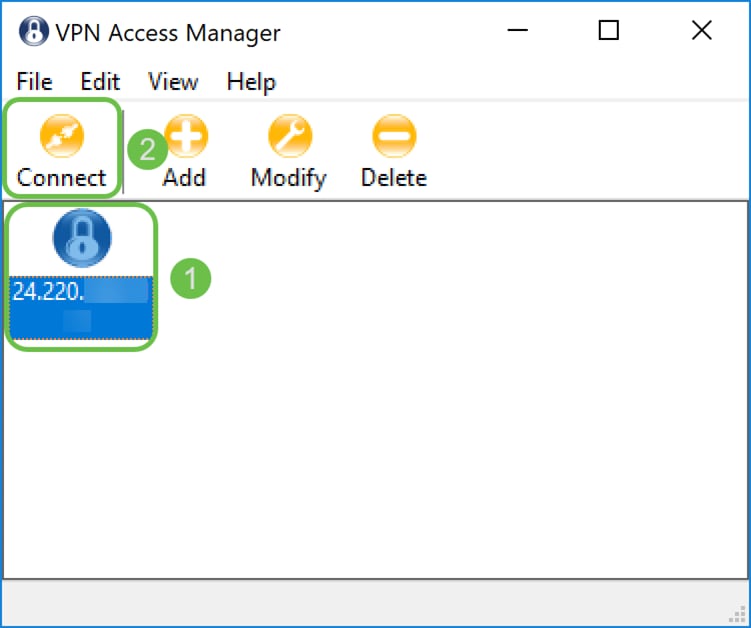

顯示軟VPN客戶端:正在連線

步驟1.在VPN訪問管理器中,選擇您剛剛建立的VPN配置檔案。然後按下Connect。

附註:如果要重新命名VPN配置檔案,請按一下右鍵該配置檔案並選擇Rename。配置檔案中的部分IP地址被模糊以保護該網路。

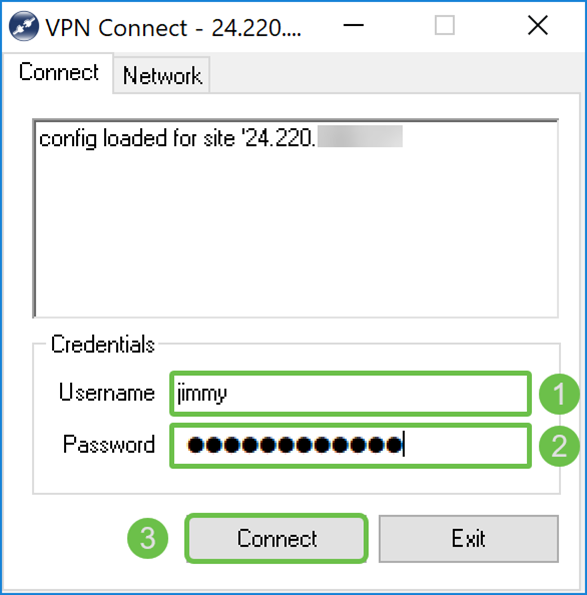

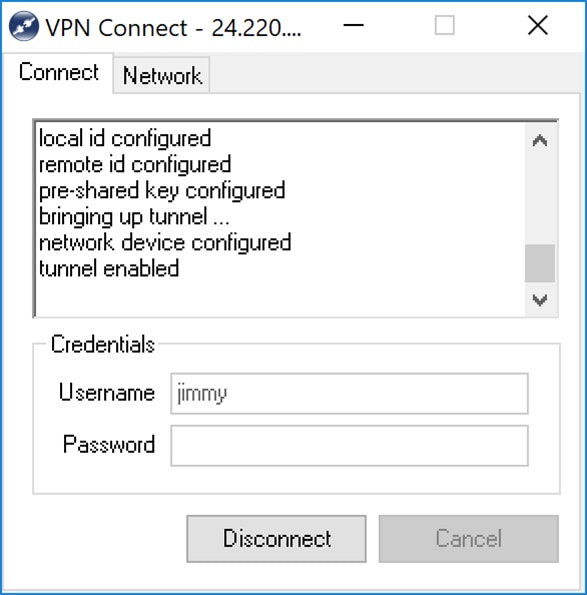

步驟2.出現VPN Connect視窗。輸入在建立使用者帳戶部分建立的使用者名稱和密碼。然後按下Connect。

步驟3.按Connect後,配置資訊會隨請求通訊一起傳遞到IKE守護程式。連線狀態的不同消息顯示在輸出視窗中。如果連線成功,您將收到一條消息「network device configured」和「tunnel enabled」。Connection按鈕將更改為Disconnect按鈕。

VPN連線故障排除提示

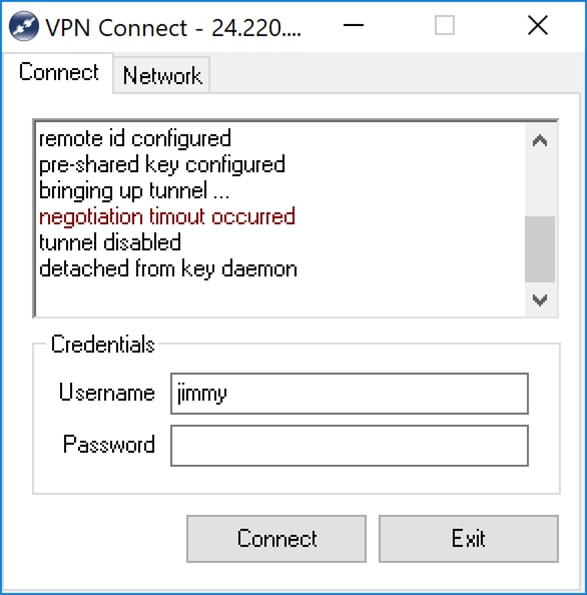

如果您收到錯誤消息「協商超時」、「隧道已禁用」和「與金鑰守護程式分離」。您可能需要仔細檢查路由器和顯示軟VPN客戶端上的配置,以確保它們匹配。

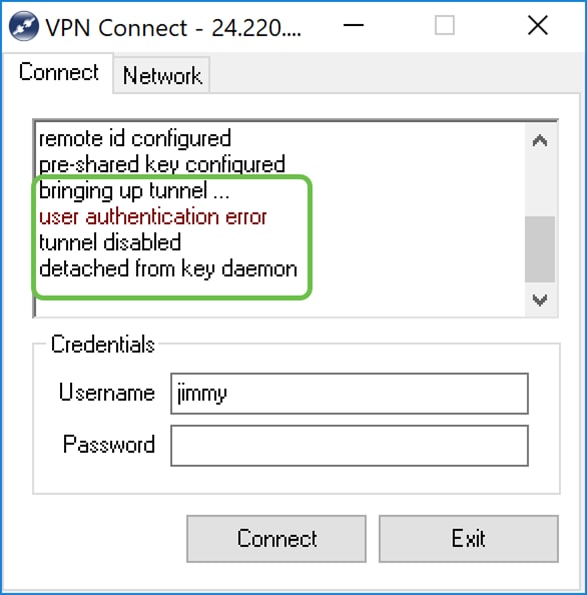

如果您收到錯誤消息顯示「user authentication error」,則表示您輸入了錯誤的使用者名稱密碼。請仔細檢查使用者憑據,並確保已正確配置和輸入該憑據。

驗證

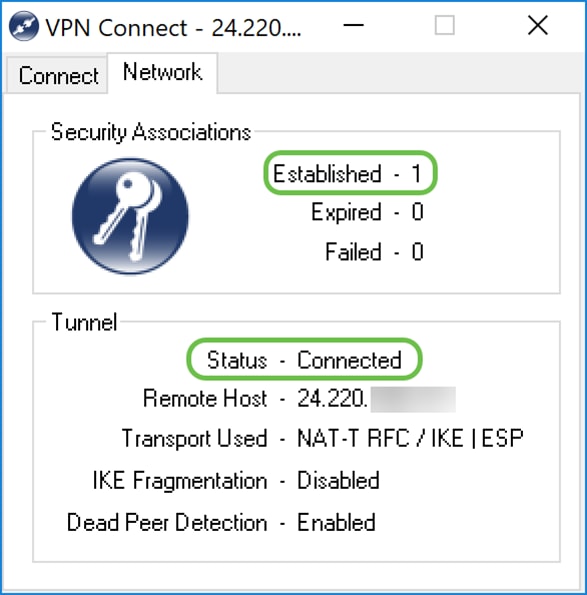

步驟1.在VPN connect視窗中按一下Network頁籤。在此頁籤中,您應該能夠檢視連線的當前網路統計資訊。在Tunnel部分中,您應該看到Connected作為狀態。

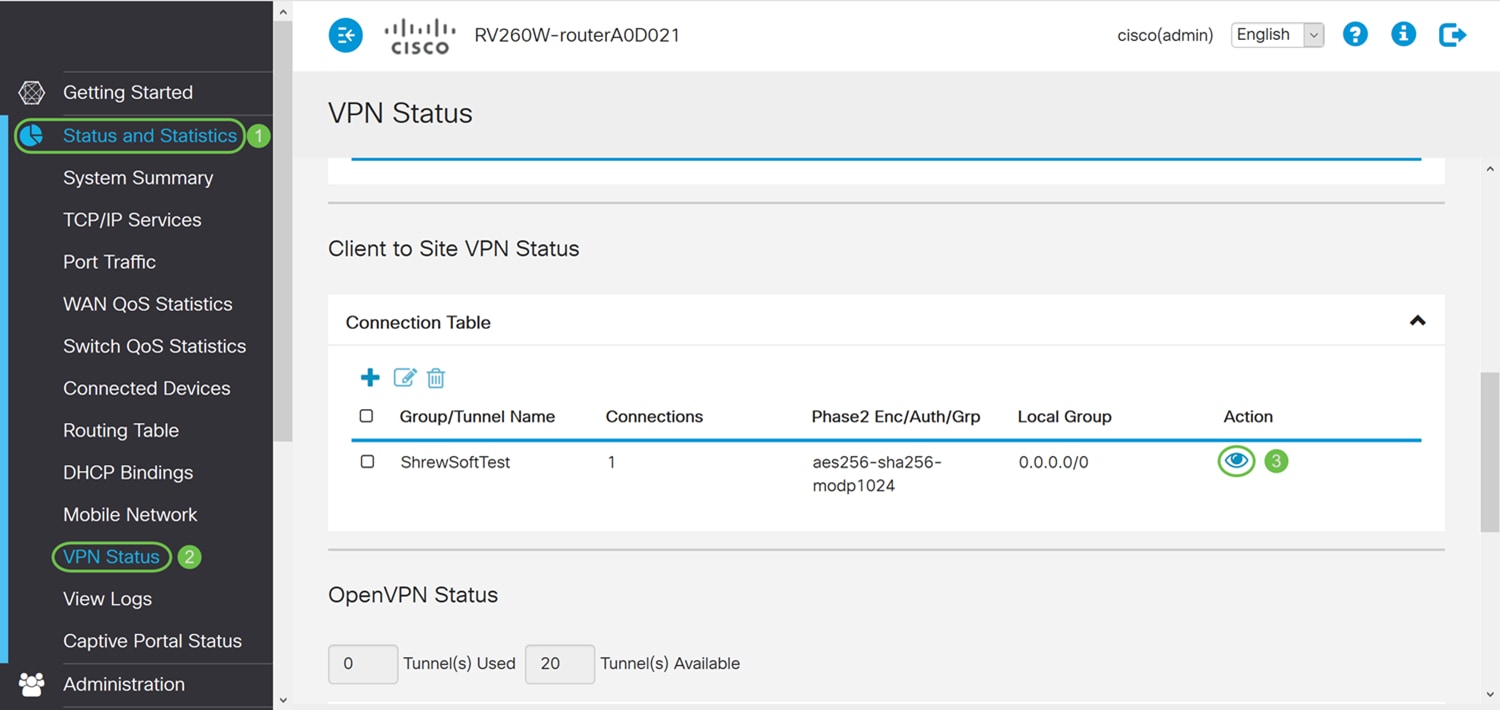

步驟2.在路由器上,導航到Status and Statistics > VPN Status。在VPN Status頁面中,向下滾動至Client to Site VPN Status部分。在此部分中,可以檢視所有客戶端到站點的連線。按一下眼睛圖示檢視更多詳細資訊。

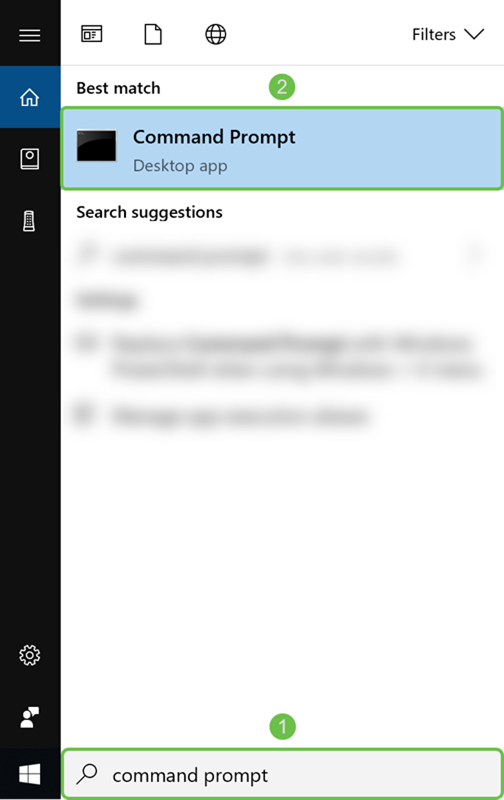

步驟3.導航到工作列上的搜尋欄,然後搜尋命令提示。

附註:以下說明用於Windows 10作業系統。具體取決於您使用的作業系統。

步驟4.鍵入不帶引號的命令「ping [路由器的專用IP地址]」,但輸入的是專用IP地址,而不是單詞。您應該能夠成功ping通路由器的私有IP地址。

在本例中,我們將鍵入ping 10.2.0.96。10.2.0.96是路由器的專用IP地址。

結論

現在,您應該已經成功地將您的軟體VPN客戶端連線到RV160或RV260。

意見

意見