簡介

本文檔介紹如何在Cisco Umbrella Dashboard中配置AD FS以允許使用電子郵件地址登入。

概觀

本文檔適用於想要在Cisco Umbrella Dashboard和Active Directory Federated Services(AD FS)之間配置單點登入身份驗證的使用者。 本文檔是使用SAML配置Active Directory聯合身份驗證服務(AD FS)3.0版的Cisco Umbrella的指南中AD FS主要說明的附錄。

本文還提供配置AD FS以允許使用電子郵件地址登入的示例。

設定

預設情況下,AD FS根據使用者的使用者主體名稱(UPN)對使用者進行身份驗證。 通常,此UPN匹配使用者的電子郵件地址和Umbrella帳戶電子郵件地址,因此不需要執行任何操作。

但是,在某些情況下,使用者的電子郵件地址與其UPN不同,因此需要執行以下附加步驟。

附註:此示例基於AD FS工作環境按「原樣」提供。Umbrella支援無法幫助配置單個AD FS環境。

步驟1.允許電子郵件地址登入(可選)

PowerShell命令將AD FS配置為允許mail屬性用作登入ID。將<Domain>替換為Active Directory域的名稱:

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID mail -LookupForests <Domain>

這避免了終端使用者的混淆,因為他們可以對兩個系統使用相同的使用者名稱。進行此更改後,使用者能夠以以下身份登入:

- 輸入Umbrella使用者名稱(例如email@domain.tld)

- 輸入email@domain.tld或upn@domain.tld作為AD FS使用者名稱

如果不執行此步驟,則終端使用者可能需要對兩個系統使用不同的使用者名稱:

- 輸入Umbrella使用者名稱(例如email@domain.tld)

- 輸入upn@domain.tld作為AD FS使用者名稱

步驟2.編輯索賠規則(必填)

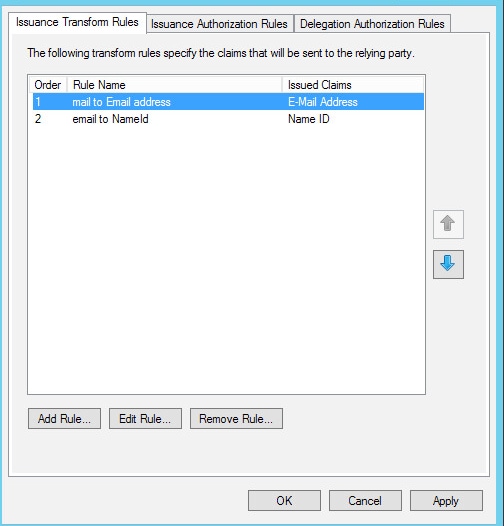

檢視《使用SAML配置Active Directory聯合身份驗證服務(AD FS)3.0版的Cisco Umbrella指南》中AD FS說明中的資訊。必須刪除宣告規則userPrincipalName to Email address,並將其替換為名為mail to Email address的規則。

這指示AD FS在其SAML響應中包括mail屬性:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"]

=> issue(store = "Active Directory", types = ("http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress"), query = ";mail;{0}", param = c.Value);

必須以正確的順序配置報銷申請規則,郵件至電子郵件地址作為第一條規則:

360024534972

360024534972