簡介

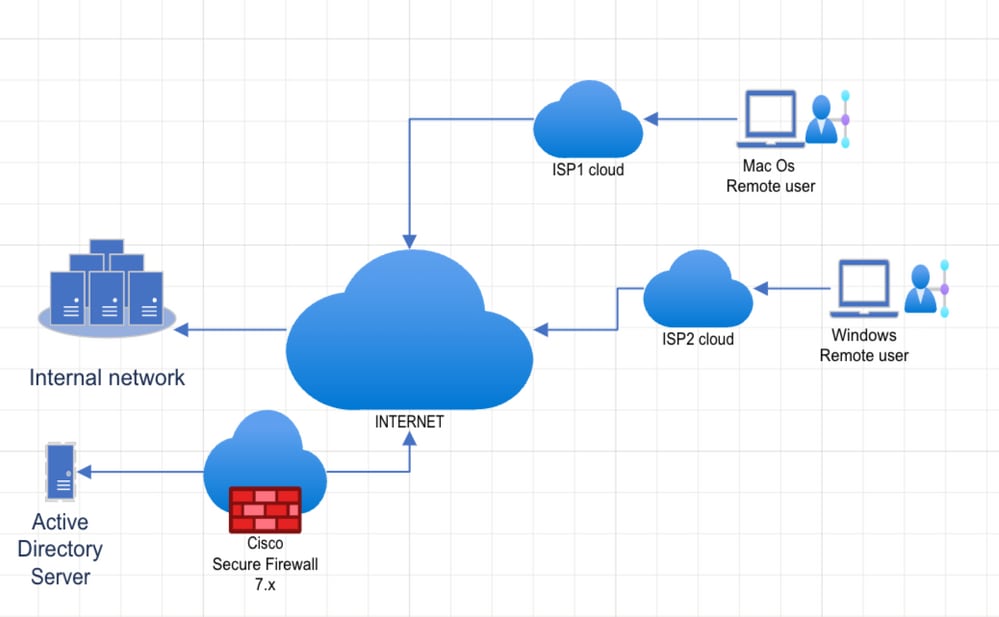

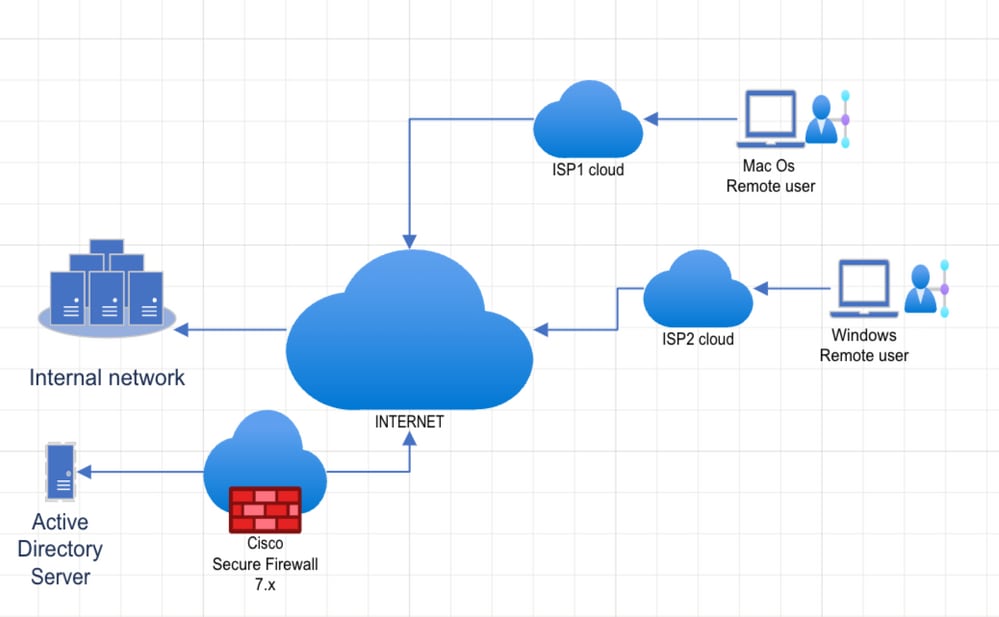

本文檔介紹如何在基於RAVPN客戶端的安全防火牆裝置上執行和配置動態訪問策略。

必要條件

需求

思科建議您瞭解以下主題:

- 向FMC註冊安全防火牆,並使其與最新版本的配置檔案同步和更新。

- 在註冊的安全防火牆上預配置遠端訪問虛擬專用網路(RAVPN)策略。

- 使用等效版本的Anyconnect安全移動客戶端下載Hostscan軟體包(.pkg)。

- 有關RAVPN解決方案的基本知識。

- DAP功能的一般概念。

- 安全防火牆管理中心管理和配置知識。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

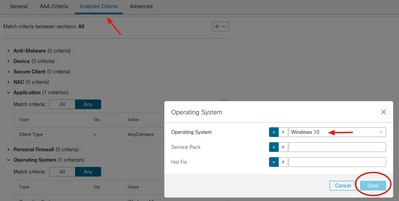

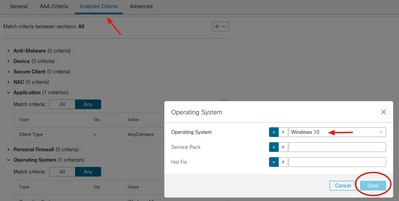

- FMC 7.0.0版本或更高版本

- Secure Firewall 7.0.0或更高版本

- 採用Cisco安全客戶端Anyconnect軟體4.10或更高版本的MAC/Windows電腦

- Hostscan軟體包4.10或更高版本

- 用於AAA身份驗證的Active Directory。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

本文檔介紹如何根據RAVPN客戶端電腦屬性在安全防火牆裝置上執行和配置動態訪問策略的逐步指南。HostScan用於收集客戶端資訊,DAP分別對Mac OS和Windows使用者應用不同的策略。

RAVPN設計運行於不同的動態場景中,這些場景不能由網路管理員控制。通常有若干連線位於同一個VPN網關上,這些連線基於多個變數(如使用者名稱、組織、硬體裝置、作業系統等)來確定每個連線如何受到威脅,其中一些連線可能需要特權使用者角色、程式和應用的訪問許可權、不同的IP地址分配或子網過濾規則。

動態訪問策略(DAP)是Cisco Secure Firewall Threat Defense軟體版本7.0.0中引入的一項新功能,它允許網路管理員根據來自Cisco Secure Client(Anyconnect)的RAVPN客戶端的屬性集合,將不同的策略應用於在上述動態環境中運行的不同使用者,這些屬性等效於一個或多個條件(DAP條件)。

Anyconnect軟體為RAVPN客戶端功能和狀態模組提供了識別主機上安裝的OS、防病毒、防間諜軟體和防火牆軟體等屬性的功能, HostScan應用程式收集此資訊。

設定

網路圖表

組態

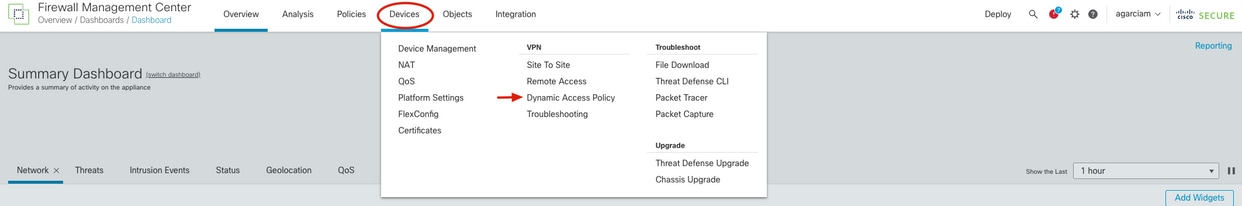

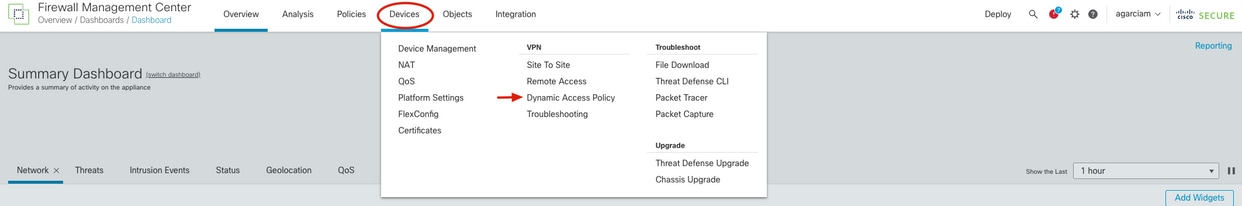

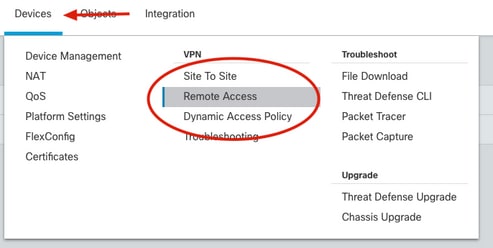

1.使用管理員憑據登入到FMC GUI,並在主儀表板檢視中按一下Devices,然後從展開的選單中選擇Dynamic Access Policy。

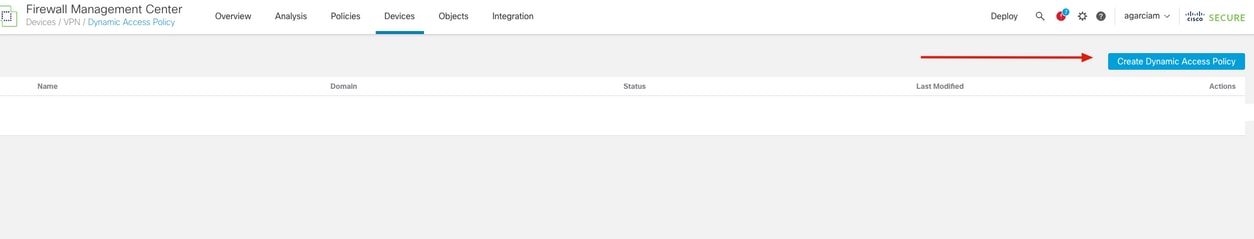

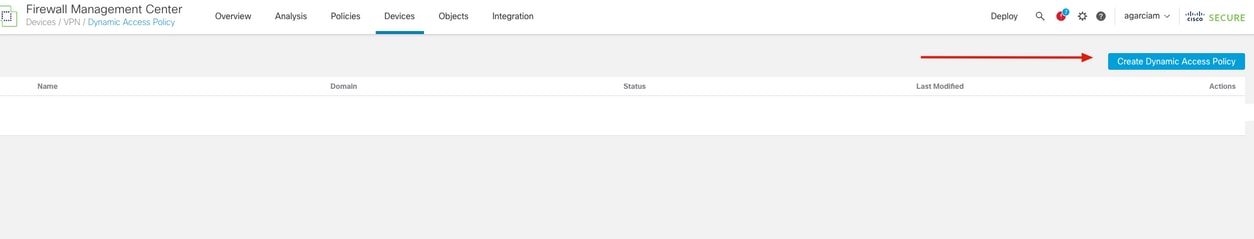

2.在「動態訪問策略」檢視中,按一下建立動態訪問策略。

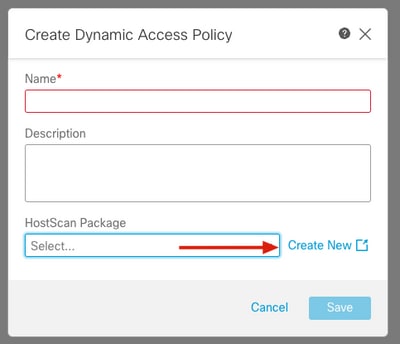

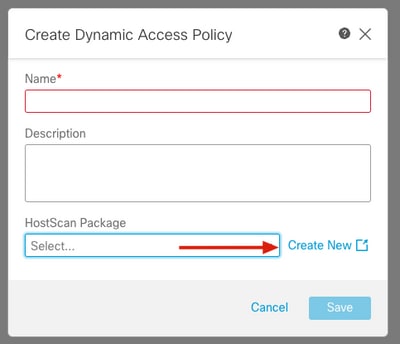

3.指定DAP策略的名稱,然後選擇HostScan包下拉選單旁的新建(此操作可以開啟帶Object manager部分的新瀏覽器頁籤)。

注意:如果已上載HostScan映像,請從下拉選單中選擇該映像,然後按一下Save並跳至步驟6。

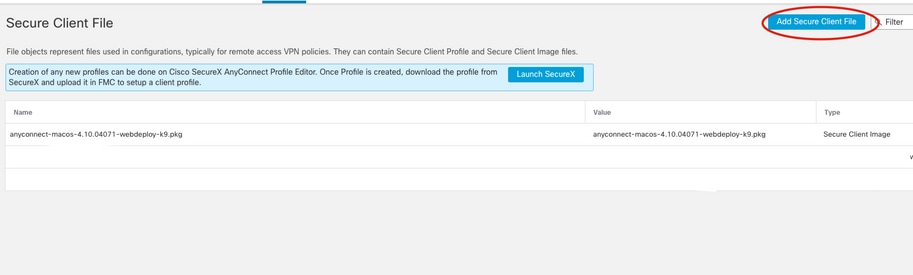

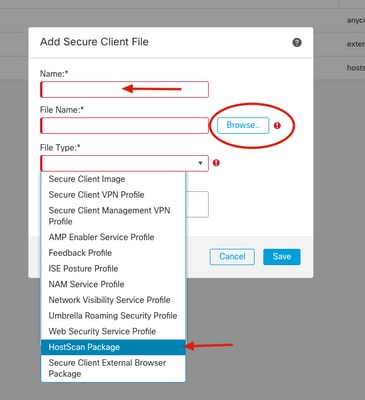

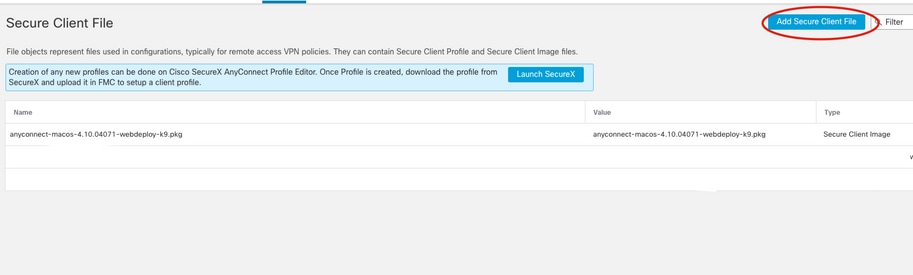

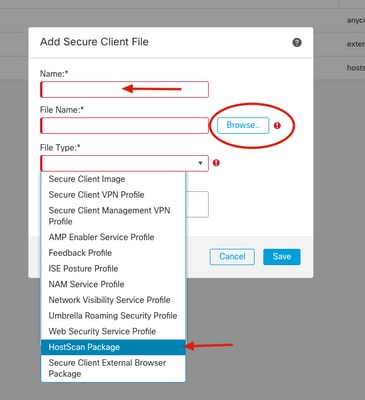

4.在Object頁籤檢視中,轉至Add Secure Client File",上傳HostScan程式包。

5.指定檔案的名稱,按一下Browse從本地檔案上傳HostScan程式包(.pkg),然後從File type下拉選單中選擇HostScan程式包,然後按一下Save。

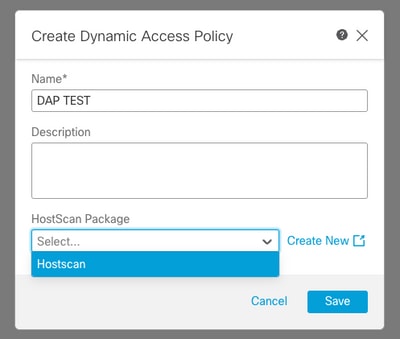

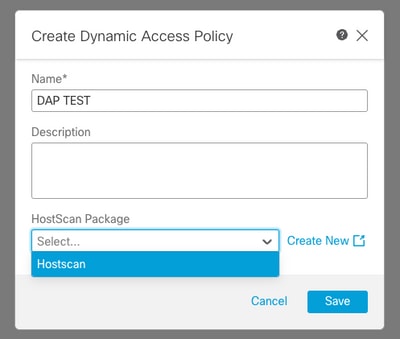

6.從步驟3返回Create Dynamic Access Policy頁籤。

指定動態訪問策略的名稱,這一次,您可以在下拉選單上看到新的HostScan程式包,然後按一下Save。

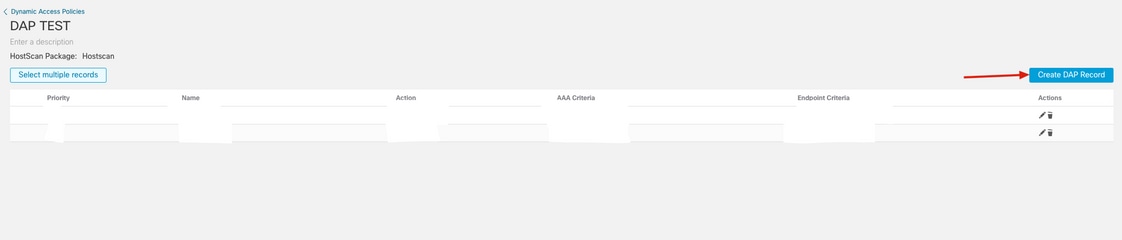

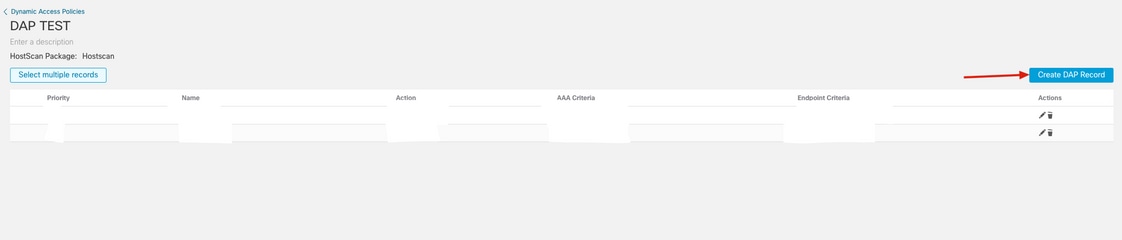

7.您可以重定向到新的DAP編輯器視窗,按一下建立DAP記錄以生成新條目。

注意:在此示例中,我們可以配置DAP記錄以從RAVPN Anyconnect客戶端收集OS資訊,並在主機運行Mac OS時允許連線。

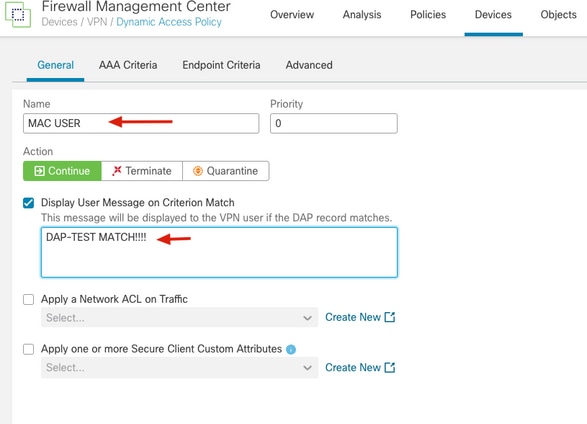

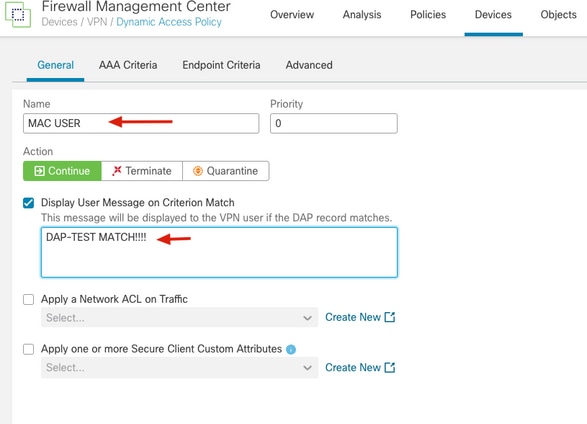

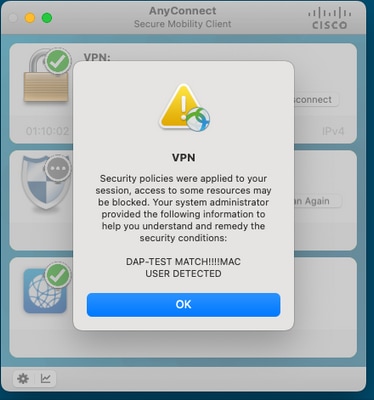

8.指定DAP記錄的名稱,選中Display User Message on Criterion Match並鍵入提示消息,以便讓使用者知道連線基於作業系統已進入DAP。在Action欄位下選擇Continue以允許連線。

註:您可以選擇Terminate或Quarantine作為根據您的案例應用的操作。

注意:您還可以根據網路要求應用網路ACL或安全客戶端屬性。

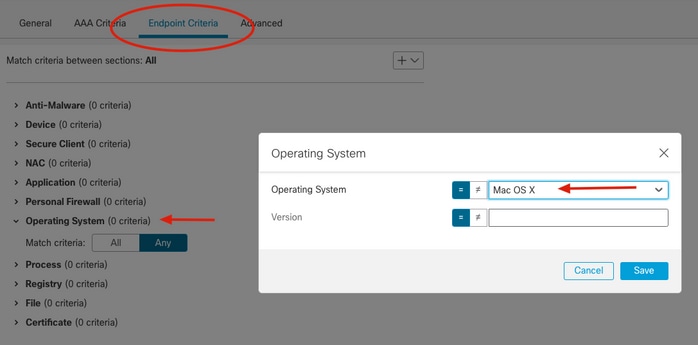

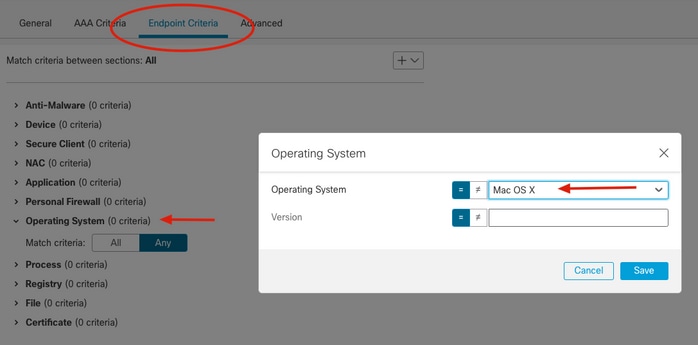

9.轉到Endpoint Criteria頁籤,選擇OS system並指定equals Mac OS X,將Version下拉選單留空,因為此示例意圖是檢測Mac OS而不管版本如何,然後按一下Save。

注意:本文中使用了Endpoint Criteria屬性,但您可以將AAA標準用於LDAP或RADIUS屬性匹配。

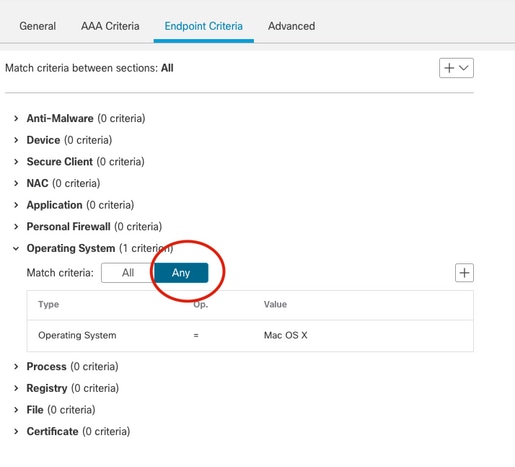

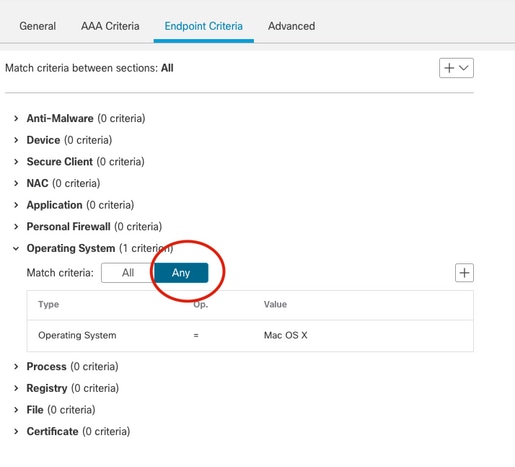

10.在終端條件頁籤中,可以看到新的作業系統系統條件,後跟「匹配條件」選項。

選擇Any。

註:您可以根據要求建立多個標準條目,然後選擇Match All或Match any。

11.轉至頁面右下方,然後按一下Save。

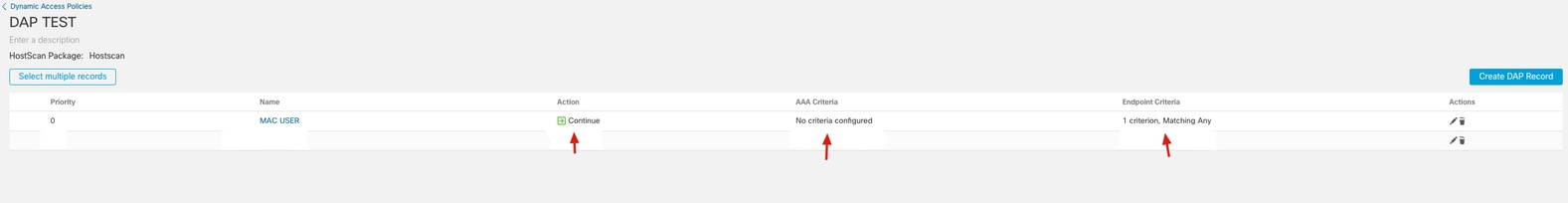

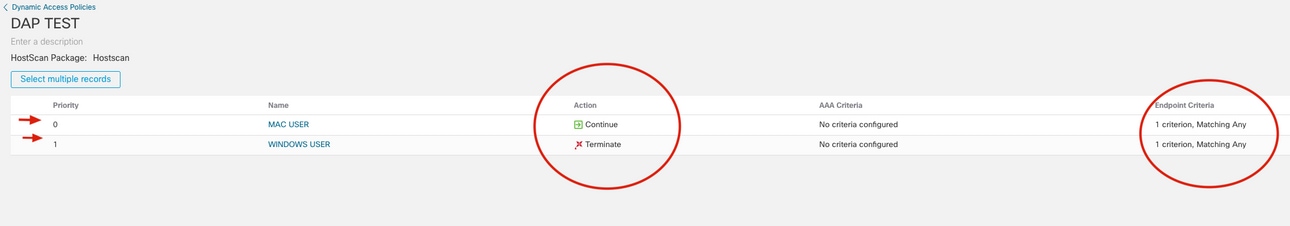

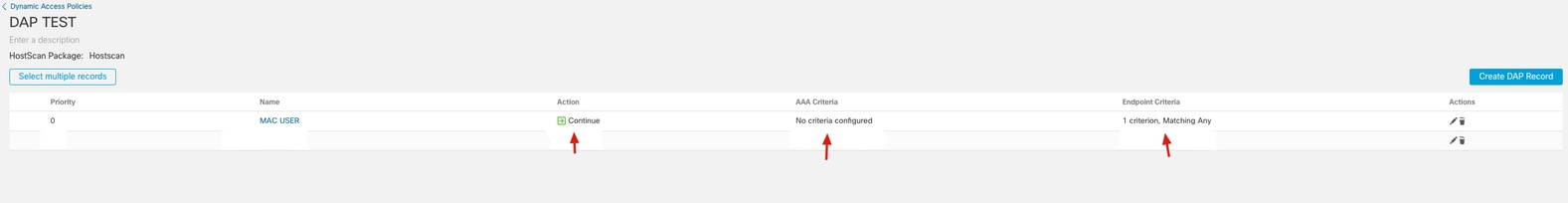

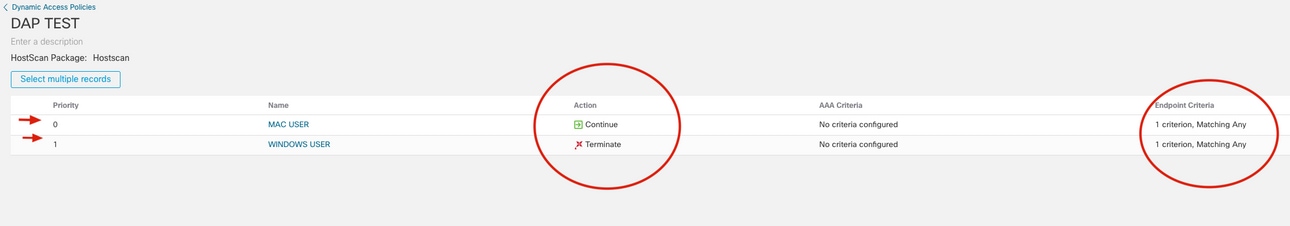

11.新的Mac OS DAP記錄可以與其配置引數一起顯示,確認其正確,然後按一下建立DAP 記錄以建立新的記錄用於Windows OS檢測。

注意:在本示例中,目的是阻止Windows客戶端並僅允許Mac OS進行RAVPN連線。

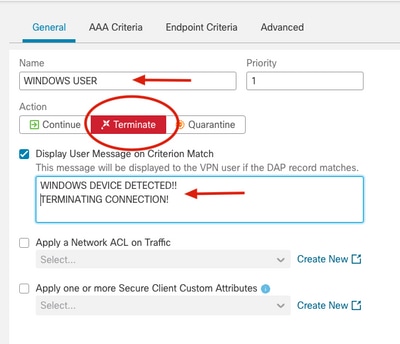

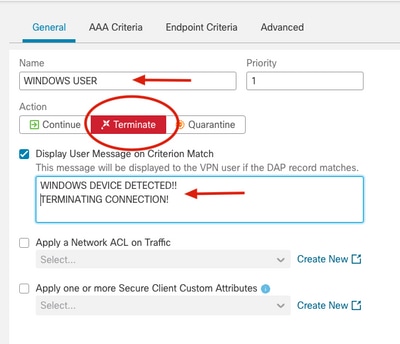

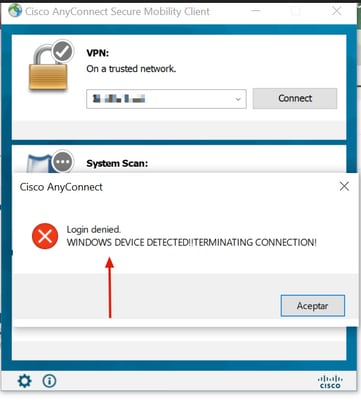

12.指定DAP記錄的名稱,在「Action」欄位下選擇Terminate,然後鍵入要傳送給使用者的警告消息提示。

13.轉至「終端標準」頁籤,在作業系統部分下建立新的等效標準,選擇Windows 10作為等效作業系統,然後按一下Save,然後選擇MatchAny。

14.轉至右下方,然後按一下Save。

15.在DAP選單上,確認存在兩個具有新配置的新條目。

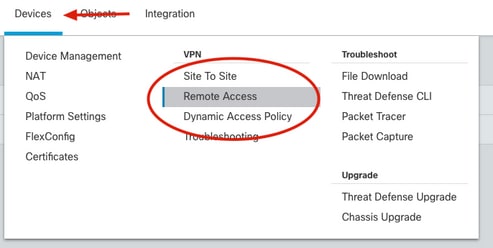

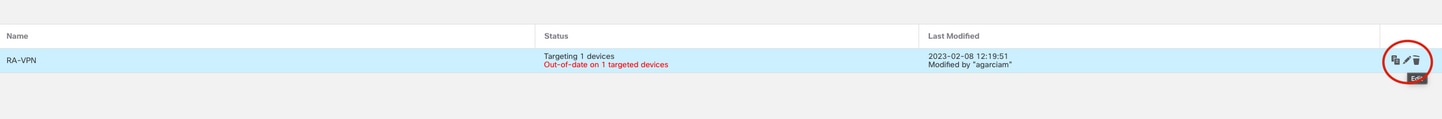

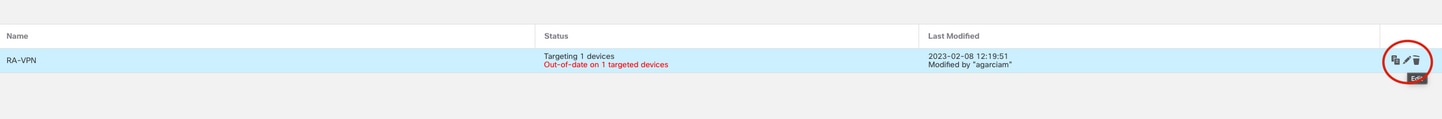

16.已建立動態訪問策略,為了將其應用到RAVPN設定,請從FMC GUI轉到Devices頁籤,然後按一下Remote Access。

17.選擇預配置的RAVPN策略,然後按一下編輯按鈕(鉛筆圖示)。

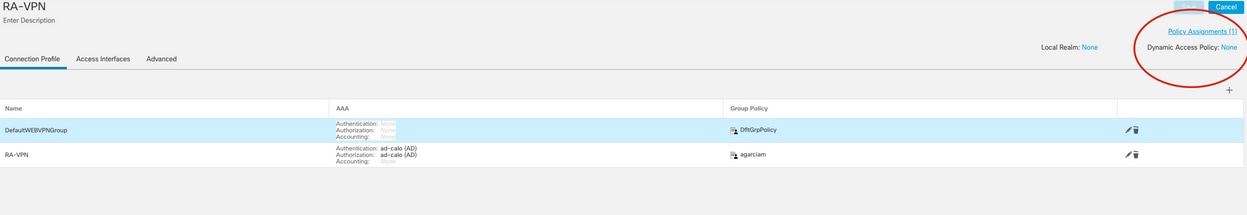

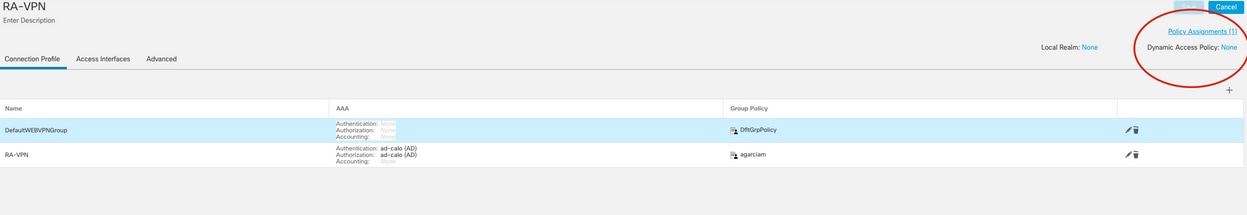

18.在右上角,按一下Dynamic Access Policy文本標籤旁邊的None。

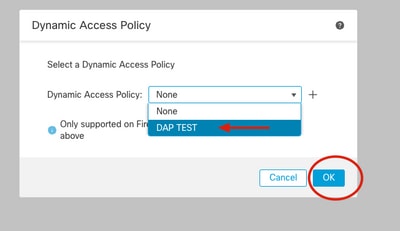

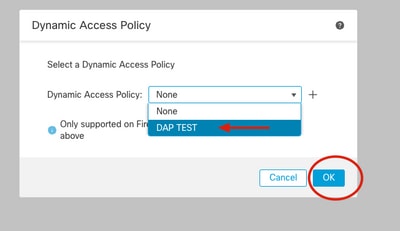

19.在Dynamic Access Policy(動態訪問策略)視窗中,選擇我們剛剛建立的DAP策略,然後按一下OK(確定)。

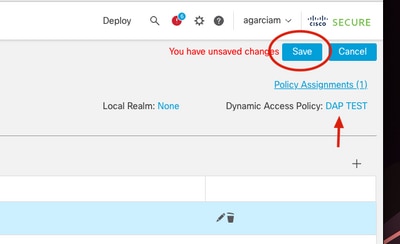

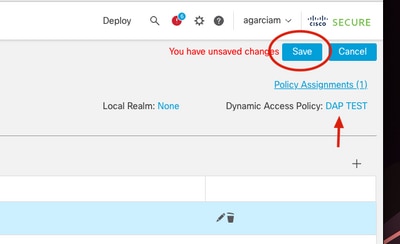

20.在右上角,確認DAP已應用於「動態訪問策略」文本標籤旁邊,然後按一下儲存。

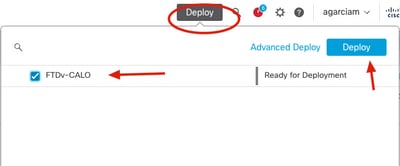

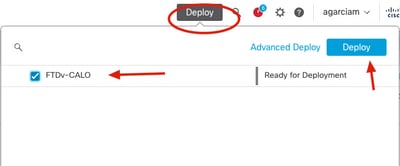

部署更改,在FMC GUI中按一下Deploy頁籤,選擇FTD Device並按一下Deploy按鈕。

驗證

1.從Secure Firewall轉到Command Line Interface(CLI),確認已應用HostScan配置:

firepower# sh run webvpn

webvpn

enable OUTSIDE

enable

hostscan image disk0:/csm/hostscan_4.10.06083-k9.pkg

hostscan enable

anyconnect image disk0:/csm/anyconnect-macos-4.10.04071-webdeploy-k9.pkg 1 regex "Mac OS"

anyconnect enable

.

.

firepower# sh run all dynamic-access-policy-record

dynamic-access-policy-record DfltAccessPolicy

user-message "nDID NOT MEET THE CRITERIA! TERMINATING"

action terminate

dynamic-access-policy-record "MAC USER"

user-message "DAP-TEST MATCH!!!!MAC USER DETECTED"

action continue

priority 0

dynamic-access-policy-record "WINDOWS USER"

user-message "WINDOWS DEVICE DETECTED!!TERMINATING CONNECTION!"

action terminate

priority 1

2.確認dap.xml檔案已生成並儲存在快閃記憶體中:

firepower# sh flash:

--#-- --length-- -----date/time------ path

76 4096 Feb 03 2023 19:01:10 log

222 1293 Feb 09 2023 17:32:16 dap.xml

3.顯示dap.xml內容

firepower# more flash:dap.xml

MAC USER

and

match-any

match-all

endpoint.os.version

EQ

Mac OS X

WINDOWS USER

and

match-any

match-all

endpoint.os.version

EQ

Windows 10

疑難排解

本節提供的資訊可用於排除故障和確認DAP進程的執行方式及其按預期工作的方式。

注意:在安全防火牆上,可以設定各種調試級別;預設情況下使用級別1。如果更改調試級別,調試的詳細程度可能會增加。請謹慎執行此操作,尤其是在生產環境中。

使用Mac OS進行測試。

在使用者嘗試從一個Mac OS裝置連線時,啟用DAP調試。

firepower# debug dap trace 127

debug dap trace enabled at level 127

firepower# debug dap errors

debug dap errors enabled at level 1

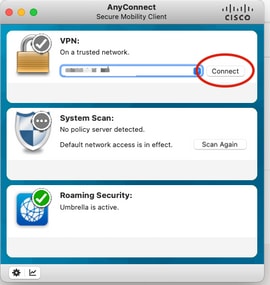

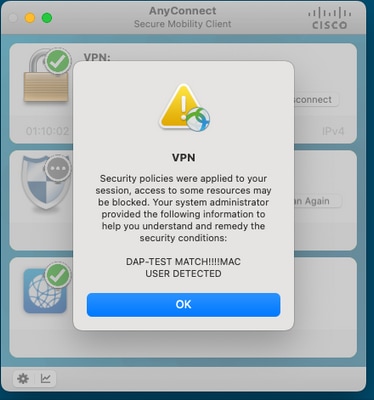

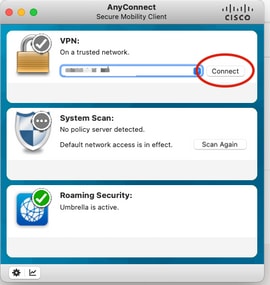

啟動Mac OS裝置並運行Anyconnect應用程式,連線到IP地址/主機名/FQDN,然後點選使用請求的身份驗證方法的Connect登入。

Secure Firewall CLI上的調試輸出

firepower#

firepower# DAP_TRACE: DAP_open: New DAP Request: 9

DAP_TRACE[5]: Username: ad1, DAP_add_AC:

endpoint.anyconnect.clientversion = "4.10.06079";

endpoint.anyconnect.platform = "mac-intel";

endpoint.anyconnect.devicetype = "MacBookPro17,1";

endpoint.anyconnect.platformversion = "13.1.0";

.

.

.

DAP_TRACE: aaa["ldap"]["displayName"] = "ad1"

DAP_TRACE: aaa["ldap"]["memberOf"] = "AD-USERS-ONLY"

DAP_TRACE: aaa["ldap"]["name"] = "ad1"

.

.

.

DAP_TRACE: aaa["cisco"]["tunnelgroup"] = "RA-VPN"

DAP_TRACE: endpoint["application"]["clienttype"] = "AnyConnect"

DAP_TRACE: endpoint.os.version = "Mac OS X"

DAP_TRACE: endpoint.os.servicepack = "13.1"

.

.

.

DAP_TRACE: Username: ad1, Selected DAPs: ,MAC USER

DAP_TRACE: dap_process_selected_daps: selected 1 records

DAP_TRACE: Username: ad1, dap_concat_fcn: [DAP-TEST MATCH!!!!MAC USER DETECTED] 35 490

DAP_TRACE: Username: ad1, DAP_close: 9

Mac OS客戶端提示。

使用Windows 10裝置進行測試。

運行DAP調試,並嘗試從一個Windows 10裝置連線。

firepower# debug dap trace 127

debug dap trace enabled at level 127

firepower# debug dap errors

debug dap errors enabled at level 1

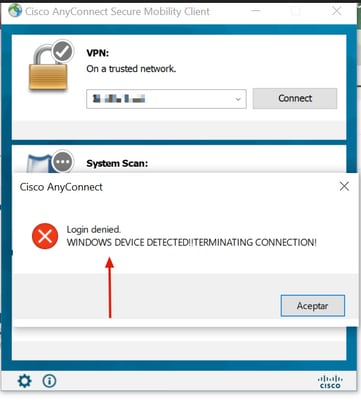

啟動Windows 10裝置並運行Anyconnect應用程式,連線到IP地址/主機名/FQDN,然後點選使用請求的身份驗證方法的Connect登入。

firepower#

firepower# DAP_TRACE: DAP_open: New DAP Request: A

DAP_TRACE[5]: Username: ad1, DAP_add_AC:

endpoint.anyconnect.clientversion = "4.10.05111";

endpoint.anyconnect.platform = "win";

endpoint.anyconnect.devicetype = "LENOVO";

endpoint.anyconnect.useragent = "AnyConnect Windows 4.10.05111";

.

.

.

AP_TRACE: aaa["cisco"]["grouppolicy"] = "agarciam"

DAP_TRACE: aaa["cisco"]["username"] = "ad1"

DAP_TRACE: aaa["cisco"]["tunnelgroup"] = "RA-VPN"

DAP_TRACE: endpoint["application"]["clienttype"] = "AnyConnect"

DAP_TRACE: endpoint.os.version = "Windows 10"

.

.

.

DAP_TRACE: Username: ad1, Selected DAPs: ,WINDOWS USER

DAP_TRACE: dap_process_selected_daps: selected 1 records

DAP_TRACE: Username: ad1, dap_concat_fcn: [WINDOWS DEVICE DETECTED!!TERMINATING CONNECTION!] 48 490

DAP_TRACE: Username: ad1, DAP_close: A

Windows 10使用者促銷。

意見

意見