ACS 5.X:安全LDAP伺服器配置示例

簡介

輕量型目錄存取通訊協定(LDAP)是一種網路通訊協定,用於查詢和修改在TCP/IP和UDP上執行的目錄服務。LDAP是一種用於訪問基於x.500的目錄伺服器的輕量級機制。RFC 2251對LDAP進行了定義。

Access Control Server (ACS) 5.x使用LDAP協定與LDAP外部資料庫(也稱為身份庫)整合。連線到LDAP伺服器的方法有兩種:純文字檔案(簡單)和SSL(加密)連線。可以使用這兩種方法將ACS 5.x配置為連線到LDAP伺服器。在本文檔中,ACS 5.x配置為使用加密連線連線到LDAP伺服器。

必要條件

需求

本文檔假設ACS 5.x具有到LDAP伺服器的IP連線,並且埠TCP 636處於打開狀態。

Microsoft® Active Directory LDAP伺服器需要配置為接受埠TCP 636上的安全LDAP連線。本檔案假設您擁有向Microsoft LDAP伺服器發行伺服器憑證的憑證授權單位(CA)的根憑證。有關如何配置LDAP伺服器的詳細資訊,請參閱如何透過第三方證書頒發機構啟用SSL上的LDAP。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

-

Cisco安全ACS 5.x

-

Microsoft Active Directory LDAP伺服器

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

慣例

如需文件慣例的詳細資訊,請參閱思科技術提示慣例。

背景資訊

目錄服務

目錄服務是一套軟體應用程式,或一組應用程式,用來儲存和組織關於電腦網路使用者和網路資源的資訊。您可以使用目錄服務來管理使用者對這些資源的存取。

LDAP目錄服務基於客戶端-伺服器模型。客戶端透過連線到LDAP伺服器來啟動LDAP會話,並向伺服器傳送操作請求。然後伺服器會傳送回應。一個或多個LDAP伺服器包含LDAP目錄樹或LDAP後端資料庫中的資料。

目錄服務管理目錄,即儲存資訊的資料庫。目錄服務使用分散式模型來儲存資訊,該資訊通常在目錄伺服器之間複製。

LDAP目錄以簡單的樹狀結構階層組織,可分散於許多伺服器之間。每個伺服器可以擁有定期同步的總目錄的復製版本。

樹狀結構中的專案包含一組屬性,其中每個屬性都有一個名稱(屬性型別或屬性說明)和一個或多個值。屬性是在綱要中定義的。

每個專案都有唯一的辨識碼:其辨別名稱(DN)。此名稱包含「相對辨別名稱」(RDN),由專案中的屬性所建構,後跟父專案的DN。您可以將DN視為完整檔案名稱,將RDN視為資料夾中的相對檔案名稱。

使用LDAP進行身份驗證

ACS 5.x可以透過在目錄伺服器上執行繫結操作來查詢和驗證主體,從而根據LDAP身份庫對主體進行身份驗證。如果身份驗證成功,則ACS可以檢索屬於主體的組和屬性。可以在ACS Web介面(LDAP頁面)中配置要檢索的屬性。ACS可以使用這些組和屬性來授權承擔者。

為了驗證使用者或查詢LDAP身份庫,ACS連線到LDAP伺服器並維護一個連線池。

LDAP連線管理

ACS 5.x支援多個併發LDAP連線。在首次進行LDAP身份驗證時,將根據需要打開連線。為每個LDAP伺服器配置的最大連線數。提前打開連線可縮短身份驗證時間。

您可以設定用於並行繫結連線的連線數目上限。每個LDAP伺服器(主要或輔助)的打開連線數可以不同,並根據為每個伺服器配置的最大管理連線數確定。

ACS會為ACS中配置的每個LDAP伺服器保留一個打開的LDAP連線清單(包括繫結資訊)。在身份驗證過程中,連線管理器嘗試從池中查詢一個開放的連線。

如果開啟的連線不存在,則會開啟新的連線。如果LDAP伺服器關閉連線,連線管理員會在第一次呼叫搜尋目錄時報告錯誤,並嘗試更新連線。

身份驗證過程完成後,連線管理器釋放與連線管理器的連線。有關詳細資訊,請參閱ACS 5.X使用手冊。

設定

本節提供用於設定本文件中所述功能的資訊。

在ACS 5.x上安裝根CA證書

要在Cisco Secure ACS 5.x上安裝根CA證書,請完成以下步驟:

注意:確保LDAP伺服器已預配置為接受埠TCP 636上的加密連線。有關如何配置Microsoft LDAP伺服器的詳細資訊,請參閱如何透過第三方證書頒發機構啟用SSL上的LDAP。

-

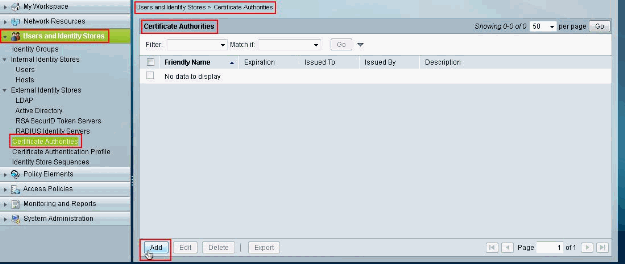

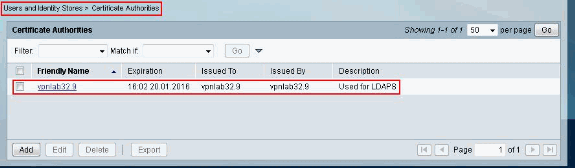

選擇Users and Identity Stores > Certificate Authorities,然後按一下Add將頒發伺服器證書的CA的根證書增加到Microsoft LDAP伺服器。

-

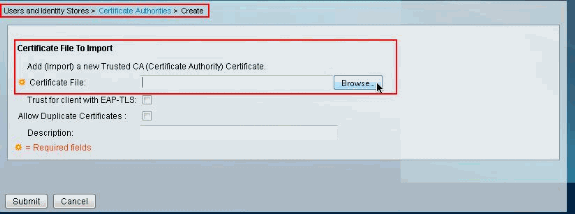

在Certificate File to Import部分,按一下Certificate File旁邊的Browse,以搜尋證書檔案。

-

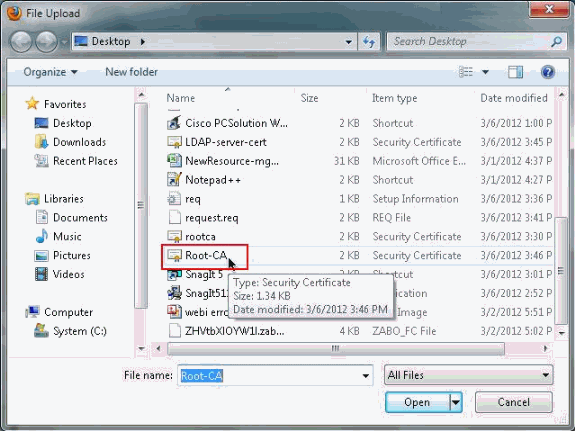

選擇所需的證書檔案(向Microsoft LDAP伺服器頒發伺服器證書的CA的根證書),然後按一下Open。

-

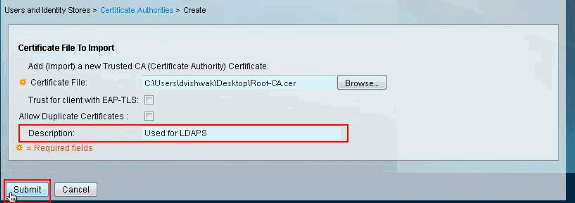

在「Description」旁的空白處提供Description,然後按一下Submit。

此影像顯示根憑證已正確安裝:

配置ACS 5.X for Secure LDAP

要配置ACS 5.x for secure LDAP,請完成以下步驟:

-

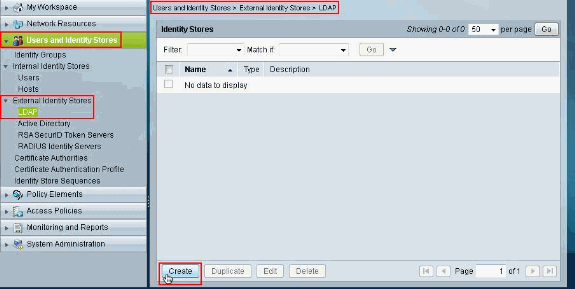

選擇Users and Identity Stores > External Identity Stores > LDAP,然後按一下Create建立新的LDAP連線。

-

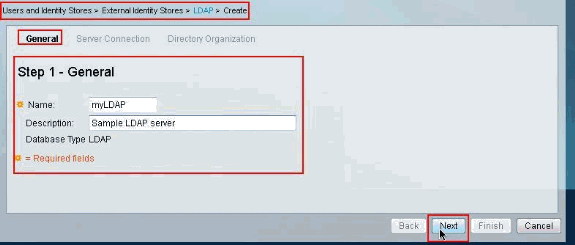

在General頁籤中為新LDAP提供Name和Description(可選),然後按一下Next。

-

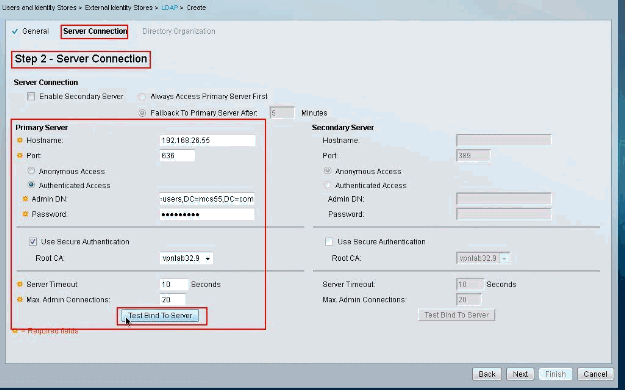

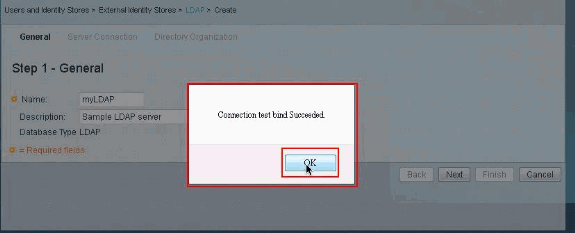

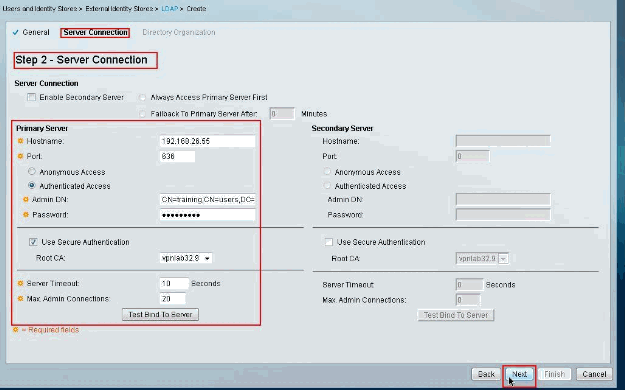

在主伺服器部分下的伺服器連線頁籤中,提供主機名、埠、管理DN和口令。確保選中Use Secure Authentication 旁邊的覈取方塊,並選擇最近安裝的根CA證書。按一下Test Bind To Server。

注意:IANA為安全LDAP分配的埠號為TCP 636。但是,請從LDAP管理員確認LDAP伺服器使用的埠號。

注意:管理員DN和密碼應由您的LDAP管理員提供給您。管理員DN必須對LDAP伺服器上的所有OU具有讀取所有許可權。

下一張圖顯示「連線測試繫結到伺服器」成功。

注意:如果測試繫結失敗,請從LDAP管理員重新驗證主機名、埠號、管理員DN、密碼和根CA。

-

按「Next」(下一步)。

-

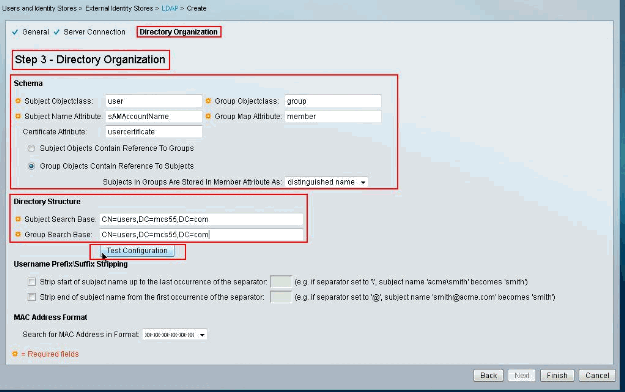

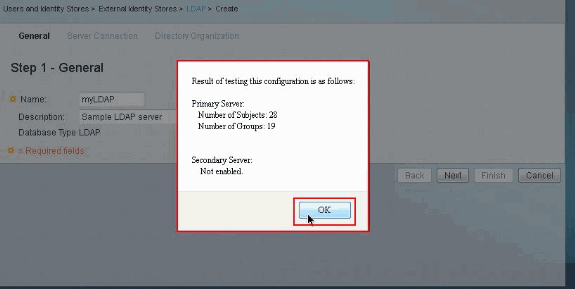

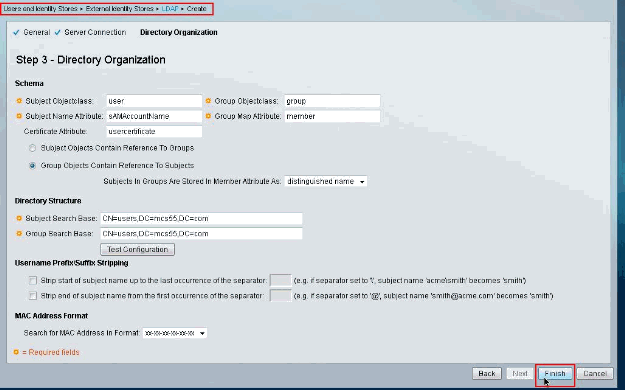

在架構部分下的目錄組織頁籤中,提供所需的詳細資訊。同樣,請在Directory Structure部分提供必要的資訊,由LDAP Admin提供。按一下Test Configuration。

下一張圖顯示配置測試成功。

注意:如果「組態測試」不成功,請從LDAP管理員重新驗證綱要和目錄結構中提供的引數。

-

按一下「Finish」(結束)。

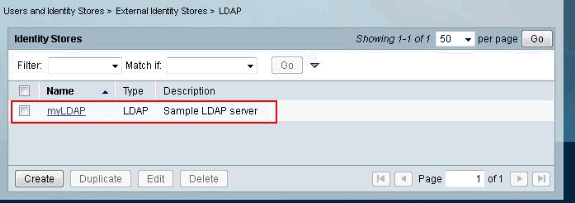

LDAP伺服器已成功建立。

配置身份庫

完成以下步驟以配置身份庫:

-

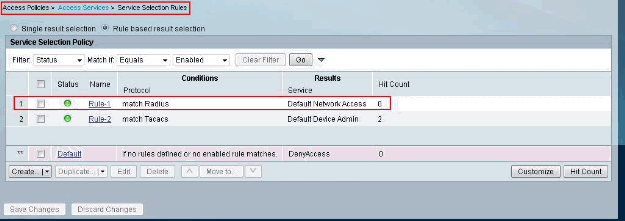

選擇Access Policies > Access Services > Service Selection Rules,並驗證哪個服務將使用Secure LDAP伺服器進行身份驗證。在本示例中,該服務是Default Network Access。

-

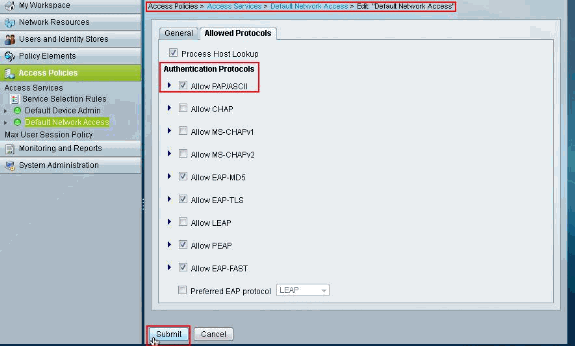

驗證步驟1中的服務後,轉到特定服務,然後按一下Allowed Protocols。確保選中Allow PAP/ASCII,然後按一下Submit。

注意:您可以使用允許PAP/ASCII來選擇其他驗證通訊協定。

-

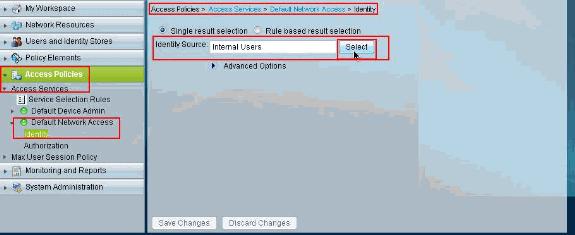

按一下步驟1中確定的服務,然後按一下Identity。按一下Identity Source旁邊的Select。

-

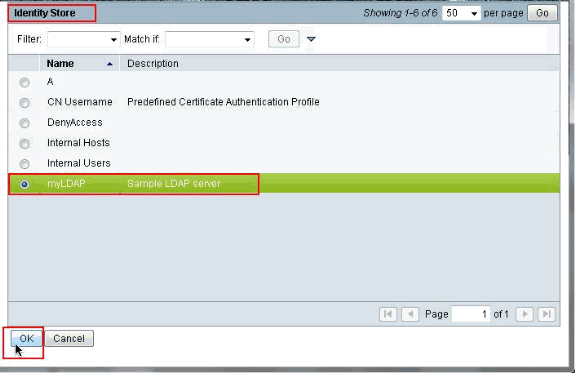

選擇新建立的安全LDAP伺服器(本示例中為myLDAP),然後按一下OK。

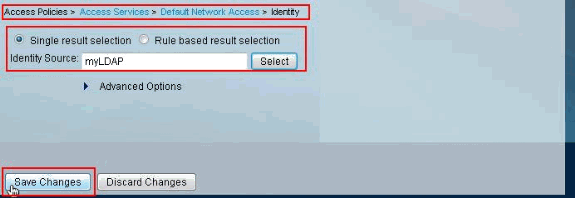

-

按一下Save Changes。

-

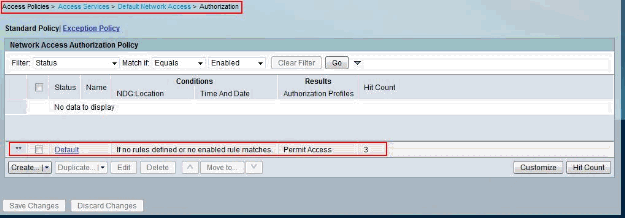

轉至步驟1中辨識的服務的授權部分,確保至少有一個規則允許身份驗證。

疑難排解

ACS傳送繫結請求以根據LDAP伺服器對使用者進行身份驗證。繫結請求以明文形式包含使用者的DN和使用者密碼。當使用者的DN和密碼符合LDAP目錄中的使用者名稱和密碼時,就會驗證使用者。

-

Authentication Errors— ACS在ACS日誌檔案中記錄身份驗證錯誤。

-

初始化錯誤— 使用LDAP伺服器超時設定可以配置ACS在確定LDAP伺服器的連線或身份驗證失敗之前等待其響應的秒數。LDAP伺服器傳回初始化錯誤的可能原因如下:

-

不支援LDAP

-

伺服器已關閉

-

伺服器記憶體不足

-

使用者沒有許可權

-

配置的管理員憑據不正確

-

-

Bind Errors — LDAP伺服器返回繫結(身份驗證)錯誤的可能原因如下:

-

篩選錯誤

-

使用篩選條件進行搜尋失敗

-

引數錯誤

-

輸入的引數無效

-

使用者帳戶受到限制(停用、鎖定、過期、密碼過期等)

-

這些錯誤會記錄為外部資源錯誤,這表示LDAP伺服器可能發生問題:

-

發生連線錯誤

-

逾時已過期

-

伺服器已關閉

-

伺服器記憶體不足

此錯誤被記錄為Unknown User錯誤:資料庫中不存在使用者。

此錯誤被記錄為「無效密碼」錯誤,其中使用者存在,但傳送的密碼無效:輸入的密碼無效。

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

12-Mar-2012 |

初始版本 |

意見

意見