使用ISE 3.3配置Linux VPN安全評估

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

簡介

本文檔介紹如何使用身份服務引擎(ISE)和Firepower威脅防禦(FTD)配置Linux VPN狀態。

必要條件

需求

思科建議您瞭解以下主題:

- 思科安全使用者端

- Firepower威脅防禦(FTD)上的遠端訪問VPN

- 身分識別服務引擎 (ISE)

採用元件

本檔案中的資訊是根據以下軟體版本:

- 烏班圖22.04

- 思科安全使用者端5.1.3.62

- Cisco Firepower威脅防禦(FTD) 7.4.1

- 思科Firepower管理中心(FMC) 7.4.1

- 思科身分辨識服務引擎(ISE) 3.3

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

設定

網路圖表

拓撲

拓撲

FMC/FTD上的組態

步驟 1.已成功配置客戶端、FTD、FMC和ISE之間的連線。因為enroll.cisco.com用於進行重定向探查的終端(有關詳細資訊,請參閱終端安全評估流程CCO 文檔進階版和進階版2.2的ISE終端安全評估樣式比較)。確定已正確設定FTD上至enroll.cisco.com的流量路由。

步驟 2.從Cisco軟體下載cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg下載軟體套件名稱,並確認下載檔案的md5校驗和與Cisco軟體下載頁相同,以確保下載後檔案完好。

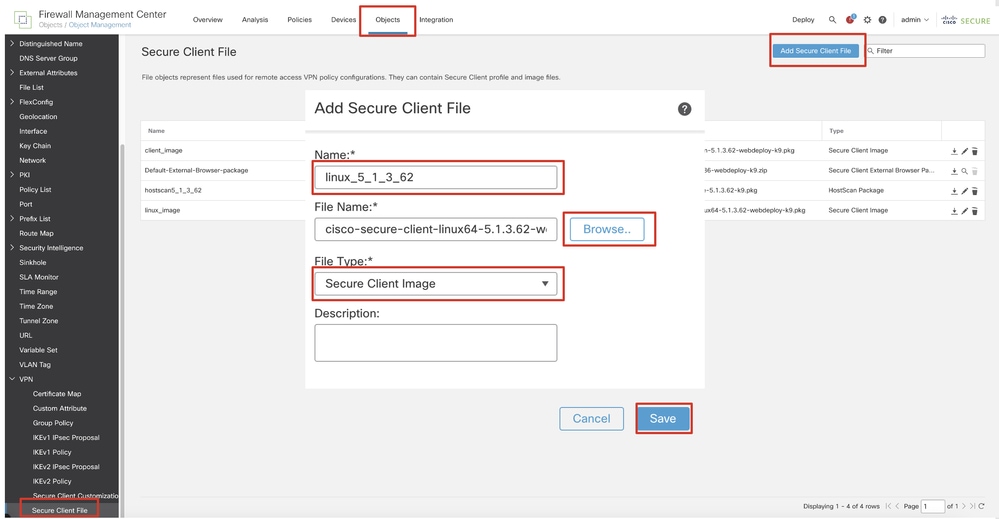

步驟 3. 導航到Objects > Object Management > VPN > Secure Client File。點選Add Secure Client File,提供名稱,瀏覽File Name以選擇cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg,選擇File Type下拉選單中的Secure Client Image。然後按一下Save。

FMC_Upload_Secure_Client_Image

FMC_Upload_Secure_Client_Image

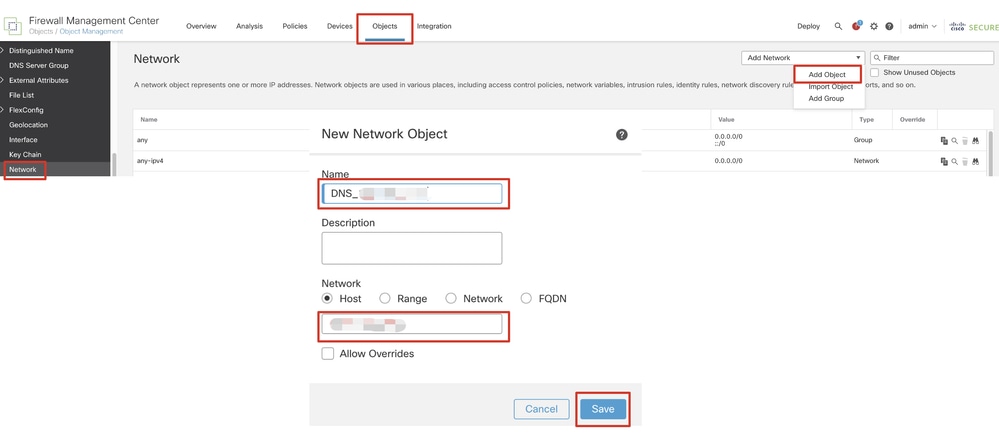

步驟 4. 導航到Objects > Object Management > Network。

步驟 4.1.建立DNS伺服器的物件。按一下Add Object,提供名稱和可用的DNS IP地址。按一下Save。

FMC_Add_Object_DNS

FMC_Add_Object_DNS

注意:此處配置的DNS伺服器將用於VPN使用者。

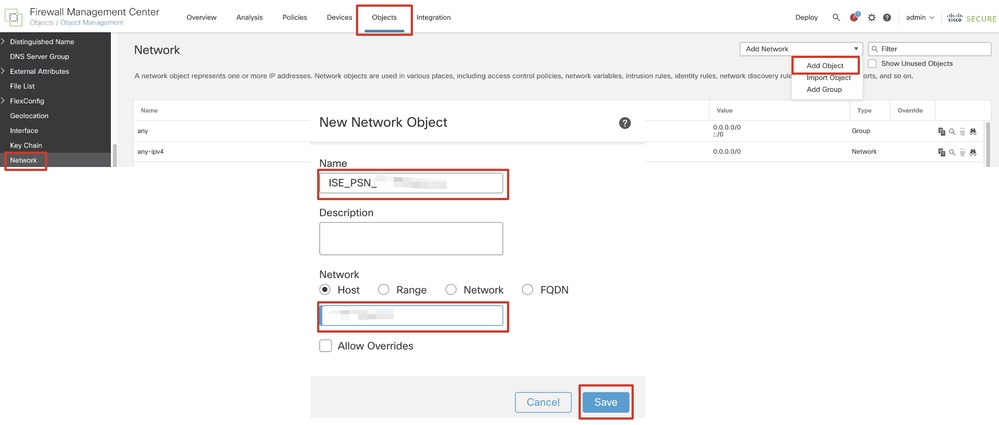

步驟 4.2.為ISE PSN建立對象。按一下Add Object,提供名稱和可用的ISE PSN IP地址。按一下Save。

FMC_Add_Object_ISE

FMC_Add_Object_ISE

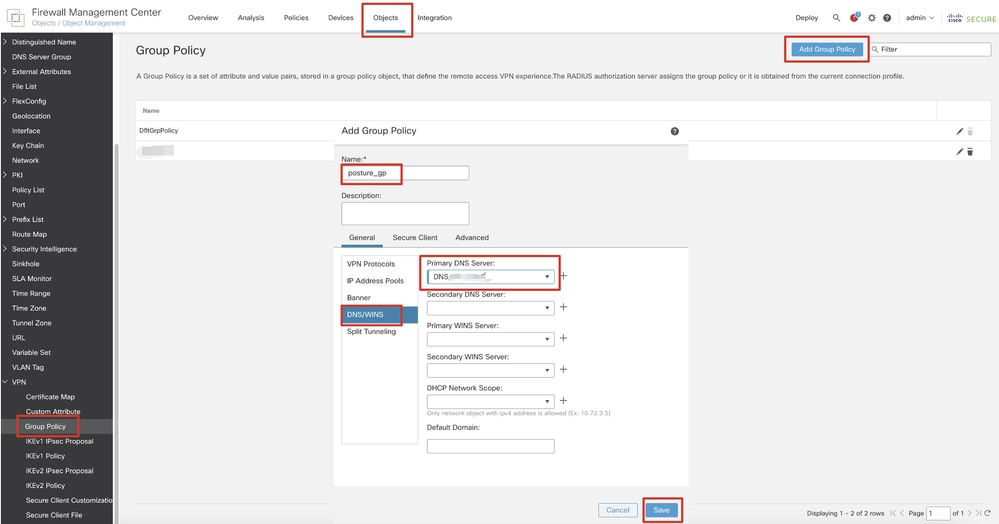

步驟 5.導航到Objects > Object Management > VPN > Group Policy。按一下Add Group Policy。按一下DNS/WINS,在Primary DNS Server中選擇DNS伺服器的對象。然後按一下Save。

FMC_Add_Group_Policy

FMC_Add_Group_Policy

注意:確保VPN組策略中使用的DNS伺服器可以解析ISE客戶端調配門戶FQDN和enroll.cisco.com。

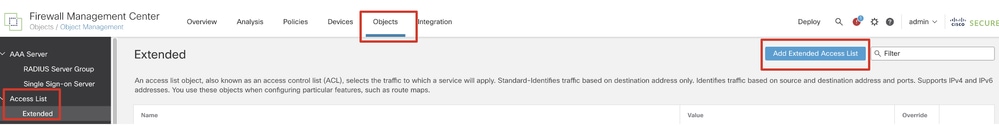

步驟 6. 導航到Objects > Object Management > Access List > Extended。按一下Add Extended Access List。

FMC_Add_Redirect_ACL

FMC_Add_Redirect_ACL

步驟 6.1.提供重定向ACL的名稱。此名稱必須與ISE授權配置檔案中的名稱相同。按一下Add。

FMC_Add_Redirect_ACL_Part_1

FMC_Add_Redirect_ACL_Part_1

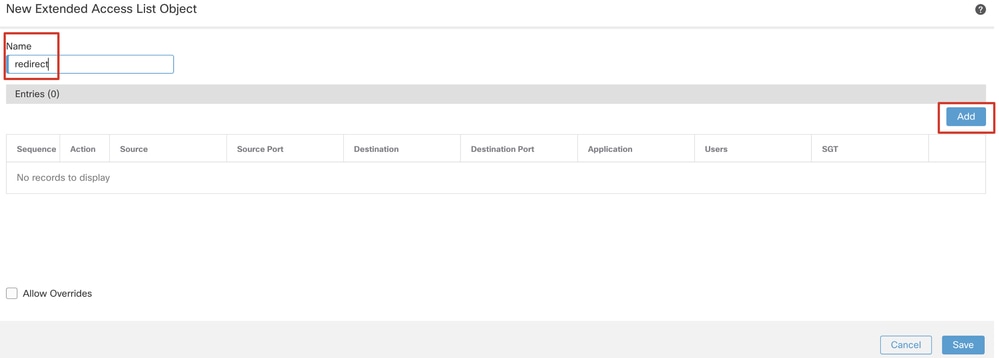

步驟 6.2. 阻止DNS流量、到ISE PSN IP地址的流量和補救伺服器將其排除在重定向之外。允許其餘的流量。這會觸發重新導向。按一下Save。

FMC_Add_Redirect_ACL_Part_2

FMC_Add_Redirect_ACL_Part_2

FMC_Add_Redirect_ACL_Part_3

FMC_Add_Redirect_ACL_Part_3

注意:此重定向ACL示例中的目標FTP用作補救伺服器示例。

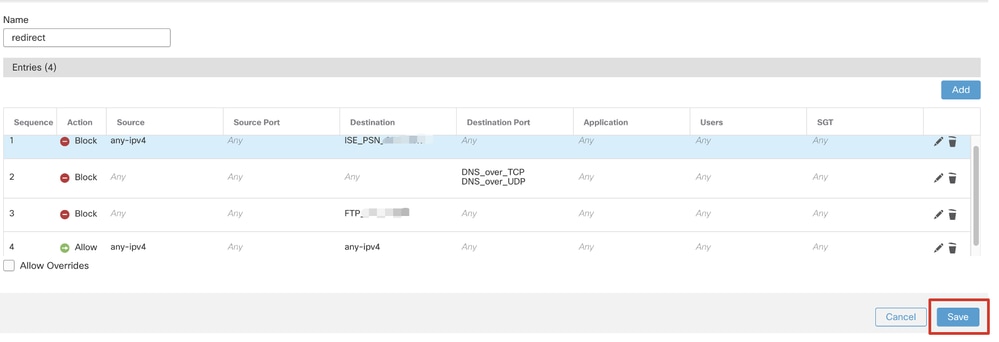

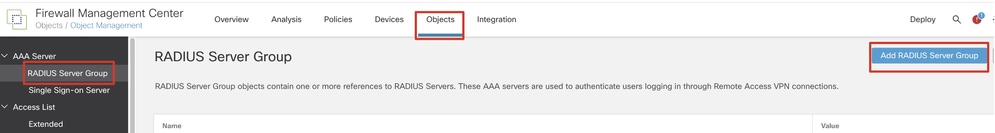

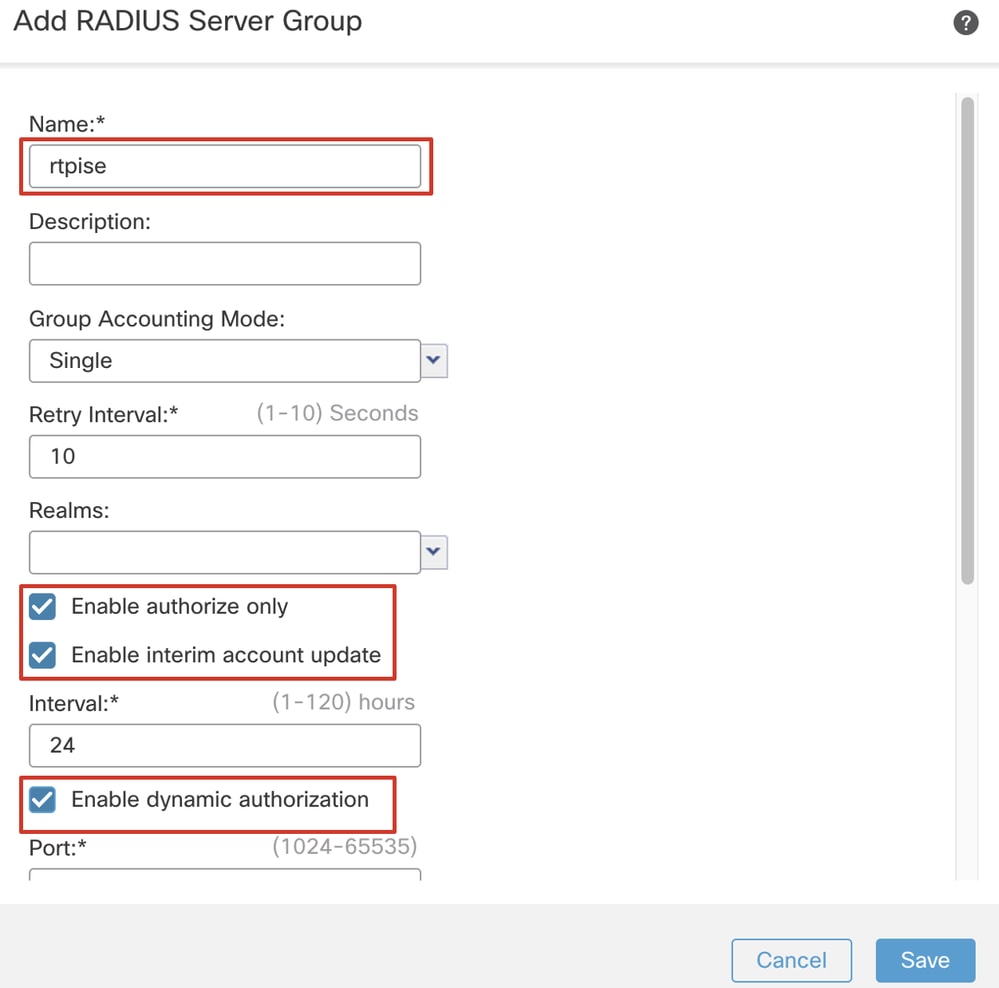

步驟 7. 導航到Objects > Object Management > RADIUS Server Group。按一下Add RADIUS Server Group。

FMC_Add_New_Radius_Server_Group

FMC_Add_New_Radius_Server_Group

步驟 7.1.提供名稱、檢查Enable authorize only、檢查Enable interim account update、檢查Enable dynamic authorization。

FMC_Add_New_Radius_Server_Group_Part_1

FMC_Add_New_Radius_Server_Group_Part_1

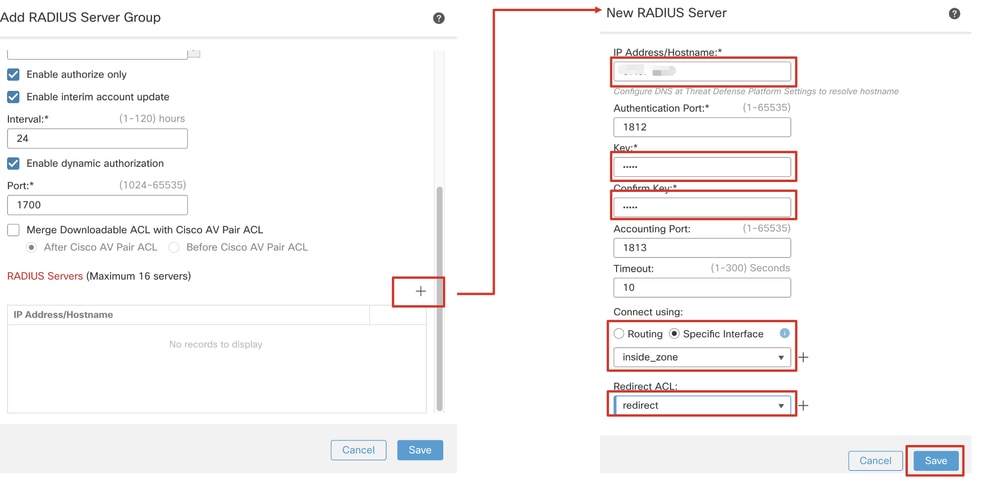

步驟 7.2.按一下Plus 圖示增加新的RADIUS伺服器。提供ISE PSNIP Address/Hostname, Key。選擇specific interface進行連線。選擇Redirect ACL。然後按一下Save儲存新的RADIUS伺服器。然後再次按一下Save,儲存新的RADIUS伺服器組。

FMC_Add_New_Radius_Server_Group_Part_2

FMC_Add_New_Radius_Server_Group_Part_2

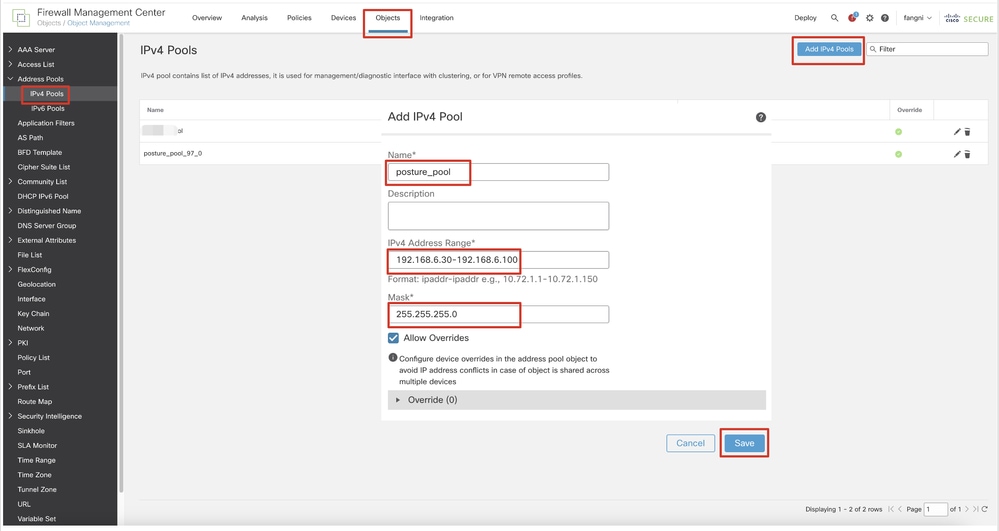

步驟 8. 導航到Objects > Object Management > Address Pools > IPv4 Pools。按一下Add IPv4 Pools並提供Name, IPv4 Address Range和Mask。然後按一下Save。

FMC_Add_New_Pool

FMC_Add_New_Pool

步驟 9. 導航到Certificate Objects > Object Management > PKI > Cert Enrollment。按一下Add Cert Enrollment,提供一個名稱,然後在Enrollment Type中選擇Self Signed Certificate。按一下Certificate Parameters頁籤,然後提供Common Name和Country Code。然後按一下Save。

FMC_Add_New_Cert_Enroll

FMC_Add_New_Cert_Enroll

步驟 10. 導航到Devices > Certificates。點選Add,在Device下選擇FTD名稱,在Cert Enrollment下選擇以前配置的註冊。按一下Add。

FMC_Add_New_Cert_To_FTD

FMC_Add_New_Cert_To_FTD

步驟 11. 導航到Devices > VPN > Remote Access。按一下Add。

步驟 11.1.提供名稱,並新增FTD至Selected Devices。按一下Next。

FMC_New_RAVPN_Wizard_1

FMC_New_RAVPN_Wizard_1

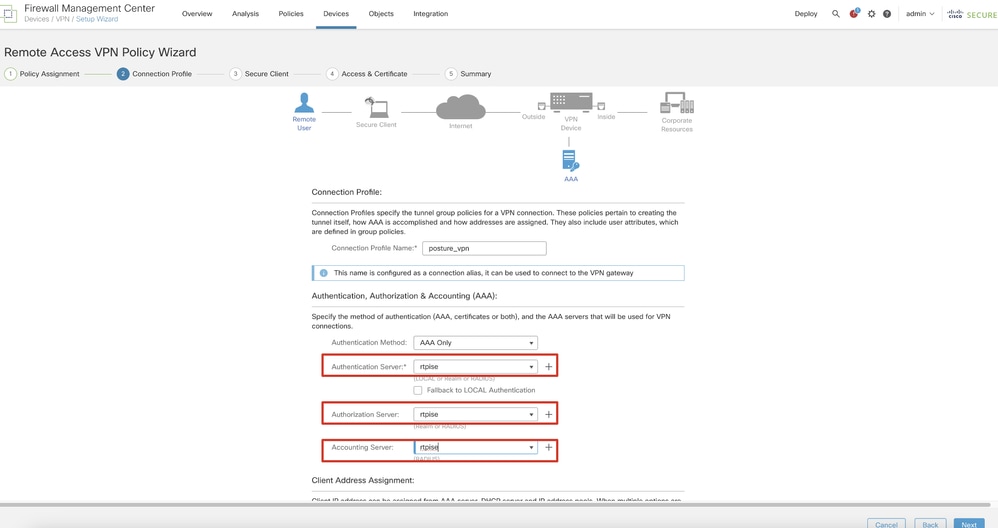

步驟 11.2.在Authentication Server, Authorization Server, Accounting Server中選擇先前配置的radius伺服器組。向下捲動頁面。

FMC_New_RAVPN_Wizard_2

FMC_New_RAVPN_Wizard_2

步驟 11.3.在IPv4 Address Pools中選擇以前配置的池名稱。在Group Policy中選擇以前配置的組策略。按一下Next。

FMC_New_RAVPN_Wizard_3

FMC_New_RAVPN_Wizard_3

步驟 11.4.選中Linux映像的覈取方塊。按一下Next。

FMC_New_RAVPN_Wizard_4

FMC_New_RAVPN_Wizard_4

步驟 11.5.選擇VPN介面的介面。選取在步驟9中註冊FTD的憑證註冊。按一下Next。

FMC_New_RAVPN_Wizard_5

FMC_New_RAVPN_Wizard_5

步驟 11.6.在摘要頁面上重複確認相關資訊。如果一切正常,請按一下Finish。如果需要修改任何內容,請按一下Back。

FMC_New_RAVPN_Wizard_6

FMC_New_RAVPN_Wizard_6

步驟 12.將新組態部署到FTD以完成遠端存取VPN組態。

FMC_Deploy_FTD

FMC_Deploy_FTD

ISE上的配置

ISE上的配置步驟 13. 導航到Work Centers > Posture > Network Devices。按一下Add。

ISE_增加_新裝置

ISE_增加_新裝置

步驟 13.1.提供Name, IP Address並向下滾動頁面。

ISE_增加_新裝置_1

ISE_增加_新裝置_1

步驟 13.2.選中RADIUS Authentication Settings覈取方塊。提供Shared Secret。按一下Submit。

ISE_增加_新裝置_2

ISE_增加_新裝置_2

步驟 14. 從Cisco軟體下載下載軟體套件名稱cisco-secure-client-linux64-4.3.3139.0-isecompliance-webdeploy-k9.pkg,並確認下載檔案的md5校驗和與Cisco軟體下載頁相同,從而確保檔案完好。 已在步驟1中成功下載包名稱cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg。

步驟 15. 導航到Work Centers > Posture > Client Provisioning > Resources。按一下Add。選擇Agent resources from local disk。

ISE_Upload_Resource

ISE_Upload_Resource

步驟 15.1.選擇Cisco Provided Package。點選Choose File上傳cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg。按一下Submit。

ISE_Upload_Resources_1

ISE_Upload_Resources_1

註:重複步驟14上傳cisco-secure-client-linux64-4.3.3139.0-isecompliance-webdeploy-k9.pkg。

步驟 16. 導航到Work Centers > Posture > Client Provisioning > Resources。按一下Add。選擇Agent Posture Profile。

ISE_Add_Agent_Posture_Profile

ISE_Add_Agent_Posture_Profile

步驟 16.1.提供Name, Server name rules(並將其余的保留為預設值)。按一下Save。

名稱:linux_agent_profile

伺服器名稱規則:*.example.com

ISE_Add_Agent_Posture_Profile_1

ISE_Add_Agent_Posture_Profile_1

ISE_Add_Agent_Posture_Profile_2

ISE_Add_Agent_Posture_Profile_2

步驟 17. 導航到Work Centers > Posture > Client Provisioning > Resources。按一下Add。選擇Agent Configuration。

ISE增加代理配置

ISE增加代理配置

步驟 17.2.配置詳細資訊:

選取代理程式套件:CiscoSecureClientDesktopLinux 5.1.3.062

名稱:linux_agent_config

合規性模組:CiscoSecureClientComplianceModuleLinux 4.3.3139.0

核取核取方塊 VPN, Diagnostic and Reporting Tool

配置檔案選擇ISE終端安全評估:linux_agent_profile

按一下Submit。

ISE_Add_Agent_Configuration_1

ISE_Add_Agent_Configuration_1

步驟 18. 導航到Work Centers > Posture > Client Provisioning > Client Provisioning Policy。在任何規則名稱的末尾按一下Edit 。選擇Insert new policy below。

ISE_增加_新建_調配_策略

ISE_增加_新建_調配_策略

步驟 18.1. 配置詳細資訊:

規則名稱:Linux

作業系統:Linux All

結果:linux_agent_config

按一下Done 和Save。

ISE_Add_New_Provising_Policy_1

ISE_Add_New_Provising_Policy_1

步驟 19. 導航到Work Centers > Posture > Policy Elements > Conditions > File。按一下Add。

ISE_Add_New_File_Condition

ISE_Add_New_File_Condition

步驟 19.1. 配置詳細資訊:

名稱:linux_demo_file_exist

作業系統:Linux All

檔案型別:檔案存在

檔案路徑:home, Desktop/test.txt

檔案運算子:存在

按一下Submit。

ISE_Add_New_File_Condition_1

ISE_Add_New_File_Condition_1

步驟 20. 導航到Work Centers > Posture > Policy Elements > Requirements。在任何規則名稱的末尾按一下Edit 。選擇Insert new Requirement。

ISE_Add_New_Posture_Requirement

ISE_Add_New_Posture_Requirement

步驟 20.1. 配置詳細資訊:

名稱:Test_exist_linux

作業系統:Linux All

合規性模組:4.x或更高版本

狀態型別:代理

條件:linux_demo_file_exist

按一下Done 和Save。

ISE_Add_New_Posture_Requirement_1

ISE_Add_New_Posture_Requirement_1

注意:到目前為止,Linux代理程式僅支援Shell命令檔作為修正。

步驟 21. 導航到Work Centers > Posture > Policy Elements > Authorization Profiles。按一下Add。

步驟 21.1. 配置詳細資訊:

名稱:unknown_redirect

核取核取方塊 Web Redirection(CWA,MDM,NSP,CPP)

選取 Client Provisioning(Posture)

ACL:重定向

值:使用者端布建入口網站(預設)

ISE_Add_New_Authorization_Profile_Redirect_1

ISE_Add_New_Authorization_Profile_Redirect_1

附註:此ACL名稱重新導向必須與FTD上設定的對應ACL名稱相符。

步驟 21.2.重複Add 以建立另兩個授權配置檔案,為不相容和相容的終端提供詳細資訊。

名稱:non_compliant_profile

DACL名稱:DENY_ALL_IPv4_TRAFFIC

名稱:compliant_profile

DACL名稱:PERMIT_ALL_IPv4_TRAFFIC

註:需要根據實際需求配置合規端點和不合規端點的DACL。

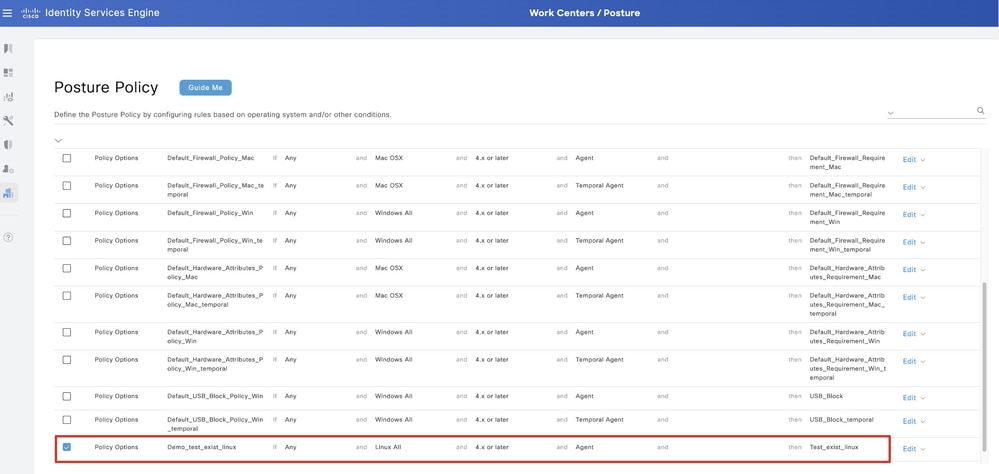

步驟 22. 導航到Work Centers > Posture > Posture Policy。在任何規則的末尾按一下Edit 。選擇Insert new policy。

ISE_Add_New_Posture_Policy

ISE_Add_New_Posture_Policy

步驟 22.1. 配置詳細資訊:

規則名稱:Demo_test_exist_linux

身份組:任意

作業系統:Linux All

合規性模組:4.x或更高版本

狀態型別:代理

需求:Test_exist_linux

按一下Done 和Save。

ISE_Add_New_Posture_Policy_1

ISE_Add_New_Posture_Policy_1

步驟 23. 導航到Work Centers > Posture > Policy Sets。按一下以Insert new row above。

ISE_Add_New_Policy_Set

ISE_Add_New_Policy_Set

步驟 23.1. 配置詳細資訊:

策略集名稱:防火牆狀態

條件:網路訪問裝置IP地址等於[FTD IP地址]

按一下 Save 。

ISE_Add_New_Policy_Set_1

ISE_Add_New_Policy_Set_1

步驟 23.2.按一下>以輸入策略集。 為狀態相容、不相容和未知狀態建立新的授權規則。按一下Save。

與compliant_profile相容

與non_compliant_profile不相容

未知與unknown_redirect

ISE_Add_New_Policy_Set_2

ISE_Add_New_Policy_Set_2

Ubuntu上的配置

Ubuntu上的配置步驟 24.透過GUI登入到Ubuntu客戶端。打開瀏覽器以登入VPN門戶。在本示例中,它是demo.example.com。

Ubuntu_Browser_VPN_Login

Ubuntu_Browser_VPN_Login

步驟 25.按一下Download for Linux。

Ubuntu_Browser_VPN_Download_1

Ubuntu_Browser_VPN_Download_1

下載的檔名為cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh。

Ubuntu_Browser_VPN_Download_2

Ubuntu_Browser_VPN_Download_2

步驟 26.透過瀏覽器下載VPN證書並將檔案重新命名為<certificate>.crt。以下是使用firefox下載憑證的範例。

Ubuntu_Browser_VPN_Cert_Download

Ubuntu_Browser_VPN_Cert_Download

步驟 27.打開Ubuntu客戶端上的終端。導航到path home/user/Downloads/安裝Cisco Secure Client。

user@ubuntu22-desktop:~$ cd Downloads/

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh demo-example-com.crt

user@ubuntu22-desktop:~/Downloads$ chmod +x cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

user@ubuntu22-desktop:~/Downloads$ sudo ./cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

[sudo] password for user:

Installing Cisco Secure Client...

Migrating /opt/cisco/anyconnect directory to /opt/cisco/secureclient directory

Extracting installation files to /tmp/vpn.zaeAZd/vpninst959732303.tgz...

Unarchiving installation files to /tmp/vpn.zaeAZd...

Starting Cisco Secure Client Agent...

Done!

Exiting now.

user@ubuntu22-desktop:~/Downloads$步驟 28.信任Ubuntu客戶端上的VPN門戶證書。

user@ubuntu22-desktop:~$ cd Downloads/

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh demo-example-com.crt

user@ubuntu22-desktop:~/Downloads$ openssl verify demo-example-com.crt

CN = demo.example.com, C = CN

error 18 at 0 depth lookup: self-signed certificate

Error demo-example-com.crt: verification failed

user@ubuntu22-desktop:~/Downloads$ sudo cp demo-example-com.crt /usr/local/share/ca-certificates/

user@ubuntu22-desktop:~/Downloads$ sudo update-ca-certificates

Updating certificates in /etc/ssl/certs...

rehash: warning: skipping ca-certificates.crt,it does not contain exactly one certificate or CRL

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

done.

user@ubuntu22-desktop:~/Downloads$ openssl verify demo-example-com.crt

demo-example-com.crt: OK步驟 29.在Ubuntu客戶端上打開Cisco Secure Client,然後成功將VPN連線到demo.example.com。

Ubuntu_Secure_Client_Connected

Ubuntu_Secure_Client_Connected

步驟 30.打開瀏覽器以訪問觸發重定向至ISE CPP門戶的任何網站。從ISE CPP門戶下載證書並將檔案重新命名為<certificate>.crt。 以下是使用Firefox進行下載的範例。

Ubuntu_Browser_CPP_Cert_Download

Ubuntu_Browser_CPP_Cert_Download

步驟 30.1.信任Ubuntu客戶端上的ISE CPP門戶證書。

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

demo-example-com.crt

ise-cert.crt

user@ubuntu22-desktop:~/Downloads$ sudo cp ise-cert.crt /usr/local/share/ca-certificates/

user@ubuntu22-desktop:~/Downloads$ sudo update-ca-certificates

Updating certificates in /etc/ssl/certs...

rehash: warning: skipping ca-certificates.crt,it does not contain exactly one certificate or CRL

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

done.步驟 31.在ISE CPP門戶上點選Start 。

Ubuntu_Browser_CPP_Start

Ubuntu_Browser_CPP_Start

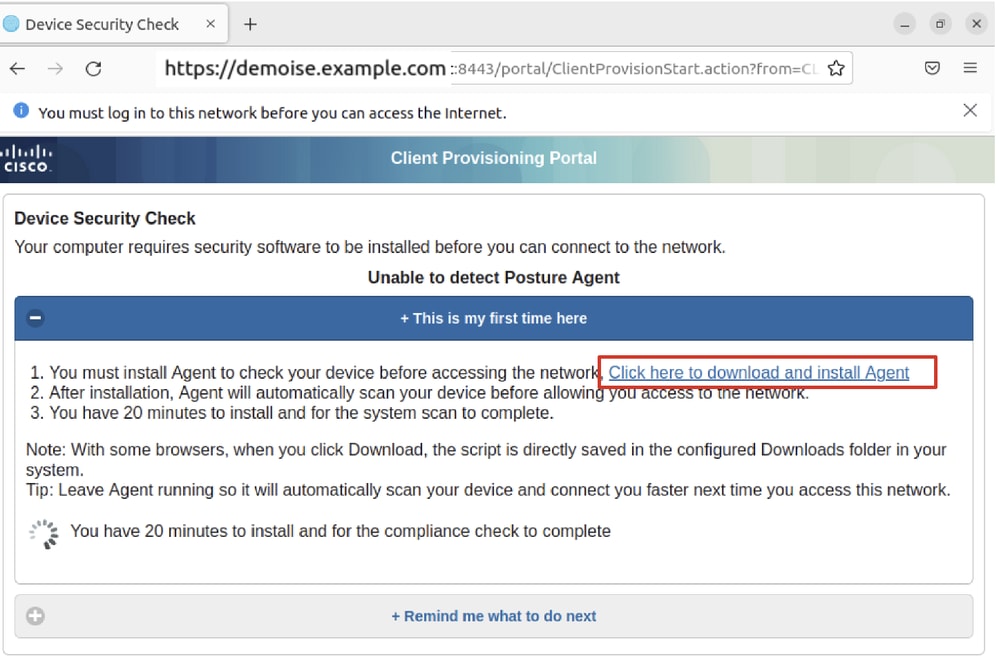

步驟32. Click here to download and install Agent。

Ubuntu_Browser_CPP_Download_Posture

Ubuntu_Browser_CPP_Download_Posture

步驟 33.打開Ubuntu客戶端上的終端。導航到安裝終端安全評估模組的路徑home/user/Downloads/。

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

demo-example-com.crt

ise-cert.crt

user@ubuntu22-desktop:~/Downloads$ chmod +x cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

user@ubuntu22-desktop:~/Downloads$

user@ubuntu22-desktop:~/Downloads$

user@ubuntu22-desktop:~/Downloads$ ./cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

Cisco Network Setup Assistant

(c) 2022-2024 Cisco Systems, Inc. Cisco, Cisco Systems and Cisco Systems logo are registered trademarks of Cisco Systems, Inc and/or its affiliates in the U.S. and certain other countries.

Cisco ISE Network Setup Assistant started. Version - 5.1.3.62

Trusted and Secure Connection

You are connected to

demoise.example.com

whose identity has been certified. Your connection to this website is encrypted.

Downloading Cisco Secure Client...

Downloading remote package...

Running Cisco Secure Client - Downloader...

Installation is completed.步驟 34.在Ubuntu客戶端UI上,退出Cisco Secure Client並重新打開它。ISE終端安全評估模組安裝並成功運行。

Ubuntu_Secure_Client_ISE_Posture_Installed

Ubuntu_Secure_Client_ISE_Posture_Installed

步驟 35.打開Ubuntu客戶端上的終端。導航到路徑home/user/Desktop(這是您尋找快取缺失可以使用的隱藏命令),然後建立一個test.txt檔案以滿足ISE上配置的檔案條件。

user@ubuntu22-desktop:~$ cd Desktop/

user@ubuntu22-desktop:~/Desktop$ echo test > test.txt驗證

驗證使用本節內容,確認您的組態是否正常運作。

步驟 1.將VPN連線到Ubuntu客戶端上的demo.example.com。

驗證_Ubuntu_安全_客戶端_已連線

驗證_Ubuntu_安全_客戶端_已連線

步驟 2.檢查Ubuntu客戶端上的ISE終端安全評估狀態。

Verify_Ubuntu_Secure_Client_Compliance

Verify_Ubuntu_Secure_Client_Compliance

步驟 3.檢查ISE上的Radius Live Log。導航到Operations > RADIUS Live Log。

驗證_ISE_LiveLog

驗證_ISE_LiveLog

步驟 4.透過SSH或主控台導覽至FTD CLI。

>

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

ftdv741> enable

Password:

ftdv741#

ftdv741# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : isetest Index : 33

Assigned IP : 192.168.6.30 Public IP : 192.168.10.13

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 DTLS-Tunnel: (1)SHA384

Bytes Tx : 51596 Bytes Rx : 17606

Pkts Tx : 107 Pkts Rx : 136

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : posture_gp Tunnel Group : posture_vpn

Login Time : 14:02:25 UTC Fri May 31 2024

Duration : 0h:00m:55s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : cb007182000210006659d871

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 33.1

Public IP : 192.168.10.13

Encryption : none Hashing : none

TCP Src Port : 59180 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : linux-64

Client OS Ver: Ubuntu 22.04 LTS 22.04 (Jammy Jellyfish)

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 6364 Bytes Rx : 0

Pkts Tx : 1 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 33.2

Assigned IP :192.168.6.30 Public IP : 192.168.10.13

Encryption : AES-GCM-128 Hashing : SHA256

Ciphersuite : TLS_AES_128_GCM_SHA256

Encapsulation: TLSv1.3 TCP Src Port : 59182

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Linux_64

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 6364 Bytes Rx : 498

Pkts Tx : 1 Pkts Rx : 6

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_IPV4_TRAFFIC-57f6b0d3

DTLS-Tunnel:

Tunnel ID : 33.3

Assigned IP :192.168.6.30 Public IP : 192.168.10.13

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 56078

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Linux_64

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 38868 Bytes Rx : 17108

Pkts Tx : 105 Pkts Rx : 130

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_IPV4_TRAFFIC-57f6b0d3疑難排解

疑難排解本節提供的資訊可用於對組態進行疑難排解。

對於終端安全評估流程和思科安全客戶端和ISE故障排除,請檢查CCO文檔ISE終端安全評估樣式比較2.2之前和之後的比較以及ISE會話管理和終端安全評估故障排除。

相關資訊

相關資訊 修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

01-Jul-2024

|

初始版本 |

由思科工程師貢獻

- 馬克·尼思科技術領導者

- 晁峰思科技術領導者

意見

意見