簡介

本檔案介紹透過資料包傳輸層安全通訊協定(DTLS)的RADIUS組態和疑難排解。DTLS為RADIUS提供加密服務,RADIUS透過安全隧道傳輸。

必要條件

需求

思科建議您瞭解以下主題:

- 思科身分辨識服務引擎(ISE)

- RADIUS通訊協定

- Cisco IOS

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 思科身分辨識服務引擎2.2

- 採用IOS 16.6.1的Catalyst 3650

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

設定

組態

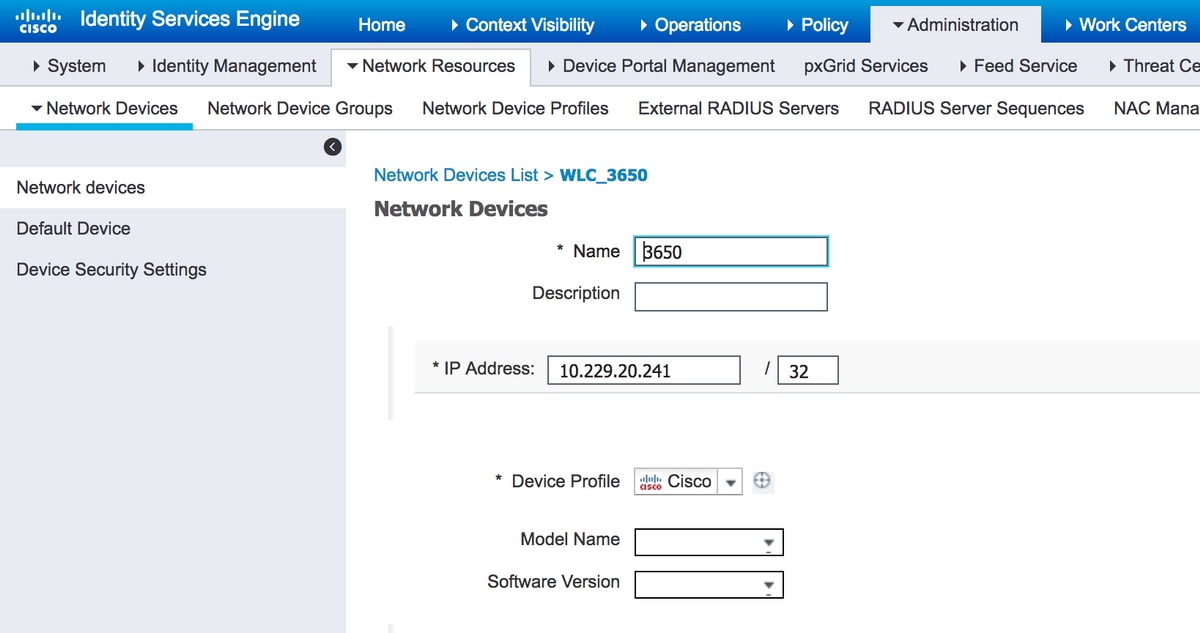

1. 在ISE上增加網路裝置並啟用DTLS協定。

導航到管理>網路資源>網路裝置。按一下Add,並且至少提供必填欄位:

- Name -增加裝置的友好名稱。

- IP Address - IP地址,身份驗證器使用該地址聯絡ISE。可以配置一系列裝置。為此,請指定正確的掩碼(小於32)。

- Device Profile -裝置的一般設定。它允許指定處理哪些協定、詳細的授權更改(CoA)設定和Radius屬性配置。有關詳細資訊,請導航到管理>網路資源>網路裝置配置檔案。

- 網路裝置組 -設定裝置型別、IPSec功能和裝置位置。此設定不是必需的。如果您未選取自訂值,則會採用預設設定。

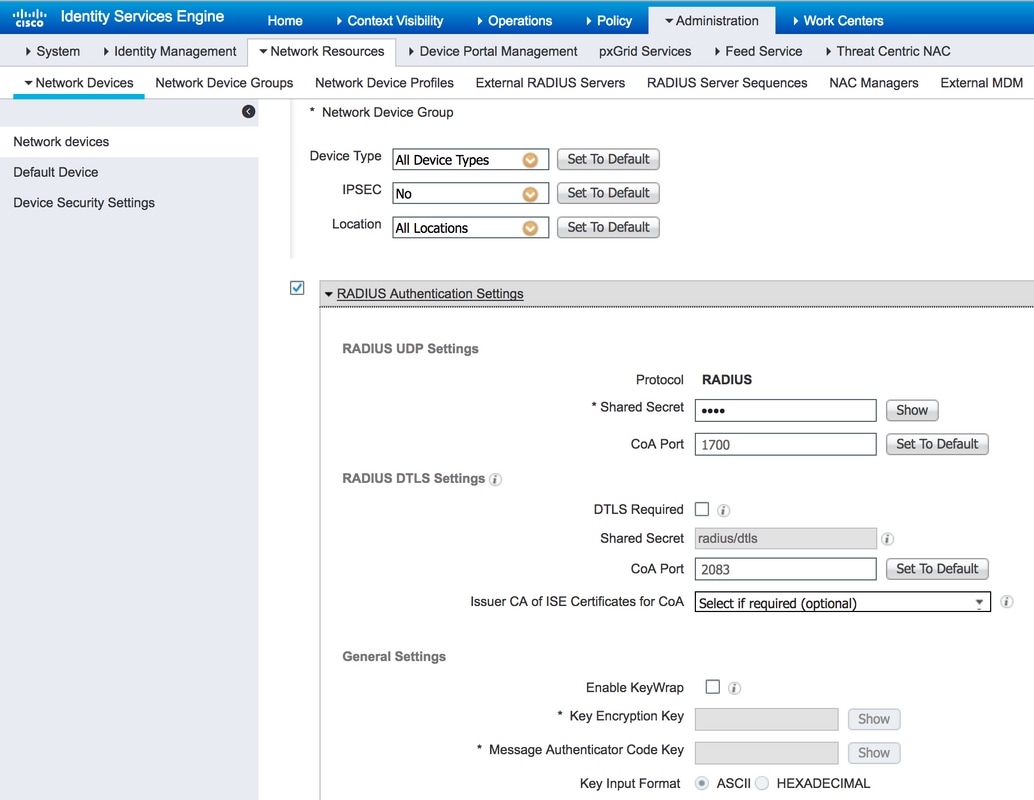

選中RADIUS Authentication Settings覈取方塊,並在RADIUS DTLS Settings 下選中DTLS Required覈取方塊。這僅允許透過DTLS安全隧道與身份驗證器進行RADIUS通訊。請注意,Shared Secret文本框呈灰色顯示。如果是RADIUS DTLS,則此值是固定的,並且身份驗證器端配置了相同的字串。

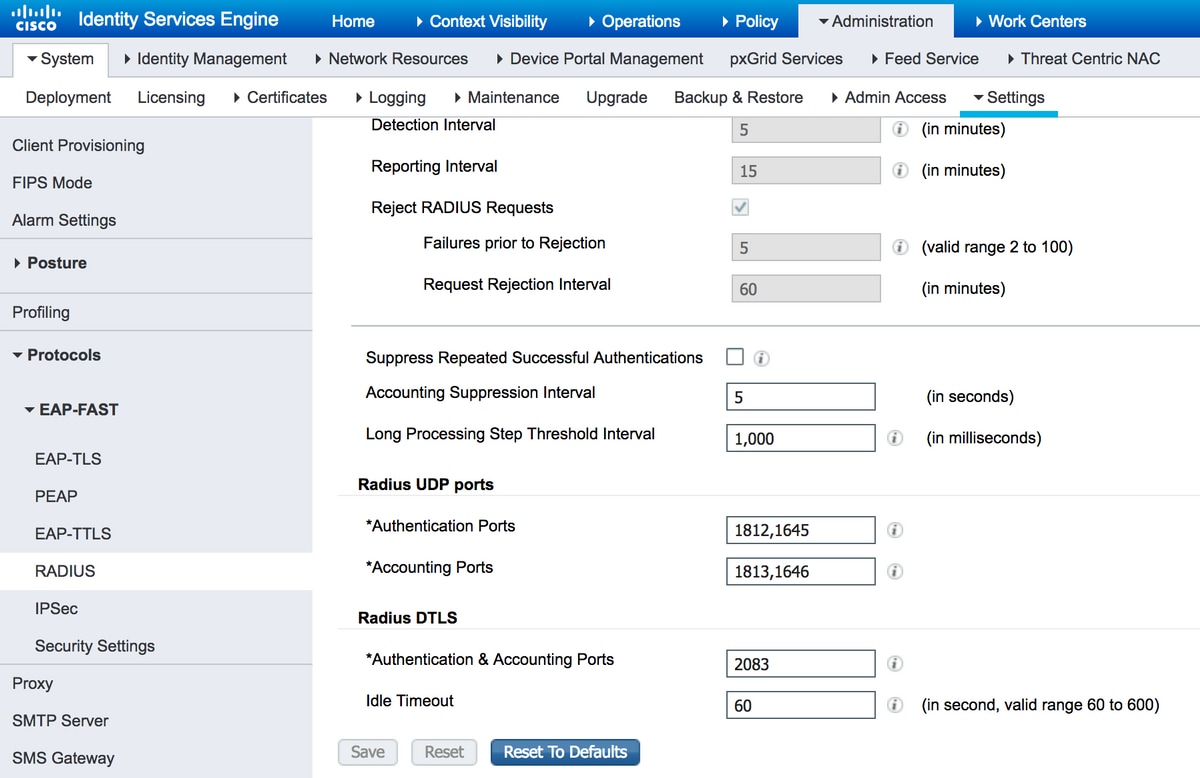

2. 配置DTLS埠和空閒超時。

您可以在Administration > System > Settings > Protocols > RADIUS > RADIUS DTLS下配置用於DTLS通訊和空閒超時的埠。

請注意,DTLS埠與RADIUS埠不同。預設情況下,RADIUS使用對1645、1646和1812、1813。預設情況下,用於身份驗證、授權、記帳和CoA的DTLS使用埠2083。Idle Timeout指定ISE和身份驗證器在不透過任何實際通訊的情況下維護隧道的時長。此逾時是以秒計算,範圍為60至600秒。

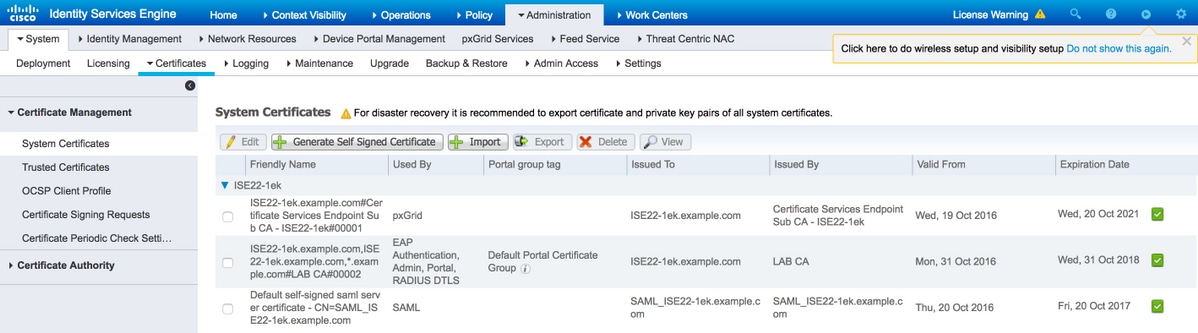

3. 從ISE信任庫導出DTLS RADIUS證書的頒發者。

為了在ISE和身份驗證器之間建立隧道,兩個實體都需要交換和驗證證書。身份驗證器必須信任ISE RADIUS DTLS證書,這意味著其頒發者必須存在於身份驗證器的信任庫中。要導出ISE證書的簽名者,請導航到Administration > System > Certificates,如圖所示:

找到分配了RADIUS DTLS角色的證書,並檢查此證書的頒發者欄位。這是必須從ISE信任庫導出的證書的公用名稱。為此,請導航到管理>系統>證書受信任的證書。選取適當憑證旁的核取方塊,然後按一下「匯出」。

4. 配置Trust Point並將證書導入到身份驗證器。

要配置信任點,請登入交換機並執行命令:

configure terminal

crypto pki trustpoint isetp

enrollment terminal

revocation-check none

exit

使用命令crypto pki authenticate isetp導入證書。當提示接受證書時,鍵入yes。

Switch3650(config)#crypto pki authenticate isetp

Enter the base 64 encoded CA certificate.

End with a blank line or the word "quit" on a line by itself

-----BEGIN CERTIFICATE-----

MIIDWTCCAkGgAwIBAgIQL9s4RrhtWLpJjBYB5v0dtTANBgkqhkiG9w0BAQUFADA/

MRMwEQYKCZImiZPyLGQBGRYDY29tMRcwFQYKCZImiZPyLGQBGRYHZXhhbXBsZTEP

MA0GA1UEAxMGTEFCIENBMB4XDTE1MDIxMjA3MzgxM1oXDTI1MDIxMjA3NDgxMlow

PzETMBEGCgmSJomT8ixkARkWA2NvbTEXMBUGCgmSJomT8ixkARkWB2V4YW1wbGUx

DzANBgNVBAMTBkxBQiBDQTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEB

AMDSfJwvbJLHHJf4vDTalGjKrDI73c/y269IMZV48xpCruNhglcU8CW/T9Ysj6xk

Oogtx2vpG4XJt7KebDZ/ac1Ymjg7sPBPcnyDZCd2a1b39XakD2puE8lVi4RVkjBH

pss2fTWeuor9dzgb/kWb0YqIsgw1sRKQ2Veh1IXmuhX+wDqELHPIzgXn/DOBF0qN

vWlevrAlmBTxC04t1aPwyRk6b6ptjMeaIv2nqy8tOrldMVYKsPDj8aOrFEQ2d/wg

HDvd6C6LKRBpmAvtrqyDtinEl/CRaEFH7dZpvUSJBNuh7st3JIG8gVFstweoMmTE

zxUONQw8QrZmXDGTKgqvisECAwEAAaNRME8wCwYDVR0PBAQDAgGGMA8GA1UdEwEB

/wQFMAMBAf8wHQYDVR0OBBYEFO0TzYQ4kQ3fN6x6JzCit3/l0qoHMBAGCSsGAQQB

gjcVAQQDAgEAMA0GCSqGSIb3DQEBBQUAA4IBAQAWbWGBeqE2u6IGdKEPhv+t/rVi

xhn7KrEyWxLkWaLsbU2ixsfTeJDCM8pxQItsj6B0Ey6A05c3YNcvW1iNpupGgc7v

9lMt4/TB6aRLVLijBPB9/p2/3SJadCe/YBaOn/vpmfBPPhxUQVPiBM9fy/Al+zsh

t66bcO3WcD8ZaKaER0oT8Pt/4GHZA0Unx+UxpcNuRRz4COArINXE0ULRfBxpIkkF

pWNjH0rlV55edOga0/r60Cg1/J9VAHh3qK2/3zXJE53N+A0h9whpG4LYgIFLB9ep

ZDim7KGsf+P3zk7SsKioGB4kqidHnm34XjlkWFnrCMQH4HC1oEymakV3Kq24

-----END CERTIFICATE-----

Certificate has the following attributes:

Fingerprint MD5: B33EAD49 87F18924 590616B9 C8880D9D

Fingerprint SHA1: FD729A3B B533726F F8450358 A2F7EB27 EC8A1178

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

% Certificate successfully imported

5. 交換機的出口憑證。

選擇交換機上要用於DTLS的信任點和證書並將其導出:

Switch3650(config)#crypto pki export TP-self-signed-721943660 pem terminal

% Self-signed CA certificate:

-----BEGIN CERTIFICATE-----

MIICKTCCAZKgAwIBAgIBATANBgkqhkiG9w0BAQUFADAwMS4wLAYDVQQDEyVJT1Mt

U2VsZi1TaWduZWQtQ2VydGlmaWNhdGUtNzIxOTQzNjYwMB4XDTE2MDQyNzExNDYw

NloXDTIwMDEwMTAwMDAwMFowMDEuMCwGA1UEAxMlSU9TLVNlbGYtU2lnbmVkLUNl

cnRpZmljYXRlLTcyMTk0MzY2MDCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEA

xRybTGD526rPYuD2puMJu8ANcDqQnwunIERgvIWoLwBovuAu7WcRmzw1IDTDryOH

PXt1n5GcQSAOgn+9QdvKl1Z43ZkRWK5E7EGmjM/aL1287mg4/NlrWr4KMSwDQBJI

noJ52CABXUoApuiiJ8Ya4gOYeP0TmsZtxP1N+s+wqjMCAwEAAaNTMFEwDwYDVR0T

AQH/BAUwAwEB/zAfBgNVHSMEGDAWgBSEOKlAPAHBPedwichXL+qUM+1riTAdBgNV

HQ4EFgQUhDipQDwBwT3ncInIVy/qlDPta4kwDQYJKoZIhvcNAQEFBQADgYEAlBNN

wKSS8yBuOH0/jUV7sy3Y9/oV7Z9bW8WFV9QiTQ1lZelvWMTbewozwX2LJvxobGcj

Pi+n99RIH8dBhWwoYl9GTN2LVI22GIPX12jNLqps+Mq/u2qxVm0964Sajs5OlKjQ

69XFfCVot1NA6z2eEP/69oL9x0uaJDZa+6ileh0=

-----END CERTIFICATE-----

要列出所有已配置的信任點,請執行命令show crypto pki trustpoints。將證書列印到控制檯後,將其複製到檔案並儲存在PC上。

6. 將交換證書導入到ISE信任庫。

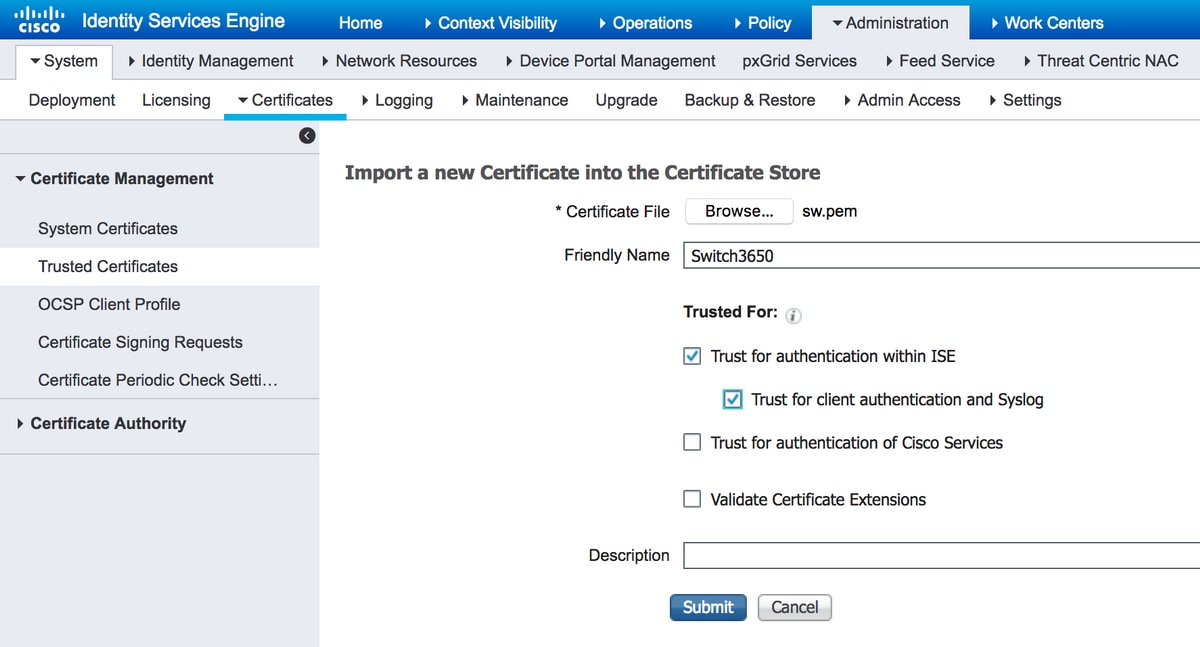

在ISE上,導航到管理>證書>受信任的證書,然後按一下導入。

現在請按一下Browse並選擇交換機的證書。提供(可選)友好名稱並選中覈取方塊Trust for authentication within ISE 和Trust for client authentication and Syslog。然後按一下Submit,如圖所示:

7. 在交換機上配置RADIUS。

在交換機上增加RADIUS配置。要將交換機配置為透過DTLS與ISE通訊,請使用以下命令:

radius server ISE22

address ipv4 10.48.23.86

key radius/dtls

dtls port 2083

dtls trustpoint client TP-self-signed-721943660

dtls trustpoint server isetp

其他AAA特定配置取決於您的要求和設計。請將此組態視為範例:

aaa group server radius ISE

server name ISE22

radius-server attribute 6 on-for-login-auth

radius-server attribute 8 include-in-access-req

radius-server attribute 25 access-request include

aaa authentication dot1x default group ISE

aaa authorization network default group ISE

8. 配置ISE策略。

在ISE上配置身份驗證和授權策略。此步驟也取決於您的設計和需求。

驗證

要驗證使用者是否可以透過驗證,請在交換機上使用test aaa命令:

Switch3650#test aaa group ISE alice Krakow123 new-code

User successfully authenticated

USER ATTRIBUTES

username 0 "alice"

Switch3650#

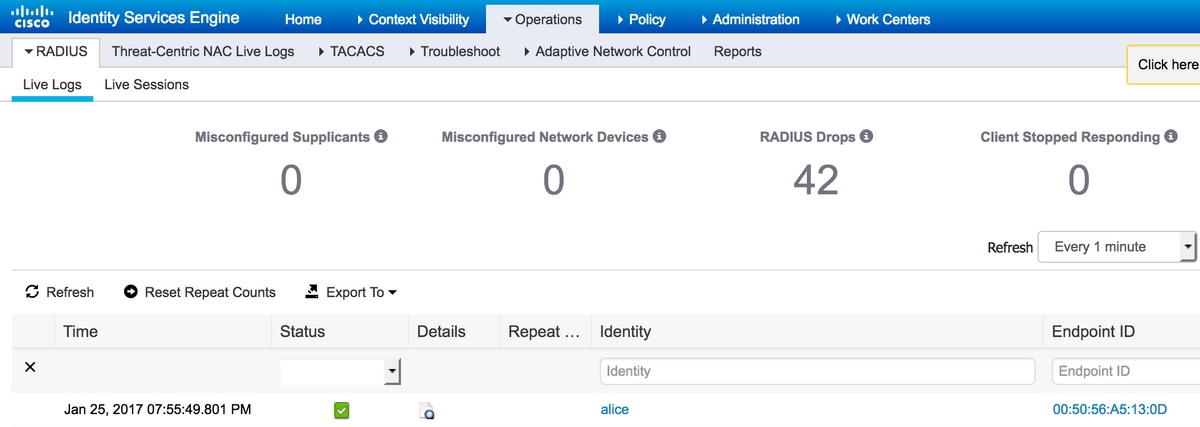

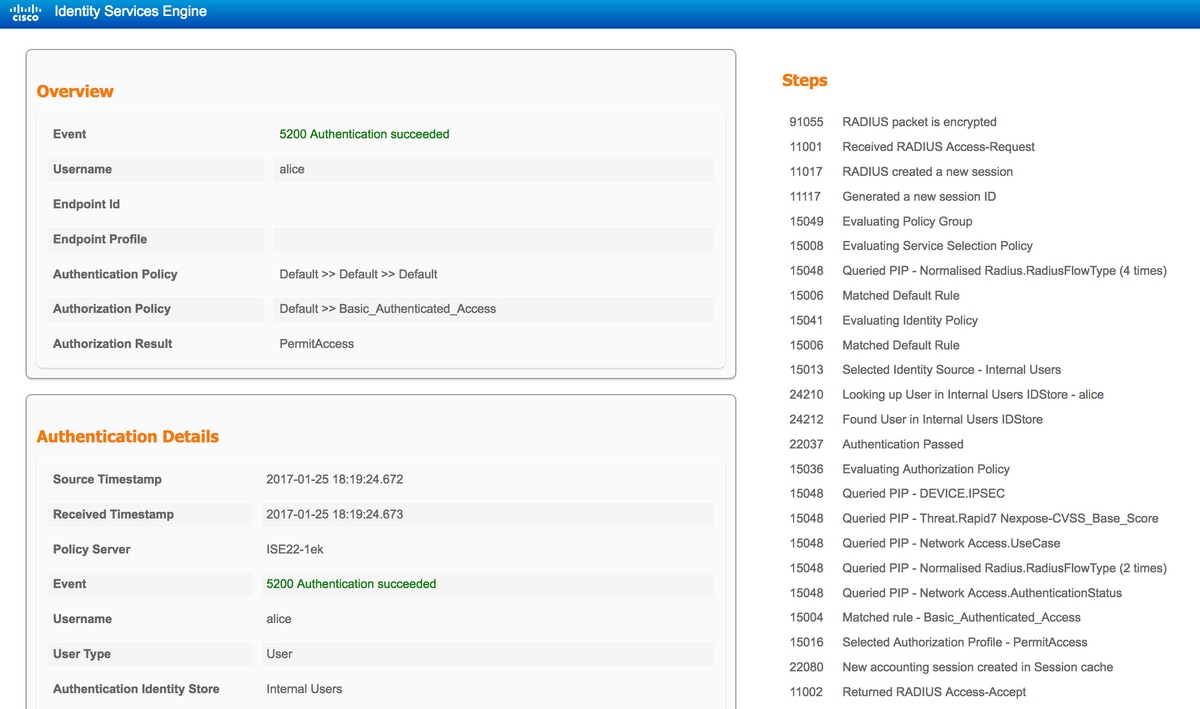

您應該會看到消息User successfully authenticated。導航到ISE操作> RADIUS > LiveLog,然後選擇相關日誌的詳細資訊(按一下放大鏡):

在報告右側,有一個步驟清單。檢查清單中的第一個步驟是「RADIUS packet is encrypted」。

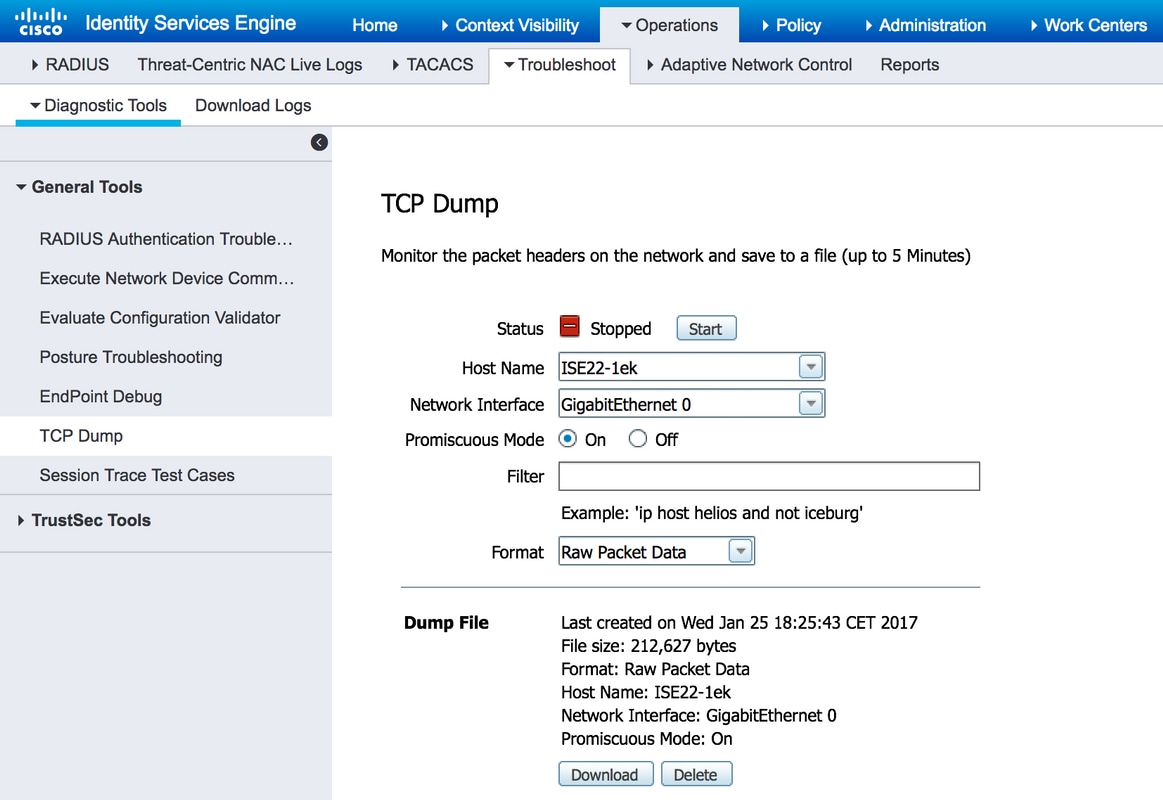

此外,還可以在ISE上啟動資料包捕獲並再次執行test aaa命令。要啟動捕獲,請導航到操作>故障排除>診斷工具>常規工具> TCP轉儲。選擇用於身份驗證的策略服務節點,然後按一下Start:

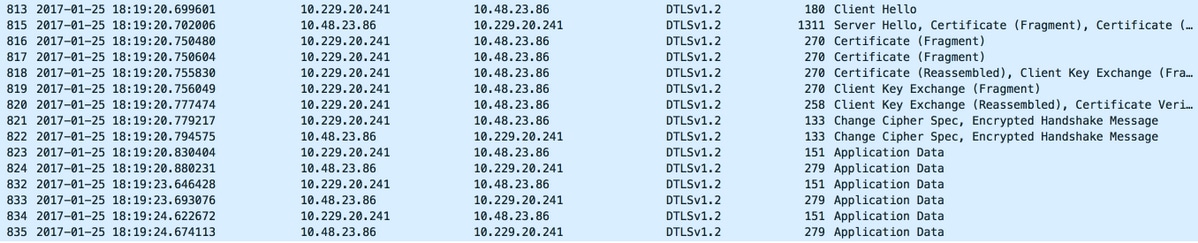

當身份驗證完成時,請點選停止和下載。打開資料包捕獲時,您應該能夠看到使用DTLS加密的流量:

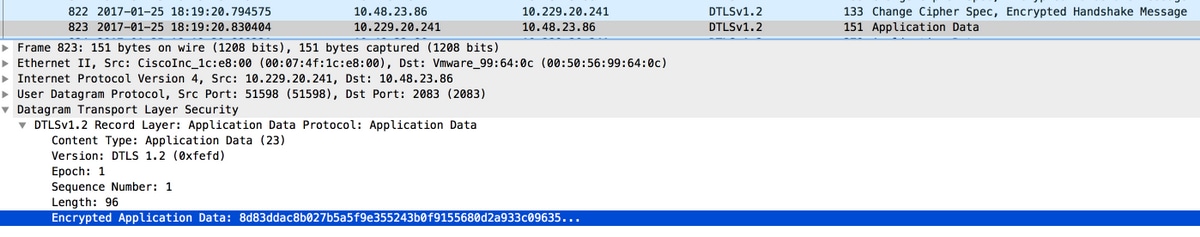

資料包#813 - #822是DTLS握手的一部分。當成功協商握手時,將傳輸應用程式資料。請注意,封包數目可能會有所不同,並視所使用的驗證方法(PAP、EAP-PEAP、EAP-TLS等)而定。每個封包的內容均經過加密:

傳輸所有資料時,不會立即關閉隧道。 在ISE上配置的IdleTimeout確定在不透過隧道進行通訊的情況下可以建立隧道的時間。如果計時器到期且必須將新的訪問請求傳送到ISE,則執行DTLS握手並重建隧道。

疑難排解

1. ISE未收到任何請求。

請注意,預設DTLS埠為2083。預設RADIUS埠為1645、1646和1812、1813。確保防火牆不會阻止UDP/2083流量。

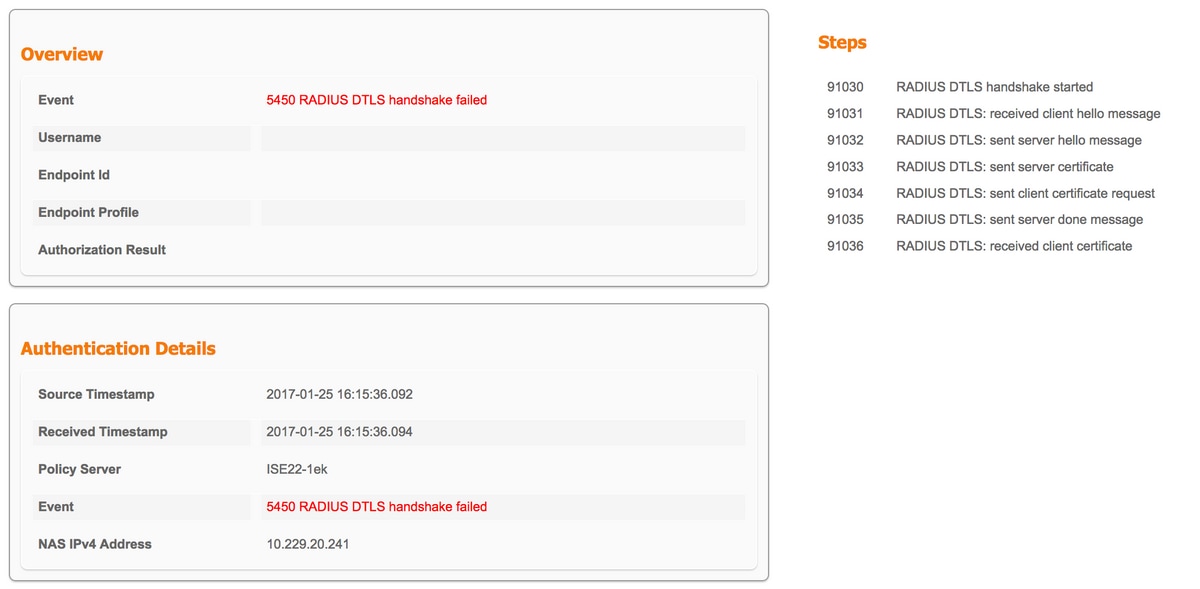

2. DTLS握手失敗。

在ISE的詳細報告中,您可能會看到DTLS握手失敗:

可能的原因是,交換機或ISE不信任在握手期間傳送的證書。驗證憑證設定。驗證是否為ISE上的RADIUS DTLS角色和交換機上的信任點分配了正確的證書。