簡介

本文檔介紹從Firepower管理中心(FMC)部署訪問控制規則時,如何將其轉換為感測器。

必要條件

需求

思科建議您瞭解以下主題:

- Firepower技術知識

- 在FMC上配置訪問控制策略的知識

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- Firepower管理中心版本6.0.0及更高版本

- 運行軟體版本6.0.1及更高版本的ASA Firepower防禦映像(ASA 5515-X、ASA 5525-X、ASA 5545-X、ASA 5555-X、ASA 5585-X)

- 運行軟體版本6.0.0及更高版本的ASA Firepower SFR映像(ASA 5515-X、ASA 5525-X、ASA 5545-X、ASA 5555-X、ASA 5585-X)

- Firepower 7000/8000系列感測器6.0.0版及更高版本

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

背景資訊

使用下列引數的一或多個組合來建立存取控制規則:

- IP位址(來源和目的地)

- 連線埠(來源和目的地)

- URL (系統提供的類別和自定義URL)

- 應用檢測器

- VLAN

- 區域

根據訪問規則中使用的參陣列合,感測器上的規則擴展會發生變化。本文檔重點介紹了FMC上的各種規則組合以及感測器上各自的關聯擴展。

瞭解規則擴展

擴展基於IP的規則

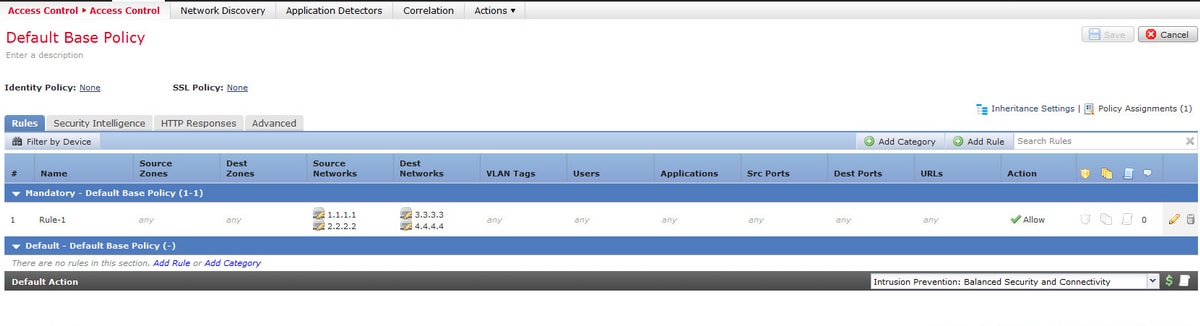

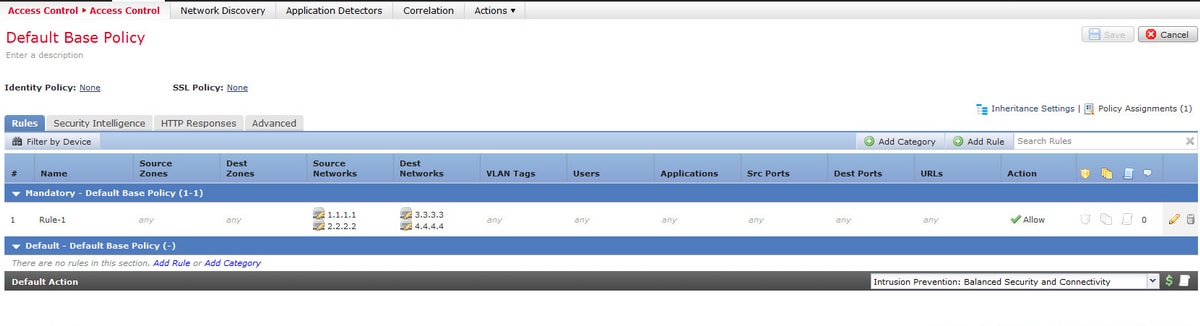

考慮從FMC配置訪問規則,如下圖所示:

這是管理中心的單一規則。但是,將其部署到感測器後,它將擴展為四個規則,如圖所示:

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart)

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart)

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart)

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart)

268435456 allow any any any any any any any any (ipspolicy 2)

部署規則時,如果兩個子網配置為源,兩個主機配置為目標地址,則此規則將擴展為感測器上的四個規則。

注意:如果要求根據目標網路阻止訪問,則執行此操作的更好方法是使用安全情報下的黑名單功能。

使用自定義URL擴展基於IP的規則

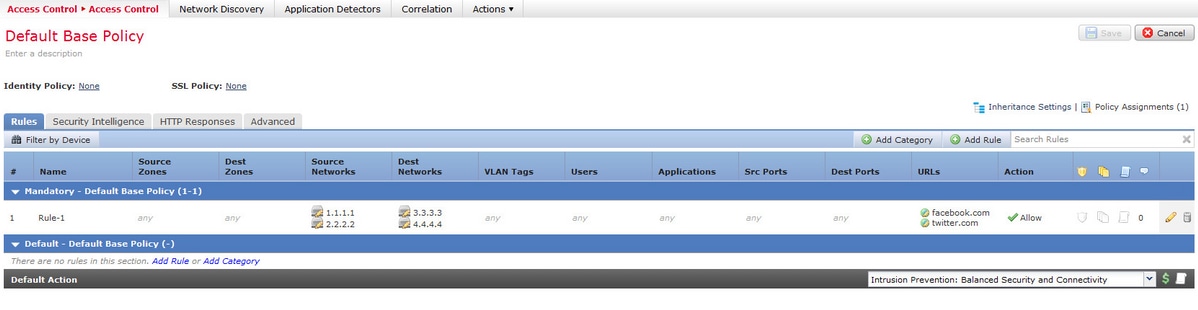

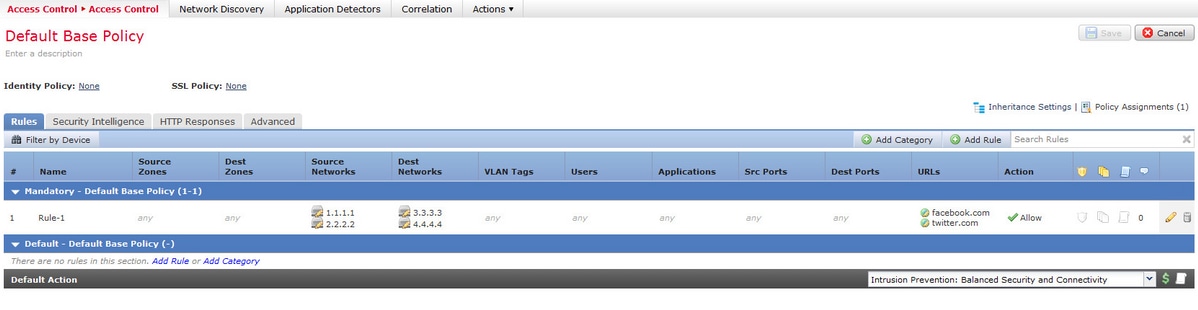

考慮從FMC配置訪問規則,如下圖所示:

這是管理中心的單一規則。但是,將其部署到感測器後,將擴展為八個規則,如圖所示:

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "twitter.com")

268435456 allow any any any any any any any any (ipspolicy 2)

部署規則時,如果兩個子網配置為「源」,兩個主機配置為「目標地址」,兩個自定義URL對象在「管理中心」的單個規則中,此規則將擴展為感測器上的八個規則。這表示每個自訂URL類別都有來源和目的地IP/連線埠範圍的組合,而且這些範圍是設定和建立的。

使用埠擴展基於IP的規則

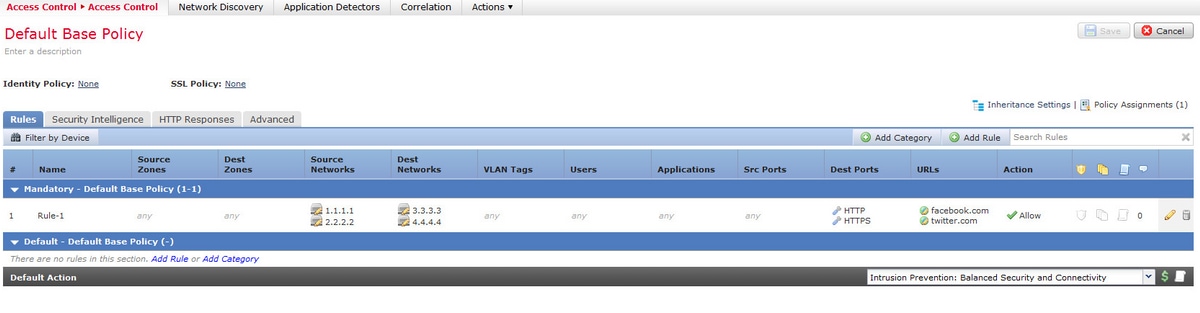

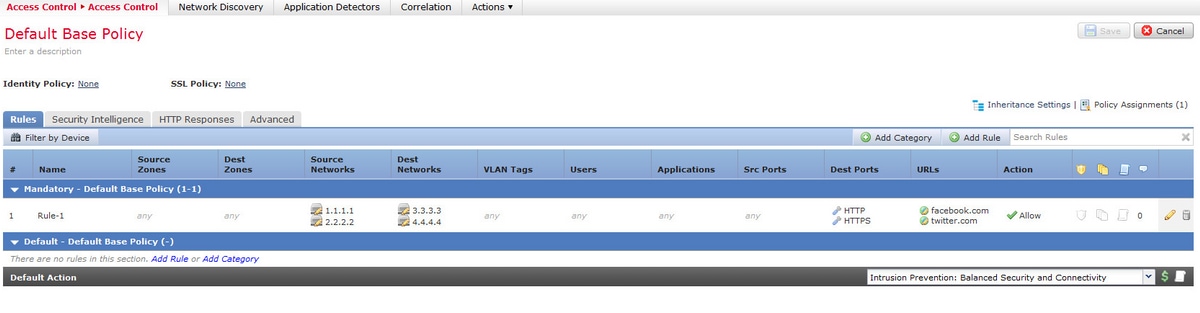

考慮從FMC配置訪問規則,如下圖所示:

這是管理中心的單一規則。但是,在將其部署到感測器後,它擴展為十六條規則,如圖所示:

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268435456 allow any any any any any any any any (ipspolicy 2)

部署規則時,如果兩個子網配置為源,兩個主機配置為目標地址,兩個自定義URL對象以兩個埠為目的地,則此規則將擴展為感測器上的16個規則。

注意:如果需要使用訪問規則中的埠,請使用標準應用的應用檢測器。這有助於以高效的方式實現規則擴展。

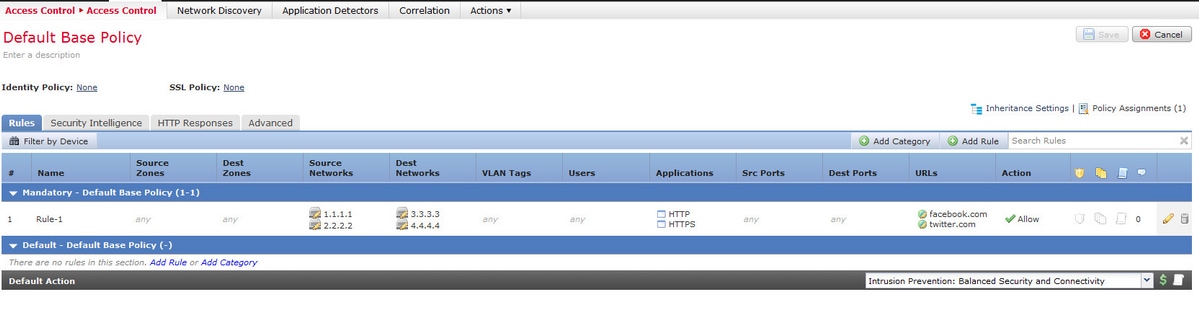

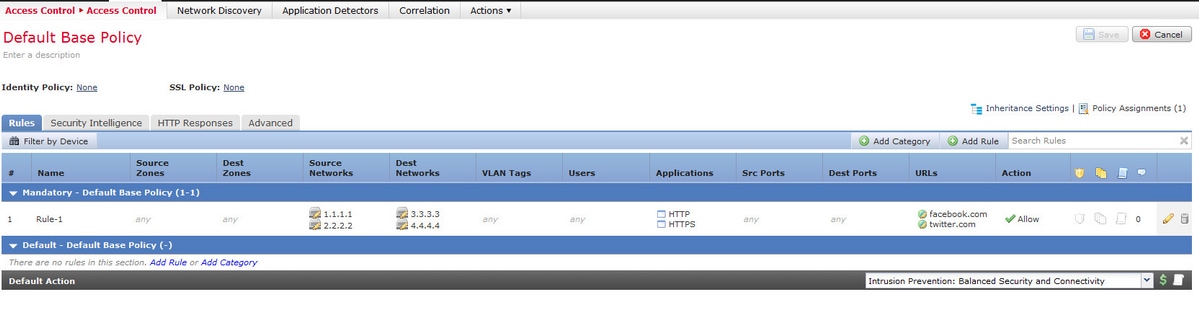

考慮從FMC配置訪問規則,如下圖所示:

當您使用應用檢測器而不是埠時,擴展規則的數量從十六個減少到八個,如圖所示:

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

使用VLAN擴展基於IP的規則

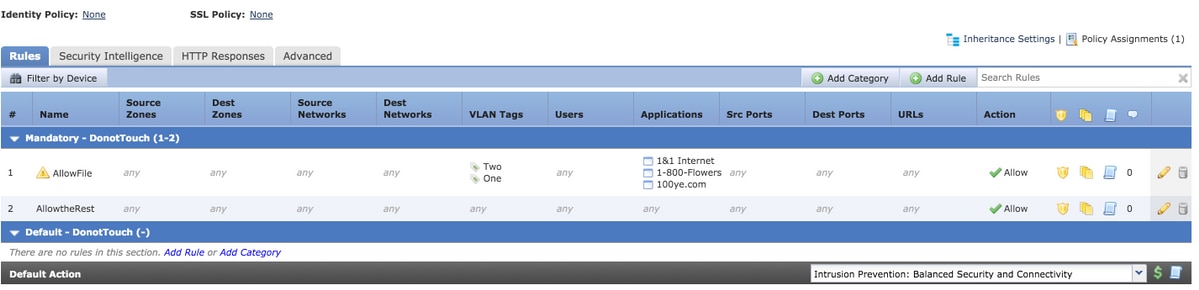

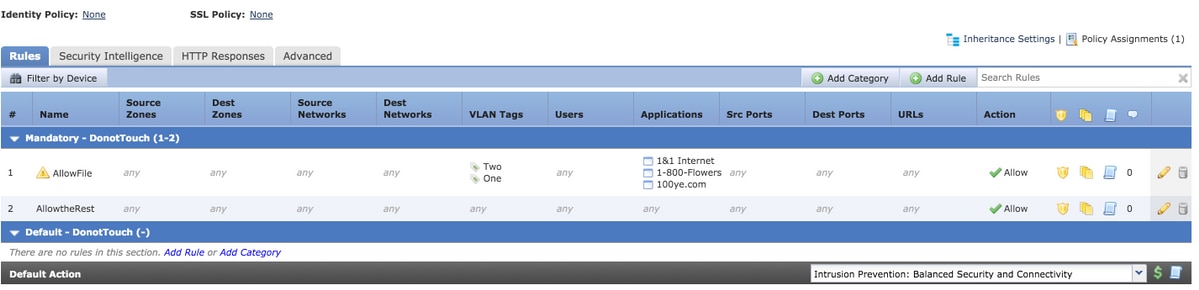

考慮從FMC配置訪問規則,如下圖所示:

規則AllowFile有一行匹配2個VLAN ID,其中含有某些應用檢測器、入侵策略和檔案策略。 規則AllowFile將擴展為兩個規則。

268436480 allow any any any any any any 1 any (log dcforward flowstart) (ipspolicy 5) (filepolicy 1 enable) (appid 535:4, 1553:4, 3791:4)

268436480 allow any any any any any any 2 any (log dcforward flowstart) (ipspolicy 5) (filepolicy 1 enable) (appid 535:4, 1553:4, 3791:4)

IPS策略和檔案策略對於每個訪問控制規則都是唯一的,但同一規則中引用了多個應用檢測器,因此不會參與擴展。當您考慮具有兩個VLAN ID和三個應用檢測器的規則時,只有兩個規則,每個VLAN一個。

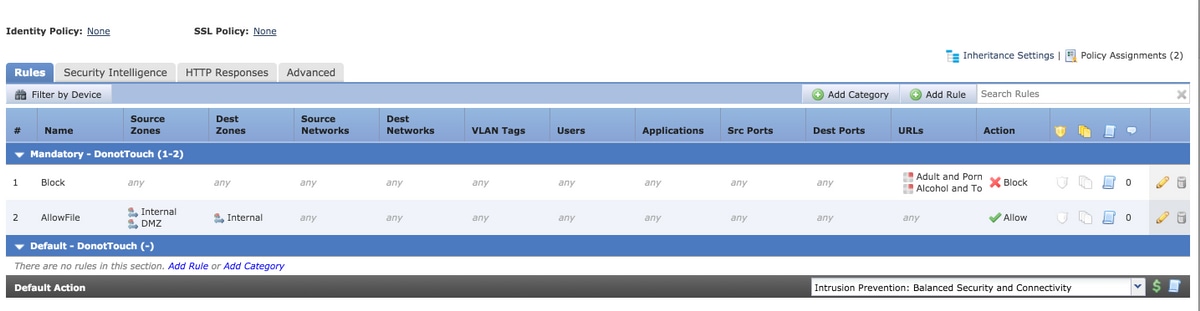

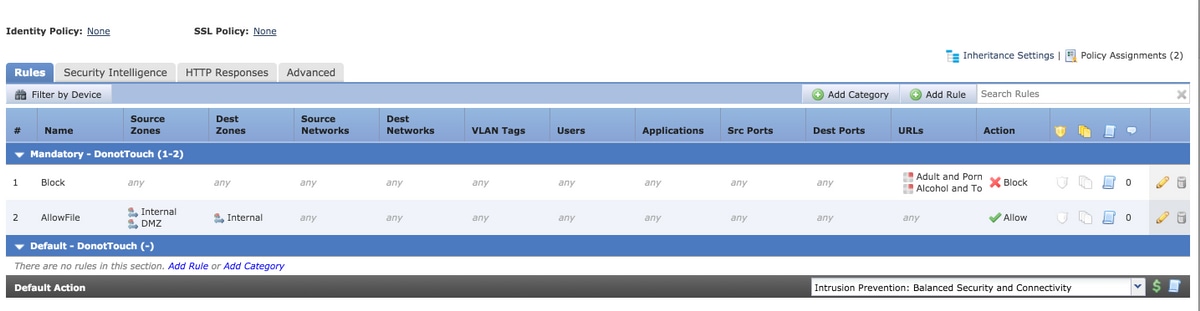

擴展具有URL類別的基於IP的規則

考慮從FMC配置訪問規則,如下圖所示:

封鎖規則會封鎖成人與色情製品的URL類別任何聲譽和酒精與菸草聲譽1-3。這是管理中心上的一個規則,但將其部署到感測器時,該規則將擴展為兩個規則,如下所示:

268438530 deny any any any any any any any any (log dcforward flowstart) (urlcat 11)

268438530 deny any any any any any any any any (log dcforward flowstart) (urlcat 76) (urlrep le 60)

部署單個規則時,如果兩個子網配置為源,兩個主機配置為目標地址,並且有兩個自定義URL對象發往具有兩個URL類別的兩個埠,則此規則將擴展為感測器上的32個規則。

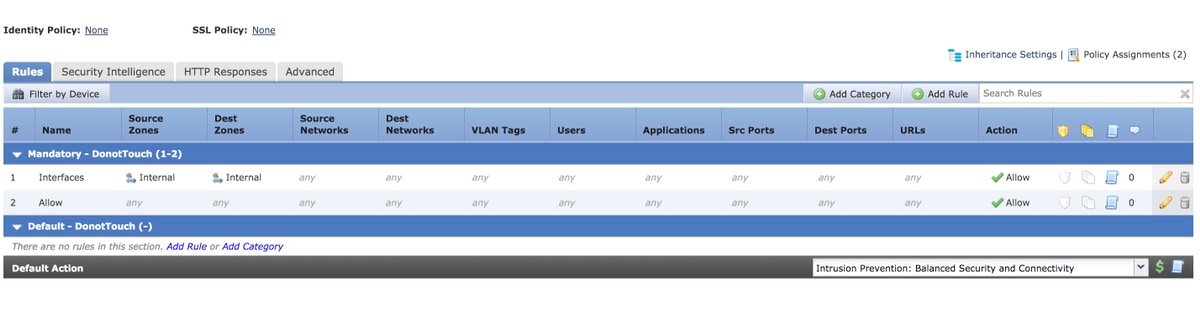

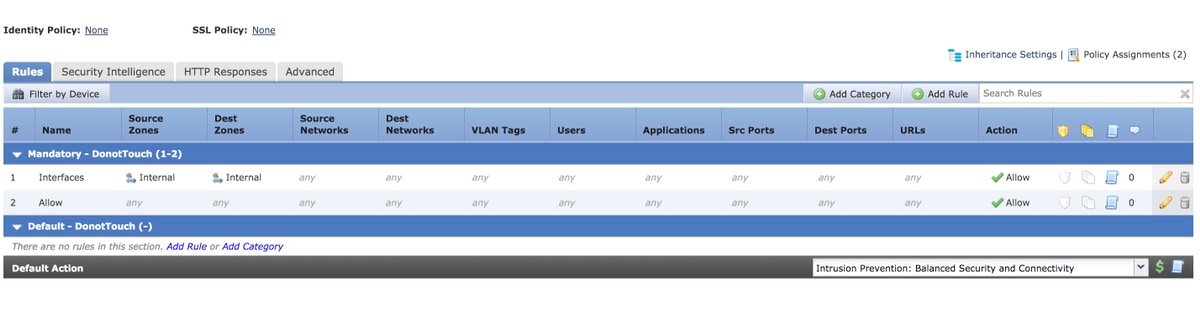

擴展具有區域的基於IP的規則

區域是策略中引用的已分配號碼。

如果在策略中引用了某個區域,但是未將該區域分配給正在向其推送策略的裝置上的任何介面,則該區域將被視為any,並且any不會導致任何規則擴展。

如果規則中的源區域和目標區域相同,則區域係數被視為any,並且只會增加一個規則,因為ANY不會導致任何規則的擴展。

考慮從FMC配置訪問規則,如下圖所示:

有兩條規則。一個規則配置了區域,但源區域和目標區域相同。另一個規則沒有特定配置。在本示例中,Interfaces 訪問規則不會轉換為規則。

268438531 allow any any any any any any any any (log dcforward flowstart)<-----Allow Access Rule

268434432 allow any any any any any any any any (log dcforward flowstart) (ipspolicy 17)<----------Default Intrusion Prevention Rule

在感測器上,這兩個規則看起來相同,因為涉及相同介面的區域控制不會導致擴展。

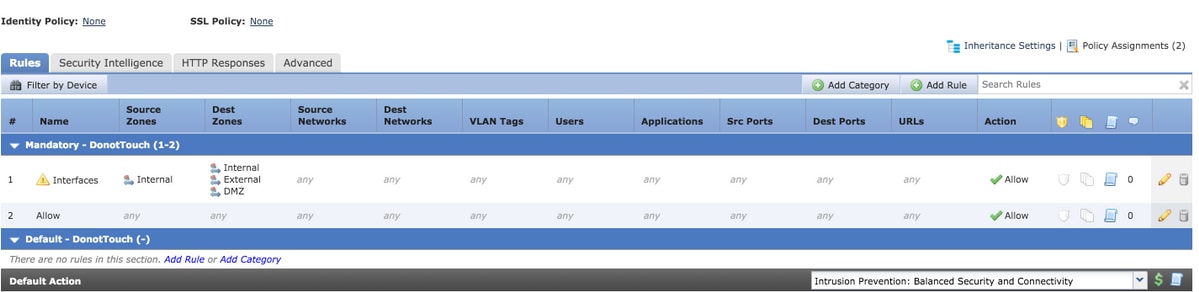

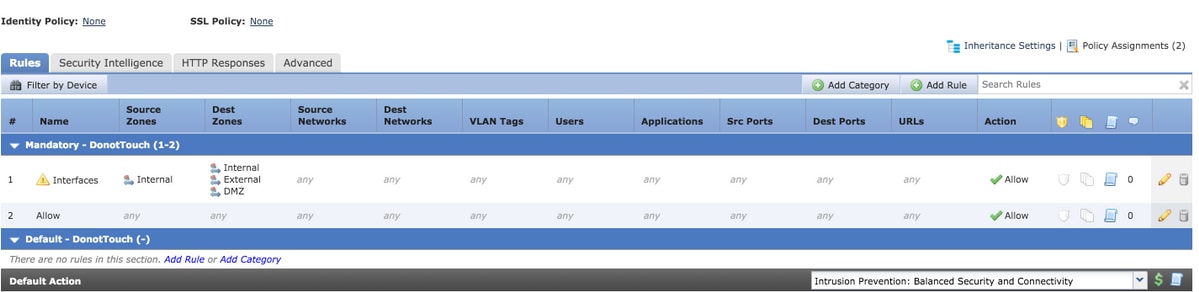

將規則中引用的區域分配給裝置上的介面時,會擴展基於區域的訪問控制規則訪問的規則。

考慮從FMC配置訪問規則,如下所示:

規則Interfaces涉及基於區域的規則,源區域為Internal,目標區域為Internal、External和DMZ。在此規則中,介面上配置了Internaland DMZ介面區域,而裝置上不存在External。這是同一規則的擴展:

268436480 allow 0 any any 2 any any any any (log dcforward flowstart) <------Rule for Internal to DMZ)

268438531 allow any any any any any any any any (log dcforward flowstart)<--------Allow Access rule

268434432 allow any any any any any any any any (log dcforward flowstart) (ipspolicy 17)<--------Default Intrusion Prevention: Balanced Security over Connectivity

為特定介面對建立了規則,該介面對是Internal > DMZ,具有明文區域規範,但未建立Internal > Internal規則。

擴展的規則數與可以為有效關聯區域建立的區域源和目標對數成正比,其中包括相同的源和目標區域規則。

注意:在策略部署期間,不會傳播並擴展到FMC中已停用的規則。

規則展開的一般公式

感測器上的規則數= (源子網或主機數) * (目標埠數) * (目標埠數) * (目標埠數) * (自定義URL數) * (VLAN標籤數)* (URL類別數) * (有效源區域和目標區域對數)

註:對於計算,欄位中的任何值都用1替換。規則組合中的any值視為1,不會增加或擴展規則。

排除由於規則擴展導致的部署故障

如果在增加訪問規則後部署失敗,請按照下述步驟操作,以查詢已達到規則擴展限制的情況

有關包含以下關鍵字的消息,請檢查/var/log/action.queue.log:

錯誤-規則太多-寫入規則28,最大規則數9094

上述訊息指出正在擴充的規則數目有問題。檢查FMC上的配置,以最佳化基於上述方案的規則。

相關資訊

意見

意見