配置ASA 9.3.1 TrustSec內聯標籤

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

目錄

簡介

本文檔介紹如何使用自適應安全裝置(ASA)版本9.3.1 - TrustSec內聯標籤中實施的功能。此功能允許ASA接收TrustSec幀並傳送它們。這樣,無需使用TrustSec SGT交換協定(SXP),即可輕鬆將ASA整合到TrustSec域中。

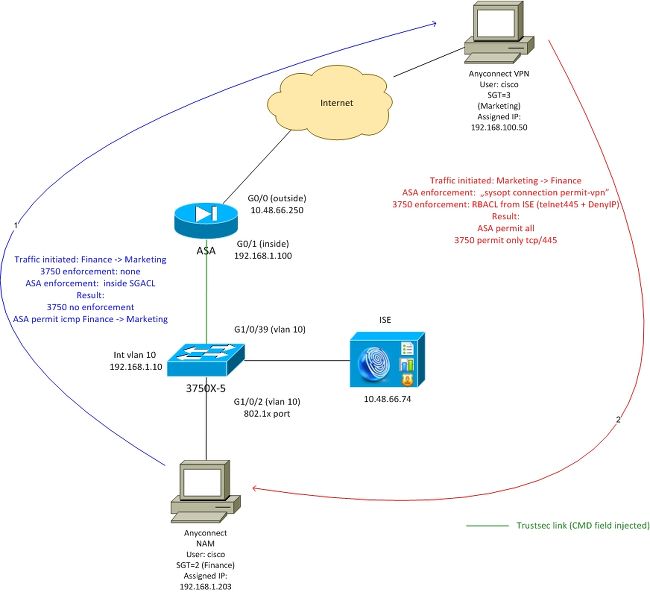

本示例展示已分配安全組標籤(SGT)標籤= 3(行銷)的遠端VPN使用者以及已分配SGT標籤= 2(財務)的802.1x使用者。 流量實施由ASA使用本地定義的安全組訪問控制清單(SGACL)執行,Cisco IOS®交換機使用從身份服務引擎(ISE)下載的基於角色的訪問控制清單(RBACL)執行。

必要條件

需求

思科建議您瞭解以下主題:

- ASA CLI配置和安全套接字層(SSL)VPN配置

- ASA上的遠端訪問VPN配置

- ISE和TrustSec服務

採用元件

本檔案中的資訊是根據以下軟體版本:

- Cisco ASA軟體9.3.1版及更高版本

- Cisco ASA硬體55x5或ASAv

- Windows 7和Cisco AnyConnect安全移動客戶端,版本3.1

- Cisco Catalyst 3750X交換器(含軟體15.0.2及更新版本)

- Cisco ISE,版本1.2及更高版本

設定

附註:使用命令查詢工具(僅供已註冊客戶使用)可獲取本節中使用的命令的更多資訊。

網路圖表

ASA和3750X之間的連線配置為手動連線。這表示兩台裝置都可以使用思科後設資料欄位(CMD)傳送和接收已修改的乙太網路訊框。 該欄位包括描述資料包源的安全組標籤(SGT)。

遠端VPN使用者終止ASA上的SSL會話,並分配了SGT標籤3(Marketing)。

在身份驗證成功後,為本地企業802.1x使用者分配了SGT標籤2(Finance)。

ASA在內部介面上配置了SGACL,允許從財務到市場行銷發起的ICMP流量。

ASA允許從移除VPN使用者發起的所有流量(因為「sysopt connection permit-vpn」配置)。

ASA上的SGACL是有狀態的,這意味著一旦建立了流,就會自動接受返回資料包(基於檢測)。

3750交換機使用RBACL來控制從行銷到財務的流量。

RBACL是無狀態的,這表示會檢查每個封包,但在目的地執行3750X平台上的TrustSec執行。這種切換負責實施從行銷到財務的流量。

附註:對於可以使用Cisco IOS® Zone Based Firewall上的Trustsec感知狀態防火牆,例如,請參閱:

附註:ASA可以讓SGACL控制來自遠端VPN使用者的流量。為了簡化場景,本文沒有給出該場景。例如,請參閱ASA 9.2版VPN SGT分類和實施配置示例

ISE — 配置步驟

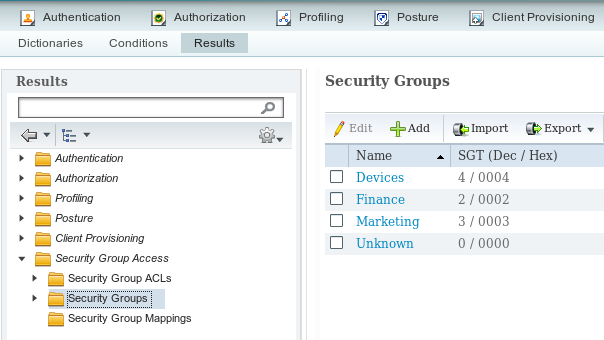

1.金融和市場行銷高級服務小組

導覽至Policy > Results > Security Group Access > Security Groups,然後為Finance and Marketing建立SGT,如下圖所示。

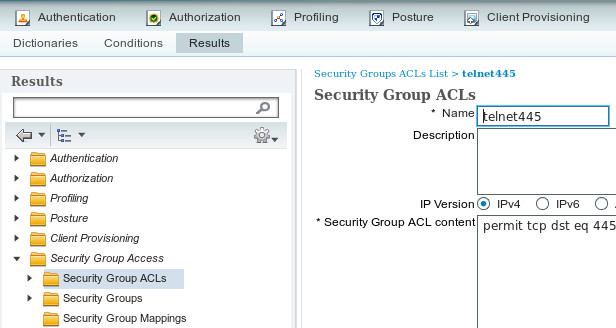

2.用於流量行銷的安全組ACL >財務

導航到Policy > Results > Security Group Access > Security Group ACL,然後建立用於控制從Marketing到Finance的流量的ACL。僅允許tcp/445,如下圖所示。

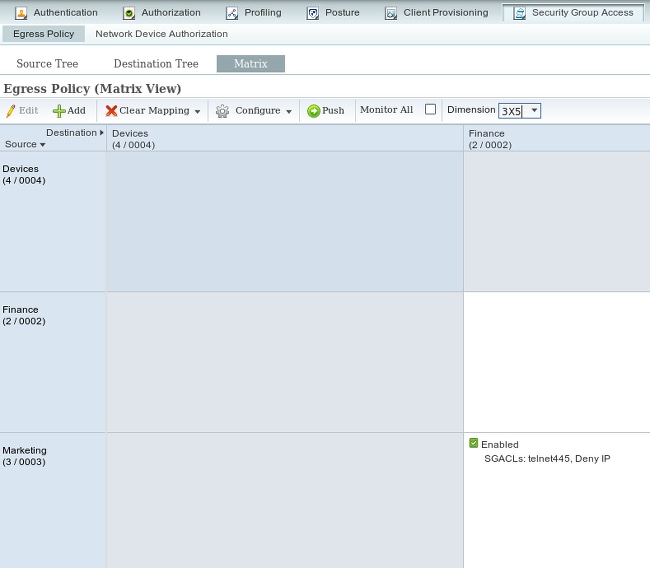

3.將ACL繫結到矩陣中

導覽至Policy > Egress Policy > Matrix bind configured ACL for the Source:行銷和目標:金融。另外將Deny IP附加為最後一個ACL,以捨棄所有其他流量,如下圖所示。(如果不附加預設策略,則預設值為permit any)

4. VPN訪問授權規則分配SGT = 3(行銷)

導航到Policy > Authorization,然後建立遠端VPN訪問的規則。通過AnyConnect 4.x客戶端建立的所有VPN連線都將獲得完全訪問許可權(PermitAccess),並將分配有SGT標籤3(Marketing)。 條件為使用AnyConnect身份擴展(ACIDEX):

Rule name: VPN

Condition: Cisco:cisco-av-pair CONTAINS mdm-tlv=ac-user-agent=AnyConnect Windows 4

Permissions: PermitAccess AND Marketing

5. 802.1x訪問分配SGT = 2的授權規則(財務)

導覽至Policy > Authorization,然後為802.1x存取建立規則。使用使用者名稱cisco終止3750交換機上的802.1x會話的請求方將獲得完全訪問許可權(PermitAccess),並將分配有SGT標籤2(Finance)。

Rule name: 802.1x

Condition: Radius:User-Name EQUALS cisco AND Radius:NAS-IP-Address EQUALS 192.168.1.10

Permissions: PermitAccess ANDFinance

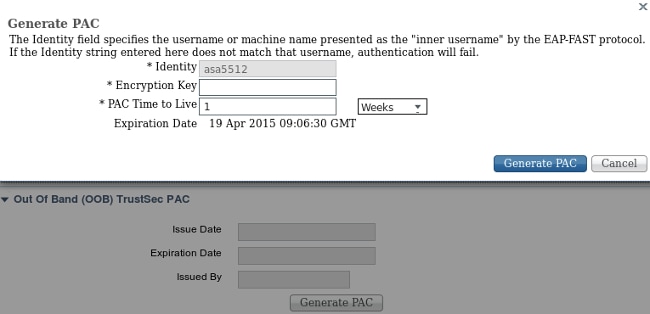

6.新增網路裝置,為ASA生成PAC

為了將ASA新增到TrustSec域,需要手動生成PAC檔案。該檔案在ASA上匯入。

可從Administration > Network Devices配置。新增ASA後,向下滾動至TrustSec設定和生成PAC,如下圖所示。

交換機(3750X)支援自動PAC調配,因此只需對僅支援手動PAC調配的ASA執行步驟。

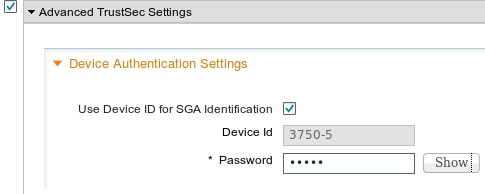

7.新增網路裝置,為交換機自動PAC調配配置金鑰

對於使用自動PAC設定的交換機,必須設定正確的金鑰,如下圖所示。

附註:PAC用於驗證ISE和下載環境資料(例如,SGT)以及策略(ACL)。ASA僅支援環境資料,需要在ASA上手動配置策略。Cisco IOS®同時支援這兩種策略,因此可以從ISE下載策略。

ASA — 配置步驟

1.基本VPN訪問

為使用ISE進行身份驗證的AnyConnect配置基本SSL VPN訪問。

aaa-server ISE protocol radius

aaa-server ISE (inside) host 10.62.145.41

key cisco

webvpn

enable outside

anyconnect-essentials

anyconnect image disk0:/anyconnect-win-4.0.00051-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

tunnel-group TAC type remote-access

tunnel-group TAC general-attributes

address-pool (outside) POOL

authentication-server-group ISE

default-group-policy TAC

tunnel-group TAC webvpn-attributes

group-alias TAC enable

ip local pool POOL 192.168.100.50-192.168.100.60 mask 255.255.255.0

2.匯入PAC並啟用cts

匯入為ASA生成的PAC(來自ISE配置的第6步)。 使用相同的加密金鑰:

BSNS-ASA5512-4# cts import-pac http://10.229.20.86/asa5512.pac password ciscocisco

PAC Imported Successfully

若要驗證:

BSNS-ASA5512-4# show cts pac

PAC-Info:

Valid until: Apr 11 2016 10:16:41

AID: c2dcb10f6e5474529815aed11ed981bc

I-ID: asa5512

A-ID-Info: Identity Services Engine

PAC-type: Cisco Trustsec

PAC-Opaque:

000200b00003000100040010c2dcb10f6e5474529815aed11ed981bc00060094000301

007915dcb81032f2fdf04bfe938547fad2000000135523ecb300093a8089ee0193bb2c

8bc5cfabf8bc7b9543161e6886ac27e5ba1208ce445018a6b07cc17688baf379d2f1f3

25301fffa98935ae5d219b9588bcb6656799917d2ade088c0a7e653ea1dca530e24274

4366ed375488c4ccc3d64c78a7fc8c62c148ceb58fad0b07d7222a2c02549179dbf2a7

4d4013e8fe

啟用cts:

cts server-group ISE

啟用cts後,ASA必須從ISE下載環境資料:

BSNS-ASA5512-4# show cts environment-data

CTS Environment Data

====================

Status: Active

Last download attempt: Successful

Environment Data Lifetime: 86400 secs

Last update time: 10:21:41 UTC Apr 11 2015

Env-data expires in: 0:00:37:31 (dd:hr:mm:sec)

Env-data refreshes in: 0:00:27:31 (dd:hr:mm:sec)

3. SGACL for Traffic Finance > Marketing

在內部介面上配置SGACL。ACL僅允許啟動從財務到行銷的ICMP流量。

access-list inside extended permit icmp security-group name Finance any security-group name Marketing any

access-group inside in interface inside

ASA必須將標籤名稱展開為編號:

BSNS-ASA5512-4(config)# show access-list inside

access-list inside line 1 extended permit icmp security-group name Finance(tag=2) any security-group name Marketing(tag=3) any (hitcnt=47) 0x5633b153

4.在內部介面上啟用cts

在ASA的內部介面上啟用cts後:

interface GigabitEthernet0/1

nameif inside

cts manual

policy static sgt 100 trusted

security-level 100

ip address 192.168.1.100 255.255.255.0

ASA能夠傳送和接收TrustSec幀(具有CMD欄位的乙太網幀)。ASA假設所有不帶標籤的入口幀都必須視為帶有標籤100。將信任所有已包含該標籤的入口幀。

交換機 — 配置步驟

1.基本802.1x

aaa new-model

aaa authentication dot1x default group radius

aaa authorization network default group radius

dot1x system-auth-control

interface GigabitEthernet1/0/2

description windows7

switchport access vlan 10

switchport mode access

authentication host-mode multi-domain

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast

radius-server host 10.48.66.74 pac key cisco

通過此配置,在成功進行802.1x授權後,必須為使用者(通過ISE授權)分配標籤2(財務)。

2. CTS配置和調配

同樣,對於ASA,配置cts並指向ISE:

aaa authorization network ise group radius

cts authorization list ise

此外,第3層和第2層(所有VLAN)均已啟用實施:

cts role-based enforcement

cts role-based enforcement vlan-list 1-1005,1008-4094

為了自動調配PAC:

bsns-3750-5#cts credentials id 3750-5 password ciscocisco

同樣,密碼必須與ISE上的相應配置(Network Device > Switch > TrustSec)匹配。 現在,Cisco IOS®啟動與ISE的EAP-FAST會話以獲取PAC。有關這一過程的更多詳情,請訪問以下網站:

ASA和Catalyst 3750X系列交換機TrustSec配置示例和故障排除指南

若要驗證是否已安裝PAC:

bsns-3750-5#show cts pacs

AID: EA48096688D96EF7B94C679A17BDAD6F

PAC-Info:

PAC-type = Cisco Trustsec

AID: EA48096688D96EF7B94C679A17BDAD6F

I-ID: 3750-5

A-ID-Info: Identity Services Engine

Credential Lifetime: 14:41:24 CEST Jul 10 2015

PAC-Opaque: 000200B00003000100040010EA48096688D96EF7B94C679A17BDAD6F0006009400030100365AB3133998C86C1BA1B418968C60690000001355261CCC00093A808F8A81F3F8C99A7CB83A8C3BFC4D573212C61CDCEB37ED279D683EE0DA60D86D5904C41701ACF07BE98B3B73C4275C98C19A1DD7E1D65E679F3E9D40662B409E58A9F139BAA3BA3818553152F28AE04B089E5B7CBB22A0D4BCEEF80F826A180B5227EAACBD07709DBDCD3CB42AA9F996829AE46F

Refresh timer is set for 4y14w

3.啟用連線到ASA的介面上的cts

interface GigabitEthernet1/0/39

switchport access vlan 10

switchport mode access

cts manual

policy static sgt 101 trusted

從現在起,交換機必須準備好處理和傳送TrustSec幀,並執行從ISE下載的策略。

驗證

使用本節內容,確認您的組態是否正常運作。

本文檔的個別部分介紹了驗證過程。

疑難排解

SGT分配

建立與ASA的VPN會話後,必須確認正確的SGT分配:

BSNS-ASA5512-4# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : cisco Index : 13

Assigned IP : 192.168.100.50 Public IP : 10.229.20.86

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES256 DTLS-Tunnel: (1)AES256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 DTLS-Tunnel: (1)SHA1

Bytes Tx : 10308 Bytes Rx : 10772

Group Policy : TAC Tunnel Group : TAC

Login Time : 15:00:13 UTC Mon Apr 13 2015

Duration : 0h:00m:25s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a801640000d000552bd9fd

Security Grp : 3:Marketing

根據ISE上的授權規則,所有AnyConnect4使用者已分配至行銷標籤。

交換器上的802.1x作業階段相同。AnyConnect網路分析模組(NAM)完成後,身份驗證交換機將應用從ISE返回的正確標籤:

bsns-3750-5#show authentication sessions interface g1/0/2 details

Interface: GigabitEthernet1/0/2

MAC Address: 0050.5699.36ce

IPv6 Address: Unknown

IPv4 Address: 192.168.1.203

User-Name: cisco

Status: Authorized

Domain: DATA

Oper host mode: multi-domain

Oper control dir: both

Session timeout: N/A

Common Session ID: 0A30426D000000130001B278

Acct Session ID: Unknown

Handle: 0x53000002

Current Policy: POLICY_Gi1/0/2

Local Policies:

Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecure

Server Policies:

SGT Value: 2

Method status list:

Method State

dot1x Authc Success

mab Stopped

根據ISE上的授權規則,所有連線到該交換機的使用者必須分配到SGT = 2(財務)。

在ASA上實施

當您嘗試將流量從財務(192.168.1.203)傳送到行銷(192.168.100.50)時,該流量會命中ASA的內部介面。若是ICMP回應請求,則會建立作業階段:

Built outbound ICMP connection for faddr 192.168.100.50/0(LOCAL\cisco, 3:Marketing) gaddr 192.168.1.203/1 laddr 192.168.1.203/1(2)

和增加ACL計數器:

BSNS-ASA5512-4(config)# sh access-list

access-list inside line 1 extended permit icmp security-group name Finance(tag=2) any security-group name Marketing(tag=3) any (hitcnt=138)

檢視資料包捕獲也可確認這一點。請注意,顯示的標籤正確:

BSNS-ASA5512-4(config)# capture CAP interface inside

BSNS-ASA5512-4(config)# show capture CAP

1: 15:13:05.736793 INLINE-TAG 2 192.168.1.203 > 192.168.100.50: icmp: echo request

2: 15:13:05.772237 INLINE-TAG 3 192.168.100.50 > 192.168.1.203: icmp: echo reply

3: 15:13:10.737236 INLINE-TAG 2 192.168.1.203 > 192.168.100.50: icmp: echo request

4: 15:13:10.772726 INLINE-TAG 3 192.168.100.50 > 192.168.1.203: icmp: echo reply

有帶有SGT = 2(Finance)標籤的傳入ICMP回應請求,然後是來自VPN使用者的響應,由ASA帶有SGT = 3(Marketing)標籤。 另一種故障排除工具Packet Tracer也為TrustSec做好準備。

很遺憾,802.1x PC看不到此答案,因為交換機上的無狀態RBACL阻止了它(下一節將對此作出解釋)。

另一種故障排除工具Packet Tracer也為TrustSec做好準備。讓我們確認是否接受來自Finance的傳入ICMP資料包:

BSNS-ASA5512-4# packet-tracer input inside icmp inline-tag 2 192.168.1.203 8 0 192.168.100.50

Mapping security-group 3:Marketing to IP address 192.168.100.50

Phase: 1

Type: CAPTURE

Subtype:

Result: ALLOW

Config:

Additional Information:

MAC Access list

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Config:

Implicit Rule

Additional Information:

MAC Access list

Phase: 3

Type: ROUTE-LOOKUP

Subtype: Resolve Egress Interface

Result: ALLOW

Config:

Additional Information:

found next-hop 10.48.66.1 using egress ifc outside

Phase: 4

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group inside in interface inside

access-list inside extended permit icmp security-group name Finance any security-group name Marketing any

Additional Information:

<some output omitted for clarity>

Phase: 13

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Config:

Additional Information:

New flow created with id 4830, packet dispatched to next module

Result:

input-interface: inside

input-status: up

input-line-status: up

output-interface: NP Identity Ifc

output-status: up

output-line-status: up

Action: allow

讓我們嘗試啟動從Finance到Marketing必須被ASA阻止的任何TCP連線:

Deny tcp src inside:192.168.1.203/49236 dst outside:192.168.100.50/445(LOCAL\cisco, 3:Marketing) by access-group "inside" [0x0, 0x0]

交換機實施

讓我們驗證交換機是否已正確從ISE下載策略:

bsns-3750-5#show cts role-based permissions

IPv4 Role-based permissions default:

Permit IP-00

IPv4 Role-based permissions from group 2:Finance to group Unknown:

test_deny-30

IPv4 Role-based permissions from group 8 to group Unknown:

permit_icmp-10

IPv4 Role-based permissions from group Unknown to group 2:Finance:

test_deny-30

Permit IP-00

IPv4 Role-based permissions from group 3:Marketing to group 2:Finance:

telnet445-60

Deny IP-00

RBACL Monitor All for Dynamic Policies : FALSE

RBACL Monitor All for Configured Policies : FALSE

控制從Marketing到Finance的流量的策略已正確安裝。根據RBACL,只允許使用tcp/445:

bsns-3750-5#show cts rbacl telnet445

CTS RBACL Policy

================

RBACL IP Version Supported: IPv4

name = telnet445-60

IP protocol version = IPV4

refcnt = 2

flag = 0x41000000

stale = FALSE

RBACL ACEs:

permit tcp dst eq 445

這就是從行銷到財務的ICMP回應響應被丟棄的原因。這可以通過檢查從SGT 3到SGT 2的流量的計數器來確認:

bsns-3750-5#show cts role-based counters

Role-based IPv4 counters

# '-' in hardware counters field indicates sharing among cells with identical policies

From To SW-Denied HW-Denied SW-Permitted HW-Permitted

* * 0 0 223613 3645233

0 2 0 0 0 122

3 2 0 65 0 0

2 0 0 0 179 0

8 0 0 0 0 0

硬體已丟棄資料包(當前計數器為65且每1秒遞增)。

如果tcp/445連線是從行銷部門發起呢?

ASA允許(由於「sysopt connection permit-vpn」,接受所有VPN流量):

Built inbound TCP connection 4773 for outside:192.168.100.50/49181 (192.168.100.50/49181)(LOCAL\cisco, 3:Marketing) to inside:192.168.1.203/445 (192.168.1.203/445) (cisco)

建立了正確的會話:

BSNS-ASA5512-4(config)# show conn all | i 192.168.100.50

TCP outside 192.168.100.50:49181 inside 192.168.1.203:445, idle 0:00:51, bytes 0, flags UB

而且,Cisco IOS®會接受此封包,因為它與telnet445 RBACL相符。正確的計數增加:

bsns-3750-5#show cts role-based counters from 3 to 2

3 2 0 65 0 3

(最後一列是硬體允許的流量)。 允許會話。

此示例是特意提供的,目的是為了顯示ASA和Cisco IOS®上的TrustSec策略配置和實施方面的差異。 請注意從ISE(無狀態RBACL)下載的Cisco IOS®策略與基於TrustSec感知狀態區域的防火牆之間的差異。

相關資訊

由思科工程師貢獻

- Michal GarcarzCisco TAC工程師

意見

意見