Introdução

Este documento define como configurar a autenticação da Web externa com controladores de acesso convergente. A página do portal do convidado e a autenticação de credenciais estão no Identity Services Engine (ISE) neste exemplo.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

1. Controladores de acesso convergente da Cisco.

2. Autenticação na Web

3. Cisco ISE

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

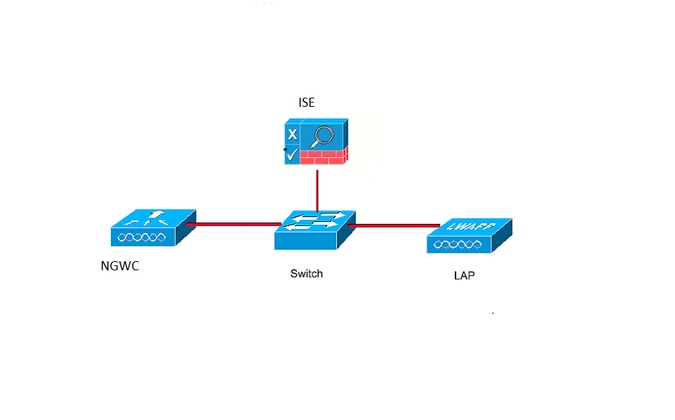

1. Controlador Cisco 5760 (NGWC no diagrama abaixo), 03.06.05E

2. ISE 2.2

Configurar

Diagrama de Rede

Configuração de CLI

Configuração do raio no controlador

etapa 1: Definir servidor radius externo

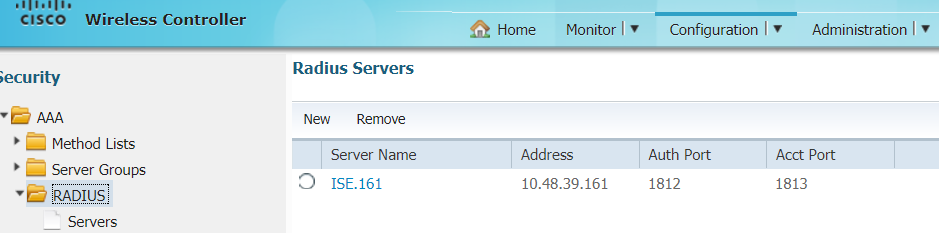

radius server ISE.161

address ipv4 10.48.39.161 auth-port 1812 acct-port 1813

timeout 10

retransmit 5

key Cisco123

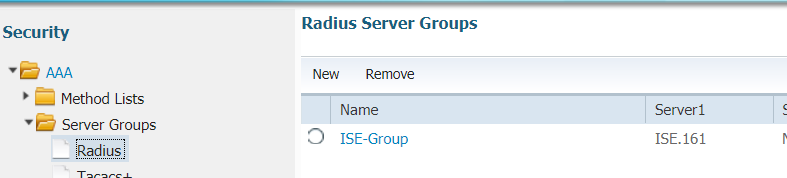

etapa 2:. Defina o grupo de raio AAA e especifique o servidor de raio a ser usado

aaa group server radius ISE-Group

server name ISE.161

deadtime 10

etapa 3. Defina a lista de métodos que aponta para o grupo radius e a mapeie sob a WLAN.

aaa authentication login webauth group ISE-Group

Configuração do Mapa de Parâmetros

etapa 4. Configure o mapa de parâmetros globais com o endereço IP virtual, que é necessário para a autenticação da Web externa e interna. O botão de logoff usa IP virtual. É sempre uma boa prática configurar um IP virtual não roteável.

parameter-map type webauth global

type webauth

virtual-ip ipv4 1.1.1.1

etapa 5: Configure um mapa de parâmetros nomeado. Ele agirá como um tipo de método webauth. Isso será chamado na configuração da WLAN.

parameter-map type webauth web

type webauth

redirect for-login https://10.48.39.161:8443/portal/PortalSetup.action?portal=0c712cd0-6d90-11e5-978e-005056bf2f0a

redirect portal ipv4 10.48.39.161

Pré-autenticação ACL. Isso também será chamado na WLAN.

Etapa 6: Configure Preauth_ACL, que permite acesso ao ISE, DHCP e DNS antes do fim da autenticação

ip access-list extended Preauth_ACL

permit ip any host 10.48.39.161

permit ip host 10.48.39.161 any

permit udp any eq bootps any

permit udp any any eq bootpc

permit udp any eq bootpc any

permit udp any eq domain any

permit udp any any eq domain

configuração de WLAN

etapa 7: configurar a WLAN

wlan ext-webauth 7 ext-webauth

client vlan vlan232

ip access-group web Preauth_ACL

no security wpa

no security wpa akm dot1x

no security wpa wpa2

no security wpa wpa2 ciphers aes

security web-auth

security web-auth authentication-list webauth

security web-auth parameter-map web

session-timeout 1800

no shutdown

etapa 8: Ative o servidor http.

ip http server

ip http secure-server (for secure web-auth, use 'no' to disable secure web)

Configuração de GUI

Estamos seguindo aqui as mesmas etapas descritas acima. As capturas de tela são apenas fornecidas para referência cruzada.

etapa 1: Definir um servidor radius externo

etapa 2:. Defina o grupo de raio AAA e especifique o servidor de raio a ser usado

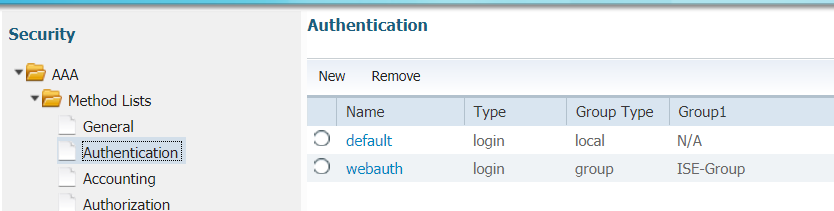

etapa 3. Defina a lista de métodos que aponta para o grupo radius e a mapeie sob a WLAN.

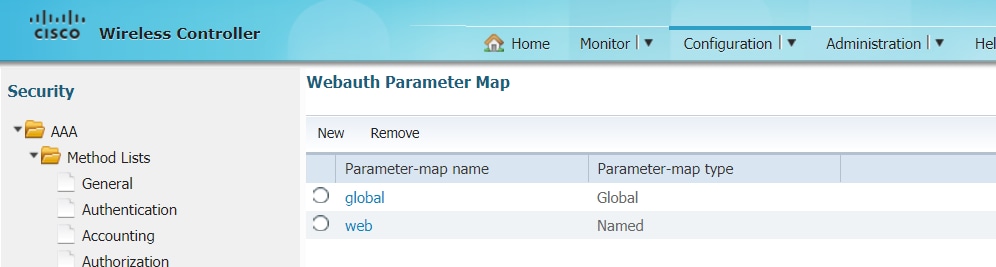

Configuração do Mapa de Parâmetros

etapa 4. Configure o mapa de parâmetros globais com o endereço IP virtual, que é necessário para a autenticação da Web externa e interna. O botão de logoff usa IP virtual. É sempre uma boa prática configurar um IP virtual não roteável.

etapa 5: Configure um mapa de parâmetros nomeado. Ele agirá como um tipo de método webauth. Isso será chamado na configuração da WLAN.

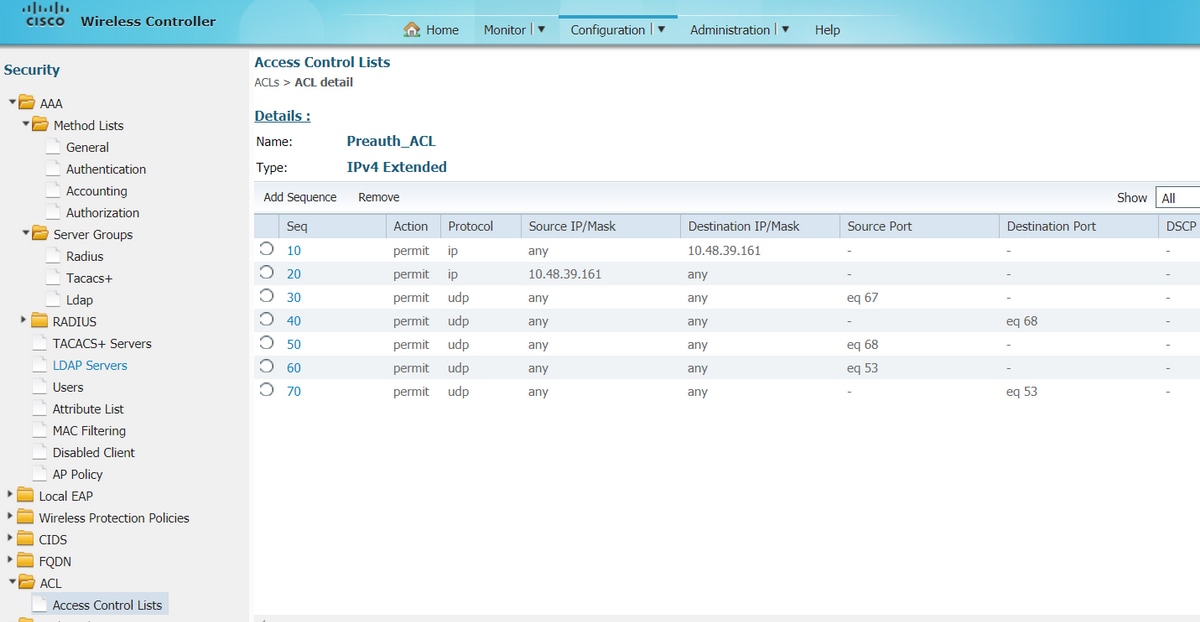

Pré-autenticação ACL. Isso também será chamado na WLAN.

Etapa 6: Configure Preauth_ACL, que permite acesso ao ISE, DHCP e DNS antes do fim da autenticação

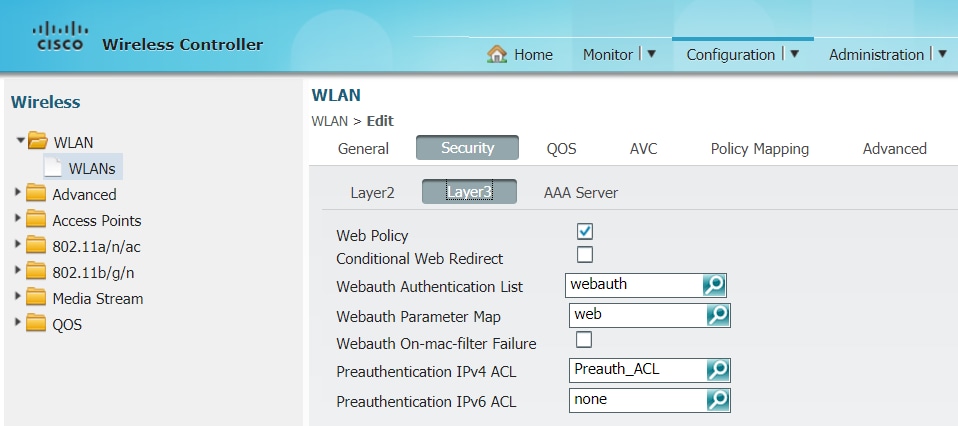

configuração de WLAN

etapa 7: configurar a WLAN

Verificar

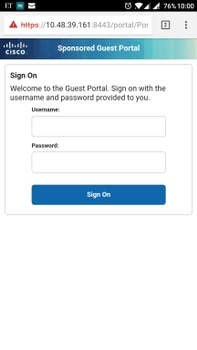

Conecte um cliente e certifique-se de que, se você abrir um navegador, o cliente será redirecionado para sua página do portal de login. A captura de tela abaixo ilustra a página do portal para convidados do ISE.

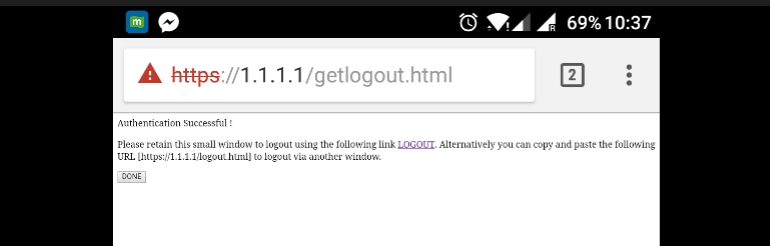

Depois que as credenciais apropriadas forem enviadas, a página de sucesso será mostrada:

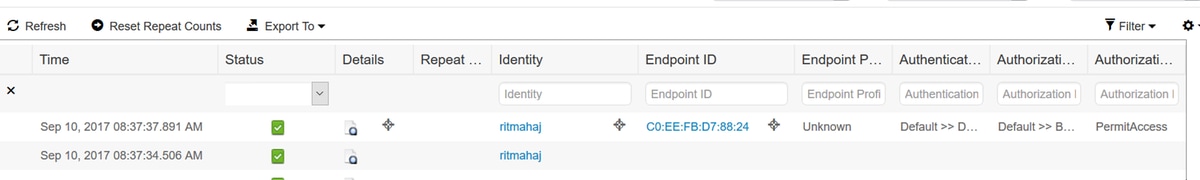

O servidor ISE reportará duas autenticações: uma na própria página de convidado (o resultado final com apenas o nome de usuário) e uma segunda autenticação quando a WLC fornecer o mesmo nome de usuário/senha através da autenticação radius (somente esta autenticação fará com que o cliente passe para a fase de sucesso). Se a autenticação radius (com endereço mac e detalhes de WLC como NAS) não ocorrer, a configuração radius deverá ser verificada.