Introdução

Este documento descreve um exemplo de configuração para o uso de listas de acesso (ACLs) baseadas em DNS, lista de domínio FQDN (Fully Qualified Domain Name) para permitir o acesso a listas de domínio específicas durante o provisionamento de estado de autenticação da Web/BYOD (Client Bring Your Own Device) em controladores de acesso convergido.

Pré-requisitos

Requisitos

Este documento pressupõe que você já saiba como configurar a Autenticação da Web Central (CWA) básica; isso é apenas uma adição para demonstrar o uso de listas de domínio FQDN para facilitar o BYOD. Os exemplos de configuração do CWA e do ISE BYOD são mencionados no final deste documento.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

Software Cisco Identity Services Engine versão 1.4

Software Cisco WLC 5760 versão 3.7.4

Fluxo de processo de ACL baseado em DNS

Após o Identity Services Engine (ISE) retornar o nome da ACL de redirecionamento (nome da ACL usada para determinar qual tráfego deve ser redirecionado para o ISE e qual não será) e o nome da lista de domínios FQDN (nome da ACL mapeada para a lista de URLs FQDN no controlador para ter permissão de acesso antes da autenticação), o fluxo será assim:

- A controladora Wireless LAN (WLC) enviará o payload capwap ao ponto de acesso (AP) para permitir o rastreamento de DNS para os URLs.

- O AP rastreia a consulta DNS do cliente.

- Se o nome de domínio corresponder à URL permitida, o AP encaminhará a solicitação ao servidor DNS, aguardará a resposta do servidor DNS e analisará a resposta DNS e a encaminhará somente com o primeiro endereço IP resolvido.

- Se o nome de domínio não coincidir, a resposta DNS será encaminhada como está (sem modificação) de volta ao cliente.

- Caso o nome de domínio corresponda, o primeiro endereço IP resolvido será enviado para a WLC no payload do capwap. A WLC atualiza implicitamente a ACL mapeada para a lista de domínios FQDN com o endereço IP resolvido que obteve do AP usando a seguinte abordagem:

- O endereço IP resolvido será adicionado como um endereço de destino em cada regra de ACL mapeada para a lista de domínios FQDN.

- Cada regra da ACL é revertida de permit para deny e vice-versa, em seguida, a ACL é aplicada ao cliente.

Observação: com esse mecanismo, não podemos mapear a lista de domínios para a ACL de redirecionamento do CWA, pois a reversão das regras da ACL de redirecionamento resultará na alteração delas para permitir, o que significa que o tráfego deve ser redirecionado para o ISE. Portanto, a lista de domínios FQDN será mapeada para uma ACL separada "permit ip any any" na parte de configuração.

- Para esclarecer esse ponto, suponha que o administrador de rede tenha configurado a lista de domínios FQDN com a URL cisco.com na lista e mapeado essa lista de domínios para a seguinte ACL:

ip access-list extended FQDN_ACL

permit ip any any

Após o cliente solicitar cisco.com, o AP resolve o nome de domínio cisco.com para o endereço IP 72.163.4.161 e o envia para o controlador, a ACL será modificada como abaixo e será aplicada ao cliente:

ip access-list extended FQDN_ACL

deny ip any host 72.163.4.161

- Quando o cliente envia a solicitação "GET" de HTTP:

- O cliente será redirecionado caso a ACL permita o tráfego.

- Com o endereço IP negado, o tráfego http será permitido.

- Quando o download do aplicativo é feito no cliente e o provisionamento é concluído, o servidor ISE envia o encerramento da sessão de CoA para o WLC.

- Uma vez que o cliente é desautenticado da WLC, o AP removerá a flag para rastreamento por cliente e desabilitará o rastreamento.

Configurar

Configuração de WLC

- Criar ACL de redirecionamento:

Essa ACL é usada para definir qual tráfego não deve ser redirecionado para o ISE (negado na ACL) e qual tráfego deve ser redirecionado (permitido na ACL).

ip access-list extended REDIRECT_ACL

deny udp any eq bootps any

deny udp any any eq bootpc

deny udp any eq bootpc any

deny udp any any eq domain

deny udp any eq domain any

deny ip any host 10.48.39.228

deny ip host 10.48.39.228 any

permit tcp any any eq www

permit tcp any any eq 443

Nessa lista de acesso, 10.48.39.228 é o endereço IP do servidor ISE.

-

Configure a lista de domínios FQDN:

Esta lista contém os nomes de domínio que o cliente pode acessar antes do provisionamento ou da autenticação do CWA.

passthru-domain-list URLS_LIST

match play.google.*.*

match cisco.com

- Configure uma lista de acesso com permit ip any any para ser combinada com URLS_LIST:

Essa ACL precisa ser mapeada para a lista de domínios FQDN, pois devemos aplicar uma lista de acesso IP real ao cliente (não podemos aplicar a lista de domínios FQDN autônomos).

ip access-list extended FQDN_ACL

permit ip any any

- Mapeie a lista de domínio URLS_LIST para o FQDN_ACL:

access-session passthru-access-group FQDN_ACL passthru-domain-list URLS_LIST

- Configure o SSID do CWA integrado:

Esse SSID será usado para a autenticação da Web central do cliente e provisionamento do cliente , o FQDN_ACL e o REDIRECT_ACL serão aplicados a esse SSID pelo ISE

wlan byod 2 byod

aaa-override

accounting-list rad-acct

client vlan VLAN0200

mac-filtering MACFILTER

nac

no security wpa

no security wpa akm dot1x

no security wpa wpa2

no security wpa wpa2 ciphers aes

no shutdown

Nessa configuração de SSID, a lista de métodos MACFILTER é a lista de métodos que aponta para o grupo radius do ISE e rad-acct é a lista de métodos de contabilização que aponta para o mesmo grupo radius do ISE.

Resumo da configuração de lista de métodos usada neste exemplo:

aaa group server radius ISEGroup

server name ISE1

aaa authorization network MACFILTER group ISEGroup

aaa accounting network rad-acct start-stop group ISEGroup

radius server ISE1

address ipv4 10.48.39.228 auth-port 1812 acct-port 1813

key 7 112A1016141D5A5E57

aaa server radius dynamic-author

client 10.48.39.228 server-key 7 123A0C0411045D5679

auth-type any

Configuração do ISE

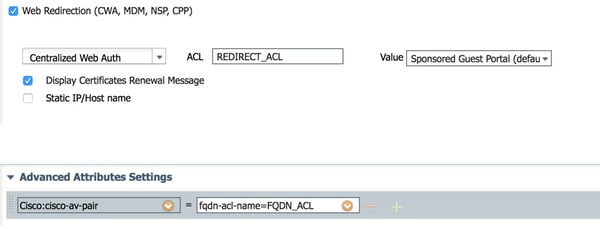

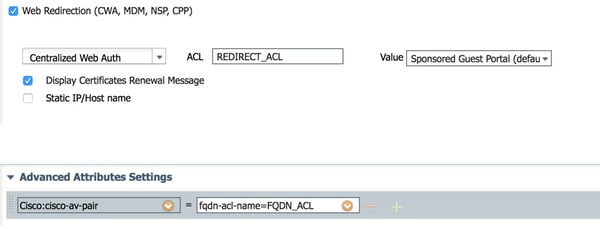

Esta seção pressupõe que você esteja familiarizado com a parte de configuração do ISE do CWA. A configuração do ISE é praticamente a mesma com as seguintes modificações.

O resultado da autenticação CWA MAC address Authentication Bypass (MAB) sem fio deve retornar os seguintes atributos junto com a URL de redirecionamento do CWA:

cisco-av-pair = fqdn-acl-name=FQDN_ACL

cisco-av-pair = url-redirect-acl=REDIRECT_ACL

Onde FQDN_ACL é o nome da lista de acesso IP que é mapeada para a lista de domínio e REDIRECT_ACL é a lista de acesso de redirecionamento normal do CWA.

Portanto, o resultado da autenticação MAB do CWA deve ser configurado conforme abaixo:

Verificar

Para verificar se a lista de domínios FQDN está aplicada ao cliente, use o comando abaixo:

show access-session mac <client_mac> details

Exemplo das saídas do comando mostrando nomes de domínio permitidos:

5760-2#show access-session mac 60f4.45b2.407d details

Interface: Capwap7

IIF-ID: 0x41BD400000002D

Wlan SSID: byod

AP MAC Address: f07f.0610.2e10

MAC Address: 60f4.45b2.407d

IPv6 Address: Unknown

IPv4 Address: 192.168.200.151

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Common Session ID: 0a30275b58610bdf0000004b

Acct Session ID: 0x00000005

Handle: 0x42000013

Current Policy: (No Policy)

Session Flags: Session Pushed

Server Policies:

FQDN ACL: FQDN_ACL

Domain Names: cisco.com play.google.*.*

URL Redirect: https://bru-ise.wlaaan.com:8443/portal/gateway?sessionId=0a30275b58610bdf0000004b&portal=27963fb0-e96e-11e4-a30a-005056bf01c9&action=cwa&token=fcc0772269e75991be7f1ca238cbb035

URL Redirect ACL: REDIRECT_ACL

Method status list: empty

Referências

Exemplo de configuração da autenticação da Web central no WLC e no ISE

Projeto de infraestrutura sem fio BYOD

Configurar o ISE 2.1 para integração do Chromebook

Feedback

Feedback