Configurar o NPS, os Wireless LAN Controllers e as redes sem fio

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Introdução

Este documento descreve como configurar o PEAP com a autenticação MS-CHAP usando o Microsoft NPS como o servidor RADIUS.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento da instalação básica do Windows 2008

- Conhecimento da instalação do controlador Cisco

Verifique se esses requisitos foram atendidos antes de tentar esta configuração:

- Instale o Microsoft Windows Server 2008 em cada um dos servidores no laboratório de teste.

- Atualizar todos os service packs.

- Instale as controladoras e os pontos de acesso lightweight (LAPs).

- Configure as atualizações de software mais recentes.

Para obter informações sobre a instalação e a configuração iniciais dos Cisco 5508 Series Wireless Controllers, consulte o Guia de Instalação do Cisco 5500 Series Wireless Controller.

Note: Este documento tem como objetivo dar aos leitores um exemplo da configuração necessária em um servidor Microsoft para a autenticação PEAP-MS-CHAP. A configuração do servidor Microsoft Windows apresentada neste documento foi testada no laboratório e funcionou conforme esperado. Se você tiver problemas com a configuração, entre em contato com a Microsoft para obter ajuda. O Cisco Technical Assistance Center (TAC) não suporta a configuração do servidor Microsoft Windows.

Os guias de instalação e configuração do Microsoft Windows 2008 podem ser encontrados no Microsoft Tech Net.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco 5508 Wireless Controller que executa o firmware Versão 7.4

- Access Point (AP) Cisco Aironet 3602 com Lightweight Access Point Protocol (LWAPP)

- Windows 2008 Enterprise Server com NPS, Autoridade de Certificação (CA), protocolo de controle de host dinâmico (DHCP) e serviços de Sistema de Nome de Domínio (DNS) instalados

- PC cliente Microsoft Windows 7

- Switch Cisco Catalyst 3560 Series

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de Apoio

Este documento fornece uma configuração de exemplo para o PEAP (Protected Extensible Authentication Protocol) com a autenticação do MS-CHAP (Challenge Handshake Authentication Protocol) versão 2 em uma rede Cisco Unified Wireless com o NPS (Network Policy Server) da Microsoft como o servidor RADIUS.

Visão geral do PEAP

O PEAP usa o Transport Level Security (TLS) para criar um canal criptografado entre um cliente PEAP autenticado, como um laptop sem fio, e um autenticador PEAP, como o Microsoft NPS ou qualquer servidor RADIUS. O PEAP não especifica um método de autenticação, mas fornece segurança adicional para outros EAPs (Extensible Authentication Protocols), como EAP-MS-CHAP v2, que podem operar por meio do canal criptografado por TLS fornecido pelo PEAP. O processo de autenticação PEAP consiste em duas fases principais.

PEAP Fase Um: Canal criptografado por TLS

O cliente sem fio se associa ao AP. Uma associação baseada em IEEE 802.11 fornece uma autenticação de sistema aberto ou chave compartilhada antes que uma associação segura seja criada entre o cliente e o ponto de acesso. Depois que a associação baseada em IEEE 802.11 é estabelecida com êxito entre o cliente e o ponto de acesso, a sessão TLS é negociada com o AP. Após a conclusão bem-sucedida da autenticação entre o cliente sem fio e o NPS, a sessão TLS é negociada entre o cliente e o NPS. A chave derivada nessa negociação é usada para criptografar todas as comunicações subsequentes.

PEAP fase dois: Comunicação autenticada por EAP

A comunicação EAP, que inclui a negociação EAP, ocorre dentro do canal TLS criado pelo PEAP na primeira etapa do processo de autenticação PEAP. O NPS autentica o cliente sem fio com EAP-MS-CHAP v2. O LAP e a controladora encaminham apenas mensagens entre o cliente sem fio e o servidor RADIUS. A controladora Wireless LAN (WLC) e o LAP não podem descriptografar essas mensagens porque não é o ponto final do TLS.

A sequência de mensagens RADIUS para uma tentativa de autenticação bem-sucedida (na qual o usuário forneceu credenciais válidas baseadas em senha com PEAP-MS-CHAP v2) é:

- O NPS envia uma mensagem de solicitação de identidade ao cliente: EAP-Solicitação/Identidade.

- O cliente responde com uma mensagem de resposta de identidade: EAP-Response/Identity (Resposta/Identidade EAP).

- O NPS envia uma mensagem de desafio MS-CHAP v2: EAP-Request/EAP-Type=EAP MS-CHAP-V2 (desafio).

- O cliente responde com um desafio e uma resposta MS-CHAP v2: EAP-Resposta/EAP-Type=EAP-MS-CHAP-V2 (Resposta).

- O NPS envia de volta um pacote de sucesso MS-CHAP v2 quando o servidor autentica com êxito o cliente: EAP-Request/EAP-Type=EAP-MS-CHAP-V2 (Êxito).

- O cliente responde com um pacote de sucesso MS-CHAP v2 quando o cliente autentica com êxito o servidor: EAP-Response/EAP-Type=EAP-MS-CHAP-V2 (Êxito).

- O NPS envia um valor de comprimento de tipo (TLV) EAP que indica uma autenticação bem-sucedida.

- O cliente responde com uma mensagem de status de êxito EAP-TLV.

- O servidor conclui a autenticação e envia uma mensagem EAP-Success em texto simples. Se as VLANs forem implantadas para isolamento do cliente, os atributos da VLAN serão incluídos nesta mensagem.

Configurar

Nesta seção, você encontrará informações para configurar o PEAP-MS-CHAP v2.

Note: Use a Command Lookup Tool para obter mais informações sobre os comandos usados nesta seção. Somente usuários registrados da Cisco podem acessar ferramentas e informações internas da Cisco.

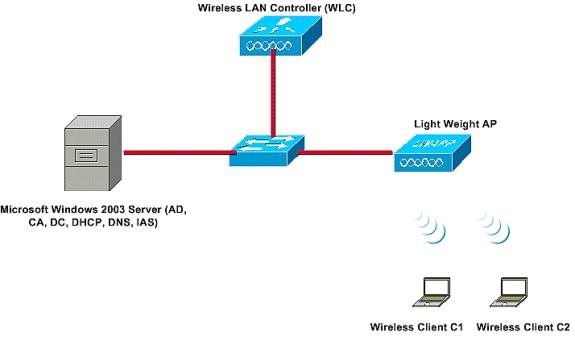

Diagrama de Rede

Essa configuração utiliza esta configuração de rede:

Diagrama de Rede

Diagrama de Rede

Nesta configuração, um servidor Microsoft Windows 2008 executa estas funções:

- Controlador de domínio para o domínio

- servidor DHCP/DNS

- servidor CA

- NPS - para autenticar os usuários sem fio

- Ative Diretory - para manter o banco de dados do usuário

O servidor se conecta à rede com fio por meio de um switch de Camada 2, como mostrado. A WLC e o LAP registrado também se conectam à rede por meio do switch de Camada 2.

Os clientes sem fio usam a autenticação WPA2 (Wi-Fi Protected Access 2) - PEAP-MS-CHAP v2 para se conectar à rede sem fio.

Configurações

O objetivo deste exemplo é configurar o servidor Microsoft 2008, o Wireless LAN Controller e o Light Weight AP para autenticar os clientes sem fio com a autenticação PEAP-MS-CHAP v2. Há três etapas principais nesse processo:

- Configure o Microsoft Windows 2008 Server.

- Configure a WLC e os APs leves.

- Configure os clientes sem fio.

Configurar o Microsoft Windows 2008 Server

Neste exemplo, uma configuração completa do servidor Microsoft Windows 2008 inclui estas etapas:

- Configure o servidor como um controlador de domínio.

- Instalar e configurar os serviços DHCP.

- instale e configure o servidor como um servidor de autoridade de certificação.

- Conectar clientes ao domínio.

- Instale o NPS.

- Instalar um certificado.

- Configure o NPS para autenticação PEAP.

- Adicione usuários ao Ative Diretory.

Configurar o Microsoft Windows 2008 Server como um controlador de domínio

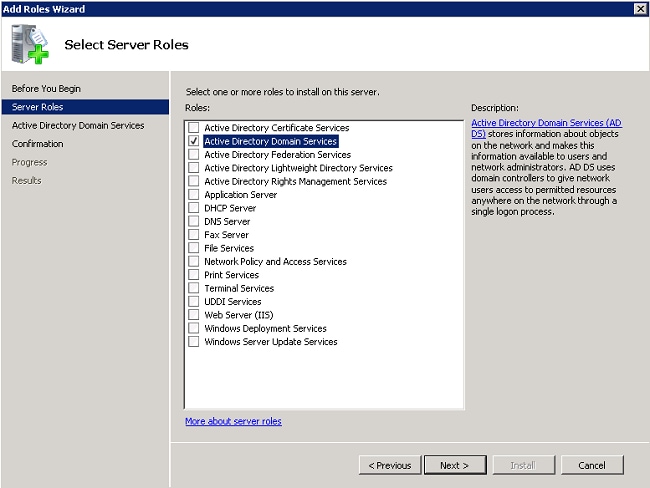

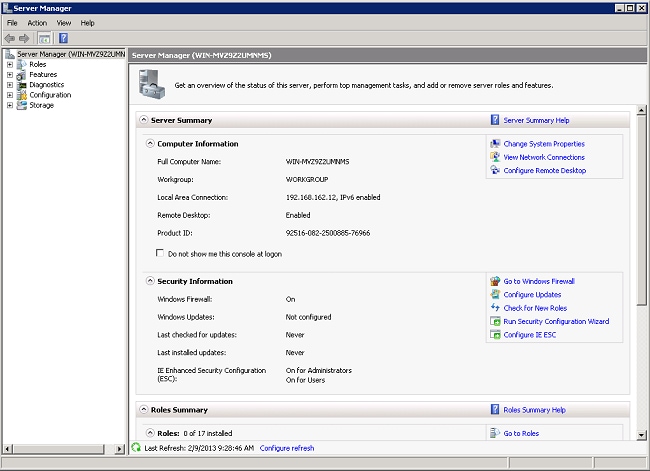

Conclua estas etapas para configurar o servidor Microsoft Windows 2008 como um controlador de domínio:

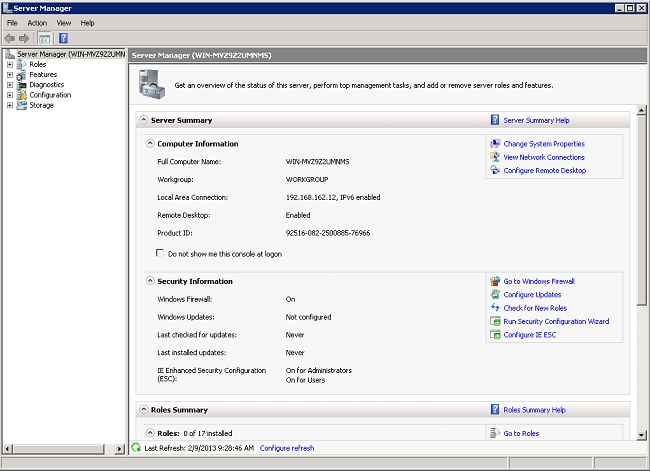

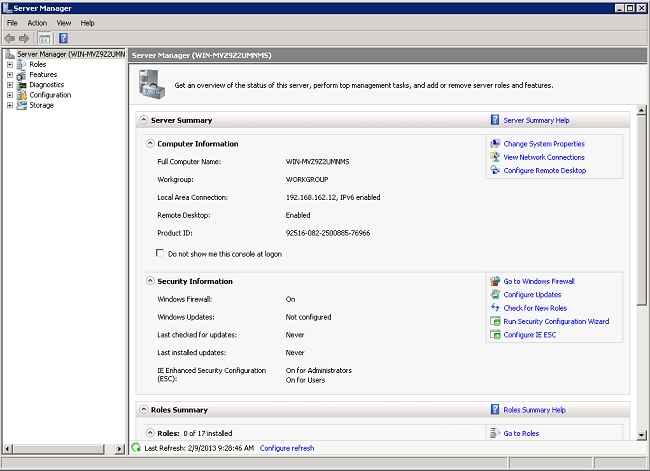

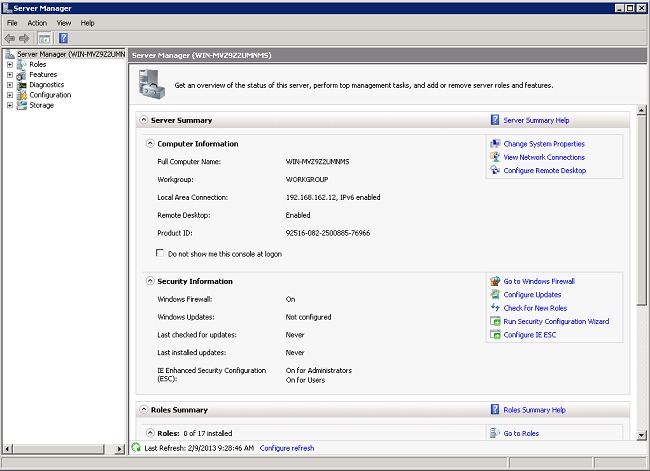

- Clique em Start> Server Manager.

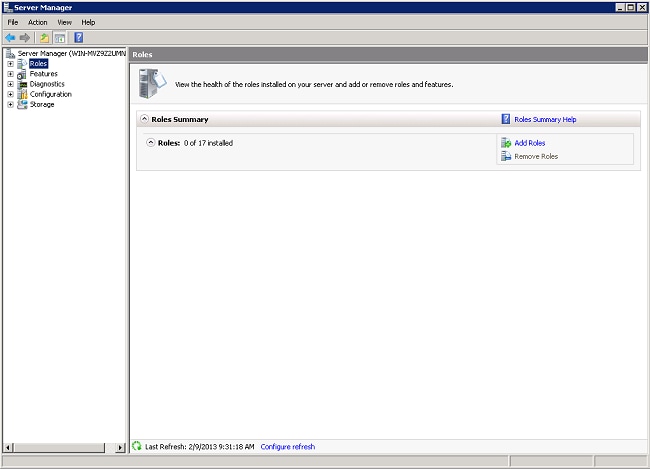

- Clique em Funções> Adicionar funções.

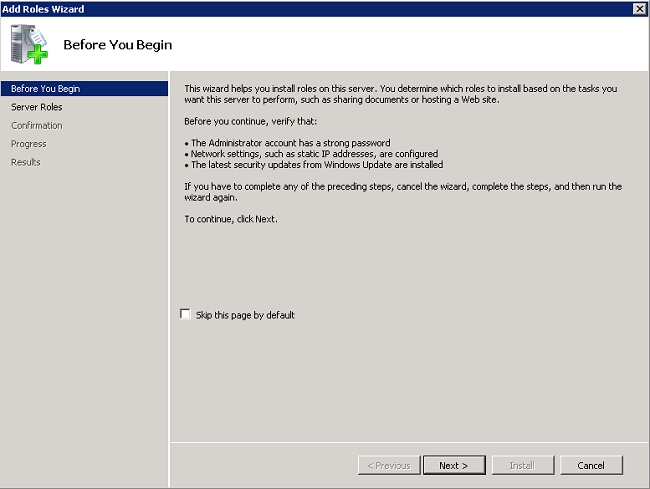

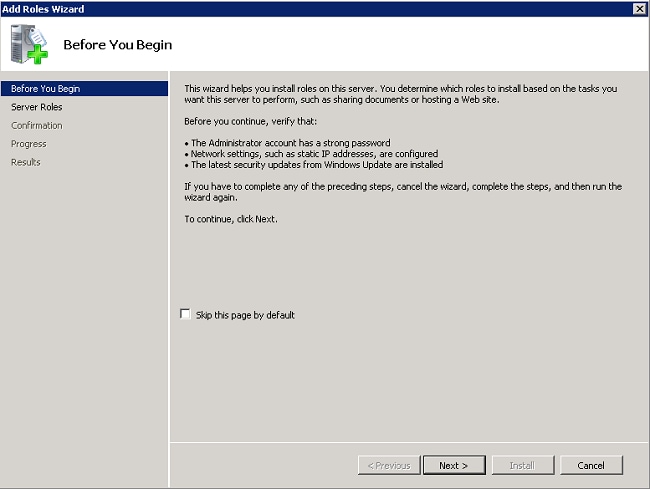

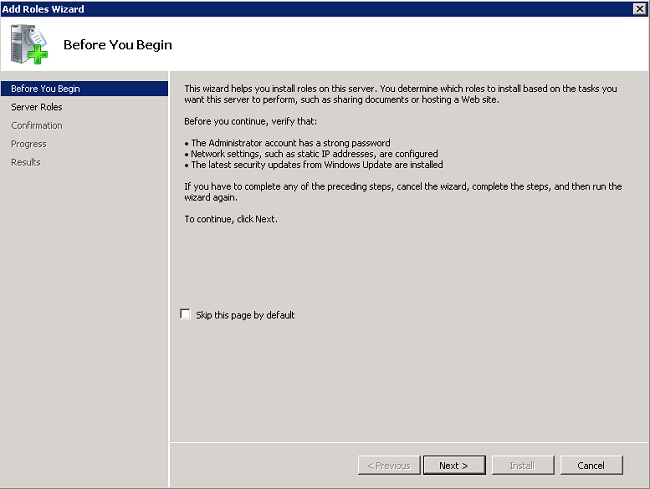

- Clique em Next.

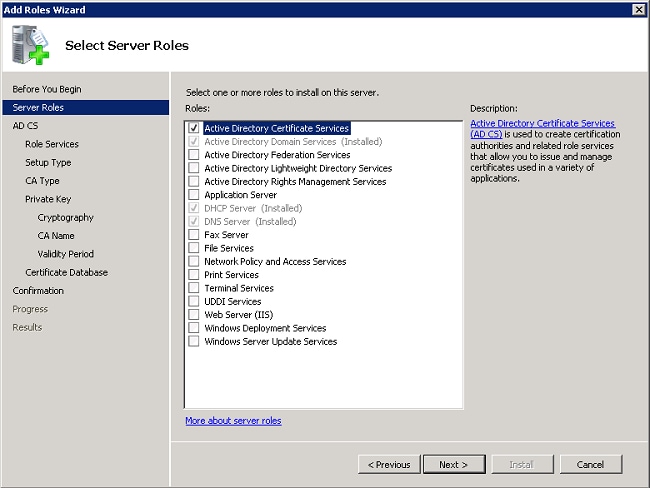

- Selecione o serviço Serviços de Domínio Ative Diretory e clique em Avançar.

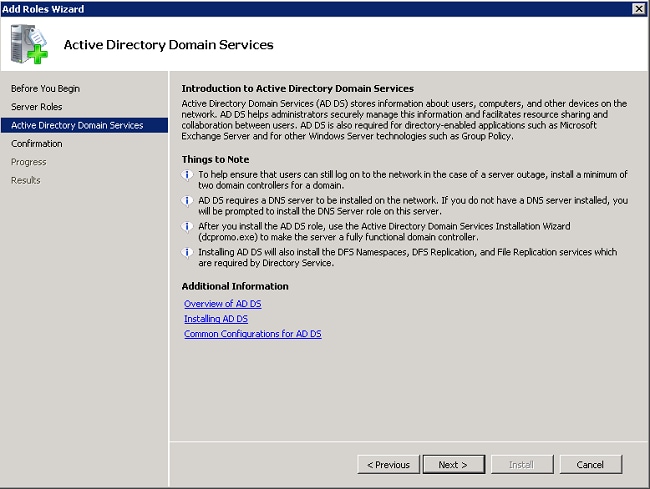

- Revise a Introdução aos Serviços de Domínio Ative Diretory e clique em Avançar.

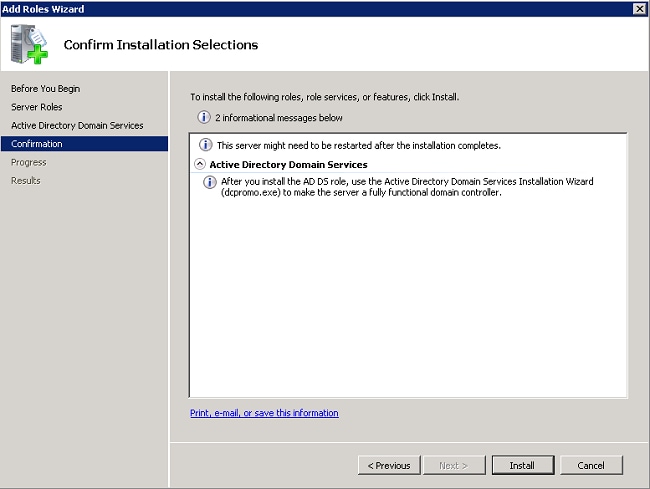

- Clique em Instalar para iniciar o processo de instalação.

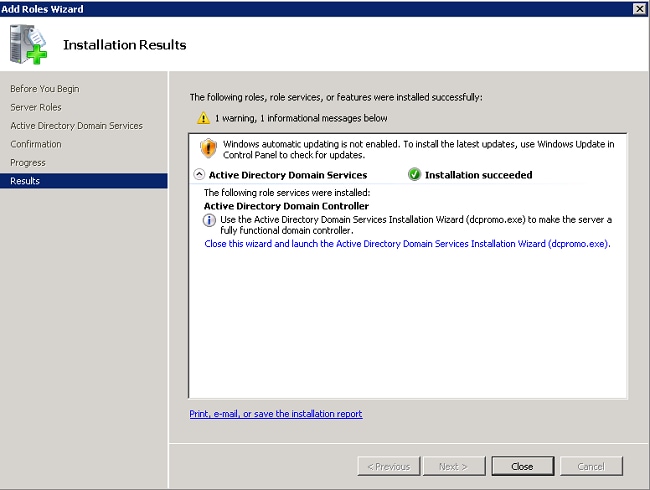

A instalação continua e é concluída. - Clique em Fechar este assistente e inicie o Assistente de Instalação dos Serviços de Domínio Ative Diretory (dcpromo.exe) para continuar a instalação e a configuração do Ative Diretory.

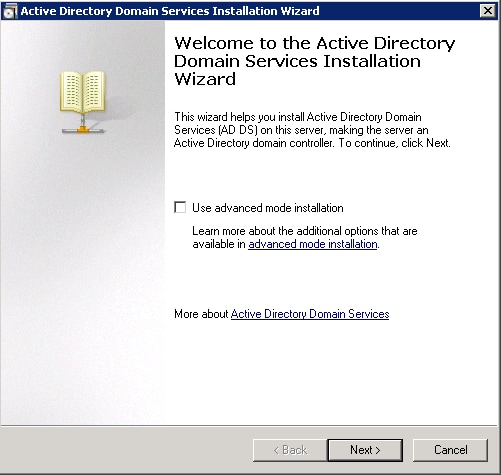

- Clique em Avançar para executar o Assistente de Instalação dos Serviços de Domínio Ative Diretory.

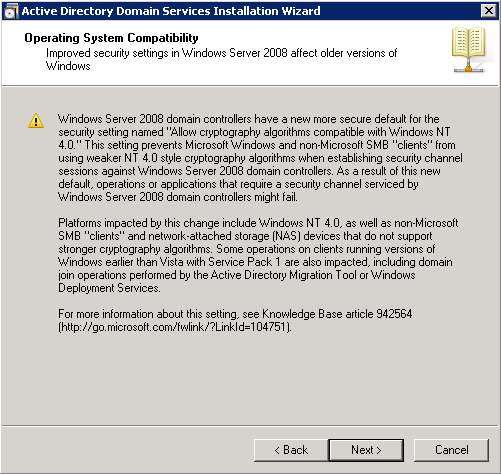

- Revise as informações em Compatibilidade do Sistema Operacional e clique em Avançar.

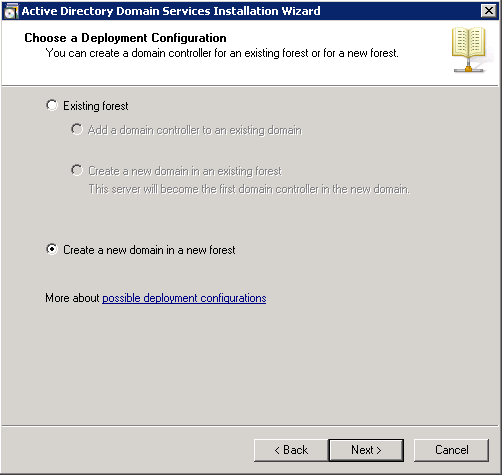

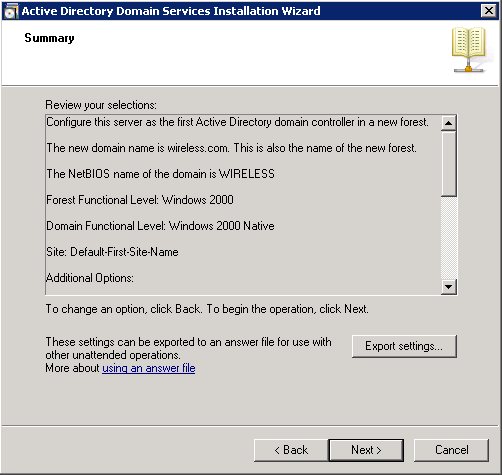

- Clique em Create a new domain in a new forest >Next para criar um novo domínio.

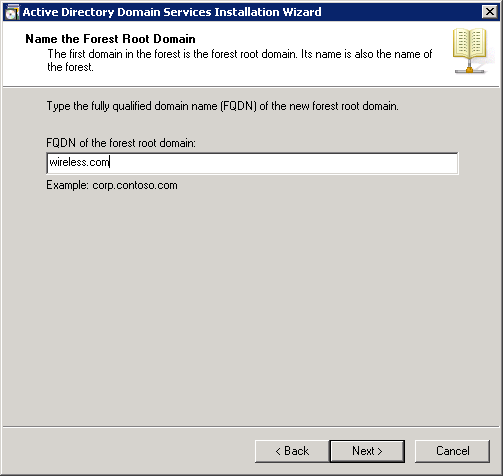

- Insira o nome DNS completo do novo domínio e clique em Avançar.

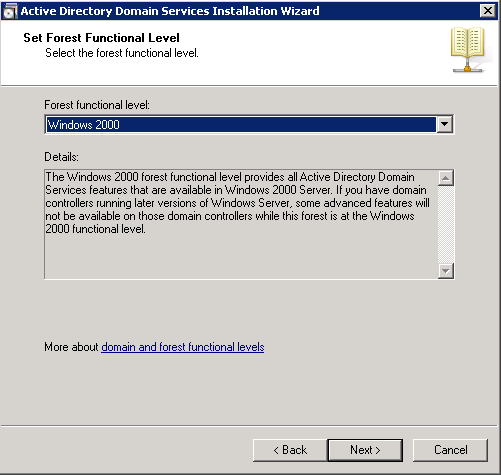

- Selecione o nível funcional da floresta para o seu domínio e clique em Avançar.

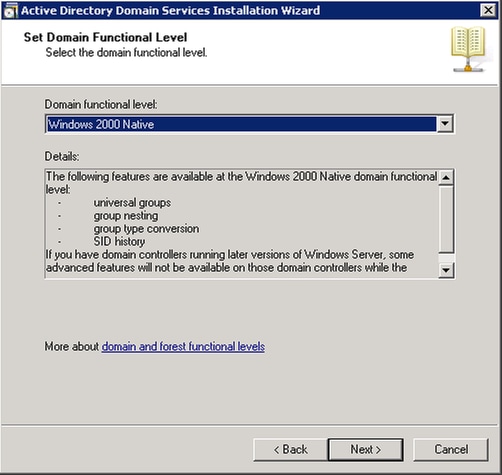

- Selecione o nível funcional do domínio e clique em Avançar.

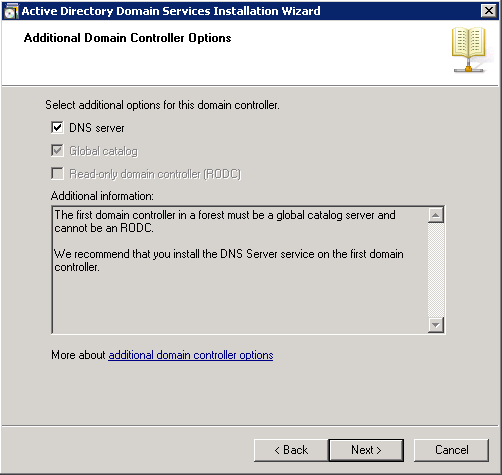

- Verifique se o servidor DNS está selecionado e clique em Avançar.

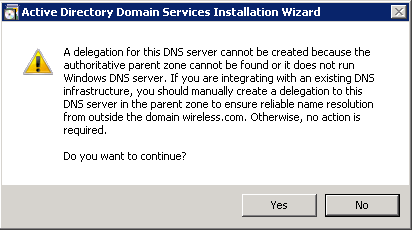

- Clique em Yes para o assistente de instalação para criar uma nova zona no DNS para o domínio.

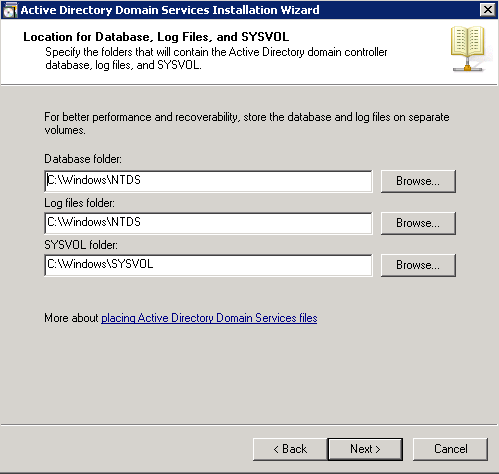

- Selecione as pastas que o Ative Diretory deve usar para seus arquivos e clique em Avançar.

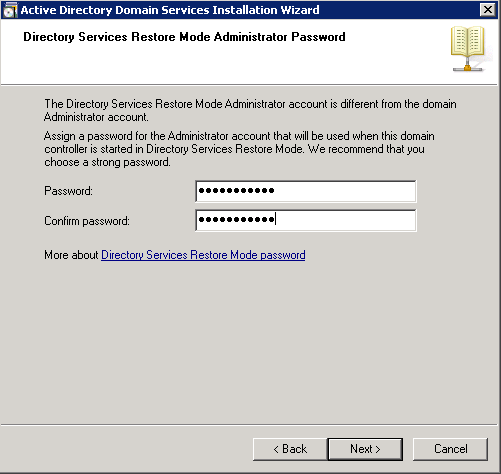

- Insira a Senha do administrador e clique em Avançar.

- Revise suas seleções e clique em Avançar.

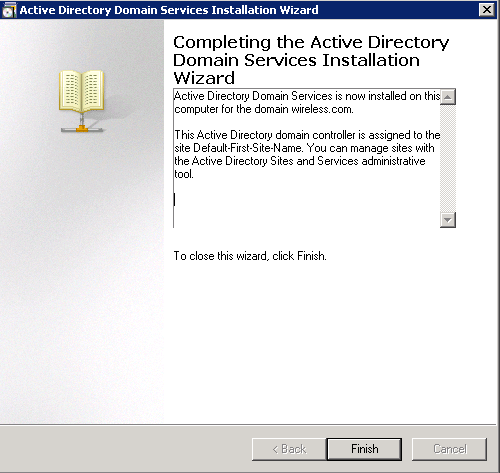

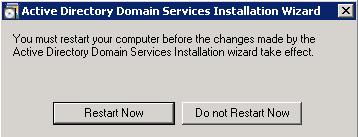

A instalação continua. - Clique em Concluir para fechar o assistente.

- Reinicie o servidor para que as alterações tenham efeito.

Instalar e Configurar Serviços DHCP no Microsoft Windows 2008 Server

O serviço DHCP no servidor Microsoft 2008 é usado para fornecer endereços IP aos clientes sem fio. Conclua estas etapas para instalar e configurar os serviços DHCP:

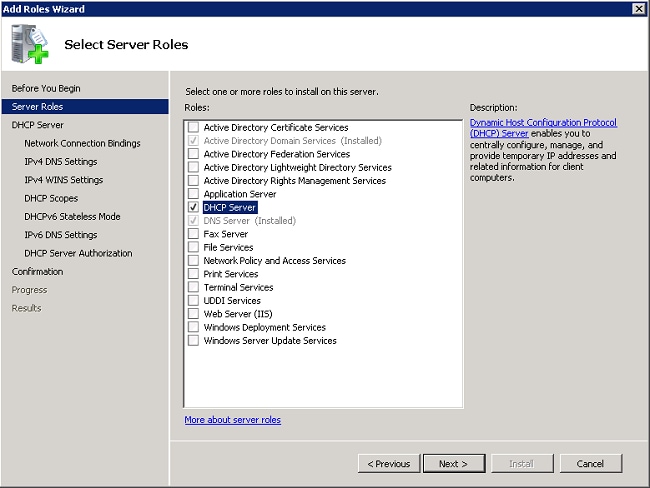

- Clique em Start>Server Manager.

- Clique em Funções> Adicionar funções.

- Clique em Next.

- Selecione o serviço DHCP Server e clique em Next.

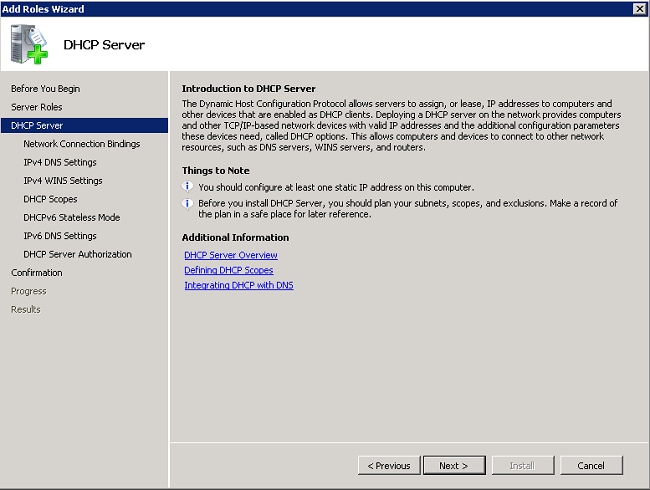

- Revise a Introdução ao servidor DHCP e clique em Avançar.

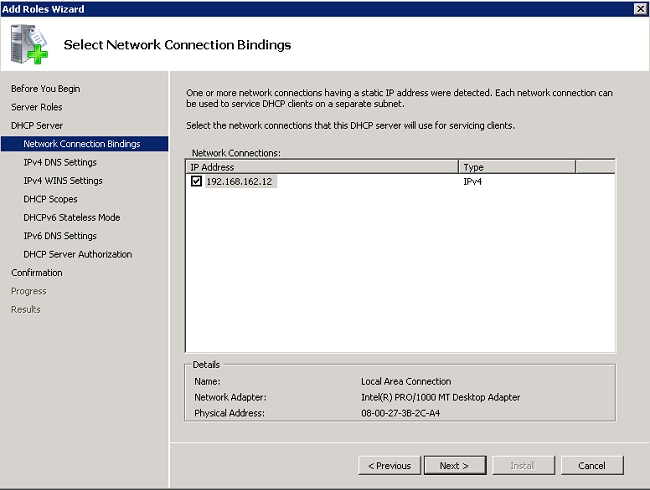

- Selecione a interface que o servidor DHCP deve monitorar para solicitações e clique em Avançar.

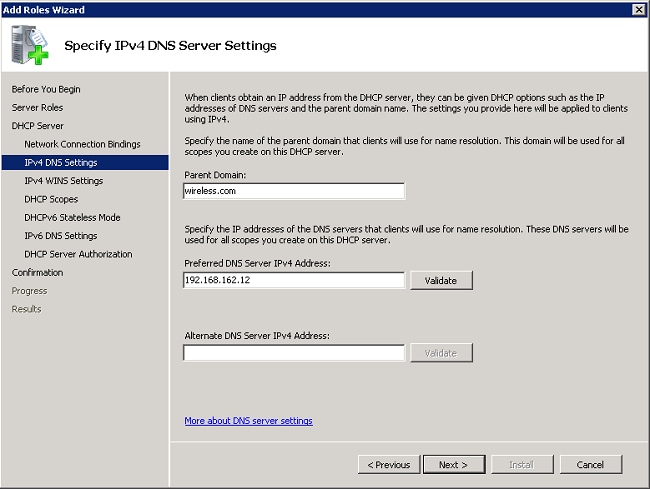

- Defina as configurações de DNS padrão que o servidor DHCP deve fornecer aos clientes e clique em Avançar.

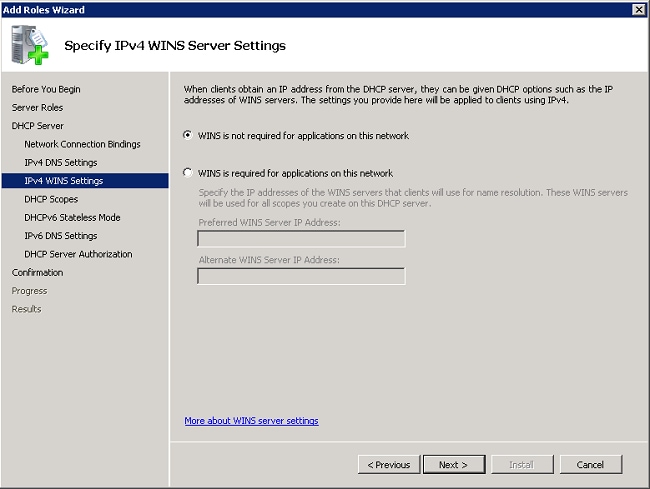

- Configure o WINS se a rede suportar o WINS.

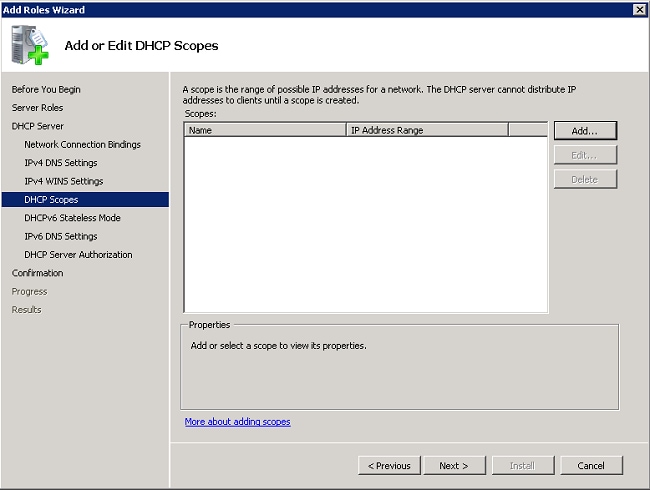

- Clique em Adicionar para usar o assistente para criar um Escopo DHCP ou clique em Avançar para criar um escopo DHCP mais tarde. Clique em Avançar para continuar.

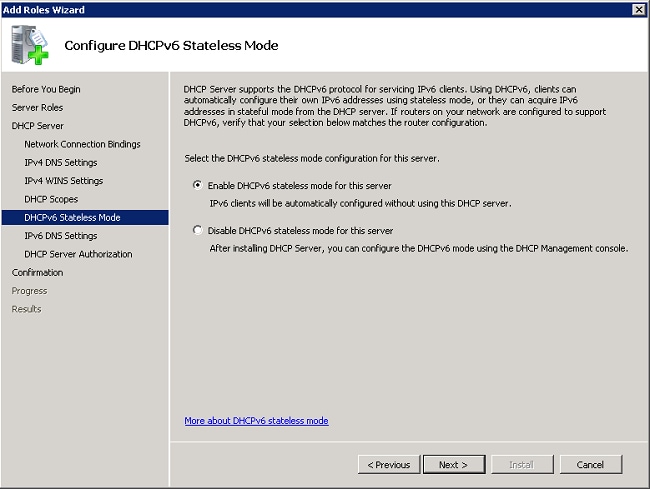

- Habilite ou desabilite o suporte a DHCPv6 no servidor e clique em Avançar.

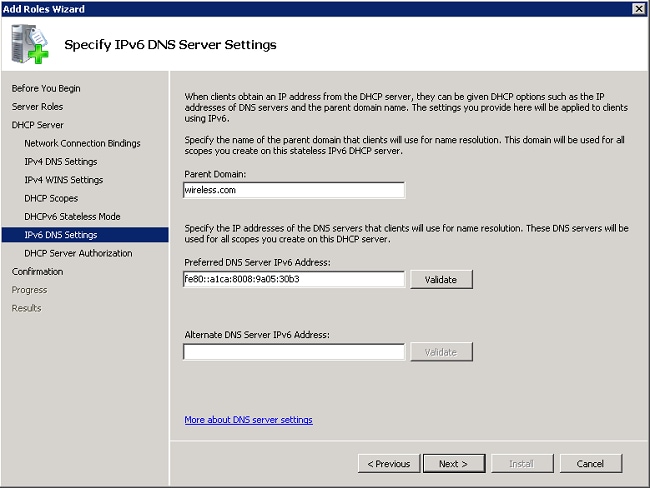

- Defina as configurações DNS IPv6 se DHCPv6 tiver sido habilitado na etapa anterior. Clique em Avançar para continuar.

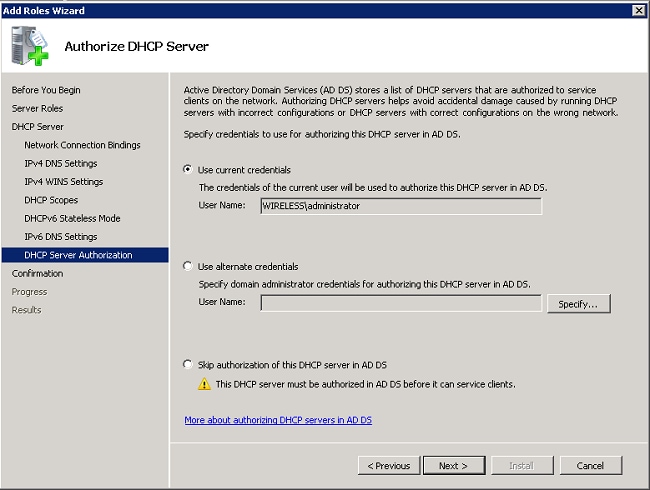

- Forneça credenciais de administrador de domínio para autorizar o servidor DHCP no Ative Diretory e clique em Avançar.

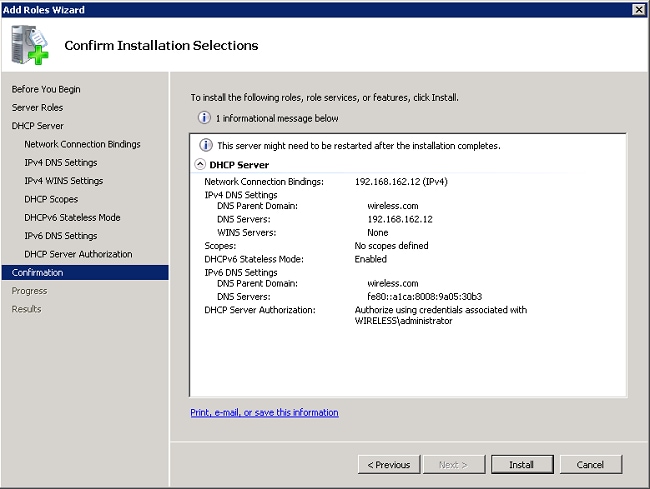

- Revise a configuração na página de confirmação e clique em Instalar para concluir a instalação.

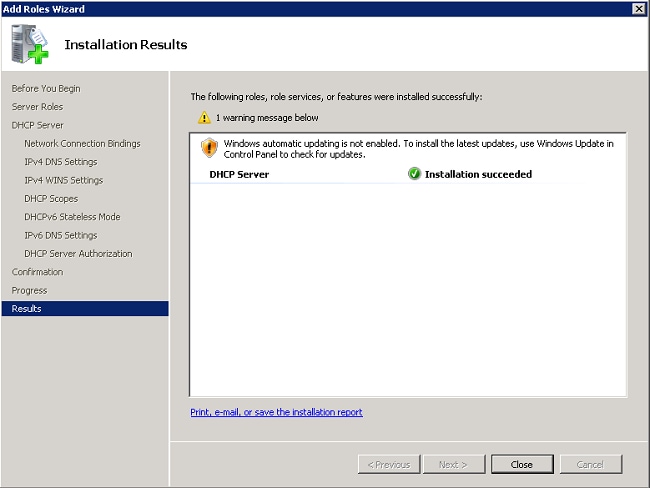

A instalação continua. - Clique em Fechar para fechar o assistente.

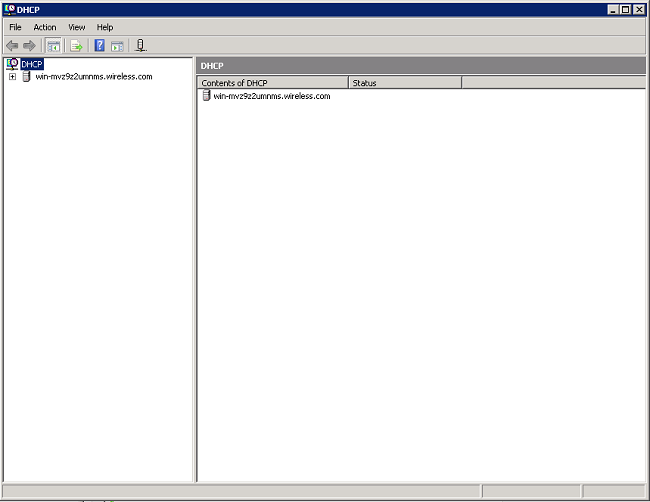

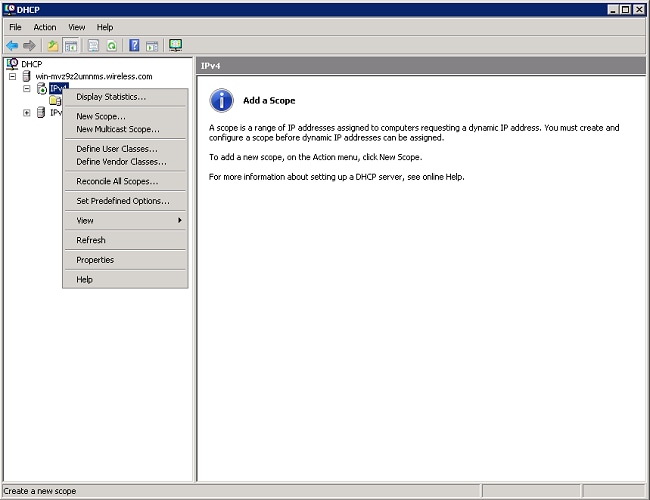

O servidor DHCP agora está instalado. - Clique em Start > Administrative Tools >DHCP para configurar o serviço DHCP.

- Expanda o servidor DHCP (mostrado na imagem anterior deste exemplo), clique com o botão direito do mouse em IPv4 e escolha Novo escopo para criar um escopo DHCP.

- Clique em Próximo para configurar o novo escopo por meio do Assistente de Novo Escopo.

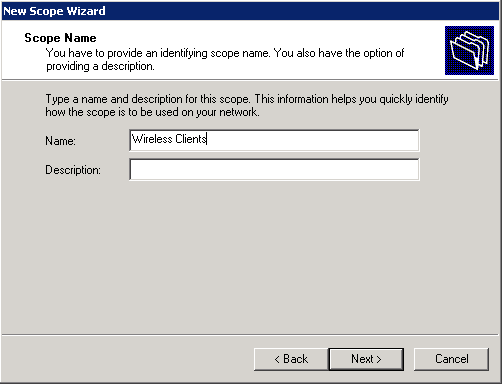

- Forneça um nome para o novo escopo (Clientes sem fio neste exemplo) e clique em Avançar.

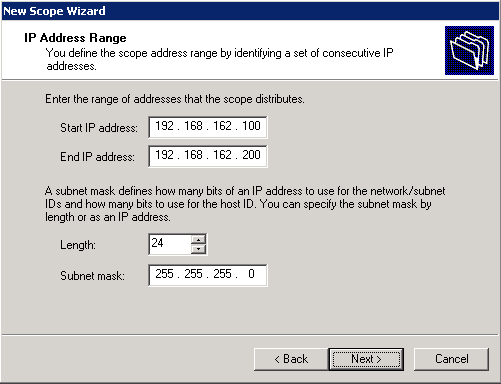

- Insira o intervalo de endereços IP disponíveis que podem ser usados para concessões de DHCP. Clique em Avançar para continuar.

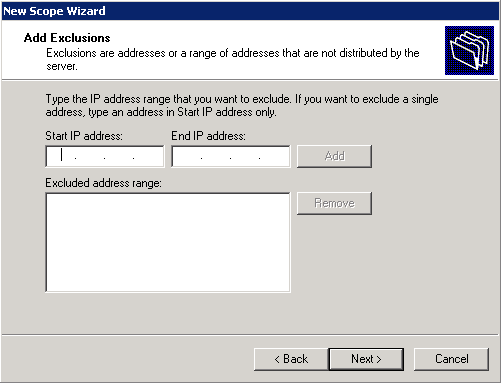

- Crie uma lista opcional de endereços excluídos. Clique em Avançar para continuar.

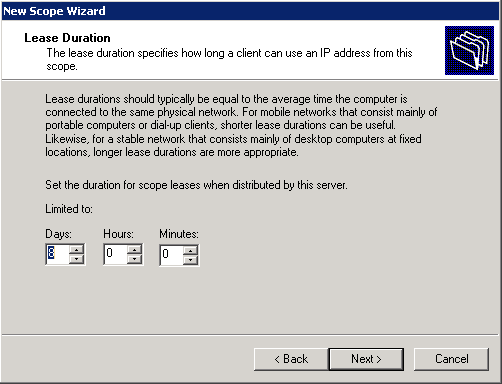

- Configure o tempo de concessão e clique em Avançar.

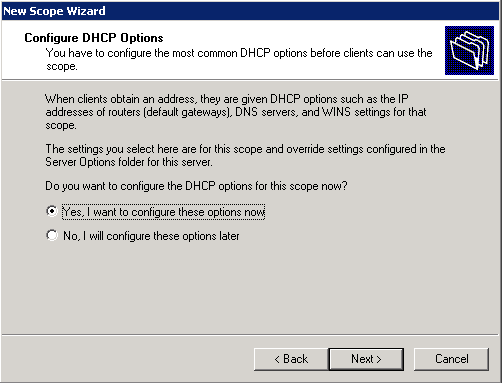

- Clique em Yes, I want to configure these options now e clique em Next.

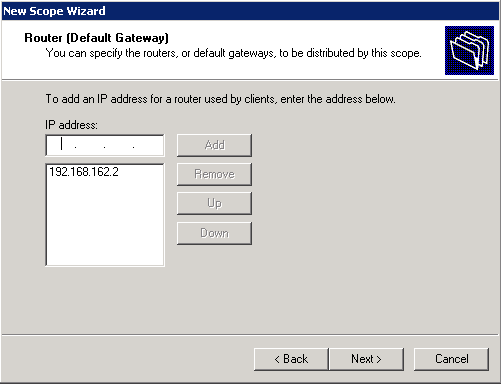

- Insira o endereço IP do gateway padrão para este escopo e clique em Add > Next.

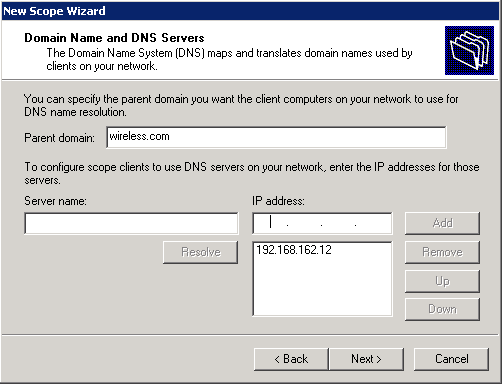

- Configure o nome de domínio DNS e o servidor DNS a serem usados pelos clientes. Clique em Avançar para continuar.

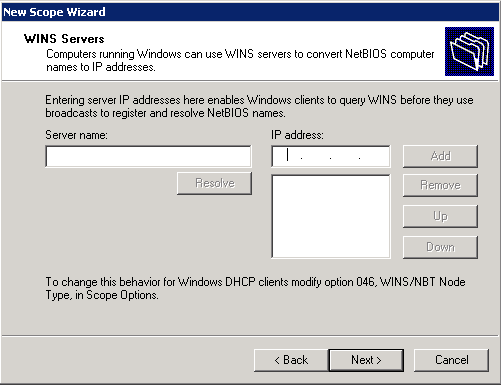

- Insira as informações de WINS para este escopo se a rede oferecer suporte a WINS. Clique em Avançar para continuar.

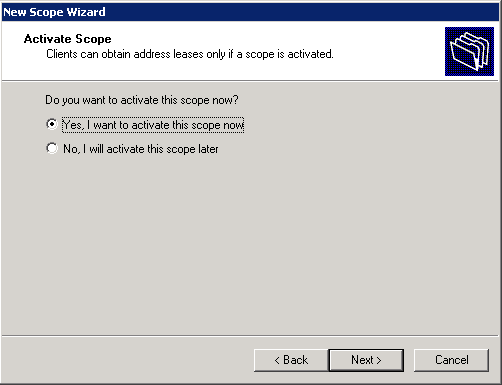

- Para ativar este escopo, clique em Sim, desejo ativar este escopo agora> Avançar.

- Clique em Concluir para concluir e fechar o assistente.

Instalar e configurar o Microsoft Windows 2008 Server como um servidor de autoridade de certificação

O PEAP com EAP-MS-CHAP v2 valida o servidor RADIUS com base no certificado presente no servidor. Além disso, o certificado do servidor deve ser emitido por uma CA pública confiável para o computador cliente (ou seja, o certificado CA público já existe na pasta Autoridade de Certificação Raiz Confiável no repositório de certificados do computador cliente).

Conclua estas etapas para configurar o servidor Microsoft Windows 2008 como um servidor de autoridade de certificação que emite o certificado para o NPS:

- Clique em Start> Server Manager.

- Clique em Funções> Adicionar funções.

- Clique em Next.

- Selecione o serviço Serviços de Certificados do Ative Diretory e clique em Avançar.

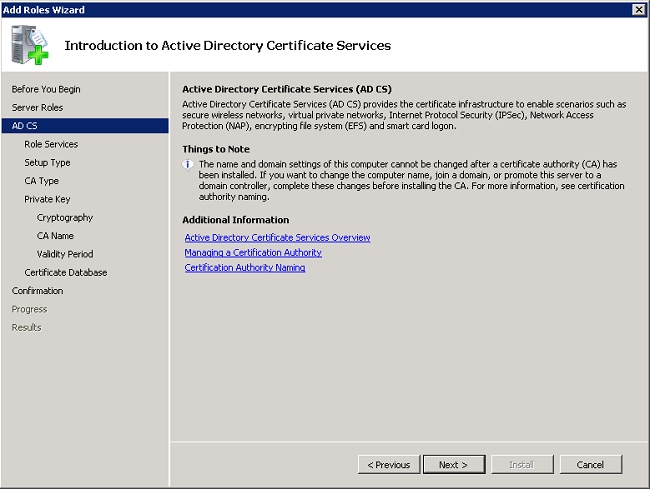

- Revise a Introdução aos Serviços de Certificados do Ative Diretory e clique em Avançar.

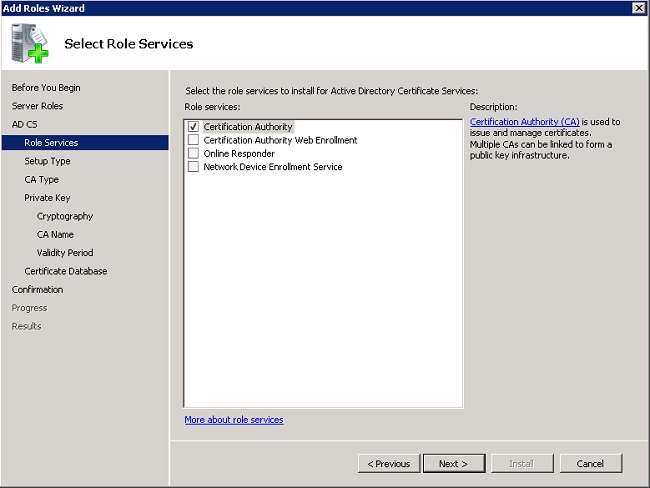

- Selecione a Autoridade de certificação e clique em Avançar.

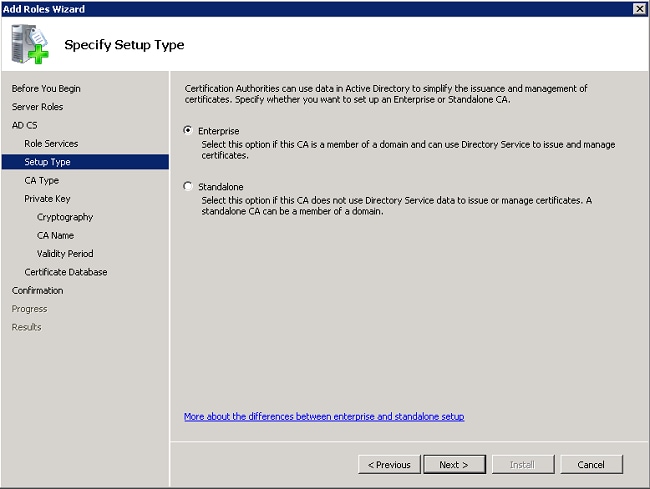

- Selecione Enterprise e clique em Next.

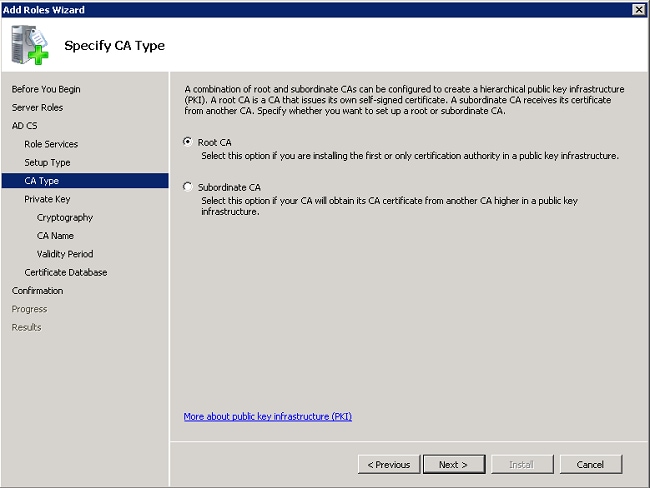

- Selecione Root CA e clique em Next.

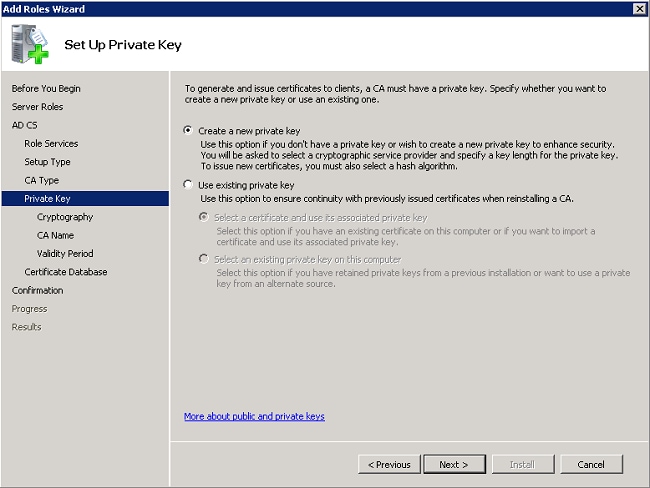

- Selecione Create a new private key e clique em Next.

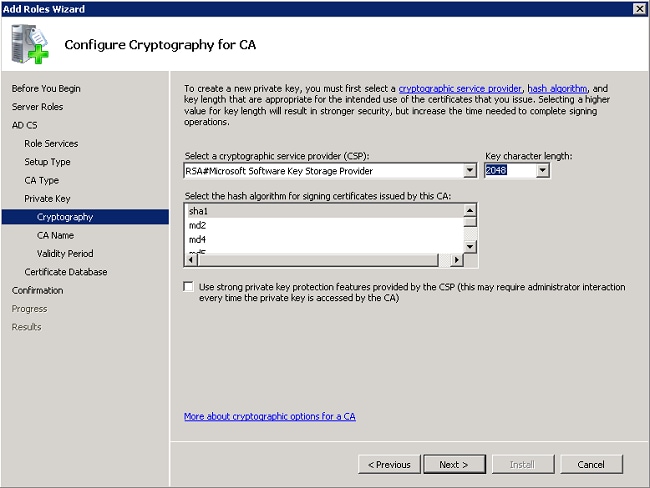

- Clique em Next em Configure Cryptography for CA.

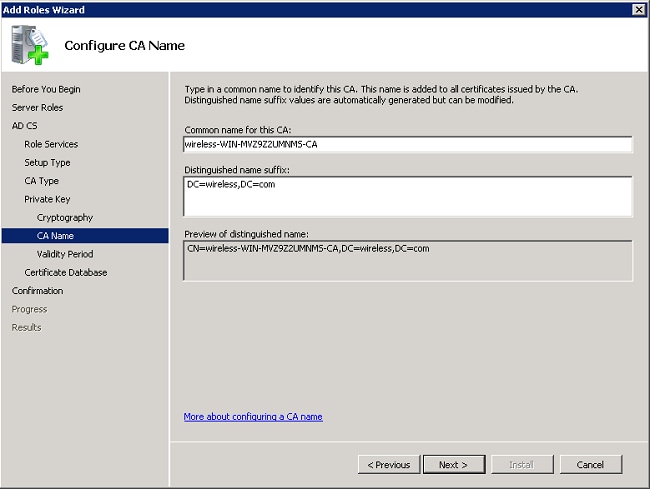

- Clique em Avançar para aceitar o nome comum padrão desta autoridade de certificação.

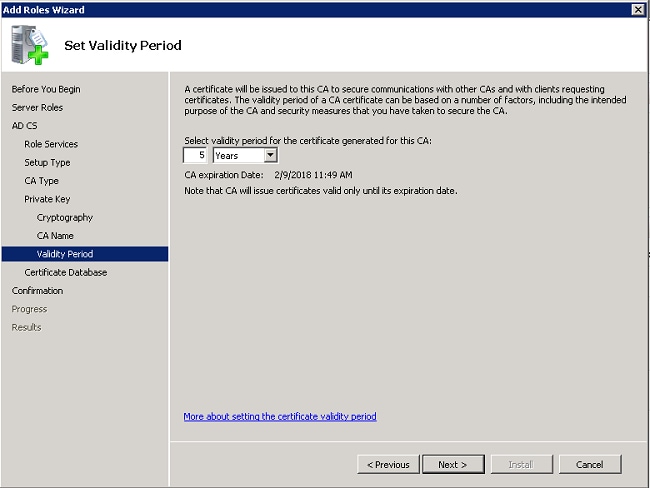

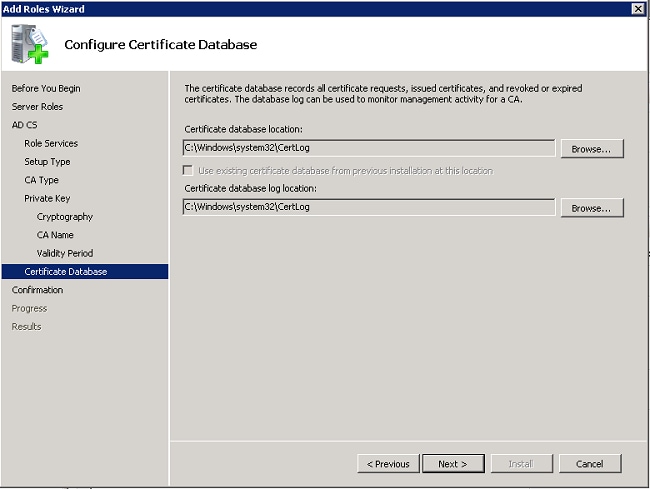

- Selecione o período de validade deste certificado de autoridade de certificação e clique em Avançar.

- Clique em Avançar para aceitar o local padrão do banco de dados de certificados.

- Revise a configuração e clique em Instalar para iniciar os Serviços de Certificados do Ative Diretory.

- Após a conclusão da instalação, clique em Fechar.

Conectar clientes ao domínio

Conclua estas etapas para conectar os clientes à rede com fio e para baixar as informações específicas do domínio do novo domínio:

- Conecte os clientes à rede com fio com um cabo Ethernet direto.

- Inicialize o cliente e efetue logon com o nome de usuário e a senha do cliente.

- Clique em Iniciar>Executar, digite cmd e clique em OK.

- No prompt de comando, insira ipconfig e clique em Enter para verificar se o DHCP funciona corretamente e se o cliente recebeu um endereço IP do servidor DHCP.

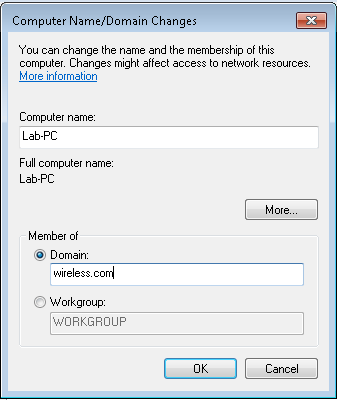

- Para unir o cliente ao domínio, clique em Iniciar, clique com o botão direito do mouse em Computador, escolha Propriedades e escolha Alterar configurações na parte inferior direita.

- Clique em Alterar.

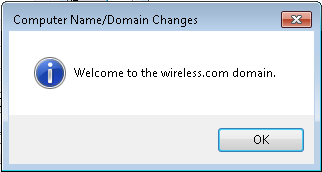

- Clique em Domain, insira o nome de domínio, sem fio, para este exemplo, e clique em OK.

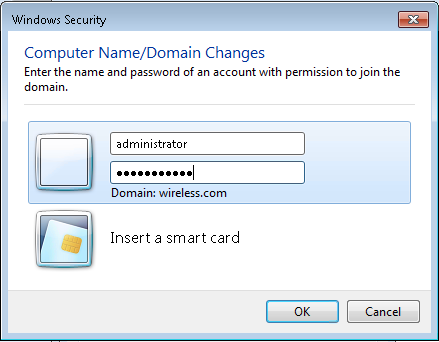

- Insira o nome de usuário administrator e a senha específica do domínio ao qual o cliente ingressa. Esta é a conta de administrador no Ative Diretory no servidor.

- Clique em OK e em OK novamente.

- Clique em Fechar>Reiniciar agora para reiniciar o computador.

- Quando o computador for reiniciado, faça login com: Nome de usuário = Administrador; Password = <senha do domínio>; Domínio = sem fio.

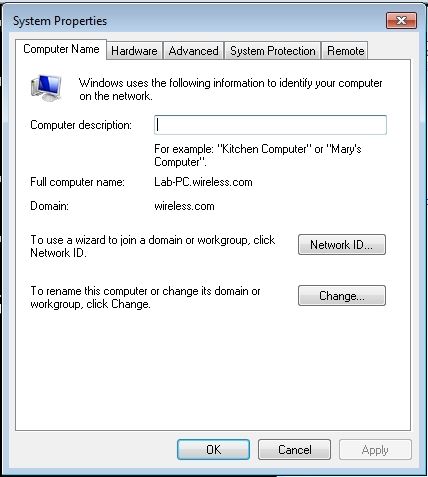

- Clique em Iniciar, clique com o botão direito do mouse em Computador, escolha Propriedades e Alterar configurações na parte inferior direita para verificar se você está no domínio sem fio.

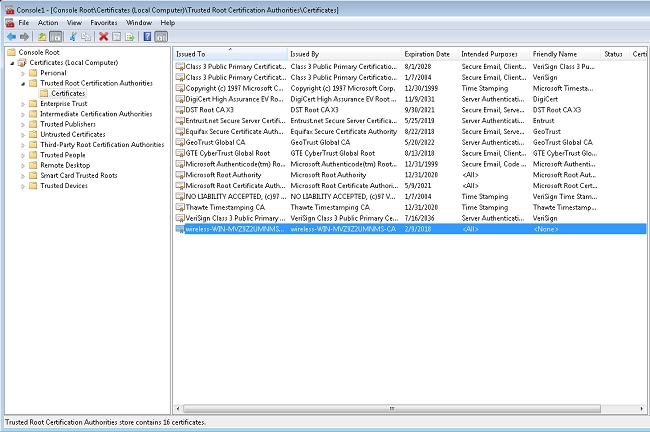

- A próxima etapa é verificar se o cliente recebeu o certificado CA (confiança) do servidor.

- Clique em Iniciar, digite mmc e pressione Enter.

- Clique em File e clique em Add/Remove snap-in.

- Escolha Certificados e clique em Adicionar.

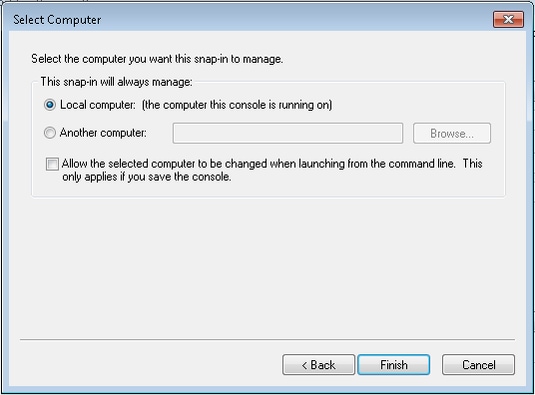

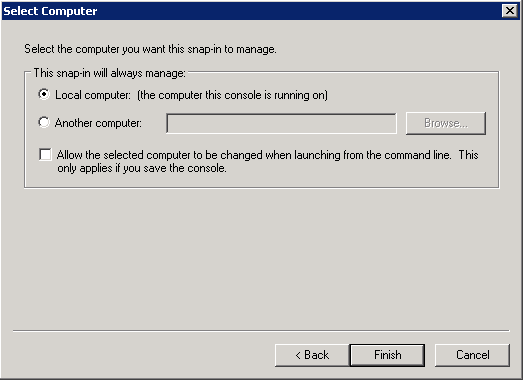

- Clique em Conta do computador e em Avançar.

- Clique em Computador local e em Avançar.

- Click OK.

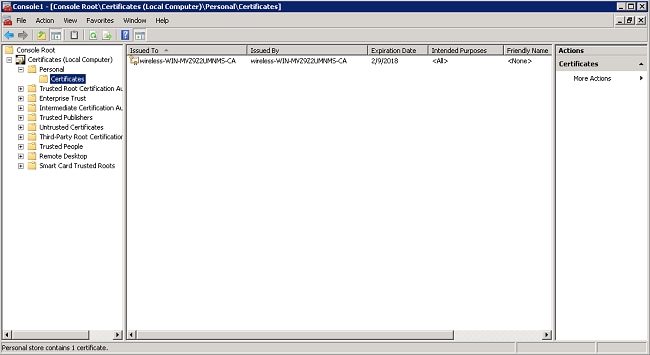

- Expanda as pastas Certificados (Computador Local) e Autoridades de Certificação Raiz Confiáveis e clique em Certificados. Localize o certificado CA de domínio sem fio na lista. Neste exemplo, o certificado CA é chamado wireless-WIN-MVZ9Z2UMNMS-CA.

- Repita este procedimento para adicionar mais clientes ao domínio.

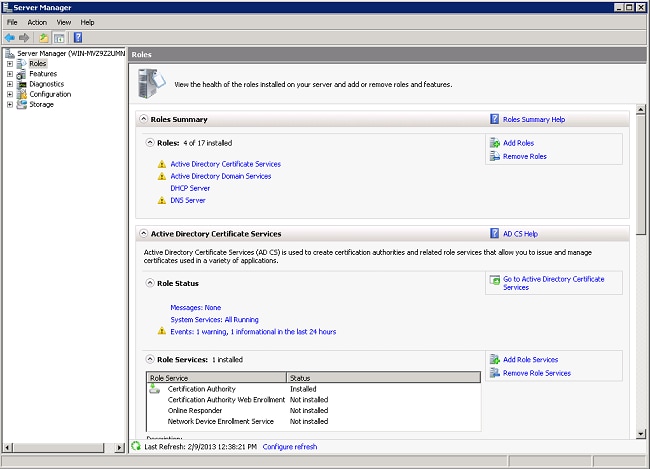

Instale o Servidor de Diretivas de Rede no Microsoft Windows 2008 Server

Nesta instalação, o NPS é usado como um servidor RADIUS para autenticar clientes sem fio com autenticação PEAP. Conclua estas etapas para instalar e configurar o NPS no servidor Microsoft Windows 2008:

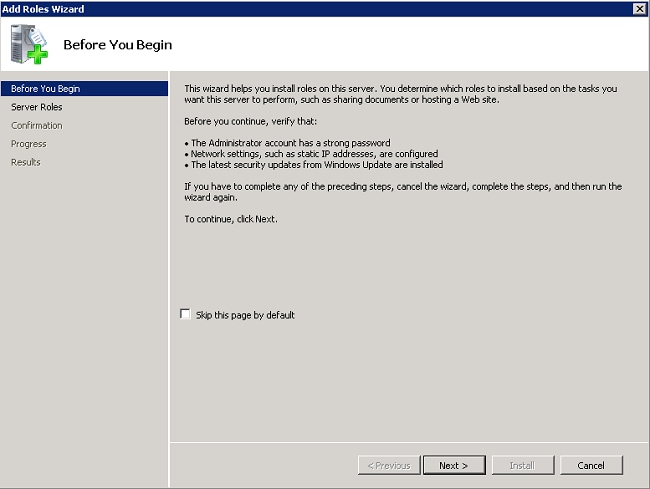

- Clique em Start> Server Manager.

- Clique em Funções> Adicionar funções.

- Clique em Next.

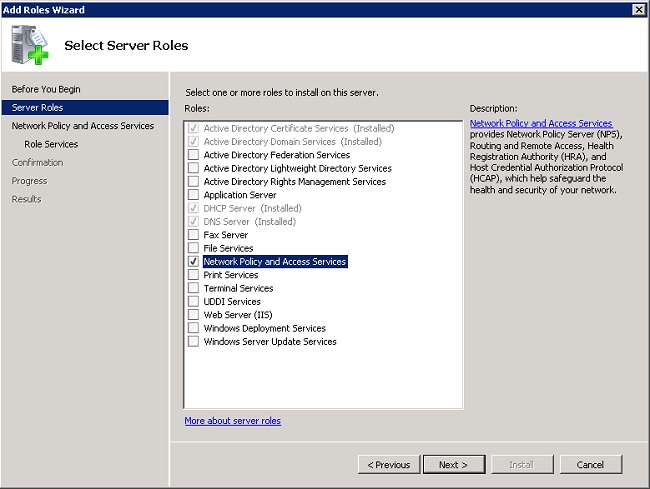

- Selecione o serviço Network Policy and Access Services e clique em Next.

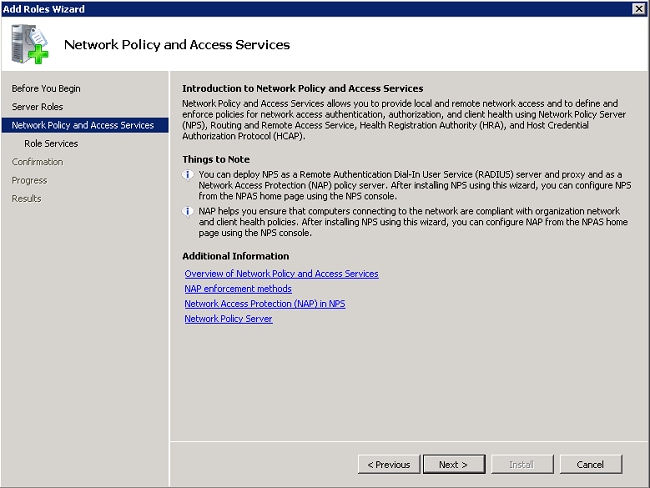

- Revise a Introdução aos serviços de acesso e política de rede e clique em Avançar.

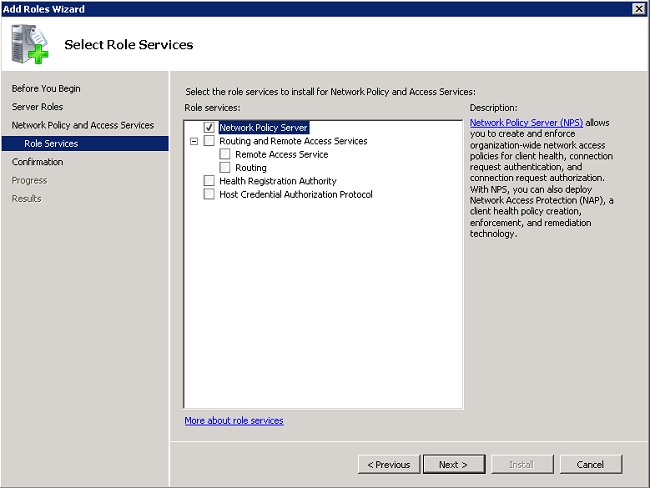

- Selecione Servidor de Diretivas de Rede e clique em Avançar.

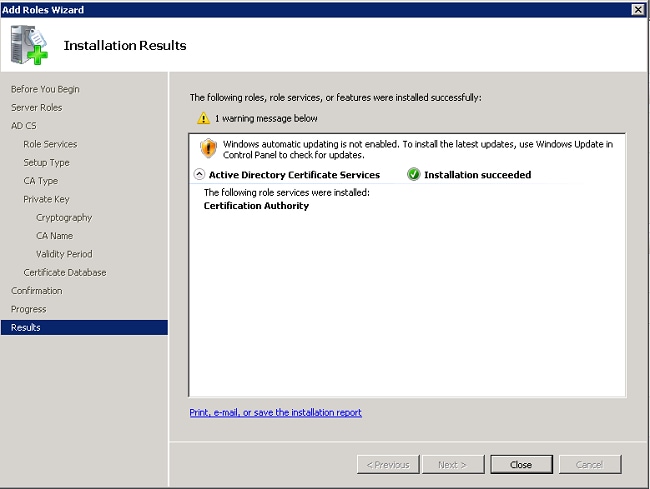

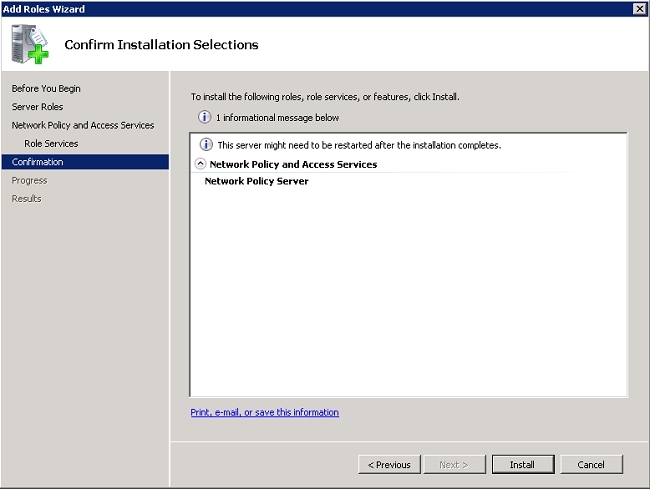

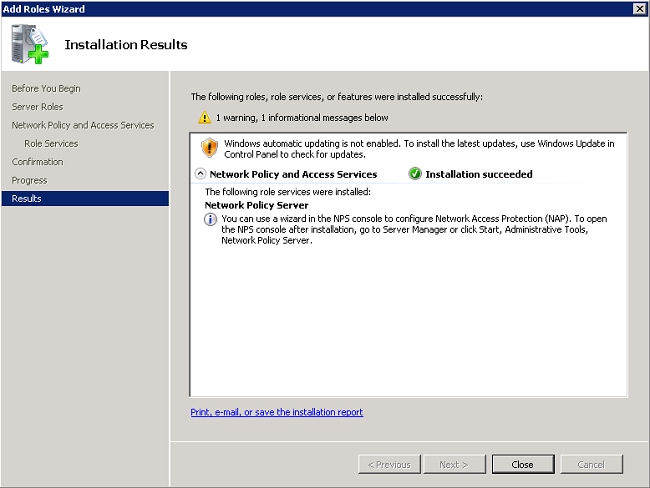

- Revise a confirmação e clique em Instalar.

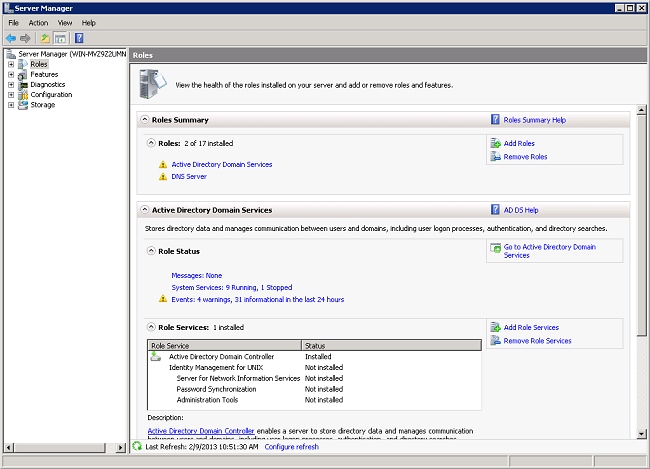

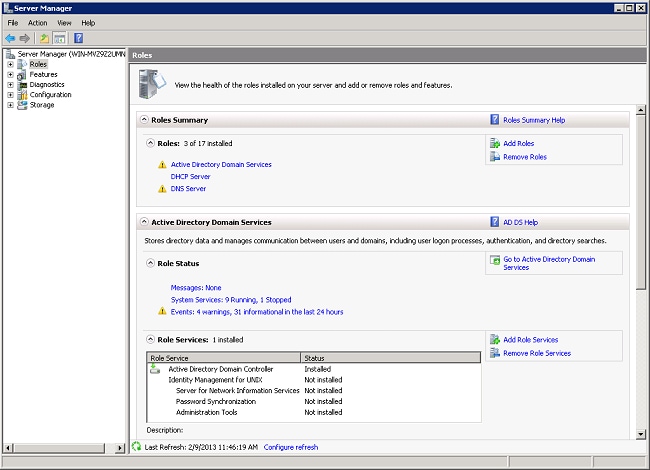

Após a conclusão da instalação, uma tela semelhante a esta será exibida.

- Clique em Close.

Instalar um certificado

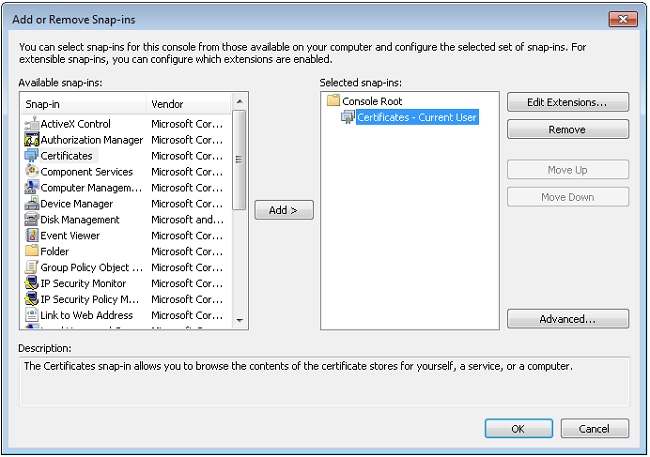

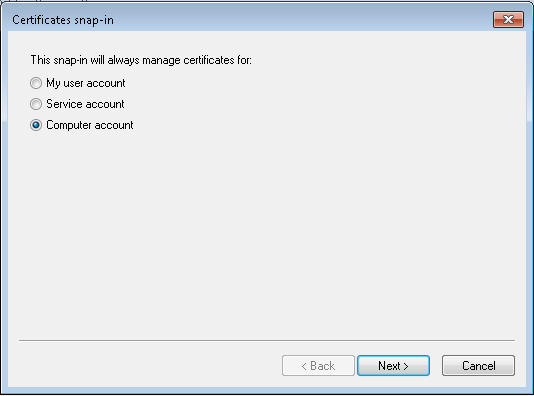

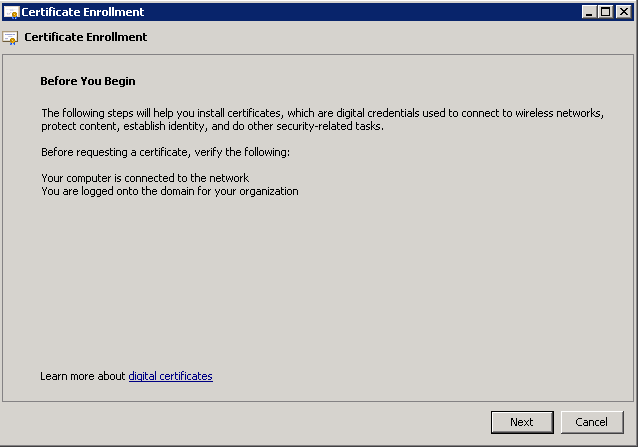

Conclua estas etapas para instalar o certificado do computador para o NPS:

- Clique em Iniciar, digite mmc e pressione Enter.

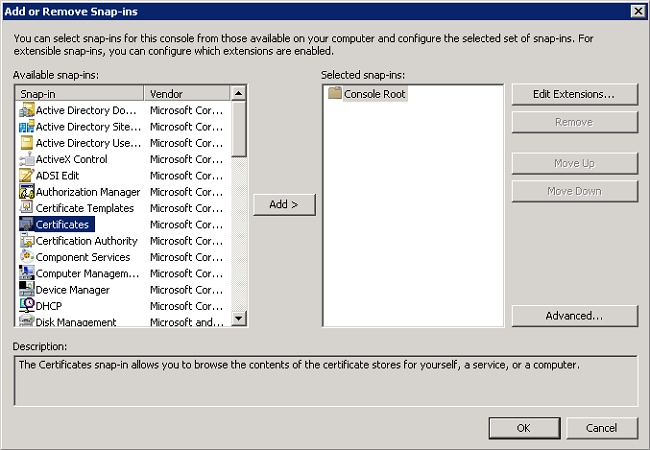

- Clique em File > Add/Remove Snap-in.

- Escolha Certificados e clique em Adicionar.

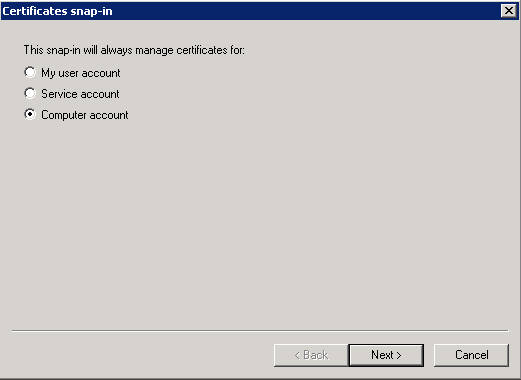

- Escolha Conta do computador e clique em Avançar.

- Selecione Computador local e clique em Concluir.

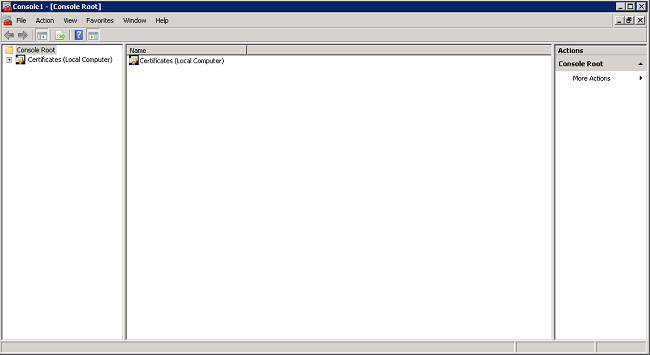

- Clique em OK para retornar ao Console de Gerenciamento Microsoft (MMC).

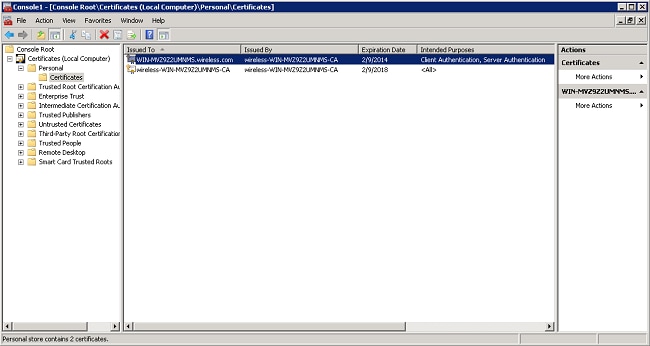

- Expanda as pastas Certificados (Computador Local) e Pessoal e clique em Certificados.

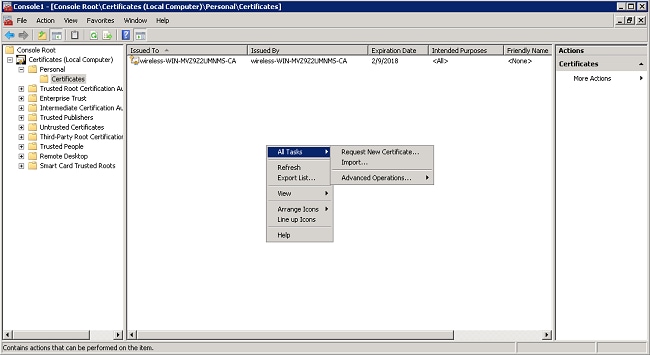

- Clique com o botão direito do mouse no espaço em branco abaixo do certificado CA e selecione All Tasks > Request New Certificate.

- Clique em Next.

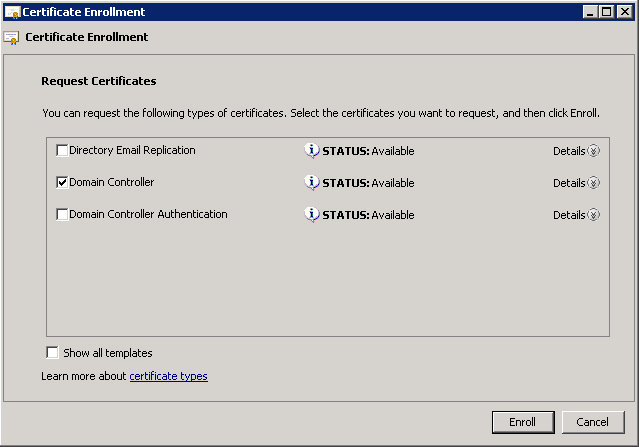

- Selecione Domain Controller e clique em Enroll.

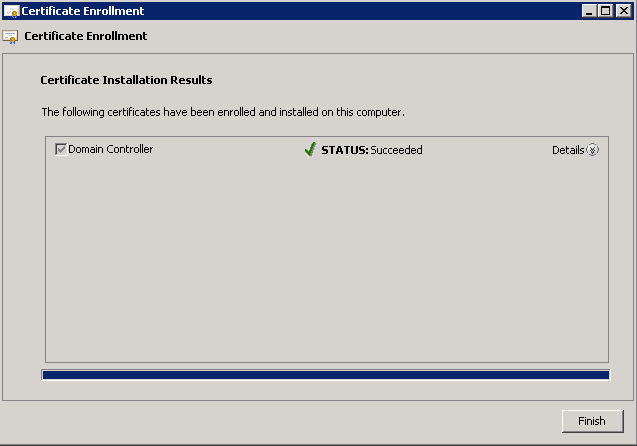

- Clique em Finish quando o certificado estiver instalado.

O certificado NPS agora está instalado. - Certifique-se de que a Finalidade do certificado leia Autenticação do Cliente, Autenticação do Servidor.

Configurar o Serviço do Servidor de Políticas de Rede para Autenticação PEAP-MS-CHAP v2

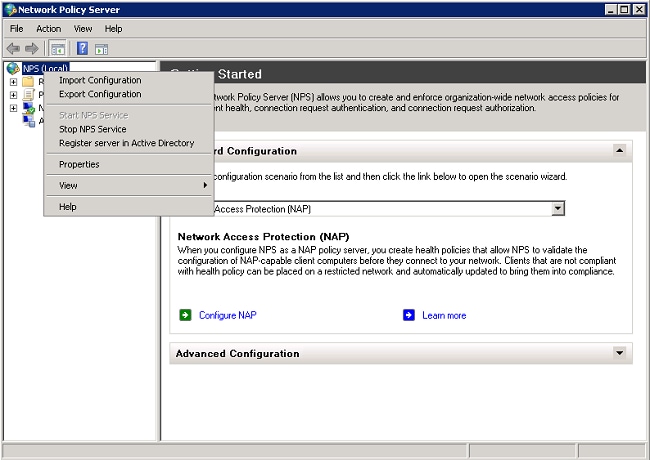

Conclua estas etapas para configurar o NPS para autenticação:

- Clique em Iniciar > Ferramentas Administrativas> Servidor de Diretivas de Rede.

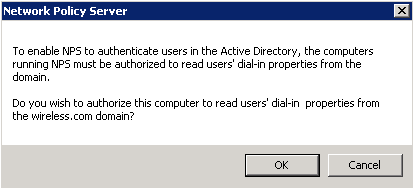

- Clique com o botão direito do mouse em NPS (Local) e escolha Registrar servidor no Ative Diretory.

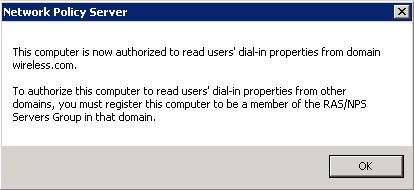

- Click OK.

- Click OK.

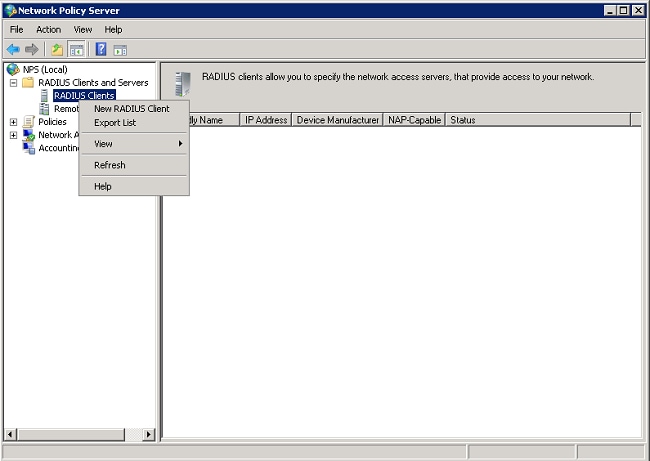

- Adicione o controlador de LAN sem fio como um cliente de autenticação, autorização e contabilização (AAA) no NPS.

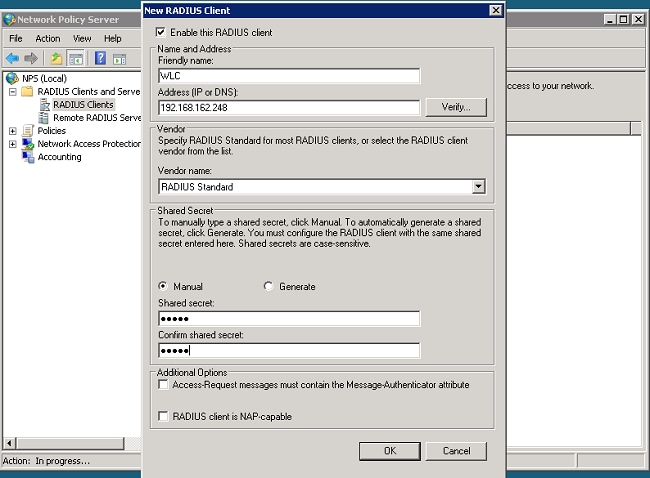

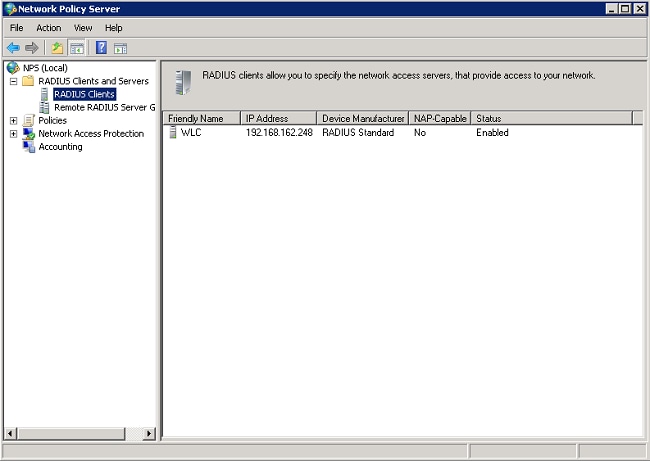

- Expanda Clientes e Servidores RADIUS. Clique com o botão direito do mouse em RADIUS Clients e escolha New RADIUS Client.

- Insira um Nome amigável (WLC neste exemplo), o endereço IP de gerenciamento da WLC (192.168.162.248 neste exemplo) e um segredo compartilhado. O mesmo segredo compartilhado é usado para configurar a WLC.

- Clique em OK para retornar à tela anterior.

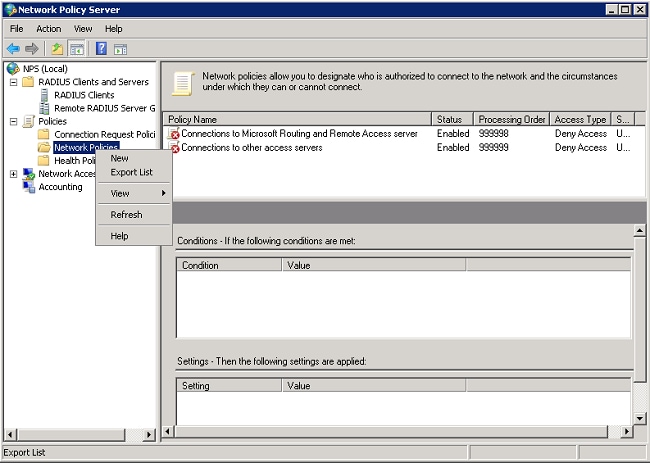

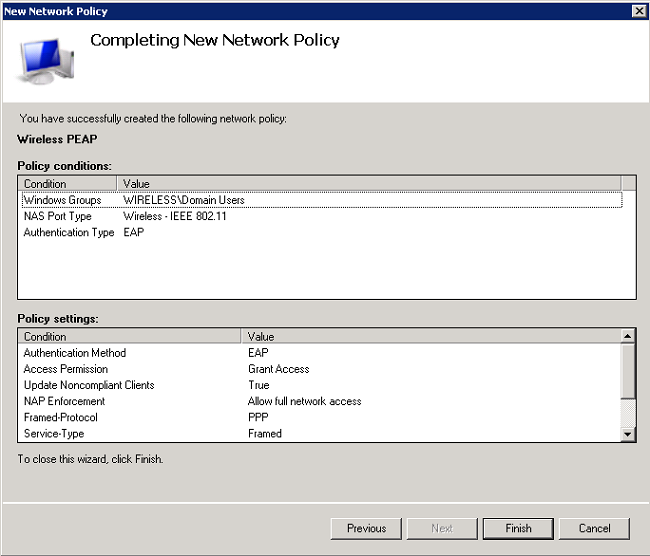

- Crie uma nova Diretiva de Rede para usuários sem fio. Expanda Policies, clique com o botão direito do mouse em Network Policies e escolha New.

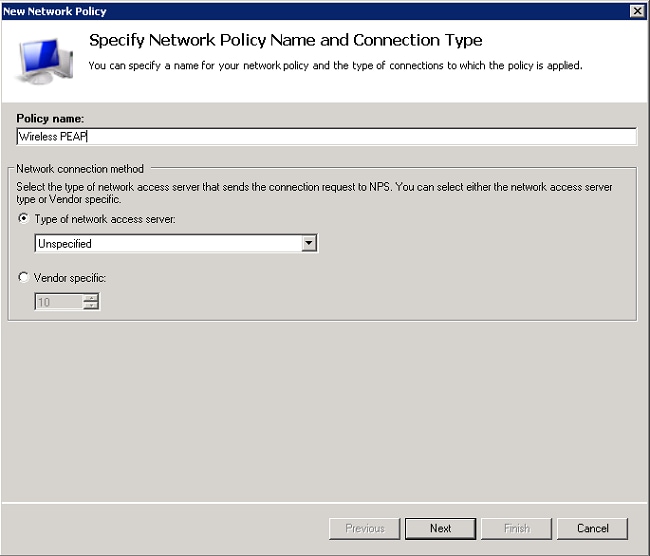

- Insira um nome de diretiva para esta regra (PEAP sem fio, neste exemplo) e clique em Avançar.

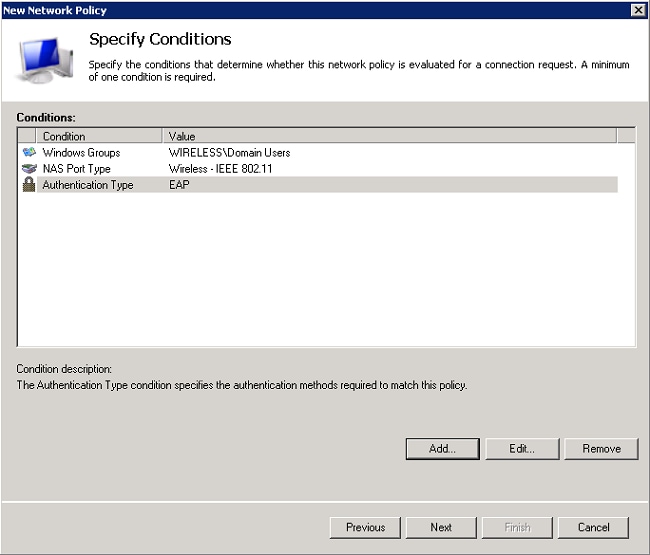

- Para que essa política permita apenas usuários de domínio sem fio, adicione essas três condições e clique em Avançar:

- Grupos do Windows - Usuários do Domínio

- Tipo de porta NAS - Sem fio - IEEE 802.11

- Tipo de autenticação - EAP

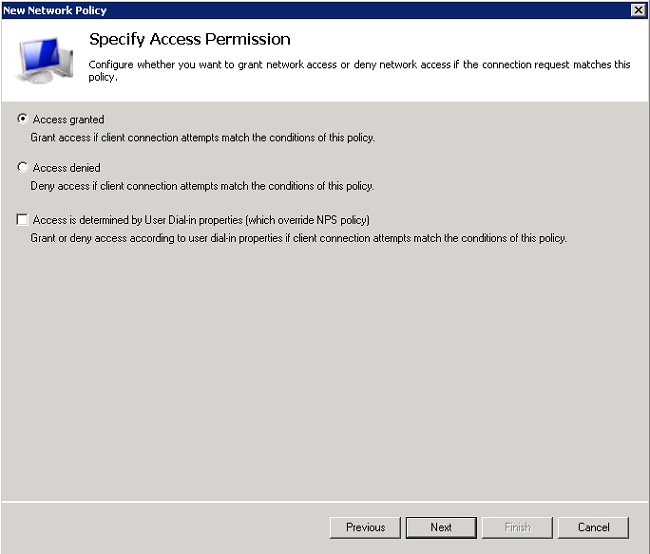

- Clique em Acesso concedido para conceder tentativas de conexão que correspondam a esta diretiva e clique em Avançar.

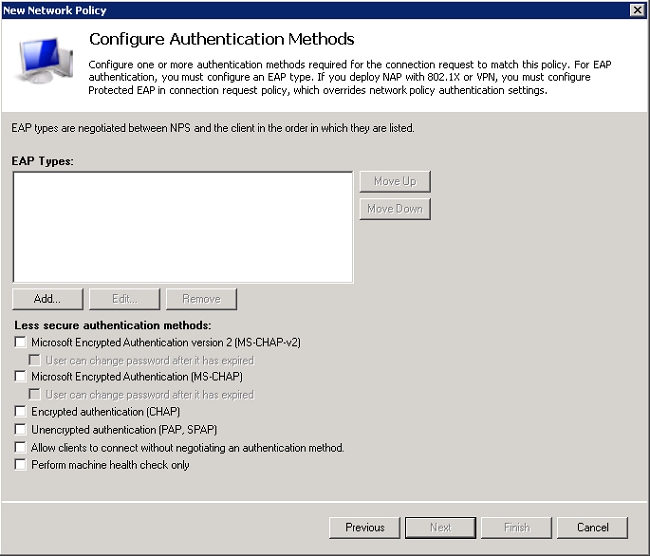

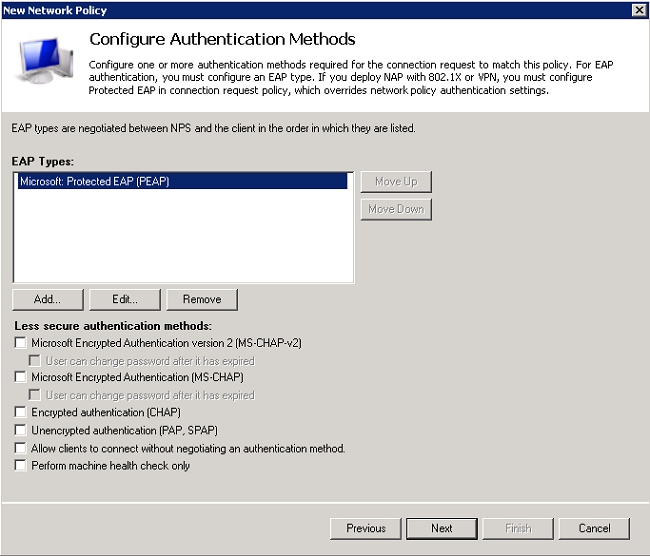

- Desabilite todos os métodos de autenticação em Métodos de autenticação menos seguros.

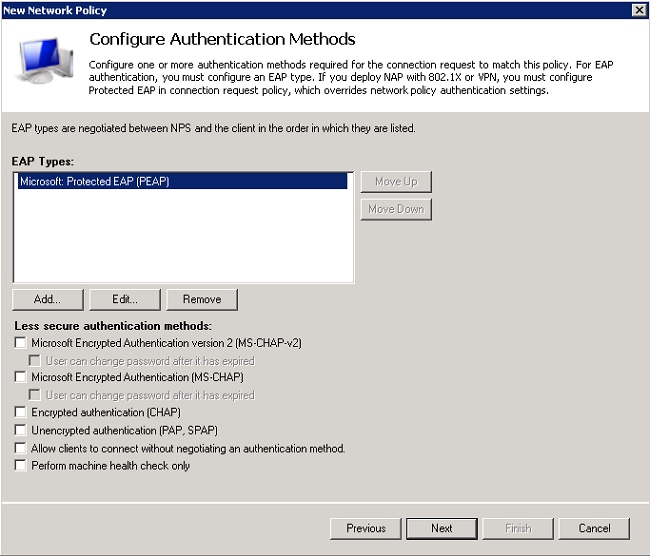

- Clique em Add, selecione PEAP e clique em OK para ativar o PEAP.

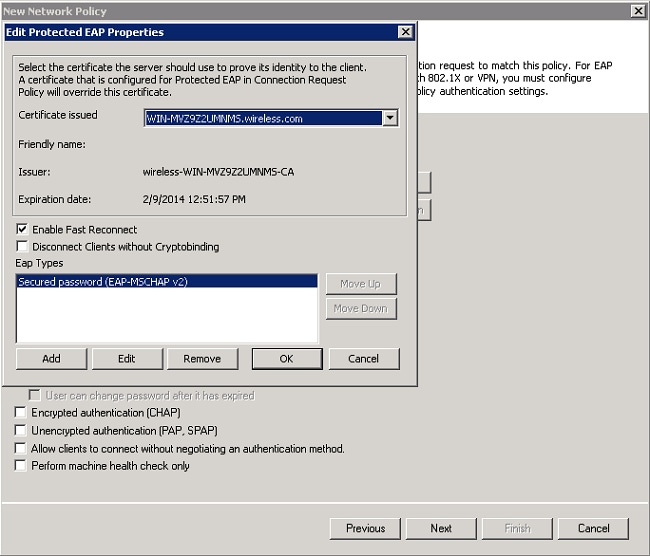

- Selecione a Microsoft: Protected EAP (PEAP) e clique em Edit. Verifique se o certificado de controlador de domínio criado anteriormente está selecionado na lista suspensa Certificado emitido e clique em OK.

- Clique em Next.

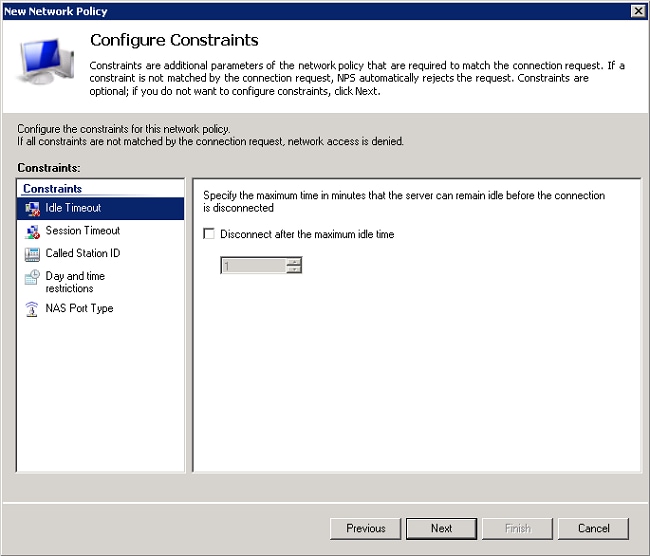

- Clique em Next.

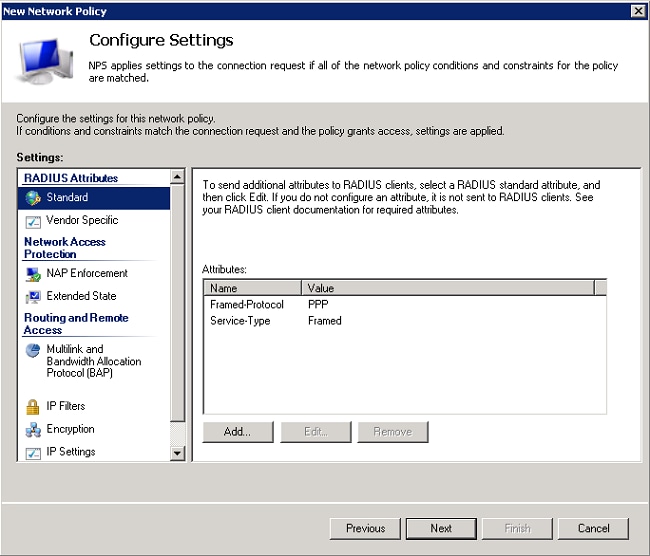

- Clique em Next.

- Clique em Finish.

Adicionar usuários ao Ative Diretory

Neste exemplo, o banco de dados do usuário é mantido no Ative Diretory. Conclua estas etapas para adicionar usuários ao banco de dados do Ative Diretory:

- Abra Usuários e computadores do Active Directory. Clique em Iniciar> Ferramentas administrativas> Usuários e computadores do Ative Diretory.

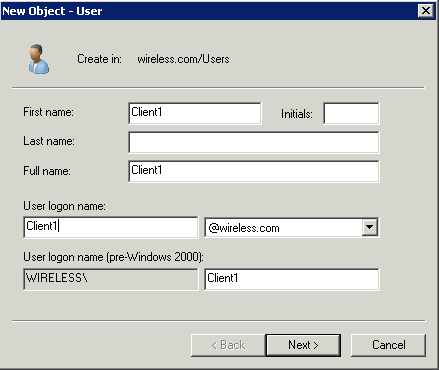

- Na árvore do console Ative Diretory Users and Computers, expanda o domínio, clique com o botão direito do mouse em Users> New e escolha User.

- Na caixa de diálogo New Object - User (Novo objeto - Usuário), digite o nome do usuário sem fio. Este exemplo usa o nome Client1 no campo Nome e Client1 no campo Nome de logon do usuário. Clique em Next.

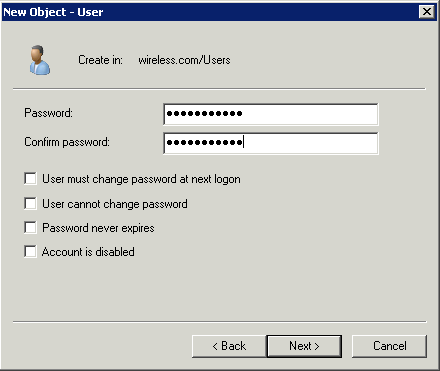

- Na caixa de diálogo New Object - User, digite uma senha de sua escolha nos campos Password e Confirm password. Verifique se a caixa de seleção User must change password at next logon não está marcada e clique em Next.

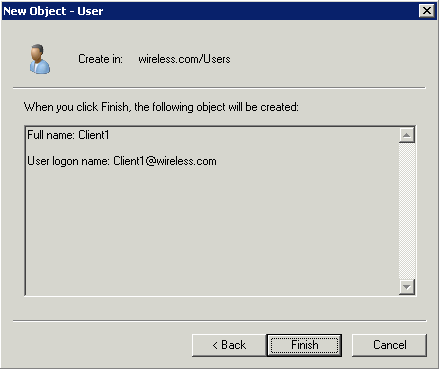

- Na caixa de diálogo New Object - User, clique em Finish.

- Repita as etapas de 2 a 4 para criar contas de usuário adicionais.

Configurar o controlador de LAN sem fio e os LAPs

Configure os dispositivos sem fio (os controladores de LAN sem fio e os LAPs) para essa configuração.

Configurar a WLC para autenticação RADIUS

Configure a WLC para usar o NPS como o servidor de autenticação. A WLC deve ser configurada para encaminhar as credenciais de usuário a um servidor RADIUS externo. O servidor RADIUS externo valida as credenciais do usuário e fornece acesso aos clientes sem fio.

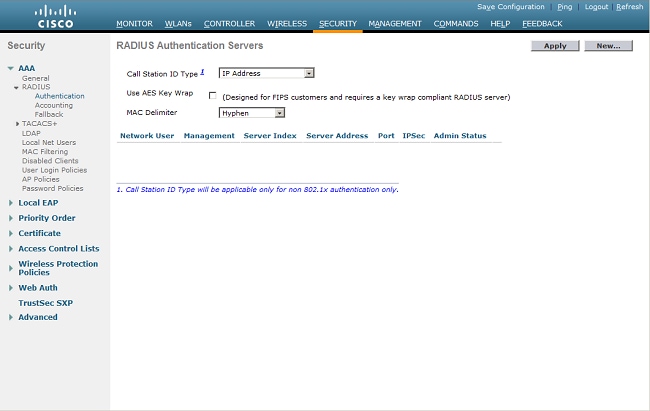

Conclua estas etapas para adicionar o NPS como um servidor RADIUS na página Segurança > Autenticação RADIUS:

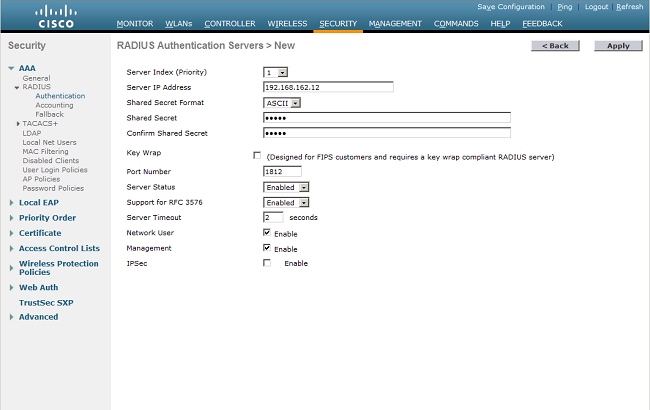

- Escolha Security> RADIUS > Authentication na interface do controlador para exibir a página RADIUS Authentication Servers. Clique em New para definir um servidor RADIUS.

- Defina os parâmetros do servidor RADIUS. Esses parâmetros incluem o endereço IP do servidor RADIUS, o segredo compartilhado, o número da porta e o status do servidor. As caixas de seleção Network User and Management determinam se a autenticação baseada em RADIUS se aplica a usuários de gerenciamento e de rede (sem fio). Este exemplo usa o NPS como o servidor RADIUS com um endereço IP 192.168.162.12. Clique em Aplicar.

Configurar uma WLAN para os clientes

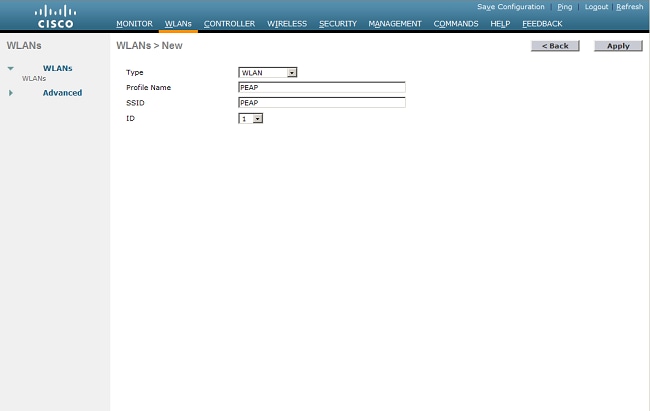

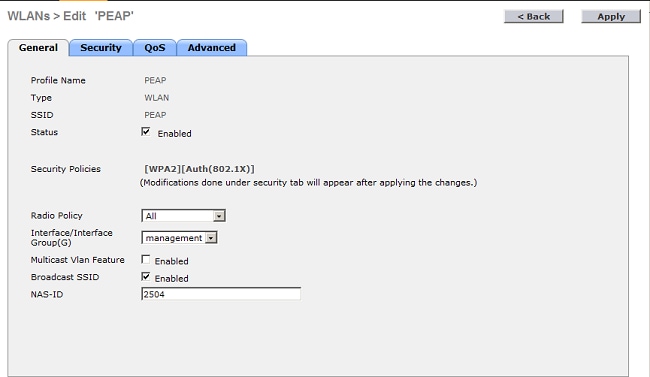

Configure o Service Set Identifier (SSID) (WLAN) ao qual os clientes sem fio se conectam. Neste exemplo, crie o SSID e nomeie-o como PEAP.

Defina a Autenticação da Camada 2 como WPA2 para que os clientes executem a autenticação baseada em EAP (PEAP-MS-CHAP v2 neste exemplo) e usem o padrão de criptografia avançado (AES) como o mecanismo de criptografia. Deixe todos os outros valores em seus padrões.

Note: Este documento vincula a WLAN às interfaces de gerenciamento. Quando há várias VLANs na rede, você pode criar uma VLAN separada e vinculá-la ao SSID. Para obter informações sobre como configurar VLANs em WLCs, consulte Exemplo de Configuração de VLANs em Controladoras Wireless LAN.

Conclua estes passos para configurar uma WLAN na WLC:

- Clique em WLANs na interface do controlador para exibir a página WLANs. Esta página lista as WLANs que existem na controladora.

- Escolha New para criar uma nova WLAN. Insira o ID da WLAN e o SSID da WLAN para a WLAN e clique em Apply.

- Para configurar o SSID para 802.1x, siga estas etapas:

- Clique na guia General e ative a WLAN.

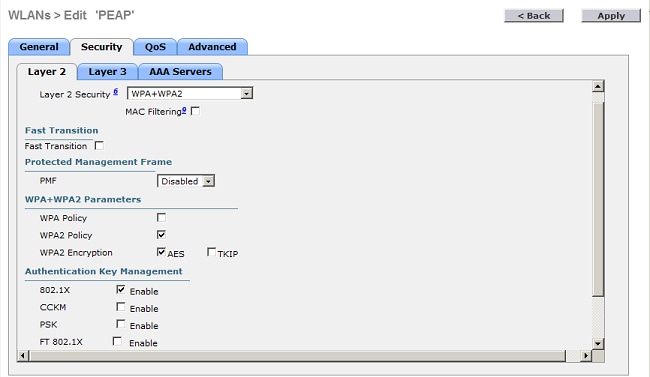

- Clique nas guias Security > Layer 2, defina Layer 2 Security como WPA + WPA2, marque as caixas de seleção WPA+WPA2 Parameters (por exemplo, WPA2 AES) conforme necessário e clique em 802.1x como Authentication Key Management.

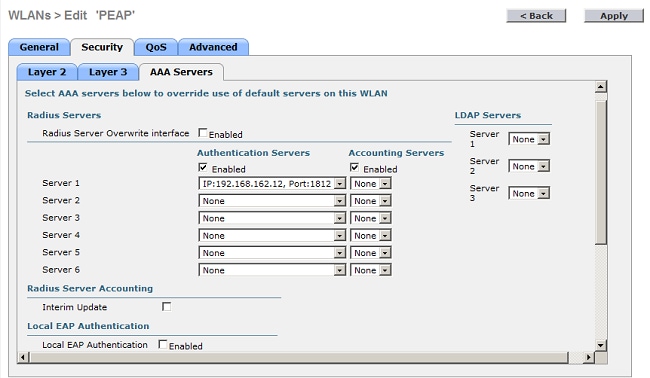

- Clique nas guias Security > AAA Servers, escolha o endereço IP do NPS na lista suspensa Server 1 e clique em Apply.

- Clique na guia General e ative a WLAN.

Configurar os clientes sem fio para a autenticação PEAP-MS-CHAP v2

Conclua estas etapas para configurar o cliente sem fio com a ferramenta Zero Config do Windows para conectar-se à WLAN PEAP.

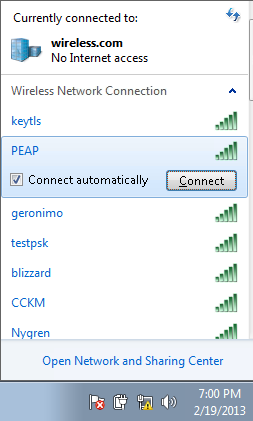

- Clique no ícone Network na barra de tarefas. Clique no SSID PEAP e em Connect.

- O cliente deve agora estar conectado à rede.

- Se a conexão falhar, tente reconectar-se à WLAN. Se o problema persistir, consulte a seção Solução de problemas.

Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

Troubleshooting

Se o seu cliente não se conectou à WLAN, esta seção fornece informações que você pode usar para solucionar problemas de configuração.

Há duas ferramentas que podem ser usadas para diagnosticar falhas de autenticação do 802.1x: o comando debug client e o Visualizador de Eventos no Windows.

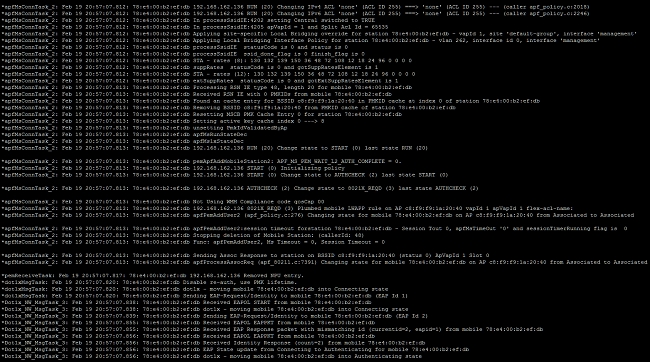

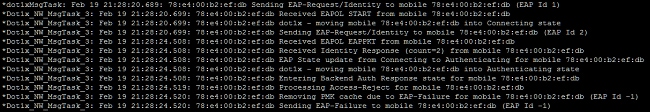

Se você executar uma depuração de cliente a partir da WLC, ela não exigirá muitos recursos e não afetará o serviço. Para iniciar uma sessão de depuração, abra a interface de linha de comando (CLI) da WLC e insira debug client mac address, onde o endereço mac é o endereço mac sem fio do cliente sem fio que não consegue se conectar. Enquanto esta depuração estiver em execução, tente conectar o cliente; deve haver uma saída no CLI do WLC que se pareça com este exemplo:

Este é um exemplo de um problema que pode ocorrer com uma configuração incorreta. Aqui, a depuração da WLC mostra que a WLC entrou no estado de autenticação, o que significa que a WLC espera uma resposta do NPS. Isso geralmente ocorre devido a um segredo compartilhado incorreto na WLC ou no NPS. Você pode confirmar isso por meio do Visualizador de Eventos do Windows Server. Se você não encontrar um log, a solicitação nunca o terá feito ao NPS.

Outro exemplo encontrado na depuração da WLC é um access-reject. Uma rejeição de acesso mostra que o NPS recebeu e rejeitou as credenciais do cliente. Este é um exemplo de um cliente que recebe uma rejeição de acesso:

Quando você vir uma rejeição de acesso, verifique os logs nos logs de Eventos do Windows Server para determinar por que o NPS respondeu ao cliente com uma rejeição de acesso.

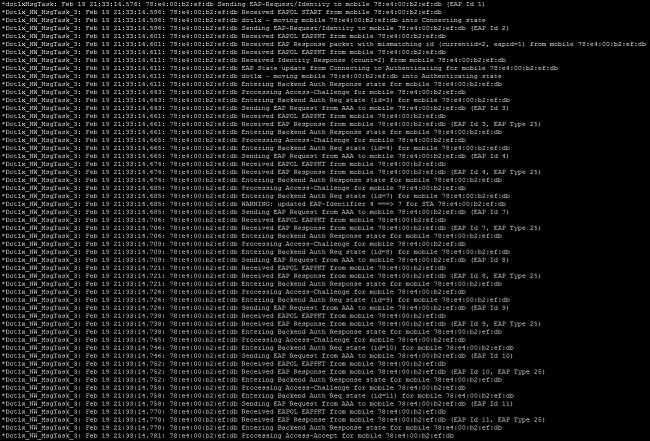

Uma autenticação bem-sucedida tem um access-accept na depuração do cliente, conforme visto neste exemplo:

Se você quiser solucionar problemas de rejeição de acesso e timeouts de resposta, será necessário acessar o servidor RADIUS. A WLC atua como um autenticador que transmite mensagens EAP entre o cliente e o servidor RADIUS. Um servidor RADIUS que responde com uma rejeição de acesso ou um timeout de resposta deve ser examinado e diagnosticado pelo fabricante do serviço RADIUS.

Note: O TAC não fornece suporte técnico para servidores RADIUS de terceiros; no entanto, os logs no servidor RADIUS geralmente explicam por que uma solicitação de cliente foi rejeitada ou ignorada.

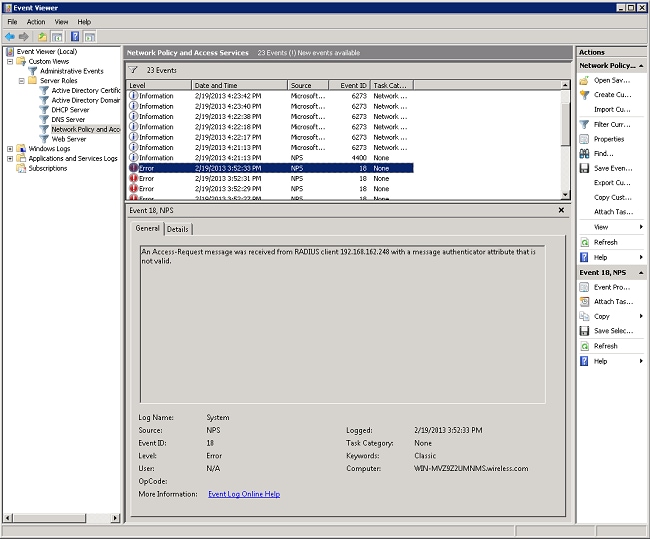

Para solucionar problemas de rejeição de acesso e tempos limite de resposta do NPS, examine os logs do NPS no Visualizador de Eventos do Windows no servidor.

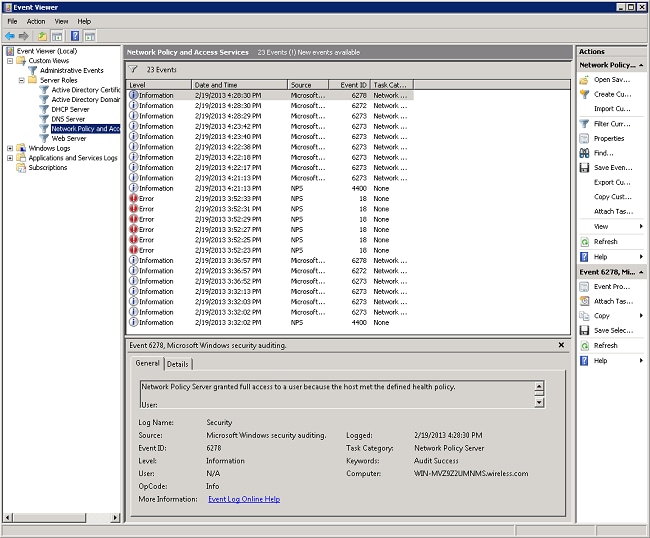

- Clique em Iniciar > Ferramentas do Administrador > Visualizador de Eventos para iniciar o Visualizador de Eventos e revisar os logs do NPS.

- Expanda Exibições Personalizadas > Funções do Servidor > Diretiva de Rede e Acesso.

Nesta seção da Visualização de eventos, há registros de autenticações aprovadas e com falha. Examine esses registros para solucionar o motivo pelo qual um cliente não está passando a autenticação. As autenticações aprovadas e com falha aparecem como Informativas. Percorra os logs para localizar o nome de usuário que falhou na autenticação e recebeu uma rejeição de acesso com base nas depurações do WLC.

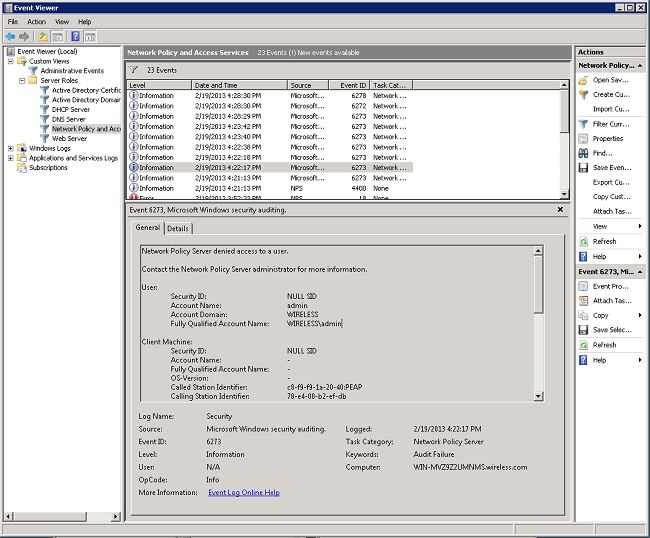

Este é um exemplo do NPS quando ele nega o acesso de um usuário:

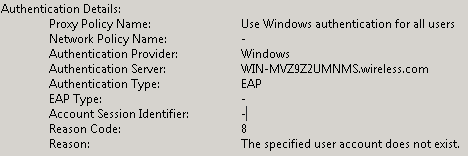

Quando você revisar uma instrução deny no Visualizador de Eventos, examine a seção Detalhes da Autenticação. Neste exemplo, você pode ver que o NPS negou o acesso do usuário devido a um nome de usuário incorreto:

A Exibição de Eventos no NPS também auxilia quando você precisa solucionar problemas se o WLC não receber uma resposta do NPS. Isso geralmente é causado por um segredo compartilhado incorreto entre o NPS e a WLC.

Neste exemplo, o NPS descarta a solicitação da WLC devido a um segredo compartilhado incorreto:

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

4.0 |

04-Dec-2025

|

Reformatado. Recertificação. |

3.0 |

14-Mar-2023

|

Atualizado em. Corrigidos. Recertificação. |

1.0 |

24-Feb-2013

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Nick TateArquiteto de entrega ao cliente da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback