Configurar a atribuição de VLAN dinâmica com o ISE e o controlador de LAN sem fio Catalyst 9800

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar o Catalyst 9800 WLC e o Cisco ISE para atribuir Wireless LAN (WLAN).

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Ter conhecimento básico da Controladora Wireless LAN (WLC) e dos Pontos de Acesso Lightweight (LAPs).

- Ter conhecimento funcional do servidor AAA, como o Identity Services Engine (ISE).

- Tenha um conhecimento profundo das redes sem fio e dos problemas de segurança sem fio.

- Ter conhecimento funcional sobre atribuição dinâmica de LAN virtual (VLAN).

- Ter conhecimento básico de Controle e Provisionamento para Ponto de Acesso Wireless (CAPWAP).

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Catalyst 9800 WLC (Catalyst 9800-CL) que executa a versão do firmware 16.12.4a.

- LAP Cisco 2800 Series em modo local.

- Requerente nativo do Windows 10.

- Cisco ISE com versão 2.7.

- Cisco 3850 Series Switch com firmware versão 16.9.6.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Atribuição da VLAN (Rede local virtual) dinâmica com servidor Radius

Este documento descreve o conceito de atribuição de VLAN dinâmica e como configurar o controlador de LAN sem fio (WLC) Catalyst 9800 e o Cisco Identity Service Engine (ISE) para atribuir LAN sem fio (WLAN) a fim de realizar isso para os clientes sem fio.

Na maioria dos sistemas de rede local sem fio (WLAN), cada WLAN tem uma política estática que se aplica a todos os clientes associados a um identificador de conjunto de serviços (SSID). Embora poderoso, esse método tem limitações porque exige que os clientes se associem a diferentes SSIDs para herdar diferentes QoS e políticas de segurança.

Mas a solução de Cisco WLAN suporta identidades na rede. Isso permite que a rede anuncie um único SSID e permite que usuários específicos herdem diferentes QoS ou políticas de segurança com base na credencial do usuário.

A atribuição da VLAN dinâmica é um recurso que coloca um usuário wireless em uma VLAN específica baseado nas credenciais fornecidas pelo usuário. A tarefa de atribuir usuários a uma VLAN específica é realizada por um servidor de autenticação RADIUS, como o Cisco ISE. Isto pode ser usado, por exemplo, para permitir que o host wireless permaneça na mesma VLAN enquanto ele se desloca em uma rede no campus.

Portanto, quando um cliente tenta se associar a um LAP registrado com um controlador, a WLC passa as credenciais do usuário para o servidor RADIUS para validação. Quando a autenticação é bem sucedida, o servidor Radius passa determinados atributos da Internet Engineering Task Force (IETF) ao usuário. Esses atributos RADIUS decidem a ID da VLAN que deve ser atribuída ao cliente sem fio. O SSID do cliente não importa porque o usuário sempre é atribuído a essa ID de VLAN predeterminada.

Os atributos do usuário do RADIUS usados para a atribuição de ID da VLAN são:

- IETF 64 (tipo de túnel) — Defina como VLAN.

- IETF 65 (tipo de meio de túnel)—Defina como 802.

- IETF 81 (ID do grupo privado do túnel) — Defina como a identificação da VLAN.

O ID da VLAN tem 12 bits e assume um valor entre 1 e 4094, inclusive. Como a ID de Grupo Privado do Túnel é do tipo string, como definido na RFC2868 para uso com a IEEE 802.1X, o valor de número inteiro da ID de VLAN é codificado como uma string. Quando esses atributos de túnel são enviados, é necessário inseri-los no campo Tag.

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

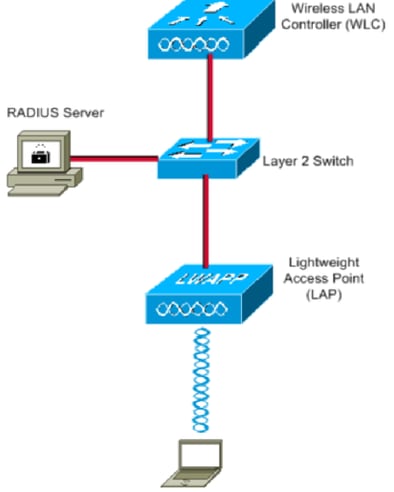

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Estes são os detalhes de configuração dos componentes usados neste diagrama:

- O endereço IP do servidor Cisco ISE (RADIUS) é 10.10.1.24.

- O endereço da interface de gerenciamento do WLC é 10.10.1.17.

- O servidor DHCP interno no controlador é usado para atribuir o endereço IP aos clientes wireless.

- Este documento usa 802.1x com PEAP como o mecanismo de segurança.

- A VLAN102 é usada em toda essa configuração. O nome de usuário smith -102 é configurado para ser colocado na VLAN102 pelo servidor RADIUS.

Configuration Steps

Esta configuração é dividida em três categorias:

- Configuração do Cisco ISE.

- Configurar o Switch para várias VLANs.

- Configuração do Catalyst 9800 WLC.

Configuração do Cisco ISE

Essa configuração requer estes passos:

- Configure o Catalyst WLC como um cliente AAA no servidor Cisco ISE.

- Configure usuários internos no Cisco ISE.

- Configure os atributos do RADIUS (IETF) usados para atribuição de VLAN dinâmica no Cisco ISE.

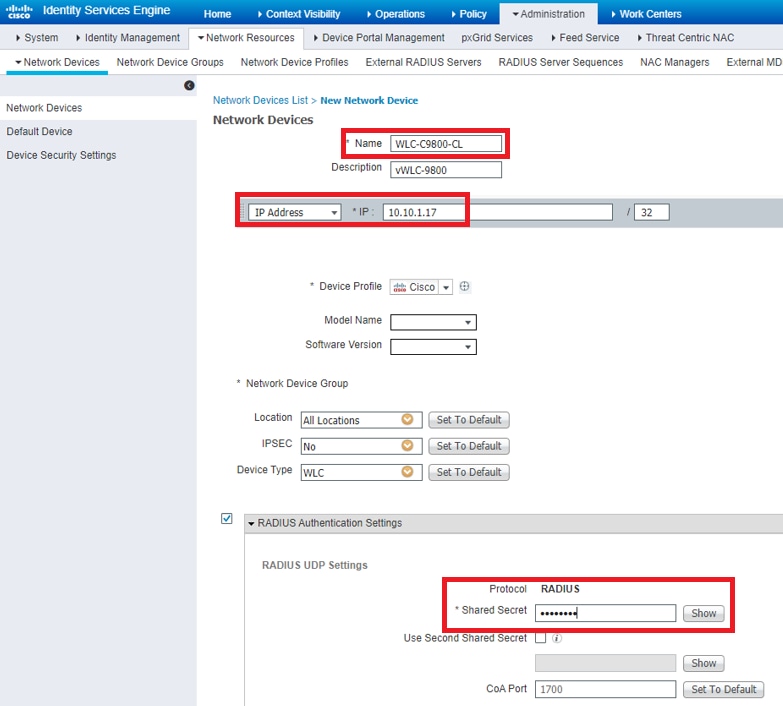

Etapa 1. Configurar o Catalyst WLC como um cliente AAA no servidor Cisco ISE

Este procedimento explica como adicionar a WLC como um cliente AAA no servidor ISE para que a WLC possa passar as credenciais do usuário para o ISE.

Conclua estes passos:

- Na GUI do ISE, navegue até

Administration > Network Resources > Network Devicese selecioneAdd. - Conclua a configuração com o endereço IP de gerenciamento da WLC e o segredo compartilhado RADIUS entre a WLC e o ISE, como mostrado na imagem:

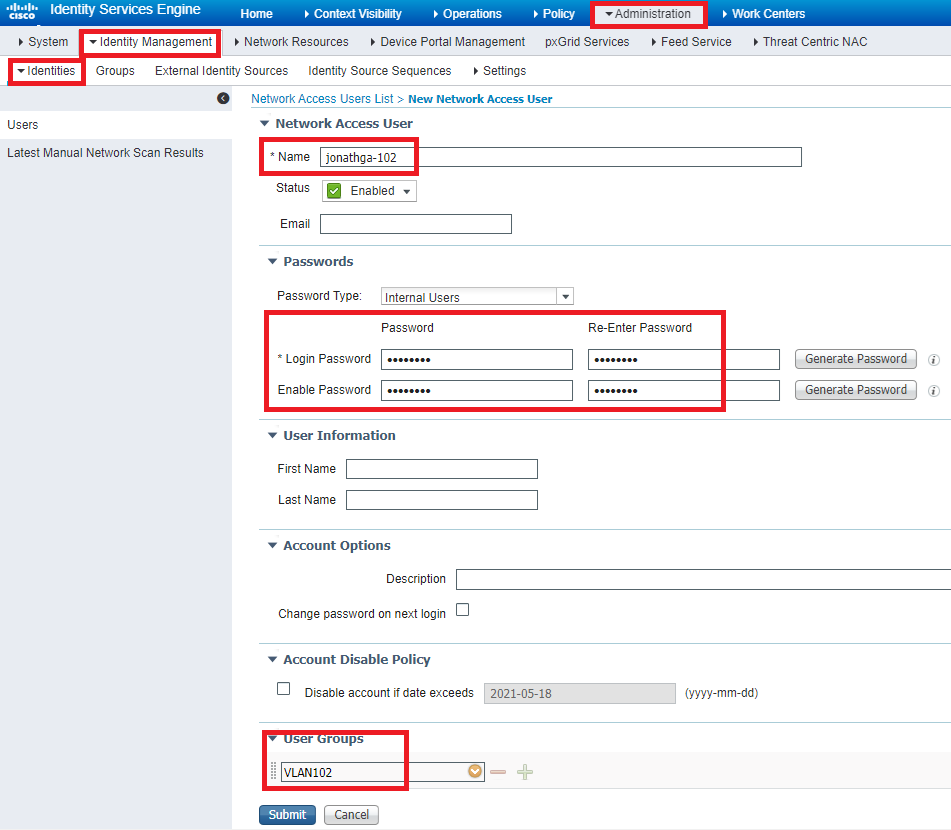

Etapa 2. Configurar usuários internos no Cisco ISE

Este procedimento explica como adicionar os usuários ao banco de dados de usuários interno do Cisco ISE.

Conclua estes passos:

- Na GUI do ISE, navegue até

Administration > Identity Management > Identitiese selecioneAdd. - Conclua a configuração com o nome de usuário, a senha e o grupo de usuários como mostrado na imagem:

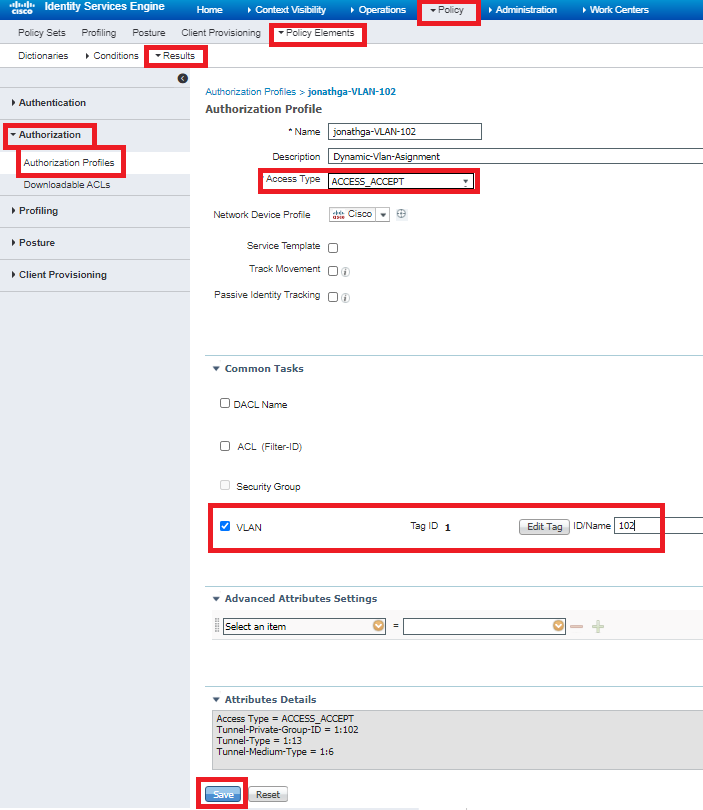

Etapa 3. Configurar os atributos RADIUS (IETF) usados para a Atribuição de VLAN dinâmica

Este procedimento explica como criar um perfil de autorização e uma política de autenticação para usuários sem fio.

Conclua estes passos:

- Na GUI do ISE, navegue até

Policy > Policy Elements > Results > Authorization > Authorization profilese selecioneAddpara criar um novo perfil. - Conclua a configuração do perfil de autorização com informações de VLAN para o respectivo grupo. Esta imagem mostra as definições de configuração do grupo

jonathga-VLAN-102.

Após a configuração dos perfis de autorização, é necessário criar uma política de autenticação para usuários sem fio. Você pode usar uma nova Custom política ou modificar o conjunto de Default políticas. Neste exemplo, um perfil personalizado é criado.

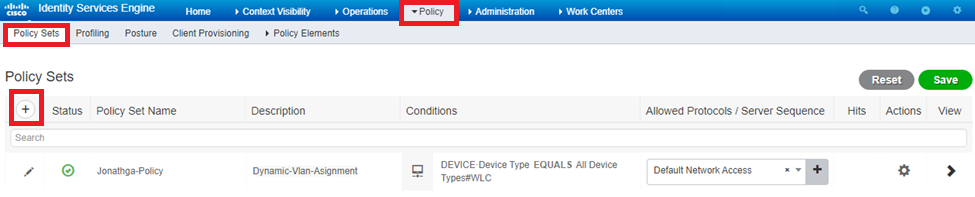

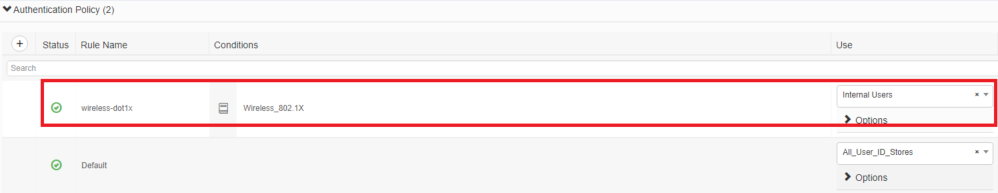

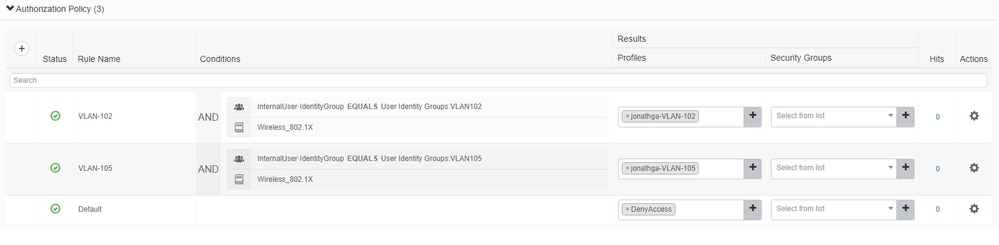

- Navegue até

Policy > Policy Setse selecioneAddpara criar uma nova política, conforme mostrado na imagem:

Agora você precisa criar políticas de autorização para usuários a fim de atribuir um respectivo perfil de autorização com base na associação do grupo.

- Abra a seção e crie

Authorization policypolíticas para atender a esse requisito conforme mostrado na imagem:

Configurar o Switch para várias VLANs

Para permitir várias VLANs através do switch, você precisa executar estes comandos para configurar a porta do switch conectada ao controlador:

Switch(config-if)#switchport mode trunk

Switch(config-if)#switchport trunk encapsulation dot1q

Note: Por padrão, a maioria dos switches permitem todas as VLAN criadas nesse switch através da porta de tronco. Se uma rede com fio é conectada ao switch, então esta mesma configuração pode ser aplicada à porta do switch conectada à rede com fio. Isto permite a comunicação entre as mesmas VLANs nas redes com e sem fio.

Configuração do Catalyst 9800 WLC

Essa configuração requer estes passos:

- Configurar o WLC com os detalhes do Servidor de Autenticação.

- Configure as VLANs.

- Configurar as WLANs (SSID).

- Configure o perfil de política.

- Configure a tag Policy.

- Atribua a tag Policy a um AP.

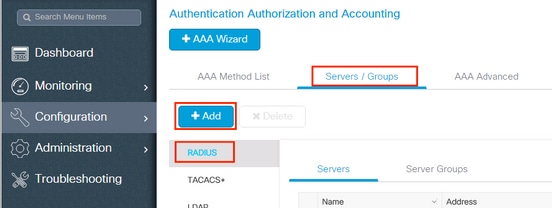

Etapa 1. Configurar a WLC com os detalhes do servidor de autenticação

É necessário configurar o WLC para que ele possa se comunicar com o servidor RADIUS para autenticar os clientes.

Conclua estes passos:

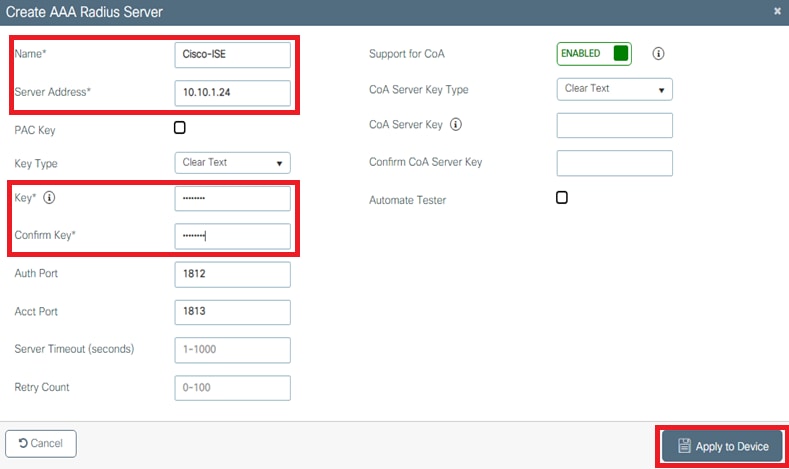

- Na GUI da controladora, navegue até

Configuration > Security > AAA > Servers / Groups > RADIUS > Servers > + Adde insira as informações do servidor RADIUS como mostrado na imagem:

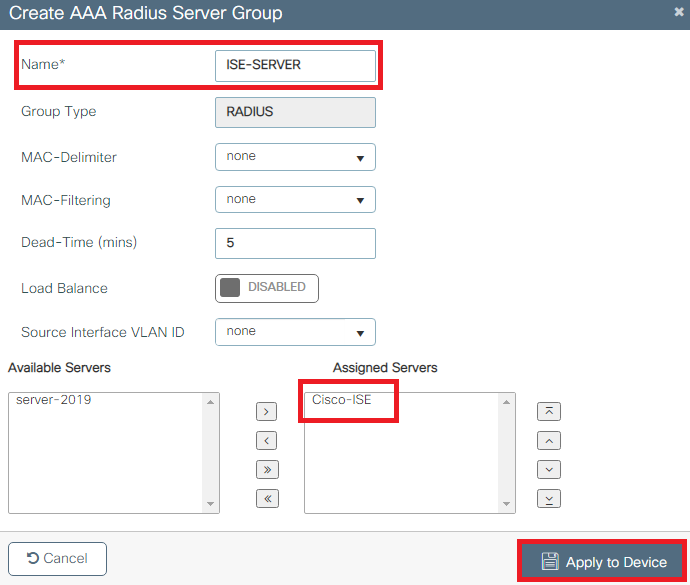

- Para adicionar o servidor RADIUS a um grupo RADIUS, navegue para

Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Addconforme mostrado na imagem:

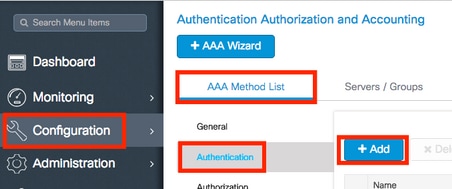

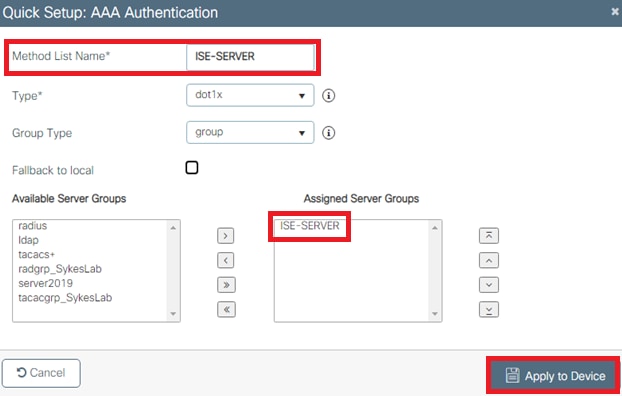

- Para criar uma lista de métodos de autenticação, navegue para

Configuration > Security > AAA > AAA Method List > Authentication > + Addconforme mostrado nas imagens:

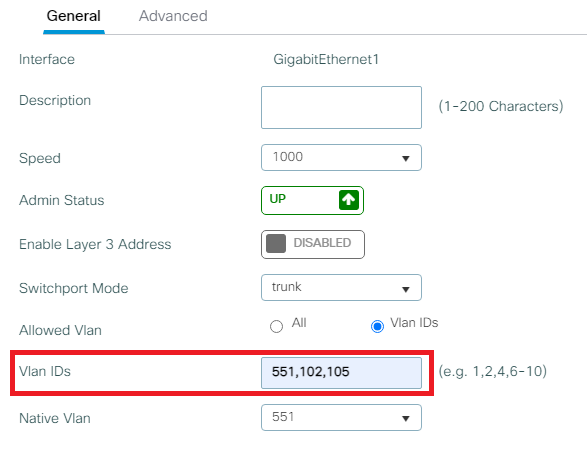

Etapa 2. Configurar as VLANs

Este procedimento explica como configurar VLANs no Catalyst 9800 WLC. Como explicado antes neste documento, a ID de VLAN especificada sob o atributo Tunnel-Private-Group ID do servidor RADIUS deve igualmente existir no WLC.

No exemplo, o usuário smith-102 é especificado com o Tunnel-Private-Group ID of 102 (VLAN =102) no servidor RADIUS.

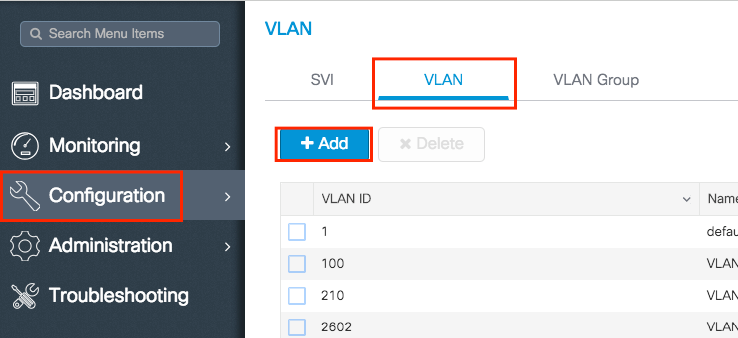

- Navegue até

Configuration > Layer2 > VLAN > VLAN > + Addcomo mostrado na imagem:

- Insira as informações necessárias conforme mostrado na imagem:

Note: Se você não especificar um nome, a VLAN receberá automaticamente o nome de VLANXXXX, onde XXXX é a ID da VLAN.

Repita as etapas 1 e 2 para todas as VLANs necessárias; depois de concluir, você pode continuar na etapa 3.

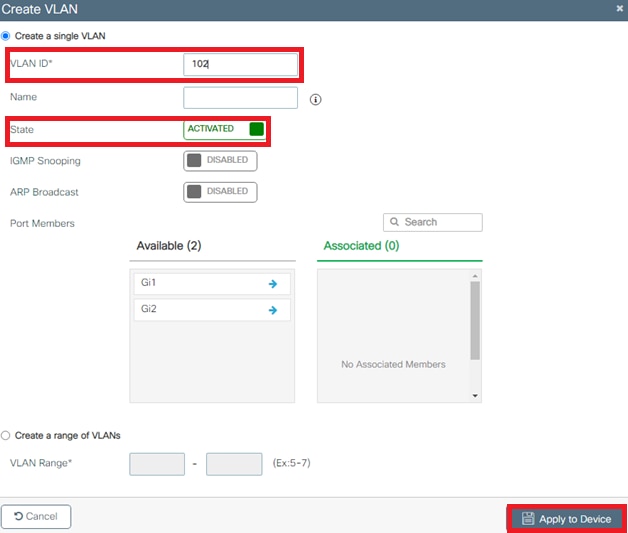

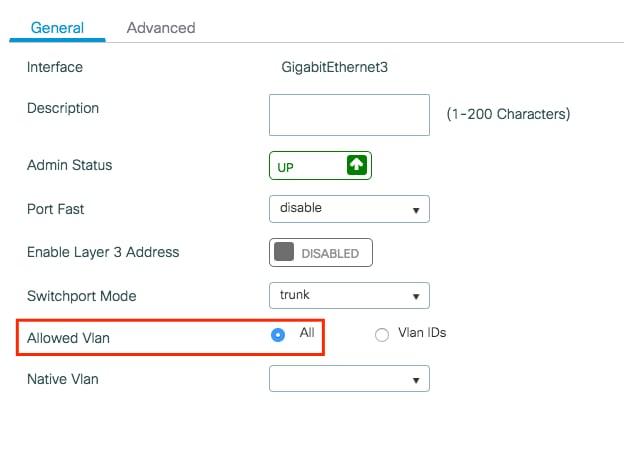

- Verifique se as VLANs são permitidas em suas interfaces de dados.

- Se você tiver um canal de porta em uso, navegue para

Configuration > Interface > Logical > PortChannel name > General. Se você vê-lo configurado comoAllowed VLAN = Allvocê está feito com a configuração. Se você virAllowed VLAN = VLANs IDs, adicione as VLANs necessárias e depois selecioneUpdate & Apply to Device. - Se você não tiver o canal de porta em uso, navegue para

Configuration > Interface > Ethernet > Interface Name > General. Se você vê-lo configurado comoAllowed VLAN = Allvocê está feito com a configuração. Se você virAllowed VLAN = VLANs IDs, adicione as VLANs necessárias e depois selecioneUpdate & Apply to Device.

- Se você tiver um canal de porta em uso, navegue para

Essas imagens mostram a configuração relacionada à configuração da interface se você usar Todas as IDs de VLAN ou IDs específicas.

Etapa 3. Configurar as WLANs (SSID)

Este procedimento explica como configurar as WLANs no WLC.

Conclua estes passos:

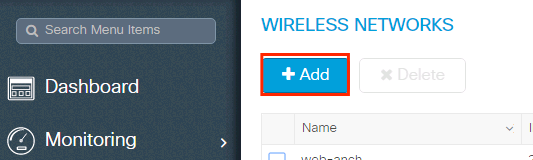

- Para criar a WLAN. Navegue até

Configuration > Wireless > WLANs > + Adda rede e configure-a conforme necessário, conforme mostrado na imagem:

- Insira as informações da WLAN conforme mostrado na imagem:

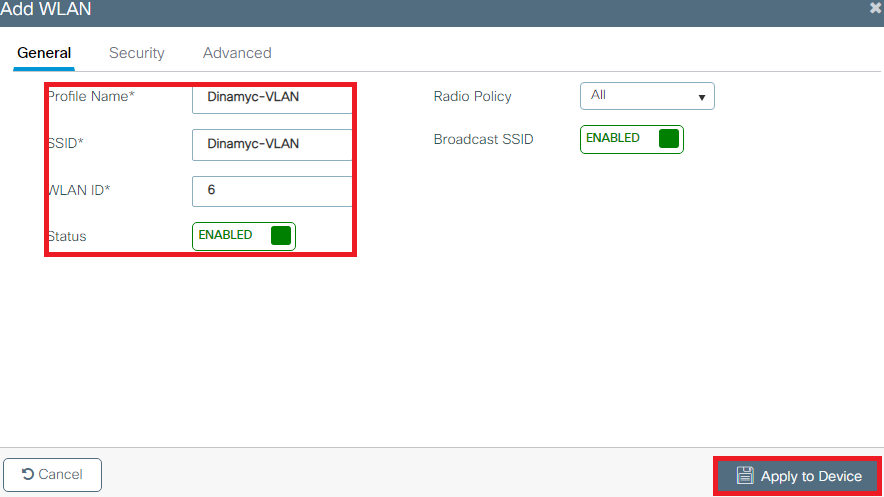

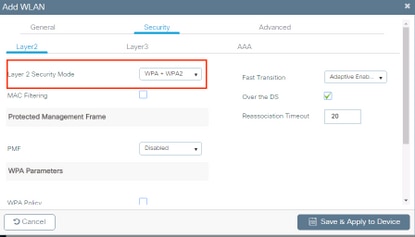

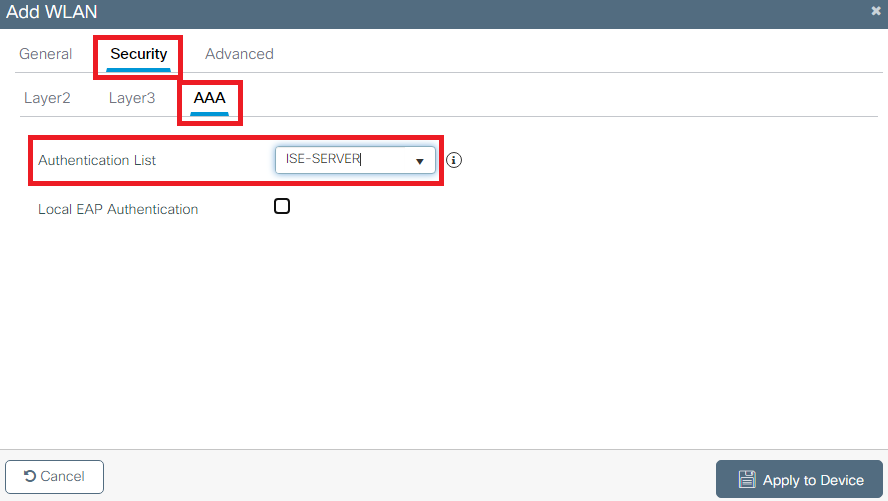

- Navegue até

Securitya guia e selecione o método de segurança necessário. Neste caso, WPA2 + 802.1x como mostrado nas imagens:

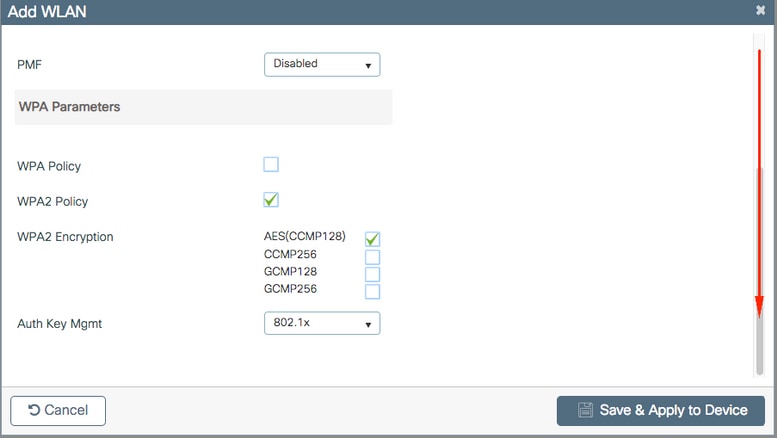

Na guiaSecurity > AAA, selecione o método de autenticação criado na etapa 3 da Configure the WLC with the Details of the Authentication Server seção conforme mostrado na imagem:

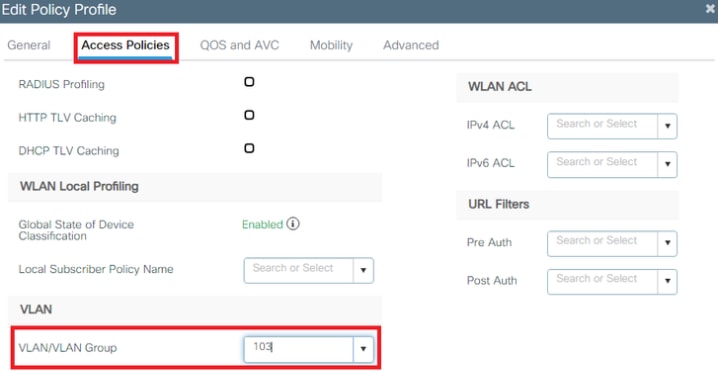

Etapa 4. Configurar o Perfil de Política

Este procedimento explica como configurar o Policy Profile na WLC.

Conclua estes passos:

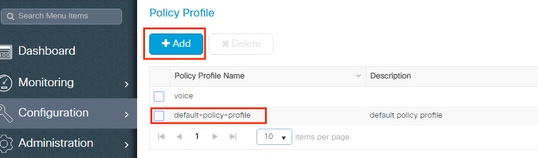

- Navegue até

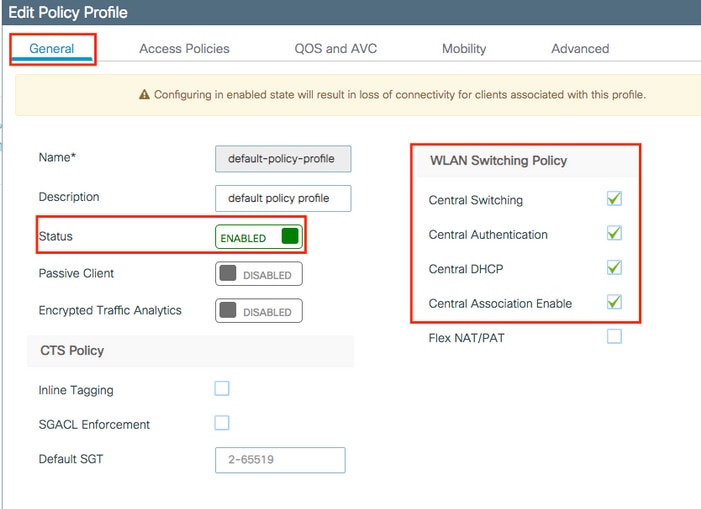

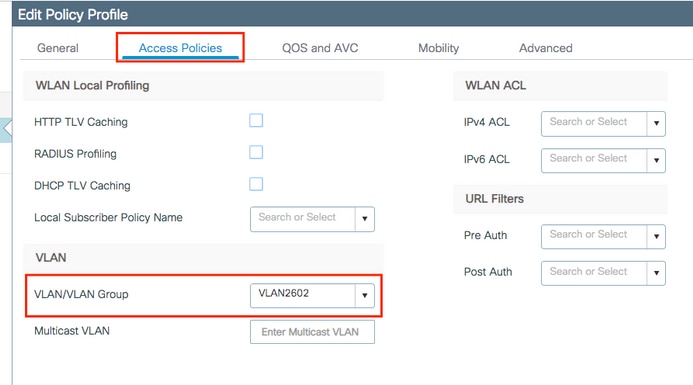

Configuration > Tags & Profiles > Policy Profilee configure odefault-policy-profileou crie um novo conforme mostrado nas imagens:

- Na guia,

Access Policiesatribua a VLAN à qual os clientes sem fio são atribuídos quando se conectam a essa WLAN por padrão, como mostrado na imagem:

Note: No exemplo fornecido, é função do servidor RADIUS atribuir um cliente sem fio a uma VLAN específica após a autenticação bem-sucedida, portanto, a VLAN configurada no perfil de política pode ser uma VLAN black hole, o servidor RADIUS substitui esse mapeamento e atribui o usuário que vem por essa WLAN à VLAN especificada no campo usuário Tunnel-Group-Private-ID no servidor RADIUS.

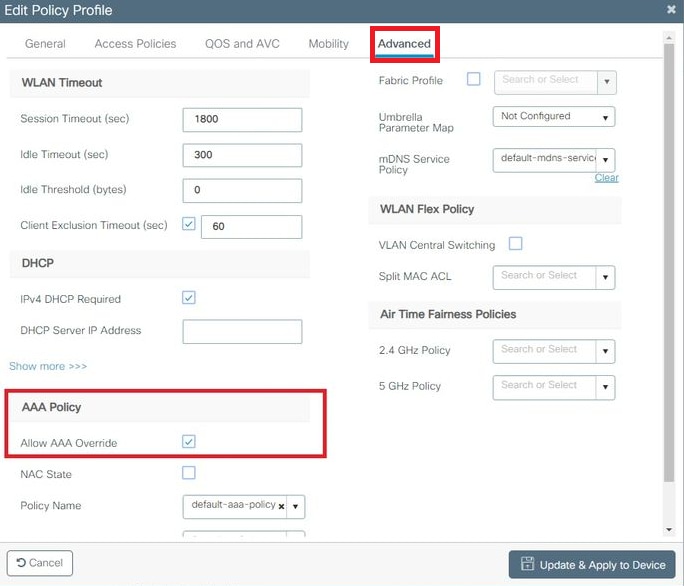

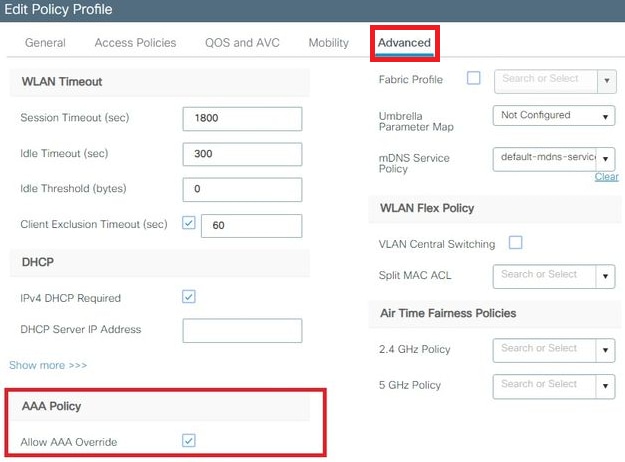

- Na

AdvanceAllow AAA Overrideguia, ative a caixa de seleção para substituir a configuração da WLC quando o servidor RADIUS retornar os atributos necessários para colocar o cliente na VLAN apropriada, conforme mostrado na imagem:

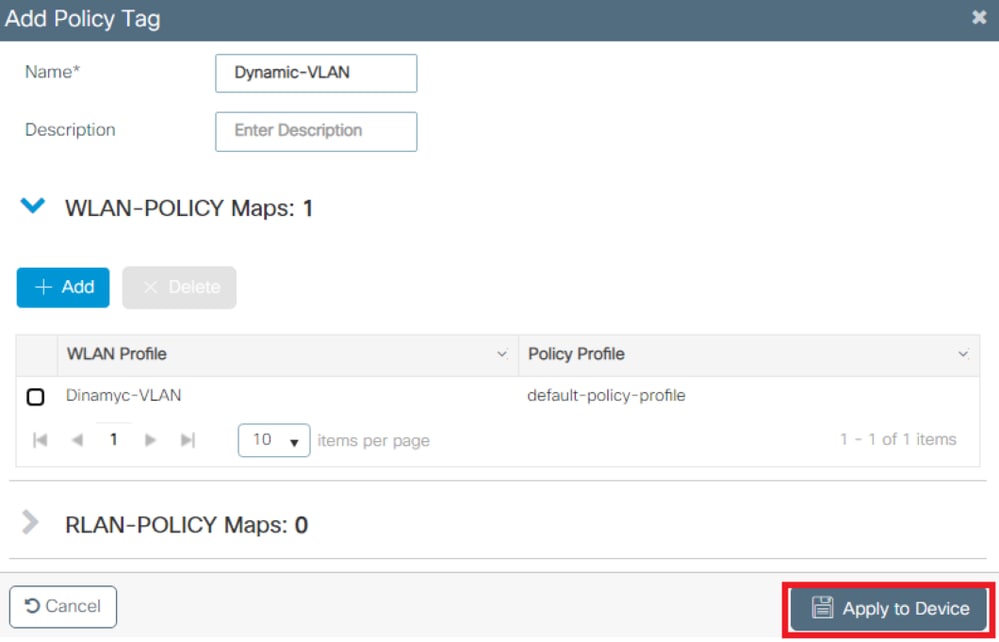

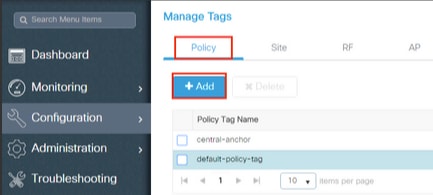

Etapa 5. Configurar a tag Policy

Este procedimento explica como configurar a tag Policy no WLC.

Conclua estes passos:

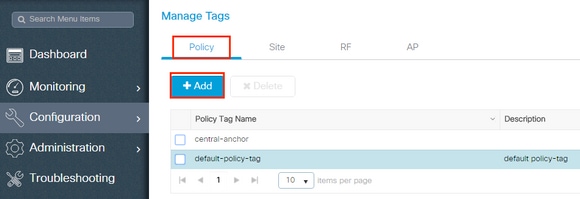

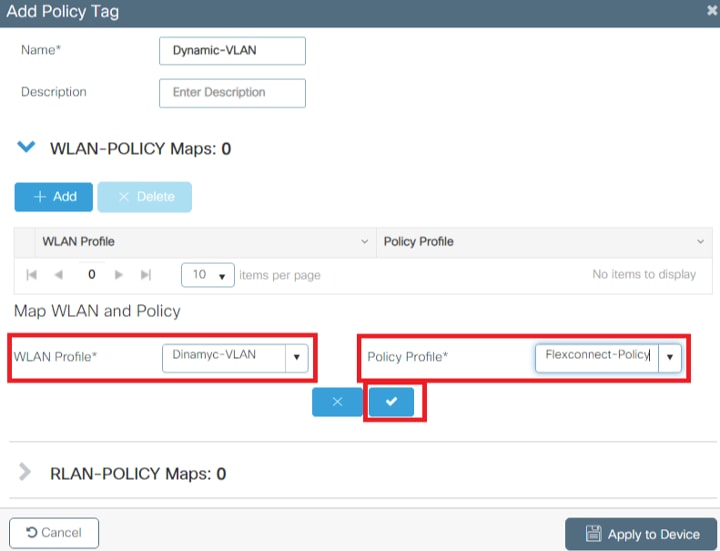

- Navegue para

Configuration > Tags & Profiles > Tags > Policye adicione um novo, se necessário, como mostrado na imagem:

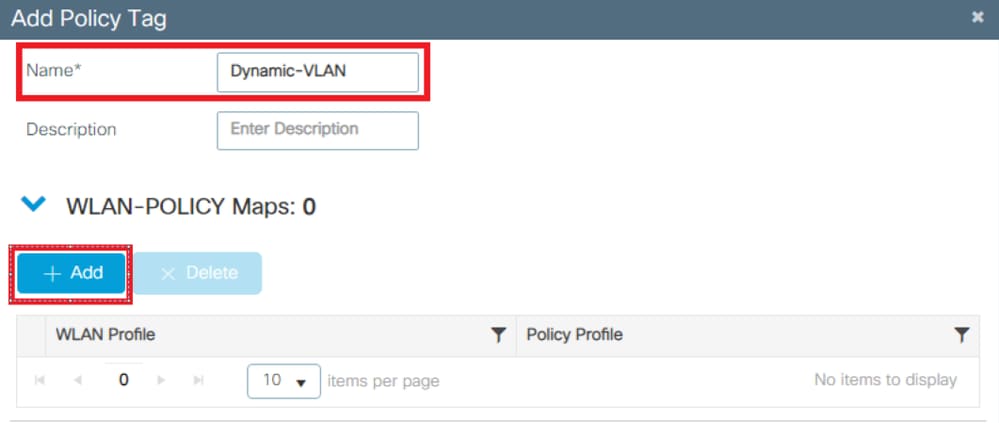

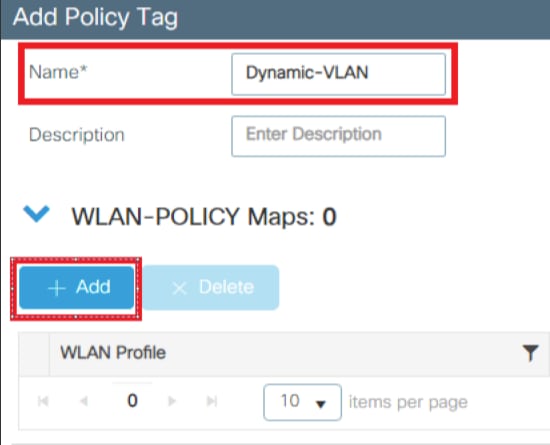

- Adicione um nome à tag de política e selecione

+Add, como mostrado na imagem:

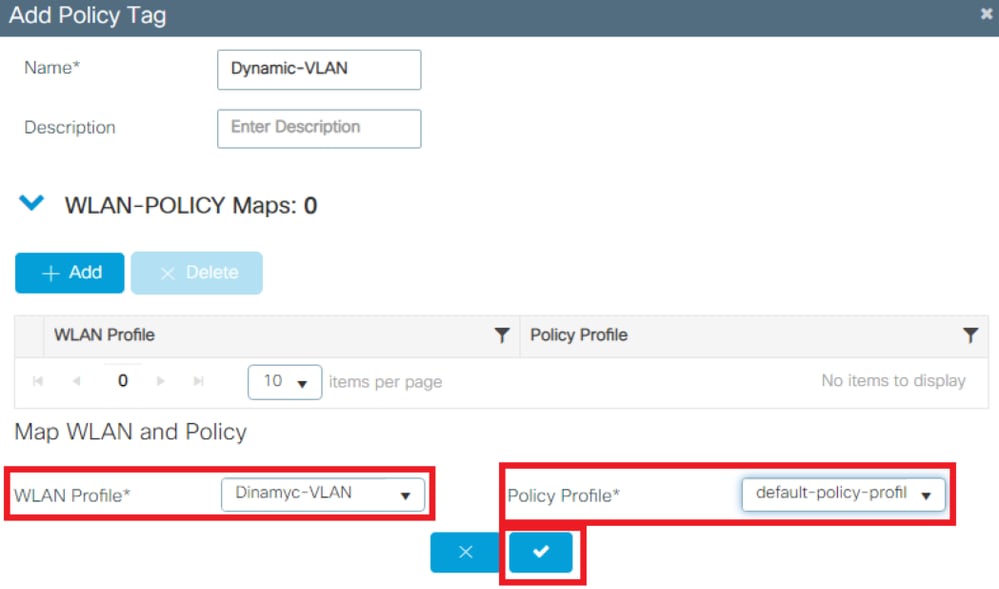

- Vincule o seu perfil de WLAN ao perfil de política desejado, conforme mostrado nas imagens:

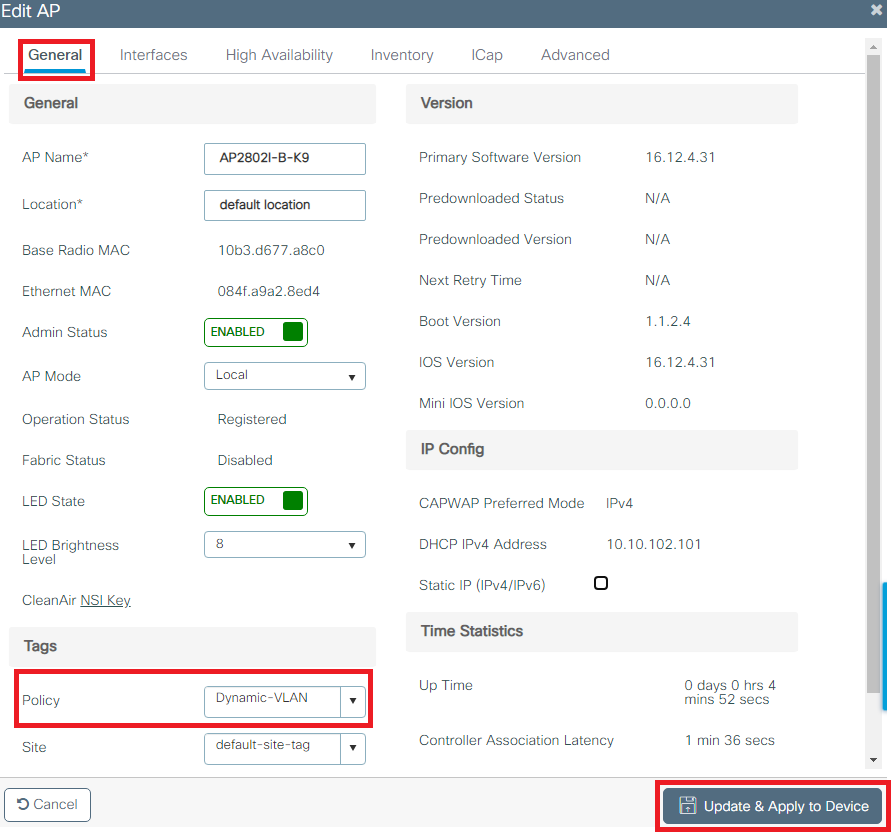

Etapa 6. Atribuir a etiqueta de política a um AP

Este procedimento explica como configurar a tag Policy no WLC.

Conclua estes passos:

- Navegue para

Configuration > Wireless > Access Points > AP Name > General Tagse atribua a tag de política relevante e selecioneUpdate & Apply to Deviceconforme mostrado na imagem:

Caution: Esteja ciente de que a alteração da tag de política em um AP resulta na desconexão do AP da WLC e, em seguida, na reconexão.

Flexconnect

O recurso Flexconnect permite que os APs enviem dados de clientes sem fio para saída através da porta LAN do AP quando configurado como um tronco. Este modo, conhecido como Flexconnect Local Switching, permite que o AP segrege o tráfego do cliente marcando-o em VLANs separadas de sua interface de gerenciamento. Esta seção fornece instruções sobre como configurar a atribuição de VLAN Dinâmica para o cenário de switching local.

Note: As etapas descritas na seção anterior também se aplicam ao cenário do Flexconnect. Para concluir a configuração do Flexconnect, execute as etapas adicionais fornecidas nesta seção.

Configurar o Switch para várias VLANs

Para permitir várias VLANs através do switch, você precisa emitir os próximos comandos para configurar a porta do switch conectada ao AP:

- Switch(config-if)#switchport mode trunk

- Switch(config-if)#switchport trunk encapsulation dot1q

Note: Por padrão, a maioria dos switches permite todas as VLANs criadas no switch através da porta de tronco.

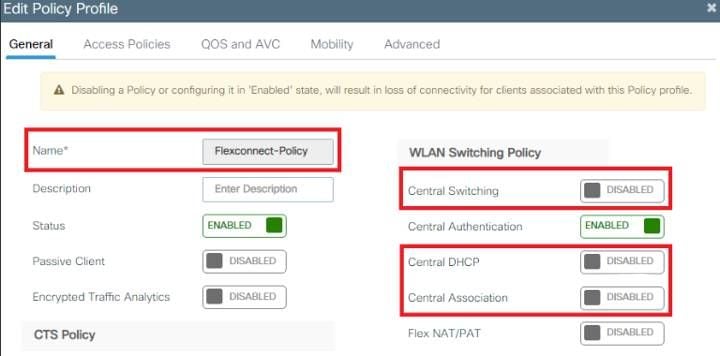

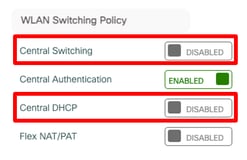

Perfil de política Flexconnect configuração

- Navegue até Configuration > Tags & Profiles > Policy Profile > +Add e crie uma nova política.

- Adicione o nome, desmarque a caixa de seleção Central Switching (Comutação central) e Central DHCP (DHCP central). Com essa configuração, o controlador processa a autenticação do cliente, enquanto o Ponto de acesso FlexConnect comuta os pacotes de dados do cliente e o DHCP localmente.

Note: Começando com o código 17.9.x, a aparência do perfil da política foi atualizada conforme descrito na imagem.

- Na guia Access Policies (Políticas de acesso), atribua a VLAN à qual os clientes sem fio são atribuídos quando se conectam a essa WLAN por padrão.

Note: A VLAN configurada nesta etapa não precisa estar presente na lista de VLANs da WLC. As VLANs necessárias são adicionadas mais tarde no Flex-Profile, o que cria as VLANs no próprio AP.

- Na guia Advance, ative a caixa de seleção Allow AAA Override para substituir as configurações da WLC pelo servidor RADIUS.

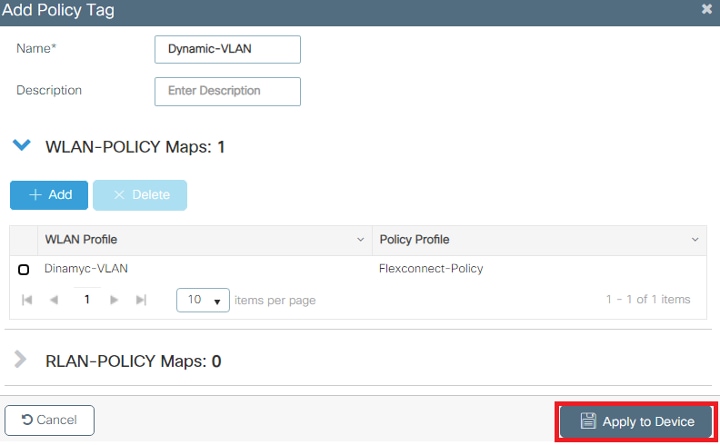

Atribuir o perfil de política do Flexconnect a uma tag de WLAN e Política

Note: Uma tag de política é usada para vincular a WLAN ao perfil de política. Você pode criar uma nova marca de política ou usar a marca default-policy.

- Navegue até Configuration > Tags & Profiles > Tags > Policy e adicione um novo se necessário.

- Digite um nome para a etiqueta de diretiva e clique no botão "adicionar".

- Vincule o perfil de WLAN ao perfil de política desejado.

- Clique no botão Apply to Device.

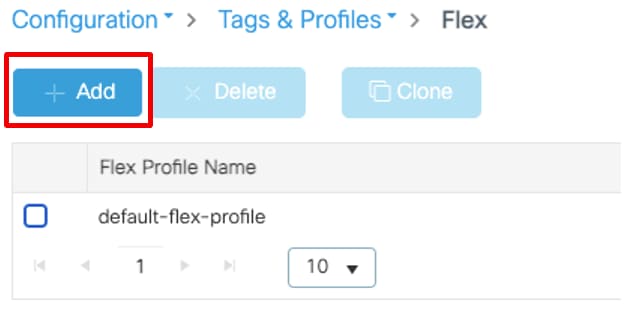

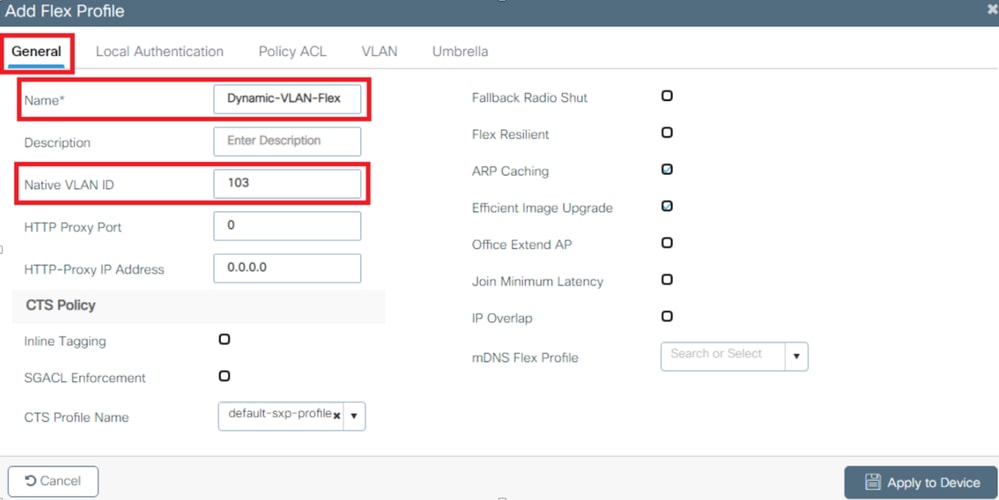

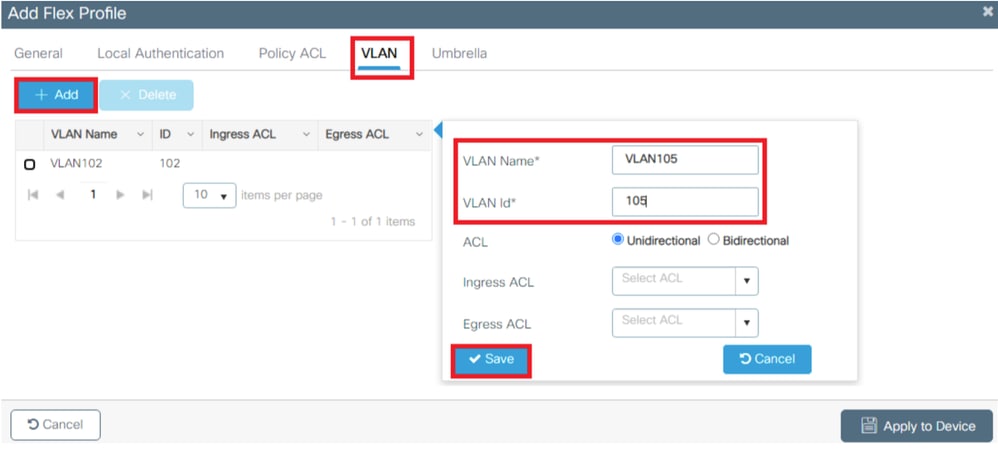

Configurar o perfil Flex

Para atribuir dinamicamente um ID de VLAN via RADIUS em um AP FlexConnect, é necessário que o ID de VLAN mencionado no atributo Tunnel-Private-Group ID da resposta RADIUS esteja presente nos pontos de acesso. As VLANs são configuradas no perfil Flex.

- Navegue até Configuration > Tags & Profiles > Flex > + Add.

- Clique na guia Geral, atribua um nome ao perfil Flex e configure uma ID de VLAN nativa para o AP.

Note: O ID da VLAN nativa refere-se à VLAN de gerenciamento para o AP, portanto, ele deve corresponder à configuração da VLAN nativa do switch ao qual o AP está conectado

- Navegue até a guia VLAN e clique no botão "Add" (Adicionar) para inserir todas as VLANs necessárias.

Note: Na etapa 3 da seção Configuração do perfil de política do Flexconnect, você configurou a VLAN padrão atribuída ao SSID. Se você usar um nome de VLAN nessa etapa, certifique-se de usar o mesmo nome de VLAN na configuração do perfil Flex, caso contrário, os clientes não poderão se conectar à WLAN.

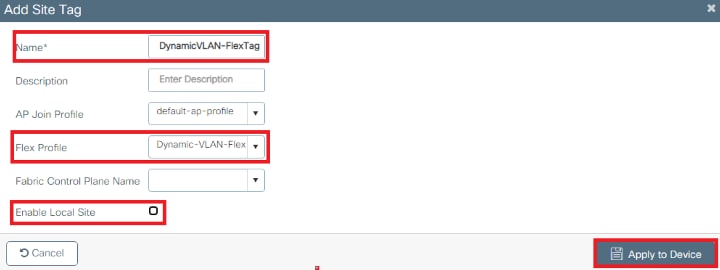

Configuração de marca de Site Flex

- Navegue até Configuration > Tags & Profiles > Tags > Site > +Add para criar uma nova tag de site.

- Desmarque a caixa Habilitar local para permitir que os APs troquem o tráfego de dados do cliente localmente e adicione o perfil Flex criado na seção Configurar o perfil Flex.

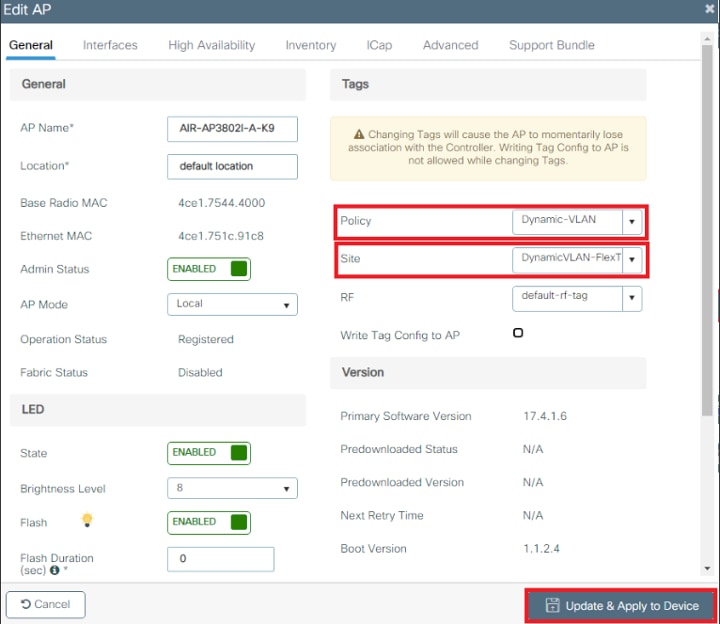

Atribua a política e a marca de site a um AP.

- Navegue até Configuration > Wireless > Access Points > AP Name > General Tags, atribua a política relevante e a marca do site e clique em Update & Apply to Device.

Caution: Esteja ciente de que a alteração da política e da marca de site em um AP resulta na desconexão do AP da WLC e na reconexão.

Note: Se o AP estiver configurado no modo Local (ou em qualquer outro modo) e, em seguida, receber uma Marca de site com a configuração "Habilitar site local" desabilitada, o AP será reinicializado e retornará ao modo FlexConnect

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

Configure o perfil SSID do cliente de teste usando o protocolo EAP apropriado e as credenciais definidas no ISE que podem retornar uma atribuição de VLAN dinâmica. Quando for solicitado um nome de usuário e uma senha, insira as informações do usuário mapeado para uma VLAN no ISE.

No exemplo anterior, observe que smith-102 está atribuído à VLAN102 como especificado no servidor RADIUS. Este exemplo usa este nome de usuário para receber autenticação e ser atribuído a uma VLAN pelo servidor RADIUS:

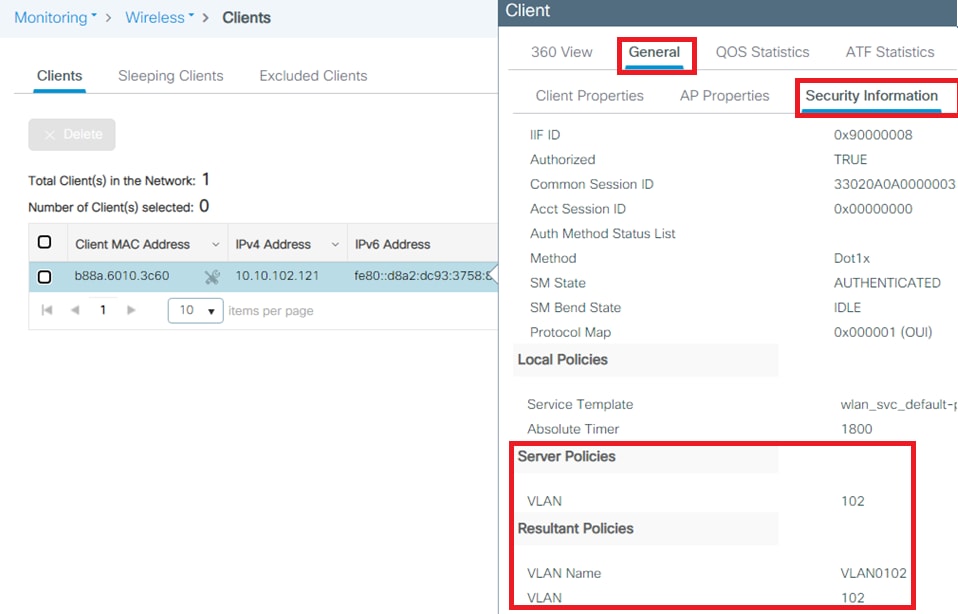

Uma vez concluída a autenticação, você precisa verificar se o cliente está atribuído à VLAN apropriada de acordo com os atributos RADIUS enviados. Conclua estas etapas para realizar esta tarefa:

- Na GUI do controlador, navegue até

Monitoring > Wireless > Clients > Select the client MAC address > General > Security Informationo campo VLAN e procure-o, conforme mostrado na imagem:

Nessa janela, você pode observar que esse cliente está atribuído à VLAN102 de acordo com os atributos RADIUS configurados no servidor RADIUS.

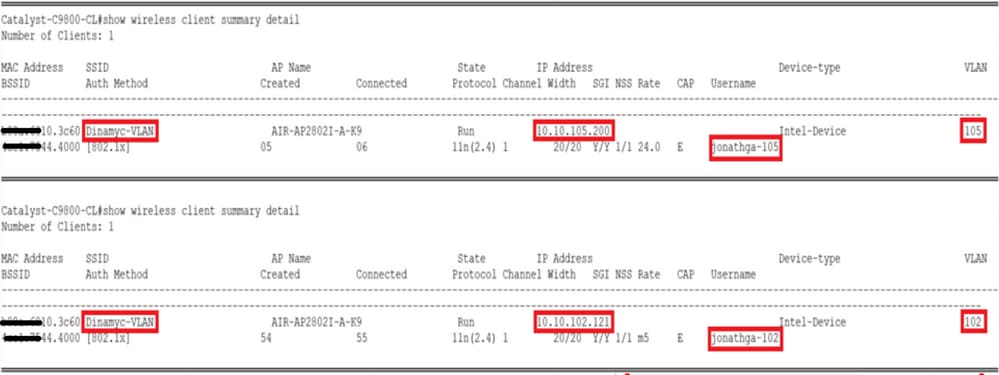

Na CLI, você pode usar o

show wireless client summary detailpara exibir as mesmas informações mostradas na imagem:

- É possível ativar o

Radioactive tracespara garantir a transferência bem-sucedida dos atributos RADIUS para a WLC. Para fazer isso, siga estas etapas:- Na GUI do controlador, navegue até

Troubleshooting > Radioactive Trace > +Add. - Insira o endereço Mac do cliente sem fio.

- Selecione

Start. - Conecte o cliente à WLAN.

- Navegue até

Stop > Generate > Choose 10 minutes > Apply to Device > Select the trace file to download the log.

- Na GUI do controlador, navegue até

Esta parte da saída de rastreamento garante uma transmissão bem-sucedida dos atributos RADIUS:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Received from id 1812/60 10.10.1.24:0, Access-Accept, len 352

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: authenticator e5 5e 58 fa da 0a c7 55 - 53 55 7d 43 97 5a 8b 17

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: User-Name [1] 13 "smith-102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: State [24] 40 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Class [25] 54 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Type [64] 6 VLAN [13]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Medium-Type [65] 6 ALL_802 [6]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Message [79] 6 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Message-Authenticator[80] 18 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Private-Group-Id[81] 6 "102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Key-Name [102] 67 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Send-Key [16] 52 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Recv-Key [17] 52 *

2021/03/21 22:22:45.238 {wncd_x_R0-0}{1}: [eap-auth] [25253]: (info): SUCCESS for EAP method name: PEAP on handle 0x0C000008

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : username 0 "smith-102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : class 0 43 41 43 53 3a 33 33 30 32 30 41 30 41 30 30 30 30 30 30 33 35 35 36 45 32 32 31 36 42 3a 49 53 45 2d 32 2f 33 39 33 33 36 36 38 37 32 2f 31 31 32 36 34 30 ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-type 1 13 [vlan] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-medium-type 1 6 [ALL_802] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute :tunnel-private-group-id 1 "102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : timeout 0 1800 (0x708) ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [25253]: (info): [0000.0000.0000:unknown] AAA override is enabled under policy profileTroubleshooting

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

3.0 |

11-Apr-2024

|

Recertificação |

2.0 |

02-Jun-2022

|

Imagens redimensionadas |

1.0 |

14-Apr-2021

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Jonathan de Jesus GarciaEngenheiro do Cisco TAC

- Jose Pablo MunozEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback