Detecção de invasor em redes sem fio unificadas

Contents

Introdução

As redes wireless estendem redes com fio e aumentam a produtividade dos trabalhadores e acessam às informações. Contudo, uma rede wireless não autorizada apresenta uma camada adicional de preocupações de segurança. Além disso, ela é colocada na segurança das portas em redes com fio, tendo as redes wireless como uma extensão simples de redes com fio. Portanto, um funcionário que traz seu próprio Ponto de Acesso (AP) Cisco em uma infraestrutura bem segura com ou sem fio e permite que usuários não autorizados acessem essa rede, até então segura, pode facilmente comprometer uma rede segura.

A detecção de invasores permite que o administrador de rede monitore e elimine essa preocupação de segurança. A Cisco Unified Network Architecture fornece dois métodos de detecção de invasores que permitem uma solução completa de identificação e contenção de invasores sem a necessidade de redes e ferramentas de sobreposição caras e difíceis de justificar.

Visão geral do recurso

A detecção de invasores não está vinculada a nenhuma regulamentação e nenhuma adesão legal é necessária para sua operação. No entanto, a contenção desonesta geralmente apresenta problemas legais que podem colocar o provedor de infraestrutura em uma posição desconfortável se ele for deixado para operar automaticamente. A Cisco é extremamente sensível a essas questões e fornece essas soluções. Cada controlador é configurado com um nome de Grupo de RF.Depois que um AP leve se registra em um controlador, ele incorpora um Elemento de Informação de autenticação (IE) específico ao Grupo de RF configurado no controlador em todos os seus quadros de resposta de beacons/sondas. Quando o AP leve ouve os quadros de resposta de beacons/sondas de um AP sem este IE ou com o IE errado, o AP leve relata esse AP como invasor, registra seu BSSID em uma tabela invasora e envia a tabela para a controladora. Existem dois métodos, nomeadamente o Rogue Location Discovery Protocol (RLDP) e a operação passiva, que são explicados em detalhe; consulte a seção Determinar invasores ativos.

Descoberta de invasores de infraestrutura

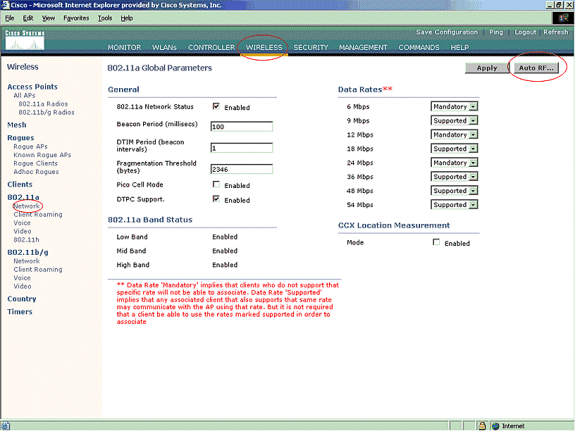

A detecção de invasores em um ambiente sem fio ativo pode ser cara. Esse processo solicita que o AP em serviço (ou modo local) pare o serviço, ouça o ruído e execute a detecção de invasor. O administrador de rede configura os canais a serem examinados e configura o período de tempo no qual todas as estações são examinadas. O AP escuta por 50 ms os beacons de cliente invasor e, em seguida, retorna ao canal configurado para atender os clientes novamente. Essa varredura ativa, combinada com mensagens de vizinhos, identifica quais APs são falsos e quais APs são válidos e parte da rede. Para configurar os canais digitalizados e o período de tempo de digitalização, navegue até Wireless > 802.11b/g Network (b/g ou "a", dependendo do requisito de rede) e selecione o botão Auto RF no canto superior direito da janela do navegador.

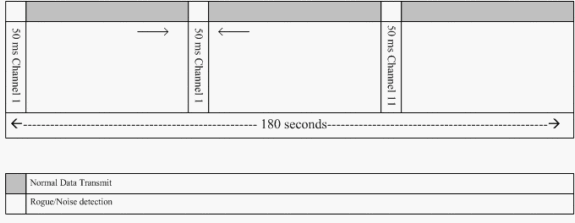

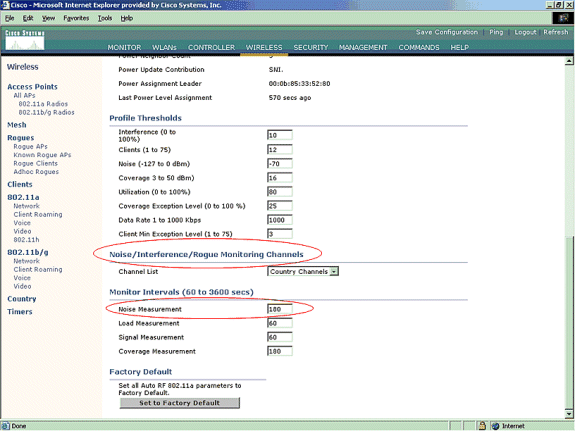

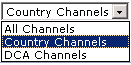

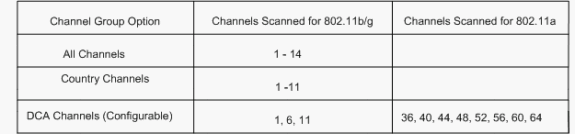

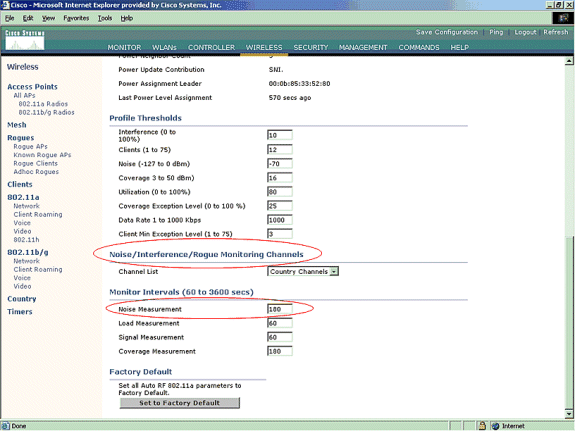

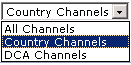

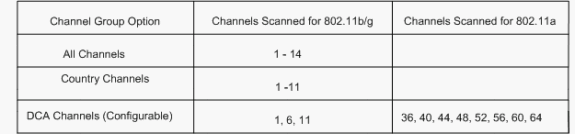

Você pode rolar para baixo até Noise/Interference/Rogue Monitoring Channels para configurar os canais a serem verificados quanto a invasores e ruído. As opções disponíveis são: Todos os canais (de 1 a 14), Canais de país (de 1 a 11) ou Canais DCA (Dynamic Channel Association) (por padrão 1, 6 e 11). O período de tempo de varredura através desses canais pode ser configurado na mesma janela, em Intervalos de monitor (60 a 3600 seg), juntamente com o intervalo de medição de ruído. Por padrão, o intervalo de escuta para ruído fora do canal e invasores é de 180 segundos. Isso significa que cada canal é examinado a cada 180 segundos. Este é um exemplo dos canais DCA que são verificados a cada 180 segundos:

Como ilustrado, um grande número de canais configurados para serem verificados, combinado com os curtos intervalos de verificação, deixa menos tempo para que o AP realmente atenda aos clientes de dados.

O AP leve espera para rotular clientes e APs como não autorizados porque esses não autorizados possivelmente não são relatados por outro AP até que outro ciclo seja concluído. O mesmo AP se move para o mesmo canal novamente para monitorar APs e clientes invasores, bem como ruído e interferência. Se os mesmos clientes e/ou APs forem detectados, eles serão listados novamente como invasores no controlador. O controlador agora começa a determinar se esses invasores estão conectados à rede local ou simplesmente a um AP vizinho. Em ambos os casos, um AP que não faz parte da rede sem fio local gerenciada é considerado um invasor.

Detalhes do invasor

Um AP leve fica fora do canal por 50 ms para ouvir clientes invasores, monitorar quanto a ruído e interferência de canal. Todos os APs ou clientes invasores detectados são enviados para a controladora, que reúne estas informações:

-

O endereço MAC do AP invasor

-

O nome do AP invasor

-

O endereço MAC do(s) cliente(s) conectado(s) invasor(es)

-

Se os quadros estão protegidos com WPA ou WEP

-

O preâmbulo

-

A razão sinal/ruído (SNR)

-

O indicador de intensidade do sinal receptor (RSSI)

Ponto de acesso do detector invasor

Você pode fazer um AP operar como um detector invasor, o que permite que ele seja colocado em uma porta de tronco para que possa ouvir todas as VLANs conectadas com fio. Ele continua a encontrar o cliente na sub-rede com fio em todas as VLANs. O AP do detector de invasor escuta os pacotes do Address Resolution Protocol (ARP) para determinar os endereços da camada 2 de clientes invasores identificados ou os APs invasores enviados pelo controlador. Se um endereço de Camada 2 correspondente for encontrado, a controladora gera um alarme que identifica o AP ou cliente invasor como uma ameaça. Esse alarme indica que o invasor foi visto na rede com fio.

Determinar invasores ativos

Os APs invasores devem ser "vistos" duas vezes antes de serem adicionados como invasores pela controladora. Os APs invasores não são considerados uma ameaça se não estiverem conectados ao segmento com fio da rede corporativa. Para determinar se o invasor está ativo, várias abordagens são usadas. Essas abordagens incluem o RLDP.

Protocolo de Identificação de Local (RLDP - Rogue Location Discovery Protocol)

O RLDP é uma abordagem ativa, que é usada quando o AP invasor não tem autenticação (autenticação aberta) configurada. Esse modo, que é desativado por padrão, instrui um AP ativo a mover-se para o canal invasor e conectar-se ao invasor como um cliente. Durante esse período, o AP ativo envia mensagens de desautenticação a todos os clientes conectados e desliga a interface de rádio. Em seguida, ele se associará ao AP invasor como um cliente.

O AP, então, tenta obter um endereço IP do AP invasor e encaminha um pacote do User Datagram Protocol (UDP) (porta 6352) que contém o AP local e as informações de conexão não autorizadas para o controlador através do AP invasor. Se o controlador receber esse pacote, o alarme será definido para notificar o administrador de rede de que um AP invasor foi descoberto na rede com fio com o recurso RLDP.

Observação: use o comando debug dot11 rldp enable para verificar se o AP leve se associa e recebe um endereço DHCP do AP invasor. Esse comando também exibe o pacote UDP enviado pelo AP leve ao controlador.

Um exemplo de um pacote UDP (porta destino 6352) enviado pelo AP leve é mostrado aqui:

0020 0a 01 01 0d 0a 01 ......(.*..)... 0030 01 1e 00 07 85 92 78 01 00 00 00 00 00 00 00 00 .....x........ 0040 00 00 00 00 00 00 00 00 00 00

Os primeiros 5 bytes dos dados contêm o endereço DHCP fornecido ao AP de modo local pelo AP invasor. Os próximos 5 bytes são o endereço IP do controlador, seguido de 6 bytes que representam o endereço MAC do AP não autorizado. Em seguida, há 18 bytes de zeros.

Operação Passiva:

Essa abordagem é usada quando o AP invasor tem alguma forma de autenticação, seja WEP ou WPA. Quando uma forma de autenticação é configurada no AP invasor, o AP leve não pode se associar porque não conhece a chave configurada no AP invasor. O processo começa com o controlador quando ele passa a lista de endereços MAC de cliente invasor para um AP configurado como um detector invasor. O detector de invasores examina todas as sub-redes conectadas e configuradas em busca de solicitações ARP, e o ARP procura um endereço de Camada 2 correspondente. Se uma correspondência for descoberta, o controlador notificará o administrador de rede de que um invasor foi detectado na sub-rede com fio.

Contenção de invasores ativos

Quando um cliente invasor é detectado na rede com fio, o administrador de rede pode conter o AP invasor e os clientes invasores. Isso pode ser obtido porque os pacotes de desautenticação 802.11 são enviados aos clientes que estão associados a APs invasores, de modo que a ameaça criada por esse buraco seja mitigada. Cada vez que há uma tentativa de conter o AP invasor, quase 15% do recurso do AP leve é usado. Portanto, sugere-se localizar fisicamente e remover o AP invasor depois que ele estiver contido.

Note: Na versão 5.2.157.0 da WLC, depois que o invasor for detectado, agora você pode optar por conter manual ou automaticamente o invasor detectado. Nas versões de software da controladora anteriores à 5.2.157.0, a contenção manual é a única opção.

Detecção de invasor - Etapas de configuração

Quase toda a configuração de detecção de invasor é habilitada por padrão para permitir segurança de rede maximizada e pronta para uso. Estas etapas de configuração pressupõem que nenhuma detecção de invasor esteja configurada no controlador para esclarecer informações importantes de detecção de invasor.

Para configurar a detecção de invasor, siga estas etapas:

-

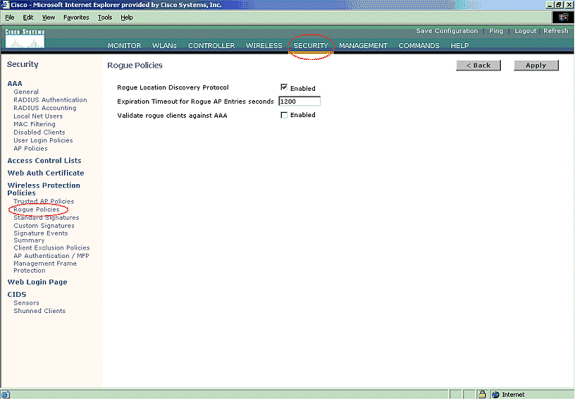

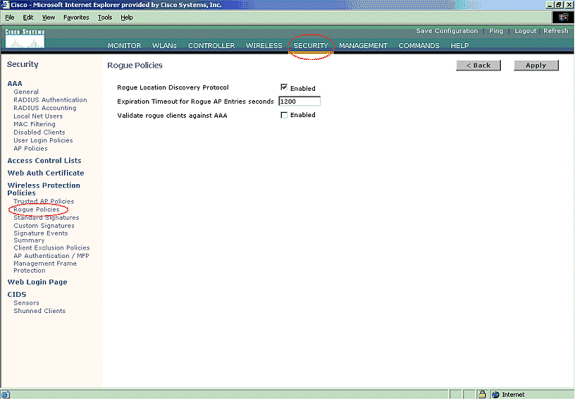

Verifique se o protocolo Rogue Location Discovery está ativado. Para ativá-lo, escolha Security > Rogue Policies e clique em Enabled no Rogue Location Discovery Protocol como mostrado na figura.

Observação: se um AP invasor não for ouvido por um determinado período de tempo, ele será removido da controladora. Este é o Tempo Limite de Expiração para um AP invasor, que é configurado abaixo da opção RLDP.

-

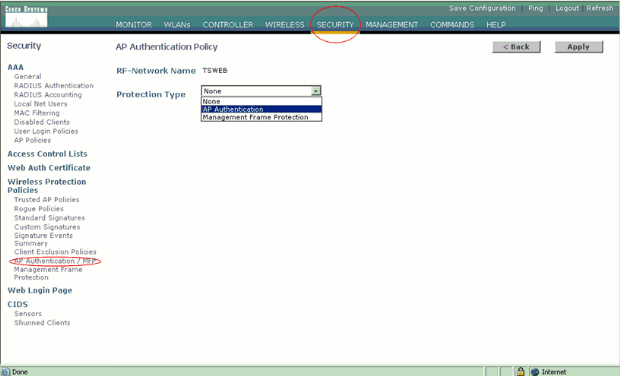

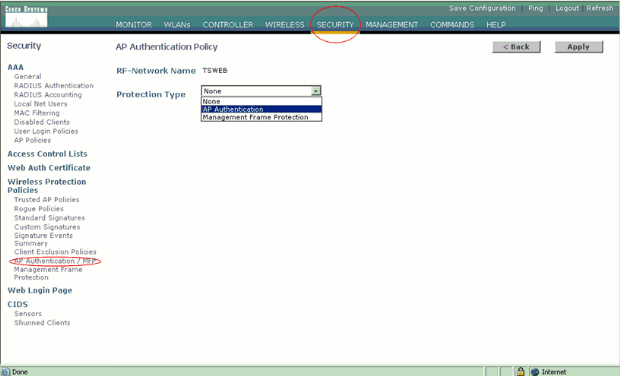

Esta é uma etapa opcional. Quando esse recurso está habilitado, os APs que enviam pacotes vizinhos de RRM com diferentes nomes de Grupo RF são relatados como não autorizados. Isso será útil ao estudar seu ambiente de RF. Para habilitá-lo, escolha Security-> AP Authentication. Em seguida, escolha AP Authentication como o Protection Type, conforme mostrado na figura.

-

Verifique os canais a serem examinados nestas etapas:

-

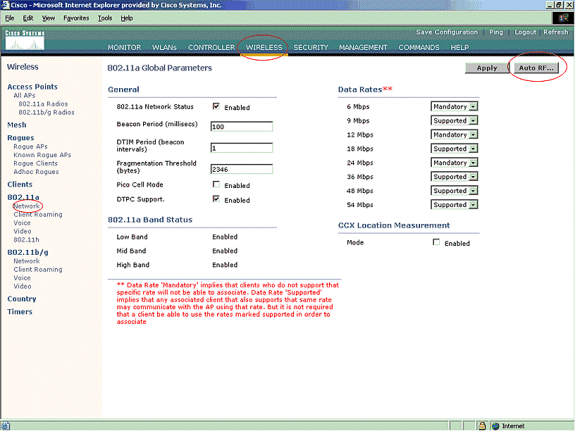

Selecione Wireless > 802.11a Network e, em seguida, Auto RF no lado direito, como mostrado na figura.

-

Na página Auto RF, role para baixo e escolha Noise/Interference/Rogue Monitoring Channels.

-

A Channel List (Lista de canais) detalha os canais a serem examinados quanto à monitoração de invasores, além de outras funções de controlador e AP. Consulte Perguntas Frequentes sobre Pontos de Acesso Lightweight para obter mais informações sobre APs Lightweight e Perguntas Frequentes sobre Troubleshooting de Controladoras Wireless LAN (WLC) para obter mais informações sobre controladoras Wireless.

-

-

Defina o período de tempo para a varredura dos canais selecionados:

A duração da digitalização do grupo definido de canais é configurada em Intervalos de monitor > Medição de ruído, e o intervalo permitido é de 60 a 3600 segundos. Se deixado no padrão de 180 segundos, os APs verificam cada canal no grupo de canais uma vez, por 50 ms, a cada 180 segundos. Durante esse período, o rádio do AP muda de seu canal de serviço para o canal especificado, escuta e grava valores por um período de 50 ms e depois retorna ao canal original. O tempo de salto mais o tempo de permanência de 50 ms tira o AP do canal por aproximadamente 60 ms cada vez. Isso significa que cada AP gasta aproximadamente 840 ms de um total de 180 segundos escutando invasores.

O tempo de "escuta" ou "permanência" não pode ser modificado e não é alterado com um ajuste do valor de Medição de ruído. Se o temporizador de medição de ruído for reduzido, o processo de descoberta de invasores provavelmente encontrará mais invasores e os encontrará mais rapidamente. No entanto, essa melhoria ocorre às custas da integridade de dados e do atendimento ao cliente. Um valor mais alto, por outro lado, permite uma melhor integridade de dados, mas reduz a capacidade de encontrar invasores rapidamente.

-

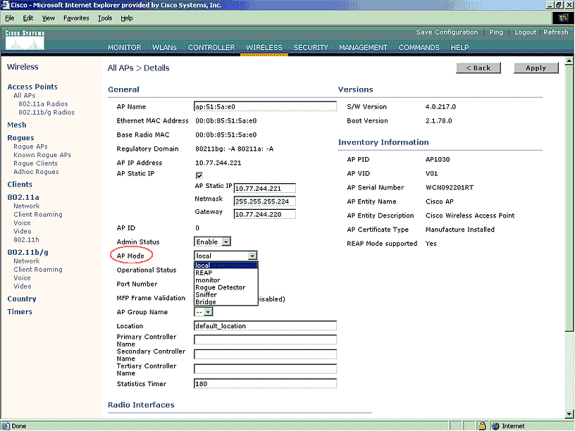

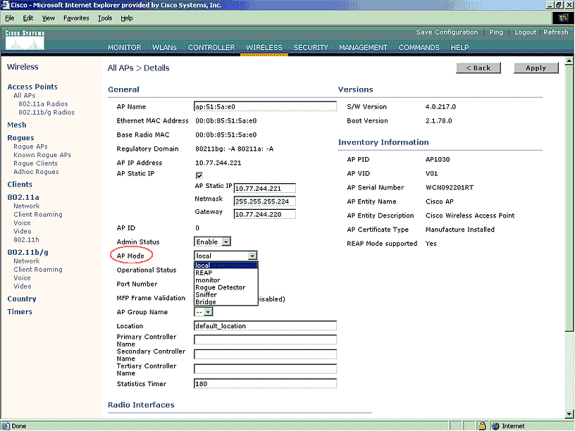

Configure o modo de operação do AP:

Um modo de operação de AP leve define a função do AP. Os modos relacionados às informações apresentadas neste documento são:

-

Local — Esta é a operação normal de um AP. Esse modo permite que os clientes de dados sejam atendidos enquanto os canais configurados são verificados quanto a ruídos e invasores. Neste modo de operação, o AP fica fora do canal por 50 ms e escuta por invasores. Ele percorre cada canal, um por vez, durante o período especificado na configuração de RF automática.

-

Monitor — Este é o modo somente de recepção de rádio e permite que o AP examine todos os canais configurados a cada 12 segundos. Somente os pacotes de desautenticação são enviados no ar com um AP configurado dessa maneira. Um AP do modo de monitor pode detectar invasores, mas não pode se conectar a um invasor suspeito como um cliente para enviar os pacotes RLDP.

Nota: DCA refere-se a canais não sobrepostos que são configuráveis com os modos padrão.

-

Rogue Detector — Nesse modo, o rádio do AP é desligado e o AP escuta apenas o tráfego com fio. O controlador passa os APs configurados como detectores de invasores, bem como listas de clientes e endereços MAC de AP suspeitos. O detector de invasor escuta somente pacotes ARP e pode ser conectado a todos os domínios de broadcast por meio de um link de tronco, se desejado.

Você pode configurar um modo AP individual simplesmente, uma vez que o AP leve está conectado à controladora. Para alterar o modo do AP, conecte-se à interface da Web do controlador e navegue até Wireless. Clique em Details ao lado do AP desejado para exibir uma tela semelhante a esta:

Use o menu suspenso AP Mode para selecionar o modo de operação do AP desejado.

-

Comandos para Troubleshooting

Use estes comandos para solucionar problemas de sua configuração no AP:

-

show rogue ap summary — Este comando exibe a lista de APs invasores detectados pelos APs Lightweight.

-

show rogue ap detailed <MAC address of the rogue ap> —Use este comando para exibir detalhes sobre um AP invasor individual. Este é o comando que ajuda a determinar se o AP invasor está conectado à rede com fio.

Conclusão

A detecção e contenção de invasores na solução de controlador centralizado da Cisco é o método mais eficaz e menos invasivo do setor. A flexibilidade fornecida ao administrador de rede permite uma adequação mais personalizada que pode acomodar qualquer requisito de rede.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

10-Aug-2006

|

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback