Introdução

Este documento descreve como o comando test aaa radius identifica problemas de conectividade do servidor radius e de autenticação do cliente.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento do código 8.2 da controladora Wireless LAN (WLC) do AireOS e superior.

Componentes Utilizados

Este documento e os comandos mencionados são específicos das WLCs do Cisco AireOS.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Os problemas de autenticação de cliente sem fio são um dos problemas mais difíceis que os engenheiros de rede sem fio enfrentam. Para solucionar problemas, geralmente é necessário

controlar o cliente problemático, trabalhar com usuários finais que não têm o melhor conhecimento das redes sem fio e coletar depurações e capturas. Em uma rede sem fio cada vez mais crítica, isso pode causar um tempo de inatividade significativo.

Até agora, não havia uma maneira fácil de identificar se uma falha de autenticação foi causada pelo servidor radius que rejeita o cliente, ou se foi apenas um problema de acessibilidade.

O comando test aaa radius permite que você faça exatamente isso. Agora você pode verificar remotamente se a comunicação do servidor WLC-Radius falha ou se as credenciais do cliente resultam em uma autenticação aprovada ou com falha.

Como O Recurso Funciona

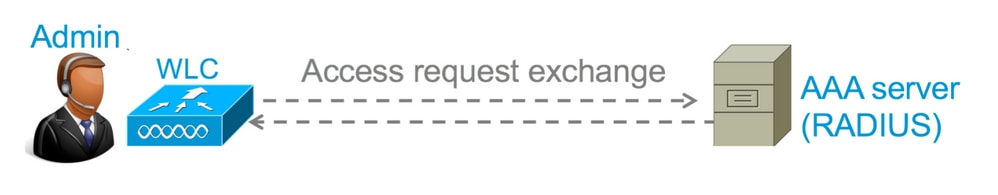

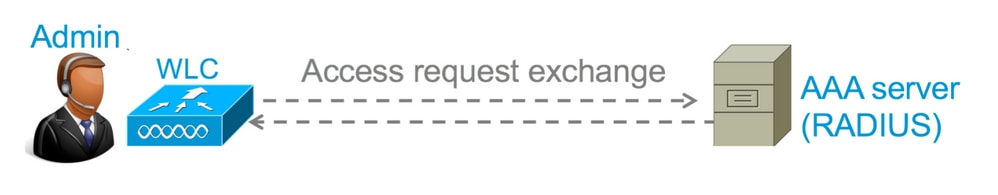

Esse é um fluxo de trabalho básico quando você usa o comando test aaa radius , (como mostrado).

Etapa 1. A WLC envia uma mensagem de solicitação de acesso ao servidor radius junto com os parâmetros mencionados no test aaa radius comando:

(Controlador Cisco) >test aaa radius username password wlan-id apgroup server-index

Exemplo

test aaa radius username admin password cisco123 wlan-id 1 apgroup default-group server-index 2

Etapa 2. O servidor radius valida as credenciais fornecidas e fornece os resultados da solicitação de autenticação.

Sintaxe do comando

Estes parâmetros precisam ser fornecidos para executar o comando:

(Controlador Cisco) > test aaa radius username password wlan-id apgroup server-index

<username> ---> Username that you are testing.

<password> ---> Password that you are testing

<wlan-id> ---> WLAN ID of the SSID that you are testing.

<apgroup-name> (optional) ---> AP group name. This will be default-group if there is no AP group configured.

<server-index> (optional) ---> The server index configured for the radius server that you are trying to test. This can be found under Security > Authentication tab.

Cenário 1: Passou na tentativa de autenticação

Vejamos como o comando funciona e as saídas são vistas quando o test aaa radius comando resulta em uma autenticação passada. Quando o comando é executado, o WLC exibe os parâmetros com os quais ele envia a solicitação de acesso:

(Cisco Controller) >test aaa radius username admin password cisco123 wlan-id 1 apgroup default-group server-index 2

Radius Test Request

Wlan-id........................................ 1

ApGroup Name................................... default-group

Attributes Values

---------- ------

User-Name admin

Called-Station-Id 00:00:00:00:00:00:WLC5508

Calling-Station-Id 00:11:22:33:44:55

Nas-Port 0x0000000d (13)

Nas-Ip-Address 10.20.227.39

NAS-Identifier WLC_5508

Airespace / WLAN-Identifier 0x00000001 (1)

User-Password cisco123

Service-Type 0x00000008 (8)

Framed-MTU 0x00000514 (1300)

Nas-Port-Type 0x00000013 (19)

Tunnel-Type 0x0000000d (13)

Tunnel-Medium-Type 0x00000006 (6)

Tunnel-Group-Id 0x00000051 (81)

Cisco / Audit-Session-Id ad14e327000000c466191e23

Acct-Session-Id 56131b33/00:11:22:33:44:55/210

test radius auth request successfully sent. Execute 'test aaa show radius' for response

Para exibir os resultados da solicitação de autenticação, execute o comando test aaa show radius . O comando pode levar algum tempo para mostrar a saída se um servidor radius estiver inacessível e a WLC precisar repetir ou fazer fallback para um servidor radius diferente.

(Cisco Controller) >test aaa show radius

Radius Test Request

Wlan-id........................................ 1

ApGroup Name................................... default-group

Server Index................................... 2

Radius Test Response

Radius Server Retry Status

------------- ----- ------

10.20.227.52 1 Success

Authentication Response:

Result Code: Success

Attributes Values

---------- ------

User-Name admin

Class CACS:rs-acs5-6-0-22/230677882/20313

Session-Timeout 0x0000001e (30)

Termination-Action 0x00000000 (0)

Tunnel-Type 0x0000000d (13)

Tunnel-Medium-Type 0x00000006 (6)

Tunnel-Group-Id 0x00000051 (81)

O aspecto extremamente útil desse comando é que ele mostra os atributos que são retornados pelo servidor radius. Pode ser o URL de redirecionamento e a Lista de Controle de Acesso (ACL). Por exemplo, no caso de Central Web Authentication (CWA) ou de informações de VLAN quando você usa VLAN override.

Caution: O nome de usuário/senha na solicitação de acesso é enviado em texto claro para o servidor radius, portanto, você precisa usá-lo com cuidado se o tráfego fluir por uma rede não segura.

Cenário 2: Falha na tentativa de autenticação

Deixe-nos ver como a saída aparece quando uma entrada de nome de usuário/senha resulta em uma falha de autenticação.

(Cisco Controller) >test aaa show radius

Radius Test Request

Wlan-id........................................ 1

ApGroup Name................................... default-group

Server Index................................... 2

Radius Test Response

Radius Server Retry Status

------------- ----- ------

10.20.227.52 1 Success

Authentication Response:

Result Code: Authentication failed ------> This result indicates that the user authentication will fail.

No AVPs in Response

Nesse caso, você pode ver que o teste de conectividade resultou em um Sucesso , no entanto, o servidor radius enviou um access-reject para a combinação de nome de usuário/senha usada.

Cenário 3: Falha na comunicação entre a WLC e o servidor Radius

(Cisco Controller) >test aaa show radius

previous test command still not completed, try after some time

Aguarde até que a WLC conclua as tentativas antes de exibir a saída. O tempo pode variar com base nos limites de repetição configurados.

(Cisco Controller) >test aaa show radius

Radius Test Request

Wlan-id........................................ 1

ApGroup Name................................... default-group

Server Index................................... 3

Radius Test Response

Radius Server Retry Status

------------- ----- ------

10.20.227.72 6 No response received from server

Authentication Response:

Result Code: No response received from server

No AVPs in Response

Nesta saída, você pode ver que o WLC tentou entrar em contato com o servidor radius 6 vezes e, quando não houve resposta, ele marcou o servidor radius como inalcançável.

Cenário 4 : Fallback de raio

Quando você tem vários servidores radius configurados no Service Set Identifier (SSID) e o servidor radius primário não responde, a WLC tenta com o servidor radius secundário configurado. Isso é mostrado muito claramente na saída em que o primeiro servidor radius não responde e a WLC tenta o segundo servidor radius que responde imediatamente.

(Cisco Controller) >test aaa show radius

Radius Test Request

Wlan-id........................................ 1

ApGroup Name................................... default-group

Radius Test Response

Radius Server Retry Status

------------- ----- ------

10.20.227.62 6 No response received from server

10.20.227.52 1 Success

Authentication Response:

Result Code: Success

Attributes Values

---------- ------

User-Name admin

Caveats

- No momento, não há suporte para GUI. É apenas um comando que pode ser executado da WLC.

- A verificação é somente para radius. Ele não pode ser usado para autenticação TACACS.

- A autenticação local do Flexconnect não pode ser testada com este método.

Informações Relacionadas

Feedback

Feedback