Exemplo de configuração de WEP em um ponto de acesso autônomo

Contents

Introdução

Este documento descreve como usar e configurar a Wired Equivalent Privacy (WEP) em um ponto de acesso autônomo (AP) da Cisco.

Pré-requisitos

Requisitos

Este documento pressupõe que você pode fazer uma conexão administrativa com os dispositivos WLAN e que os dispositivos funcionam normalmente em um ambiente não criptografado. Para configurar uma WEP de 40 bits padrão, você deve ter duas ou mais unidades de rádio que se comunicam entre si.

Componentes Utilizados

As informações neste documento são baseadas em um AP 1140 que executa o Cisco IOS® Release15.2JB.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Informações de Apoio

WEP é o algoritmo de criptografia criado no padrão 802.11 (Wi-Fi). A WEP usa a cifra de fluxo RC4 para a confidencialidade e a soma de verificação de redundância cíclica 32 (CRC-32) para a integridade .

A WEP padrão de 64 bits usa uma chave de 40 bits (também conhecida como WEP-40), que é concatenada com um vetor de inicialização (IV) de 24 bits para formar a chave RC4. Uma chave WEP de 64 bits é geralmente inserida como uma sequência de 10 caracteres hexadecimais (base 16) (zero a nove e A-F). Cada caractere representa quatro bits e dez dígitos de quatro bits cada um equivale a 40 bits; se você adicionar o IV de 24 bits, ele produzirá a chave WEP completa de 64 bits.

Uma chave WEP de 128 bits é geralmente inserida como uma sequência de 26 caracteres hexadecimais. Vinte e seis dígitos de quatro bits cada equivalem a 104 bits; se você adicionar o IV de 24 bits, ele produzirá a chave WEP de 128 bits completa. A maioria dos dispositivos permite que o usuário insira a chave como 13 caracteres ASCII.

Métodos de autenticação

Dois métodos de autenticação podem ser usados com WEP: Open System Authentication e Shared Key Authentication.

Com a Autenticação de Sistema Aberto, o cliente WLAN não precisa fornecer credenciais ao AP para autenticação. Qualquer cliente pode se autenticar com o AP e, em seguida, tentar se associar. Na verdade, nenhuma autenticação ocorre. Subsequentemente, as chaves WEP podem ser usadas para criptografar quadros de dados. Neste ponto, o cliente deve ter as chaves corretas.

Com a Shared Key Authentication, a chave WEP é usada para autenticação em um handshake de resposta a desafio de quatro etapas:

- O cliente envia uma solicitação de autenticação ao AP.

- O AP responde com um desafio de texto claro.

- O cliente criptografa o texto de desafio com a chave WEP configurada e responde com outra solicitação de autenticação.

- O AP descriptografa a resposta. Se a resposta corresponder ao texto do desafio, o AP enviará uma resposta positiva.

Após a autenticação e a associação, a chave WEP pré-compartilhada também é usada para criptografar os quadros de dados com RC4.

À primeira vista, pode parecer que a Shared Key Authentication é mais segura do que a Open System Authentication, já que esta última não oferece autenticação real. No entanto, o inverso é verdadeiro. É possível derivar o fluxo de chaves usado para o handshake se você capturar os quadros de desafio na Autenticação de chave compartilhada. Portanto, é aconselhável usar a Autenticação de sistema aberto para autenticação WEP, em vez da Autenticação de chave compartilhada.

O TKIP (Temporal Key Integrity Protocol) foi criado para solucionar esses problemas de WEP. Semelhante à WEP, o TKIP usa a criptografia RC4. No entanto, o TKIP aprimora o WEP com a adição de medidas como hash de chave por pacote, MIC (Message Integrity Check) e rotação de chave de broadcast para resolver vulnerabilidades WEP conhecidas. O TKIP usa a cifra de fluxo RC4 com chaves de 128 bits para criptografia e chaves de 64 bits para autenticação.

Configurar

Esta seção fornece as configurações GUI e CLI para WEP.

Configuração de GUI

Conclua estas etapas para configurar a WEP com a GUI.

- Conecte-se ao AP através da GUI.

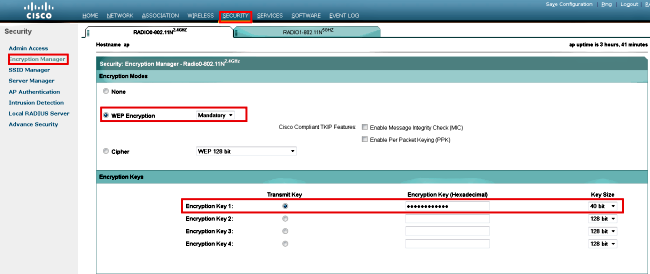

- No menu Security no lado esquerdo da janela, escolha Encryption Manager para a interface de rádio na qual você deseja configurar suas chaves WEP estáticas.

- Em Modos de criptografia, clique em Criptografia WEP e selecione Obrigatório no menu suspenso do cliente.

Os Modos de Criptografia usados pela Estação são:

- Padrão (sem criptografia) - Exige que os clientes se comuniquem com o AP sem qualquer criptografia de dados. Esta configuração não é recomendada.

- Opcional - Permite que os clientes se comuniquem com o AP com ou sem criptografia de dados. Normalmente, essa opção é usada quando há dispositivos clientes que não podem fazer uma conexão WEP, como clientes que não são da Cisco em um ambiente WEP de 128 bits.

- Obrigatório (Criptografia total) - Exige que os clientes usem a criptografia de dados quando se comunicarem com o AP. Clientes que não usam criptografia de dados não têm permissão para se comunicar. Esta opção é recomendada se você deseja maximizar a segurança da sua WLAN.

- Em Encryption Keys (Chaves de criptografia), selecione o botão de opção Transmit Key e insira a chave hexadecimal de 10 dígitos. Certifique-se de que o tamanho da chave esteja definido como 40 bit.

Insira 10 dígitos hexadecimais para chaves WEP de 40 bits ou 26 dígitos hexadecimais para chaves WEP de 128 bits. As chaves podem ser qualquer combinação destes dígitos:

- 0 a 9

- a a f

- A a F

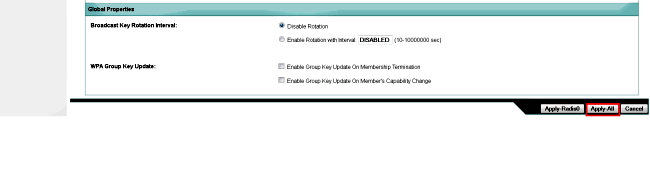

- Clique em Apply-All para aplicar a configuração em ambos os rádios.

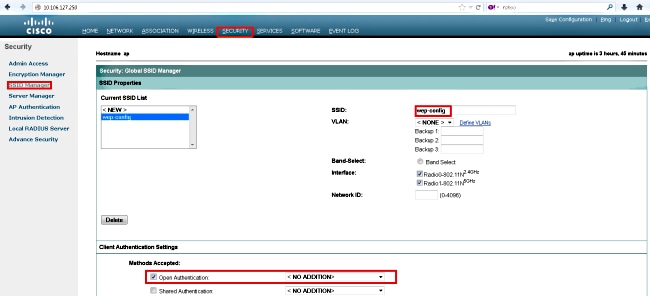

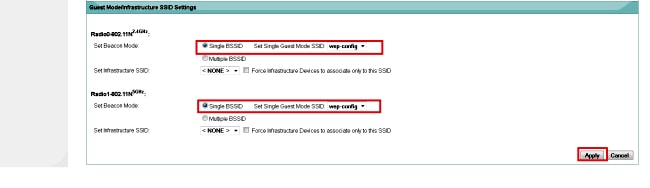

- Crie um Service Set Identifier (SSID) com Open Authentication e clique em Apply para ativá-lo em ambos os rádios.

- Navegue até a rede e ative os rádios para 2,4 GHz e 5 GHz para que eles funcionem.

Configuração de CLI

Use esta seção para configurar a WEP com a CLI.

ap#show run

Building configuration...

Current configuration : 1794 bytes

!

!

version 15.2

no service pad

service timestamps debug datetime msec

service timestamps log datetime msec

service password-encryption

!

hostname ap

!

!

logging rate-limit console 9

enable secret 5 $1$kxBl$OhRR4QtTUVDUA9GakGDFs1

!

no aaa new-model

ip cef

!

!

!

dot11 syslog

!

dot11 ssid wep-config

authentication open

guest-mode

!

!

crypto pki token default removal timeout 0

!

!

username Cisco password 7 0802455D0A16

!

!

bridge irb

!

!

!

interface Dot11Radio0

no ip address

!

encryption key 1 size 40bit 7 447B6D514EB7 transmit-key

encryption mode wep mandatory

!

ssid wep-config

!

antenna gain 0

station-role root

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio1

no ip address

!

encryption key 1 size 40bit 7 447B6D514EB7 transmit-key

encryption mode wep mandatory

!

ssid wep-config

!

antenna gain 0

dfs band 3 block

channel dfs

station-role root

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface GigabitEthernet0

no ip address

duplex auto

speed auto

no keepalive

bridge-group 1

bridge-group 1 spanning-disabled

no bridge-group 1 source-learning

!

interface BVI1

ip address dhcp

!

ip forward-protocol nd

ip http server

no ip http secure-server

ip http help-path http://www.cisco.com/warp/public/779/smbiz/prodconfig/help/eag

ip route 0.0.0.0 0.0.0.0 10.106.127.4

!

bridge 1 route ip

!

!

!

line con 0

line vty 0 4

login local

transport input all

!

end

Verificar

Insira este comando para confirmar se sua configuração funciona corretamente:

ap#show dot11 associations

802.11 Client Stations on Dot11Radio0:

SSID [wep-config] :

MAC Address IP address Device Name Parent State

1cb0.94a2.f64c 10.106.127.251 unknown - self Assoc

Troubleshooting

Use esta seção para fazer o troubleshooting da sua configuração.

Estes comandos debug são úteis para fazer Troubleshooting da configuração:

- debug dot11 events - Ativa a depuração para todos os eventos dot1x.

- debug dot11 packets - Ativa a depuração para todos os pacotes dot1x.

Aqui está um exemplo do registro que é exibido quando o cliente se associa com êxito à WLAN:

*Mar 1 02:24:46.246: %DOT11-6-ASSOC: Interface Dot11Radio0, Station

1cb0.94a2.f64c Associated KEY_MGMT[NONE]

Quando o cliente insere a chave errada, este erro é exibido:

*Mar 1 02:26:00.741: %DOT11-4-ENCRYPT_MISMATCH: Possible encryption key

mismatch between interface Dot11Radio0 and station 1cb0.94a2.f64c

*Mar 1 02:26:21.312: %DOT11-6-DISASSOC: Interface Dot11Radio0, Deauthenticating

Station 1cb0.94a2.f64c Reason: Sending station has left the BSS

*Mar 1 02:26:21.312: *** Deleting client 1cb0.94a2.f64c

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

30-Sep-2013

|

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback