Introdução

Este documento descreve causas comuns para quedas de protocolo desconhecidas nos Catalyst 9000 Series Switches.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Dynamic Trunking Protocol (DTP)

- Protocolo LLDP

- Cisco Discovery Protocol (CDP)

- Encapsulamento 802.1Q

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Catalyst 9000 Series Switches

- Cisco IOS® XE

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Quedas de protocolo desconhecidas ocorrem quando o ethertype de um quadro não é reconhecido, o que significa que o protocolo encapsulado não é suportado ou não está configurado na interface do switch. Além disso, o endereço MAC destino do quadro deve ser um endereço de plano de controle multicast, que está listado nesse comando.

Switch#show mac address-table | include CPU

All 0100.0ccc.cccc STATIC CPU

All 0100.0ccc.cccd STATIC CPU

All 0180.c200.0000 STATIC CPU

All 0180.c200.0001 STATIC CPU

All 0180.c200.0002 STATIC CPU

All 0180.c200.0003 STATIC CPU

All 0180.c200.0004 STATIC CPU

All 0180.c200.0005 STATIC CPU

All 0180.c200.0006 STATIC CPU

All 0180.c200.0007 STATIC CPU

All 0180.c200.0008 STATIC CPU

All 0180.c200.0009 STATIC CPU

All 0180.c200.000a STATIC CPU

All 0180.c200.000b STATIC CPU

All 0180.c200.000c STATIC CPU

All 0180.c200.000d STATIC CPU

All 0180.c200.000e STATIC CPU

All 0180.c200.000f STATIC CPU

All 0180.c200.0010 STATIC CPU

All 0180.c200.0021 STATIC CPU

All ffff.ffff.ffff STATIC CPU

Observação: as quedas de protocolo desconhecidas não são incrementadas quando o endereço MAC destino é transmitido.

Troubleshooting

Etapa 1. Certifique-se de que as quedas desconhecidas de protocolos estejam aumentando.

Switch#show interface ten1/0/5 | include protocol

TenGigabitEthernet1/0/5 is up, line protocol is up (connected)

85 unknown protocol drops

Switch#show interface ten1/0/5 | include protocol

TenGigabitEthernet1/0/5 is up, line protocol is up (connected)

90 unknown protocol dropsEtapa 2. Configurar uma captura de pacote na interface afetada e fazer a correspondência dos endereços MAC de destino começando com 01.

Switch#monitor capture port5 interface ten1/0/5 in

Switch#monitor capture port5 match mac any 0100.0000.0000 00ff.ffff.ffff

Switch#monitor capture port5 buffer size 100

Etapa 3. Inicie a captura de pacotes e verifique o contador unknown-protocol-drops.

Switch#monitor capture port5 start

Started capture point : port5

Switch#show interface ten1/0/5 | include protocol

TenGigabitEthernet1/0/5 is up, line protocol is up (connected)

541 unknown protocol drops

Etapa 4. Interrompa a captura de pacotes após alguns descartes de protocolo desconhecidos.

Switch#show interface ten1/0/5 | include protocol

TenGigabitEthernet1/0/5 is up, line protocol is up (connected)

544 unknown protocol drops

Switch#monitor capture port5 stop

Capture statistics collected at software:

Capture duration - 68 seconds

Packets received - 38

Packets dropped - 0

Packets oversized - 0

Bytes dropped in asic - 0

Capture buffer will exists till exported or cleared

Stopped capture point : port5Etapa 5. Exportar o conteúdo da captura de pacotes.

Switch#monitor capture port5 export location flash:drops.pcap

Export Started Successfully

Switch#

Export completed for capture point port5

Etapa 6. Transfira a captura de pacotes para o computador.

Switch#copy flash: ftp: vrf Mgmt-vrf

Source filename [drops.pcap]?

Address or name of remote host []? 10.10.10.254

Destination filename [drops.pcap]?

Writing drops.pcap !

4024 bytes copied in 0.026 secs (154769 bytes/sec)

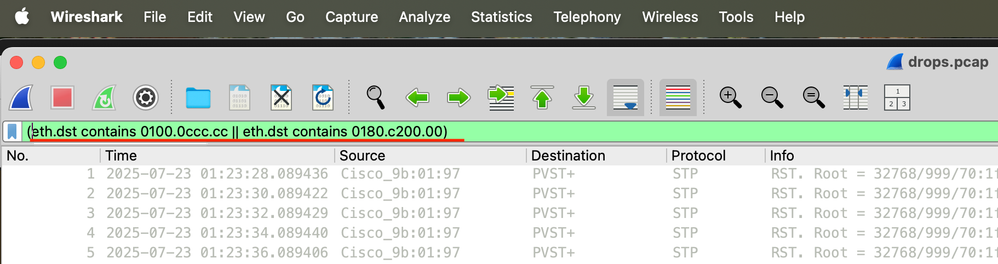

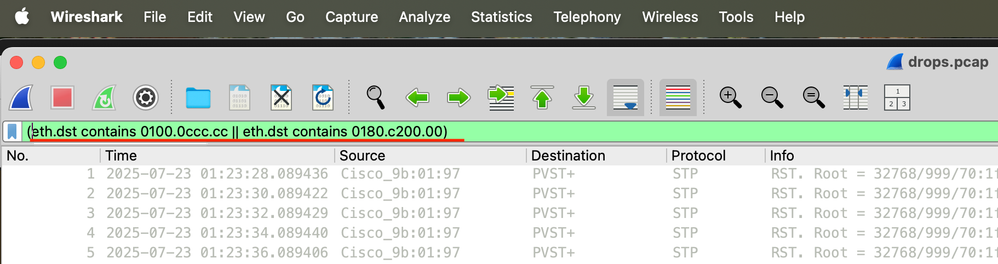

Etapa 7. Abra a captura de pacotes no Wireshark e use este filtro (eth.dst contém 0100.0ccc.cc || eth.dst contém 0180.c200.00) para se concentrar nos endereços multicast da CPU.

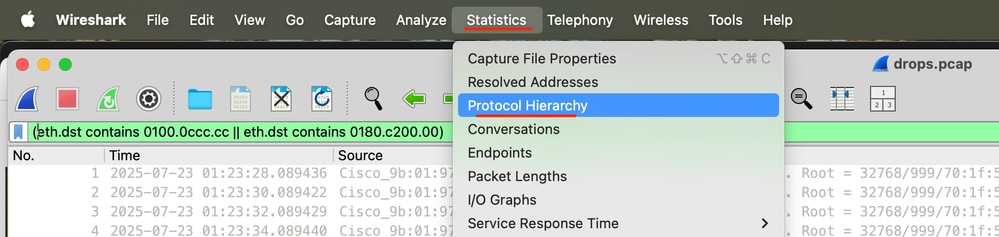

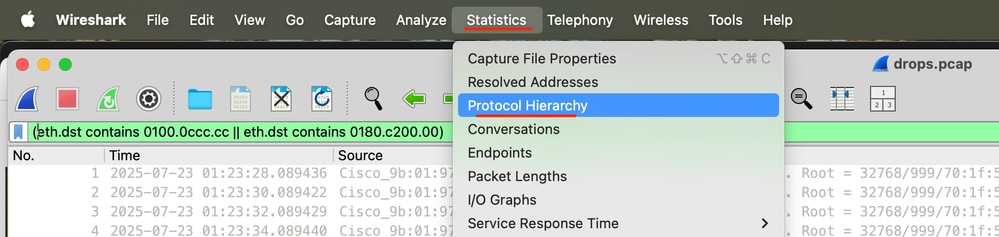

Etapa 8. Vá para Statistics e clique em Protocol Hierarchy.

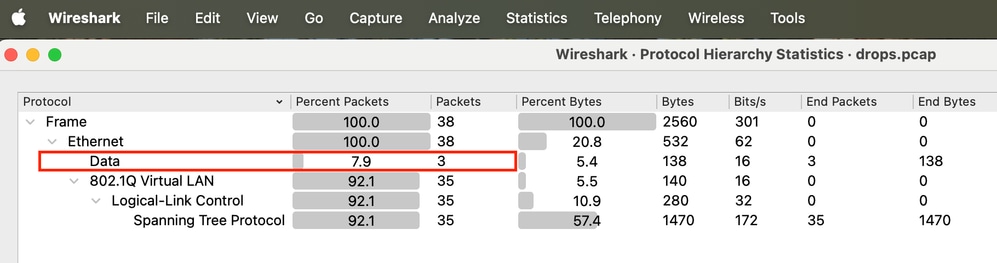

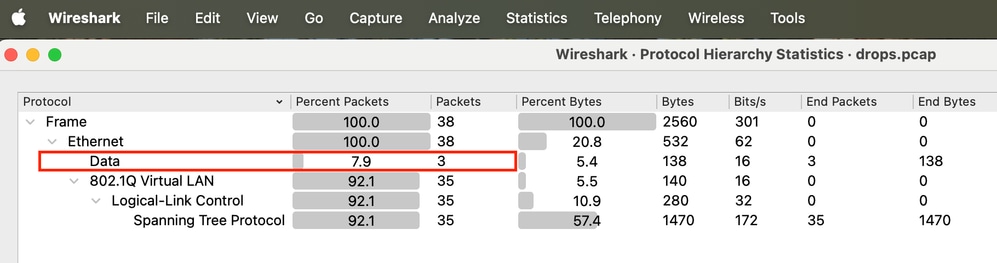

Etapa 9. Expanda a árvore de protocolos e verifique se a interface do switch está configurada para esses protocolos. Qualquer coisa rotulada como Data causa descartes de protocolo desconhecidos porque o ethertype é desconhecido.

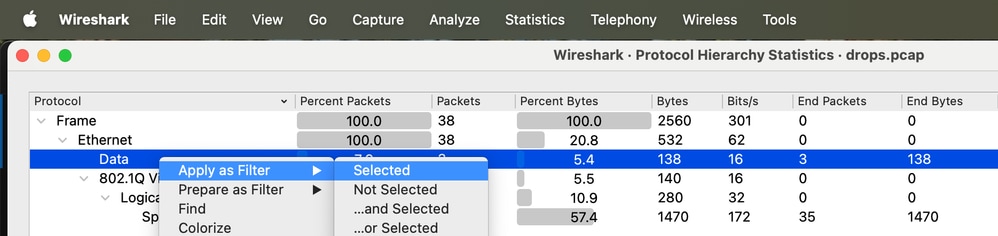

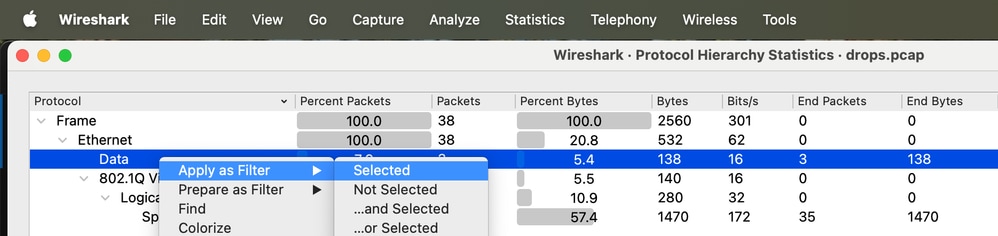

Etapa 10. Clique com o botão direito do mouse em Dados, navegue para Aplicar como Filtro e clique em Selecionado para filtrar quadros de protocolo desconhecidos.

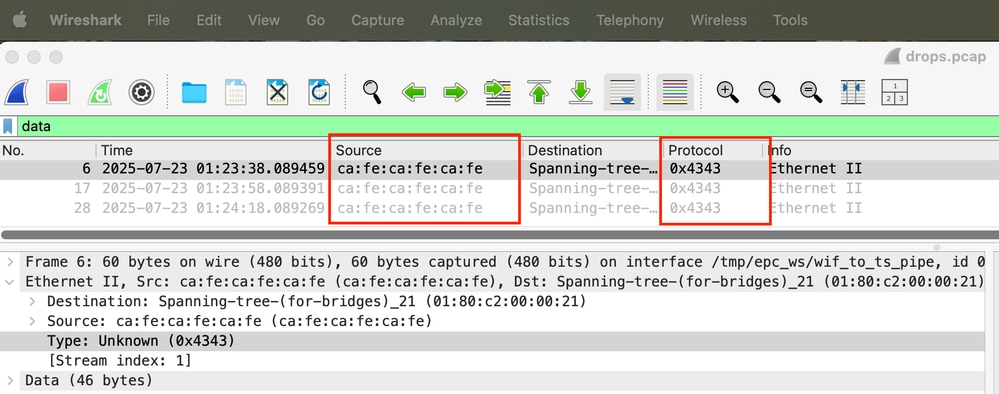

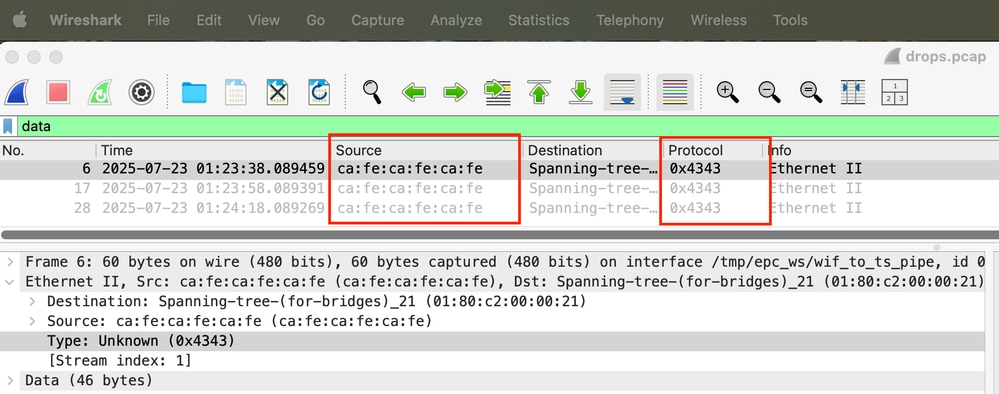

Etapa 11. Volte para a janela principal do Wireshark para determinar o endereço MAC de origem e o ethertype para protocolos desconhecidos.

Nesse caso, o endereço MAC de origem CAFE.CAFE.CAFE está causando quedas de protocolo desconhecidas porque o ethertype 0x4343 não é suportado.

Problemas comuns

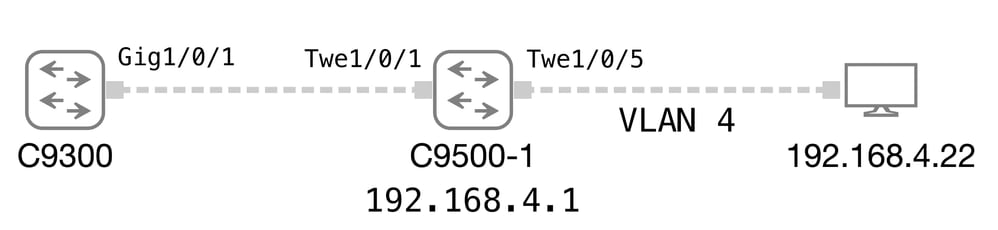

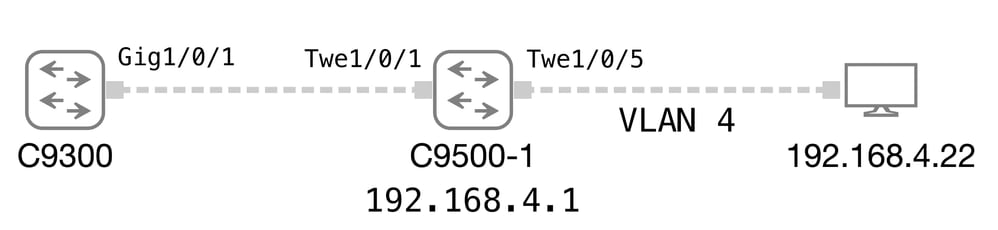

Os exemplos nesta seção são baseados neste diagrama de topologia de rede.

Dynamic Trunking Protocol (DTP)

As mensagens de DTP podem potencialmente causar quedas desconhecidas de protocolos se forem recebidas em uma porta onde o DTP está desativado. Você pode ativar o DTP usando o comando no switchport nonegotiate no modo de configuração de interface.

C9500-1#show running-config interface Twe1/0/1

interface TwentyFiveGigE1/0/1

description C9300

switchport mode trunk

end

C9300#show running-config interface Gi1/0/1

interface GigabitEthernet1/0/1

description C9500-1

switchport mode trunk

switchport nonegotiate

end

C9300#show interface gi1/0/1 | include unknown

350 unknown protocol drops

Protocolo LLDP

As mensagens LLDP também podem causar quedas desconhecidas de protocolo se forem recebidas na porta em que o LLDP está desativado. Você pode ativar o LLDP usando o comando lldp run no modo de configuração global.

C9500-1#show lldp

Global LLDP Information:

Status: ACTIVE

LLDP advertisements are sent every 30 seconds

LLDP hold time advertised is 120 seconds

LLDP interface reinitialisation delay is 2 seconds

C9300#show lldp

% LLDP is not enabled

C9300#show interface gi1/0/1 | include unknown

423 unknown protocol drops

Cisco Discovery Protocol (CDP)

Da mesma forma, as quedas desconhecidas de protocolos podem ser incrementadas se as mensagens do CDP forem recebidas em uma porta onde o CDP está desativado. Você pode ativar o CDP usando o comando cdp run no modo de configuração global.

C9500-1#show cdp

Global CDP information:

Sending CDP packets every 60 seconds

Sending a holdtime value of 180 seconds

Sending CDPv2 advertisements is enabled

C9300#show cdp

% CDP is not enabled

C9300#show interface gi1/0/1 | include unknown

434 unknown protocol drops

Identificador de VLAN com todos os zeros no cabeçalho 802.1Q

Os switches da série Catalyst 9000 também descartam quadros 802.1Q com VLAN ID 0 quando são recebidos em portas de acesso. No entanto, esses pacotes não incrementam o contador de quedas de protocolo desconhecido. Neste exemplo, vamos investigar por que o switch Catalyst 9500 não pode obter uma entrada ARP para o host 192.168.4.22.

C9500-1#ping 192.168.4.22

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.4.22, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

C9500-1#show ip arp vlan 4

Protocol Address Age (min) Hardware Addr Type Interface

Internet 192.168.4.1 - ecc0.18a4.b1bf ARPA Vlan4

C9500-1#

C9500-1#show running-config interface Twe1/0/5

interface TwentyFiveGigE1/0/5

switchport access vlan 4

switchport mode access

load-interval 30

end

Etapa 1. Inicie uma captura de pacote na interface que se conecta ao dispositivo final.

C9500-1#show monitor capture TAC parameter

monitor capture TAC interface TwentyFiveGigE1/0/5 both

monitor capture TAC match any

monitor capture TAC buffer size 100 circular

monitor capture TAC limit pps 1000

C9500-1#monitor capture TAC start

Started capture point : TAC

Etapa 2. Tente fazer ping no dispositivo final para gerar algum tráfego ARP.

C9500-1#ping 192.168.4.22

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.4.22, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Etapa 3. Interrompa a captura de pacotes.

C9500-1#monitor capture TAC stop

Capture statistics collected at software:

Capture duration - 35 seconds

Packets received - 28

Packets dropped - 0

Packets oversized - 0

Bytes dropped in asic - 0

Capture buffer will exists till exported or cleared

Stopped capture point : TAC

Etapa 4. Observe que o dispositivo final está enviando uma resposta ARP, que nesse caso é o quadro 17.

C9500-1#show monitor capture TAC buff brief | include ARP

15 19.402191 ec:c0:18:a4:b1:bf b^F^R ff:ff:ff:ff:ff:ff ARP 60 Who has 192.168.4.22? Tell 192.168.4.1

17 21.347022 fe:af:ea:fe:af:ea b^F^R ec:c0:18:a4:b1:bf ARP 60 192.168.4.22 is at fe:af:ea:fe:af:ea

Etapa 5. Observe que a resposta ARP é encapsulada em um cabeçalho 802.1Q usando a VLAN ID 0.

C9500-1#show monitor capture TAC buff detailed | begin Frame 17

Frame 17: 60 bytes on wire (480 bits), 60 bytes captured (480 bits) on interface 0

<output omitted>

Ethernet II, Src: fe:af:ea:fe:af:ea (fe:af:ea:fe:af:ea), Dst: ec:c0:18:a4:b1:bf (ec:c0:18:a4:b1:bf)

Destination: ec:c0:18:a4:b1:bf (ec:c0:18:a4:b1:bf)

Address: ec:c0:18:a4:b1:bf (ec:c0:18:a4:b1:bf)

.... ..0. .... .... .... .... = LG bit: Globally unique address (factory default)

.... ...0 .... .... .... .... = IG bit: Individual address (unicast)

Source: fe:af:ea:fe:af:ea (fe:af:ea:fe:af:ea)

Address: fe:af:ea:fe:af:ea (fe:af:ea:fe:af:ea)

.... ..0. .... .... .... .... = LG bit: Globally unique address (factory default)

.... ...0 .... .... .... .... = IG bit: Individual address (unicast)

Type: 802.1Q Virtual LAN (0x8100)

802.1Q Virtual LAN, PRI: 0, DEI: 0, ID: 0

000. .... .... .... = Priority: Best Effort (default) (0)

...0 .... .... .... = DEI: Ineligible

.... 0000 0000 0000 = ID: 0

Type: ARP (0x0806)

Padding: 0000000000000000000000000000

Address Resolution Protocol (reply)

Hardware type: Ethernet (1)

Protocol type: IPv4 (0x0800)

Hardware size: 6

Protocol size: 4

Opcode: reply (2)

Sender MAC address: fe:af:ea:fe:af:ea (fe:af:ea:fe:af:ea)

Sender IP address: 192.168.4.22

Target MAC address: ec:c0:18:a4:b1:bf (ec:c0:18:a4:b1:bf)

Target IP address: 192.168.4.1Etapa 6. Exportar o conteúdo da captura de pacotes.

C9500-1#monitor capture TAC export location flash:ARP.pcap

Export Started Successfully

Etapa 7. Determinar o que o switch faz com o pacote 17 usando a ferramenta packet tracer.

C9500-1#show platform hardware fed active forward interface Twe1/0/5 pcap flash:ARP.pcap number 17 data

Show forward is running in the background. After completion, syslog will be generated.

C9500-1#

*Sep 29 17:45:29.091: %SHFWD-6-PACKET_TRACE_DONE: R0/0: fed: Packet Trace Complete: Execute (show platform hardware fed switch <> forward last summary|detail)

*Sep 29 17:45:29.091: %SHFWD-6-PACKET_TRACE_FLOW_ID: R0/0: fed: Packet Trace Flow id is 6881284

Etapa 8. Exibir resultados do packet tracer.

C9500-1#show platform hardware fed active forward last summary

Input Packet Details:

###[ Ethernet ]###

dst = ec:c0:18:a4:b1:bf

src=fe:af:ea:fe:af:ea

type = 0x8100

###[ 802.1Q ]###

prio = 0

id = 0

vlan = 0

type = 0x806

###[ ARP ]###

hwtype = 0x1

ptype = 0x800

hwlen = 6

plen = 4

op = is-at

hwsrc=fe:af:ea:fe:af:ea

psrc=192.168.4.22

hwdst = ec:c0:18:a4:b1:bf

pdst = 192.168.4.1

###[ Padding ]###

load = '00 00 00 00 00 00 00 00 00 00 00 00 00 00'

<output omitted>

Packet DROPPED

Catch-all for phf.finalFdPresent==1.

Note: O pacote é descartado porque inclui a VLAN ID 0.

Há duas opções para evitar esse tipo de descarte.

Opção 1: use o comando switchport voice vlan dot1p. Dessa forma, os quadros recebidos com a vlan 0 são atribuídos à vlan de acesso.

interface TwentyFiveGigE1/0/5

switchport access vlan 4

switchport mode access

switchport voice vlan dot1p

load-interval 30

Opção 2: configure a interface como uma porta de tronco. Dessa forma, os quadros recebidos com a vlan 0 são atribuídos à vlan nativa.

interface TwentyFiveGigE1/0/5

switchport trunk native vlan 4

switchport mode trunk

load-interval 30

end

Note: Isso tem sido comumente visto com dispositivos Profinet.

Defeitos relacionados

- Consulte o bug da Cisco ID CSCwe8812 para obter mais informações.

Informações relacionadas

Feedback

Feedback