Procedimento de ELAM do Catalyst 6500 Series Switches com Supervisor Engine 720

Contents

Introduction

Este documento descreve as etapas usadas para executar uma captura ELAM (Embedded Logic Analyzer Module) nos switches Cisco Catalyst 6500 Series (6500) que executam o Supervisor Engine 720 (Sup720), explica as saídas mais relevantes e descreve como interpretar os resultados. Este exemplo também se aplica a placas de linha habilitadas para DFC3.

Topologia

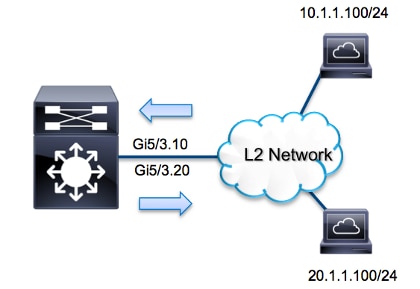

Neste exemplo, o 6500 atua como um roteador em um stick para rotear o tráfego entre os hosts na VLAN 10 e na VLAN 20. O ELAM é usado para validar que uma solicitação do ICMP (Internet Control Message Protocol) do host 10.1.1.100 recebido na porta G5/3 da VLAN 10 foi roteada com êxito de volta para 20.1.1.100 na porta G5/3 da VLAN 20.

Determine o mecanismo de encaminhamento de entrada

Espera-se que o tráfego ingresse no switch na porta G5/3. Ao verificar os módulos no sistema, você verá que o módulo 5 é o supervisor ativo. Portanto, você deve configurar o ELAM no módulo 5.

Sup720#show module 5

Mod Ports Card Type Model Serial No.

--- ----- -------------------------------------- ------------------ -----------

5 5 Supervisor Engine 720 10GE (Active) VS-S720-10G SAL1429N5ST

Para Sup720, execute o ELAM no Mecanismo de Encaminhamento de Camada 2 (L2) (FE) com o nome de código interno Superman. Observe que o L2 FE Data Bus (DBUS) contém as informações originais do cabeçalho antes da pesquisa de L2 e Camada 3 (L3), e o RBUS (Result Bus) contém os resultados após as pesquisas de L3 e L2. A pesquisa L3 é realizada pelo L3 FE com o codinome interno Tycho.

Sup720(config)#service internal

Sup720#show platform capture elam asic superman slot 5

Configurar o disparador

O Super-Homem ASIC suporta acionadores ELAM para IPv4, IPv6 e outros. O gatilho ELAM deve ser alinhado com o tipo de quadro. Se o quadro for um quadro IPv4, o disparador também deve ser IPv4. Um quadro IPv4 não é capturado com um outro acionador. A mesma lógica se aplica ao IPv6. Os acionadores mais comumente usados de acordo com o tipo de quadro são mostrados nesta tabela:

| IPv4 | IPv6 | Todos os tipos de quadros |

|---|---|---|

|

|

|

A maior parte destes domínios deveria ser autoexplicativa. Por exemplo, SMAC e DMAC referem-se ao endereço MAC de origem e ao endereço MAC de destino, IP_SA e IP_DA referem-se ao endereço IPv4 de origem e ao endereço IPv4 de destino, e L3_PT refere-se ao tipo de protocolo L3, que pode ser o Internet Control Message Protocol (ICMP), Internet Group Management Protocol (IGMP), TCP ou UDP.

Para este exemplo, o quadro é capturado de acordo com o endereço IPv4 origem e destino. Lembre-se de que os acionadores ELAM permitem vários níveis de especificidade. Portanto, você pode usar campos adicionais, como Time To Live (TTL), Type of Service (TOS) e Layer3 Protocol Type (L3_PT), se necessário. O gatilho Super-Homem para este pacote é:

Sup720# show platform capture elam trigger dbus ipv4

if ip_sa=10.1.1.100 ip_da=20.1.1.100

Iniciar a captura

Agora que o FE de entrada está selecionado e você configurou o acionador, você pode iniciar a captura:

Sup720#show platform capture elam start

Para verificar o status do ELAM, insira o comando status:

Sup720#show platform capture elam status

Active ELAM info:

Slot Cpu Asic Inst Ver PB Elam

---- --- -------- ---- --- -- ----

5 0 ST_SUPER 0 2.2 Y

DBUS trigger: FORMAT=IP L3_PROTOCOL=IPV4 IP_SA=10.1.1.100 IP_DA=20.1.1.100

ELAM capture in progress

Quando o quadro que corresponde ao disparador é recebido pelo FE, o status do ELAM é mostrado como concluído:

Sup720#show platform capture elam status

Active ELAM info:

Slot Cpu Asic Inst Ver PB Elam

---- --- -------- ---- --- -- ----

5 0 ST_SUPER 0 2.2 Y

DBUS trigger: FORMAT=IP L3_PROTOCOL=IPV4 IP_SA=10.1.1.100 IP_DA=20.1.1.100

ELAM capture completed

Interpretar os resultados

Para exibir os resultados do ELAM, insira o comando data. Aqui está um trecho da saída de dados ELAM que é mais relevante para este exemplo:

Sup720#show platform capture elam data

(some output omitted)

DBUS:

VLAN ............................ [12] = 10

SRC_INDEX ....................... [19] = 0x102

L3_PROTOCOL ..................... [4] = 0 [IPV4]

L3_PT ........................... [8] = 1 [ICMP]

DMAC ............................ = 0014.f179.b640

SMAC ............................ = 0021.5525.423f

IP_TTL .......................... [8] = 255

IP_SA ........................... = 10.1.1.100

IP_DA ........................... = 20.1.1.100

RBUS:

FLOOD ........................... [1] = 1

DEST_INDEX ...................... [19] = 0x14

VLAN ............................ [12] = 20

IP_TTL .......................... [8] = 254

REWRITE_INFO

i0 - replace bytes from ofs 0 to ofs 11 with seq

'00 05 73 A9 55 41 00 14 F1 79 B6 40'.

Com os dados DBUS, você pode verificar se o quadro é recebido na VLAN 10 com um endereço MAC origem 0021.5525.423f e um endereço MAC destino 0014.f179.b640. Você também pode ver que esse é um quadro IPv4 originado de 10.1.1.100 e destinado a 20.1.1.100.

Para verificar em que porta o quadro é recebido, insira o comando SRC_INDEX (a LTL (Local Target Logic) de origem). Insira este comando para mapear um LTL para uma porta ou grupo de portas para Sup720:

Sup720#remote command switch test mcast ltl-info index 102

index 0x102 contain ports 5/3

A saída mostra que o SRC_INDEX de 0x102 mapeia para a porta G5/3. Isso confirma que o quadro é recebido na porta G5/3.

Com os dados RBUS, você pode verificar se o quadro é roteado para a VLAN 20 e se o TTL é decrementado de 255 nos dados DBUS para 254 no RBUS. O REWRITE_INFO da saída mostra que o FE substitui os bytes 0 a 11 (os primeiros 12 bytes) que representam a regravação do endereço MAC para os endereços MAC de destino e de origem. Além disso, você pode verificar a partir das informações DEST_INDEX (LTL de destino) onde o quadro é enviado.

Sup720#remote command switch test mcast ltl-info index 8014

index 0x8014 contain ports 5/3

A saída mostra que o DEST_INDEX de 0x8014 também mapeia para a porta G5/3. Isso confirma que o quadro é enviado à porta G5/3.

Sistema de switching virtual

Para o Virtual Switching System (VSS), você deve correlacionar a porta física com o mapa de slots virtuais. Considere este exemplo, onde é feita uma tentativa de mapear as portas que encaminham quadros que são enviados para LTL 0xb42.

VSS#remote command switch test mcast ltl index b42

index 0xB42 contain ports 20/1, 36/1

Podemos ver que o LTL mapeia para os números de slot virtuais 20 e 36. Para verificar o mapa de slot virtual, digite este comando:

VSS#show switch virtual slot-map

Virtual Slot to Remote Switch/Physical Slot Mapping Table:

Virtual Remote Physical Module

Slot No Switch No Slot No Uptime

---------+-----------+----------+----------

<some output omitted>

20 1 4 1d07h

21 1 5 1d08h

36 2 4 20:03:19

37 2 5 20:05:44

A saída mostra que o Slot 20 mapeia para o Switch 1, Módulo 4 e que o Slot 36 mapeia para o Switch 2, Módulo 4. Portanto, o LTL 0xb42 mapeia para as portas 1/4/1 e 2/4/1. Se essas portas forem membros de um canal de porta, somente uma das portas encaminhará o quadro de acordo com o esquema de balanceamento de carga configurado.

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback