Defina as configurações do 802.1X no WAP351

Objetivo

A autenticação IEEE 802.1X permite que o dispositivo WAP obtenha acesso a uma rede com fio segura. Você pode configurar o dispositivo WAP como um suplicante 802.1X (cliente) na rede com fio. O WAP351 também pode ser configurado como um autenticador. Um nome de usuário e uma senha criptografados podem ser configurados para permitir que o dispositivo WAP se autentique usando 802.1X.

Nas redes que usam o controle de acesso à rede baseado em porta IEEE 802.1X, um requerente não pode obter acesso à rede até que o autenticador 802.1X conceda acesso. Se sua rede usa 802.1X, você deve configurar as informações de autenticação 802.1X no dispositivo WAP para que ele possa fornecê-las ao autenticador.

O objetivo deste documento é mostrar a você como configurar as configurações do 802.1X Supplicant no WAP351.

Dispositivos aplicáveis

WAP351

Versão de software

•v1.0.1.3

Configurando as configurações do 802.1X Supplicant

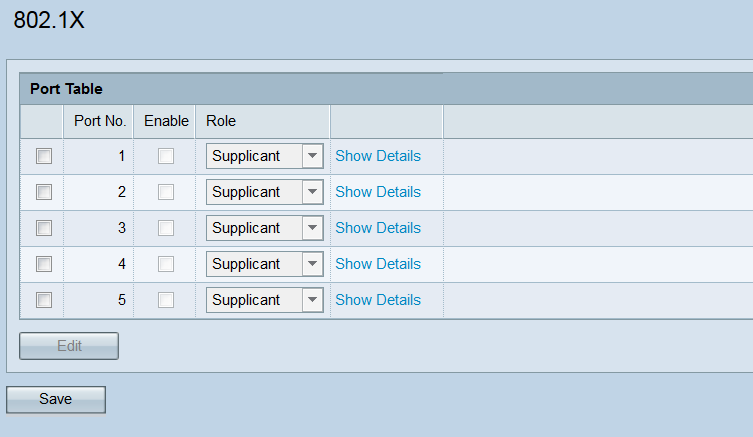

Etapa 1. Faça login no utilitário de configuração da Web e escolha System Security > 802.1X. A página 802.1X é aberta.

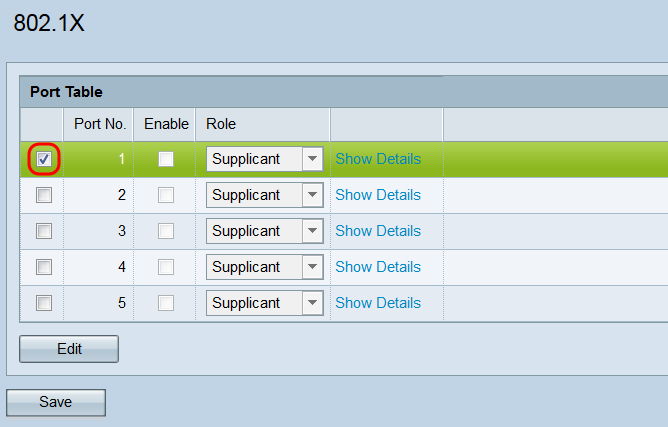

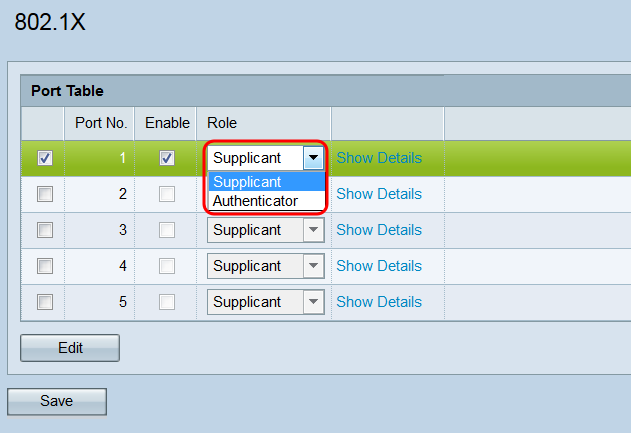

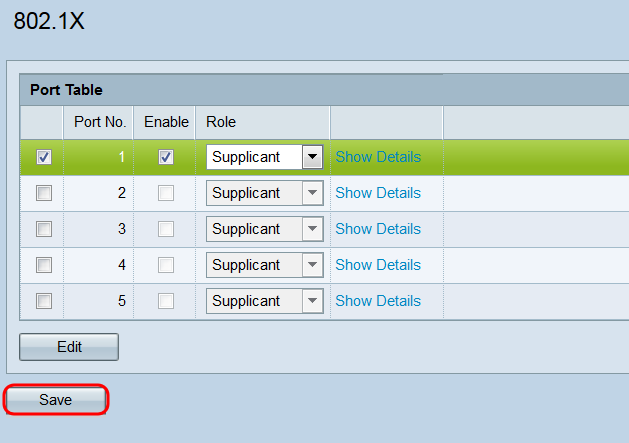

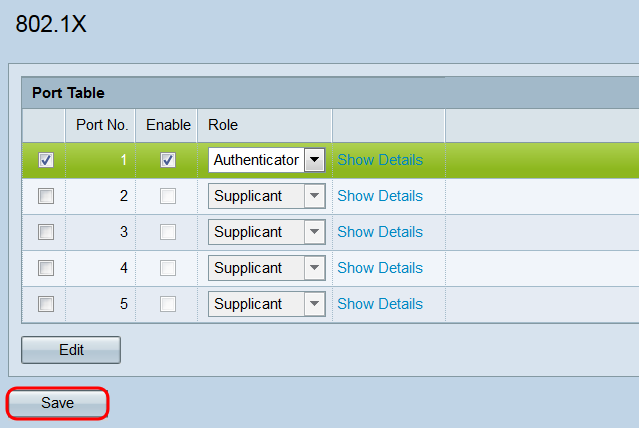

Etapa 2. A Tabela de Portas mostra cinco interfaces de LAN que podem ser configuradas para autenticação 802.1X. Marque as caixas de seleção correspondentes às portas que deseja editar.

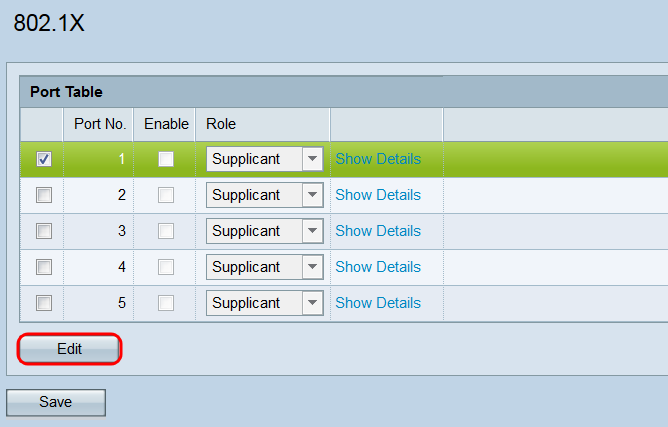

Etapa 3. Clique no botão Editar. A(s) porta(s) marcada(s) agora estará(ão) disponível(is) para edição.

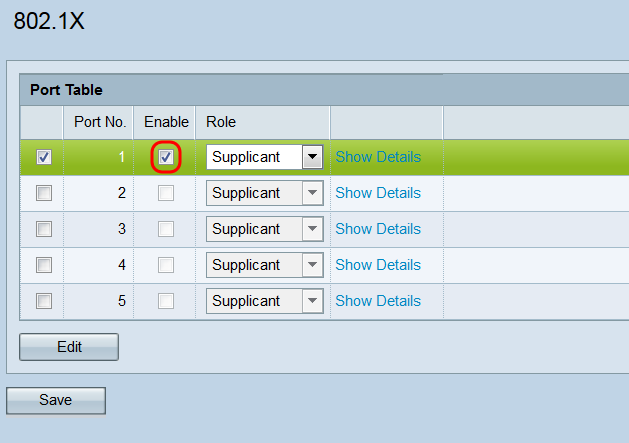

Etapa 4. No campo Enable, marque as caixas de seleção das portas nas quais deseja habilitar as configurações 802.1X.

Etapa 5. Na lista suspensa Função, selecione se a porta correspondente será configurada como um requerente ou um autenticador. Se você escolheu Requerente, vá para a seção Configuração de Configurações do Requerente. Se você escolheu Authenticator, vá para a seção Authenticator Settings Configuration. Um Autenticador está entre o cliente (requerente) que deseja obter acesso à rede e o próprio servidor RADIUS. É responsável por tratar toda a comunicação entre os dois. Um requerente fornece credenciais a um autenticador para obter acesso à rede. Uma configuração típica no WAP351 teria a porta WAN como um requerente (de modo que o WAP possa acessar a rede) e as portas LAN como Autenticadores (de modo que o WAP possa autorizar os dispositivos abaixo dela).

Configuração de configurações do requerente

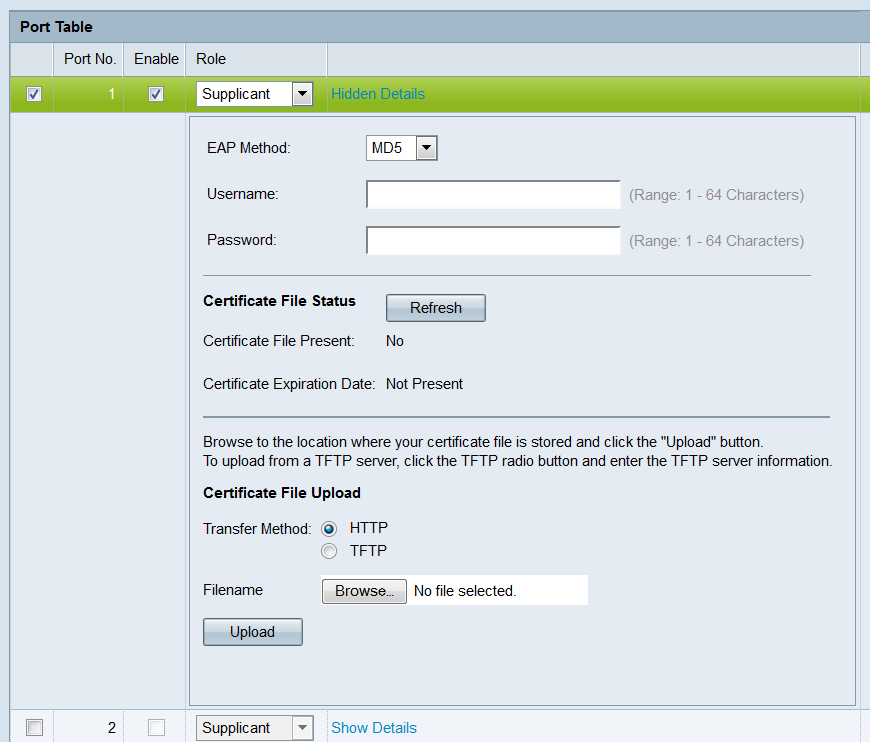

Etapa 1. Clique em Mostrar detalhes para exibir as informações de configurações do requerente.

Note: Essas informações podem ser abertas automaticamente após você fazer uma seleção no campo Modo.

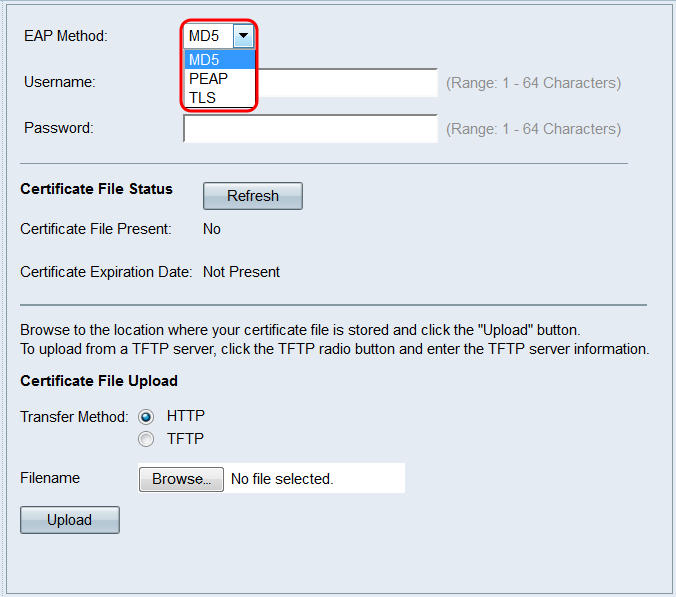

Etapa 2. Na lista suspensa Método EAP, escolha o algoritmo que será usado para criptografar nomes de usuário e senhas. EAP significa Extensible Authentication Protocol e é usado como base para algoritmos de criptografia.

As opções disponíveis são:

MD5 — O algoritmo MD5 message-digest utiliza uma função hash para fornecer segurança básica. Esse algoritmo não é recomendado, pois os outros dois têm maior segurança.

PEAP — PEAP significa Protected Extensible Authentication Protocol . Encapsula o EAP e fornece maior segurança que o MD5 usando um túnel TLS para transmitir dados.

TLS — TLS significa Transport Layer Security e é um padrão aberto que oferece alta segurança.

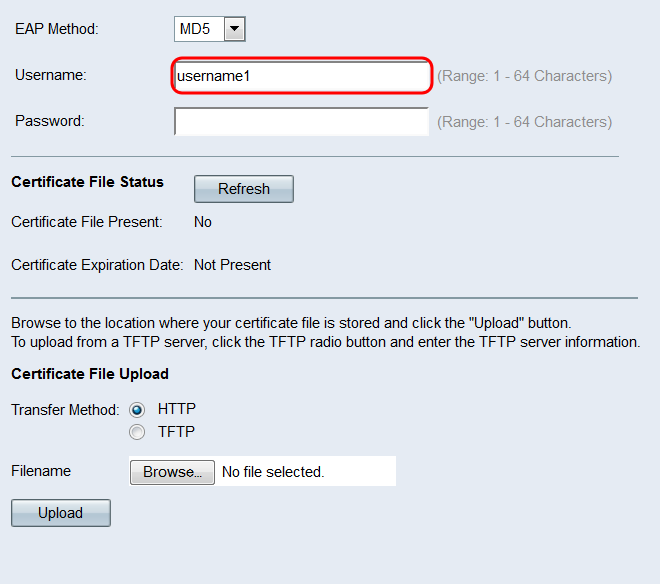

Etapa 3. No campo Nome de usuário, insira o nome de usuário que o dispositivo WAP usará ao responder às solicitações de um autenticador 802.1X. O nome de usuário deve ter de 1 a 64 caracteres e pode conter caracteres alfanuméricos e especiais.

Etapa 4. No campo Senha, digite a senha que o dispositivo WAP usará ao responder às solicitações de um autenticador 802.1X. O nome de usuário deve ter de 1 a 64 caracteres e pode conter caracteres alfanuméricos e especiais.

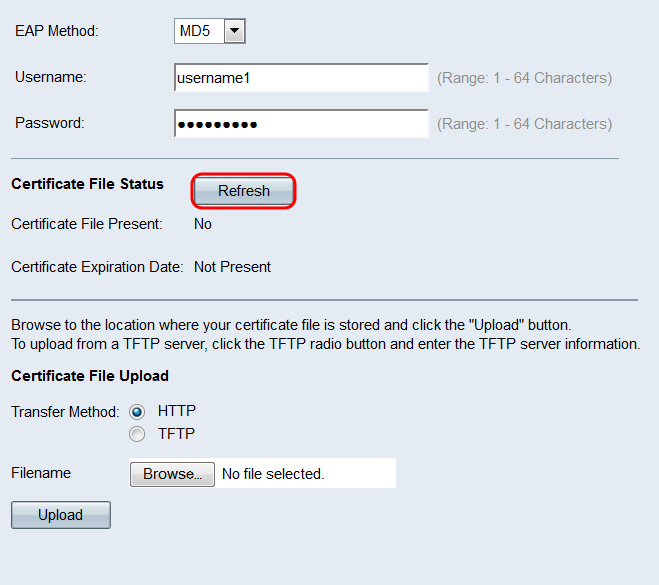

Etapa 5. A área Status do Arquivo de Certificado mostra se existe um arquivo de certificado SSL HTTP no dispositivo WAP. O campo Arquivo de certificado presente mostrará "Sim" se houver um certificado; o padrão é "Não". Se um certificado estiver presente, a Data de expiração do certificado será exibida quando expirar; caso contrário, o padrão é "Not current" (Não presente). Para exibir as informações mais recentes, clique no botão Atualizar para obter as informações mais atuais do certificado.

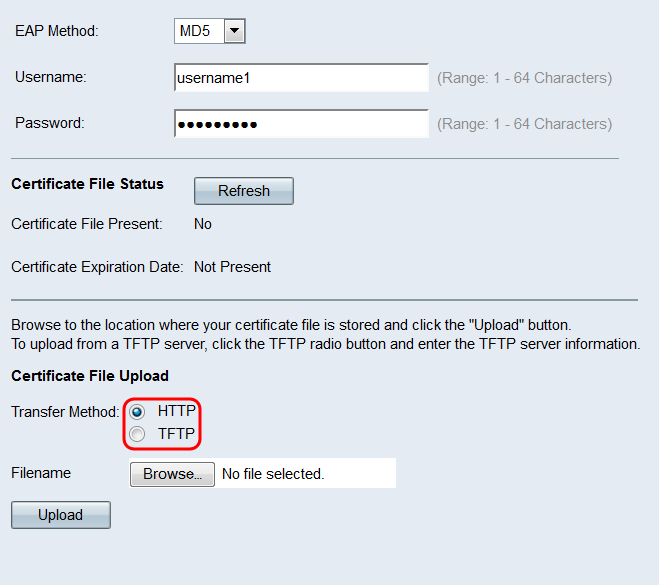

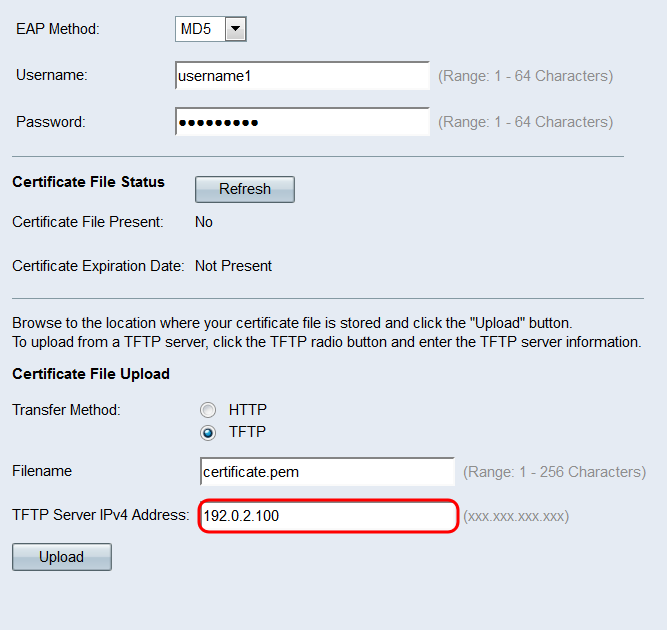

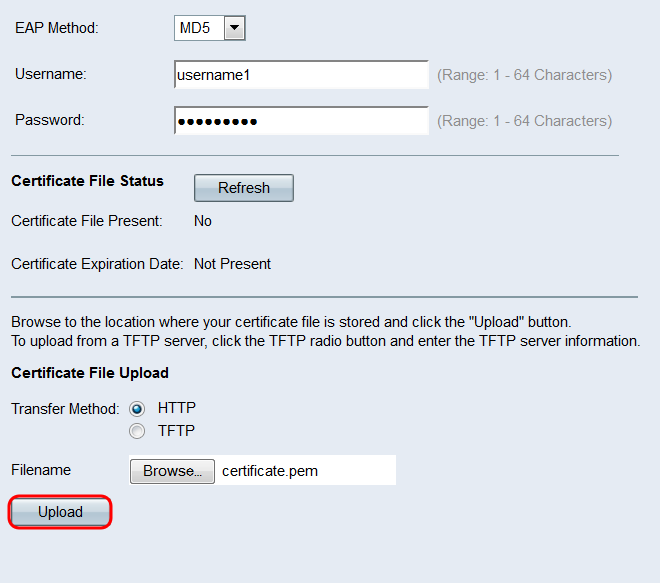

Etapa 6. Se não quiser carregar um arquivo de certificado HTTP SSL, vá para a Etapa 12. Caso contrário, selecione os botões de opção HTTP ou TFTP no campo Método de transferência para escolher qual protocolo deseja usar para carregar o certificado.

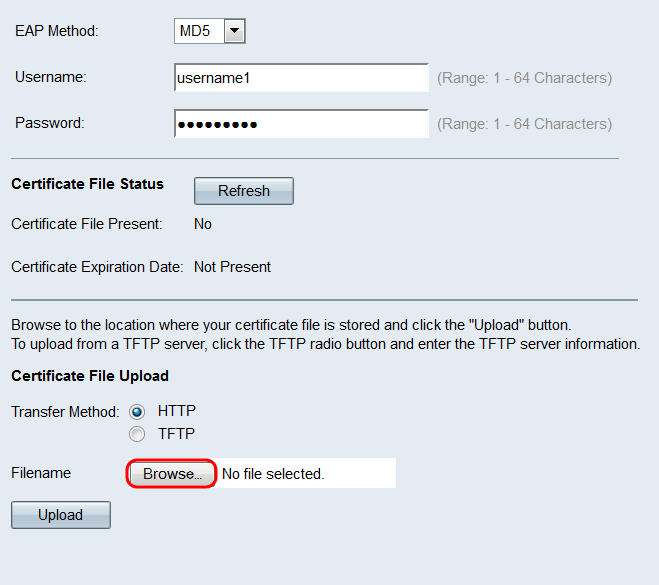

Passo 7. Se você selecionou TFTP, continue na Etapa 8. Se você selecionou HTTP, clique no botão Procurar... para localizar o arquivo de certificado em seu PC. Vá para a Etapa 10.

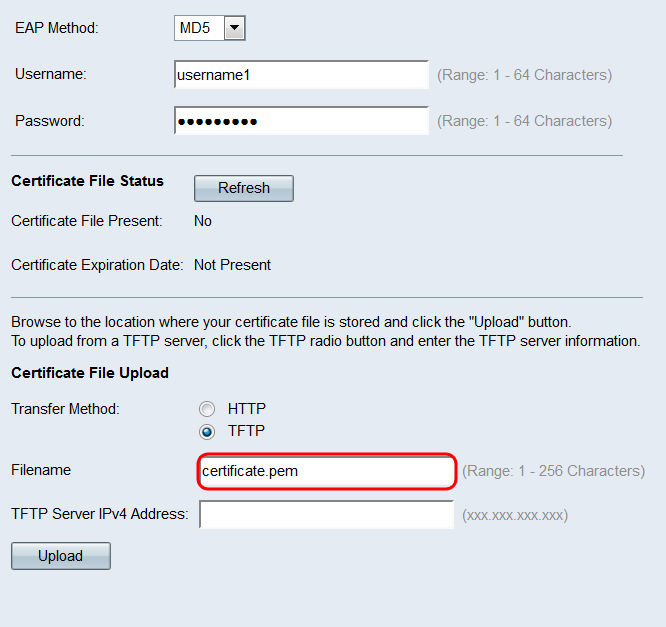

Etapa 8. Se você selecionou TFTP no campo Método de transferência, insira o nome do arquivo do certificado no campo Nome do arquivo.

Note: O arquivo deve terminar em .pem.

Etapa 9. Insira o endereço IP do servidor TFTP no campo Endereço IPv4 do servidor TFTP.

Etapa 10. Clique em Fazer upload.

Etapa 11. Uma janela de confirmação é exibida. Clique em OK para iniciar o upload.

Etapa 12. Repita esta seção para cada porta que você deseja configurar como um suplicante 802.1X. Em seguida, clique em Salvar.

Configuração das configurações do autenticador

Etapa 1. Clique em Mostrar detalhes para exibir as informações de configurações do Autenticador.

Note: Essas informações podem ser abertas automaticamente após você fazer uma seleção no campo Modo.

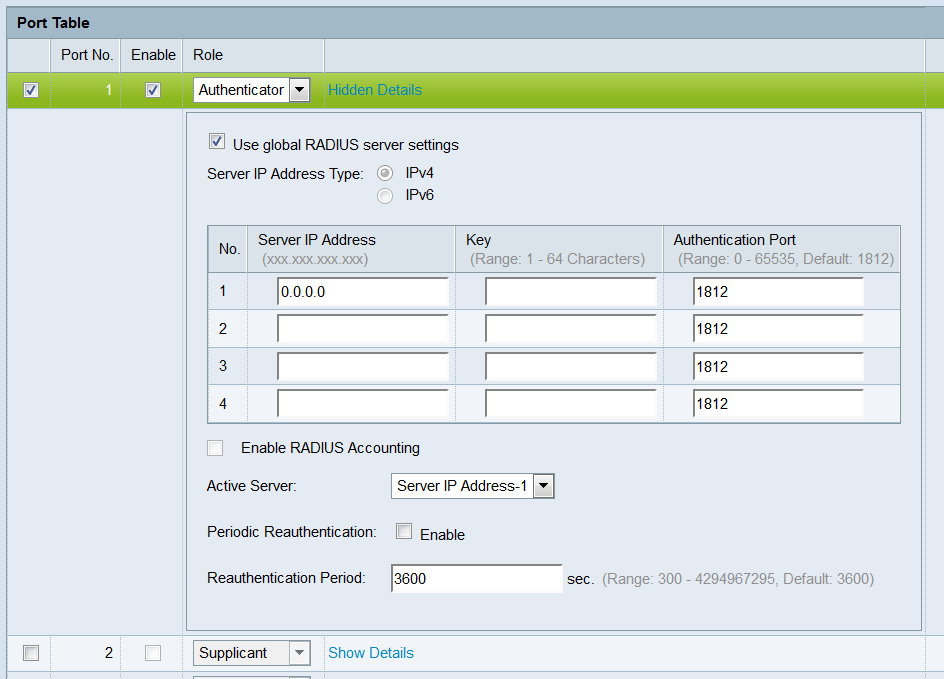

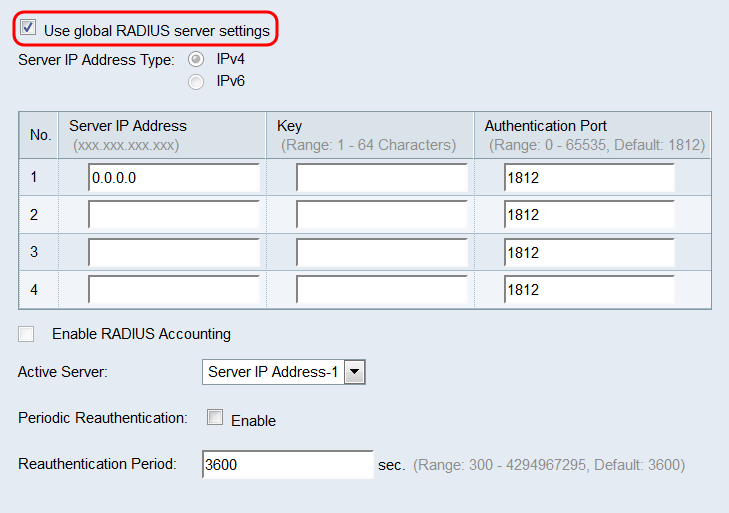

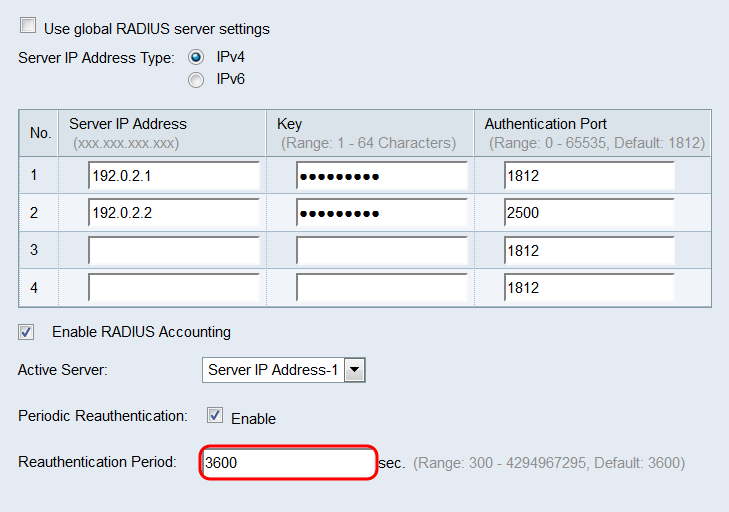

Etapa 2. Marque a caixa de seleção Usar configurações globais do servidor RADIUS se desejar que a porta use as configurações globais RADIUS durante a autenticação. Se desejar que a porta use um servidor RADIUS diferente (ou servidores), desmarque essa caixa de seleção; Caso contrário, vá para o passo 8.

Note: Para obter mais informações, consulte o artigo Configuring Global RADIUS Server Settings on the WAP131 and WAP351.

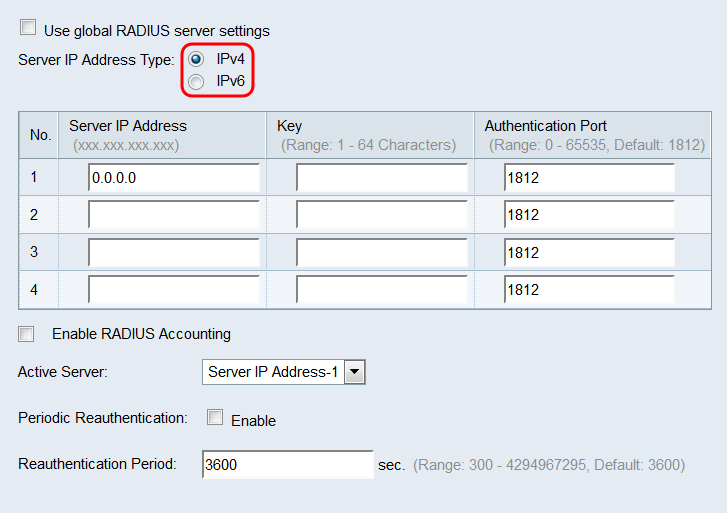

Etapa 3. No campo Server IP Address Type, selecione o botão de opção para a versão IP que o servidor RADIUS usa. As opções disponíveis são IPv4 e IPv6.

Note: Você pode alternar entre os tipos de endereço para definir as configurações de endereço IPv4 e IPv6 RADIUS, mas o dispositivo WAP entra em contato apenas com o servidor RADIUS ou servidores com o tipo de endereço selecionado neste campo. Não é possível que vários servidores usem tipos de endereço diferentes em uma configuração.

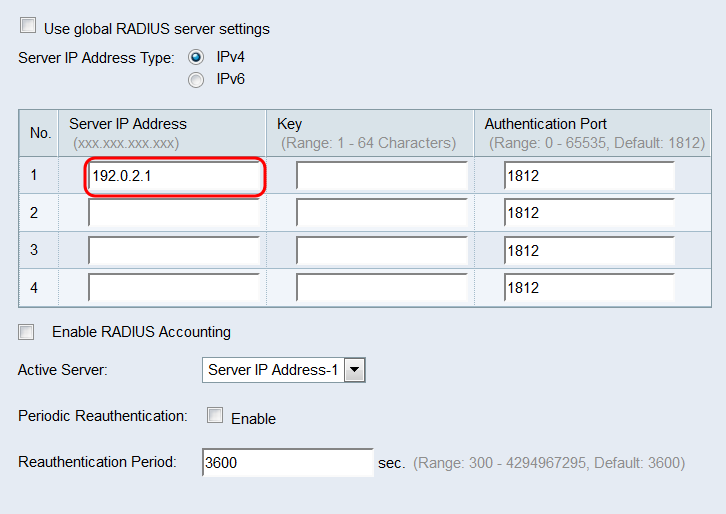

Etapa 4. No campo Server IP Address 1 ou Server IPv6 Address 1, insira um endereço IPv4 ou IPv6 para o servidor RADIUS, dependendo do tipo de endereço escolhido na Etapa 3.

Note: O endereço inserido nesse campo designará o servidor RADIUS principal da porta. Os endereços inseridos nos campos subsequentes (Server IP Address 2 a 4) designarão os servidores RADIUS de backup que serão testados em sequência se a autenticação falhar com o servidor primário.

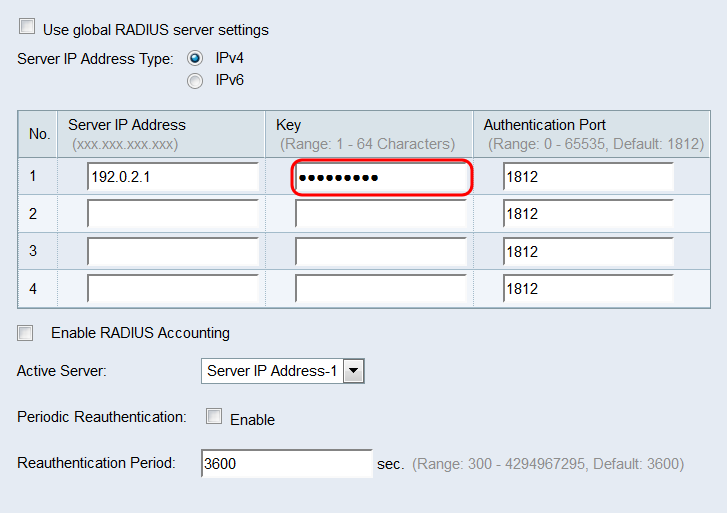

Etapa 5. No campo Key, insira a chave secreta compartilhada correspondente ao servidor RADIUS primário que o dispositivo WAP usa para autenticar no servidor RADIUS. Você pode usar de 1 a 64 caracteres alfanuméricos e especiais padrão. Repita esta etapa para cada servidor RADIUS subsequente configurado para a porta nos campos Key 2 a 4.

Note: As chaves diferenciam maiúsculas de minúsculas e devem corresponder à chave configurada no servidor RADIUS.

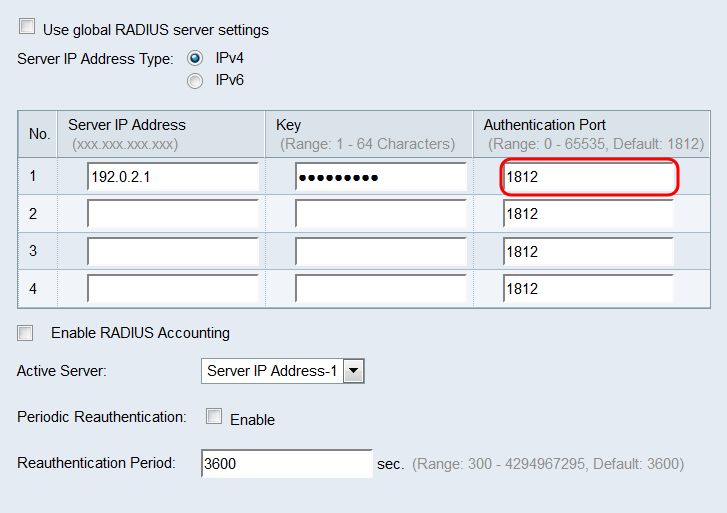

Etapa 6. No campo Authentication Port, digite a porta que o WAP usará para se conectar ao servidor RADIUS. Repita esta etapa para cada servidor RADIUS de backup configurado nos campos Authentication Port 2 a 4. O padrão é 1812.

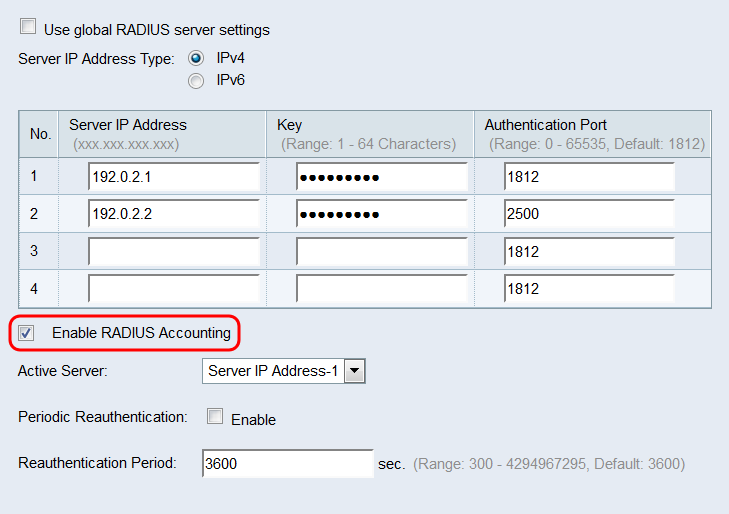

Passo 7. Marque a caixa de seleção Habilitar contabilização RADIUS para habilitar o rastreamento e a medição dos recursos que um usuário consumiu (hora do sistema, quantidade de dados transmitidos, etc.). Marcar essa caixa de seleção habilitará a contabilização de RADIUS para os servidores principal e de backup.

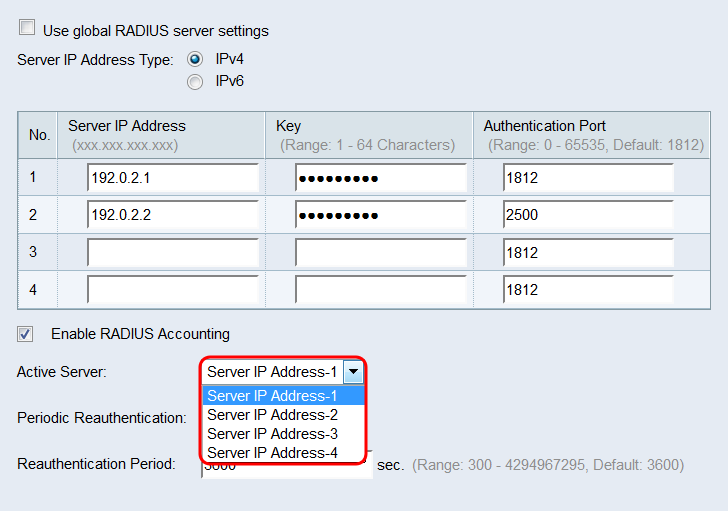

Etapa 8. Na lista suspensa Servidor ativo, escolha um dos servidores RADIUS configurados para serem definidos como o servidor ativo. Essa configuração permite que o WAP tente entrar em contato com o servidor ativo imediatamente, em vez de tentar entrar em contato com cada servidor em sequência e escolher o primeiro disponível.

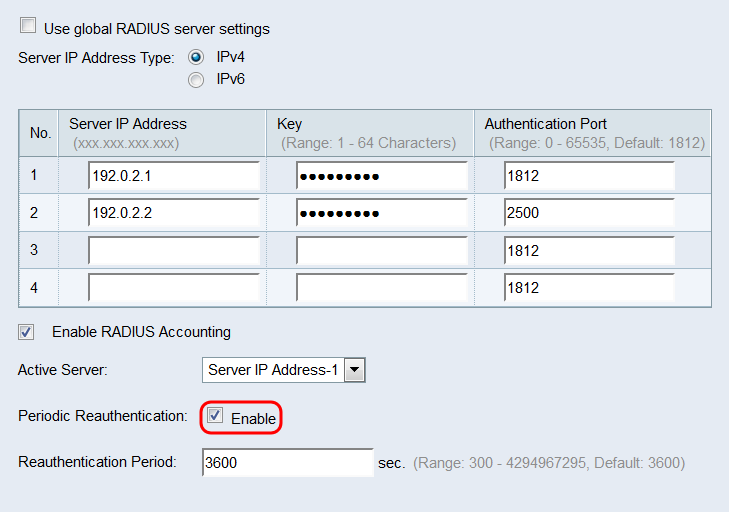

Etapa 9. No campo Reautenticação periódica, marque a caixa de seleção Habilitar para ativar a reautenticação EAP. Se você não quiser habilitar a reautenticação EAP, vá para a Etapa 11.

Etapa 10. Se você marcou a caixa de seleção Habilitar no campo Reautenticação periódica, insira o período de reautenticação EAP em segundos no campo Período de reautenticação. O padrão é 3600. O intervalo válido é de 300 a 4294967295 segundos.

Etapa 11. Repita esta seção para cada porta que você deseja configurar como um Autenticador 802.1X. Em seguida, clique em Salvar.

Feedback

Feedback