Configuração de regras de dados confidenciais seguros (SSD) em switches empilháveis Sx500 Series

Objetivo

O Gerenciamento de Dados Sensíveis de Segurança (SSD - Secure Sensitive Data) é usado para gerenciar dados confidenciais, como senhas e chaves com segurança no switch, preencher esses dados para outros dispositivos e proteger a configuração automática. O acesso para visualizar os dados confidenciais como texto simples ou criptografado é fornecido com base no nível de acesso configurado pelo usuário e no método de acesso do usuário. Este artigo explica como gerenciar regras SSD nos Switches empilháveis Sx500 Series.

Note: Talvez você também queira saber como gerenciar as propriedades de SSD. Para obter detalhes, consulte o artigo Propriedades de Dados Sensíveis de Segurança (SSD) em Switches Empilháveis Sx500 Series.

Dispositivos aplicáveis

Switches Empilháveis Sx500 Series

Versão de software

•v1.2.7.76

Configuração de regras SSD

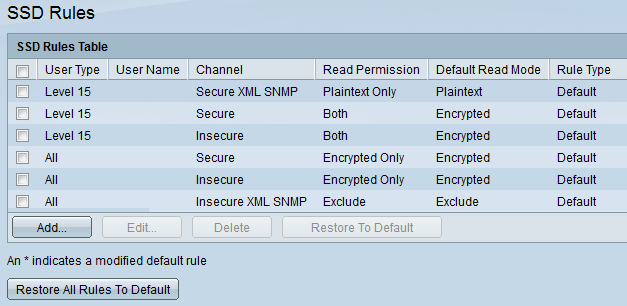

Etapa 1. Faça login no utilitário de configuração da Web e escolha Security > Secure Sensitive Data Management > SSD Rules. A página Regras SSD é aberta:

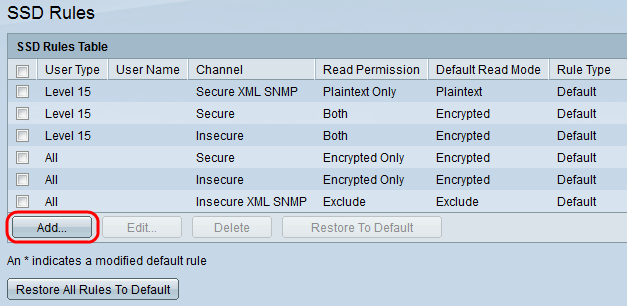

Etapa 2. Clique em Adicionar para adicionar uma nova regra SSD. A janela Add SSD Rule é exibida.

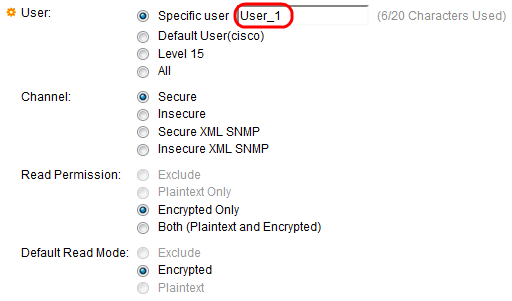

Etapa 3. Clique no botão de opção Usuário desejado ao qual a regra SSD é exibida. As opções disponíveis são:

Usuário Específico — Insira o nome de usuário específico ao qual essa regra se aplica (esse usuário não precisa necessariamente ser definido).

Usuário padrão (cisco) — A regra se aplica ao usuário padrão.

Nível 15 — A regra aplica-se a todos os usuários com nível de privilégio 15. Aqui, o usuário pode acessar a GUI e configurar o switch. Para alterar as configurações de privilégio, consulte o artigo User Account Configuration on Sx500 Series Stackable Switches.

Todos — A regra se aplica a todos os usuários.

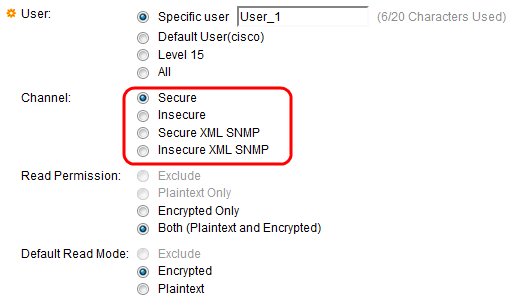

Etapa 4. Clique no botão de opção que corresponde ao nível de segurança do canal de entrada ao qual a regra se aplica no campo Canal. As opções disponíveis são:

Secure — Esta regra se aplica somente a canais seguros (console, SCP, SSH e HTTPS), não incluindo os canais SNMP e XML.

Inseguro — Esta regra se aplica somente a canais inseguros (Telnet, TFTP e HTTP), não incluindo os canais SNMP e XML.

Secure XML SNMP — Esta regra se aplica somente a XML sobre HTTPS e SNMPv3 com privacidade.

SNMP XML inseguro — Esta regra se aplica somente a XML sobre HTTP ou SNMPv1/v2 e SNMPv3 sem privacidade.

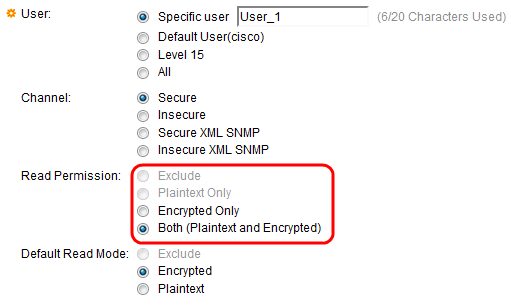

Etapa 5. Clique no botão de opção desejado para definir as permissões de leitura associadas à regra no campo Ler permissão. As opções disponíveis são:

Exclude — O nível mais baixo de permissão de leitura e os usuários não têm permissão para receber dados confidenciais de nenhuma forma. Essa opção estará disponível apenas se for clicado em Insecure na Etapa 4.

Somente texto simples — Um nível mais alto de permissão de leitura quando comparado a Excluir. Essa opção permite que os usuários recebam dados confidenciais somente no formato de texto simples. Essa opção estará disponível apenas se for clicado em Insecure na Etapa 4.

Criptografado somente — O nível médio da permissão de leitura. Essa opção permite que os usuários recebam dados confidenciais somente como criptografados.

Ambos (Texto sem formatação e criptografado) — O nível mais alto de permissão de leitura. Esta opção permite que os usuários recebam permissões de texto criptografado e texto simples e tem permissão para obter dados confidenciais como formulários de texto criptografado e texto simples.

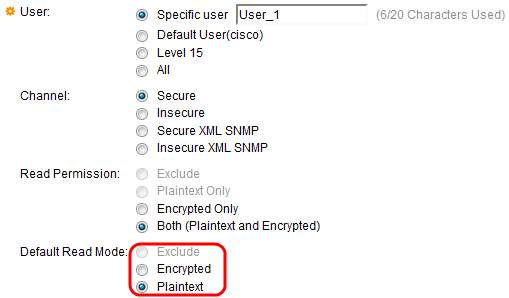

Etapa 6. Clique no botão de opção que corresponde ao modo de leitura desejado no campo Modo de leitura padrão. Define a permissão padrão concedida a todos os usuários. A opção Modo de Leitura Padrão não tem uma prioridade mais alta do que o campo Permissão de Leitura. As opções disponíveis são:

Excluir — Não permite que você leia os dados confidenciais. Essa opção estará disponível apenas se clicar em Inseguro na Etapa 4.

Criptografado — Dados confidenciais são apresentados criptografados.

Texto simples — Os dados sensíveis são apresentados como texto simples.

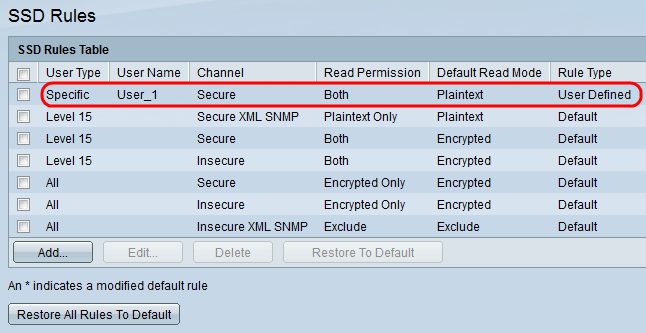

Passo 7. Clique em Salvar na janela Adicionar regra SSD. As alterações são mostradas na Tabela de regras de SSD, conforme mostrado abaixo:

Feedback

Feedback