Configuração do 802.1X nos switches SG300 Series

Objetivo

802.1X é um padrão IEEE que implementa autenticação baseada em porta. Se uma porta usa 802.1X, então qualquer cliente que usa essa porta (conhecido como requerente) deve apresentar as credenciais corretas antes de receber acesso à rede. Um dispositivo que implementa 802.1X (conhecido como autenticador) deve ser capaz de se comunicar com um servidor RADIUS (Remote Authentication Dial-In User Service) que esteja em outro lugar na rede. Este servidor contém uma lista de usuários válidos que podem acessar a rede; todas as credenciais enviadas pelo autenticador (fornecidas pelo requerente) devem corresponder àquelas mantidas pelo servidor RADIUS. Em caso afirmativo, o servidor instrui o autenticador a conceder acesso ao usuário; caso contrário, o autenticador negará o acesso.

O padrão 802.1X é uma boa medida de segurança para impedir que usuários indesejados obtenham acesso à rede conectando-se a uma porta física. Observe que para que o 802.1X funcione, um servidor RADIUS já deve estar configurado em outro lugar da rede e o autenticador deve ser capaz de se comunicar com ele.

O objetivo deste documento é mostrar como configurar 802.1X nos switches SG300 Series.

Dispositivos aplicáveis

Switches SG300 Series

Versão de software

•v1.4.1.3

Configurando a autenticação 802.1X

Adicionando um servidor RADIUS

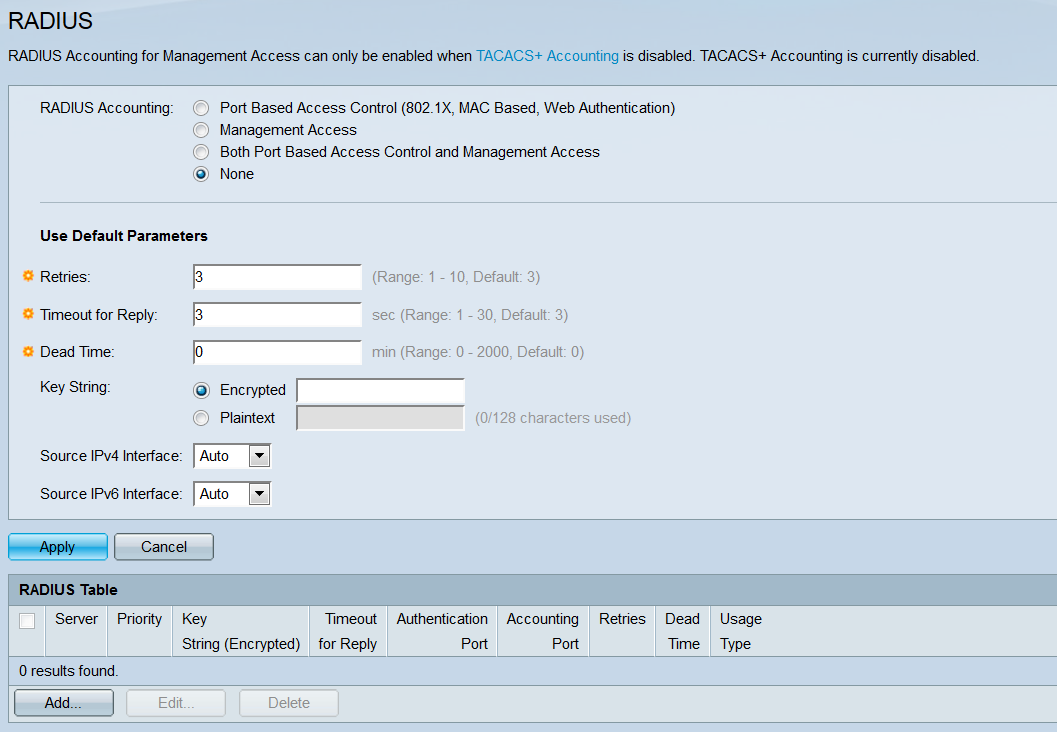

Etapa 1. Faça login no utilitário de configuração da Web e escolha Security > RADIUS. A página RADIUS é aberta.

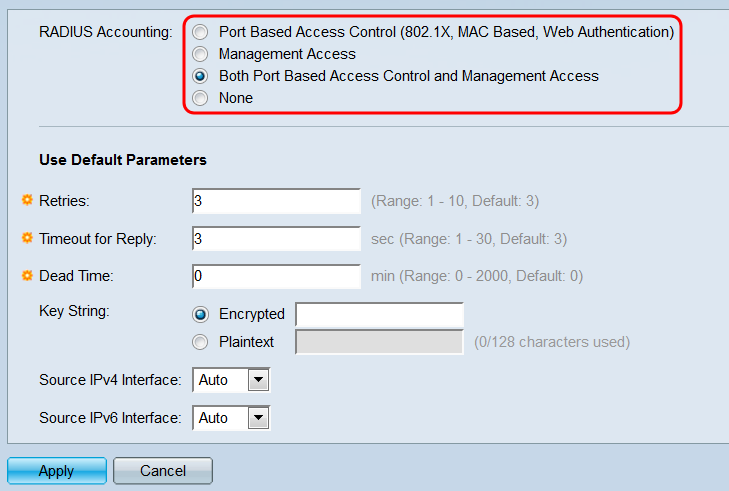

Etapa 2. No campo RADIUS Accounting, escolha um botão de opção para selecionar o tipo de informação de contabilização que o servidor RADIUS receberá. Um servidor RADIUS pode receber informações contábeis que controlam o tempo de sessão do usuário, os recursos que ele usa e outras coisas. A opção selecionada aqui não afetará o desempenho do 802.1X.

As opções são:

Controle de acesso baseado em porta - Esta opção envia informações de contabilidade sobre sessões autenticadas baseadas em porta para o servidor RADIUS.

Acesso de gerenciamento - Esta opção envia informações de contabilidade sobre as sessões de gerenciamento do switch para o servidor RADIUS.

Controle de acesso baseado em porta e Acesso de gerenciamento - Esta opção envia ambos os tipos de informações de contabilidade para o servidor RADIUS.

Nenhum - Não envie informações de contabilidade para o servidor RADIUS.

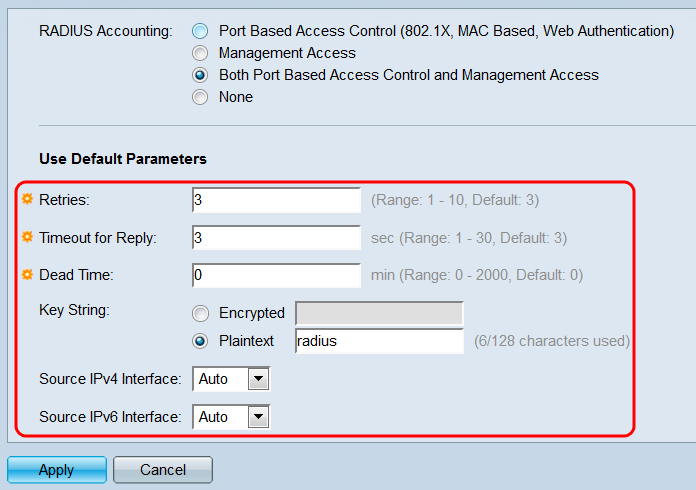

Etapa 3. Na área Usar parâmetros padrão, defina as configurações que serão usadas por padrão, a menos que um servidor RADIUS adicionado esteja configurado com suas próprias configurações específicas; cada entrada de servidor individual adicionada ao switch pode usar os padrões ou configurações exclusivas separadas. Para este artigo, usaremos as configurações padrão definidas nesta seção.

Defina as seguintes configurações:

Tentar novamente - Insira o número de vezes que o switch tentará entrar em contato com um servidor RADIUS antes de mudar para o próximo servidor. O padrão é 3.

Tempo limite para resposta - Insira o número de segundos que o switch aguardará por uma resposta do servidor RADIUS antes de tomar outras medidas (tentar novamente ou desistir). O padrão é 3.

Tempo de inatividade - Insira o número de minutos que decorrerão antes que um servidor RADIUS não responsivo seja passado para solicitações de serviço. O padrão é 0; esse valor significa que o servidor não é ignorado.

String de chave - Insira a chave secreta usada para autenticação entre o switch e o servidor RADIUS. Se você tiver uma chave criptografada, insira-a com o botão de opção Criptografado; caso contrário, insira a tecla de texto simples com o botão de opção Texto simples.

Interface IPv4/IPv6 de origem - Use estas listas suspensas para escolher qual interface de origem IPv4/IPv6 será usada na comunicação com o servidor RADIUS. O padrão é Auto (Automático), que usará o endereço IP de origem padrão definido na interface de saída.

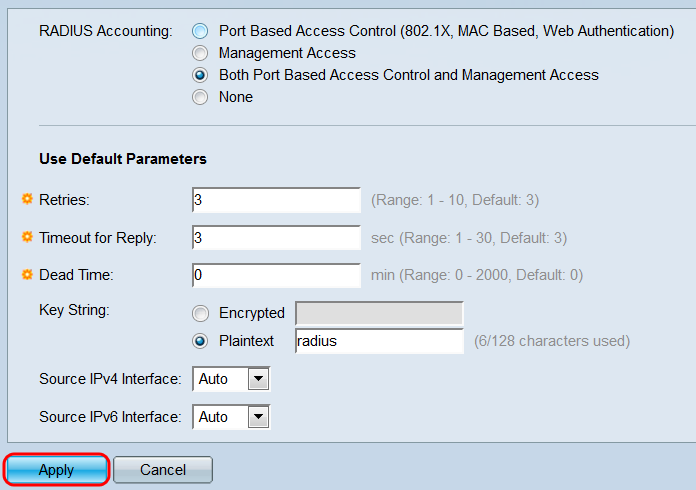

Etapa 4. Clique em Apply. As configurações padrão serão aplicadas.

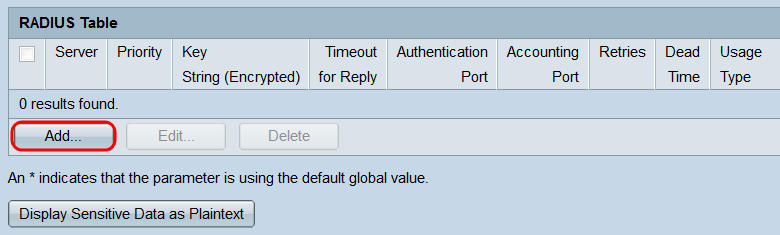

Etapa 5. A Tabela RADIUS mostrará as entradas do servidor RADIUS configuradas atualmente no switch. Para adicionar uma nova entrada, clique no botão Adicionar.... A janela Adicionar servidor RADIUS será aberta.

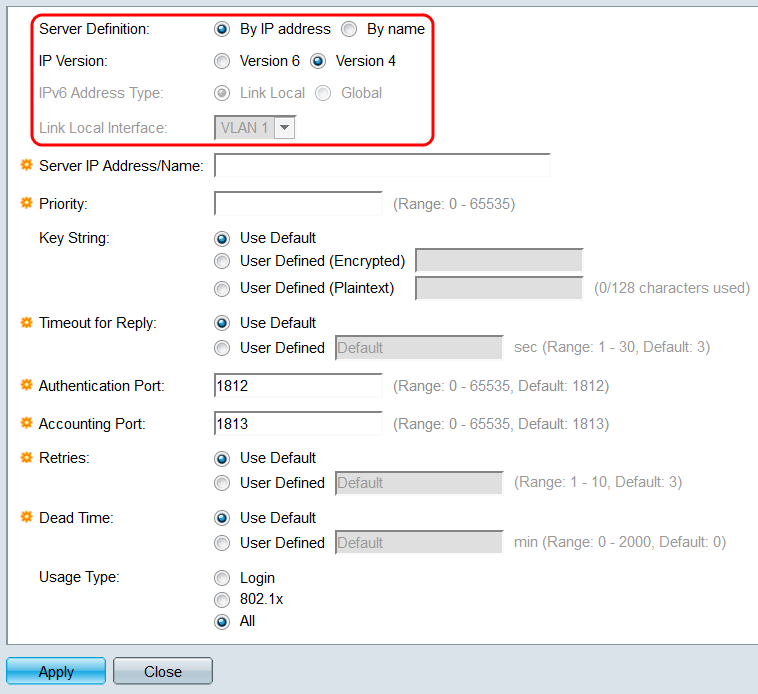

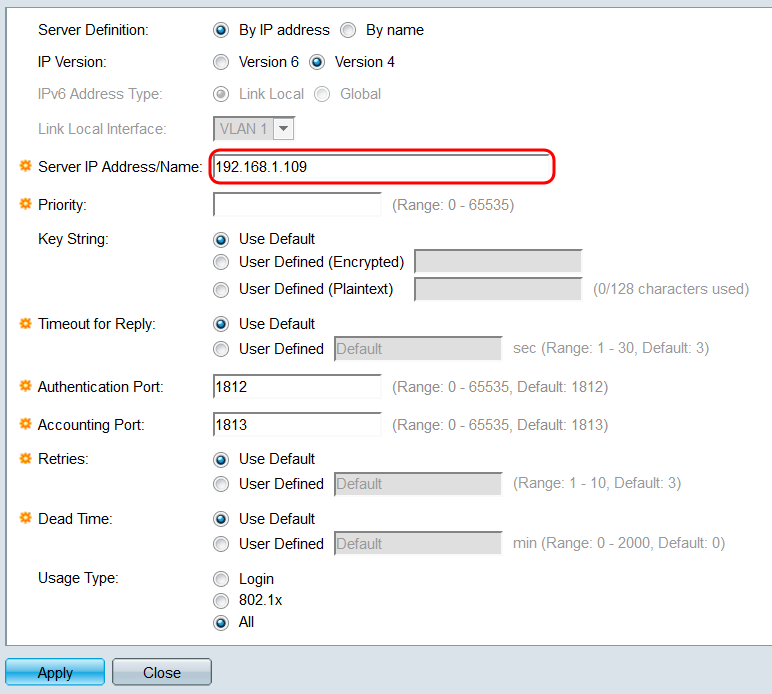

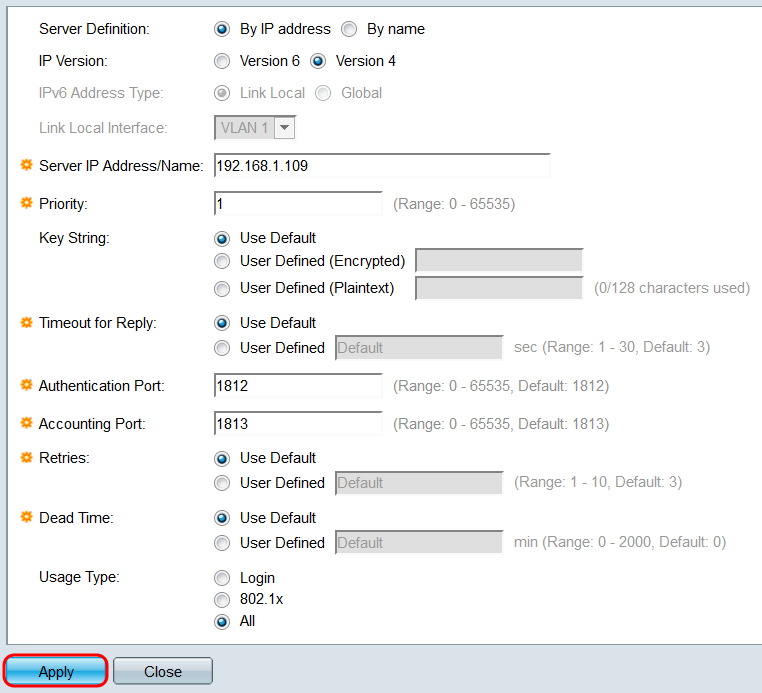

Etapa 6. No campo Server Definition, escolha se deseja entrar em contato com o servidor RADIUS por endereço IP ou por nome (nome do host). Se você selecionou Por endereço IP, selecione para usar IPv6 (Versão 6) ou IPv4 (Versão 4). Se você selecionou a Versão 6, use o Tipo de Endereço IPv6 e a Interface Local de Link para especificar o endereço IPv6 que será usado.

Passo 7. No campo Server IP Address/Name, insira o endereço IP ou o nome de host do servidor RADIUS.

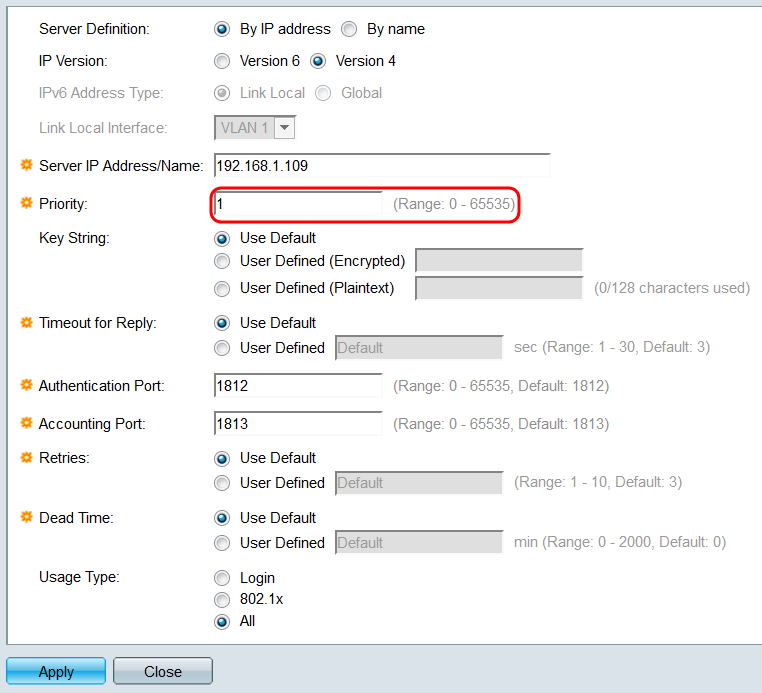

Etapa 8. No campo Prioridade, introduza a prioridade que pretende atribuir a este servidor; o switch tentará entrar em contato com o servidor com a prioridade mais alta e continuar na lista até encontrar um servidor responsivo. O intervalo é de 0 a 65535, sendo 0 a prioridade mais alta.

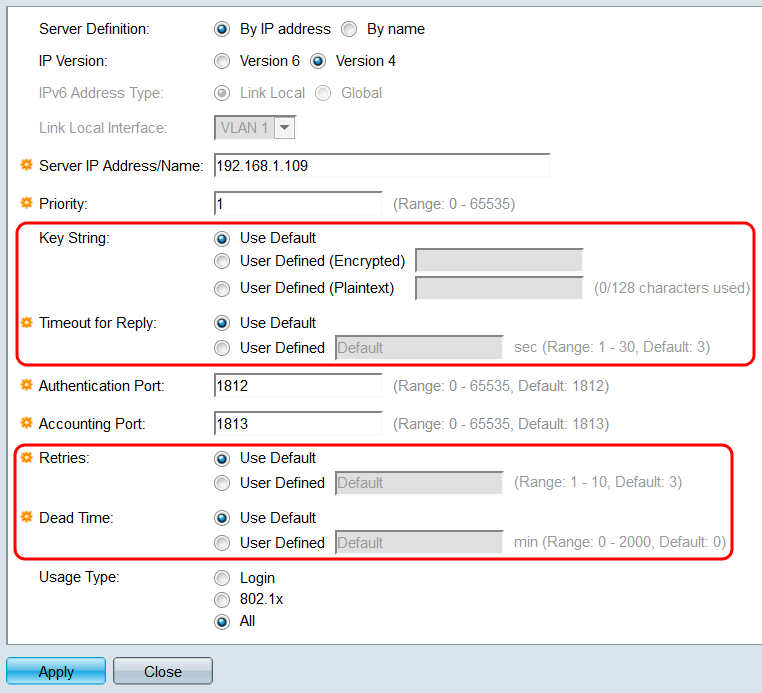

Etapa 9. Selecione o botão de opção Usar padrão nos campos Cadeia de chaves, Tempo limite para resposta, Tentativas e Tempo de inatividade para usar as configurações configuradas anteriormente na página RADIUS. Você também pode selecionar os botões de opção Definido pelo usuário para definir configurações diferentes dos padrões; se você fizer isso, essas configurações serão usadas apenas para este servidor RADIUS específico.

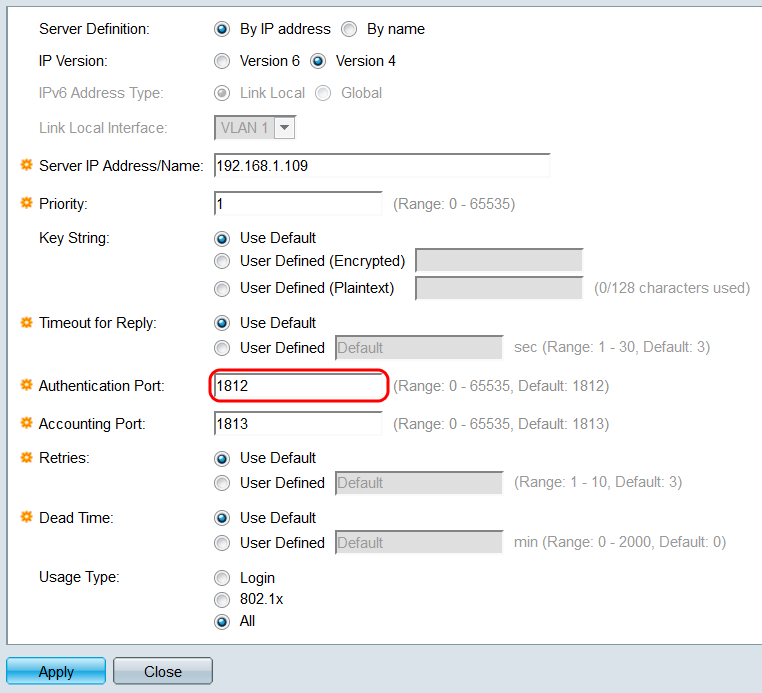

Etapa 10. No campo Authentication Port, especifique a porta que será usada para a comunicação de autenticação com o servidor RADIUS. Recomenda-se que isso seja deixado na porta padrão, 1812.

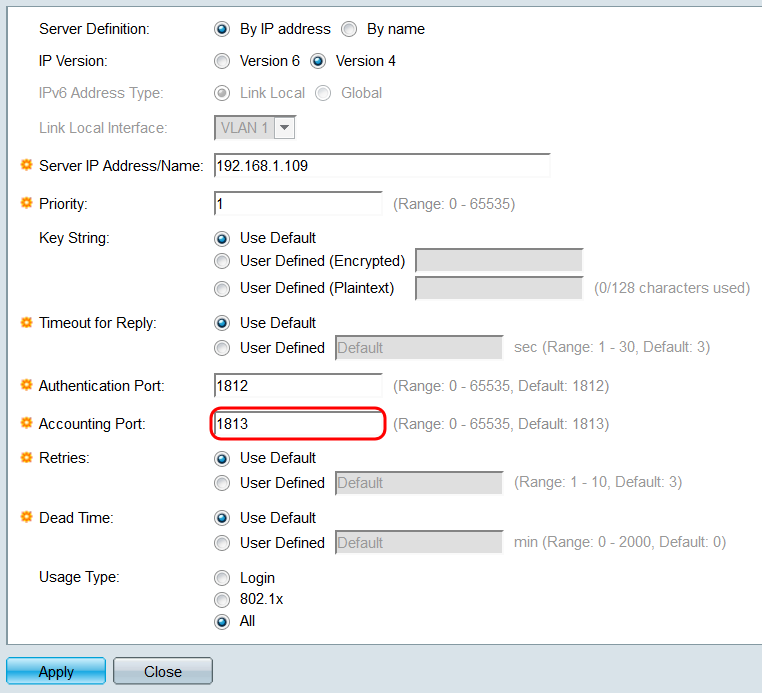

Etapa 11. No campo Porta de Contabilidade, especifique a porta que será usada para a comunicação de contabilização com o servidor RADIUS. Recomenda-se que isso seja deixado na porta padrão, 1813.

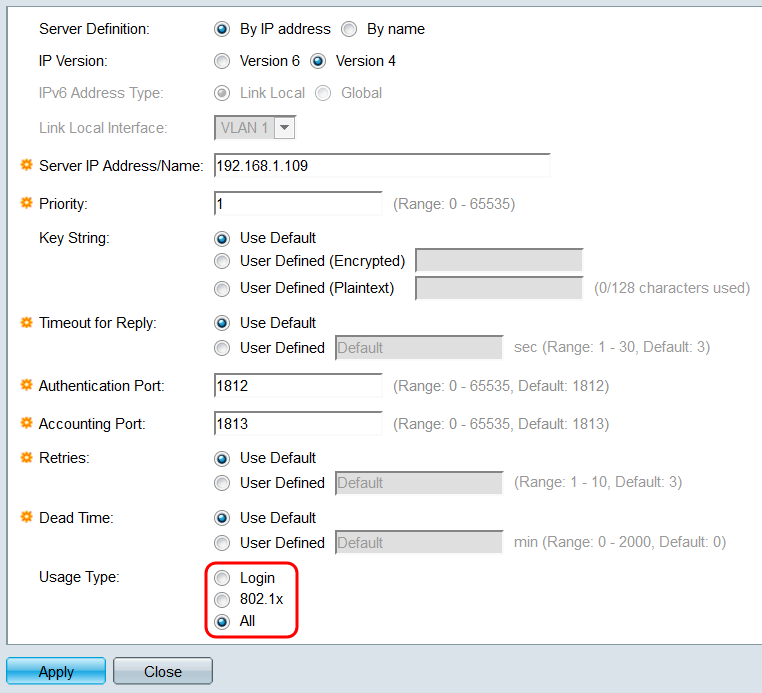

Etapa 12. No campo Tipo de uso, selecione para que o servidor RADIUS será usado. Ao configurar o 802.1X, selecione os botões de opção 802.1x ou All para usar o servidor RADIUS para autenticação de porta 802.1X.

Etapa 13. Clique em Apply. O servidor será adicionado à Tabela RADIUS. Para habilitar a autenticação 802.1X baseada em porta, continue na próxima seção.

Ativação da autenticação baseada em porta

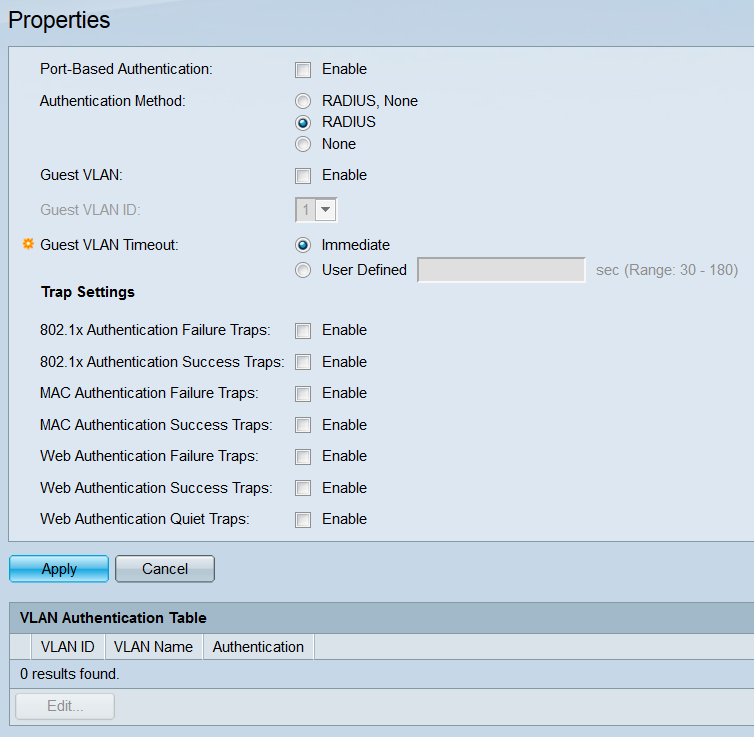

Etapa 1. No utilitário de configuração da Web, vá para Security > 802.1X/MAC/Web Authentication > Properties. A página Propriedades é aberta.

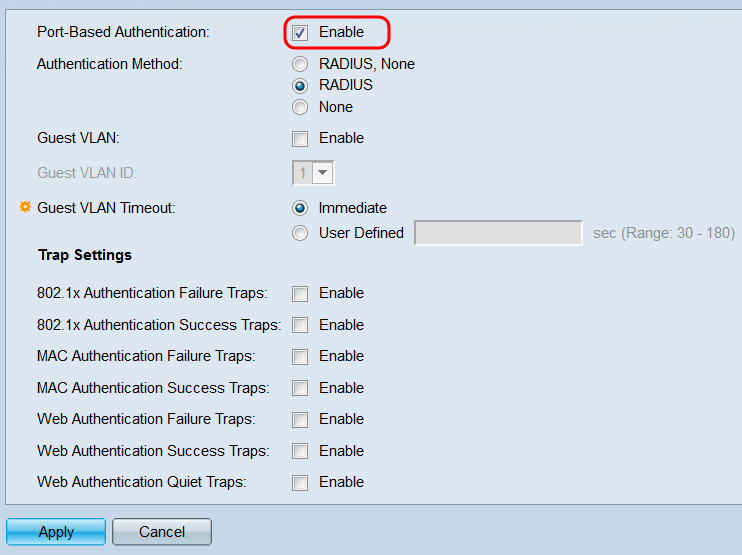

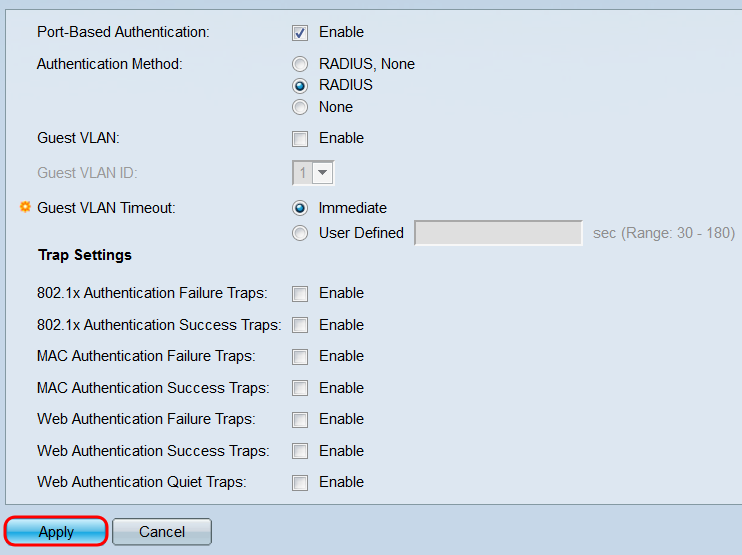

Etapa 2. No campo Port-Based Authentication, marque a caixa de seleção Enable para habilitar a autenticação baseada em porta. Iss está habilitado por padrão.

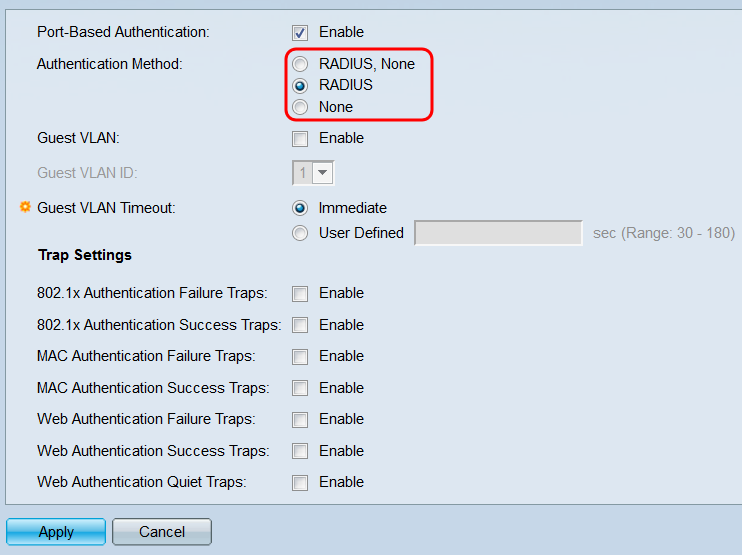

Etapa 3. No campo Authentication Method, escolha um botão de opção para determinar como a autenticação baseada em porta funcionará.

As opções são:

· RADIUS, None - O switch tentará entrar em contato com os servidores RADIUS definidos na página RADIUS. Se nenhuma resposta for recebida dos servidores, nenhuma autenticação será executada e a sessão será permitida. Se o servidor estiver respondendo e as credenciais estiverem incorretas, a sessão será negada.

· RADIUS - O switch tentará entrar em contato com os servidores RADIUS definidos na página RADIUS. Se nenhuma resposta for recebida dos servidores, a sessão será negada. Para a implementação 802.1X mais segura, esta opção é recomendada.

Nenhum - Nenhuma autenticação é executada. Todas as sessões serão permitidas. Esta opção não implementará 802.1X.

Etapa 4. Clique em Apply.

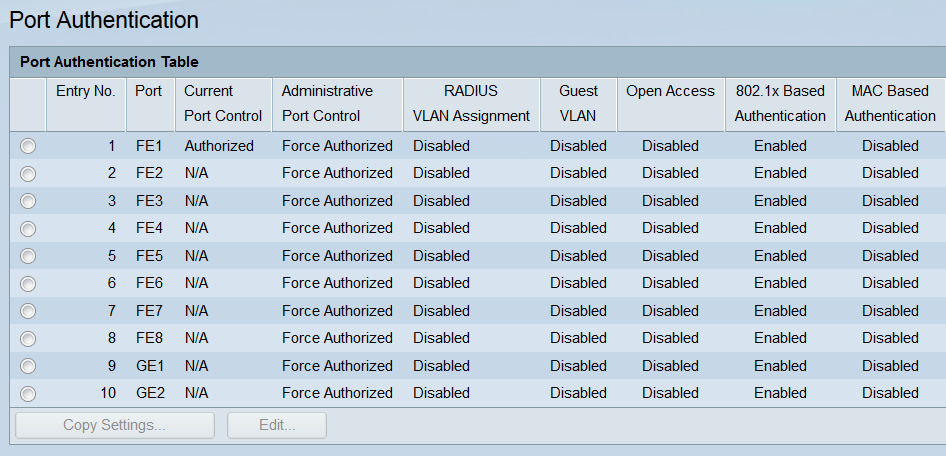

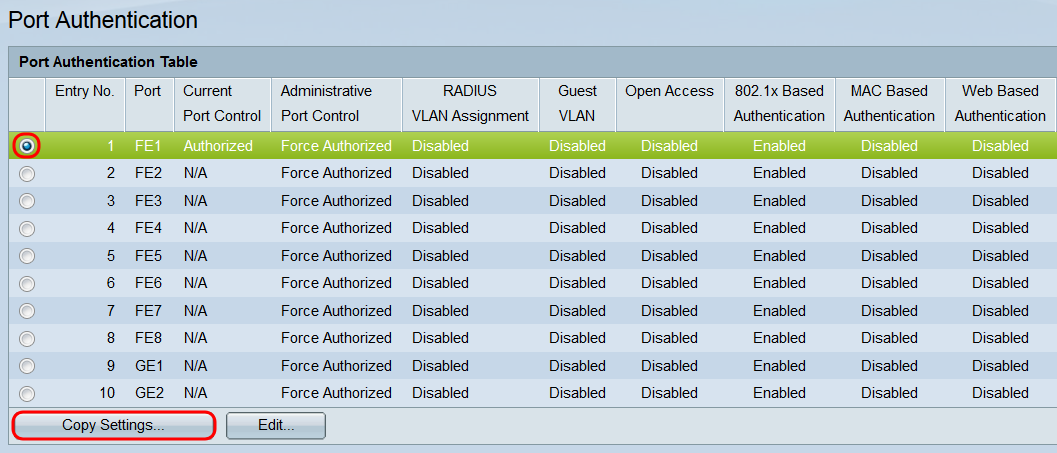

Etapa 5. Navegue até Security > 802.1X/MAC/Web Authentication > Port Authentication. A página Port Authentication é aberta.

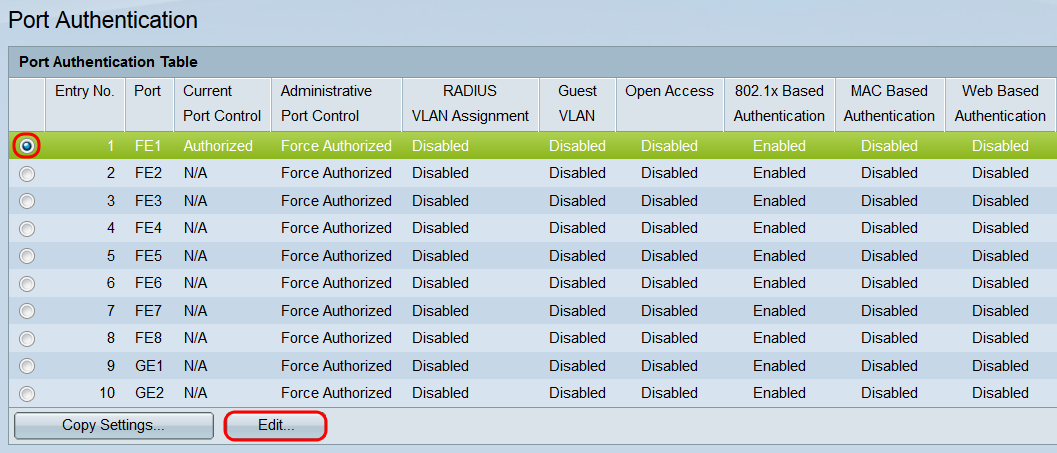

Etapa 6. Selecione a porta que deseja configurar selecionando o botão de opção na Tabela de Autenticação de Porta e clicando no botão Editar.... A janela Editar autenticação de porta é aberta.

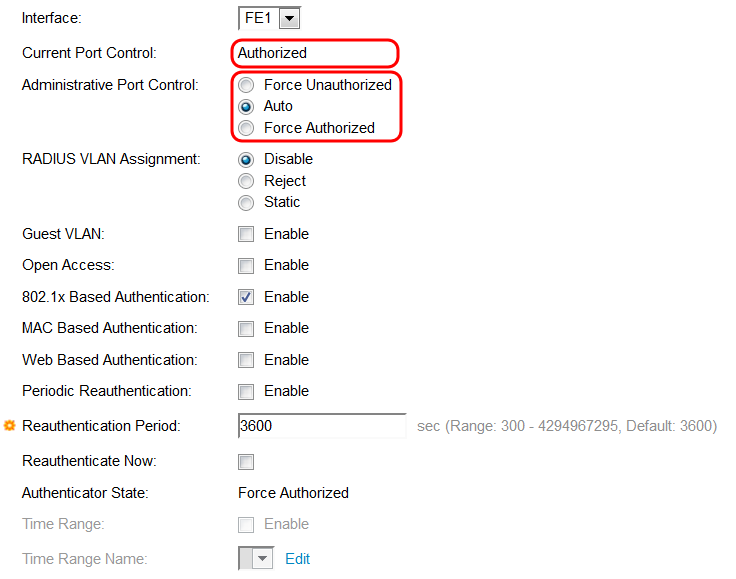

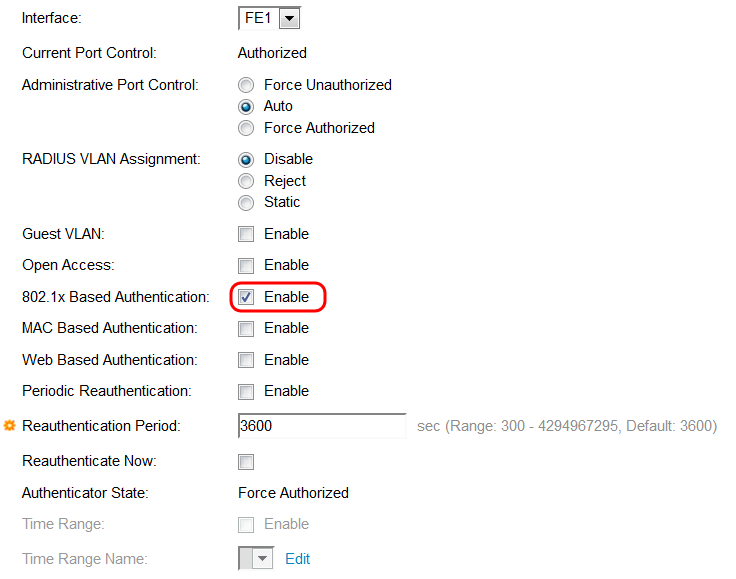

Passo 7. No campo Administrative Port Control, escolha um botão de opção para determinar como a porta autorizará sessões. O campo Controle de porta atual exibe o estado de autorização atual da porta selecionada.

As opções são:

Force Unauthorized - Move a interface para um estado não autorizado. O dispositivo não fornece autenticação a nenhum cliente conectado a essa porta e nega o acesso.

Auto - Ativa a autenticação baseada em porta para a porta selecionada. Move a interface entre autorizada e não autorizada, dependendo do resultado do procedimento de autenticação. Escolha esta opção para implementar 802.1X.

Force Authorized - Move a interface para um estado autorizado. O dispositivo fornecerá acesso a qualquer cliente que se conecte a esta porta sem autenticação.

Etapa 8. Marque a caixa de seleção Enable no campo 802.1X Based Authentication (Autenticação baseada em 802.1X) para habilitar a autenticação 802.1X para a porta selecionada.

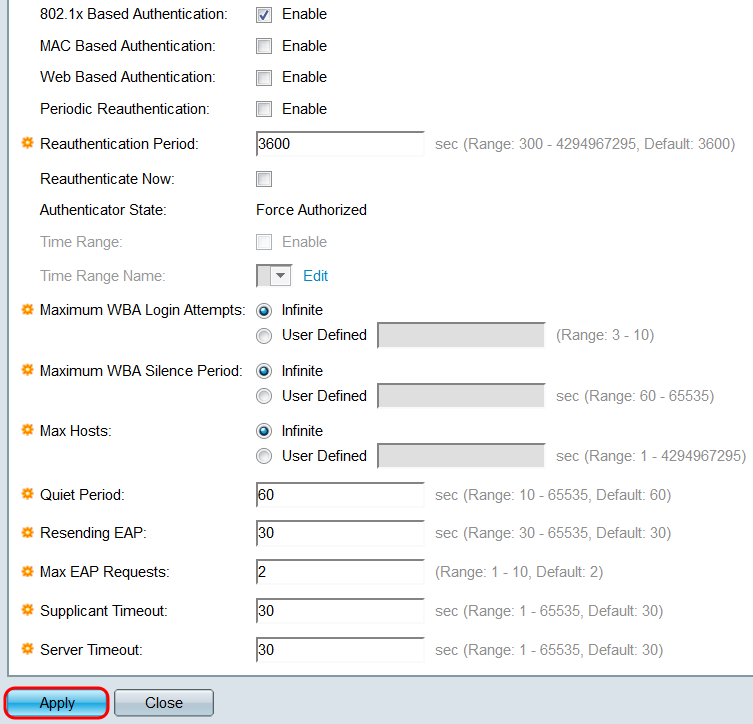

Etapa 9. Clique em Apply. A porta deve agora estar totalmente configurada para autenticação baseada em porta 802.1X e está pronta para iniciar a autenticação de todos os clientes que se conectam a ela. Use o campo Interface para selecionar uma porta diferente para configurar sem voltar à página Autenticação de porta.

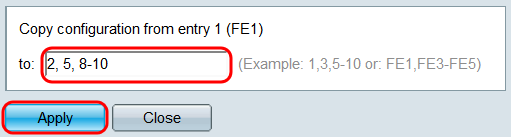

Etapa 10. Para copiar rapidamente as configurações de uma porta para outra porta ou intervalo de portas, clique no botão de opção da porta que deseja copiar na Tabela de Autenticação de Porta e clique no botão Copiar Configurações.... A janela Copiar configurações é aberta.

Etapa 11. No campo de texto, insira a porta ou portas (separadas por vírgulas) para as quais deseja copiar as configurações. Você também pode especificar um intervalo de portas. Em seguida, clique em Aplicar para copiar as configurações.

Exibir um vídeo relacionado a este artigo...

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

13-Dec-2018

|

Versão inicial |

Feedback

Feedback