Configuração de autenticação de porta 802.1X em switches gerenciados Cisco 200/300 Series

Objetivo

O objetivo deste documento é explicar a autenticação de porta 801.1X nos Switches Gerenciados da Série 200/300. A autenticação de porta 802.1X permite a configuração de parâmetros 802.1X para cada porta. Uma porta que solicita autenticação é chamada de solicitante. O autenticador é um switch ou um ponto de acesso que atua como um protetor de rede para os solicitantes. O autenticador encaminha mensagens de autenticação ao servidor RADIUS para que uma porta possa ser autenticada e possa enviar e receber informações.

Dispositivos aplicáveis

· Switches gerenciados SF/SG 200 e SF/SG 300 Series

Versão de software

•1.3.0.62

Configuração de Autenticação de Porta

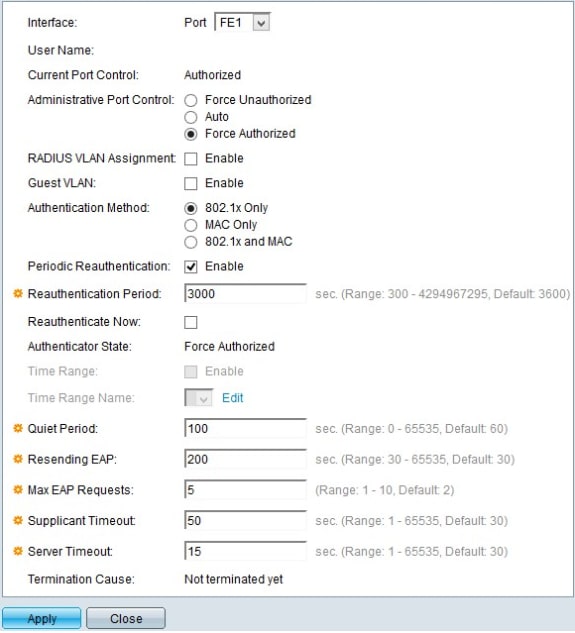

Etapa 1. Faça login no utilitário de configuração da Web e escolha Security > 802.1x > Port Authentication. A página Autenticação de porta é aberta:

Etapa 2. Clique no botão de opção que corresponde à porta que você deseja editar.

Etapa 3. Clique em Editar. A janela Edit Port Authentication é exibida.

O campo Nome de usuário exibe o nome de usuário da porta.

Observação: o campo Current Port Control exibe o estado atual da porta. Se a porta estiver no estado Não autorizado, significa que ela não está autenticada ou que o Controle de porta administrativo está definido como Forçar não autorizado. Por outro lado, se a porta estiver no estado Autorizado, isso significa que a porta está autenticada ou que o Controle de porta administrativo está definido como Forçar autorização.

Etapa 4. No campo Administrative Port Control, clique em um dos botões de opção disponíveis para determinar o estado de autorização da porta:

· Force Unauthorized — (Forçar não autorizado) Essa opção move a interface escolhida para o estado Unauthorized. Nesse estado, o switch não fornece autenticação ao cliente conectado à interface.

· Auto — Essa opção ativa a autenticação e a autorização na interface escolhida. Nesse estado, o switch fornece autenticação 802.1X aos clientes conectados à interface e decide, com base na troca de informações de autenticação com o cliente, se o cliente é autenticado ou não e move a interface para o estado Autorizado ou Não Autorizado.

· Force Authorized (Forçar autorizado) — Essa opção define a interface como Authorized (Autorizado) sem a autenticação do cliente.

Etapa 5. (Opcional) No campo VLAN de convidado, marque a caixa de seleção Habilitar para usar uma VLAN de convidado para portas não autorizadas.

Etapa 6. No campo Método de autenticação, clique em um dos botões de opção disponíveis para autenticar a porta. As opções são:

Somente 802.1X — somente a autenticação 802.1X é executada na porta.

· Apenas MAC — Somente a autenticação baseada em MAC é executada na porta. Apenas 8 autenticações baseadas em MAC podem ser executadas em uma única porta.

· 802.1X e MAC — Ambos os métodos de autenticação são executados na porta.

Passo 7. No campo Reautenticação periódica, marque a caixa de seleção Habilitar para habilitar a autenticação periódica da porta com base no valor do Período de reautenticação.

Etapa 8. No campo Período de reautenticação, insira o tempo em segundos para reautenticar a porta.

Etapa 9. Marque a caixa de seleção Reautenticar agora para reautenticar imediatamente a porta.

Observação: o campo Authenticator State exibe o estado atual da autenticação.

Etapa 10. (Opcional) Se a Autenticação Baseada em Porta estiver habilitada no switch, os campos Intervalo de tempo e Nome do intervalo de tempo estarão habilitados. No campo Intervalo de tempo, insira um tempo (em segundos) em que a porta é autorizada para uso se a autorização 802.1X estiver habilitada. Na lista suspensa Nome do intervalo de tempo, escolha o perfil que identifica o intervalo.

Etapa 11. No campo Quiet Period (Período silencioso), insira o tempo durante o qual o switch permanece em um estado bastante estável após uma falha na troca de autenticação. Quando o switch está no estado silencioso, isso significa que ele não está ouvindo novas solicitações de autenticação do cliente.

Etapa 12. No campo Resending EAP (Extensible Authentication Protocol), insira o tempo que o switch espera por uma mensagem de resposta do solicitante antes de reenviar uma solicitação.

Etapa 13. No campo Max EAP Requests, insira o número máximo de solicitações EAP que podem ser enviadas. EAP é um método de autenticação usado em 802.1X que fornece troca de informações de autenticação entre o switch e o cliente. Nesse caso, as solicitações EAP são enviadas ao cliente para autenticação. O cliente precisa responder e corresponder às informações de autenticação. Se o cliente não responder, outra solicitação de EAP será definida de acordo com o valor de Resending EAP, e o processo de autenticação será reiniciado.

Etapa 14. No campo Timeout do Solicitante, informe o tempo antes que as solicitações EAP sejam reenviadas ao solicitante.

Etapa 15. No campo Tempo limite do servidor, insira o tempo decorrido antes que o switch envie uma solicitação novamente ao servidor RADIUS.

O campo Termination Cause (Causa do encerramento) exibe os motivos para a falha de autenticação de porta.

Etapa 16. Clique em Apply para salvar sua configuração.

Aplicar uma configuração de interface a várias interfaces

Esta seção explica como aplicar a configuração de autenticação 802.1X de uma porta a várias portas.

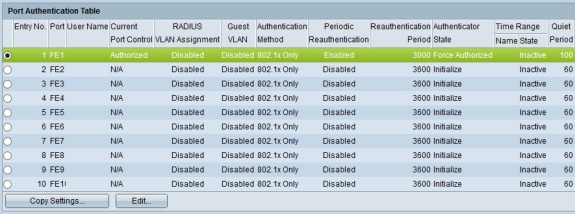

Etapa 1. Faça login no utilitário de configuração da Web e escolha Security > 802.1x > Port Authentication. A página Autenticação de porta é aberta:

Etapa 2. Clique no botão de opção da interface à qual você deseja aplicar a configuração de autenticação a várias interfaces.

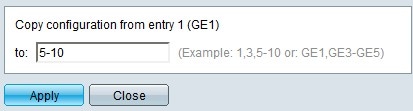

Etapa 3. Clique em Copy Settings. A janela Copy Settings é exibida.

Etapa 4. No campo to, insira o intervalo de interfaces que você deseja aplicar à configuração da interface escolhida na Etapa 2. Você pode usar os números de interface ou o nome das interfaces como entrada. Você pode inserir cada interface separada por vírgulas (Por exemplo: 1, 3, 5 ou GE1, GE3, GE5) ou pode inserir um intervalo de interfaces (Por exemplo: 1-5 ou GE1-GE5).

Etapa 5. Clique em Apply para salvar sua configuração.

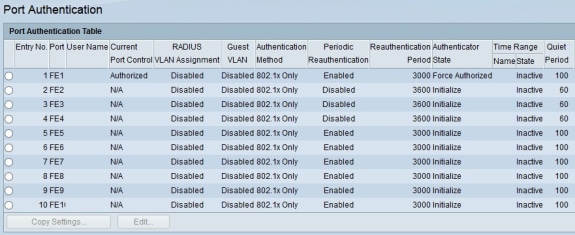

A imagem abaixo mostra as alterações após a configuração.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

10-Dec-2018

|

Versão inicial |

Feedback

Feedback