Configurações gerais de firewall nos roteadores VPN RV016, RV042, RV042G e RV082

Objetivo

Um firewall protege uma rede interna de uma rede externa, como a Internet. Os firewalls são vitais para a segurança da rede. Há várias configurações diferentes disponíveis que podem ativar ou desativar serviços específicos com base nas suas necessidades de segurança.

O objetivo deste artigo é mostrar como habilitar ou desabilitar configurações gerais de firewall em RV016, RV042, RV042G e RV082 VPN Routers.

Dispositivos aplicáveis

•RV016

•RV042

•RV042G

•RV082

Versão de software

•v4.2.1.02

Configurações gerais do firewall

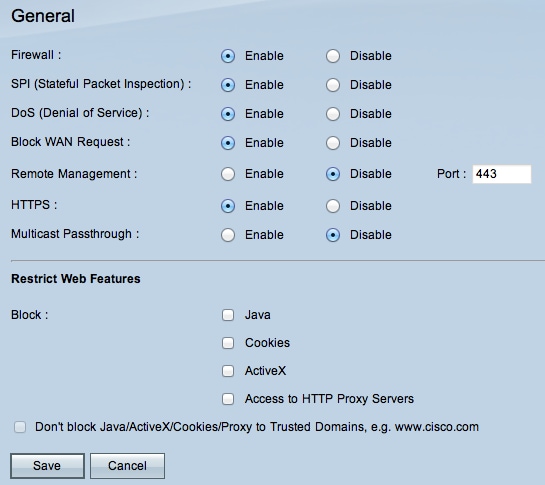

Etapa 1. Faça login no utilitário de configuração do Roteador e escolha Firewall > General. A página Geral é aberta:

Etapa 2. Clique no botão de opção Enable ou Disable para ativar ou desativar as configurações disponíveis no Firewall de acordo com os requisitos do usuário.

Os seguintes campos são descritos a seguir:

· Firewall — Quando esse recurso estiver habilitado, o roteador executará uma inspeção profunda de pacotes em todo o tráfego que passa por esse roteador e descartará os pacotes que não seguem o comportamento de protocolo predefinido.

· SPI (Stateful Packet Inspection) — O firewall do Roteador usa o Stateful Packet Inspection (SPI) para examinar o tráfego no firewall. Ele monitora o estado das conexões de rede, como fluxos TCP e comunicação UDP. O firewall distingue pacotes legítimos para diferentes tipos de conexões e somente pacotes que correspondam a uma conexão ativa conhecida são permitidos pelo firewall, todos os outros são rejeitados.

· Dos (Denial of Service, Negação de serviço) — Quando esse recurso está habilitado, o roteador evita ataques de DOS (Denial of Service, Negação de serviço) provenientes da Internet. Os ataques de DOS fazem com que a CPU do seu roteador esteja ocupada, de modo que ele não possa fornecer serviços ao tráfego regular.

· Block WAN Request (Bloquear solicitação de WAN) — Quando essa opção estiver habilitada, o roteador ignorará as solicitações de PING da Internet para que pareça estar oculta. Isso ajuda a fornecer segurança ocultando as portas de rede para que os invasores não tenham acesso à rede facilmente.

· Gerenciamento remoto — quando esse recurso está habilitado, o roteador permite que o utilitário de configuração da Web seja acessado da Internet. Digite o número da porta que será aberta para os hosts no lado da WAN. A configuração padrão é 443. Essa porta deve ser especificada quando o usuário estabelece uma conexão remota.

HTTPS — quando habilitado, o utilitário de configuração da Web pode ser acessado por meio de uma sessão HTTPS no lado da WAN, em vez do HTTP normal. Sua sessão remota da Web será protegida por algoritmos de criptografia SSL. Se o recurso HTTPS estiver desativado, os usuários não poderão se conectar por meio do QuickVPN. Se desabilitado, ele usa uma conexão HTTP menos segura.

· Multicast Passthrough — Se um IGMP Proxy estiver sendo executado atualmente no roteador, quando o Multicast Passthrough estiver habilitado o roteador permitirá que o tráfego Multicast IP entre da Internet.

Observação: para desativar o firewall, a senha de administrador deve ser alterada do padrão. Os campos SPI (Stateful Packet Inspection), DoS (Denial of Service), Block WAN Request e Remote Management estão acinzentados.

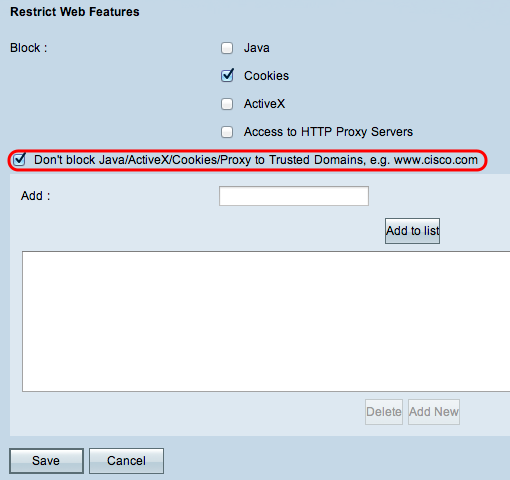

Etapa 3. Na área Restringir recursos da Web, marque uma ou todas as caixas de seleção para restringir o recurso correspondente.

· Java — Java é uma linguagem de programação para sites da Web. Para bloquear Java, marque a caixa de seleção Java. Se você negar o Java, talvez não consiga acessar sites da Internet escritos nessa linguagem de programação, portanto, é seguro continuar e bloquear miniaplicativos Java se o dispositivo conectado ao roteador não precisar acessar os sites criados com o Java. Por outro lado, os criminosos cibernéticos usam Java como parte integrante de seu ataque, que é determinar o SO e iniciar um ataque especificado pelo SO quando você visita sites infectados por malware. Por exemplo, quando você visita um site hackeado, um arquivo JAR (Java Archive) é acionado, solicitando que você execute sua função, mas secretamente ele é usado para determinar o SO do computador.

· Cookies — Um cookie é um dado armazenado no PC e usado por sites da Internet quando os usuários interagem com eles. Para bloquear cookies, marque a caixa de seleção Cookies. Se você quiser bloquear cookies, os sites não poderão salvar nenhuma informação de visita anterior quando acessados do dispositivo. O benefício é que cookies mal-intencionados (cookies de rastreamento de terceiros) não são salvos, o que representa um risco à segurança.

· AtiveX — o AtiveX é um componente de software do Microsoft Windows que pode ser usado para desenvolver aplicativos ou controlar pequenos programas, como complementos usados em sites da Internet. Se você permitir o AtiveX, ele poderá ajudar a melhorar sua experiência de navegação; ele permite que sites executem animações e outros programas semelhantes. Por outro lado, há um risco potencial se você visitar páginas da Web que contêm software AtiveX mal-intencionado desenvolvido por criminosos cibernéticos que podem causar danos ao computador. Para bloquear o AtiveX, marque a caixa de seleção AtiveX. Se você bloquear o AtiveX, poderá ter problemas se quiser acessar determinados sites da Internet que usam o AtiveX para executar o.

· Acesso ao Servidor Proxy HTTP — Se você quiser navegar anonimamente por meio de um servidor proxy e negar acesso ao servidor proxy, marque a caixa de seleção Acesso ao Servidor Proxy HTTP. Os servidores proxy HTTP ocultam os detalhes dos usuários finais dos hackers. Eles funcionam como intermediários e, portanto, você não acessa a Internet diretamente. No entanto, se os usuários locais tiverem acesso a servidores proxy de WAN, eles poderão encontrar uma maneira de contornar os filtros de conteúdo no roteador e acessar sites da Internet bloqueados pelo roteador.

Etapa 4. Clique em Save para salvar as configurações.

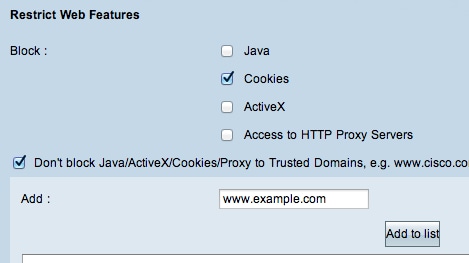

Adicionar Domínios Confiáveis

Mesmo que um dos recursos da Web possa ser bloqueado, o usuário pode permitir que esses recursos sejam habilitados para domínios confiáveis especificados.

Etapa 1. Marque o botão Não bloquear Java/AtiveX/Cookies/Proxy para domínios confiáveis. Isso só estará disponível se o usuário tiver optado por bloquear qualquer um dos recursos da Web na Etapa 3 das Configurações gerais do firewall.

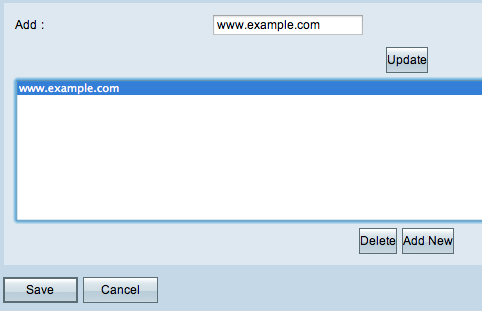

Etapa 2. No campo Add, digite o domínio a ser adicionado à lista de domínios confiáveis.

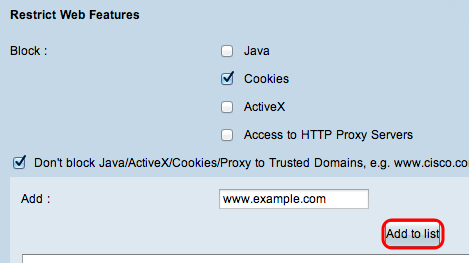

Etapa 3. Clique em Adicionar à lista. O domínio é adicionado à lista de confiáveis.

Etapa 4. Clique em Save para salvar as alterações.

Atualizar um domínio confiável

Esta seção orienta o usuário sobre como editar um domínio confiável.

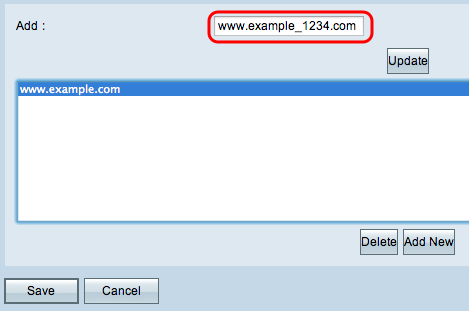

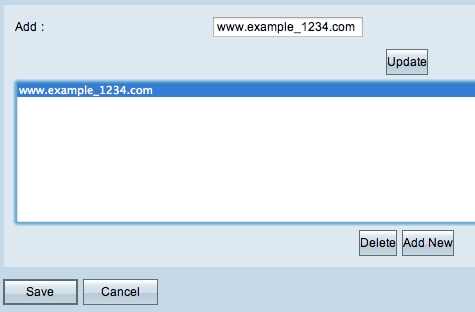

Etapa 1. Escolha o domínio que você deseja editar na lista de domínios confiáveis.

Etapa 2. No campo Add, insira o nome de domínio atualizado para o domínio necessário.

Etapa 3. Clique em Update.

Etapa 4. Clique em Save para salvar as alterações.

Excluir um domínio confiável

Esta seção orienta o usuário sobre como excluir um domínio confiável.

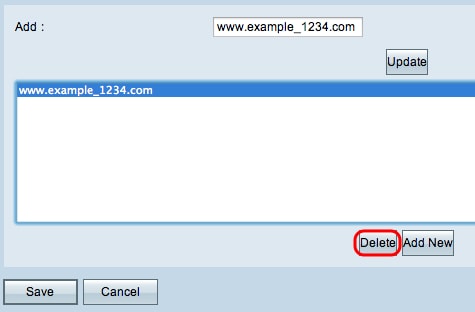

Etapa 1. Escolha o domínio que deseja excluir.

Etapa 2. Clique em Excluir. O domínio foi excluído.

Etapa 3. Clique em Save para salvar as alterações.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

12-Dec-2018

|

Versão inicial |

Feedback

Feedback