QuickVPN TCP Dump Analysis

Objetivos

Este artigo explica como capturar os pacotes com o Wireshark para monitorar o tráfego do cliente quando o QuickVPN existe. O QuickVPN é uma maneira fácil de configurar o software de VPN em um computador ou laptop remoto com um nome de usuário e senha simples. Isso ajudará a acessar com segurança as redes com base no dispositivo usado. O Wireshark é um sniffer de pacotes usado para capturar os pacotes na rede para solucionar problemas.

O QuickVPN não é mais suportado pela Cisco. Este artigo ainda está disponível para clientes que usam o QuickVPN. Para obter uma lista de roteadores que usaram o QuickVPN, clique em Cisco Small Business QuickVPN. Para obter mais informações sobre o QuickVPN, você pode assistir ao vídeo no final deste artigo.

Dispositivos aplicáveis

· Série RV (veja a lista no link acima)

Analisar Despejos de TCP QuickVPN

Para seguir as etapas deste artigo, o Wireshark e o cliente QuickVPN precisam estar instalados em seu PC.

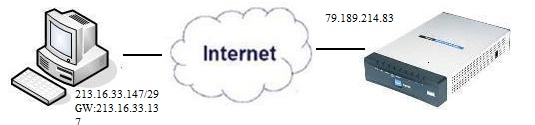

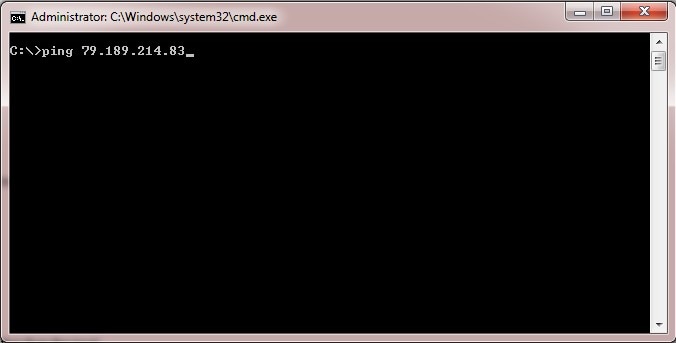

Etapa 1. No computador, navegue até a barra de pesquisa. Digite cmd e selecione o aplicativo Command Prompt nas opções. Insira o comando ping e o endereço IP ao qual você está tentando se conectar. Nesse caso, ping 79.189.214.83 foi inserido.

Etapa 2. Abra o aplicativo Wireshark e escolha a interface através da qual os pacotes são transmitidos para a Internet e capture o tráfego.

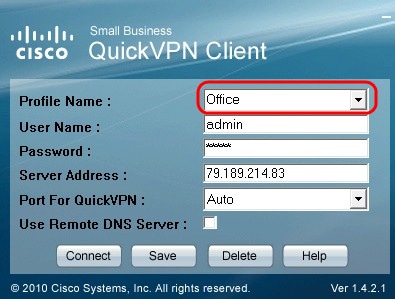

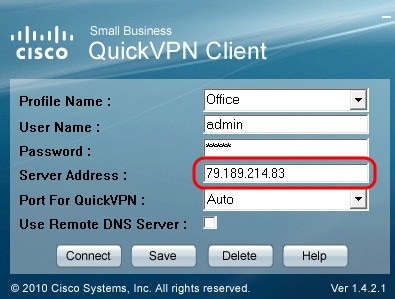

Etapa 3. Inicie o aplicativo QuickVPN. Digite o nome do perfil no campo Nome do perfil.

Etapa 4. Digite o nome do usuário no campo Nome do usuário.

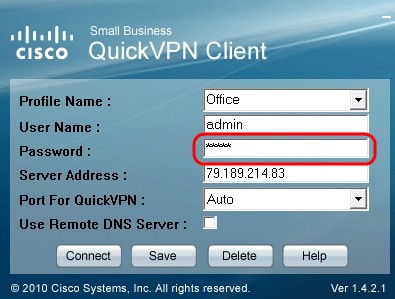

Etapa 5. Digite a senha no campo Senha.

Etapa 6. Digite o endereço do servidor no campo Endereço do servidor.

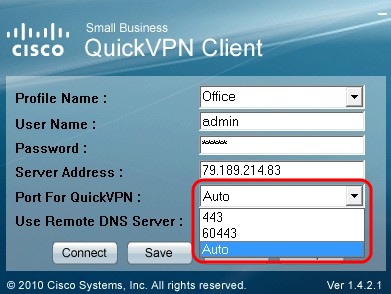

Etapa 7. Escolha a porta para QuickVPN na lista suspensa Porta para QuickVPN.

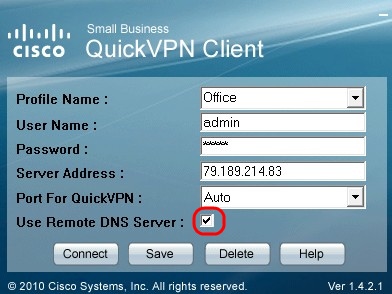

Etapa 8. (Opcional) Marque a caixa de seleção Usar servidor DNS remoto para usar o servidor DNS remoto em vez do local.

Etapa 9. Clique em Connect.

Etapa 10. Abrir o arquivo de tráfego capturado.

Para que uma conexão QuickVPN ocorra, há três coisas principais que precisam ser verificadas

· Conectividade

· Ativando a política (Verificar Certificado)

· Verificar a rede

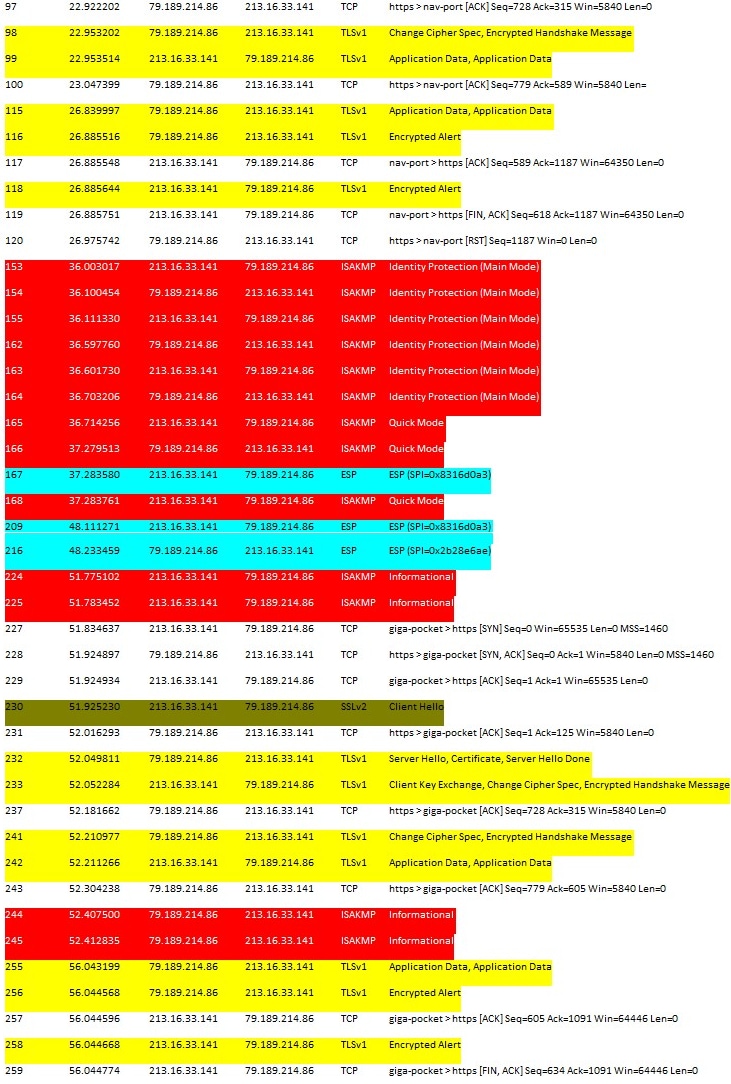

Para verificar a conexão, precisamos primeiro ver os pacotes de Transport Layer Security (TLSv1) no tráfego de captura junto com seu antecessor Secure Socket Layer (SSL). Esses são os protocolos criptográficos que fornecem a segurança para a comunicação pela rede.

A Ativação da Política pode ser verificada com o pacote Internet Security Association and Key Management Protocol (ISAKMP) no tráfego capturado pelo Wireshark. Ele define o mecanismo para autenticação, criação e gerenciamento da Associação de Segurança (SA), técnicas de geração de chave e mitigação de ameaças. Usa IKE para a troca de chaves.

O ISAKMP ajuda a decidir o formato do pacote para estabelecer, negociar, modificar e excluir o SA. Ele tem várias informações necessárias para vários serviços de segurança de rede, como o serviço de camada de IP, incluindo autenticação de cabeçalho, encapsulamento de carga de pagamento, serviços de camada de transporte ou de aplicação ou autoproteção de tráfego de negociação. ISAKMP define payloads para troca de dados de autenticação e geração de chave. Esses formatos fornecem uma estrutura consistente para transferir dados de chave e autenticação, que é independente da técnica de geração de chave, algoritmo de criptografia e mecanismo de autenticação.

A carga útil de segurança de encapsulamento (ESP - Encapsulation Security payload) é usada para verificar a confidencialidade, a integridade sem conexão da autenticação da origem de dados, o serviço antirrepetição e o fluxo de tráfego limitado. No QuickVPN, o ESP é um membro do protocolo IPSec. É usado para fornecer a autenticidade, integridade e confidencialidade dos pacotes. Ele suporta criptografia e autenticação separadamente.

Note: A criptografia sem autenticação não é recomendada.

O ESP não é usado para proteger o cabeçalho IP, mas no modo de túnel, o Pacote IP inteiro é encapsulado com um novo cabeçalho de pacote. Ele é adicionado e oferecido a todo o pacote IP interno, incluindo o cabeçalho interno. Ele opera sobre IP e usa o número de protocolo 50.

Conclusão

Agora você aprendeu como capturar pacotes com o Wireshark e o QuickVPN.

Exibir um vídeo relacionado a este artigo...

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

11-Dec-2018

|

Versão inicial |

Feedback

Feedback