Identificação e Solução de Problemas de Listas de Acesso em Rede Virtual Privada em Roteadores VPN RV016, RV042, RV042G e RV082

Objetivos

Uma Lista de Controle de Acesso (ACL) é uma coleção de condições de permissão e negação. Uma ACL especifica quais processos do usuário ou do sistema recebem acesso a recursos específicos. Uma ACL pode bloquear qualquer tentativa injustificada de acessar recursos da rede. O problema nessa situação pode surgir quando você tem ACLs configuradas em ambos os roteadores, mas um dos roteadores não pode diferenciar entre as listas de tráfego permitidas e negadas permitidas pela ACL. O Zenmap, que é uma ferramenta de código aberto usada para verificar o tipo de filtros de pacotes/firewalls ativos, é usado para testar a configuração.

Este artigo explica como solucionar problemas das ACLs permitidas que não funcionam na VPN gateway a gateway entre dois roteadores VPN.

Dispositivos aplicáveis

•RV016

•RV042

•RV042G

•RV082

Versão de software

•v4.2.2.08

Configuração de ACL sobre VPN

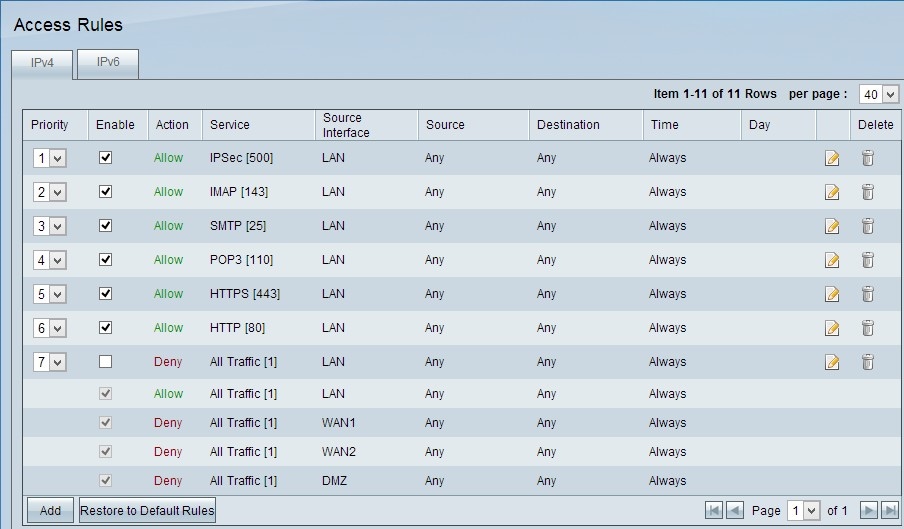

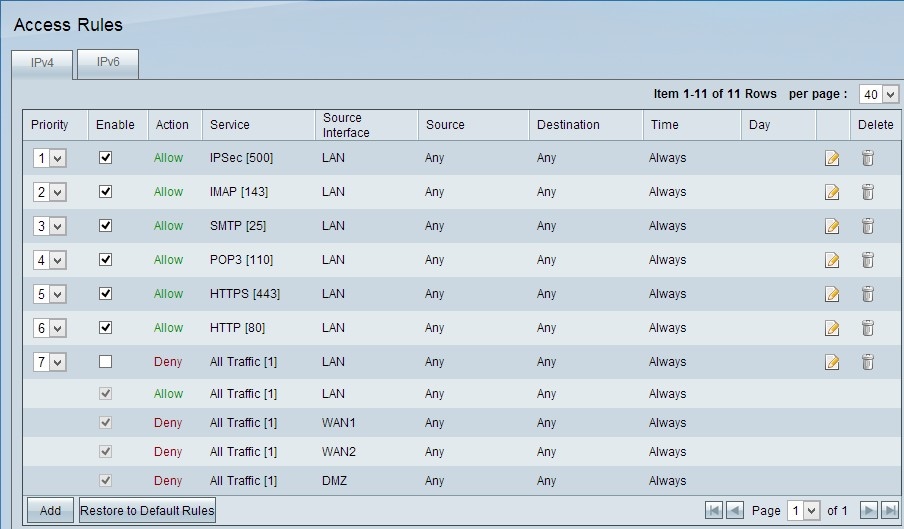

Etapa 1. Faça login no utilitário de configuração da Web e escolha Firewall > Access Rules. Será aberta a página Regra de acesso:

Observação: as regras de acesso padrão não podem ser editadas. As regras de acesso mencionadas na imagem acima que são configuradas pelo usuário podem ser editadas pelo processo a seguir.

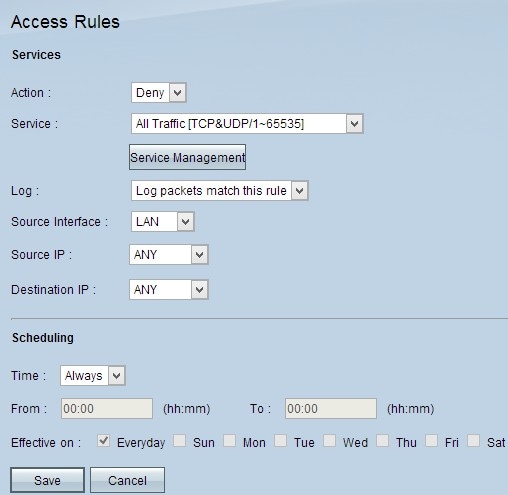

Etapa 2. Clique no botão Adicionar para adicionar uma nova regra de acesso. A página Access Rules é alterada para mostrar as áreas Services e Scheduling. A adição de uma regra de acesso é explicada nas etapas a seguir.

Etapa 3. Escolha Negar na lista suspensa Ação para negar o serviço.

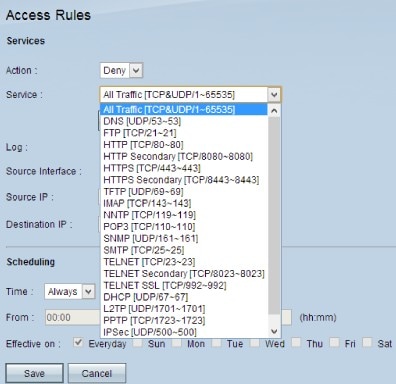

Etapa 4. Escolha o serviço necessário que é aplicado à regra na lista suspensa Serviço.

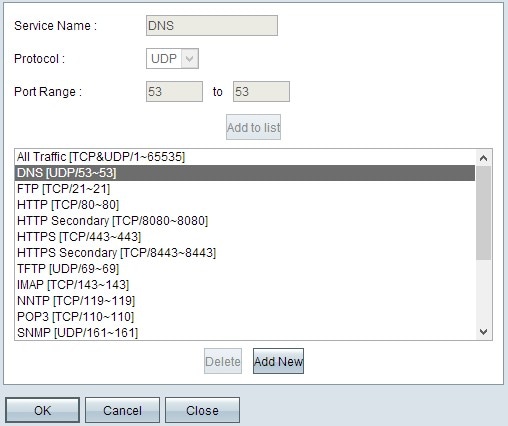

Etapa 5. (Opcional) Para adicionar um serviço que não esteja presente na lista suspensa de serviços, clique em Gerenciamento de serviços. No Gerenciamento de serviços, um serviço pode ser criado conforme necessário. Após a criação de um serviço, clique em OK para salvar as configurações.

Etapa 6. Escolha Registrar pacotes que correspondam a esta regra na lista suspensa Registrar apenas os registros correspondentes ou Não registrar para os registros que não correspondam à regra de acesso.

Passo 7. Escolha um tipo de interface na lista suspensa Interface de origem, que é a origem das regras de acesso. As opções disponíveis são:

· LAN — Escolha LAN se a interface de origem for a rede local.

· WAN — Escolha WAN se a interface de origem for o ISP.

· DMZ — Escolha DMZ se a interface de origem for a zona desmilitarizada.

· ANY — Escolha ANY para tornar a interface de origem uma das interfaces mencionadas acima.

Etapa 8. Na lista suspensa IP de origem, escolha os endereços de origem desejados que se aplicam à regra de acesso. As opções disponíveis são:

· Único — Escolha Único se for um único endereço IP e insira o endereço IP.

· Range (Intervalo) — Escolha Range (Intervalo) se for um intervalo de endereços IP e insira o primeiro e o último endereço IP do intervalo.

· ANY — Escolha ANY para aplicar as regras a todos os endereços IP de origem.

Etapa 9. Na lista suspensa IP de destino, escolha os endereços de destino desejados que se aplicam à regra de acesso. As opções disponíveis são:

· Único — Escolha Único se for um único endereço IP e insira o endereço IP.

· Range (Intervalo) — Escolha Range (Intervalo) se for um intervalo de endereços IP e insira o primeiro e o último endereço IP do intervalo.

· ANY — Escolha ANY para aplicar as regras a todos os endereços IP de destino.

Etapa 10. Escolha um método para definir quando as regras estão ativas na lista suspensa Hora. São elas:

· Sempre — Se você escolher Sempre na lista suspensa Hora, as regras de acesso serão sempre aplicadas ao tráfego.

· Intervalo — Você pode escolher um intervalo de tempo específico no qual as regras de acesso estão ativas se selecionar Intervalo na lista suspensa Tempo. Depois de especificar o intervalo de tempo, marque as caixas de seleção dos dias em que deseja que as regras de acesso estejam ativas no campo Efetivo em.

Etapa 11. Clique em Save para salvar suas configurações.

Etapa 12. Repita as etapas de 2 a 10 com os campos correspondentes aos mostrados na imagem, respectivamente. As regras de acesso conforme o cliente são aplicadas aqui. Os primeiros 7 estão permitindo alguns serviços; o 8º nega todos os outros tráfegos. Essa configuração também é feita no segundo roteador. A porta IPSec 500 é permitida.

Observação: faça isso para que ambos os roteadores verifiquem se as regras de acesso estão configuradas conforme desejado.

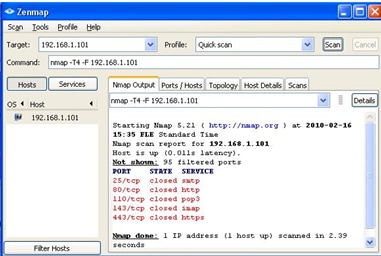

Roteador VPN nº 1

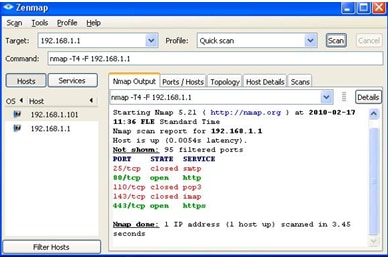

Roteador VPN nº 2

Etapa 13. Instale o Zenmap (NMAP) de http://nmap.org/download.html e inicie-o em um PC na LAN 192.168.2.0.

Observação: esta é a LAN atrás do roteador com as sete ACLs adicionais. O IP de destino (192.168.1.101) é um PC na LAN do Gateway Remoto.

Etapa 14. Selecione Quick Scan no perfil e clique em Scan. Por meio disso, podemos conhecer as portas abertas e filtradas de acordo com as ACLs, o resultado mostrado é representado na imagem acima. A saída mostra que essas portas estão fechadas, independentemente das ACLs permitidas que estão sendo configuradas no RV0xx # 1. Se tentarmos verificar as portas para o IP LAN (192.168.1.1) do gateway remoto - descobrimos que as portas 80 e 443 estão abertas (que foram fechadas para o PC 192.168.1.101).

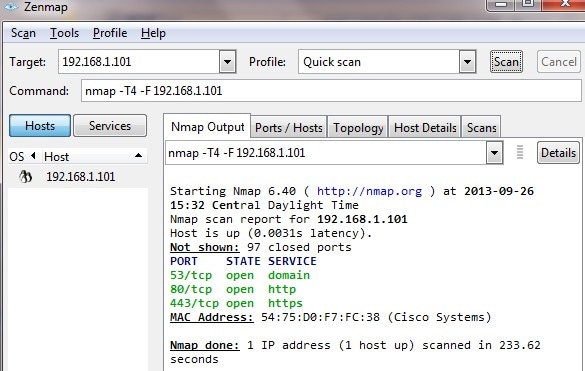

A ACL é executada corretamente após a remoção da 7ª ACL negada e funciona bem como podemos ver na saída.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

11-Dec-2018 |

Versão inicial |

Feedback

Feedback