Configuração de cliente VPN shrew em RV042, RV042G e RV082 VPN Routers através do Windows

Objetivo

Uma Rede Privada Virtual (VPN) é um método para usuários remotos se conectarem virtualmente a uma rede privada pela Internet. Uma VPN de Cliente para Gateway conecta o desktop ou laptop de um usuário a uma rede remota usando o software de cliente VPN. As conexões VPN de cliente para gateway são úteis para funcionários remotos que desejam se conectar com segurança à rede do escritório remotamente. O Shrew VPN Client é um software configurado em um dispositivo de host remoto que fornece conectividade de VPN fácil e segura.

O objetivo deste documento é mostrar como configurar o Shrew VPN Client para um computador que se conecta a um roteador VPN RV042, RV042G ou RV082.

Observação: este documento presume que você já tenha baixado o Shrew VPN Client no computador Windows. Caso contrário, você precisa configurar uma conexão VPN de Cliente para Gateway antes de começar a configurar o Shrew VPN. Para saber mais sobre como configurar a VPN Cliente para Gateway, consulte Configurar um Túnel de Acesso Remoto (Cliente para Gateway) para Clientes VPN em RV042, RV042G e RV082 Roteadores VPN.

Dispositivos aplicáveis

•RV042

•RV042G

•RV082

Versão de software

•v4.2.2.08

Configurar a conexão do Shrew VPN Client no Windows

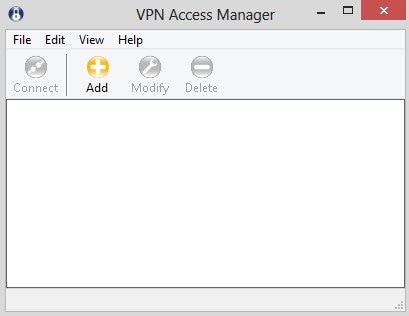

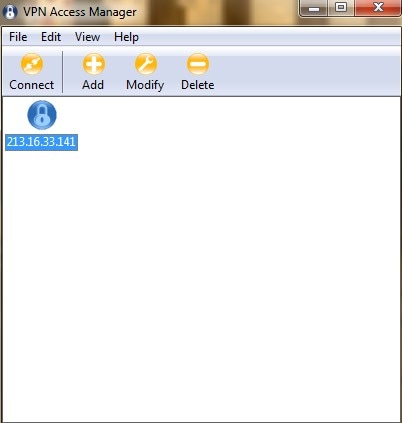

Etapa 1. Clique no programa Shrew VPN Client no computador e abra-o. A janela Shrew Soft VPN Access Manager se abre:

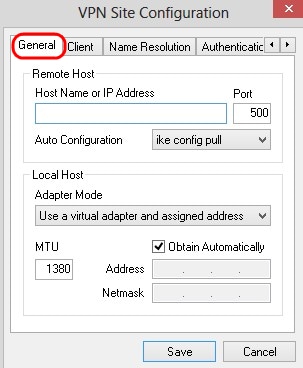

Etapa 2. Clique em Add. A janela VPN Site Configuration é exibida:

Configuração geral

Etapa 1. Clique na guia Geral.

Observação: a seção Geral é usada para configurar os endereços IP do Host Remoto e Local. Eles são usados para definir os parâmetros de rede para a conexão Cliente para Gateway.

Etapa 2. No campo Host Name or IP Address, insira o endereço IP do host remoto, que é o endereço IP da WAN configurada.

Etapa 3. No campo Port, insira o número da porta a ser usada para a conexão. O número de porta usado no exemplo ilustrado é 400.

Etapa 4. Na lista suspensa Configuração automática, escolha a configuração desejada.

· Disabled — A opção disabled desativa as configurações automáticas do cliente.

· IKE Config Pull — Permite definir solicitações de um computador pelo cliente. Com o suporte do método Pull pelo computador, a solicitação retorna uma lista de configurações suportadas pelo cliente.

· IKE Config Push — Oferece a um computador a oportunidade de oferecer configurações ao cliente por meio do processo de configuração. Com o suporte do método Push pelo computador, a solicitação retorna uma lista de configurações suportadas pelo cliente.

· DHCP sobre IPSec — Oferece ao cliente a oportunidade de solicitar configurações do computador por meio de DHCP sobre IPSec.

Etapa 5. Na lista suspensa Adapter Mode, escolha o modo de adaptador desejado para o host local com base na Configuração automática.

· Usar um adaptador virtual e endereço atribuído — Permite que o cliente use um adaptador virtual com um endereço especificado.

· Usar um adaptador virtual e endereço aleatório — Permite que o cliente use um adaptador virtual com endereço aleatório.

· Usar um adaptador existente e endereço atual — Usa um adaptador existente e seu endereço. Nenhuma informação adicional precisa ser inserida.

Etapa 6. Insira a unidade máxima de transmissão (MTU) no campo MTU se você escolheu Usar um adaptador virtual e Endereço atribuído na lista suspensa Modo do adaptador na Etapa 5. A unidade de transmissão máxima ajuda a resolver problemas de fragmentação de IP. O valor padrão é 1380.

Etapa 7. (Opcional) Para obter o endereço e a máscara de sub-rede automaticamente através do servidor DHCP, marque a caixa de seleção Obtain Automatically. Essa opção não está disponível para todas as configurações.

Etapa 8. Insira o endereço IP do cliente remoto no campo Address se você escolheu Use a Virtual Adapter and Assigned Address na lista suspensa Adapter Mode na Etapa 5.

Etapa 9. Insira Subnet Mask (Máscara de sub-rede) do endereço IP do cliente remoto no campo Netmask se você escolheu Use a Virtual Adapter and Assigned Address na lista suspensa Adapter Mode na Etapa 5.

Etapa 10. Clique em Save (Salvar) para salvar as configurações.

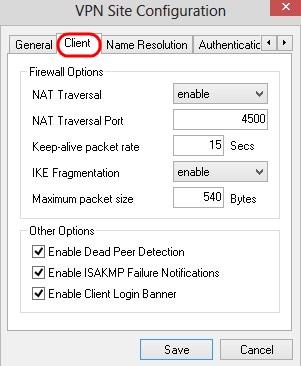

Configuração do Cliente

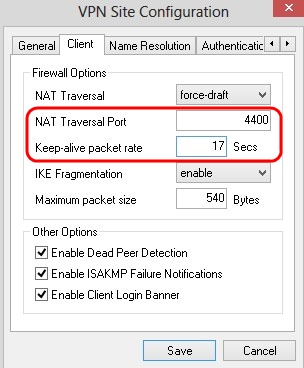

Etapa 1. Clique na guia Client.

Observação: na seção Client, você pode configurar as opções Firewall, Dead Peer Detection e ISAKMP (Internet Security Association and Key Management Protocol) Failure Notifications. As configurações definem quais opções de configuração são configuradas manualmente e quais são obtidas automaticamente.

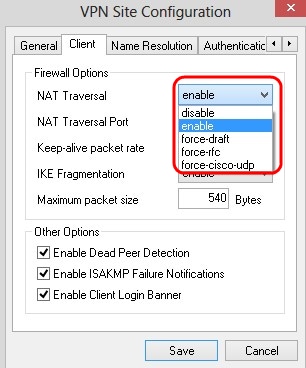

Etapa 2. Escolha a opção de passagem NAT (Network Address Translation) apropriada na lista suspensa NAT Traversal.

· Disable — O protocolo NAT está desabilitado.

· Habilitar — a fragmentação IKE é usada somente se o gateway indicar suporte por meio de negociações.

· Forçar rascunho — A versão de rascunho do protocolo NAT. Ele é usado se o gateway indicar suporte através da negociação ou da detecção do NAT.

· Force RFC — A versão RFC do protocolo NAT. Ele é usado se o gateway indicar suporte através da negociação ou da detecção do NAT.

Etapa 3. Insira a porta UDP para o NAT no campo NAT Traversal Port. O valor padrão é 4500.

Etapa 4. No campo Taxa de pacotes keep-alive, insira um valor para a taxa de envio de pacotes keep-alive. O valor é medido em segundos. O valor padrão é de 30 segundos.

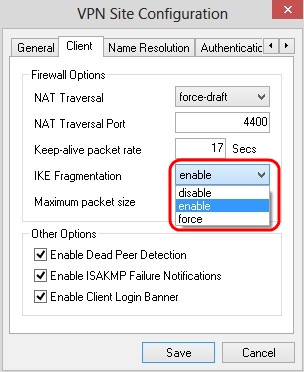

Etapa 5. Na lista suspensa Fragmentação de IKE, escolha a opção apropriada.

· Desabilitar — fragmentação IKE não é usada.

· Habilitar — a fragmentação IKE é usada somente se o gateway indicar suporte por meio de negociações.

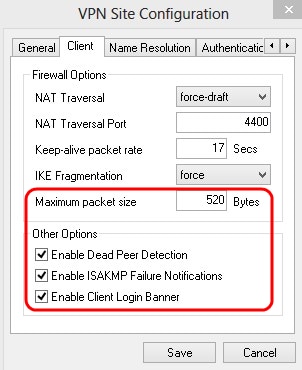

· Force — a fragmentação IKE é usada independentemente das indicações ou da detecção.

Etapa 6. Insira o tamanho máximo do pacote no campo Tamanho máximo do pacote em Bytes. Se o tamanho do pacote for maior do que o tamanho máximo do pacote, a fragmentação de IKE é executada. O valor padrão é 540 bytes.

Etapa 7. (Opcional) Para permitir que o computador e o cliente detectem quando o outro não puder mais responder, marque a caixa de seleção Enable Dead Peer Detection.

Etapa 8. (Opcional) Para enviar notificações de falha pelo cliente VPN, marque a caixa de seleção Enable ISAKMP Failure Notifications.

Etapa 9. (Opcional) Para mostrar um banner de login pelo cliente quando a conexão for estabelecida com o gateway, marque a caixa de seleção Ativar login do cliente.

Etapa 10. Clique em Save (Salvar) para salvar as configurações.

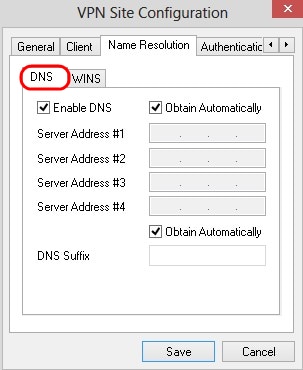

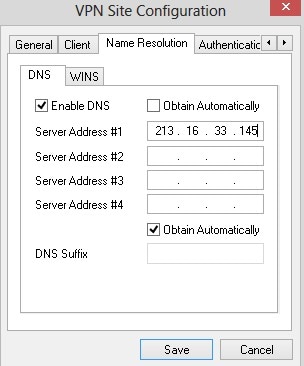

Configuração de Resolução de Nome

Etapa 1. Clique na guia Resolução de Nomes.

Observação: a seção Resolução de Nomes é usada para definir as configurações DNS (Domain Name System) e WIN (Windows Internet Name Service).

Etapa 2. Clique na guia DNS.

Etapa 3. Marque Habilitar DNS para habilitar o DNS (Domain Name System).

Etapa 4. (Opcional) Para obter o endereço do servidor DNS automaticamente, marque a caixa de seleção Obter automaticamente. Se você escolher essa opção, pule para a Etapa 6.

Etapa 5. Insira o endereço do servidor DNS no campo Server Address #1. Se houver outro servidor DNS, insira o endereço desses servidores nos campos Server Address restantes.

Etapa 6. (Opcional) Para obter o sufixo do servidor DNS automaticamente, marque a caixa de seleção Obter automaticamente. Se você escolher essa opção, pule para a Etapa 8.

Passo 7. Insira o sufixo do servidor DNS no campo Sufixo DNS.

Etapa 8. Clique em Save (Salvar) para salvar as configurações.

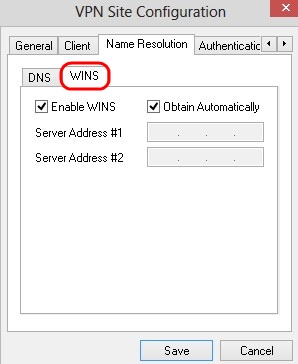

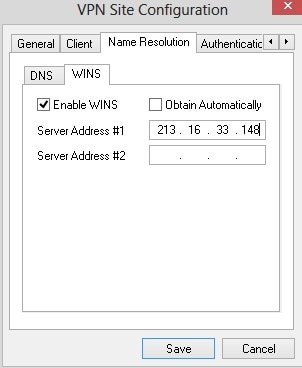

Etapa 9. Clique na guia WINS.

Etapa 10. Marque Habilitar WINS para habilitar o WINS (Windows Internet Name Server).

Etapa 11. (Opcional) Para obter o endereço do servidor DNS automaticamente, marque a caixa de seleção Obter automaticamente. Se você escolher essa opção, pule para a Etapa 13.

Etapa 12. Insira o endereço do servidor WINS no campo Server Address #1. Se houver outros servidores DNS, insira o endereço desses servidores nos campos Server Address restantes.

Etapa 13. Clique em Save (Salvar) para salvar as configurações.

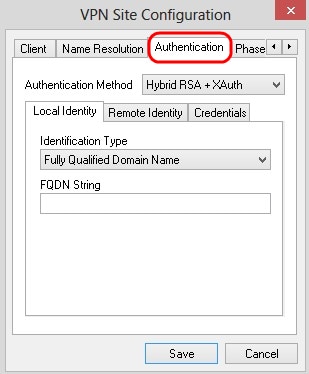

Autenticação

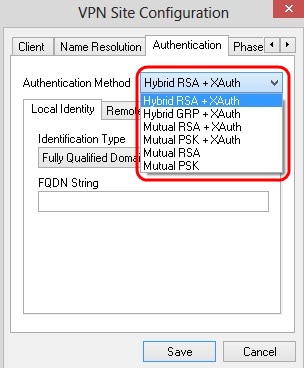

Etapa 1. Clique na guia Authentication.

Observação: na seção Authentication, você pode configurar os parâmetros para que o cliente trate a autenticação quando ele tentar estabelecer uma ISAKMP SA.

Etapa 2. Escolha o método apropriado de autenticação na lista suspensa Authentication Method.

· RSA + XAuth híbrido — a credencial do cliente não é necessária. O cliente autenticará o gateway. As credenciais estarão na forma de arquivos de certificado PEM ou PKCS12 ou tipo de arquivos de chave.

· GRP híbrido + XAuth — A credencial do cliente não é necessária. O cliente autenticará o gateway. As credenciais estarão na forma de arquivo de certificado PEM ou PKCS12 e uma string secreta compartilhada.

· RSA + XAuth mútuos — o cliente e o gateway precisam de credenciais para se autenticarem. As credenciais estarão na forma de arquivos de certificado PEM ou PKCS12 ou tipo de chave.

· PSK mútuo + XAuth — tanto o cliente como o gateway precisam de credenciais para se autenticarem. As credenciais terão a forma de uma cadeia de caracteres secreta compartilhada.

· RSA mútuo — tanto o cliente quanto o gateway precisam de credenciais para autenticação. As credenciais estarão na forma de arquivos de certificado PEM ou PKCS12 ou tipo de chave.

· PSK mútuo — tanto o cliente quanto o gateway precisam de credenciais para se autenticarem. As credenciais terão a forma de uma cadeia de caracteres secreta compartilhada.

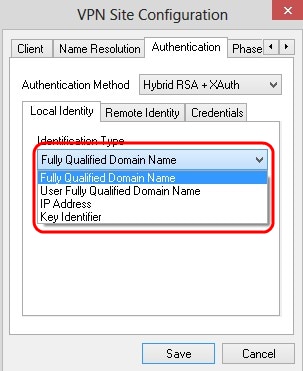

Configuração de identidade local

Etapa 1. Clique na guia Identidade local.

Observação: a Identidade local define a ID que é enviada ao Gateway para verificação. Na seção Identidade local, o Tipo de identificação e a String FQDN (Fully Qualified Domain Name) são configurados para determinar como a ID é enviada.

Etapa 2. Escolha a opção de identificação apropriada na lista suspensa Tipo de identificação. Nem todas as opções estão disponíveis para todos os modos de autenticação.

· Nome de domínio totalmente qualificado — a identificação do cliente da identidade local é baseada em um nome de domínio totalmente qualificado. Se você escolher essa opção, siga a Etapa 3 e vá para a Etapa 7.

· Nome de domínio totalmente qualificado do usuário — a identificação do cliente da identidade local é baseada no Nome de domínio totalmente qualificado do usuário. Se você escolher essa opção, siga a Etapa 4 e vá para a Etapa 7.

· Endereço IP — A identificação do cliente da identidade local é baseada no endereço IP. Se você marcar Usar um endereço de host local descoberto, o endereço IP será descoberto automaticamente. Se você escolher essa opção, siga a Etapa 5 e vá para a Etapa 7.

· Identificador de chave — A identificação do cliente local é identificada com base em um identificador de chave. Se você escolher essa opção, siga as etapas 6 e 7.

Etapa 3. Insira o nome de domínio totalmente qualificado como uma cadeia de caracteres DNS no campo Cadeia de Caracteres FQDN.

Etapa 4. Insira o nome de domínio totalmente qualificado do usuário como uma sequência de DNS no campo Cadeia de caracteres UFQDN.

Etapa 5. Insira o endereço IP no campo Cadeia de Caracteres UFQDN.

Etapa 6. Insira o identificador de chave para identificar o cliente local na Cadeia de ID da Chave.

Passo 7. Clique em Save (Salvar) para salvar as configurações.

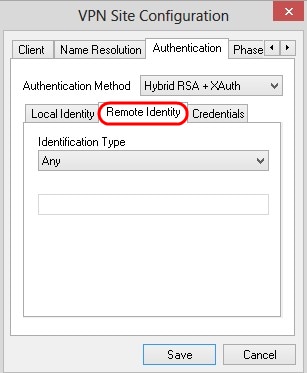

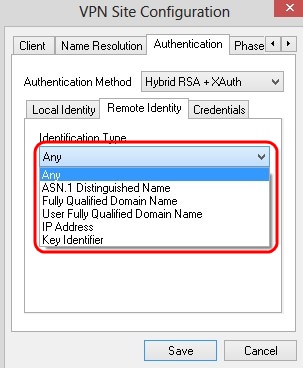

Configuração de identidade remota

Etapa 1. Clique na guia Identidade remota.

Observação: a Identidade remota verifica a ID do Gateway. Na seção Identidade remota, o Tipo de identificação é configurado para determinar como a ID é verificada.

Etapa 2. Escolha a opção de identificação apropriada na lista suspensa Tipo de identificação.

· Qualquer — O cliente remoto pode aceitar qualquer valor ou ID para autenticar.

· Nome distinto ASN.1 — O cliente remoto é identificado automaticamente a partir de um arquivo de certificado PEM ou PKCS12. Você só poderá escolher essa opção se escolher um método de autenticação RSA na Etapa 2 da seção Autenticação. Marque a caixa de seleção Usar o assunto no certificado recebido, mas não compará-lo com um valor específico para receber automaticamente o certificado. Se você escolher essa opção, siga a Etapa 3 e vá para a Etapa 8.

· Nome de domínio totalmente qualificado — a identificação do cliente da identidade remota é baseada em Nome de domínio totalmente qualificado. Você só poderá escolher essa opção se escolher um método de autenticação PSK na Etapa 2 da seção Authentication. Se você escolher essa opção, siga a Etapa 4 e vá para a Etapa 8.

· Nome de domínio totalmente qualificado do usuário — a identificação do cliente da identidade remota é baseada no Nome de domínio totalmente qualificado do usuário. Você só poderá escolher essa opção se escolher um método de autenticação PSK na Etapa 2 da seção Authentication. Se você escolher essa opção, siga a Etapa 5 e vá para a Etapa 8.

· Endereço IP — A identificação do cliente da identidade remota é baseada no endereço IP. Se você marcar Usar um endereço de host local descoberto, o endereço IP será descoberto automaticamente. Se você escolher essa opção, siga a Etapa 6 e vá para a Etapa 8.

· Identificador de chave — A identificação do cliente remoto que é identificado baseia-se em um identificador de chave. Se você escolher essa opção, siga as etapas 7 e 8.

Etapa 3. Digite a string DN do ASN.1 no campo String DN do ASN.1.

Etapa 4. Insira o nome de domínio totalmente qualificado como uma cadeia de caracteres DNS no campo Cadeia de Caracteres FQDN.

Etapa 5. Insira o nome de domínio totalmente qualificado do usuário como uma sequência de DNS no campo Cadeia de caracteres UFQDN.

Etapa 6. Insira o endereço IP no campo Cadeia de caracteres UFQDN.

Passo 7. Digite o identificador de chave para identificar o cliente local no campo Cadeia de ID de chave.

Etapa 8. Clique em Save (Salvar) para salvar as configurações.

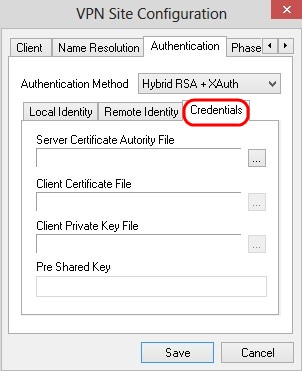

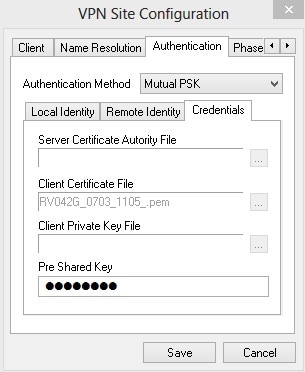

Configuração de Credenciais

Etapa 1. Clique na guia Credenciais.

Observação: na seção Credenciais, a chave pré-compartilhada é configurada.

Etapa 2. Para escolher o arquivo de certificado do servidor, clique no ícone ... ao lado do campo Server Certificate Authority File e escolha o caminho onde você salvou o arquivo de certificado do servidor no seu PC.

Etapa 3. Para escolher o arquivo de certificado do cliente, clique no ícone ... ao lado do campo Arquivo de certificado do cliente e escolha o caminho onde você salvou o arquivo de certificado do cliente no seu PC.

Etapa 4. Para escolher o arquivo de chave privada do cliente, clique no ícone ... ao lado do campo Arquivo de chave privada do cliente e escolha o caminho onde você salvou o arquivo de chave privada do cliente no seu PC.

Etapa 5. Insira a chave pré-compartilhada no campo PreShared Key. Essa deve ser a mesma chave usada durante a configuração do túnel.

Etapa 6. Clique em Save (Salvar) para salvar as configurações.

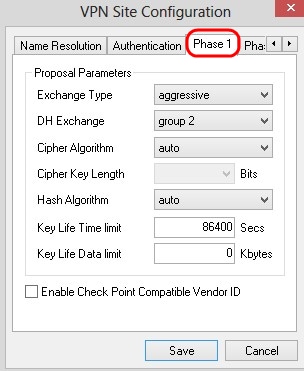

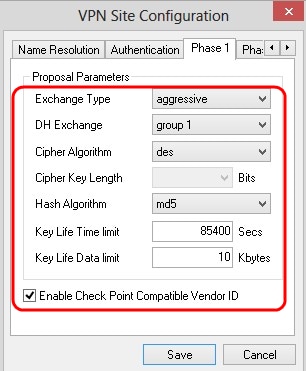

Configuração da Fase 1

Etapa 1. Clique na guia Fase 1.

Observação: na seção Fase 1, você pode configurar os parâmetros de modo que um SA ISAKMP com o gateway cliente possa ser estabelecido.

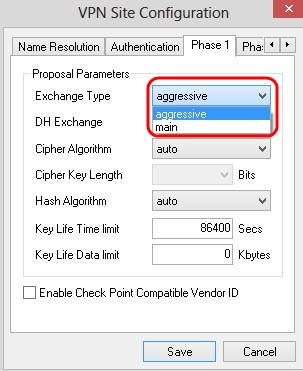

Etapa 2. Escolha o tipo de troca de chave apropriado na lista suspensa Tipo de troca.

· Principal — A identidade dos correspondentes está protegida.

· Agressivo — A identidade dos colegas não é segura.

Etapa 3. Na lista suspensa DH Exchange, escolha o grupo apropriado que foi escolhido durante a configuração da conexão VPN.

Etapa 4. Na lista suspensa Cipher Algorithm , escolha a opção apropriada que foi escolhida durante a configuração da conexão VPN.

Etapa 5. Na lista suspensa Comprimento da chave de criptografia, escolha a opção que corresponde ao comprimento da chave da opção que foi escolhida durante a configuração da conexão VPN.

Etapa 6. Na lista suspensa Hash Algorithm , escolha a opção que foi escolhida durante a configuração da conexão VPN.

Passo 7. No campo Key Life Time limit, insira o valor usado durante a configuração da conexão VPN.

Etapa 8. No campo limite de Key Life Data, insira o valor em kilobytes a ser protegido. O valor padrão é 0, que desativa o recurso.

Etapa 9. (Opcional) Marque a caixa de seleção Habilitar ID de fornecedor compatível com o Check Point.

Etapa 10. Clique em Save (Salvar) para salvar as configurações.

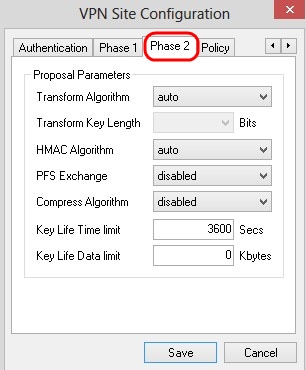

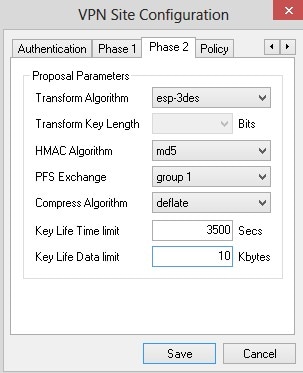

Configuração da Fase 2

Etapa 1. Clique na guia Fase 2.

Observação: na seção Fase 2, você pode configurar os parâmetros de forma que uma SA IPsec com o gateway de cliente remoto possa ser estabelecida.

Etapa 2. Na lista suspensa Transform Algorithm, escolha a opção que foi escolhida durante a configuração da conexão VPN.

Etapa 3. Na lista suspensa Transform Key Length, escolha a opção que corresponde ao comprimento da chave da opção que foi escolhida durante a configuração da conexão VPN.

Etapa 4. Na lista suspensa HMAC Algorithm, escolha a opção que foi escolhida durante a configuração da conexão VPN.

Etapa 5. Na lista suspensa PFS Exchange, escolha a opção que foi escolhida durante a configuração da conexão VPN.

Etapa 6. No campo Key Life Time limit, insira o valor usado durante a configuração da conexão VPN.

Passo 7. No campo Limite de dados da vida útil da chave, insira o valor em kilobytes a proteger. O valor padrão é 0, que desativa o recurso.

Etapa 8. Clique em Save (Salvar) para salvar as configurações.

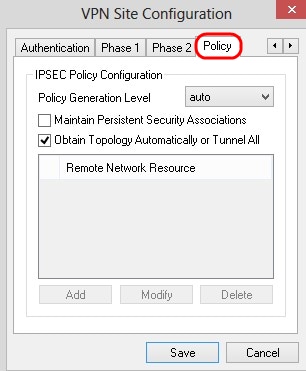

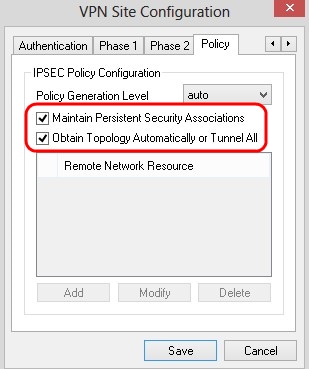

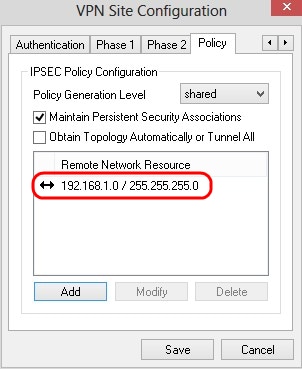

Configuração de política

Etapa 1.Clique na guia Policy.

Observação: na seção Política, a Política IPSEC é definida, o que é necessário para que o cliente se comunique com o host para a configuração do site.

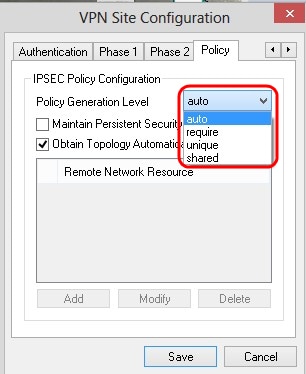

Etapa 2. Na lista suspensa Nível de geração de política, escolha a opção apropriada.

· Auto (Automático) — O nível de diretiva IPsec necessário é determinado automaticamente.

· Exigir — Uma associação de segurança exclusiva para cada política não é negociada.

· Exclusivo — Uma associação de segurança exclusiva para cada política é negociada.

· Compartilhado — A política apropriada é gerada no nível necessário.

Etapa 3. (Opcional) Para alterar as negociações de IPSec, marque a caixa de seleção Maintain Persistent Security Associations. Se habilitada, a negociação é feita para cada política diretamente após a conexão. Se desativada, a negociação é feita com base na necessidade.

Etapa 4. (Opcional) Para receber uma lista de redes fornecida automaticamente do dispositivo ou para enviar todos os pacotes para o RV0XX por padrão, marque a caixa de seleção Obter topologia automaticamente ou Encapsular todos. Se estiver desmarcada, a configuração deverá ser executada manualmente. Se essa opção estiver marcada, vá para a Etapa 10.

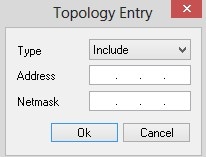

Etapa 5. Clique em Adicionar para adicionar uma entrada de Topologia à tabela. A janela Topology Entry é exibida.

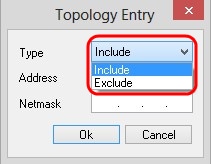

Etapa 6. Na lista suspensa Tipo, escolha a opção apropriada.

· Incluir — A rede é acessada por meio de um gateway VPN.

· Excluir — A rede é acessada por meio da conectividade local.

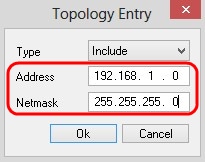

Passo 7. No campo Address, insira o endereço IP do RV0XX.

Etapa 8. No campo Netmask, insira o endereço da máscara de sub-rede do dispositivo.

Etapa 9. Click OK. O endereço IP e o endereço da máscara de sub-rede do RV0XX são exibidos na lista de Recursos de rede remota.

Etapa 10. Clique em Save, que retorna o usuário à janela VPN Access Manager onde a nova conexão VPN é exibida.

CONNECT

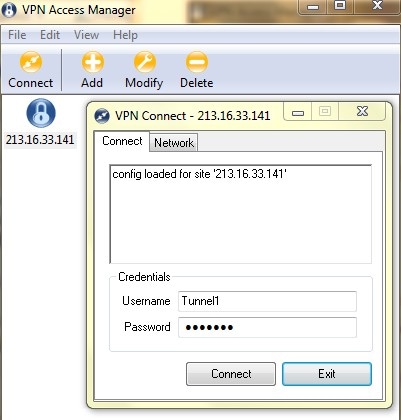

Esta seção explica como configurar a conexão VPN depois que todas as configurações forem definidas. As informações de login necessárias são as mesmas que as do VPN Client Access configuradas no dispositivo.

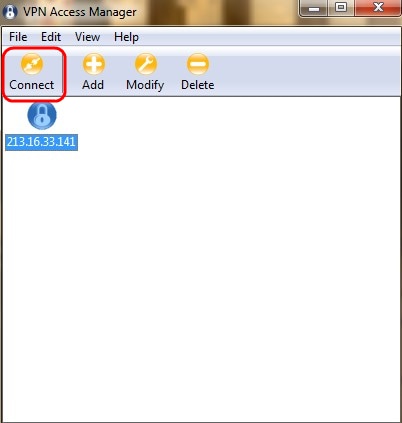

Etapa 1. Clique na conexão VPN desejada.

Etapa 2. Clique em Conectar.

A janela VPN Connect é exibida:

Etapa 3. Insira o nome de usuário para a VPN no campo Username.

Etapa 4. Digite a senha para a conta de usuário VPN no campo Password.

Etapa 5. Clique em Conectar. A janela Shrew Soft VPN Connect é exibida:

Etapa 6. (Opcional) Para desabilitar a conexão, clique em Desconectar.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

13-Dec-2018

|

Versão inicial |

Feedback

Feedback