Configurando o assistente de configuração de VPN no RV160 e RV260

Objetivo

Este documento mostra como configurar o Assistente de configuração de VPN no RV160 e RV260.

Introdução

A tecnologia evoluiu e os negócios geralmente são conduzidos fora do escritório. Os dispositivos são mais móveis e os funcionários frequentemente trabalham de casa ou enquanto viajam. Isso pode causar algumas vulnerabilidades de segurança. Uma Rede Virtual Privada (VPN) é uma ótima maneira de conectar funcionários remotos a uma rede segura. Uma VPN permite que um host remoto atue como se estivesse conectado à rede segura no local.

Uma VPN estabelece uma conexão criptografada em uma rede menos segura como a Internet. Ele garante o nível apropriado de segurança para os sistemas conectados. Um túnel é estabelecido como uma rede privada que pode enviar dados com segurança usando técnicas de criptografia e autenticação padrão do setor para proteger os dados enviados. Uma VPN de acesso remoto normalmente depende do Internet Protocol Security (IPsec) ou do Secure Socket Layer (SSL) para proteger a conexão.

As VPNs fornecem acesso de Camada 2 à rede de destino; eles exigem um protocolo de tunelamento, como o Point-to-Point Tunneling Protocol (PPTP) ou o Layer 2 Tunneling Protocol (L2TP) sendo executado através da conexão base IPsec. A VPN IPsec oferece suporte a VPN site a site para um túnel gateway a gateway. Por exemplo, um usuário pode configurar um túnel VPN em um local de filial para se conectar ao roteador no local corporativo, de modo que o local de filial possa acessar com segurança a rede corporativa. A VPN IPsec também oferece suporte à VPN cliente-servidor para o túnel host-gateway. A VPN de cliente para servidor é útil ao conectar um laptop/PC de casa a uma rede corporativa por meio de um servidor VPN.

O roteador série RV160 suporta 10 túneis e o roteador série RV260 suporta 20 túneis. O Assistente para configuração de VPN orienta o usuário ao configurar uma conexão segura para um túnel IPsec site a site. Isso simplifica a configuração, evitando parâmetros complexos e opcionais, para que qualquer usuário possa configurar o túnel IPsec de maneira rápida e eficiente.

Dispositivos aplicáveis

· RV160

·RV260

Versão de software

·1.0.0.13

Configuração do Assistente para configuração de VPN no roteador local

Etapa 1. Efetue login na página de configuração da Web em seu roteador local.

Note: Vamos chamar o roteador local de Roteador A e o roteador remoto de Roteador B. Neste documento, usaremos dois RV160 para demonstrar o Assistente de configuração de VPN.

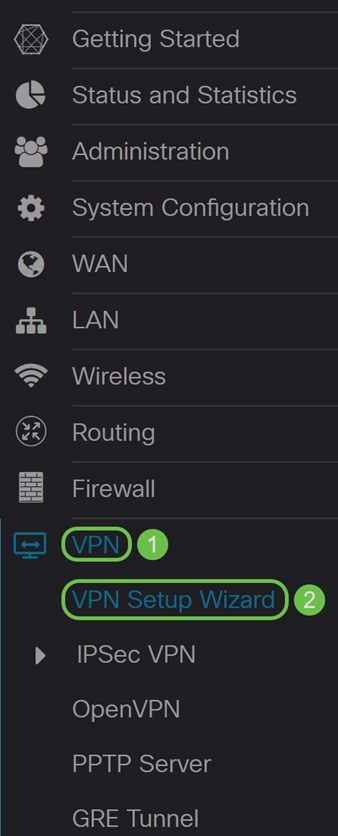

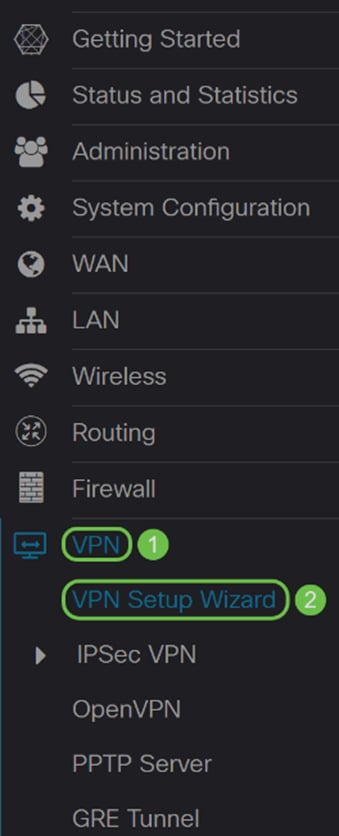

Etapa 2. Navegue até VPN > VPN Setup Wizard.

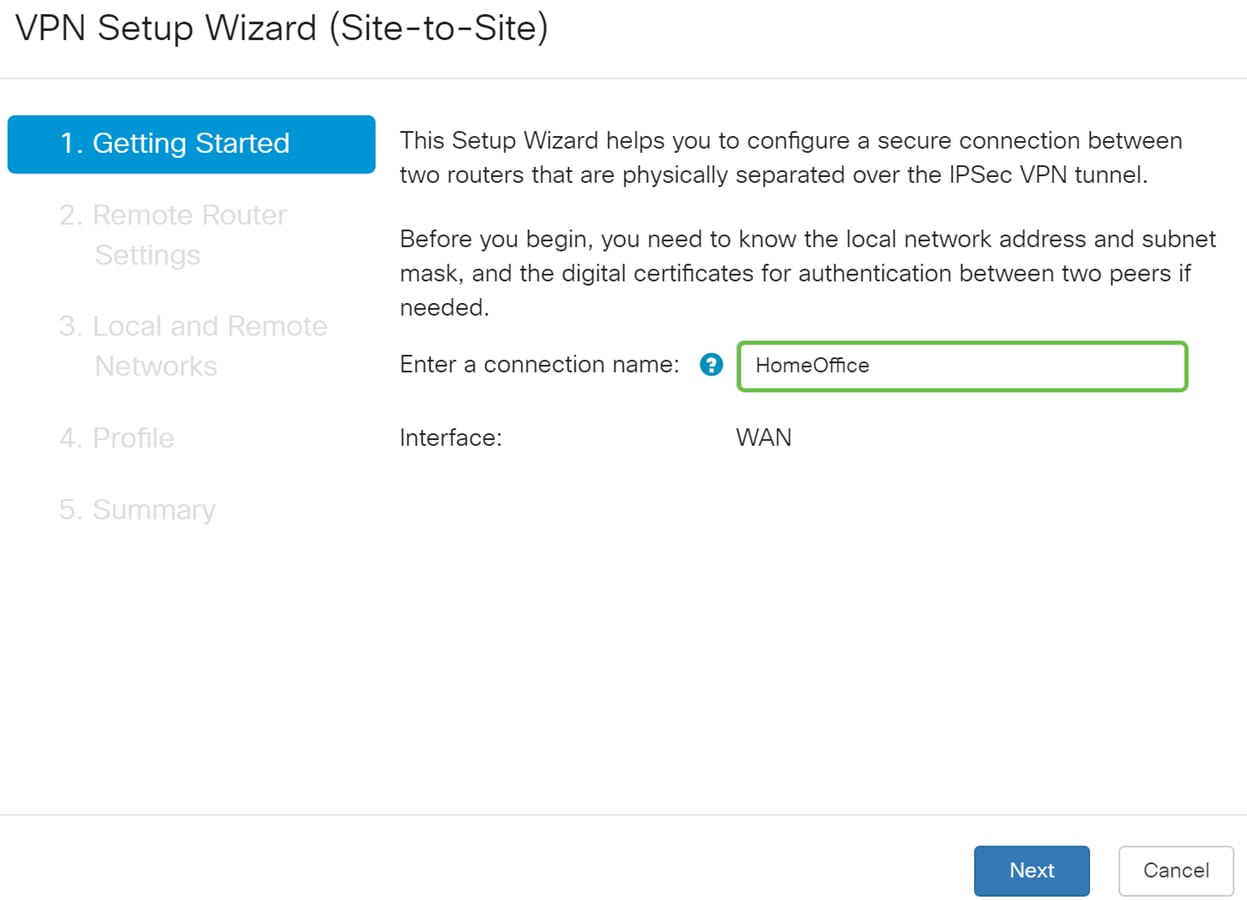

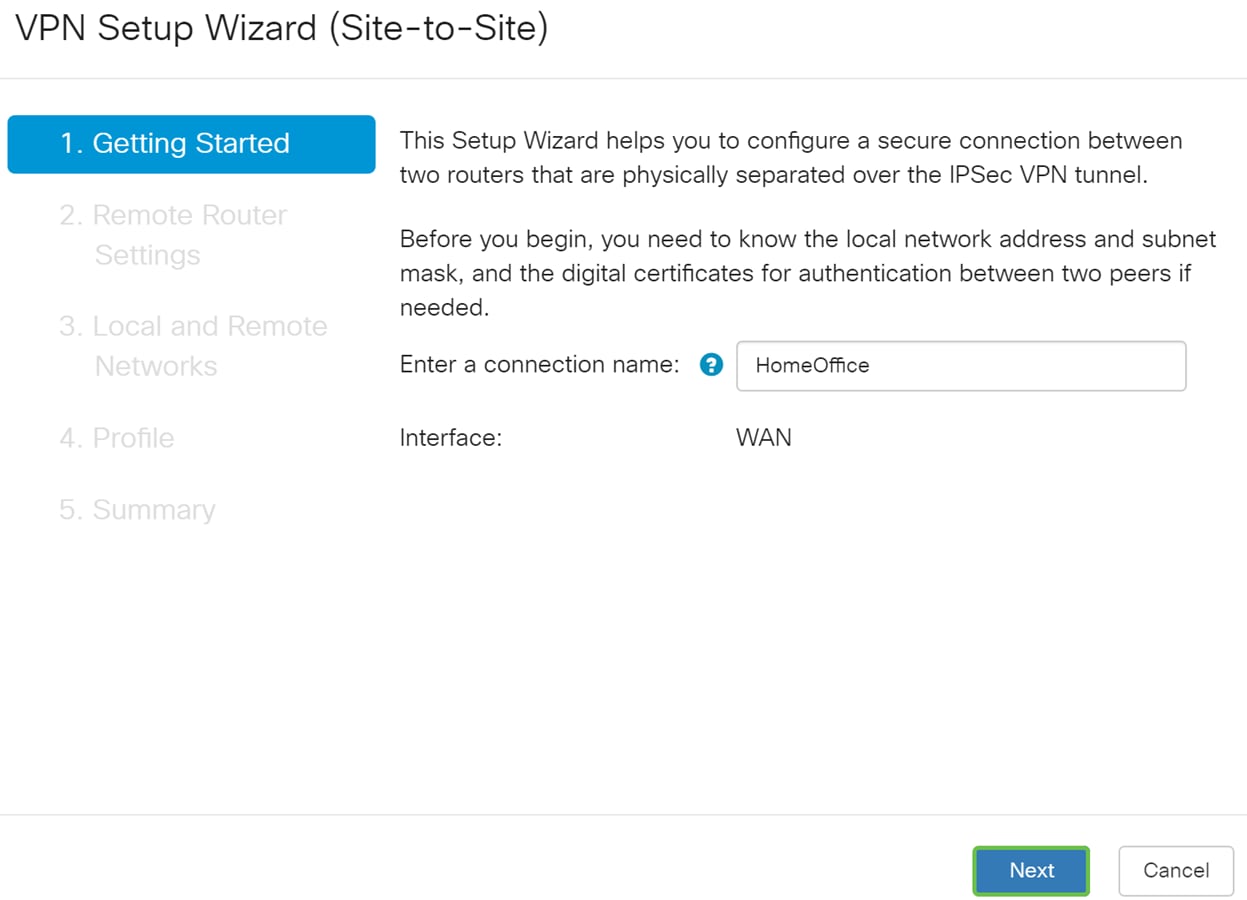

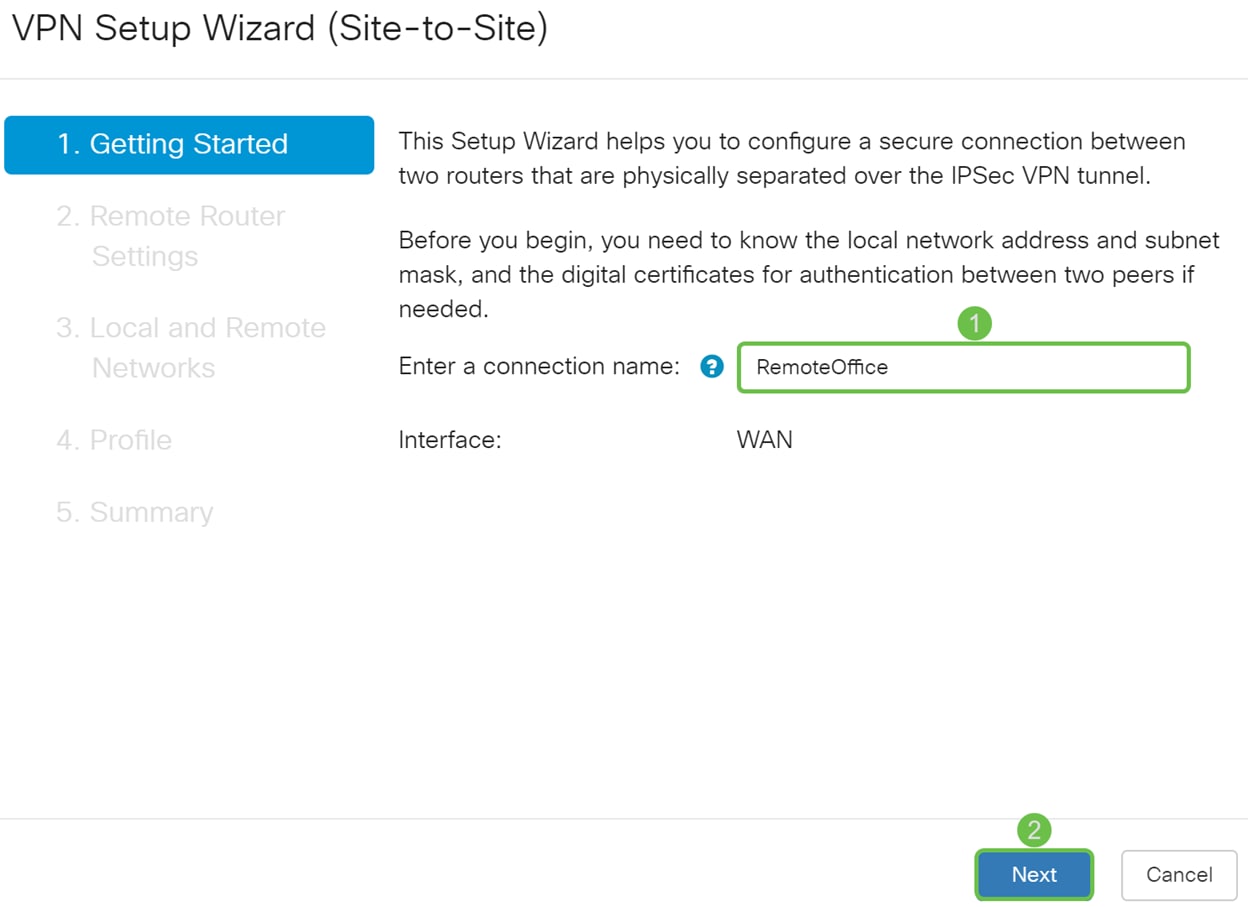

Etapa 3. Na seção Getting Started, digite um nome de conexão no campo Enter a connection name. Digitamos HomeOffice como nosso nome de conexão.

Etapa 4. No campo Interface, selecione uma interface na lista suspensa se estiver usando um RV260. O RV160 tem apenas um link WAN, portanto você não poderá selecionar uma interface na lista suspensa. Clique em Avançar para continuar na seção Configurações do roteador remoto.

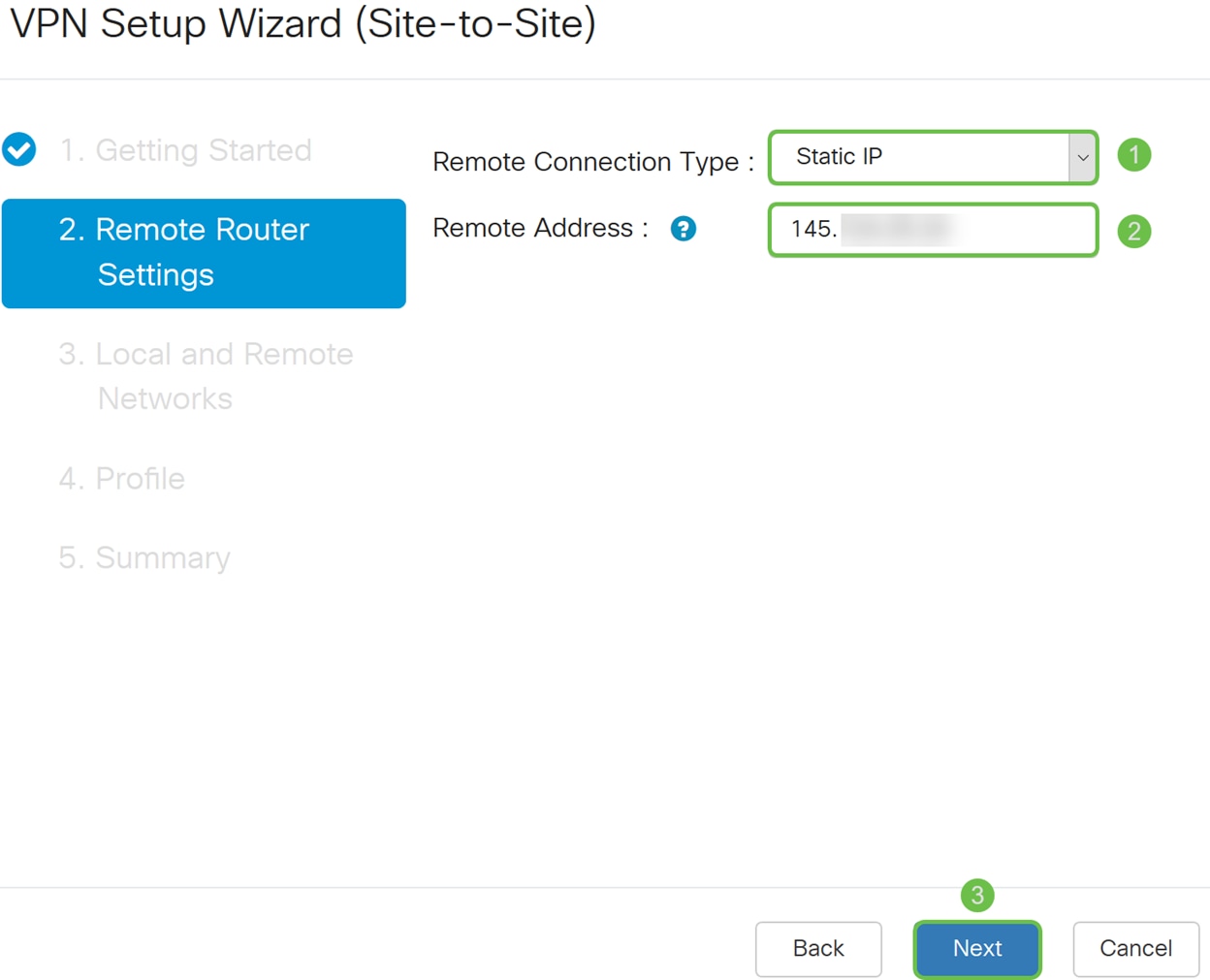

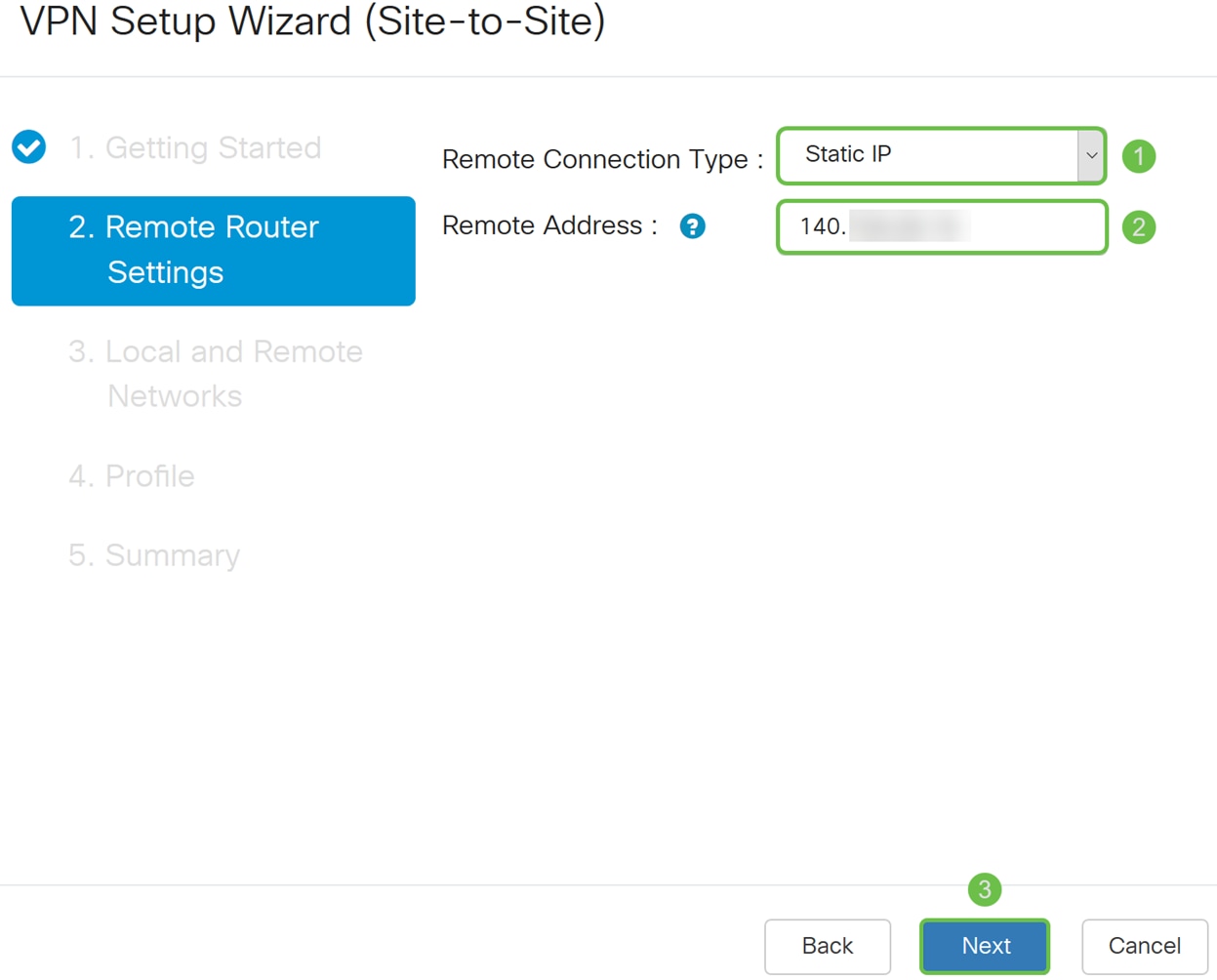

Etapa 5. Selecione um Tipo de conexão remota na lista suspensa. Selecione Static IP ou FQDN (Fully Qualified Domain Name) e insira o endereço IP de WAN ou o FQDN do gateway que deseja conectar no campo Remote Address. Neste exemplo, Static IP foi selecionado e o endereço IP da WAN do roteador remoto (Roteador B) foi inserido. Em seguida, clique em Avançar para ir para a próxima seção.

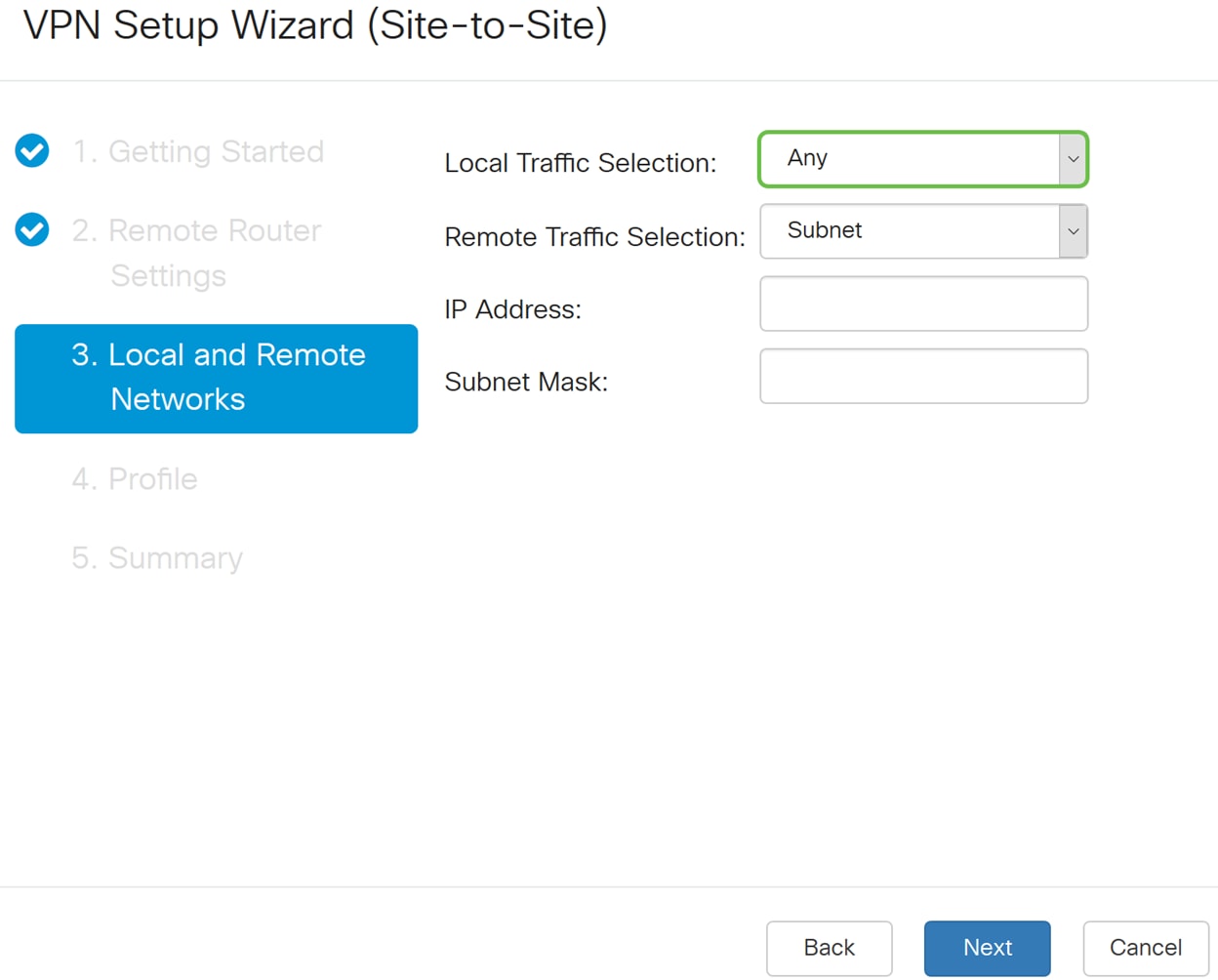

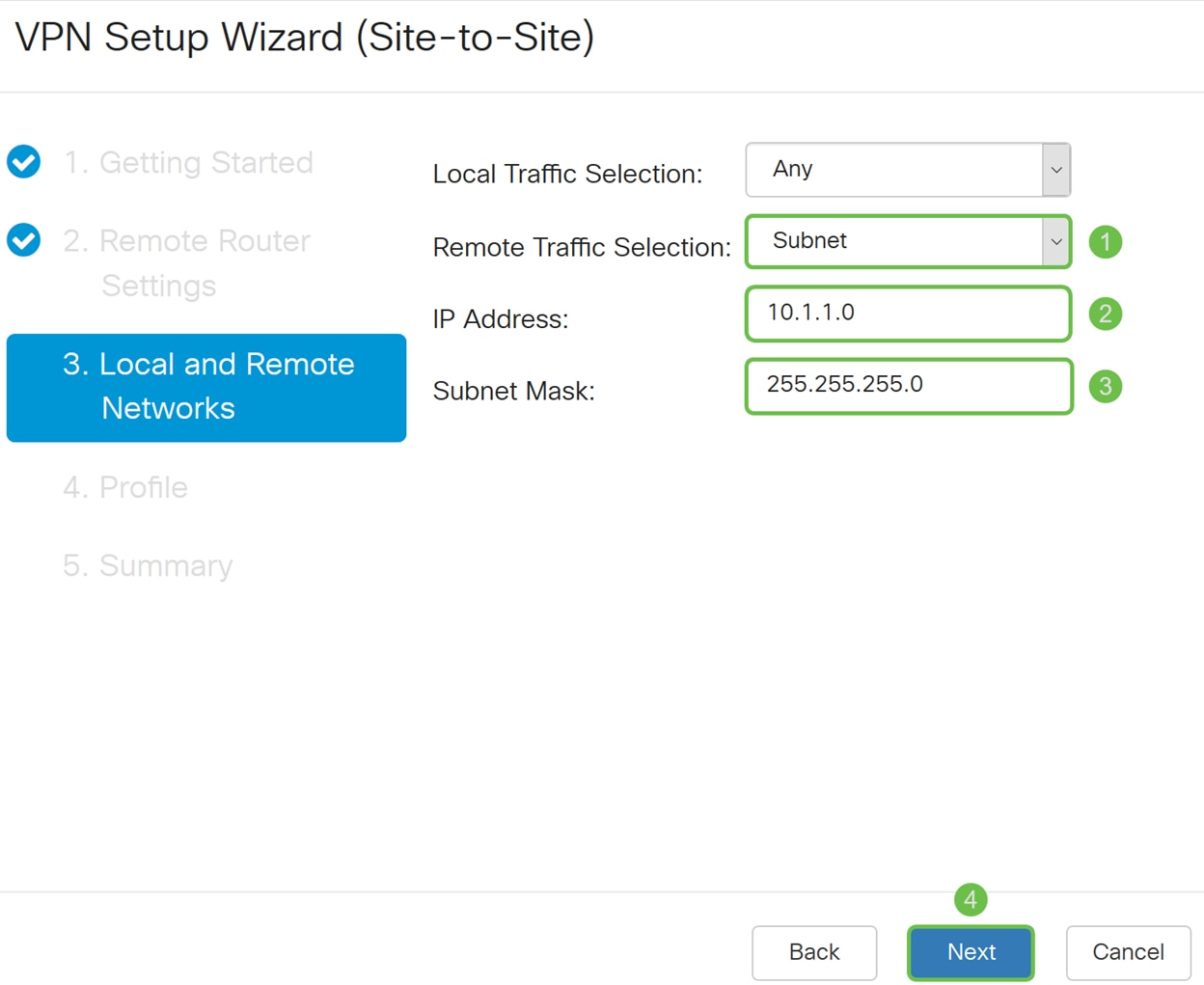

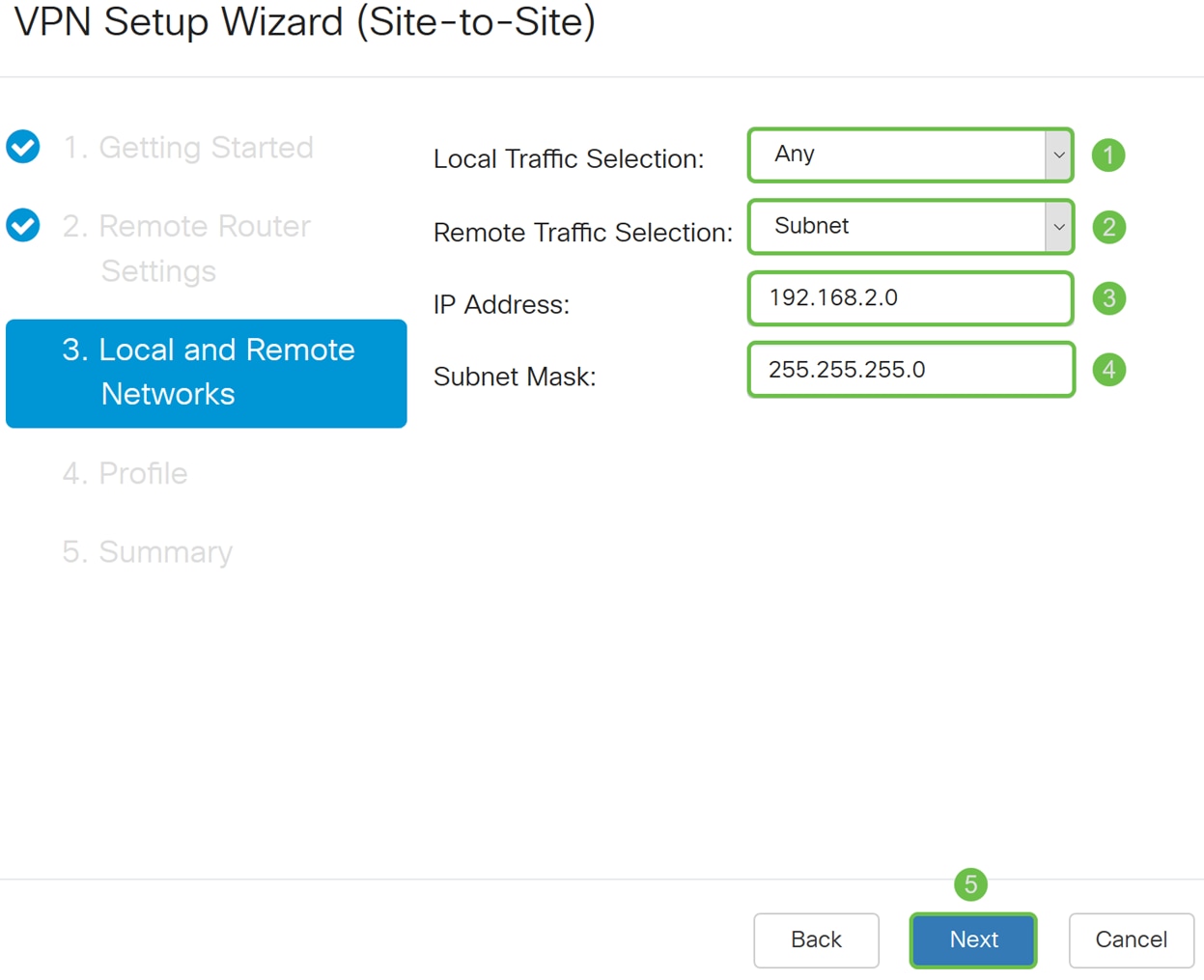

Etapa 6. Na seção Local and Remote Network, em Local Traffic Selection, selecione Local IP (Subnet, Single, ou Any) na lista suspensa. Se você selecionar Sub-rede, insira o endereço IP e a máscara de sub-rede. Se você selecionar Single, insira um endereço IP. Se Any foi selecionado, vá para a próxima etapa para configurar a Seleção de tráfego remoto.

Etapa 7. Na Seleção de tráfego remoto, selecione o IP remoto (Sub-rede, Único, ou Qualquer) na lista suspensa. Se você selecionar Subnet, insira o endereço IP da sub-rede e a máscara de sub-rede do roteador remoto (Roteador B). Se você selecionar Single, insira o endereço IP. Em seguida, clique em Next para configurar a seção Profile.

Note: Se você selecionou Qualquer para Seleção de tráfego local, então você deve selecionar a Sub-rede ou Única para a Seleção de tráfego remoto.

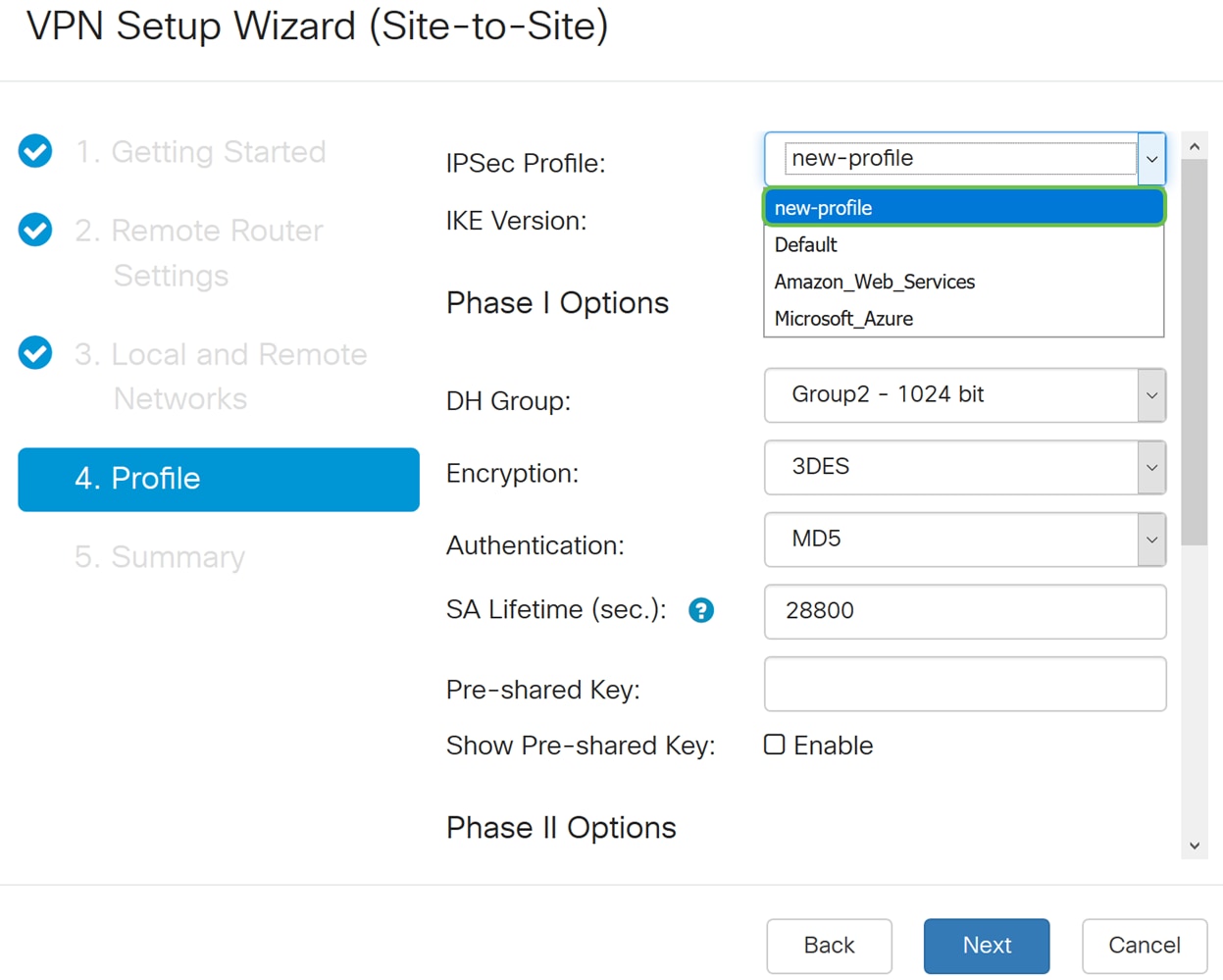

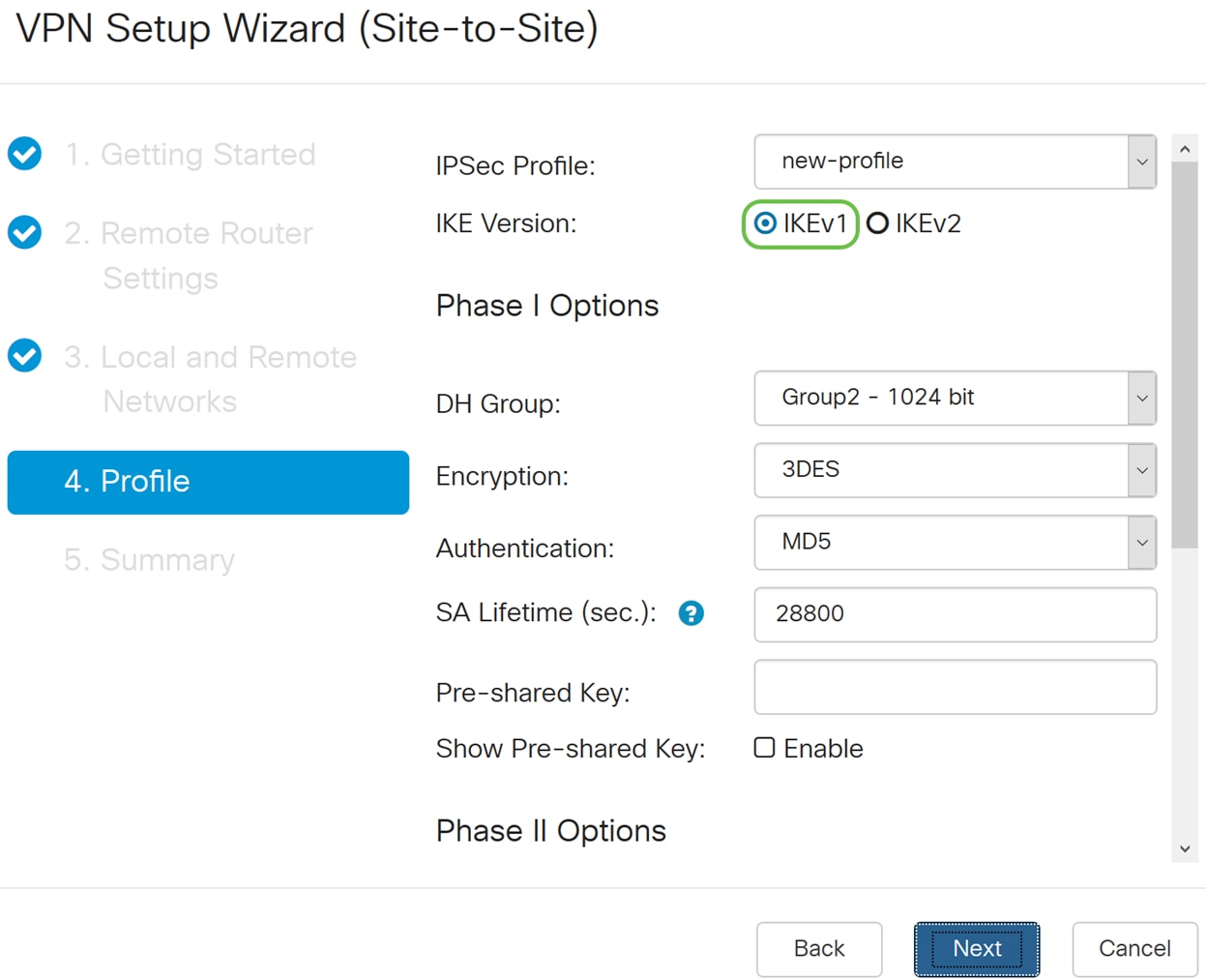

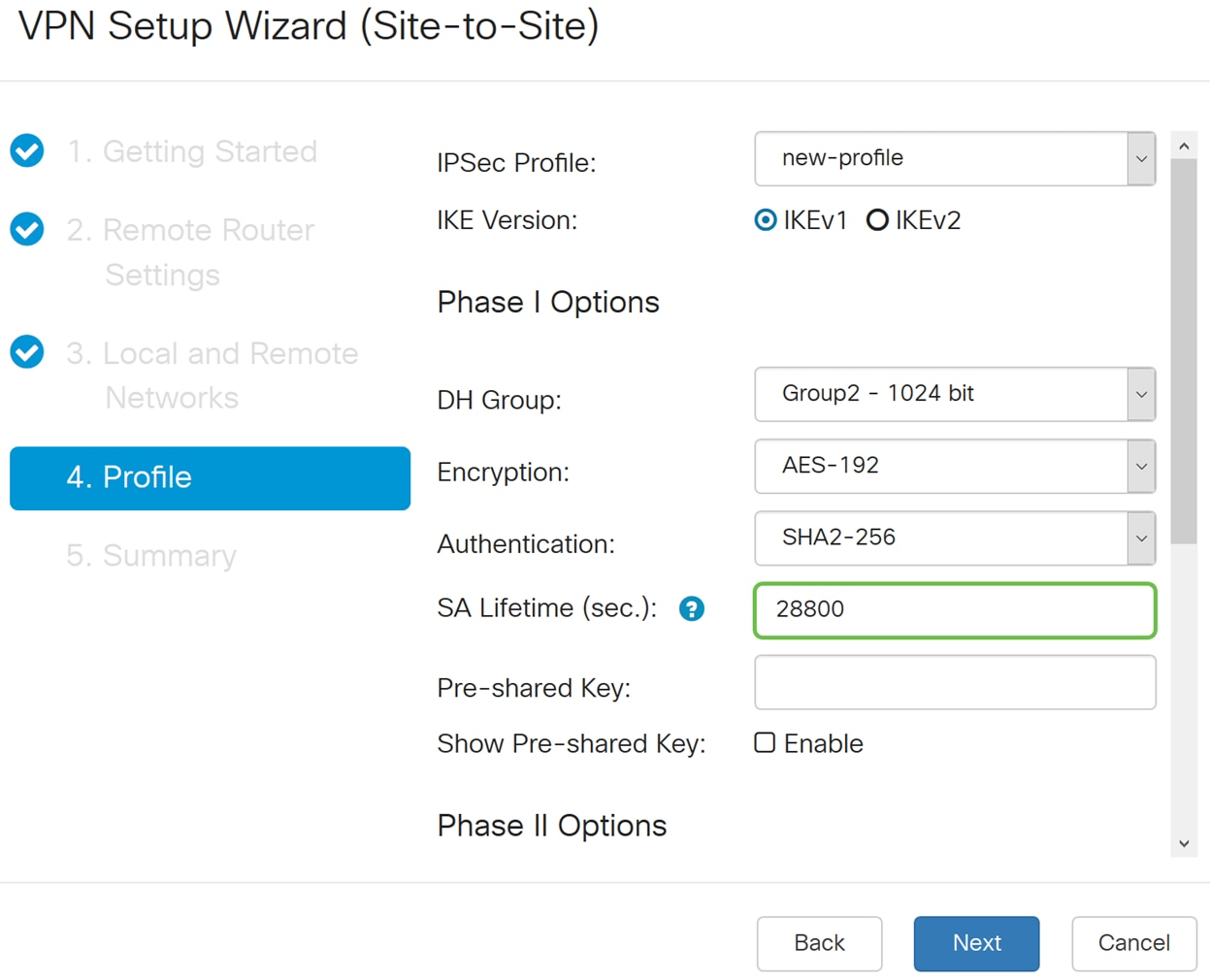

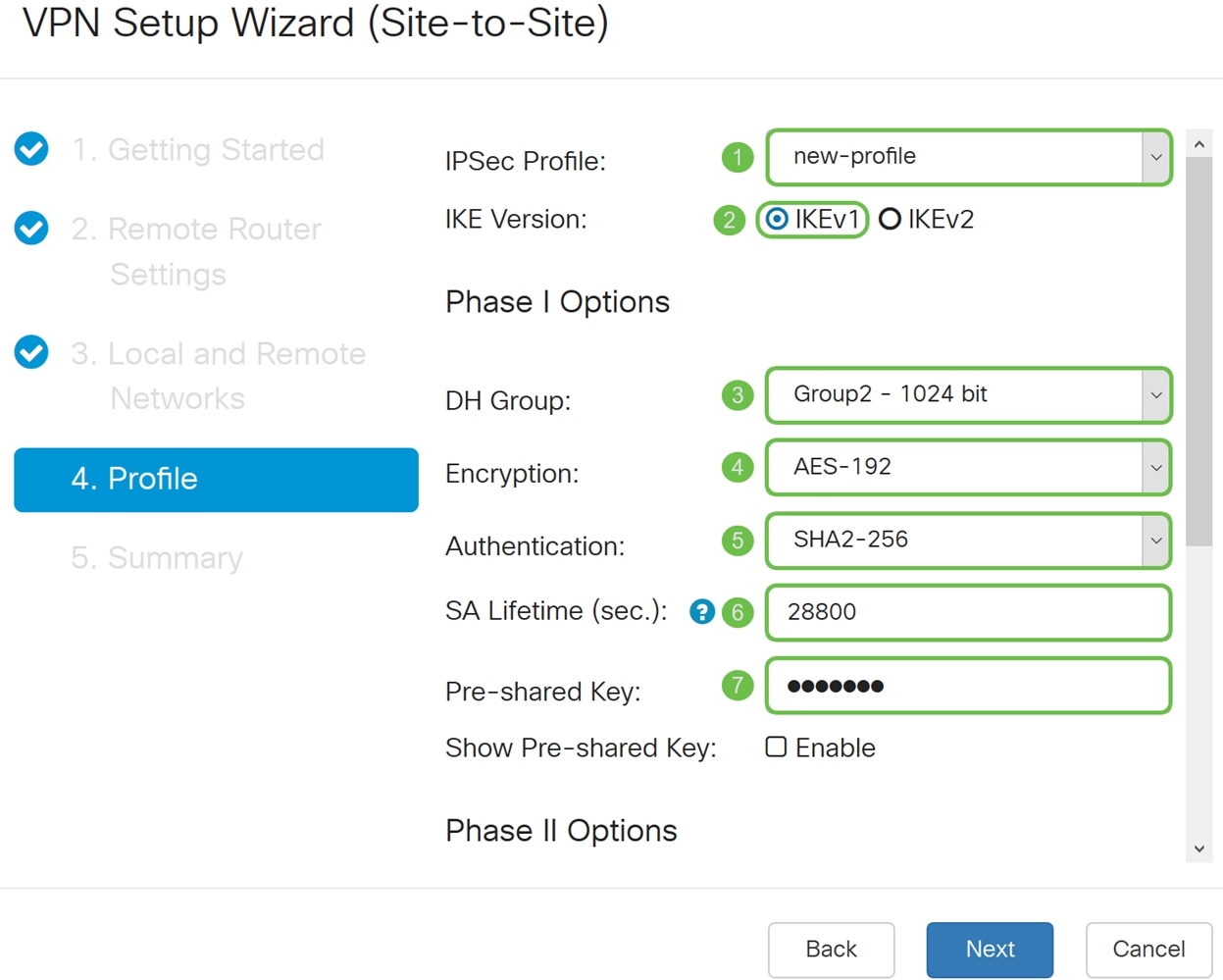

Etapa 8. Na seção Profile, selecione um nome para o perfil IPsec na lista suspensa. Para esta demonstração, new-profile foi selecionado como o perfil IPsec.

Etapa 9. Selecione IKEv1 (Internet Key Exchange Version 1) ou IKEv2 (Internet Key Exchange Version 2) como sua versão do IKE. O IKE é um protocolo híbrido que implementa a troca de chaves Oakley e a troca de chaves Skeme dentro da estrutura do Internet Security Association and Key Management Protocol (ISAKMP). O IKE fornece autenticação de pares IPsec, negocia chaves IPsec e negocia associações de segurança IPsec. O IKEv2 é mais eficiente porque requer menos pacotes para fazer a troca de chaves e suporta mais opções de autenticação, enquanto o IKEv1 faz apenas autenticação baseada em chave compartilhada e certificado. Neste exemplo, IKEv1 foi selecionado como nossa versão IKE.

Note: Se o seu dispositivo oferece suporte a IKEv2, é recomendável usar IKEv2. Se o seu dispositivo não oferece suporte a IKEv2, use IKEv1. Ambos os roteadores (local e remoto) precisam usar a mesma versão de IKE e as mesmas configurações de segurança.

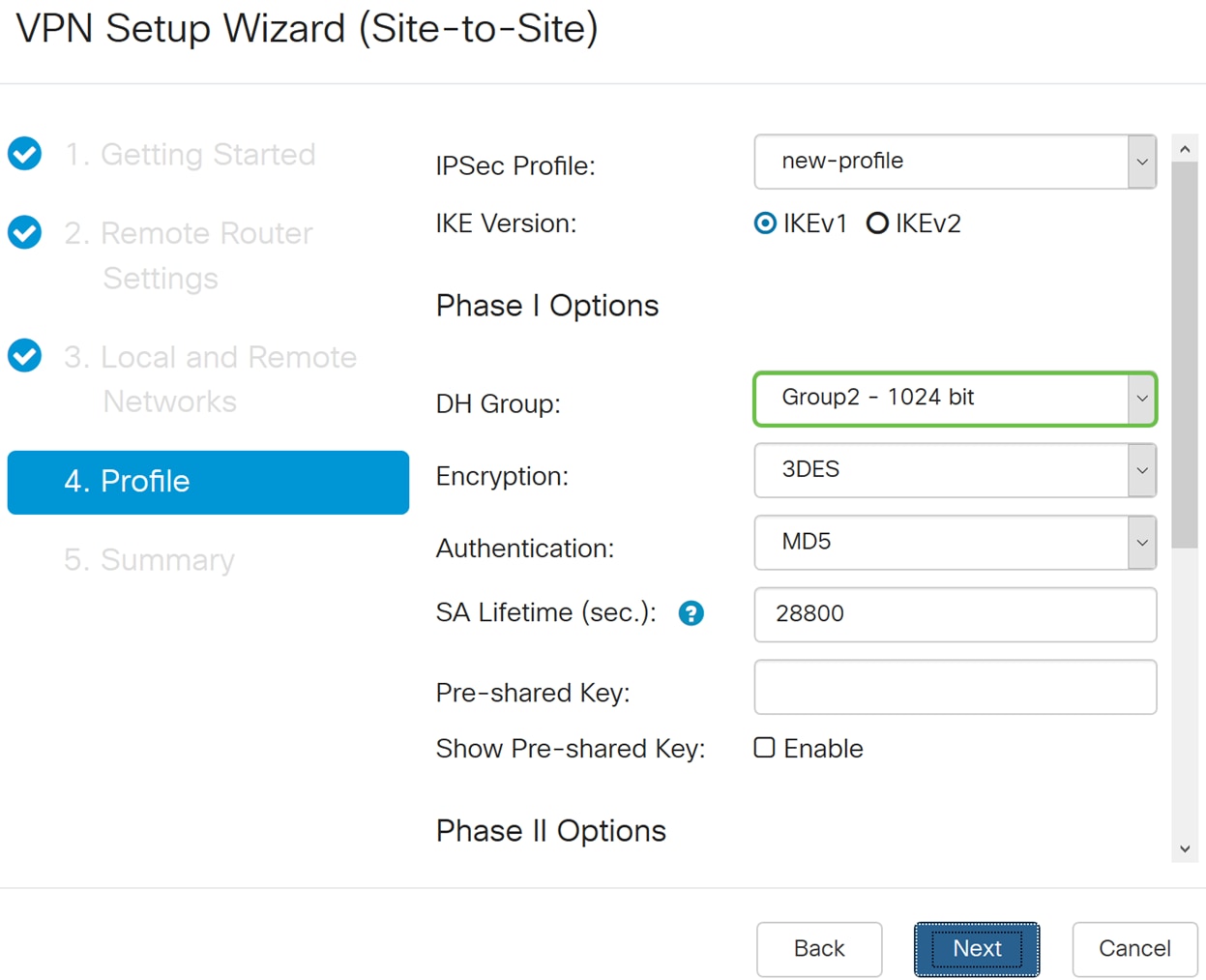

Etapa 10. Na seção Opções da fase 1, selecione um grupo DH (Diffie-Hellman) (Grupo 2 - 1024 bits ou Grupo 5 - 1536 bits) na lista suspensa. O DH é um protocolo de troca de chave, com dois grupos de diferentes comprimentos de chave primária: O Grupo 2 tem até 1.024 bits e o Grupo 5 tem até 1.536 bits. Usaremos o Grupo 2 - 1024 bits para esta demonstração.

Note: Para obter velocidade mais rápida e segurança mais baixa, escolha Grupo 2. Para obter velocidade mais lenta e segurança mais alta, escolha Grupo 5. O Grupo 2 é selecionado por padrão.

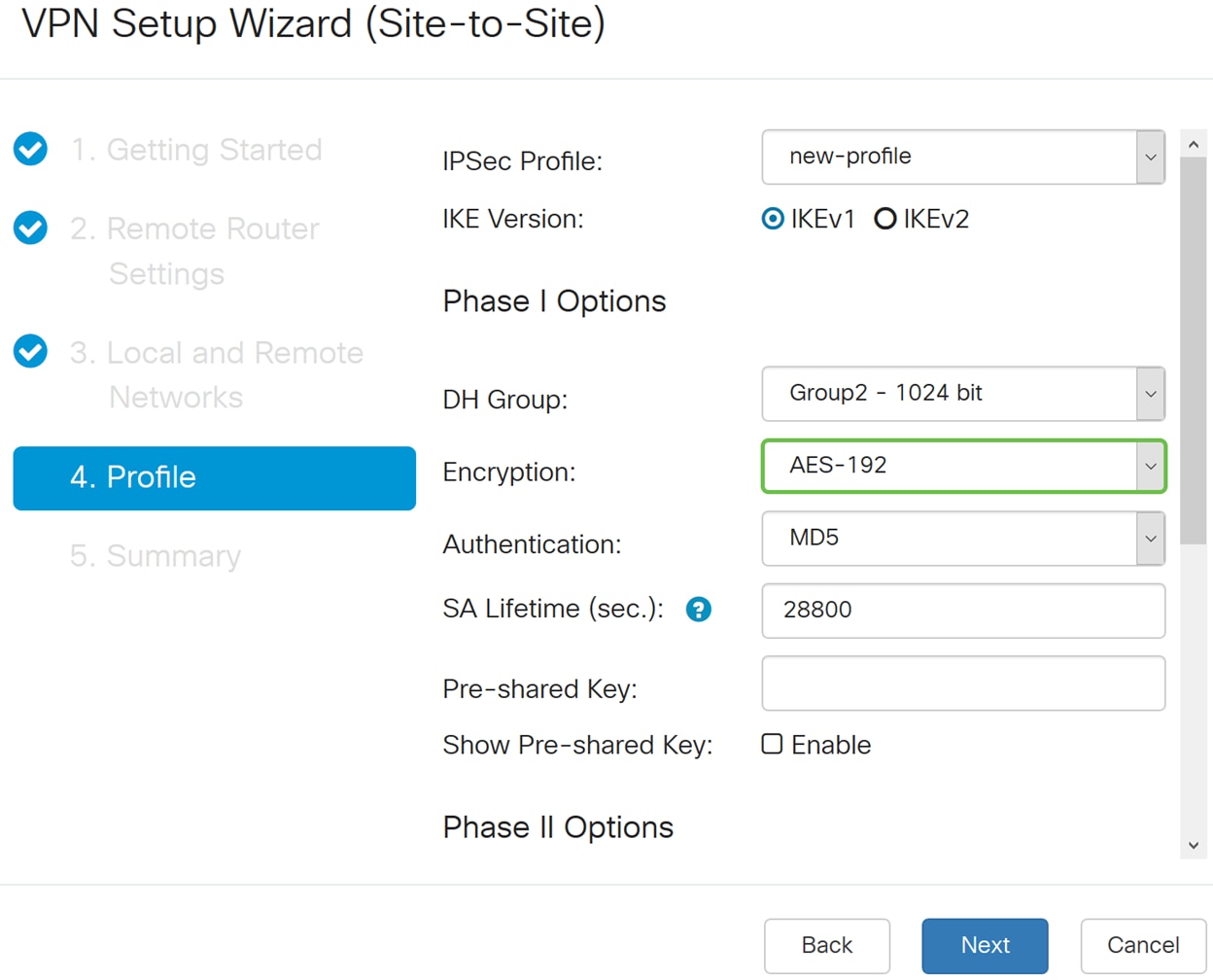

Etapa 11. Selecione uma opção de criptografia (3DES, AES-128, AES-192 ou AES-256) na lista suspensa. Este método determina o algoritmo usado para criptografar ou descriptografar pacotes ESP/ISAKMP (Encapsulating Security Payload). O 3DES (Triple Data Encryption Standard) usa a criptografia DES três vezes, mas agora é um algoritmo herdado. Isso significa que ele só deve ser usado quando não houver alternativas melhores, pois ainda oferece um nível de segurança marginal, mas aceitável. Os usuários só devem usá-lo se for necessário para compatibilidade com versões anteriores, pois ele é vulnerável a alguns ataques de "colisão de blocos". O AES (Advanced Encryption Standard) é um algoritmo criptográfico projetado para ser mais seguro que o DES. O AES usa um tamanho de chave maior que garante que a única abordagem conhecida para descriptografar uma mensagem é que um intruso tente todas as chaves possíveis. É recomendável usar AES em vez de 3DES. Neste exemplo, usaremos AES-192 como nossa opção de criptografia.

Note: Aqui estão alguns recursos adicionais que podem ajudar: Configurando a segurança para VPNs com IPSec e criptografia de última geração.

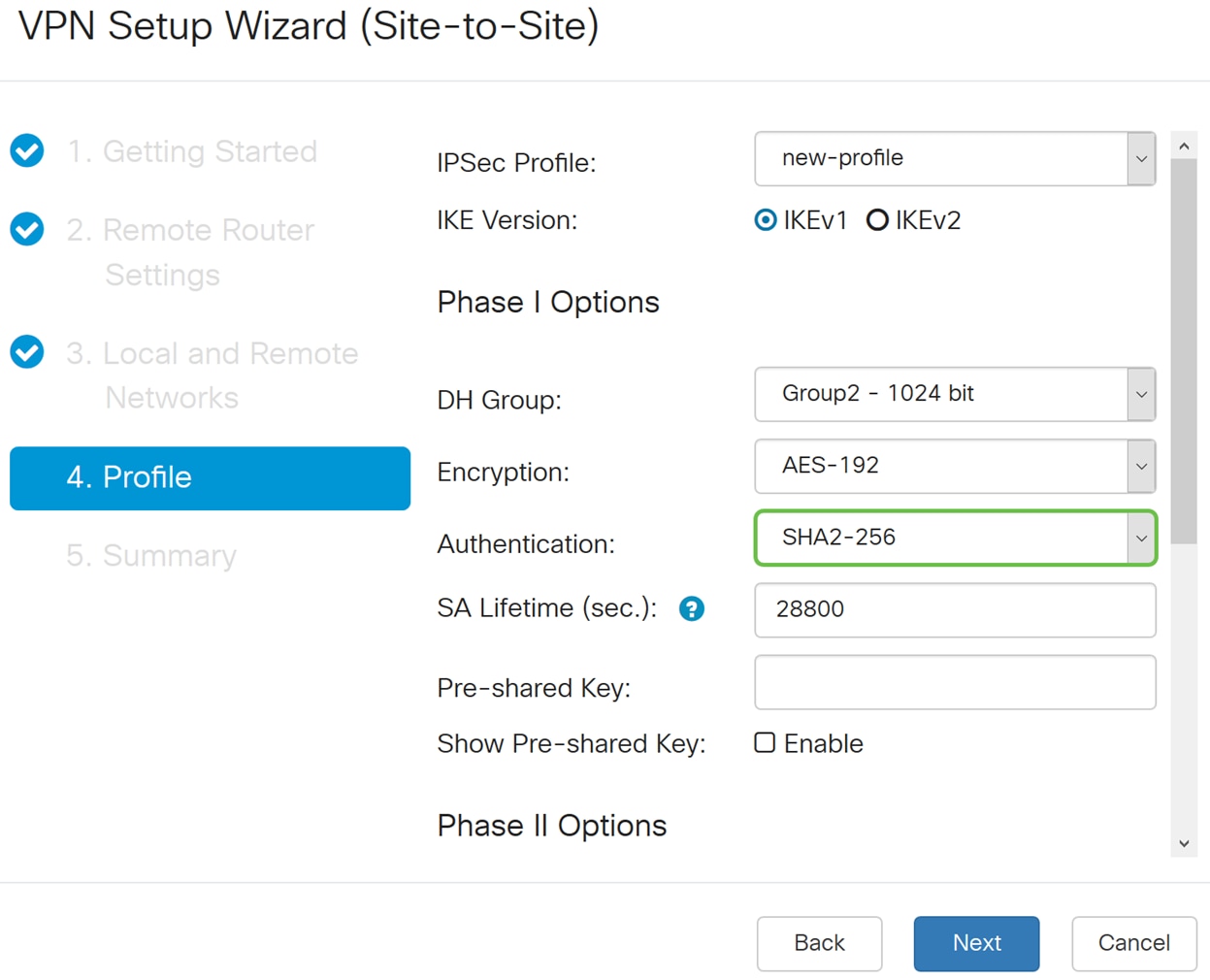

Etapa 12. O método de autenticação determina como os pacotes de cabeçalho do Encapsulating Security Payload Protocol (ESP) são validados. O MD5 é um algoritmo de hash unidirecional que produz um resumo de 128 bits. O SHA1 é um algoritmo de hash unidirecional que produz um digest de 160 bits, enquanto o SHA2-256 produz um digest de 256 bits. SHA2-256 é recomendado porque é mais seguro. Certifique-se de que ambas as extremidades do túnel VPN usem o mesmo método de autenticação. Selecione uma autenticação (MD5, SHA1 ou SHA2-256). SHA2-256 foi selecionado para este exemplo.

Etapa 13. O SA Lifetime (Sec) informa a quantidade de tempo, em segundos, que um IKE SA está ativo nesta fase. Uma nova SA (Security Association, associação de segurança) é negociada antes que o tempo de vida expire para garantir que uma nova SA esteja pronta para ser usada quando a antiga expirar. O padrão é 28800 e o intervalo é de 120 a 86400. Usaremos o valor padrão de 28.800 segundos como tempo de vida de SA para a Fase I.

Note: Recomenda-se que o tempo de vida do SA na Fase I seja maior do que o tempo de vida do SA na Fase II. Se você tornar sua Fase I mais curta que a Fase II, terá que renegociar o túnel para frente e para trás com frequência, ao contrário do túnel de dados. O túnel de dados é o que precisa de mais segurança, portanto, é melhor ter um tempo de vida na Fase II menor do que na Fase I.

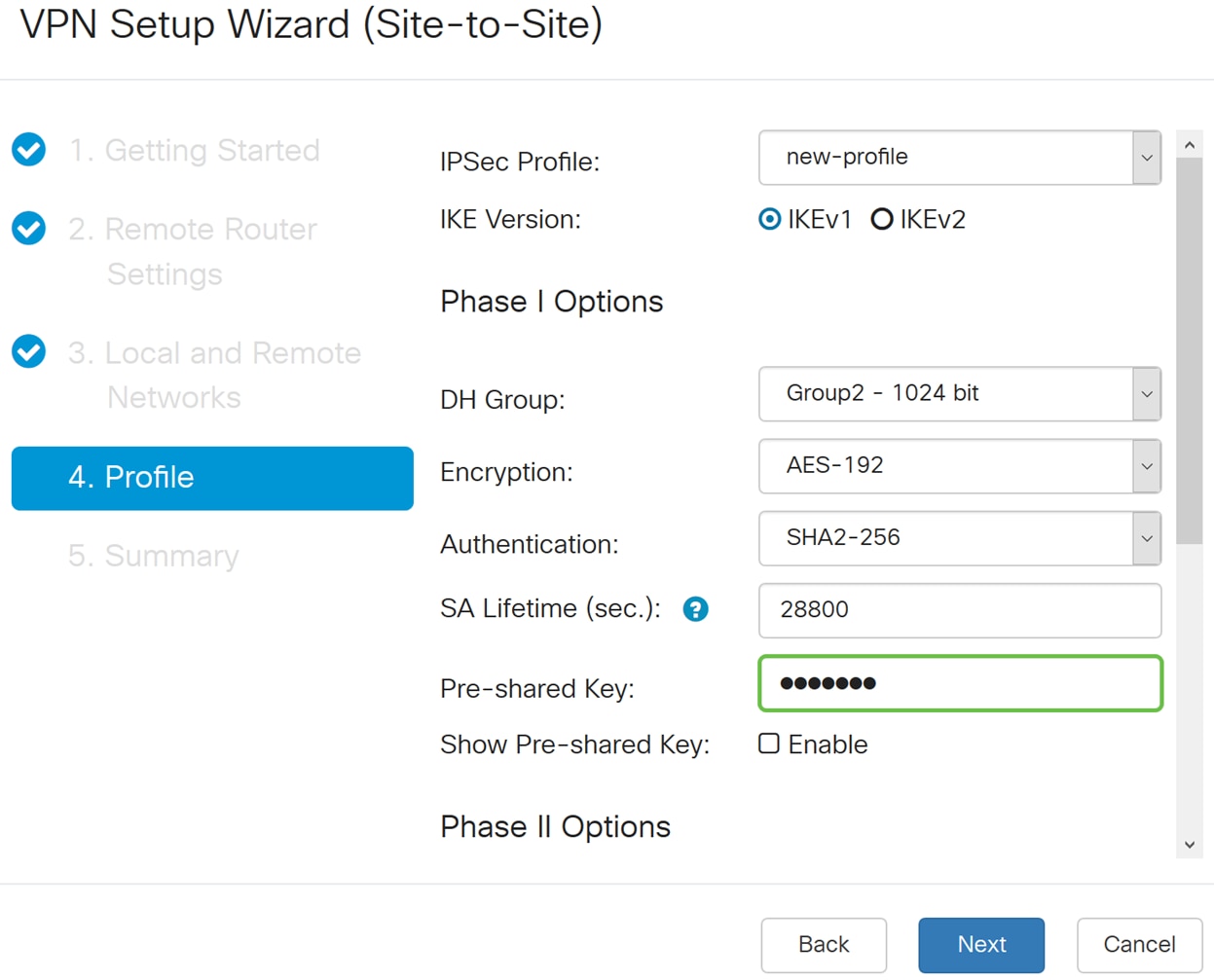

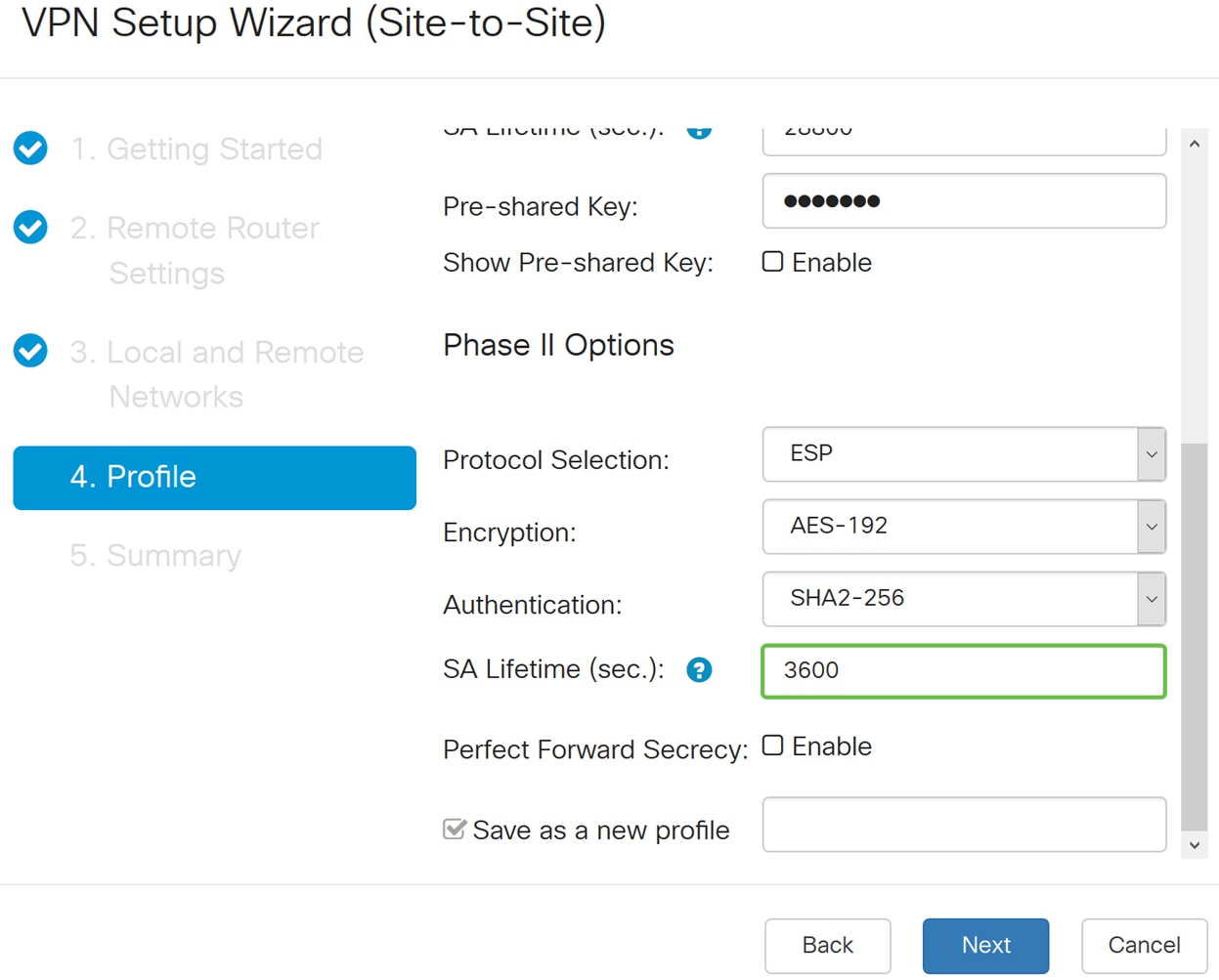

Etapa 14. Digite a chave pré-compartilhada a ser usada para autenticar o peer IKE remoto. Você pode digitar até 30 caracteres de teclado ou valores hexadecimais, como My_@123 ou 4d795f40313233. As duas extremidades do túnel VPN devem usar a mesma chave pré-compartilhada.

Note: Recomendamos que você altere a chave pré-compartilhada periodicamente para maximizar a segurança da VPN.

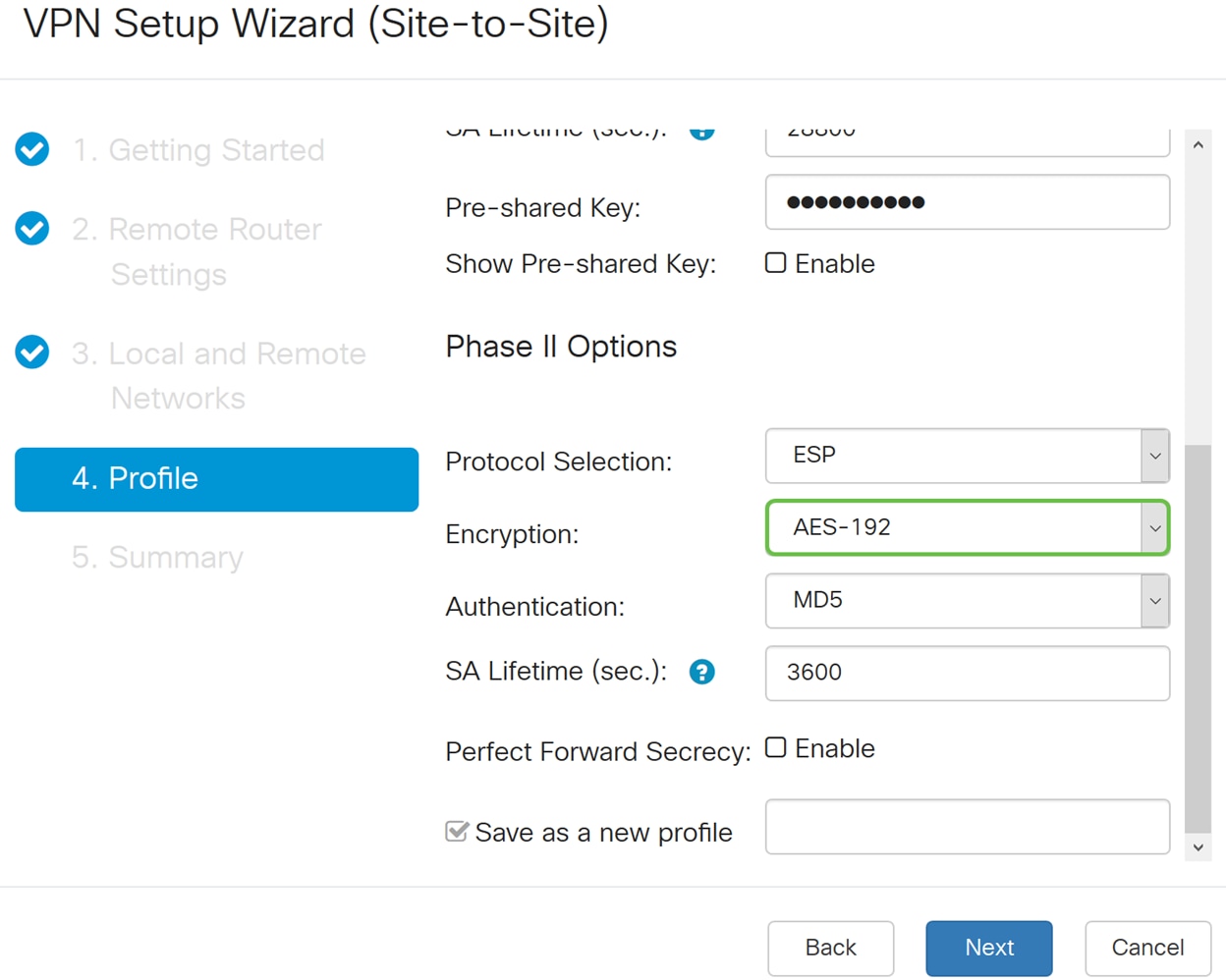

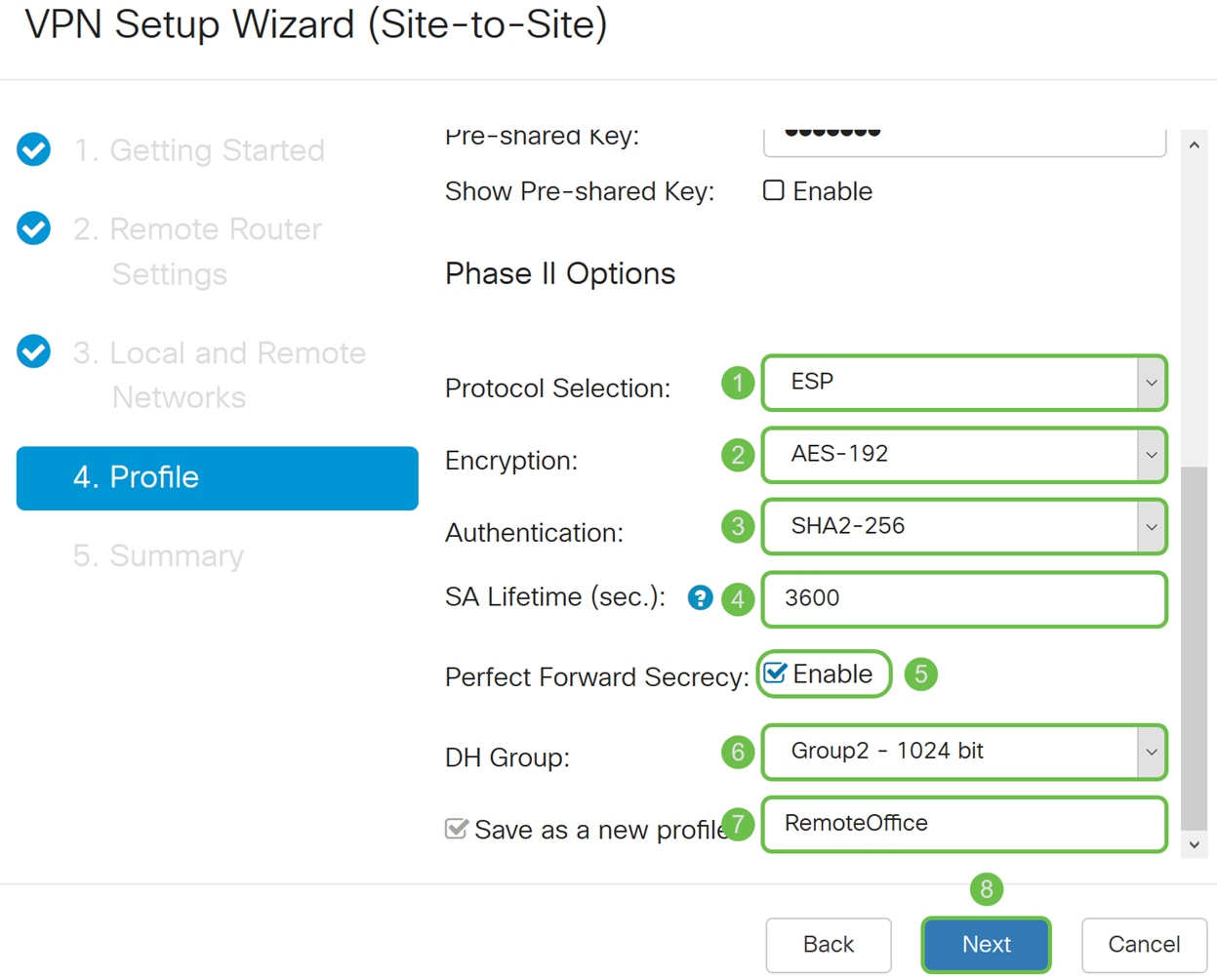

Etapa 15. Na seção Opções da fase II, selecione um protocolo na lista suspensa.

· ESP - Selecione ESP para criptografia de dados e insira a criptografia.

· AH - Selecione para integridade de dados em situações onde os dados não são secretos, mas devem ser autenticados.

Etapa 16. Selecione uma opção de criptografia (3DES, AES-128, AES-192 ou AES-256) na lista suspensa. Este método determina o algoritmo usado para criptografar ou descriptografar pacotes ESP/ISAKMP (Encapsulating Security Payload). O 3DES (Triple Data Encryption Standard) usa a criptografia DES três vezes, mas agora é um algoritmo herdado. Isso significa que ele só deve ser usado quando não houver alternativas melhores, pois ainda oferece um nível de segurança marginal, mas aceitável. Os usuários só devem usá-lo se for necessário para compatibilidade com versões anteriores, pois ele é vulnerável a alguns ataques de "colisão de blocos". O AES (Advanced Encryption Standard) é um algoritmo criptográfico projetado para ser mais seguro que o DES. O AES usa um tamanho de chave maior que garante que a única abordagem conhecida para descriptografar uma mensagem é que um intruso tente todas as chaves possíveis. É recomendável usar AES em vez de 3DES. Neste exemplo, usaremos AES-192 como nossa opção de criptografia.

Note: Aqui estão alguns recursos adicionais que podem ajudar: Configurando a segurança para VPNs com IPSec e criptografia de última geração.

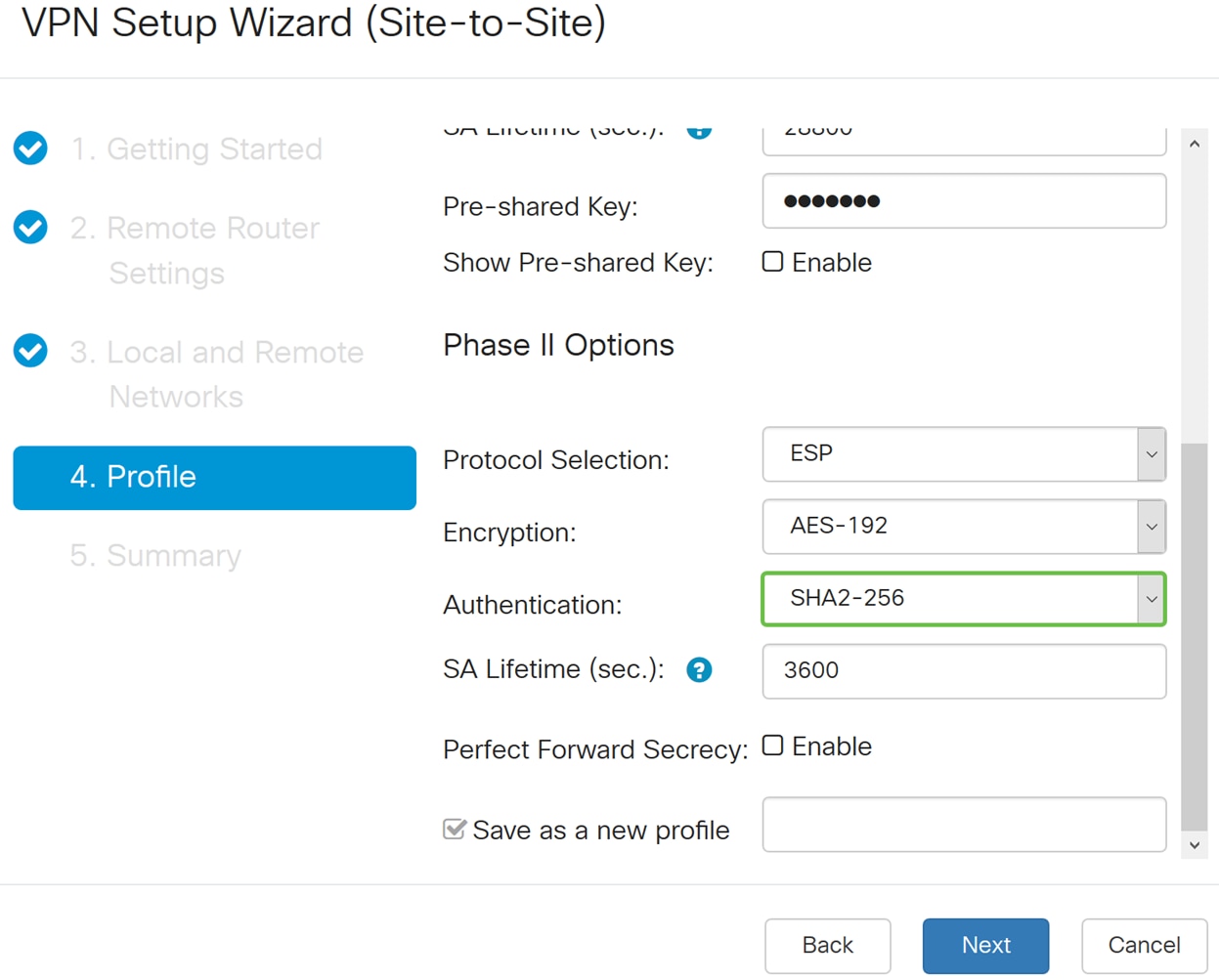

Etapa 17. O método de autenticação determina como os pacotes de cabeçalho do Encapsulating Security Payload Protocol (ESP) são validados. O MD5 é um algoritmo de hash unidirecional que produz um resumo de 128 bits. O SHA1 é um algoritmo de hash unidirecional que produz um digest de 160 bits, enquanto o SHA2-256 produz um digest de 256 bits. SHA2-256 é recomendado porque é mais seguro. Certifique-se de que ambas as extremidades do túnel VPN usem o mesmo método de autenticação. Selecione uma autenticação (MD5, SHA1 ou SHA2-256). SHA2-256 foi selecionado para este exemplo.

Etapa 18. Digite no SA Lifetime (Sec) que é a quantidade de tempo, em segundos, que um túnel VPN (IPsec SA) está ativo nesta fase. O valor padrão para a Fase 2 é 3600 segundos.

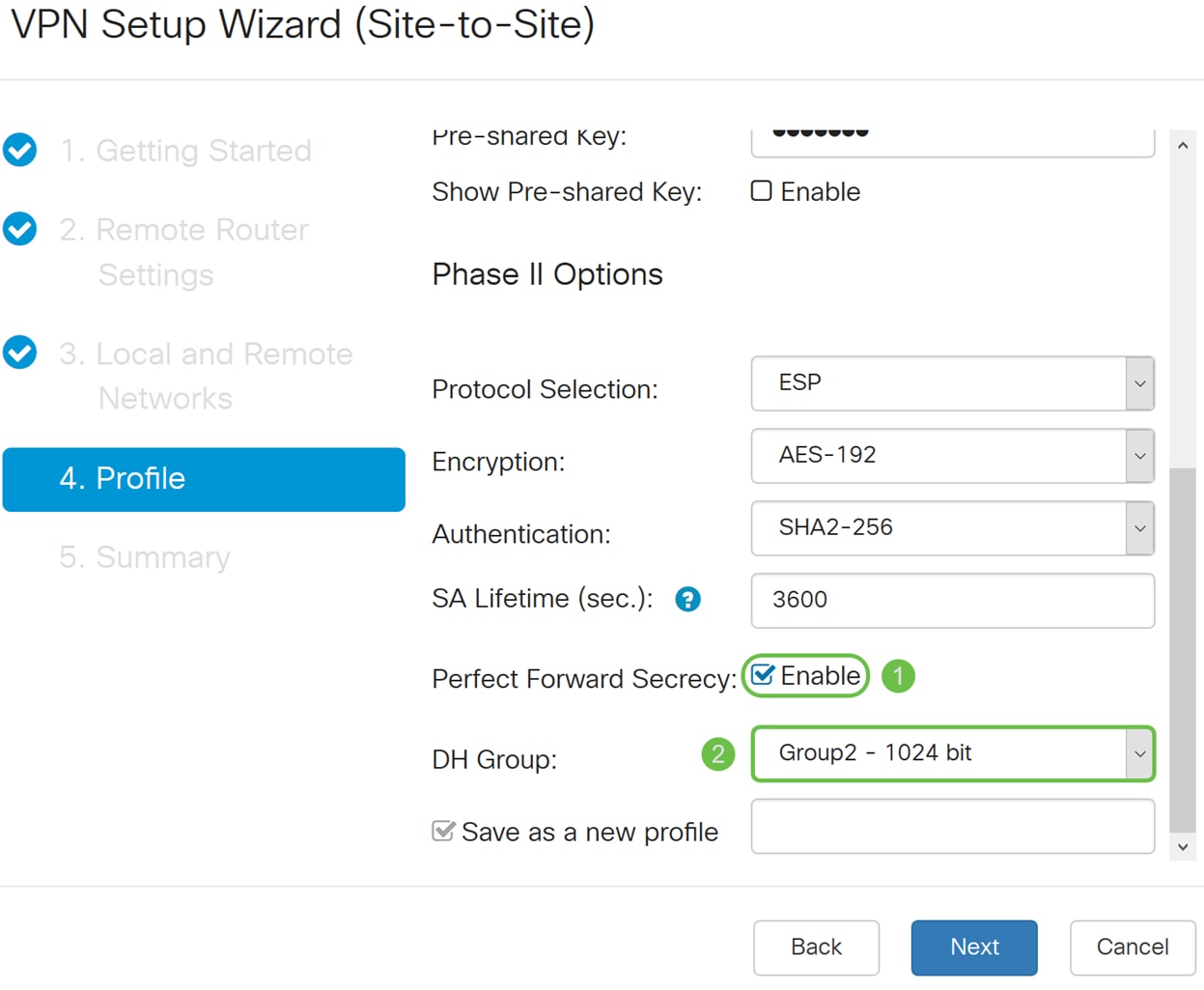

Etapa 19. Quando o Perfect Forward Secrecy (PFS) está ativado, a negociação da Fase 2 do IKE gera novo material-chave para a criptografia e autenticação do tráfego IPsec. O Perfect Forward Secrecy é usado para melhorar a segurança das comunicações transmitidas pela Internet usando criptografia de chave pública. Marque a caixa para ativar esse recurso ou desmarque a caixa para desativá-lo. Este recurso é recomendado. Se estiver marcada, selecione um Grupo DH. Neste exemplo, Group2 - 1024 bit é usado.

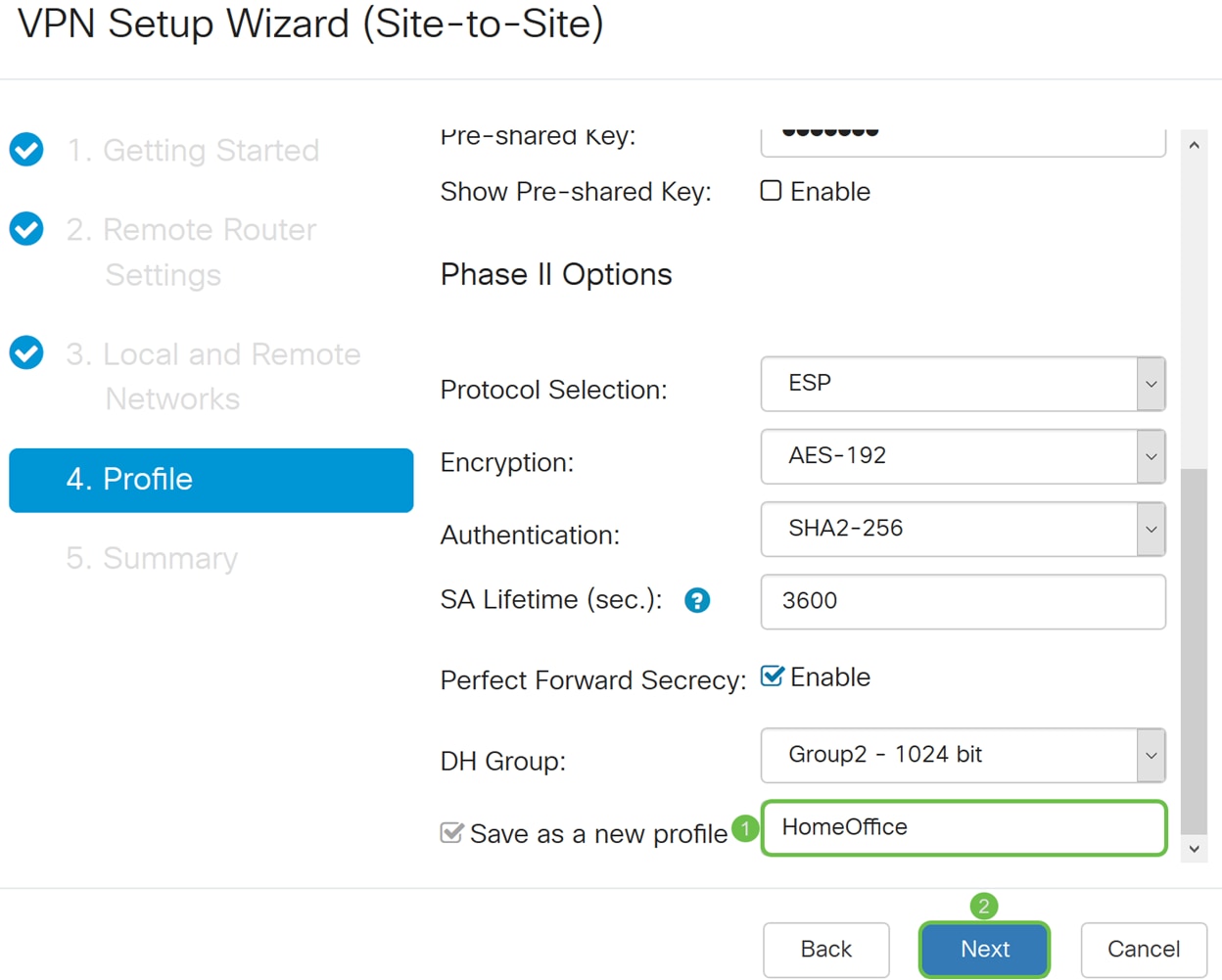

Etapa 20. No campo Save as a new profile, digite um nome para o novo perfil que você acabou de criar. Clique em Next para ver o resumo da sua configuração VPN.

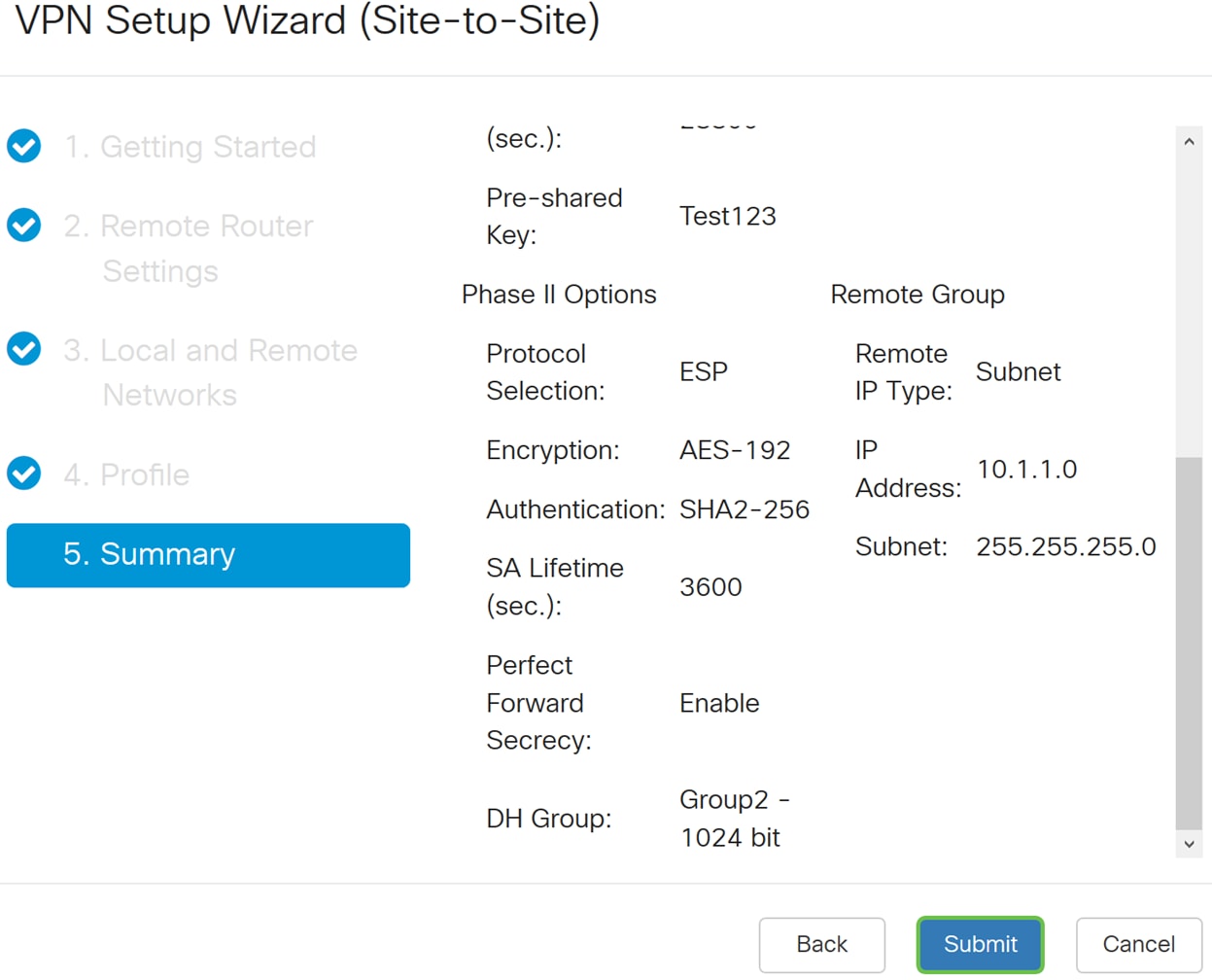

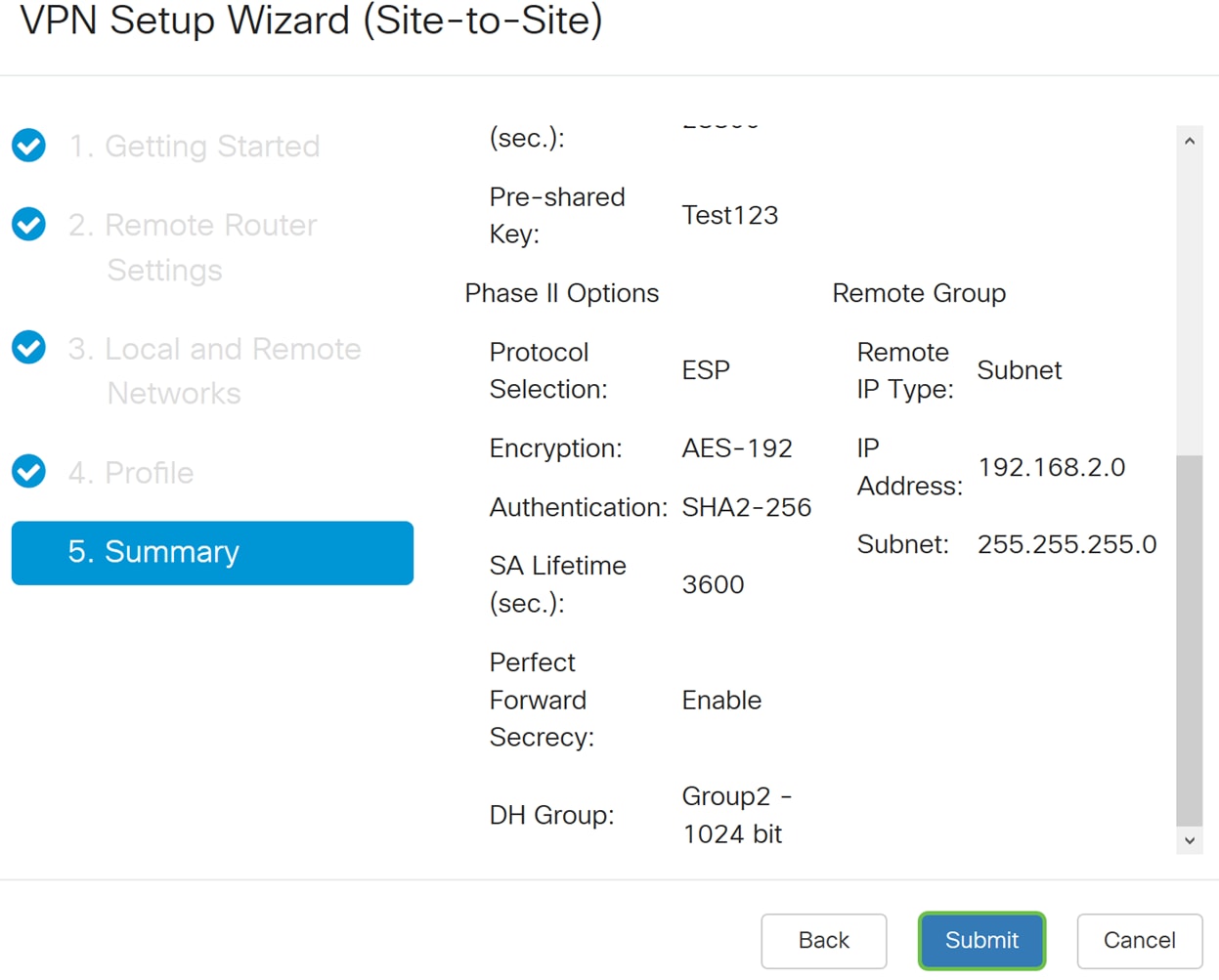

Etapa 21. Verifique as informações e clique em Enviar.

Configuração do Assistente para configuração de VPN no roteador remoto

No roteador remoto, você precisaria definir as mesmas configurações de segurança do roteador local, mas usar o endereço IP do roteador local como tráfego remoto.

Etapa 1. Inicie a sessão na página de configuração da Web do roteador remoto (Roteador B) e navegue até VPN > VPN Setup Wizard.

Etapa 2. Digite um nome de conexão e escolha a interface que será usada para a VPN se você estiver usando um RV260. O RV160 tem apenas um link WAN, portanto você não poderá selecionar uma interface na lista suspensa. Em seguida, clique em Avançar para continuar.

Etapa 3. Em Remote Router Settings, selecione o Remote Connection Type e insira o endereço IP WAN do Roteador A. Em seguida, clique em Avançar para prosseguir para a próxima seção.

Etapa 4. Selecione o tráfego local e remoto. Se você selecionou Sub-rede no campo Seleção de tráfego remoto, insira na sub-rede de endereço IP privado do Roteador A. Em seguida, clique em Next para configurar a seção Profile.

Etapa 5. Na seção Profile, selecione as mesmas configurações de segurança do Roteador A. Também inserimos a mesma chave pré-compartilhada que o Roteador A. Em seguida, clique em Avançar para ir para a página Resumo.

Opções da fase I:

Opções da fase II:

Etapa 6. Na página Resumo, verifique se as informações que você acabou de configurar estão corretas. Em seguida, clique em Submit para criar sua VPN Site a Site.

Note: Todas as configurações que o roteador está usando atualmente estão no arquivo de Configuração de execução, que é volátil e não é retido entre as reinicializações. Para reter a configuração entre reinicializações, certifique-se de copiar o arquivo de configuração atual para o arquivo de configuração de inicialização depois de concluir todas as alterações. Para fazer isso, clique no botão Save exibido na parte superior da página ou navegue até Administration > Configuration Management. Em seguida, certifique-se de que a Origem esteja Executando a Configuração e que Destino seja Configuração de Inicialização. Clique em Apply.

Conclusão

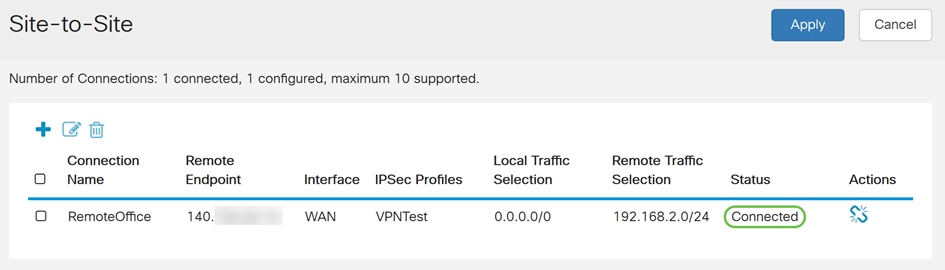

Você deve ter configurado com êxito uma VPN Site a Site usando o Assistente de configuração de VPN. Siga as etapas abaixo para verificar se a VPN Site a Site está conectada.

Etapa 1. Para verificar se a sua conexão foi estabelecida, você deve ver um status Connected ao navegar para VPN > IPSec VPN > Site-to-Site.

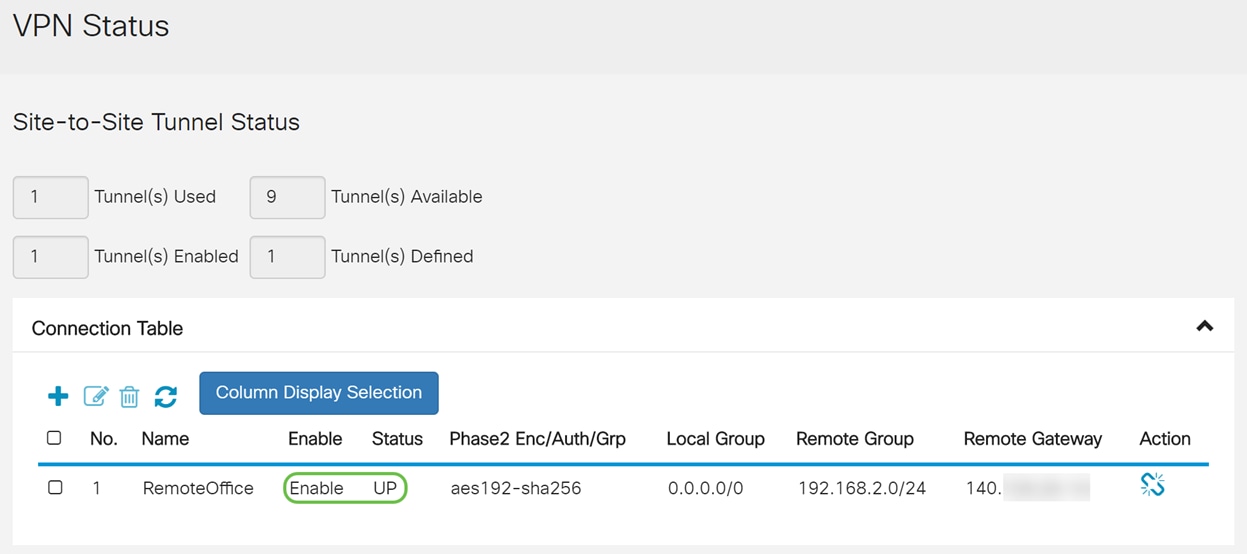

Etapa 2. Navegue até Status and Statistics > VPN Status e certifique-se de que o túnel Site a Site esteja Enabled e UP.

Feedback

Feedback