Configuração de perfis IPSec (modo de digitação automática) no RV160 e RV260

Objetivo

Este documento demonstrará como criar um novo perfil de Segurança de Protocolo Internet (IPsec) usando o modo de chaveamento automático em roteadores das séries RV160 e RV260.

Introdução

O IPsec garante que você tenha uma comunicação privada segura pela Internet. Ele fornece a dois ou mais hosts privacidade, integridade e autenticidade para a transmissão de informações confidenciais pela Internet. O IPsec é comumente usado em VPN (Virtual Private Network) e é implementado na camada IP e seu uso pode auxiliar muitos aplicativos que não têm segurança. Uma VPN é usada para fornecer um mecanismo de comunicação seguro para dados confidenciais e informações IP que são transmitidas por uma rede não segura, como a Internet. Ele fornece uma solução flexível para usuários remotos e a organização protegerem qualquer informação confidencial de outras partes na mesma rede.

Para que as duas extremidades de um túnel VPN sejam criptografadas e estabelecidas com êxito, ambas precisam concordar com os métodos de criptografia, descriptografia e autenticação. O perfil IPsec é a configuração central no IPsec que define os algoritmos como criptografia, autenticação e grupo Diffie-Hellman (DH) para a negociação das Fases I e II no modo automático, bem como no modo de chaveamento manual. A Fase 1 estabelece as chaves pré-compartilhadas para criar uma comunicação autenticada segura. A fase 2 é onde o tráfego é criptografado. Você pode configurar a maioria dos parâmetros IPsec, como protocolo, modo, algoritmo, Perfect Forward Secrecy (PFS), tempo de vida da Security Association (SA) e protocolo de gerenciamento de chave.

Observe que, quando você estiver configurando a VPN Site a Site, o roteador remoto precisaria ter as mesmas configurações de perfil que seu roteador local.

Informações adicionais sobre a tecnologia Cisco IPsec podem ser encontradas neste link: Introdução à tecnologia Cisco IPSec.

Para configurar o perfil IPsec e a VPN site a site usando o Assistente de configuração de VPN, clique no link: Configurando o assistente de configuração de VPN no RV160 e RV260.

Para configurar a VPN Site a Site, consulte o documento: Configuração da VPN Site a Site no RV160 e no RV260.

Dispositivos aplicáveis

· RV160

·RV260

Versão de software

·1.0.00.13

Configurando perfis IPsec

Etapa 1. Efetue login na página de configuração da Web em seu roteador.

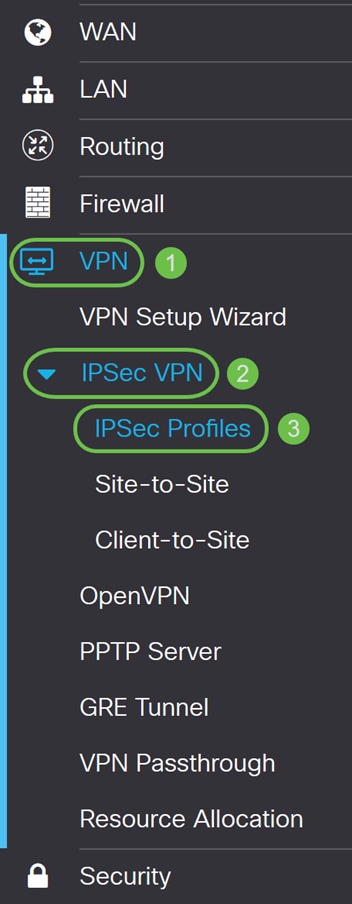

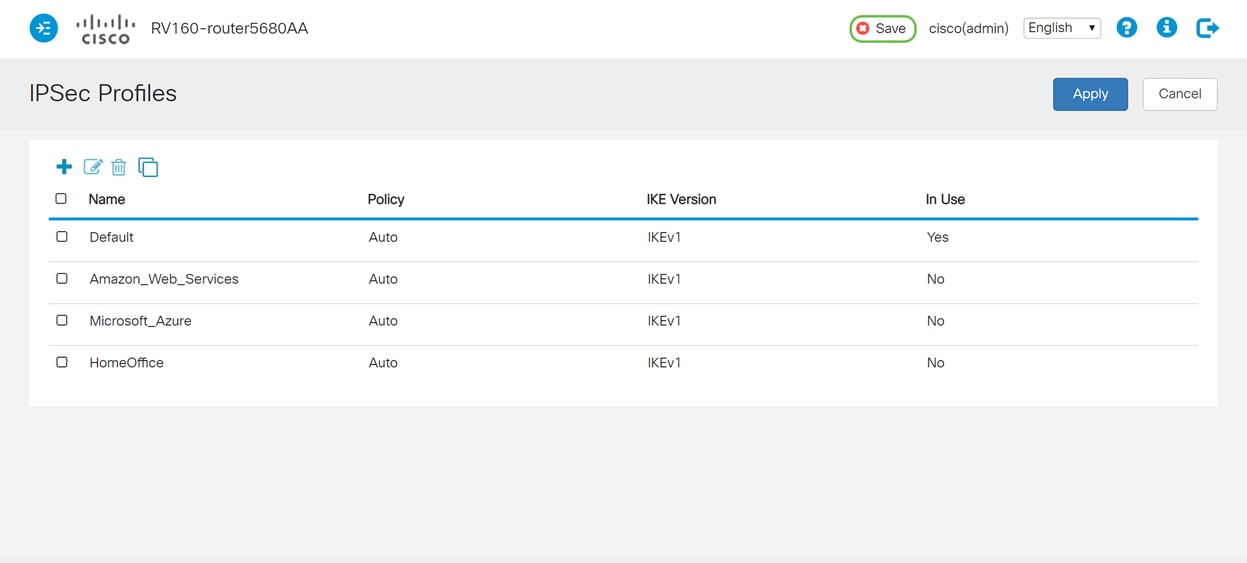

Etapa 2. Navegue até VPN > IPSec VPN > IPSec Profiles.

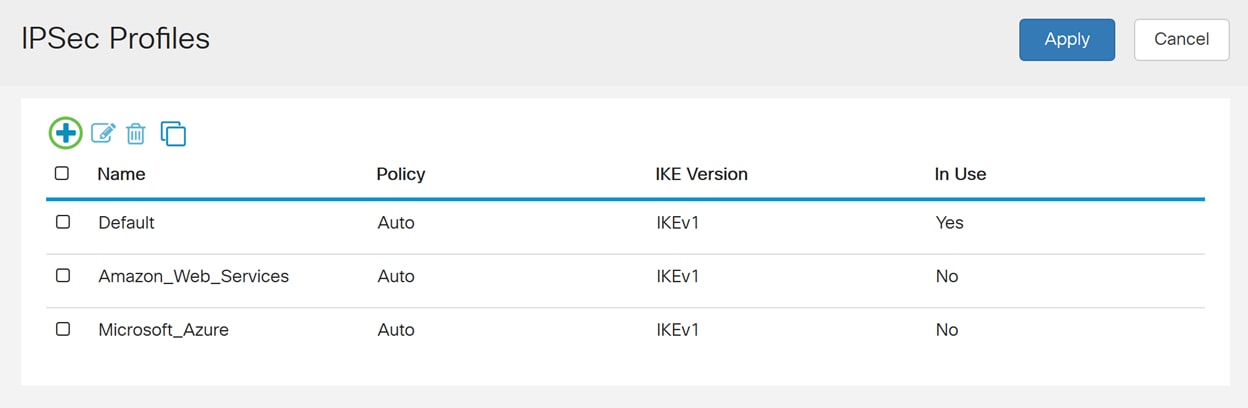

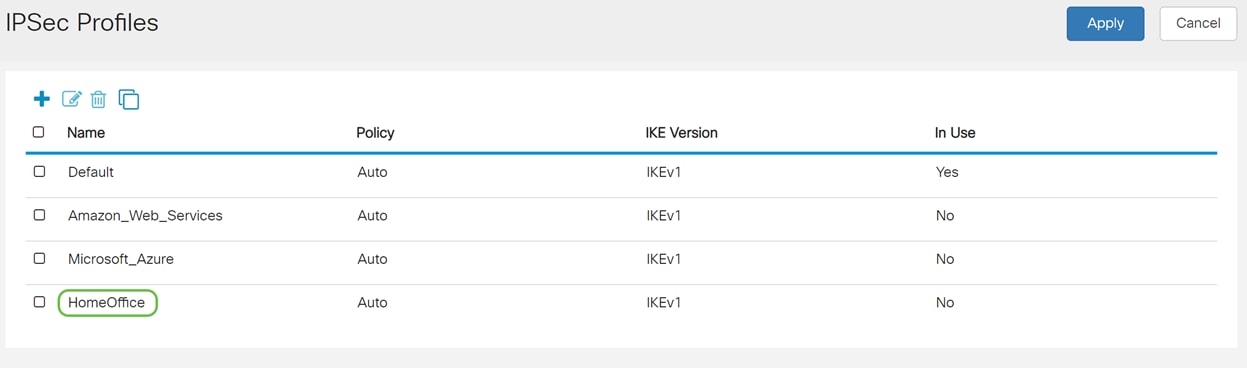

Etapa 3. Na tabela IPSec Profiles, clique em Add para criar um novo perfil IPsec. Há também opções para editar, excluir ou clonar um perfil.

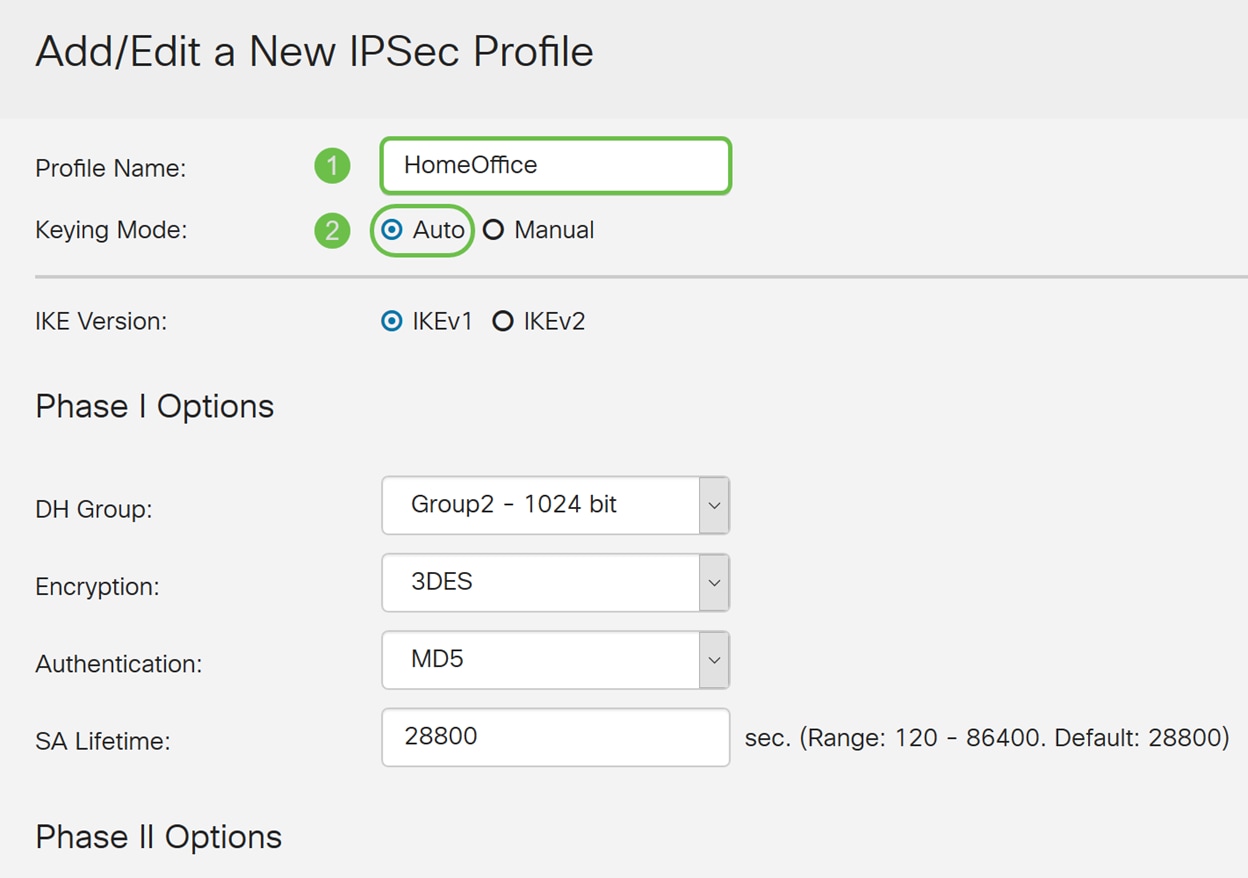

Etapa 4. Informe um nome de perfil e selecione o modo de chaveamento (Automático ou Manual).

HomeOffice é inserido como o Nome do perfil.

Auto está selecionado para Modo de chaveamento.

Etapa 5. Selecione Internet Key Exchange Version 1 (IKEv1) ou Internet Key Exchange Version 2 (IKEv2) como sua versão IKE. O IKE é um protocolo híbrido que implementa a troca de chaves Oakley e a troca de chaves Skeme dentro da estrutura do Internet Security Association and Key Management Protocol (ISAKMP). Oakley e Skeme definem como derivar o material de chaveamento autenticado, mas Skeme também inclui a atualização rápida de chaves. O IKE fornece autenticação de pares IPsec, negocia chaves IPsec e negocia associações de segurança IPsec. O IKEv2 é mais eficiente porque requer menos pacote para fazer a troca de chaves, suporta mais opções de autenticação, enquanto o IKEv1 faz apenas autenticação baseada em chave compartilhada e certificado. Neste exemplo, IKEv1 foi selecionado como nossa versão IKE.

Note: Se o seu dispositivo oferece suporte a IKEv2, é recomendável usar IKEv2. Se o seu dispositivo não oferece suporte a IKEv2, use IKEv1.

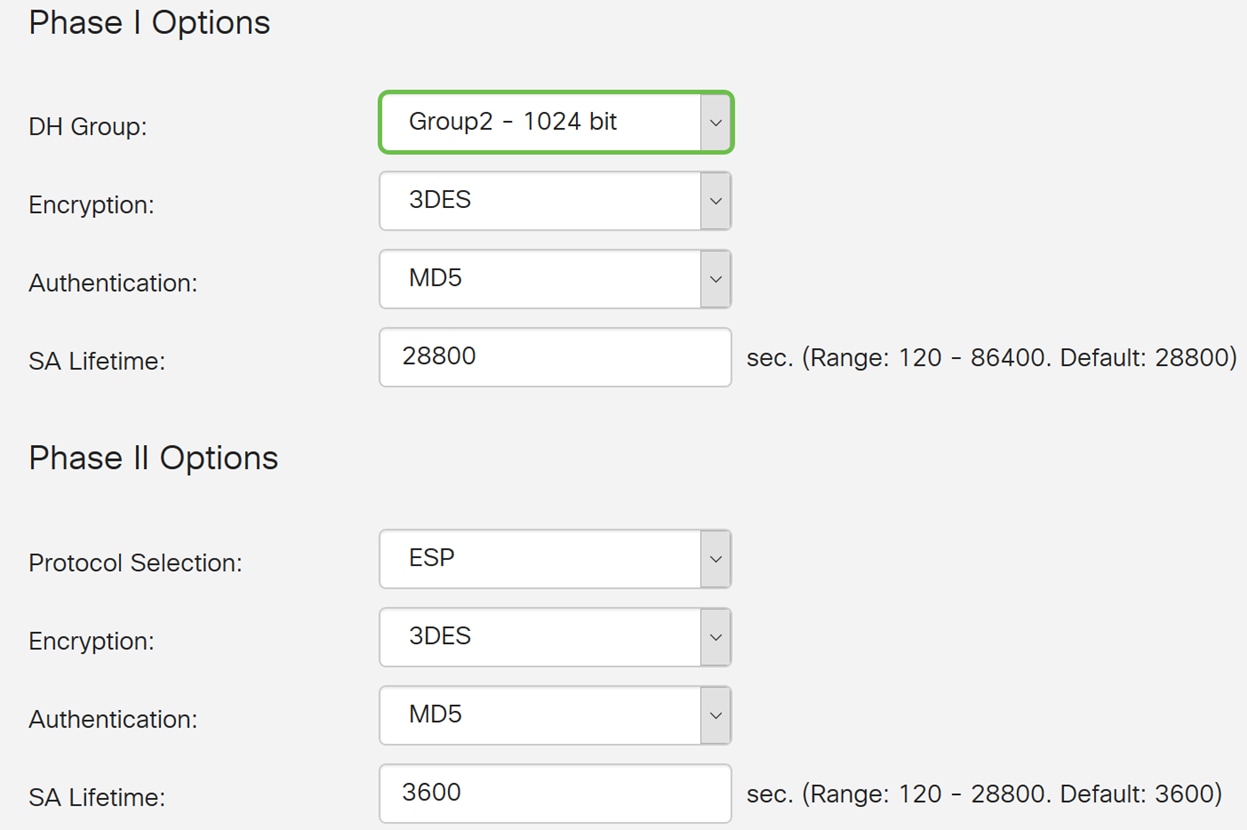

Etapa 6. A Fase I configura e troca as chaves que você usará para criptografar dados na fase II. Na seção Fase I, selecione um grupo Diffie-Hellman (DH). O DH é um protocolo de troca de chave, com dois grupos de diferentes comprimentos de chave primária, Grupo 2 - 1024 bits e Grupo 5 - 1536 bits. Selecionamos o Grupo 2 - 1024 bits para esta demonstração.

Note: Para obter velocidade mais rápida e segurança mais baixa, escolha Grupo 2. Para obter velocidade mais lenta e segurança mais alta, escolha Grupo 5. O Grupo 2 é selecionado como padrão.

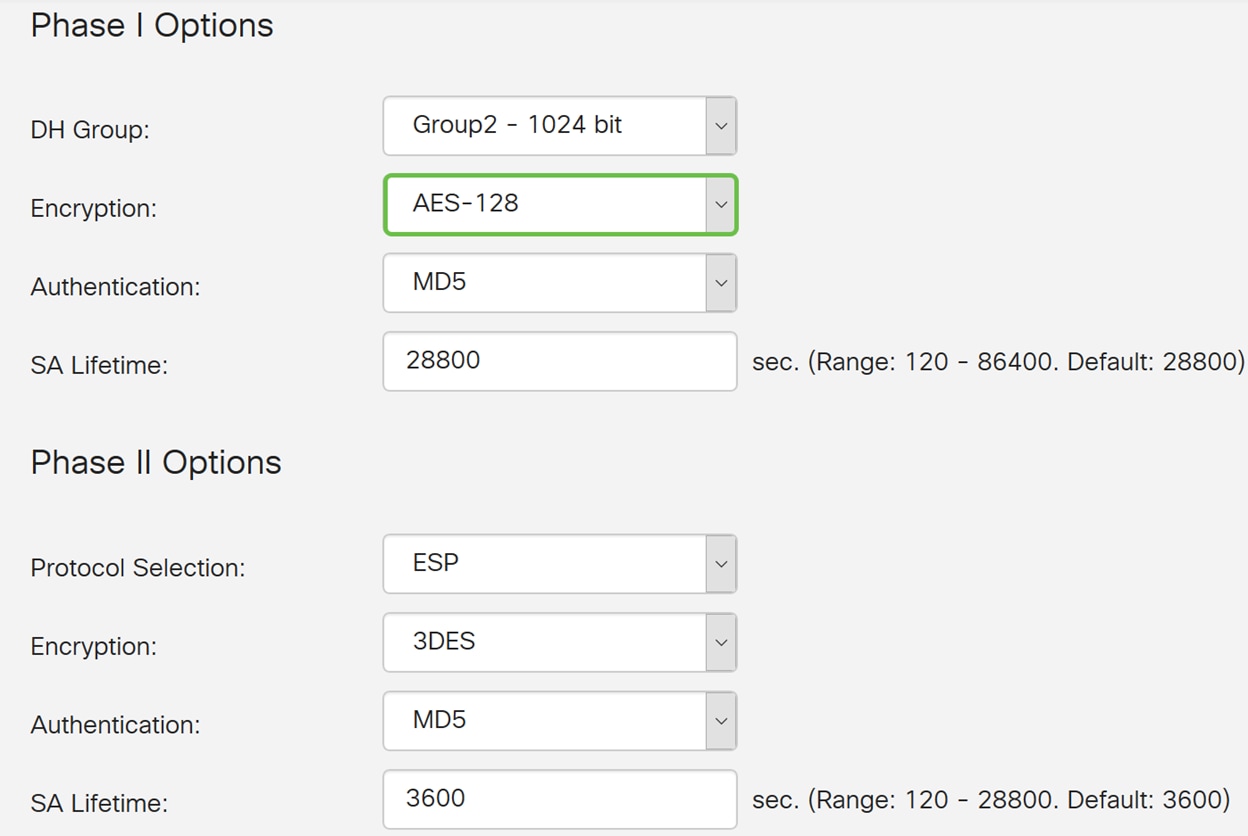

Etapa 7. Selecione uma opção de criptografia (3DES, AES-128, AES-192 ou AES-256) na lista suspensa. Esse método determina o algoritmo usado para criptografar e descriptografar pacotes ESP/ISAKMP. O 3DES (Triple Data Encryption Standard) usa a criptografia DES três vezes, mas agora é um algoritmo herdado. Isso significa que ele só deve ser usado quando não houver alternativas melhores, pois ainda oferece um nível de segurança marginal, mas aceitável. Os usuários só devem usá-lo se for necessário para compatibilidade com versões anteriores, pois ele é vulnerável a alguns ataques de "colisão de blocos". Não é recomendável usar o 3DES, pois ele não é considerado seguro. O AES (Advanced Encryption Standard) é um algoritmo criptográfico projetado para ser mais seguro que o DES. O AES usa um tamanho de chave maior que garante que a única abordagem conhecida para descriptografar uma mensagem é que um intruso tente todas as chaves possíveis. É recomendável usar o AES se o dispositivo puder suportá-lo. Neste exemplo, selecionamos AES-128 como nossa opção de criptografia.

Note: Aqui estão alguns recursos adicionais que podem ajudar: Configurando a segurança para VPNs com IPsec e criptografia de última geração.

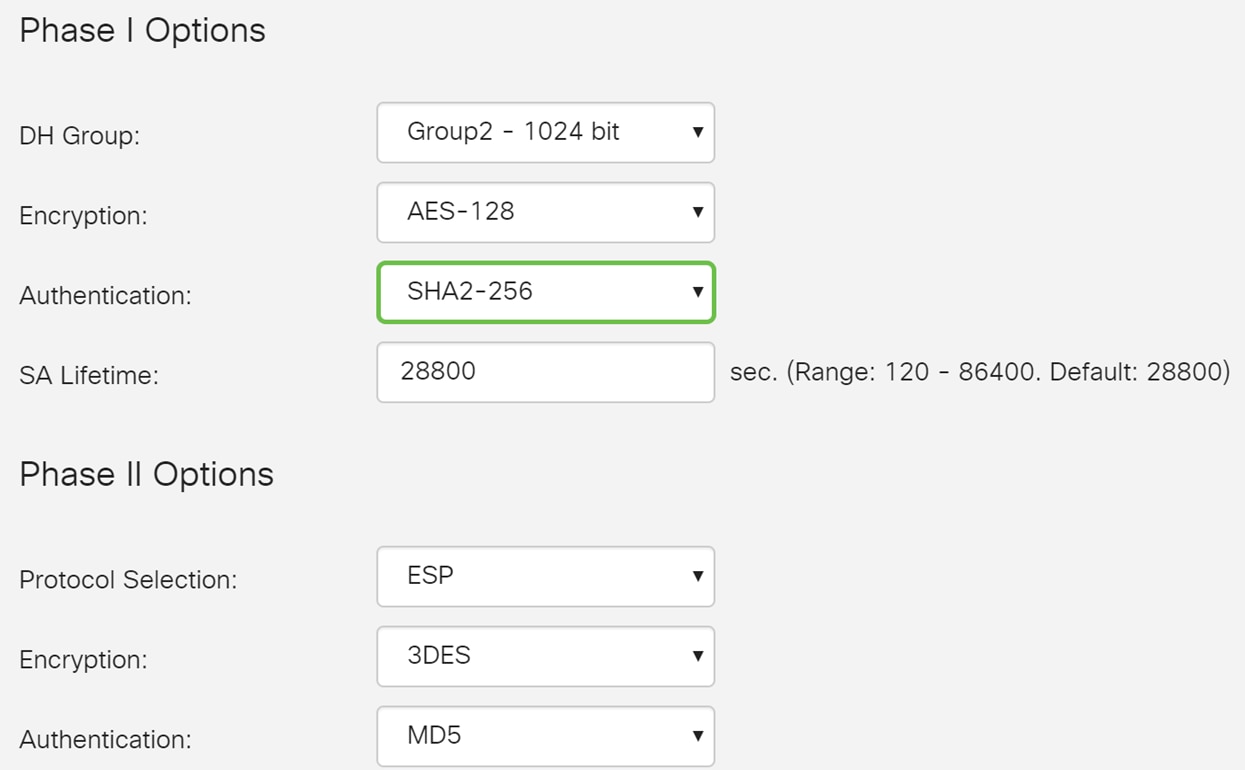

Etapa 8. O método de autenticação determina como os pacotes de cabeçalho ESP são validados. Esse é o algoritmo de hash usado na autenticação para validar se o lado A e o lado B realmente são quem dizem ser. O MD5 é um algoritmo de hash unidirecional que produz um digest de 128 bits e é mais rápido que o SHA1. O SHA1 é um algoritmo de hash unidirecional que produz um digest de 160 bits, enquanto o SHA2-256 produz um digest de 256 bits. SHA2-256 é recomendado porque é mais seguro. Certifique-se de que ambas as extremidades do túnel VPN usem o mesmo método de autenticação. Selecione uma autenticação (MD5, SHA1 ou SHA2-256).

SHA2-256 foi selecionado para este exemplo.

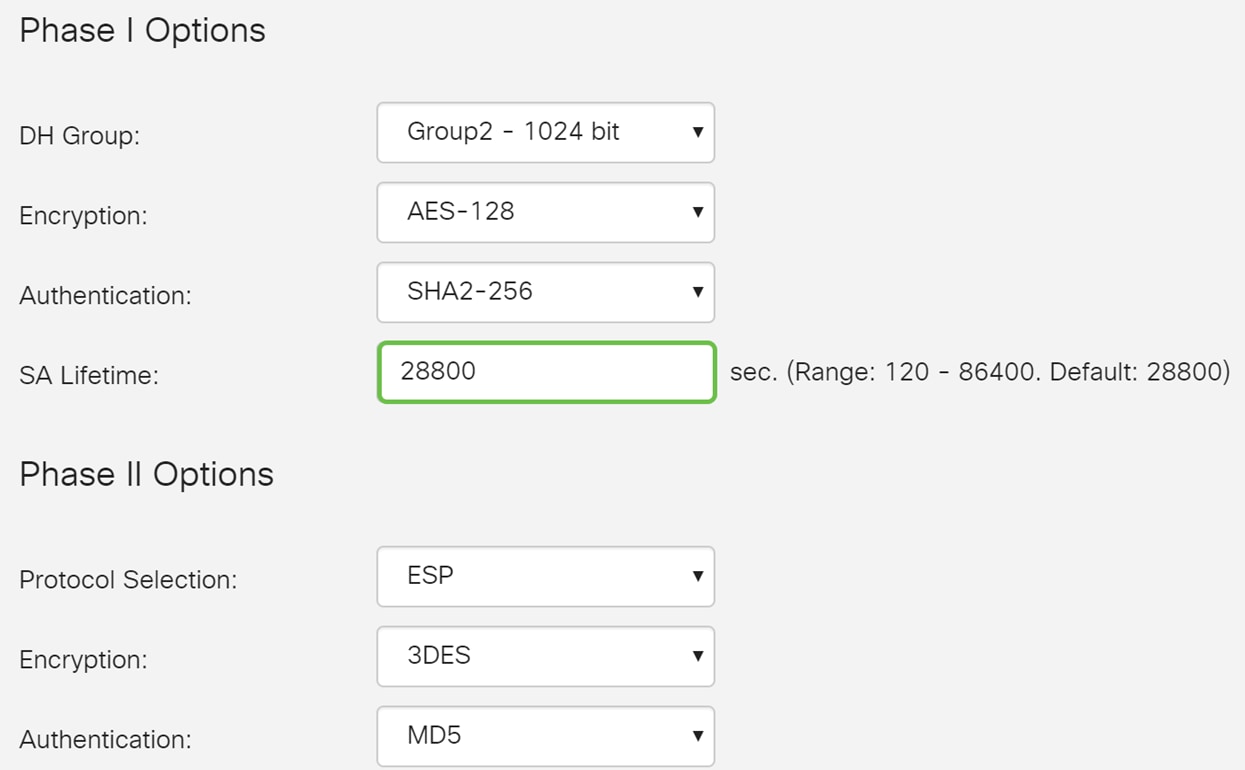

Etapa 9. O SA Lifetime (Sec) informa a quantidade de tempo que um IKE SA está ativo nessa fase. Quando o SA expira após o respectivo tempo de vida, uma nova negociação começa para um novo. O intervalo é de 120 a 86400 e o padrão é 28800.

Usaremos o valor padrão de 28800 segundos como tempo de vida de SA para a Fase I.

Note: Recomenda-se que o tempo de vida do SA na Fase I seja maior do que o tempo de vida do SA na Fase II. Se você tornar sua Fase I mais curta que a Fase II, terá que renegociar o túnel para frente e para trás com frequência, ao contrário do túnel de dados. O túnel de dados é o que precisa de mais segurança, portanto, é melhor ter um tempo de vida na Fase II menor do que na Fase I.

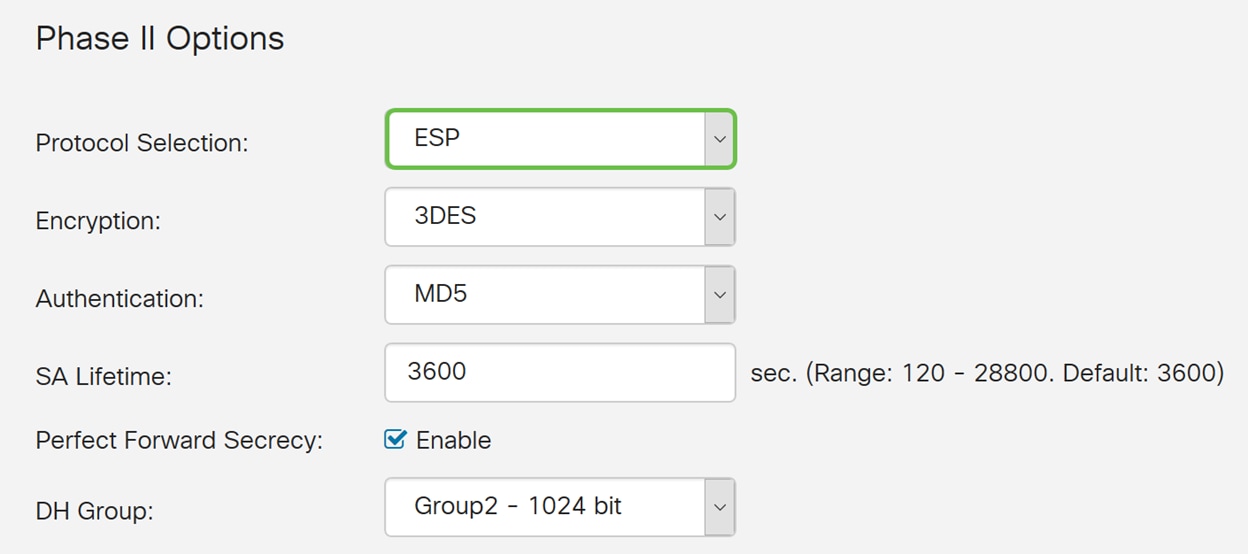

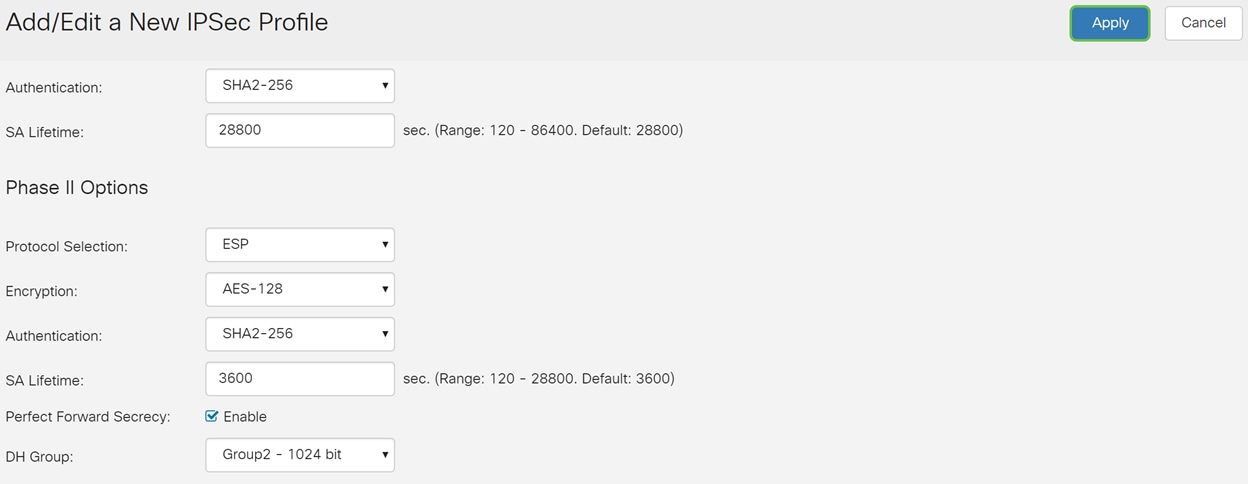

Etapa 10. A Fase II é onde você criptografará os dados que estão sendo passados para frente e para trás. Nas Opções da Fase 2, Selecione um protocolo na lista suspensa, as opções são:

· ESP (Encapsulating Security Payload) - Selecione ESP para criptografia de dados e insira a criptografia.

· Cabeçalho de autenticação (AH) - Selecione essa opção para integridade de dados em situações em que os dados não são secretos, ou seja, não estão criptografados, mas devem ser autenticados. Ele é usado apenas para validar a origem e o destino do tráfego.

Neste exemplo, usaremos ESP como nossa Seleção de Protocolo.

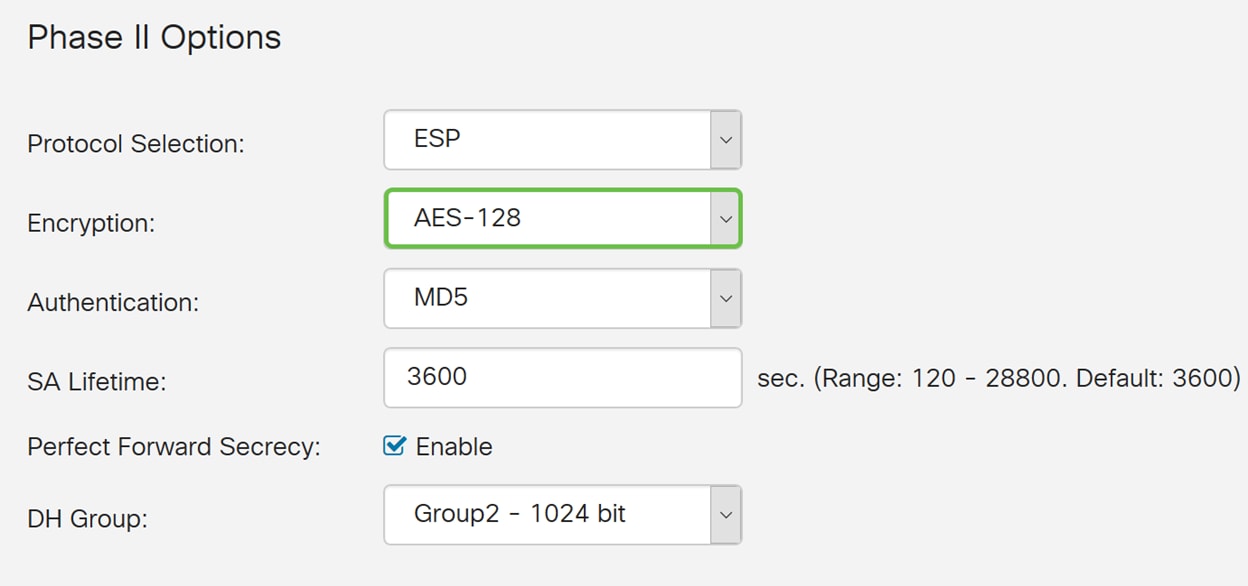

Etapa 11. Selecione uma opção de criptografia (3DES, AES-128, AES-192 ou AES-256) na lista suspensa. Esse método determina o algoritmo usado para criptografar e descriptografar pacotes ESP/ISAKMP.

Neste exemplo, usaremos AES-128 como nossa opção de criptografia.

Note: Aqui estão alguns recursos adicionais que podem ajudar: Configurando a segurança para VPNs com IPsec e criptografia de última geração.

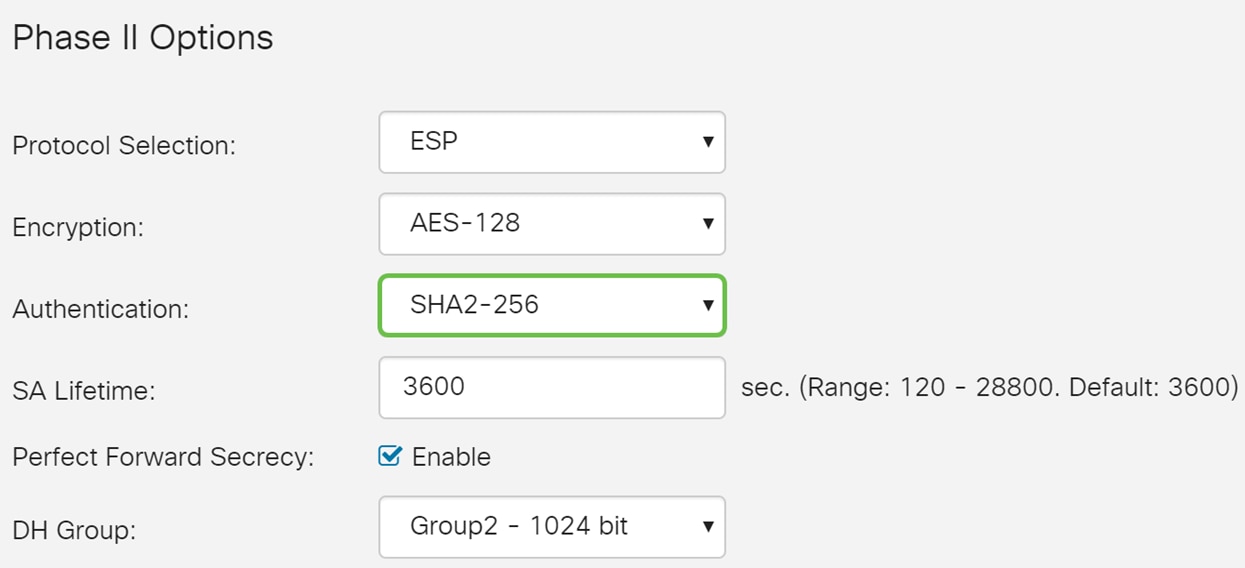

Etapa 12. O método de autenticação determina como os pacotes de cabeçalho do Encapsulating Security Payload Protocol (ESP) são validados. Selecione uma autenticação (MD5, SHA1 ou SHA2-256).

SHA2-256 foi selecionado para este exemplo.

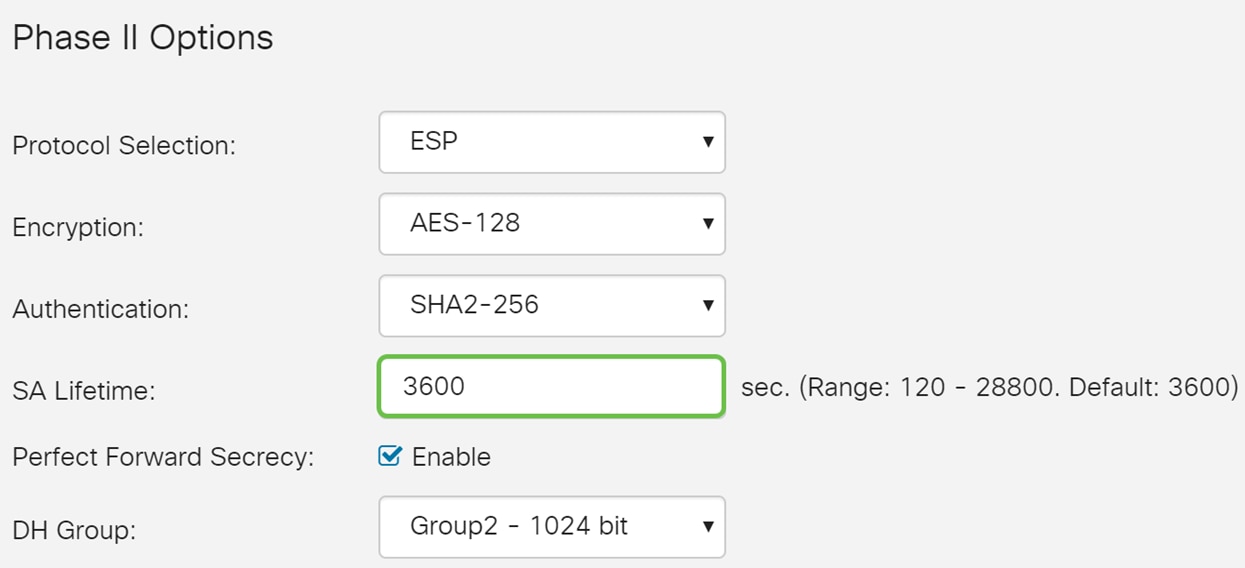

Etapa 13. Digite o tempo que um túnel VPN (IPsec SA) fica ativo nesta fase. O valor padrão para a Fase 2 é 3600 segundos. Usaremos o valor padrão para esta demonstração.

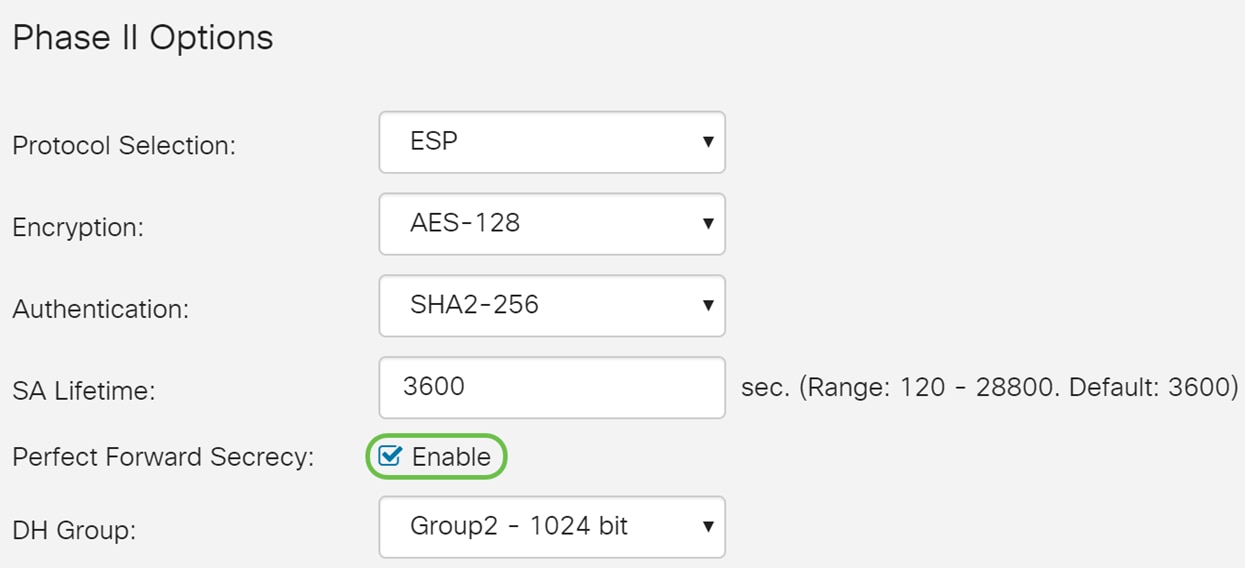

Etapa 14. Marque Enable para ativar o segredo de encaminhamento perfeito. Quando o PFS (Perfect Forward Secrecy) está ativado, a negociação da Fase 2 do IKE gera um novo material-chave para a criptografia e autenticação do tráfego IPsec. O PFS é usado para melhorar a segurança das comunicações transmitidas pela Internet usando criptografia de chave pública. Isso é recomendável se o dispositivo oferecer suporte a ele.

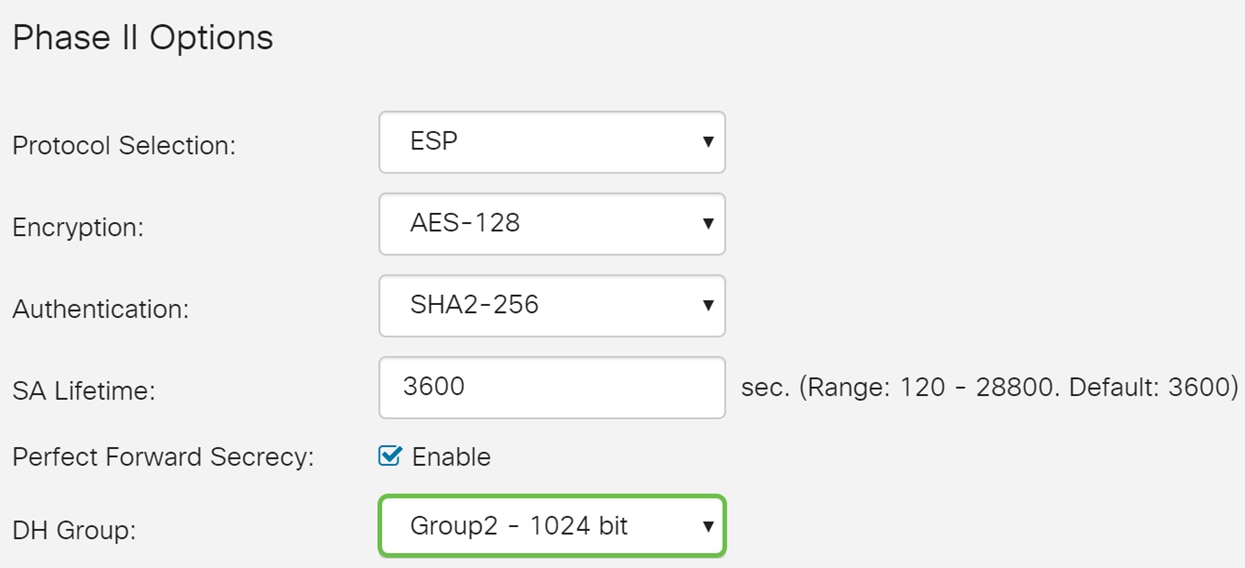

Etapa 15. Selecione um grupo Diffie-Hellman (DH). O DH é um protocolo de troca de chave, com dois grupos de diferentes comprimentos de chave primária, Grupo 2 - 1024 bits e Grupo 5 - 1536 bits. Selecionamos o Grupo 2 - 1024 bits para esta demonstração.

Note: Para obter velocidade mais rápida e segurança mais baixa, escolha Grupo 2. Para obter velocidade mais lenta e segurança mais alta, escolha Grupo 5. O Grupo 2 é selecionado por padrão.

Etapa 16. Clique em Apply para adicionar um novo perfil IPsec.

Conclusão

Agora você deve ter criado um novo perfil IPsec com êxito. Continue abaixo para verificar se seu perfil IPsec foi adicionado. Você também pode seguir as etapas para copiar o arquivo de configuração atual para o arquivo de configuração de inicialização para que toda a sua configuração seja retida entre as reinicializações.

Etapa 1. Depois de clicar em Apply, seu novo perfil IPsec deve ser adicionado.

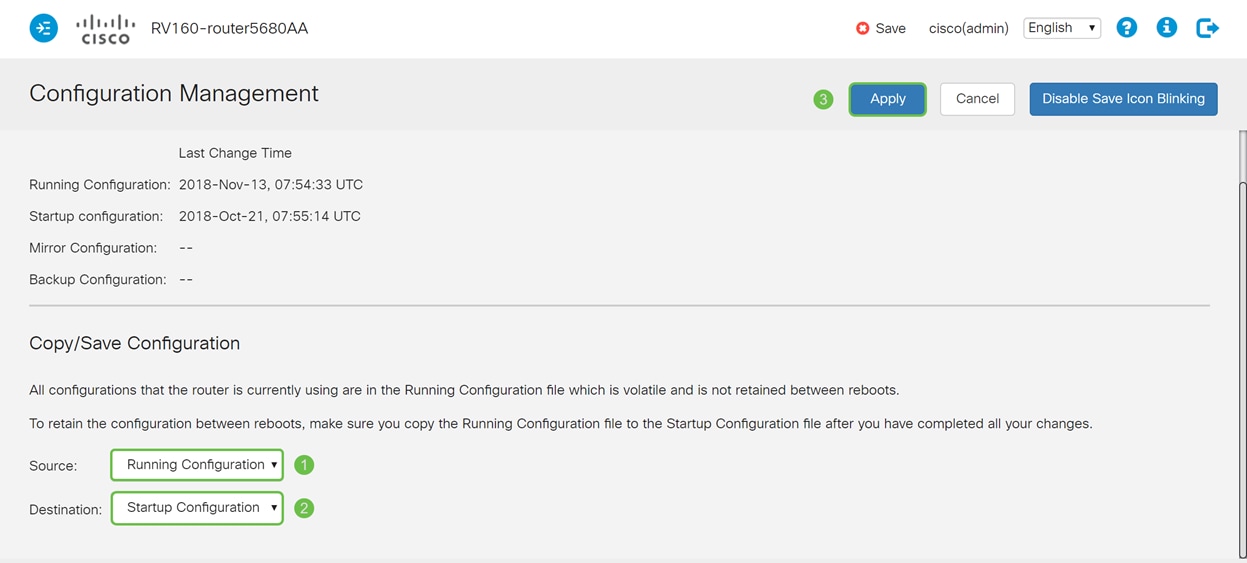

Etapa 2. Na parte superior da página, clique no botão Save para navegar até o Configuration Management e salvar sua configuração atual na configuração de inicialização. Isso serve para reter a configuração entre as reinicializações.

Etapa 3. No Gerenciamento de configuração, certifique-se de que a Origem seja Configuração em execução e o Destino seja Configuração de inicialização. Em seguida, pressione Apply para salvar sua configuração atual na configuração de inicialização. Todas as configurações que o roteador está usando no momento estão no arquivo de Configuração de execução, que é volátil e não é retido entre as reinicializações. Copiar o arquivo de configuração atual para o arquivo de configuração de inicialização manterá toda a configuração entre as reinicializações.

Feedback

Feedback