Configurando DMZ no RV34x Series Router

Objetivo

O objetivo deste documento é mostrar como configurar DMZ de host e hardware da zona desmilitarizada (DMZ) em roteadores da série RV34x.

Introduction

Uma DMZ é um local em uma rede aberta à Internet enquanto protege a rede local (LAN) por trás de um firewall. A separação da rede principal de um único host ou de uma sub-rede inteira, ou "sub-rede", garante que as pessoas que visitam seu serviço, como jogos pela Internet, videoconferência, servidores Web ou de e-mail via DMZ, não terão acesso à sua LAN. A Cisco oferece dois métodos de uso de DMZs, que são DMZ Host e DMZ de hardware. O host DMZ permite que um host na LAN seja exposto à Internet enquanto a DMZ de hardware (sub-rede/intervalo) é uma sub-rede aberta ao público.

Ao planejar sua DMZ, você pode considerar o uso de um endereço IP privado ou público. Um endereço IP privado será exclusivo para você, somente na LAN. Um endereço IP público será exclusivo da sua organização e será atribuído pelo ISP (Provedor de serviços de Internet). Para adquirir um endereço IP público, você precisará entrar em contato com o ISP.

A maioria dos usuários usaria DMZ de hardware porque configuraria automaticamente uma VLAN e seu próprio segmento de rede. Para "DMZ de hardware", estamos usando a opção de sub-rede ou intervalo. O host DMZ é mais simples de configurar, pois você não precisa configurar regras de acesso, mas é menos seguro.

WAN para DMZ é o caso de uso mais popular, assim como LAN para DMZ. DMZ para WAN também é permitida, pois as máquinas DMZ podem precisar de patches ou atualizações do sistema operacional, mas a DMZ para LAN deve ser bloqueada porque pode ser um possível buraco de segurança. Por exemplo, hackers na Internet usam DMZ como servidor de jumper.

A diferença entre o host DMZ e o DMZ de hardware em termos de caso de uso é:

Se quiser expor algo à Internet, mas tiver um servidor multifuncional ou não tiver endereços IP públicos sobressalentes, use o DMZ Host. Coloque o servidor em uma de suas VLANs e configure-o como o DMZ Host. Em seguida, o usuário externo pode acessar o servidor pelo IP da WAN do roteador.

Se quiser expor algo à Internet e tiver vários servidores (cada um com um serviço específico) e a mesma quantidade de endereços IP públicos, use DMZ de hardware. Conecte esses servidores à porta DMZ especificada (ou seja, LAN 4 para RV340) e configure-os com os mesmos endereços IP públicos configurados no roteador ou sub-rede. Em seguida, o usuário externo pode acessar cada um dos servidores por esses endereços IP.

| DMZ | Comparar | Contraste |

|---|---|---|

| Host | Segrega o tráfego | Host único, totalmente aberto à Internet |

| Sub-rede/Intervalo | Segrega o tráfego | Vários dispositivos e tipos, totalmente abertos à Internet. |

Note: Neste exemplo, teremos um switch conectado à porta DMZ do roteador ao configurar a sub-rede DMZ.

Para saber como ativar o SSH em um switch, consulte este artigo: Habilitando o serviço SSH em switches gerenciados 300/500 Series.

Para saber como configurar o DMZ no RV160/RV260, consulte este artigo: Opções DMZ para roteadores RV160/RV260.

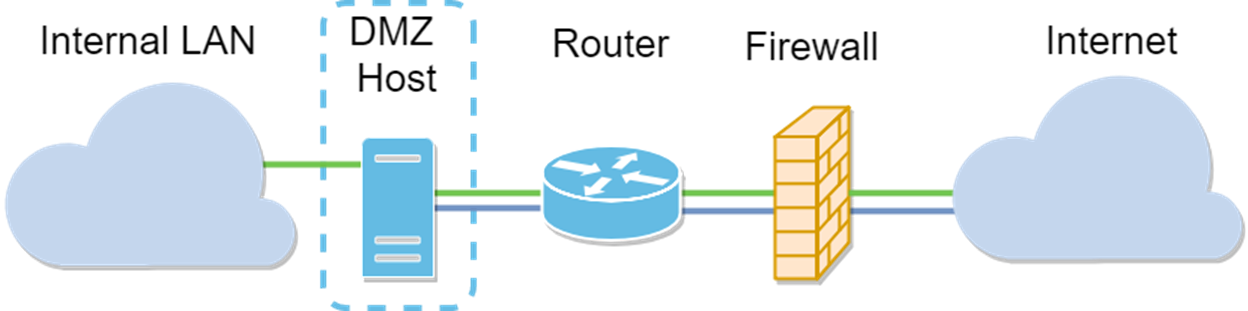

Topologia DMZ do host

Note: Ao usar uma DMZ de host, se o host for comprometido por um mau agente, sua LAN interna poderá estar sujeita a mais intrusão de segurança.

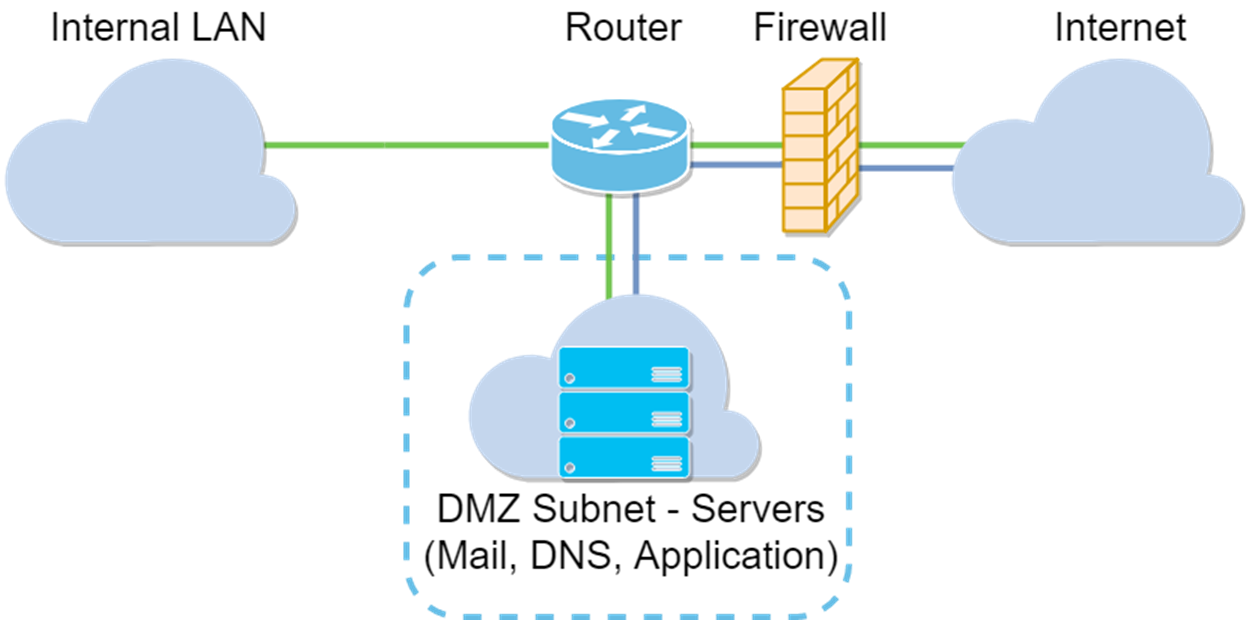

Topologia DMZ de sub-rede

Dispositivos aplicáveis

RV34x

Versão de software

1.0.02.16

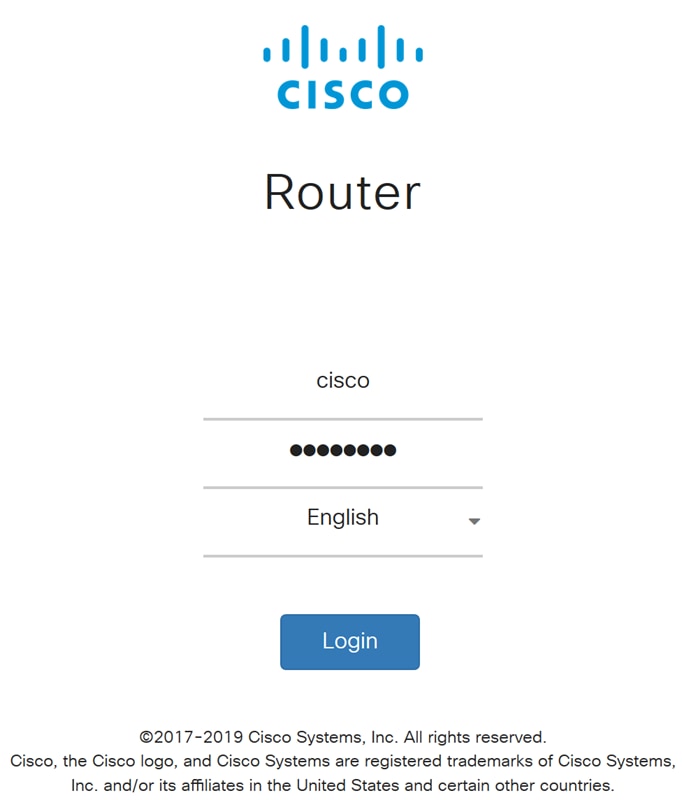

Configurando o host DMZ

Etapa 1. Faça login na página de configuração da Web do roteador.

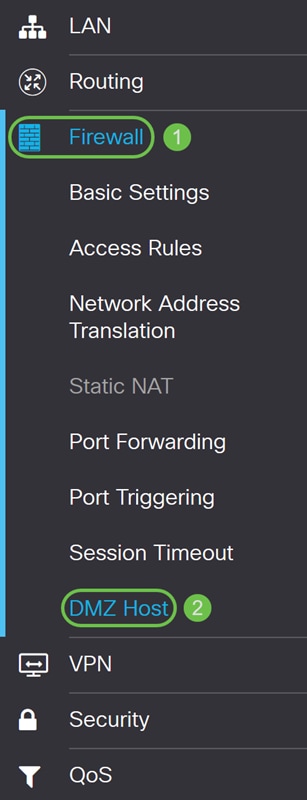

Etapa 2. Navegue até Firewall > DMZ Host.

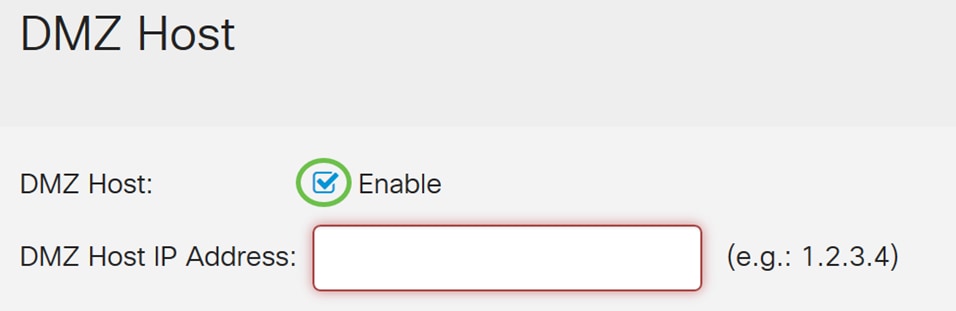

Etapa 3. No campo DMZ Host, marque a caixa de seleção Enable para habilitar o DMZ Host.

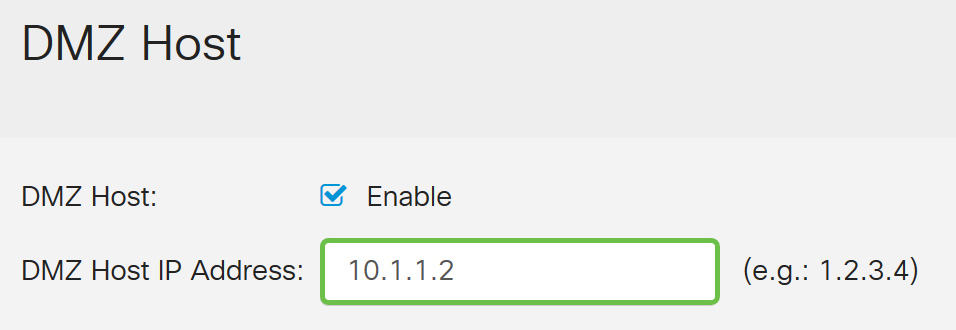

Etapa 4. Insira o endereço IP do host no endereço IP do host DMZ que será exposto à Internet para usar serviços como jogos pela Internet, videoconferência, web ou servidores de e-mail.

Note: O host da LAN DMZ precisa receber um endereço IP fixo ou estático para que o recurso de host DMZ funcione corretamente. Verifique se ele está na mesma rede do roteador. Você também pode configurar isso quando a DMZ estiver em outra VLAN.

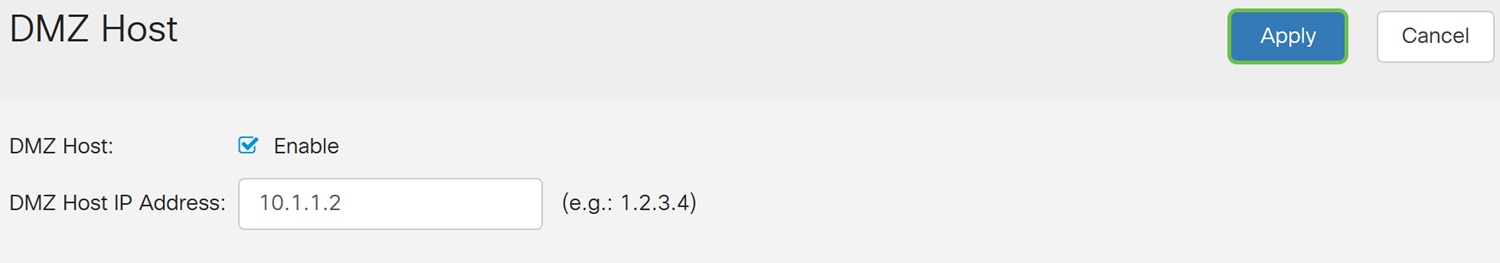

Etapa 5. Clique em Apply (Aplicar) para salvar sua configuração.

Agora você deve ter habilitado com êxito o host DMZ.

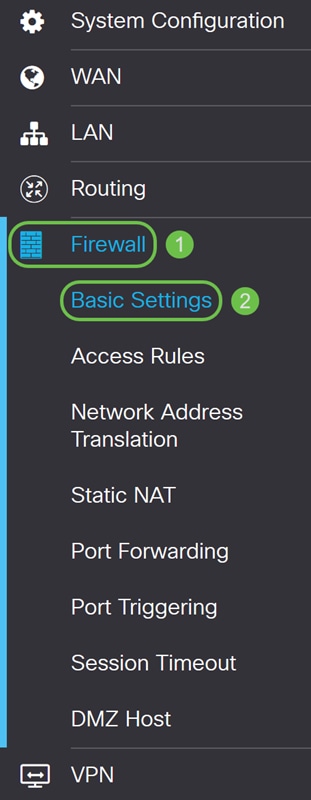

Etapa 6. (Opcional) Nas próximas etapas, mostraremos uma forma de verificar o host DMZ. Navegue até Firewall > Basic Settings (Firewall > Configurações básicas).

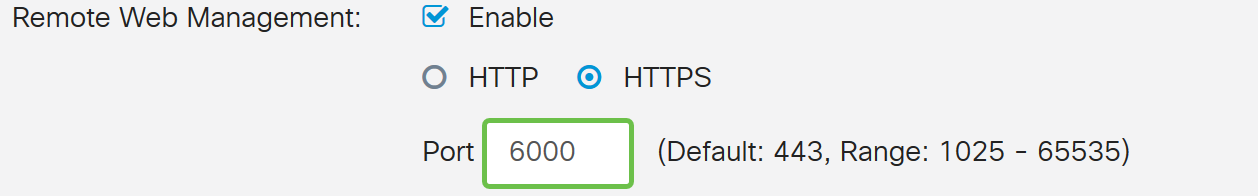

Passo 7. (Opcional) Neste exemplo, o Gerenciamento Remoto da Web está habilitado com HTTPS selecionado. Isso serve para fazer login remotamente na página de configuração da Web por meio do endereço IP da WAN. Nesta etapa, ajustaremos o número da porta para 6000. O intervalo é de 1025-65535.

Note: Se você configurou isso ao acessar a página de gerenciamento da Web remotamente, sua página pode travar na tela de carregamento. Isso significa que a porta mudou para o que você ajustou.

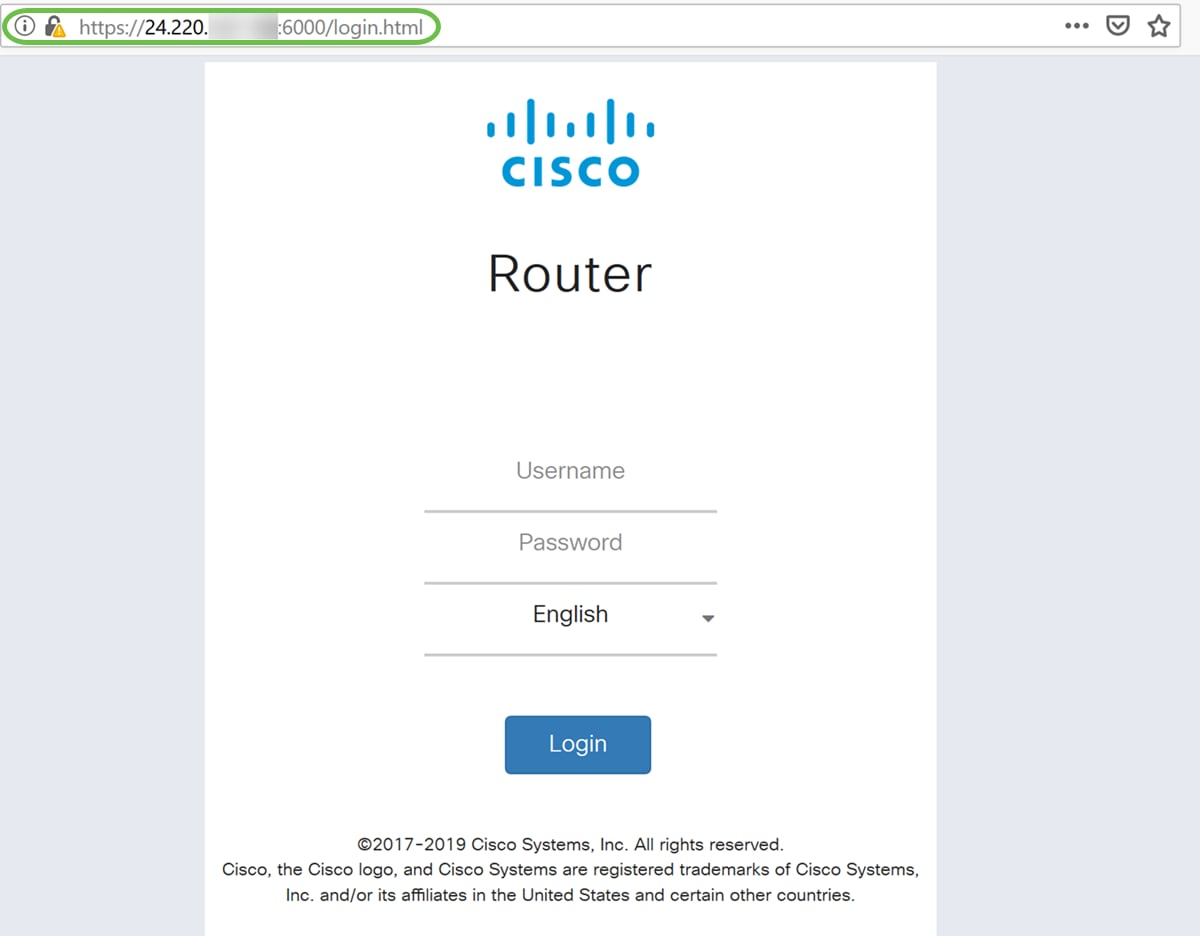

Etapa 8. Verifique se você pode acessar a página de configuração da Web do roteador digitando https://[WANIPaddress]:port, em que o endereço IP da WAN é o endereço IP real da WAN do roteador e, em seguida, :port para o número da porta que você definiu na etapa 5 para esta seção. Neste exemplo, digitamos https://24.220.x.x:6000, mas você incluiria os números reais e não x. O x é ocultar nosso endereço IP de WAN pública.

Note: Certifique-se de estar fora da VPN, às vezes estar na VPN não permitirá que você acesse a página de configuração da Web.

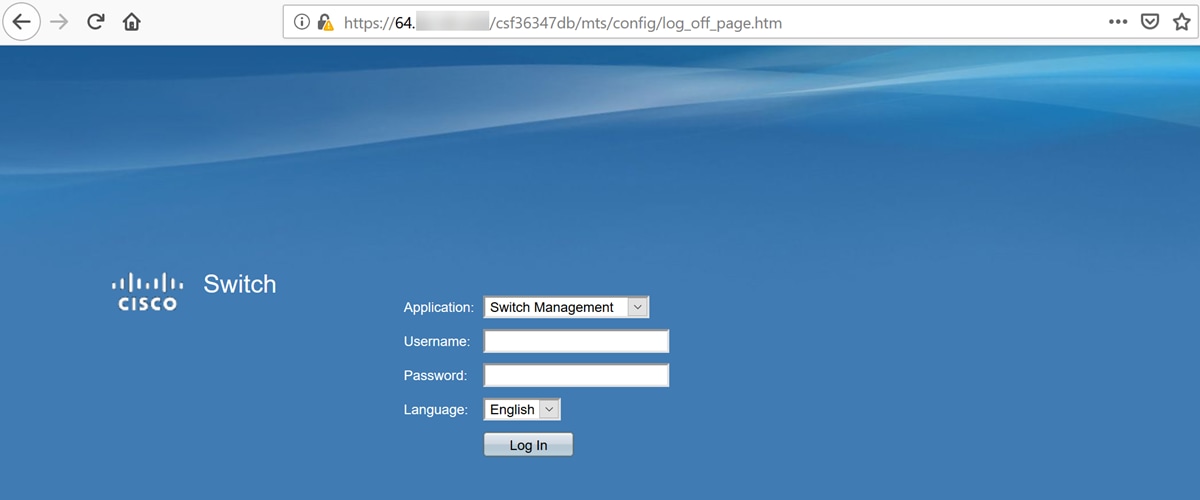

Etapa 9. Agora você pode acessar a página de configuração da Web do dispositivo que está na porta DMZ usando o endereço IP da WAN sem adicionar o número da porta.

https://24.220.x.x:6000 - exibirá a página de configuração da Web do roteador.

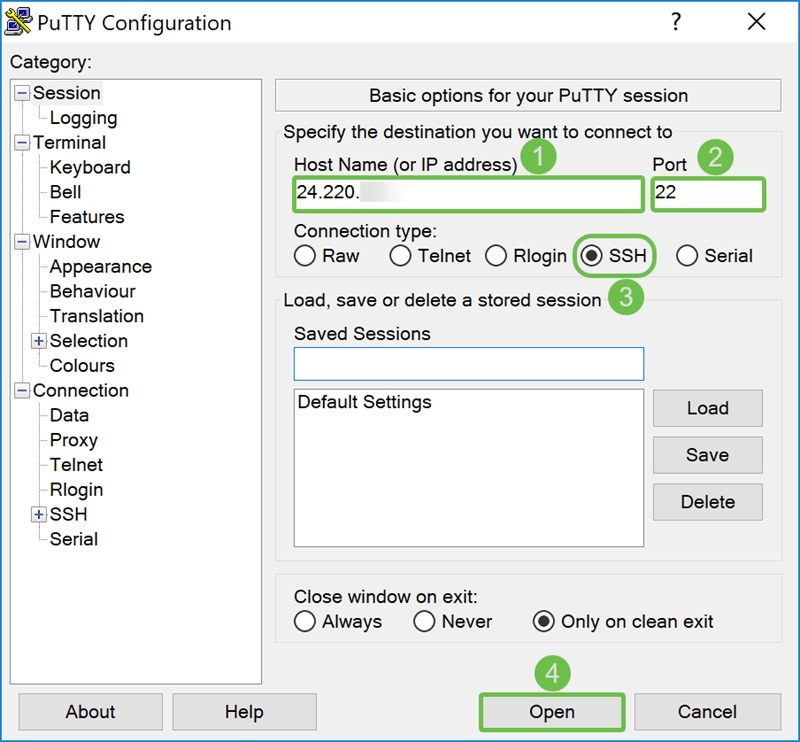

https://24.220.x.x - exibirá a página de configuração da Web do switch.

Etapa 10. Usaremos PuTTY para SSH no switch. Insira o endereço IP público do dispositivo no campo Host Name (ou IP address). Verifique se a porta 22 foi inserida e se SSH está selecionado. Clique em Abrir para iniciar a conexão.

Note: Se você quiser usar SSH no switch, lembre-se de ativar o SSH no switch primeiro. Na maioria dos switches, você pode navegar para Segurança > Serviços TCP/UDP para habilitar o Serviço SSH. Para fazer o SSH usando o Windows, você pode baixar o PuTTY. Consulte este documento para obter mais informações sobre: Como acessar uma CLI de switch SMB usando SSH ou Telnet. O SSH é recomendado e o Telnet não é como o SSH é mais seguro.

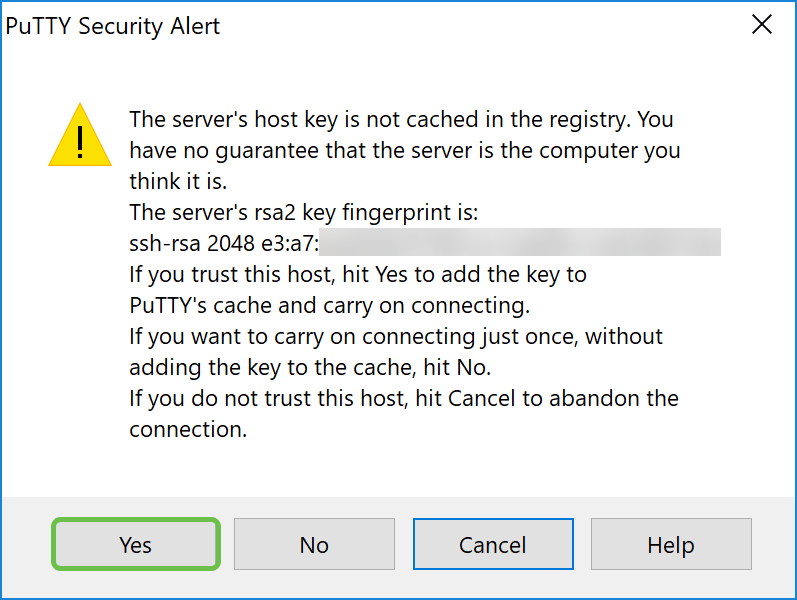

Etapa 11. Um alerta de segurança PuTTY pode ser exibido. Clique em Sim para continuar a conexão.

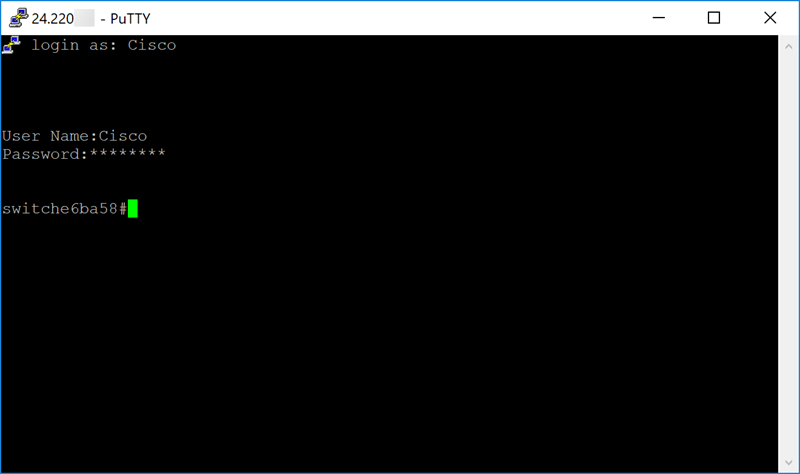

Etapa 12. Se sua conexão for bem-sucedida, você será solicitado a fazer login com suas credenciais.

Configurando DMZ de hardware

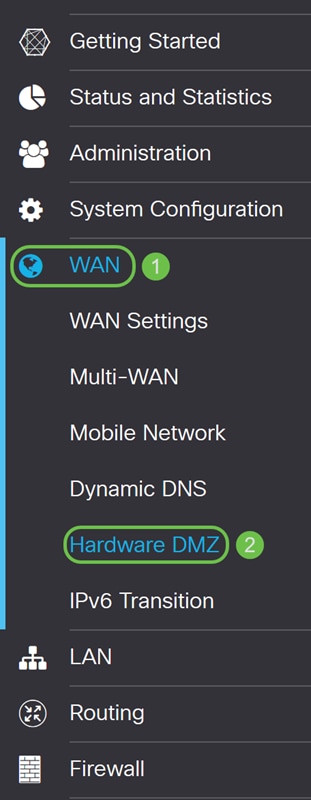

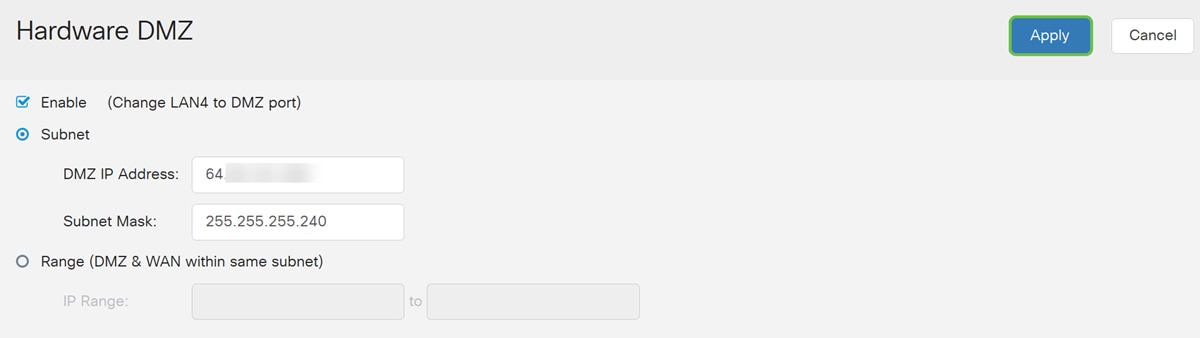

Etapa 1. Se quiser configurar o DMZ de hardware em vez do DMZ Host, navegue para WAN > DMZ de hardware.

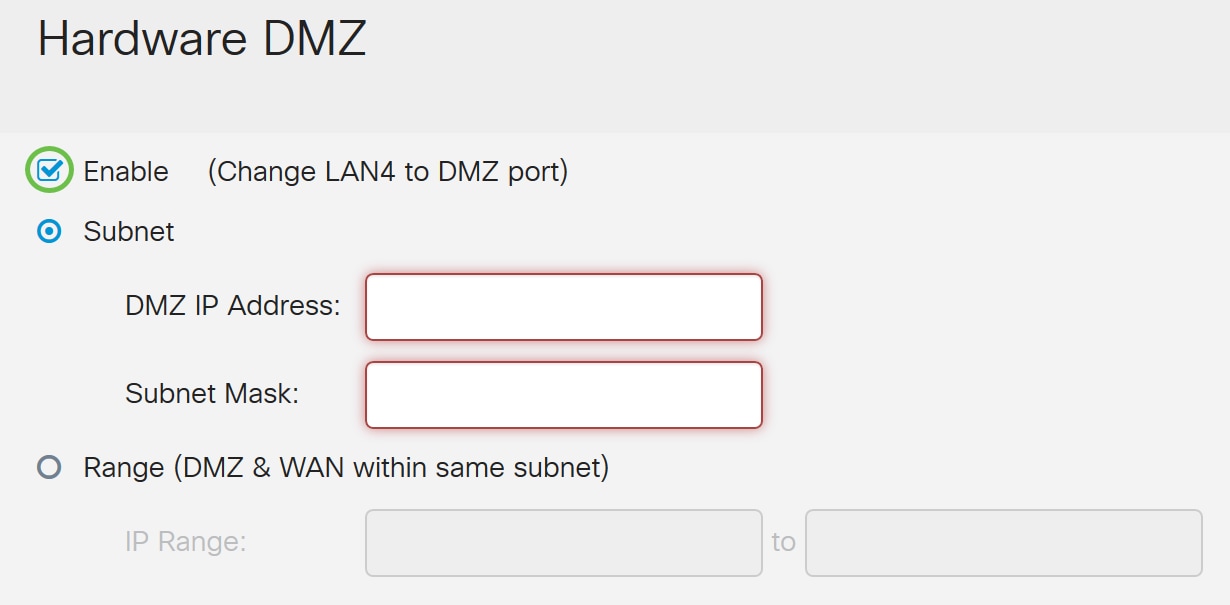

Etapa 2. Marque a caixa de seleção Enable para alterar a porta LAN4 para DMZ.

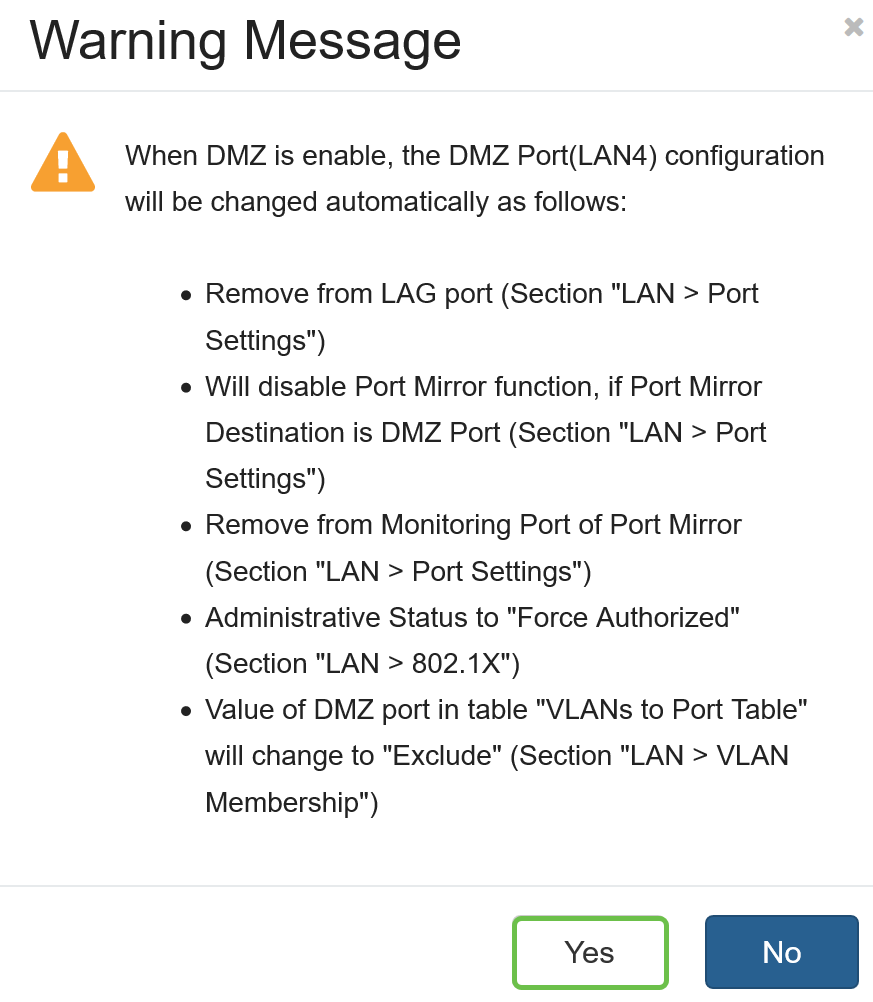

Etapa 3. Uma mensagem de aviso será exibida. Clique em Sim para aceitar as alterações que o roteador faria à porta DMZ (LAN4) ou Não para negar as alterações.

Quando DMZ estiver definida como enable, a configuração da porta DMZ (LAN4) será alterada automaticamente da seguinte forma:

Remova da porta LAG (Seção "LAN > Configurações da porta")

Desabilitará a função Espelhamento de porta se o Destino do Espelho de porta for Porta DMZ (Seção "LAN > Configurações de porta")

Remova da porta de monitoração do espelho de porta (seção "LAN > Configurações de porta")

Status administrativo para "Forçar autorização" (Seção "LAN > 802.1X")

O valor da porta DMZ na tabela "VLANs para tabela de portas" será alterado para "Excluir" (Seção "LAN > Associação VLAN")

Neste exemplo, clicaremos em Sim.

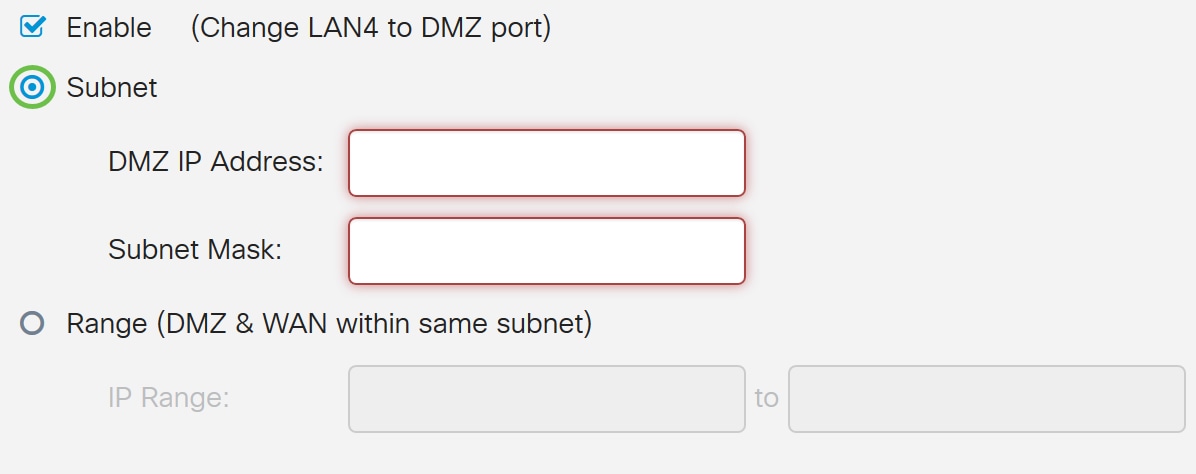

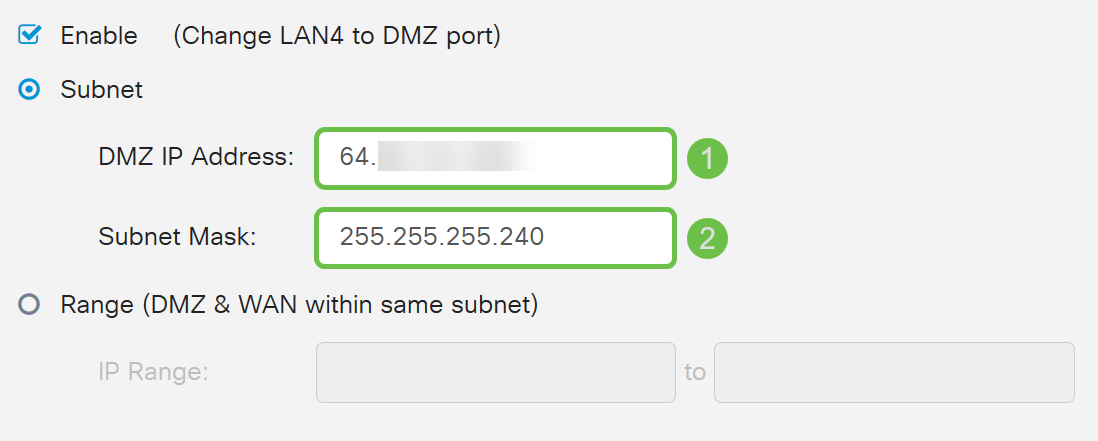

Etapa 4. Selecione Sub-rede ou Intervalo (DMZ e WAN na mesma sub-rede). Neste exemplo, selecionaremos Sub-rede.

Etapa 5. Digite o endereço IP DMZ e a máscara de sub-rede. Qualquer coisa conectada ao segmento LAN4 deve estar nessa rede.

Note: Verifique se o dispositivo conectado à porta DMZ tem esse endereço IP estático. Esse endereço IP pode precisar estar fora da sua sub-rede WAN.

Neste exemplo, usaremos um endereço IP público para a DMZ.

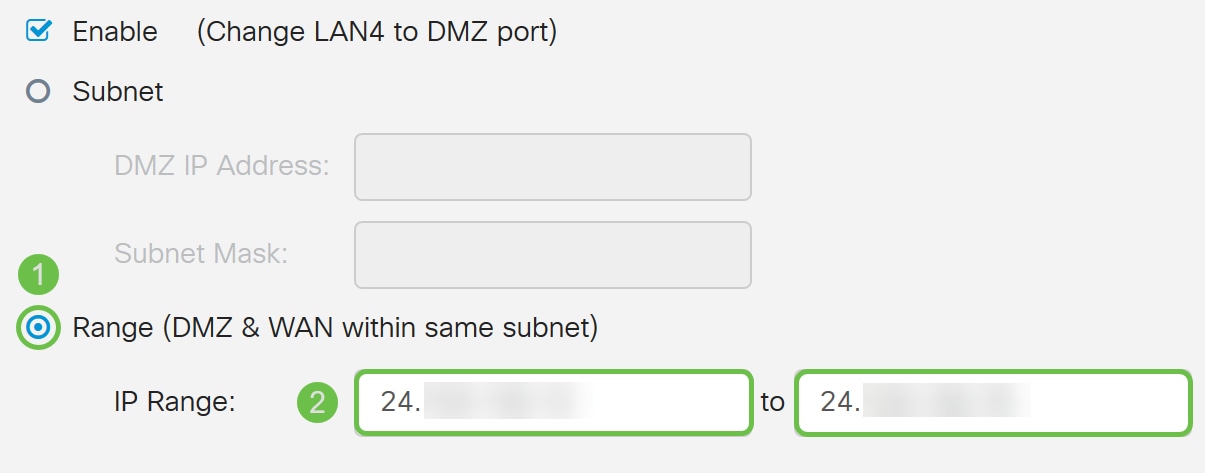

Note: Se você pretende usar o método Range, clique no botão de opção Range e insira o intervalo de endereços IP atribuídos pelo ISP. Geralmente, isso é usado quando você tem vários endereços IP públicos do ISP para vários dispositivos que estão em sua rede DMZ.

Se você tiver um único endereço IP público e a sub-rede não funcionar para você, insira o endereço IP público único em ambos os campos no campo Intervalo de IP. O endereço IP precisa ser um IP livre diferente da sub-rede IP da WAN, não pode usar o endereço IP da WAN. Por exemplo, se você receber um único endereço IP público de 24.100.50.1 que esteja na mesma sub-rede do seu endereço IP de WAN, insira em 24.100.50.1 a 24.100.50.1 no campo Intervalo de IP.

Etapa 6. Clique em Apply no canto superior direito para aceitar as configurações de DMZ.

Você deve ter habilitado com êxito a DMZ de hardware.

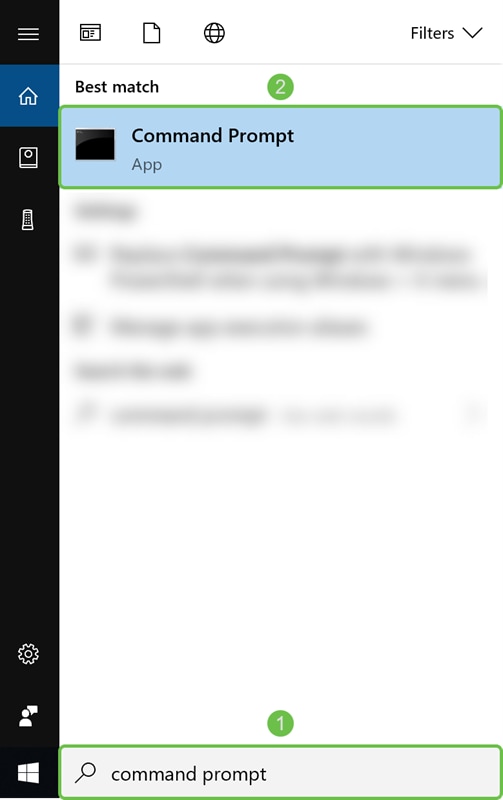

Passo 7. (Opcional) Para verificar isso, abra o prompt de comando no PC navegando até a barra de pesquisa na parte inferior esquerda e digitando no prompt de comando. Clique no aplicativo prompt de comando quando ele for exibido.

Note: Estamos usando o Windows 10 para este exemplo.

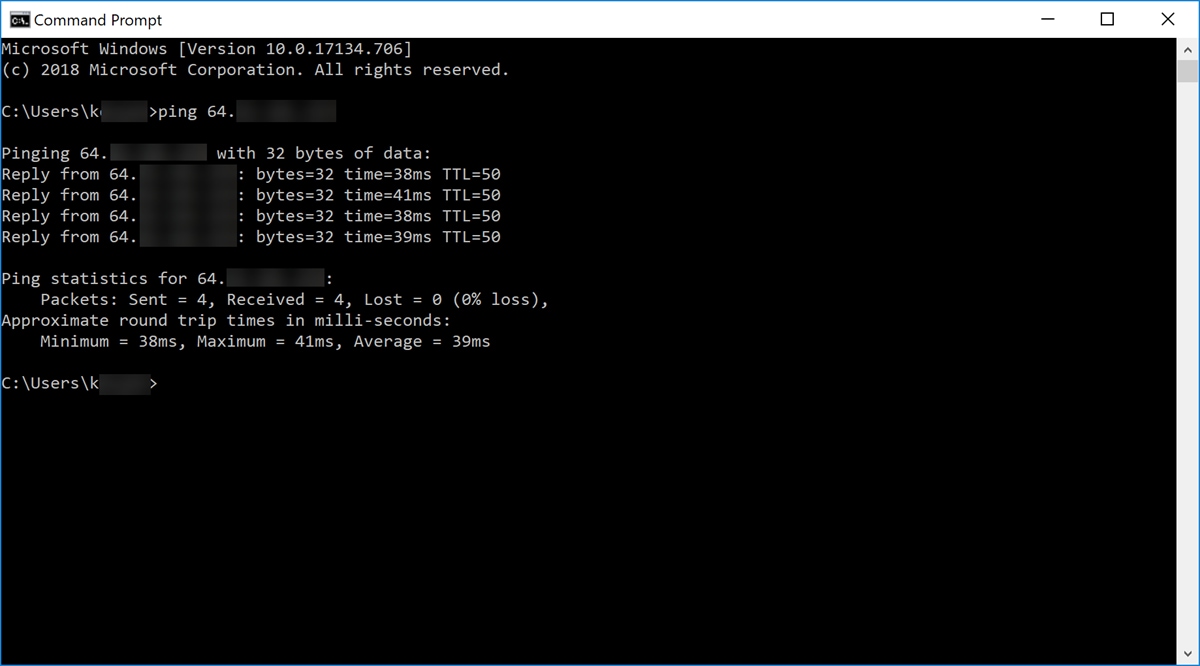

Etapa 8. (Opcional) Uma janela Command Prompt será aberta. Executaremos um comando ping para o endereço IP DMZ para ver se há alguma conectividade. Use o comando ping DMZ_IP_Address. Pressione a tecla enter quando quiser iniciar o ping. Se você recebeu respostas desse endereço IP, isso significa que você tem conectividade entre você e o DMZ. Se você recebeu algum tipo de mensagem, como "Request timed out" (Solicitação esgotada) ou "Destination host unreachable" (Host de destino inalcançável), verifique sua configuração e conexões.

Neste exemplo, vamos digitar ping 64.x.x.x.x. 64.x.x.x é nosso endereço IP público para o DMZ.

Note: Confira este excelente documento: Solução de problemas em roteadores RV160 e RV260. Este documento de solução de problemas cobrirá algumas das áreas a serem analisadas ao solucionar problemas de conectividade. Embora este documento seja para o RV160 e o RV260, talvez você possa usar algumas etapas semelhantes de solução de problemas.

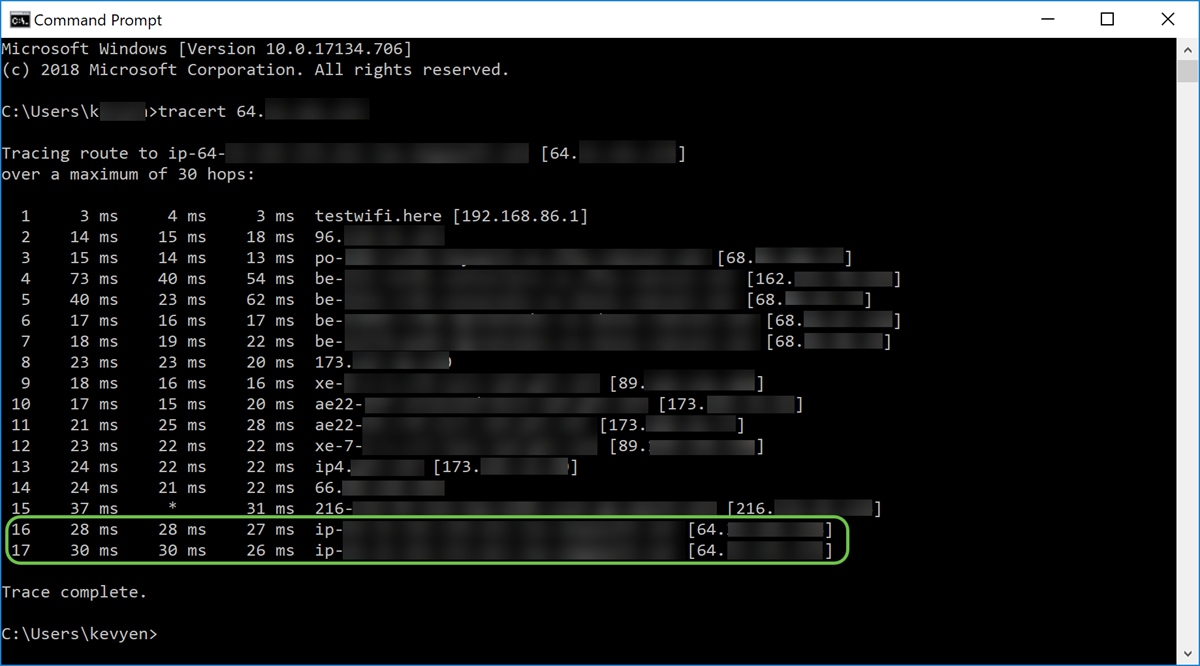

Etapa 9. (Opcional) Também podemos executar um comando traceroute para ver o caminho que os pacotes tomam para chegar ao destino. Use o comando tracert DMZ_IP_Address e pressione a tecla enter para iniciar o processo. Neste exemplo, podemos ver que o rastreamento está completo quando atinge o endereço IP DMZ no final. Ele também exibirá "Rastreamento completo" quando chegar ao destino.

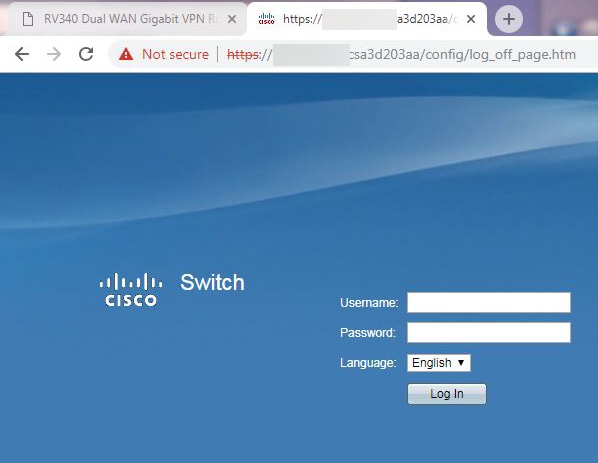

Etapa 10. (Opcional) Neste exemplo, temos um switch conectado à porta DMZ com o endereço IP estático de 64.x.x.x (endereço IP público). Podemos tentar acessar a Interface Gráfica do Usuário (GUI) do switch inserindo o endereço IP público no navegador na parte superior.

Entramos em https://64.x.x.x, o que nos leva à página GUI do switch.

Agora, você deve saber algumas maneiras de verificar se a sua DMZ está funcionando corretamente.

Configurando regras de acesso (opcional)

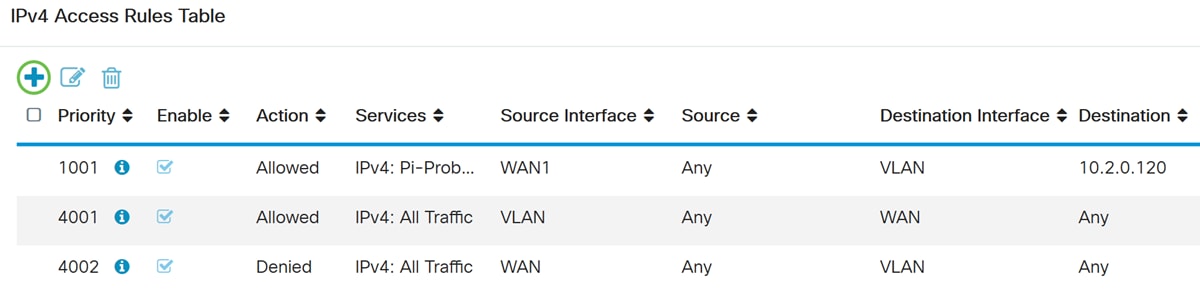

Se você configurou um endereço IP público ou um intervalo de endereços IP para DMZ de hardware, esta seção mostrará um exemplo de como configurar regras de acesso para seu DMZ. A DMZ deve funcionar corretamente sem precisar configurar as regras de acesso. A configuração de regras de acesso é opcional, mas é recomendável que seja configurada para fornecer o nível básico de segurança para o acesso à sua rede. Por exemplo, se não configurarmos regras de acesso por padrão, todos os pacotes que passam pelo roteador poderão ser permitidos para todas as partes da nossa rede. As regras de acesso podem permitir que um host, um intervalo de endereços IP ou uma rede, enquanto evitam que outro host, um intervalo de endereços IP ou uma rede acessem a mesma área (host ou rede). Usando regras de acesso, podemos decidir que tipos de tráfego encaminhamos ou bloqueamos nas interfaces do roteador.

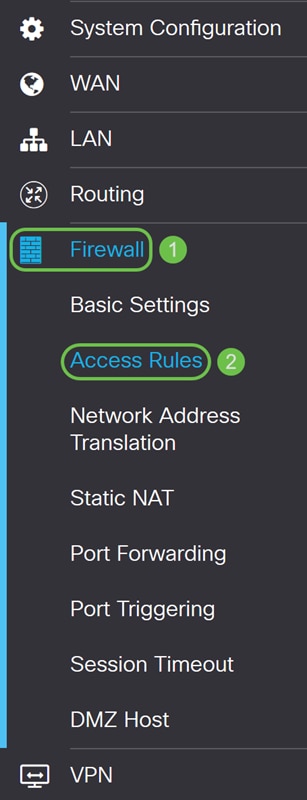

Etapa 1. Navegue até Firewall > Access Rules.

Etapa 2. Na Tabela de regras de acesso IPv4, clique no ícone Plus para adicionar uma nova regra de acesso IPv4.

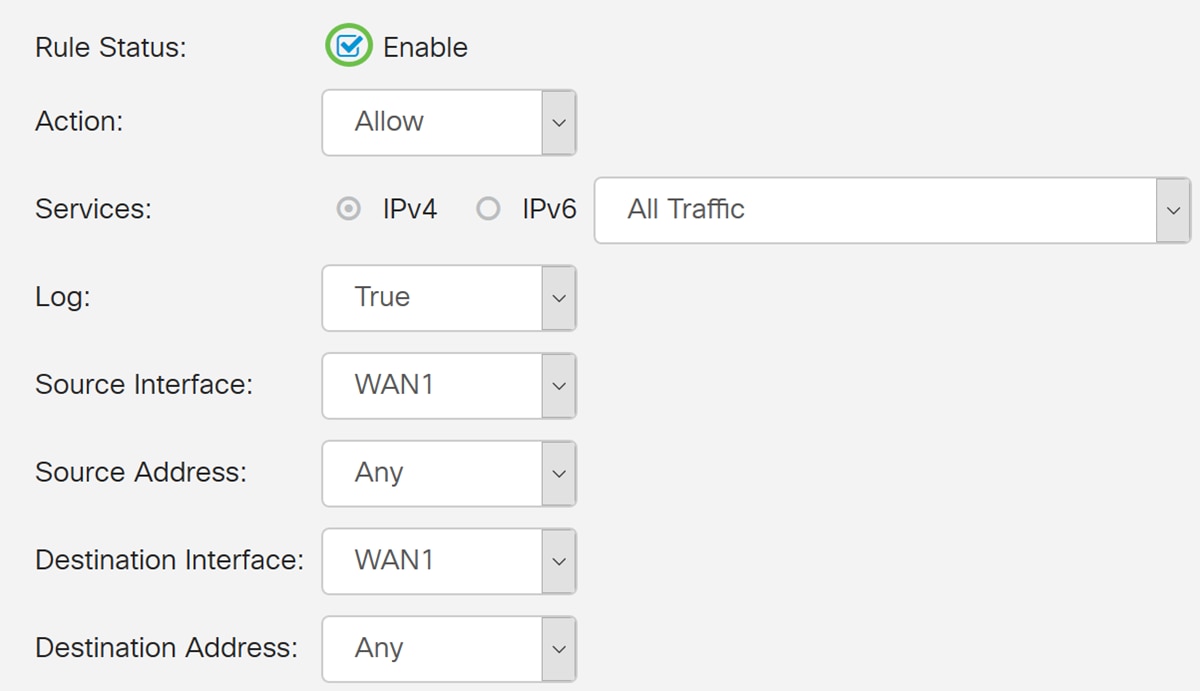

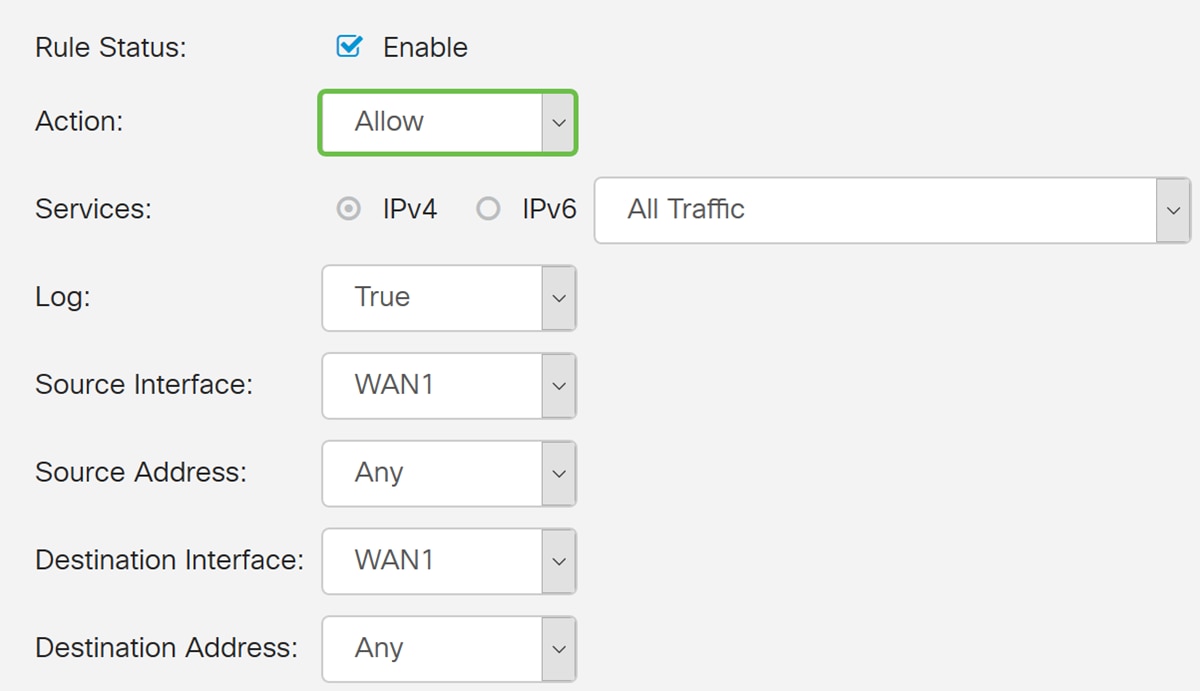

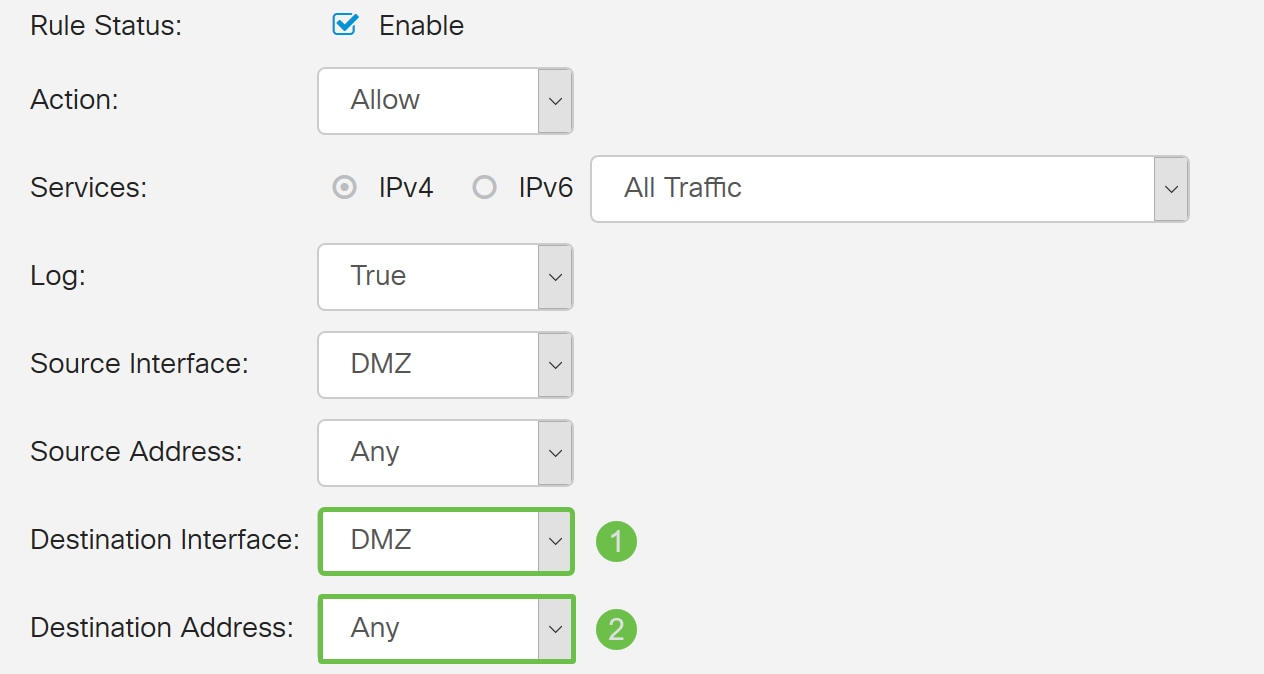

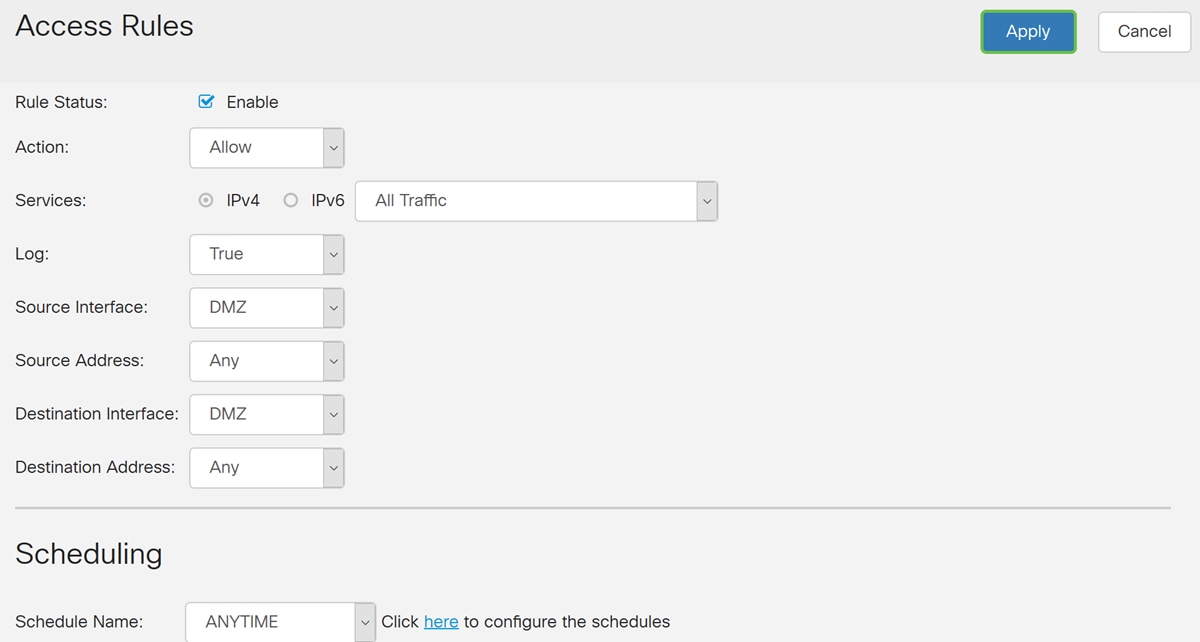

Etapa 3. Verifique se a caixa de seleção Enable (Habilitar) está marcada. Isso ativará a regra.

Etapa 4. No campo Ação, selecione Permitir na lista suspensa.

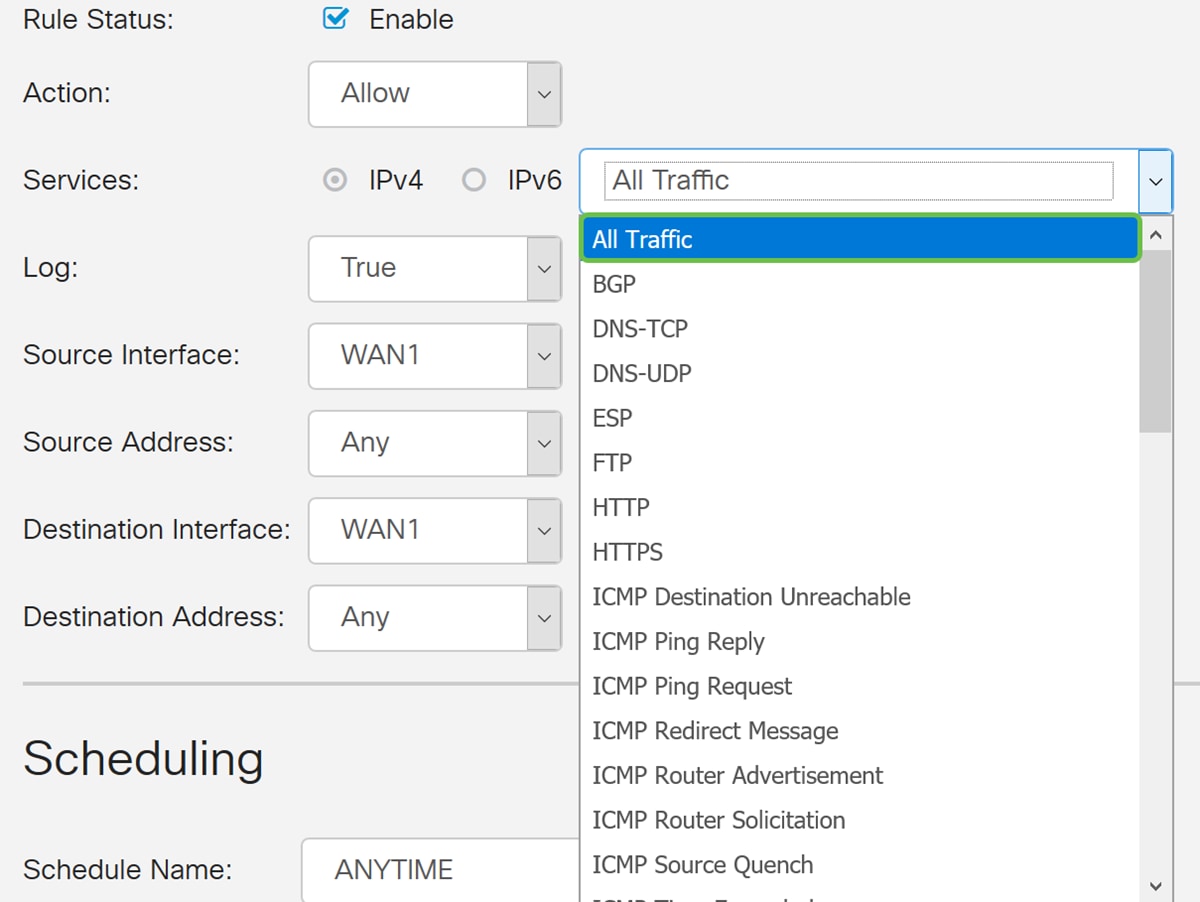

Etapa 5. Selecione um serviço no campo Serviços. Vamos deixar como All Traffic.

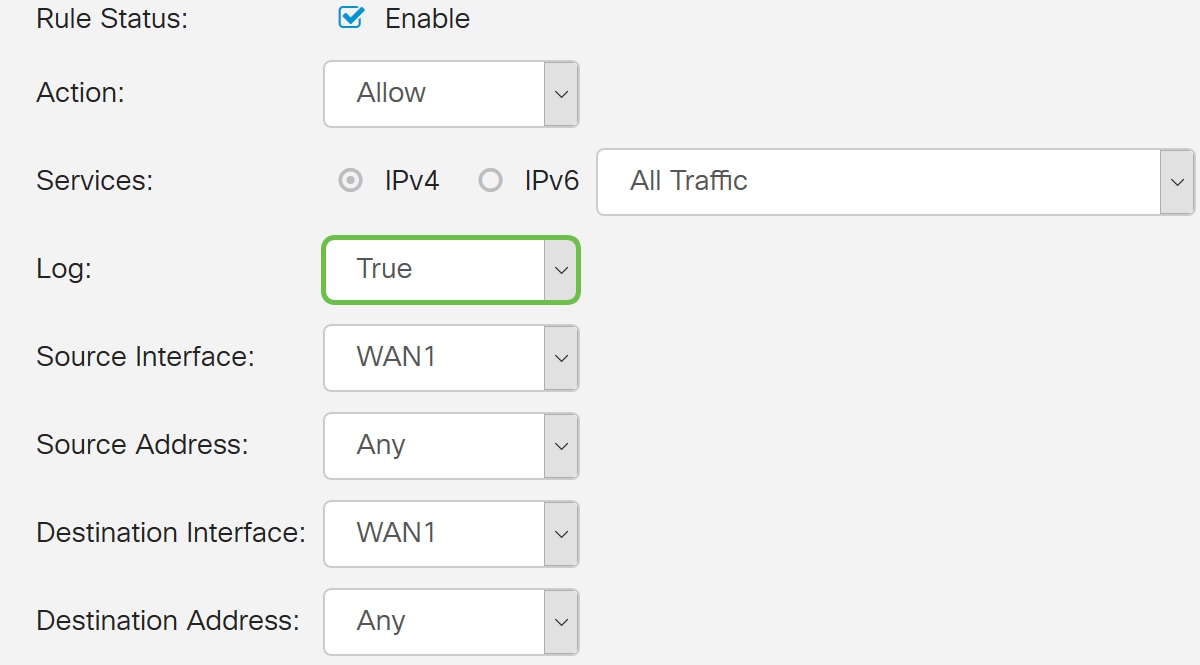

Etapa 6. Selecione Nunca ou Verdadeiro na lista suspensa

Verdadeiro - Corresponde às regras.

Nunca - Não é necessário registro.

Neste exemplo, nós o deixaremos como Verdadeiro.

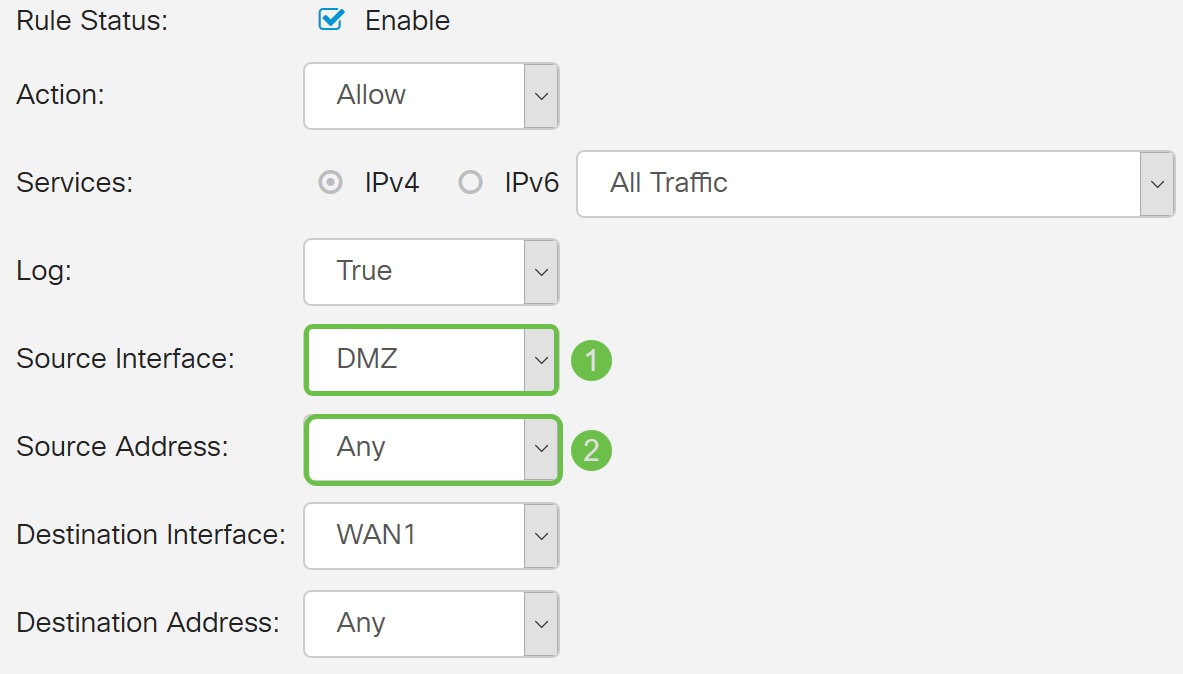

Passo 7. Selecione a Interface de Origem e o Endereço de Origem na lista suspensa.

Neste exemplo, DMZ e Any foram selecionados.

Etapa 8. Selecione a interface de destino e o endereço de destino na lista suspensa.

Neste exemplo, DMZ e Any foram selecionados.

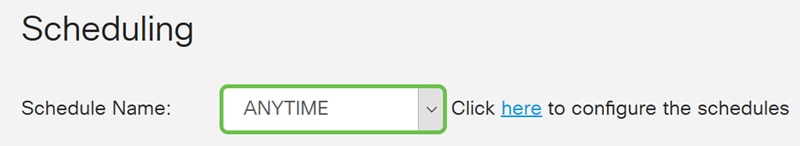

Etapa 9. Na seção Agendamento, selecione uma hora na lista suspensa para aplicar a regra de firewall. Se quiser configurar sua própria programação, clique no link here.

Neste exemplo, usaremos ANYTIME como nosso cronograma.

Etapa 10. Clique em Apply para adicionar a nova regra. Essa regra diz que qualquer tráfego DMZ que vá para qualquer DMZ será permitido.

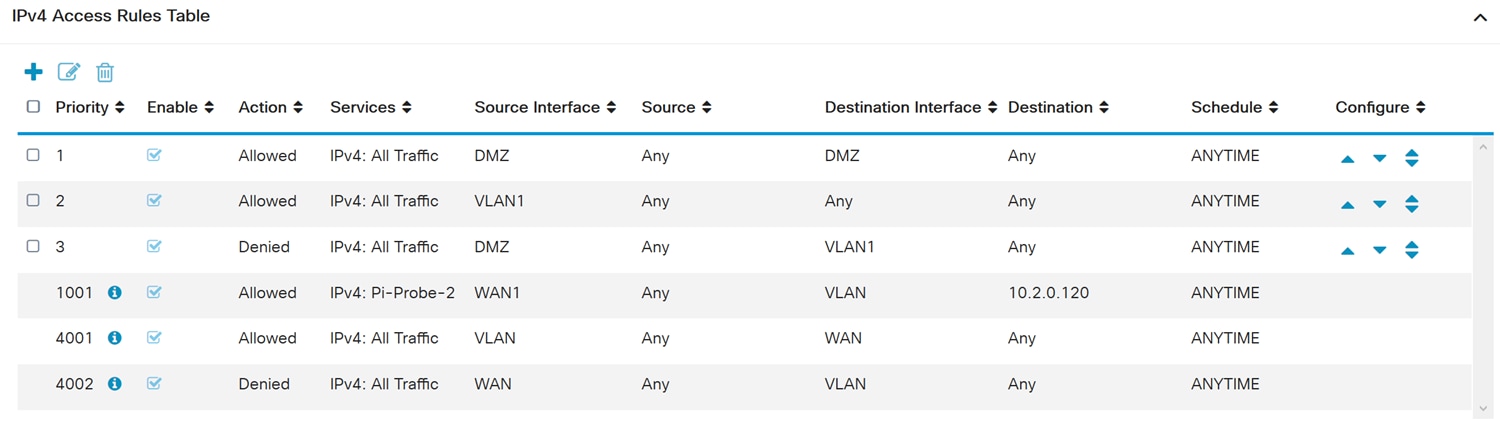

Aqui está um exemplo que foi criado. Você pode ver que adicionamos uma regra sobre a DMZ não poder se comunicar com nenhum destino na VLAN 1. Isso porque não queremos que a DMZ possa acessar nada da VLAN 1.

Verificando o uso do roteador

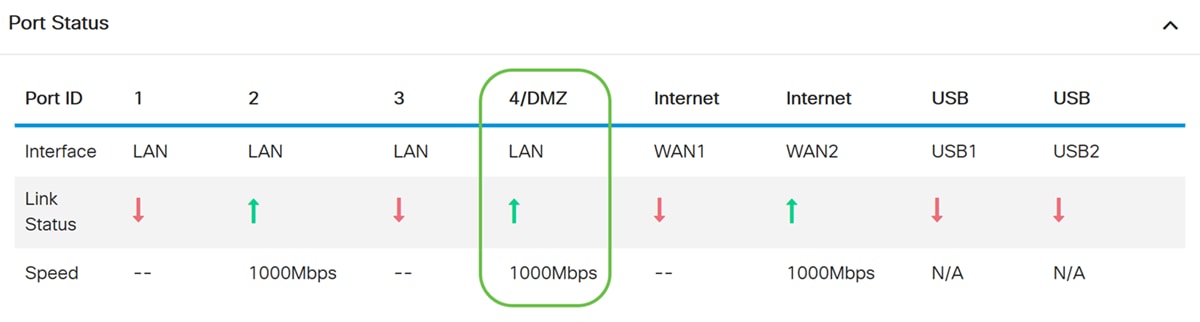

Etapa1. Para verificar se o dispositivo está conectado à porta DMZ no roteador, navegue para Status & Statistics, a página carregará a página System Summary automaticamente. A porta 4 ou a LAN 4 listarão o status da DMZ como "UP".

Fazer ping no IP do dispositivo nos permitirá saber o status de acessibilidade do dispositivo. Será bom verificar a configuração de DMZ para qualquer serviço/porta específica usando o endereço IP público usado.

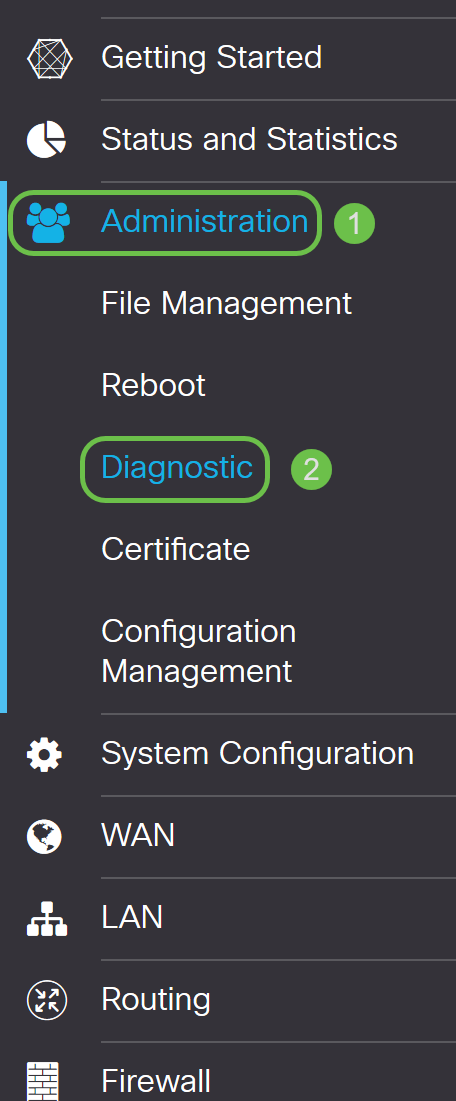

Etapa 2. Navegue até Administration > Diagnostic (Administração > Diagnóstico).

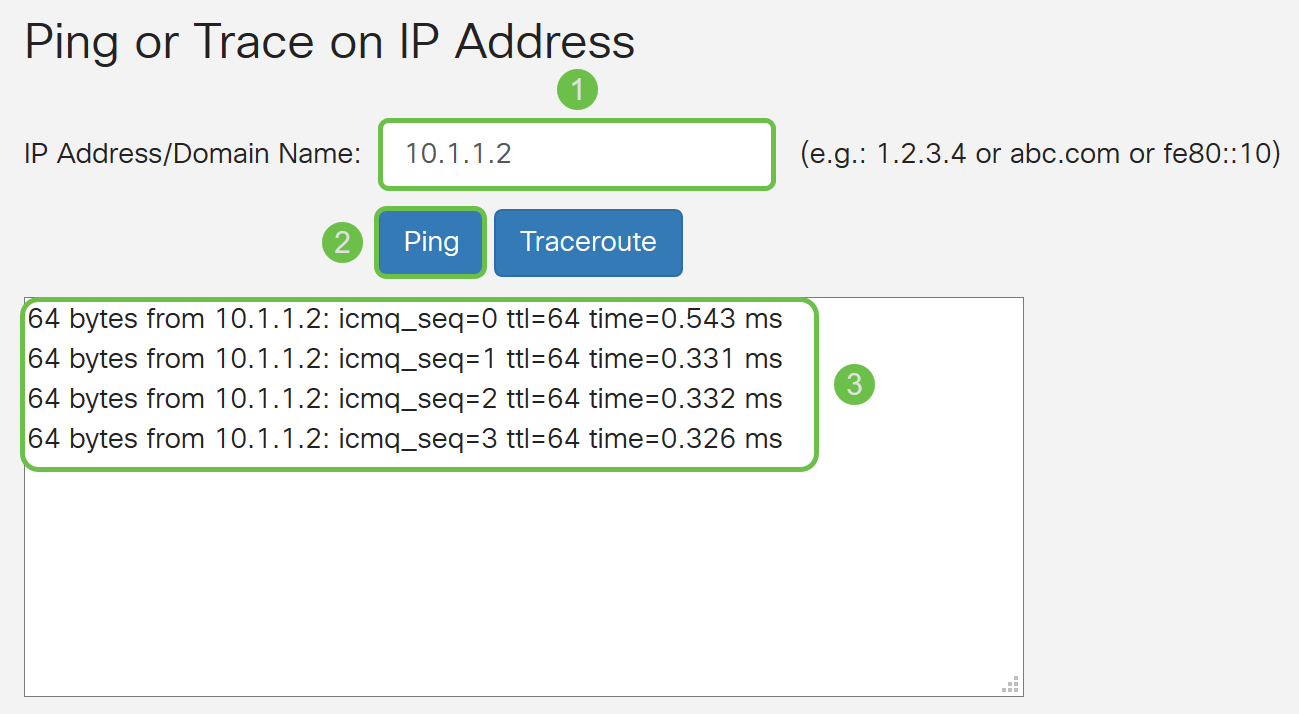

Etapa 3. Insira o endereço IP da DMZ e clique no botão Ping.

Neste exemplo, usaremos o endereço IP da DMZ configurada na seção DMZ Host.

Note: Se o ping tiver êxito, você verá uma mensagem como a mostrada abaixo. Se o ping falhar, significa que a DMZ não pode ser alcançada. Verifique suas configurações de DMZ para garantir que elas estejam configuradas corretamente.

Conclusão

Agora que concluiu a configuração da DMZ, você deve conseguir acessar os serviços de fora da LAN.

Feedback

Feedback