Configuração de VLAN privada e Cisco UCS anterior à 2.2(2C)

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve o suporte à VLAN privada (PVLAN) no Cisco Unified Computing System (UCS), um recurso introduzido na versão 1.4 do Cisco UCS Manager (UCSM). Ele também detalha os recursos, as advertências e a configuração quando as PVLANs são usadas em um ambiente UCS.

ESTE DOCUMENTO DEVE SER USADO COM O UCSM VERSÃO 2.2(2C) E VERSÕES ANTERIORES. Nas versões posteriores à versão 2.2(2C), foram feitas alterações nos DVS UCSM e ESXi. Também há alterações em como a marcação funciona para a placa de rede PVLAN.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- UCS

- Cisco Nexus 1000 V (N1K)

- VMware

- Switching de Camada 2 (L2)

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Informações de Apoio

Teoria

Uma VLAN privada é uma VLAN configurada para isolamento de L2 de outras portas dentro da mesma VLAN privada. As portas que pertencem a uma PVLAN são associadas a um conjunto comum de VLANs de suporte, que são usadas para criar a estrutura da PVLAN.

Há três tipos de portas PVLAN:

- Uma porta misturada se comunica com todas as outras portas PVLAN e é a porta usada para se comunicar com dispositivos fora da PVLAN.

- Uma porta isolada tem separação L2 completa (incluindo broadcasts) de outras portas dentro do mesmo PVLAN, com exceção da porta promíscua.

- Uma porta de comunidade pode se comunicar com outras portas na mesma PVLAN, bem como com a porta promíscua. As portas da comunidade são isoladas em L2 a partir de portas em outras comunidades ou portas PVLAN isoladas. Os broadcasts são propagados apenas para outras portas na comunidade e para a porta promíscua.

Consulte o RFC 5517, VLANs privadas da Cisco Systems: Segurança escalável em um ambiente multicliente para entender a teoria, a operação e os conceitos de PVLANs.

Implementação de PVLAN no UCS

O UCS se parece muito com a arquitetura do Nexus 5000/2000, onde o Nexus 5000 é análogo ao UCS 6100 e o Nexus 2000 aos extensores de estrutura do UCS 2104.

Muitas limitações da funcionalidade de PVLAN no UCS são causadas pelas limitações encontradas na implementação do Nexus 5000/2000.

Pontos importantes a serem lembrados:

- Somente portas isoladas são suportadas no UCS. Com o N1K incorporado, você pode usar VLANs de comunidade, mas a porta promíscua também deve estar no N1K.

- Não há suporte para portas/troncos misturados, portas/troncos de comunidade ou troncos isolados.

- Portas promíscuas precisam estar fora do domínio do UCS, como um switch/roteador upstream ou um N1K downstream.

Meta

Este documento abrange várias configurações diferentes disponíveis para PVLAN com UCS:

- PVLAN isolada com porta promíscua em um dispositivo upstream.

- PVLAN isolada em N1K com porta promíscua em um dispositivo upstream.

- PVLAN isolada em N1K com porta promíscua no perfil de porta de uplink N1K

- PVLAN de comunidade em N1K com porta promíscua no perfil de porta de uplink N1K.

- PVLAN isolada na porta promíscua do Comutador Virtual Distribuído (DVS - Distributed Virtual Switch) VMware no DVS.

- A comunidade PVLAN no VMware DVS comuta porta promíscua no DVS.

Configurar

Diagramas de rede

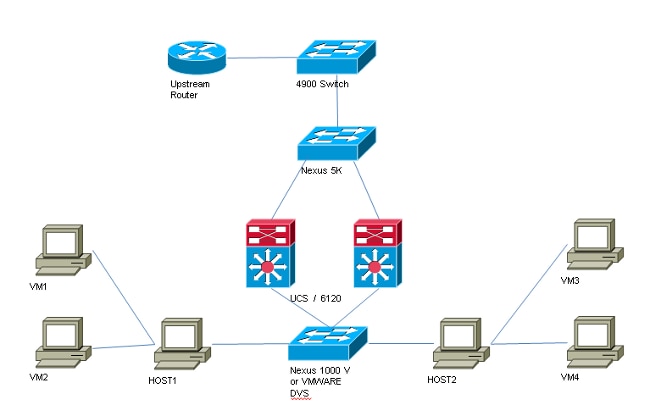

A topologia para todos os exemplos com um switch distribuído é:

A topologia para todos os exemplos sem switch distribuído é:

PVLAN no vSwitch: PVLAN isolada com porta promíscua em um dispositivo upstream

Nessa configuração, você está passando o tráfego de PVLAN através do UCS para uma porta promíscua que está upstream. Como não é possível enviar VLANs primárias e secundárias no mesmo vNIC, você precisa de um vNIC para cada blade para cada PVLAN, a fim de transportar o tráfego de PVLAN.

Configuração no UCS

Este procedimento descreve como criar as VLANs principal e isolada.

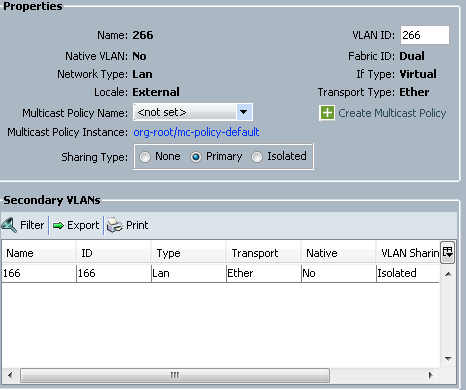

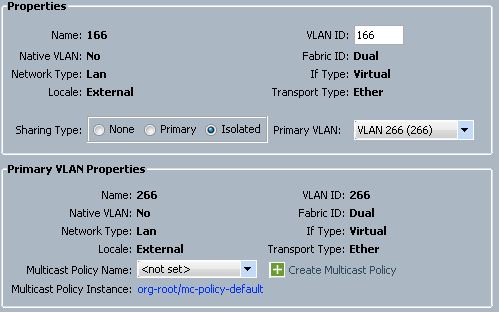

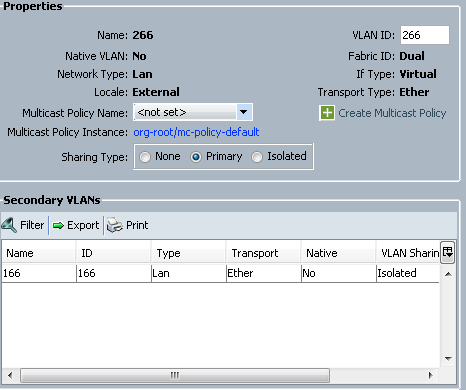

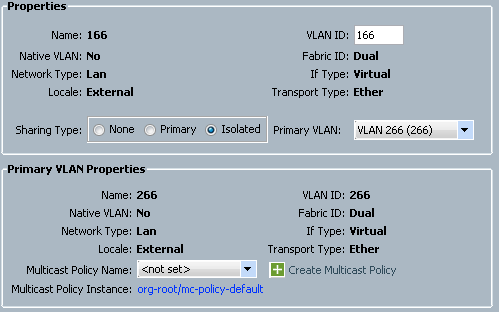

Note: Este exemplo usa 266 como principal e 166 como isolado; as IDs de VLAN serão determinadas pelo local.

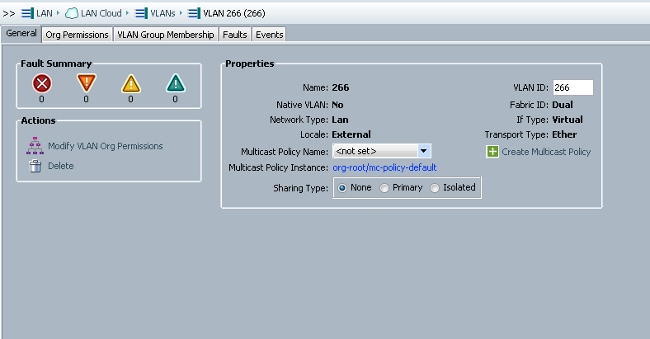

- Para criar a VLAN principal, clique em Primary como Tipo de Compartilhamento e insira um VLAN ID de 266:

- Para criar a VLAN isolada, clique em Isolado como o Tipo de Compartilhamento, insira um VLAN ID de 166 e escolha VLAN 266 (266) como a VLAN Principal:

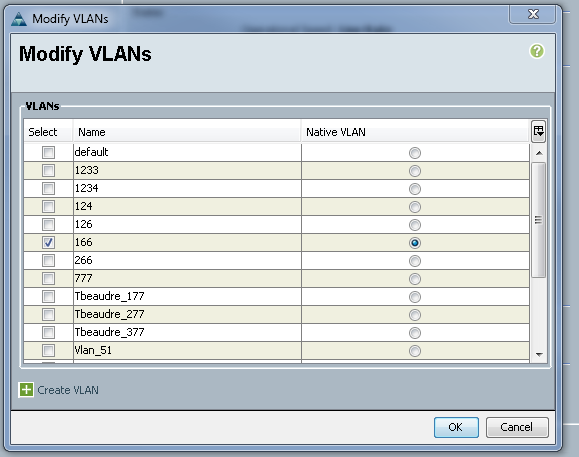

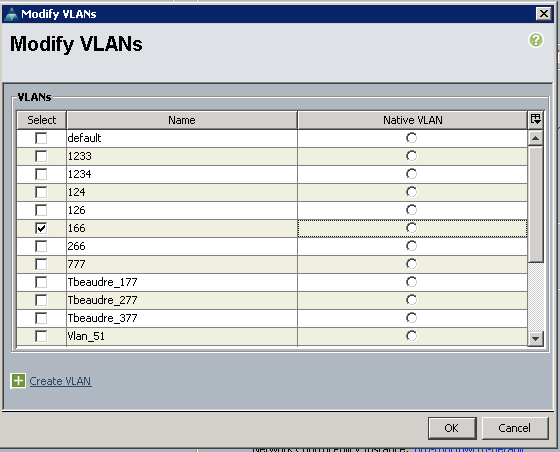

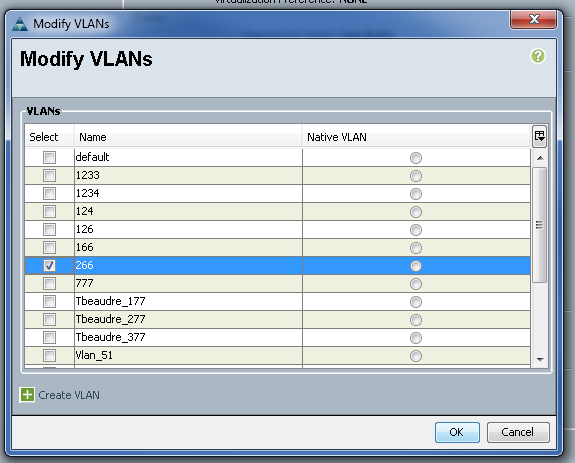

- Para adicionar a VLAN ao vNIC, clique na caixa de seleção Select da VLAN 166 e clique no botão de opção Native VLAN associado.

Somente a VLAN isolada é adicionada, ela deve ser definida como primária e só pode haver uma para cada vNIC. Como a VLAN nativa é definida aqui, não configure a marcação de VLAN nos grupos de portas VMware.

Configuração de dispositivos upstream

Esses procedimentos descrevem como configurar um Nexus 5K para passar a PVLAN para um switch upstream 4900 onde a porta promíscua está. Embora isso possa não ser necessário em todos os ambientes, use essa configuração caso seja necessário passar a PVLAN por outro switch.

No Nexus 5K, digite estes comandos e verifique a configuração de uplink:

- Ative o recurso PVLAN:

Nexus5000-5(config)# feature private-vlan

[an error occurred while processing this directive] - Adicione as VLANs como primárias e isoladas:

Nexus5000-5(config)# vlan 166

[an error occurred while processing this directive]

Nexus5000-5(config-vlan)# private-vlan isolated

Nexus5000-5(config-vlan)# vlan 266

Nexus5000-5(config-vlan)# private-vlan primary - Associe a VLAN 266 à VLAN 166 isolada:

Nexus5000-5(config-vlan)# private-vlan association 166

[an error occurred while processing this directive] - Certifique-se de que todos os uplinks estejam configurados para truncar as VLANs:

- interface Ethernet1/1

- description Connection to 4900 (descrição da conexão com o 4900)

- tronco de modo de porta de comutação

- velocidade 1000

- interface Ethernet1/3

- description Connection to FIB Port 5 (Descrição da conexão com a porta FIB 5)

- tronco de modo de porta de comutação

- velocidade 1000

- interface Ethernet1/4

- description Connection to FIA port 5

- tronco de modo de porta de comutação

- velocidade 1000

No switch 4900, siga estas etapas e configure a porta promíscua. A PVLAN termina na porta misturada.

- Ative o recurso PVLAN, se necessário.

- Crie e associe as VLANs como feito no Nexus 5K.

- Crie a porta misturada na porta de saída do switch 4900. Desse ponto em diante, os pacotes da VLAN 166 são vistos na VLAN 266 nesse caso.

Switch(config-if)#switchport mode trunk

[an error occurred while processing this directive]

switchport private-vlan mapping 266 166

switchport mode private-vlan promiscuous

No roteador upstream, crie uma subinterface somente para a VLAN 266. Nesse nível, os requisitos dependem da configuração de rede que você está usando:

- interface GigabitEthernet0/1.1

- encapsulation dot1Q 266

- Endereço IP 209.165.200.225 255.255.255.224

Troubleshooting

Este procedimento descreve como testar a configuração.

- Configure a interface virtual do switch (SVI) em cada switch, que permite fazer ping no SVI a partir da PVLAN:

(config)# interface vlan 266

[an error occurred while processing this directive]

(config-if)# ip address 209.165.200.225 255.255.255.224

(config-if)# private-vlan mapping 166

(config-if)# no shut - Verifique as tabelas de endereços MAC para ver onde seu MAC está sendo aprendido. Em todos os switches, o MAC deve estar na VLAN isolada, exceto no switch com a porta promíscua. No switch promíscuo, observe que o MAC está na VLAN principal.

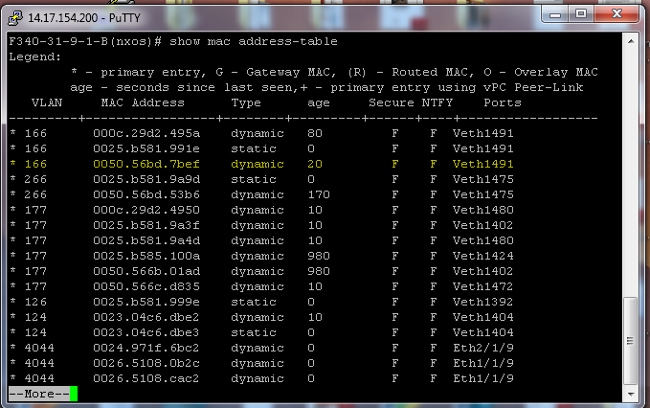

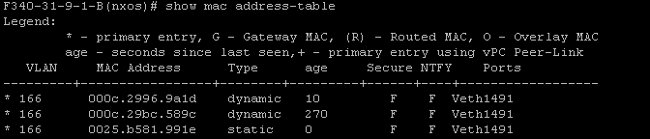

- No Interconector de estrutura, o endereço MAC 0050.56bd.7bef é aprendido no Veth1491:

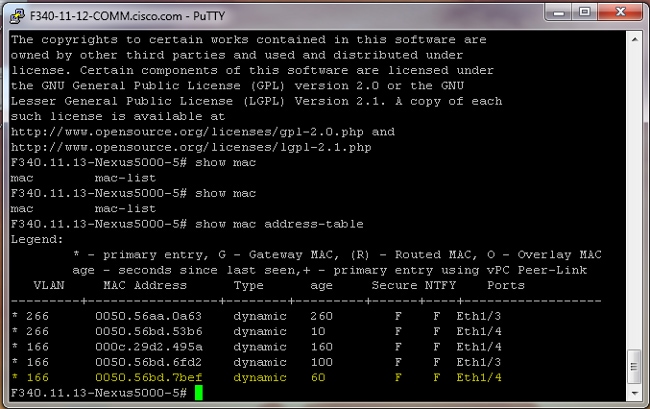

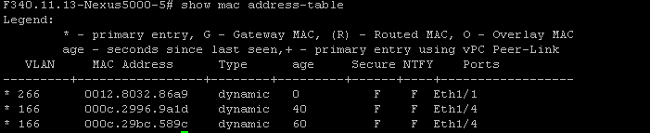

- No Nexus 5K, o endereço MAC 0050.56bd.7bef é aprendido em Eth1/4:

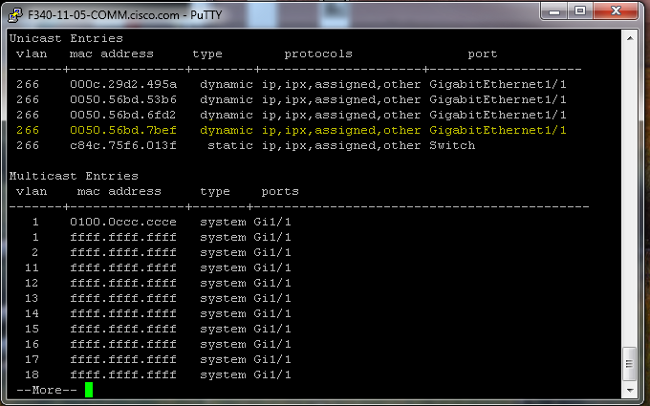

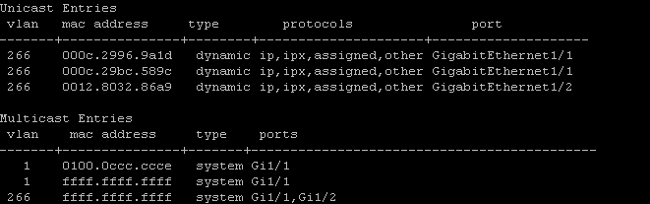

- No switch 4900, o endereço MAC 0050.56bd.7bef é aprendido em GigabitEthernet1/1:

- No Interconector de estrutura, o endereço MAC 0050.56bd.7bef é aprendido no Veth1491:

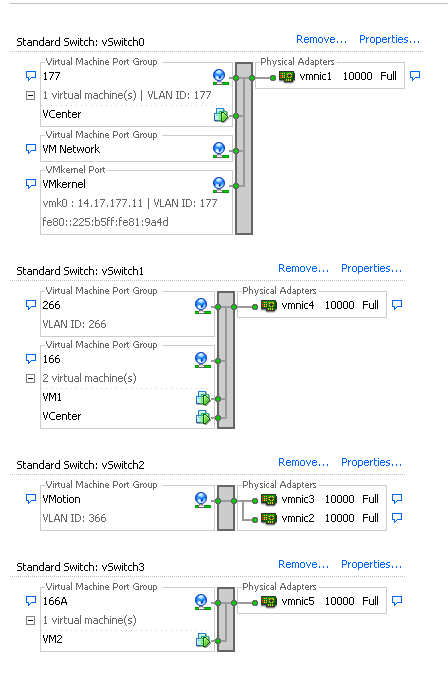

Nessa configuração, os sistemas nessa VLAN isolada não podem se comunicar entre si, mas podem se comunicar com outros sistemas através da porta promíscua no switch 4900. Um problema é como configurar dispositivos downstream. Nesse caso, você está usando VMware e dois hosts.

Lembre-se de que você deve usar um vNIC para cada PVLAN. Essas vNICs são apresentadas ao VMware vSphere ESXi e você pode criar grupos de portas e ter convidados para esses grupos de portas.

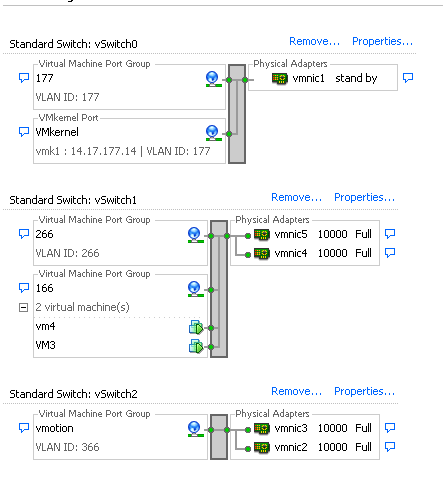

Se dois sistemas forem adicionados ao mesmo grupo de portas no mesmo switch, eles poderão se comunicar entre si porque suas comunicações são comutadas localmente no vSwitch. Neste sistema, há dois blades com dois hosts cada.

No primeiro sistema, dois grupos de portas diferentes foram criados: um chamado 166 e outro chamado 166A. Cada um está conectado a uma única placa de rede, que é configurada na VLAN isolada no UCS. No momento, há apenas um convidado para cada grupo de portas. Nesse caso, como eles estão separados no ESXi, eles não podem se comunicar.

No segundo sistema, há apenas um grupo de portas chamado 166. Há dois convidados nesse grupo de portas. Nessa configuração, VM3 e VM4 podem se comunicar entre si, mesmo que você não queira que isso aconteça. Para corrigir isso, você precisa configurar uma única NIC para cada máquina virtual (VM) que esteja na VLAN isolada e, em seguida, criar um grupo de portas conectado a essa vNIC. Uma vez configurado, coloque apenas um convidado no grupo de portas. Isso não é um problema com uma instalação bare-metal do Windows porque você não tem esses vSwitches subjacentes.

PVLAN isolada em N1K com porta promíscua em um dispositivo upstream

Nessa configuração, você está passando o tráfego de PVLAN através de um N1K e depois do UCS para uma porta promíscua que está upstream. Como não é possível enviar VLANs primárias e secundárias no mesmo vNIC, você precisa de um vNIC para cada uplink PVLAN para transportar o tráfego PVLAN.

Configuração no UCS

Este procedimento descreve como criar as VLANs principal e isolada.

Note: Este exemplo usa 266 como principal e 166 como isolado; as IDs de VLAN serão determinadas pelo local.

- Para criar a VLAN principal, clique em Primary como o Tipo de Compartilhamento:

- Para criar a VLAN isolada, clique em Isolado como o Tipo de Compartilhamento:

- Para adicionar a VLAN ao vNIC, clique na caixa de seleção Select da VLAN 166. A VLAN 166 não tem a VLAN Nativa selecionada.

Somente a VLAN isolada é adicionada, ela não deve ser definida como nativa e só pode haver uma para cada vNIC. Como a VLAN nativa não está definida aqui, marque a VLAN nativa no N1K. A opção de marcar uma VLAN nativa não está disponível no DVS do VMware, portanto, isso não é suportado no DVS.

Configuração de dispositivos upstream

Esses procedimentos descrevem como configurar um Nexus 5K para passar a PVLAN para um switch upstream 4900 onde a porta promíscua está. Embora isso possa não ser necessário em todos os ambientes, use essa configuração caso seja necessário passar a PVLAN por outro switch.

No Nexus 5K, digite estes comandos e verifique a configuração de uplink:

- Ative o recurso PVLAN:

Nexus5000-5(config)# feature private-vlan

[an error occurred while processing this directive] - Adicione as VLANs como primárias e isoladas:

Nexus5000-5(config)# vlan 166

[an error occurred while processing this directive]

Nexus5000-5(config-vlan)# private-vlan isolated

Nexus5000-5(config-vlan)# vlan 266

Nexus5000-5(config-vlan)# private-vlan primary - Associe a VLAN 266 à VLAN 166 isolada:

Nexus5000-5(config-vlan)# private-vlan association 166

[an error occurred while processing this directive] - Certifique-se de que todos os uplinks estejam configurados para truncar as VLANs:

- interface Ethernet1/1

- description Connection to 4900 (descrição da conexão com o 4900)

- tronco de modo de porta de comutação

- velocidade 1000

- interface Ethernet1/3

- description Connection to FIB Port 5 (Descrição da conexão com a porta FIB 5)

- tronco de modo de porta de comutação

- velocidade 1000

- interface Ethernet1/4

- description Connection to FIA port 5

- tronco de modo de porta de comutação

- velocidade 1000

No switch 4900, siga estas etapas e configure a porta promíscua. A PVLAN termina na porta misturada.

- Ative o recurso PVLAN, se necessário.

- Crie e associe as VLANs como feito no Nexus 5K.

- Crie a porta misturada na porta de saída do switch 4900. Desse ponto em diante, os pacotes da VLAN 166 são vistos na VLAN 266 nesse caso.

Switch(config-if)#switchport mode trunk

[an error occurred while processing this directive]

switchport private-vlan mapping 266 166

switchport mode private-vlan promiscuous

No roteador upstream, crie uma subinterface somente para a VLAN 266. Nesse nível, os requisitos dependem da configuração de rede que você usa:

- interface GigabitEthernet0/1.1

- encapsulation dot1Q 266

- Endereço IP 209.165.200.225 255.255.255.224

Configuração de N1K

Este procedimento descreve como configurar o N1K como um tronco padrão, não um tronco PVLAN.

- Crie e associe as VLANs como feito no Nexus 5K. Consulte a seção Configuração de Dispositivos de Upstream para obter mais informações.

- Crie um perfil de porta de uplink para o tráfego PVLAN:

Switch(config)#port-profile type ethernet pvlan_uplink

[an error occurred while processing this directive]

Switch(config-port-prof)# vmware port-group

Switch(config-port-prof)# switchport mode trunk

Switch(config-port-prof)# switchport trunk allowed vlan 166,266

Switch(config-port-prof)# switchport trunk native vlan 266 <-- This is necessary to handle

traffic coming back from the promiscuous port.

Switch(config-port-prof)# channel-group auto mode on mac-pinning

Switch(config-port-prof)# no shut

Switch(config-port-prof)# state enabled - Crie o grupo de portas para a VLAN isolada; crie uma porta de host PVLAN com a associação de host para as VLANs primárias e isoladas:

Switch(config)# port-profile type vethernet pvlan_guest

[an error occurred while processing this directive]

Switch(config-port-prof)# vmware port-group

Switch(config-port-prof)# switchport mode private-vlan host

Switch(config-port-prof)# switchport private-vlan host-association 266 166

Switch(config-port-prof)# no shut

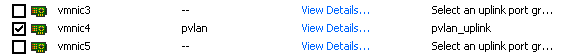

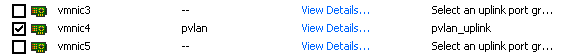

Switch(config-port-prof)# state enabled - No vCenter, adicione o vNIC apropriado ao uplink PVLAN. Esta é a vNIC à qual você adicionou a VLAN isolada sob a Configuração nas configurações do UCS.

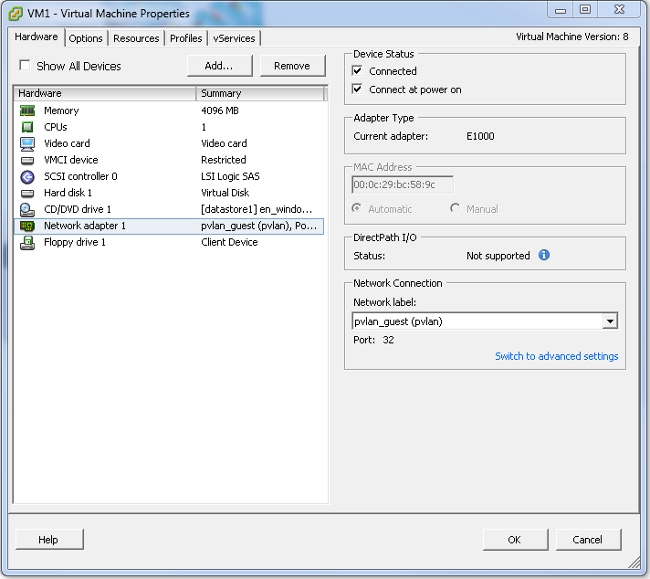

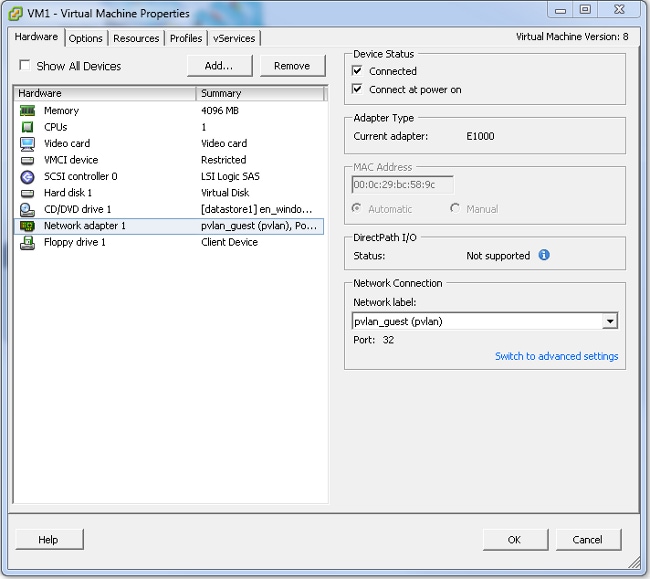

- Adicione a VM ao grupo de portas correto:

- Na guia Hardware, clique em Adaptador de rede 1.

- Escolha pvlan_guest (pvlan) para o rótulo de Rede em Conexão de Rede:

Troubleshooting

Este procedimento descreve como testar a configuração.

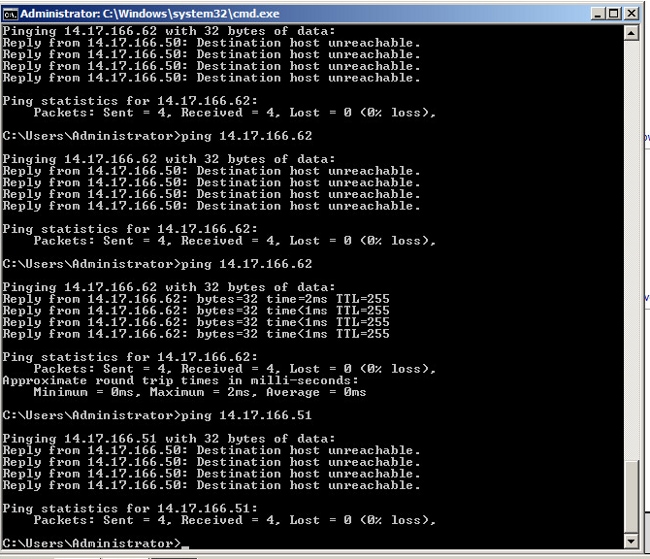

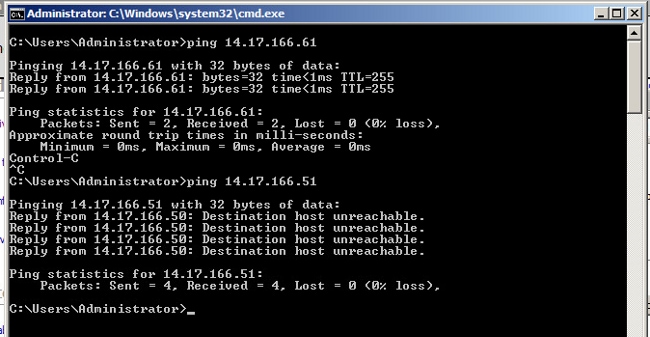

- Execute pings em outros sistemas configurados no grupo de portas, bem como no roteador ou outro dispositivo na porta promíscua. Os pings para o dispositivo depois da porta promíscua devem funcionar, enquanto aqueles para outros dispositivos na VLAN isolada devem falhar.

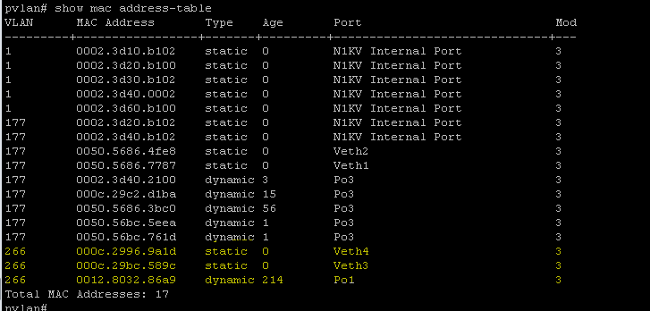

- No N1K, as VMs são listadas na VLAN principal; isso ocorre porque você está em portas de host PVLAN associadas à PVLAN. Devido à maneira como as VMs são aprendidas, certifique-se de não definir a PVLAN como nativa no sistema UCS. Observe também que você aprende o dispositivo upstream do canal de porta e que o dispositivo upstream também é aprendido na VLAN principal. Isso deve ser aprendido neste método, e é por isso que você tem a VLAN principal como a VLAN nativa no uplink PVLAN.

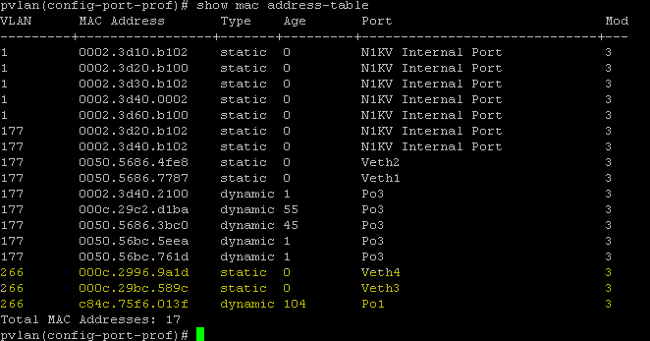

Nesta captura de tela, os dois dispositivos em Veth3 e Veth 4 são as VMs. O dispositivo em Po1 é o roteador upstream que passa pela porta promíscua.

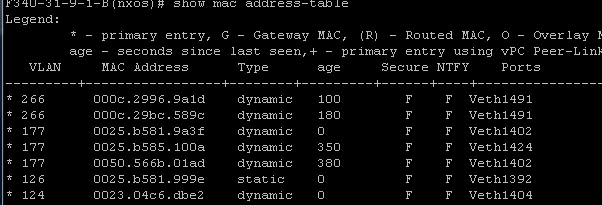

- No sistema UCS, você deve aprender todos os MACs, para essa comunicação, na VLAN isolada. Você não deve ver o upstream aqui:

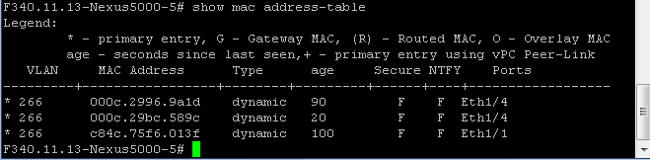

- No Nexus 5K, as duas VMs estão na VLAN isolada, enquanto o dispositivo upstream está na VLAN principal:

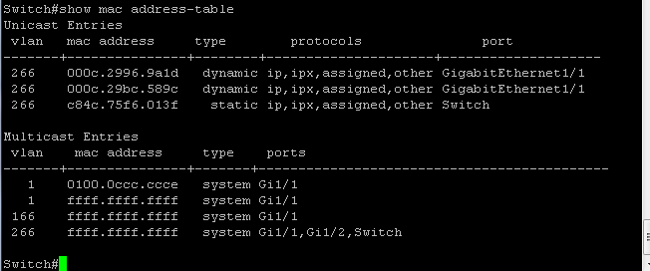

- No switch 4900, onde está a porta promíscua, tudo está na VLAN principal:

PVLAN isolada em N1K com porta promíscua no perfil de porta de uplink N1K

Nessa configuração, você contém o tráfego de PVLAN para o N1K com apenas a VLAN principal usada upstream.

Configuração no UCS

Este procedimento descreve como adicionar a VLAN principal ao vNIC. Não há necessidade de configuração de PVLAN, pois você precisa apenas da VLAN principal.

Note: Este exemplo usa 266 como principal e 166 como isolado; as IDs de VLAN serão determinadas pelo local.

- Observe que o Tipo de compartilhamento é Nenhum.

- Clique na caixa de seleção Select da VLAN 266 para adicionar a VLAN principal ao vNIC. Não o defina como Nativo.

Configuração de dispositivos upstream

Esses procedimentos descrevem como configurar os dispositivos de upstream. Nesse caso, os switches upstream precisam apenas de portas de tronco, e precisam apenas de VLAN 266 de tronco porque é a única VLAN que os switches upstream veem.

No Nexus 5K, digite estes comandos e verifique a configuração de uplink:

- Adicione a VLAN como principal:

Nexus5000-5(config-vlan)# vlan 266

[an error occurred while processing this directive] - Certifique-se de que todos os uplinks estejam configurados para truncar as VLANs:

- interface Ethernet1/1

- description Connection to 4900 (descrição da conexão com o 4900)

- tronco de modo de porta de comutação

- velocidade 1000

- interface Ethernet1/3

- description Connection to FIB Port 5 (Descrição da conexão com a porta FIB 5)

- tronco de modo de porta de comutação

- velocidade 1000

- interface Ethernet1/4

- description Connection to FIA port 5

- tronco de modo de porta de comutação

- velocidade 1000

No switch 4900, siga estas etapas:

- Crie as VLANs usadas como primárias no N1K.

- Entroncar todas as interfaces de e para o switch 4900 para que a VLAN seja passada.

No roteador upstream, crie uma subinterface somente para a VLAN 266. Nesse nível, os requisitos dependem da configuração de rede que você usa.

- interface GigabitEthernet0/1.1

- encapsulation dot1Q 266

- Endereço IP 209.165.200.225 255.255.255.224

Configuração de N1K

Este procedimento descreve como configurar o N1K.

- Crie e associe as VLANs:

Switch(config)# vlan 166

[an error occurred while processing this directive]

Switch(config-vlan)# private-vlan isolated

Switch(config-vlan)# vlan 266

Switch(config-vlan)# private-vlan primary

Switch(config-vlan)# private-vlan association 166 - Crie um perfil de porta de uplink para o tráfego PVLAN com a porta promíscua observada:

Switch(config)#port-profile type ethernet pvlan_uplink

[an error occurred while processing this directive]

Switch(config-port-prof)# vmware port-group

Switch(config-port-prof)# switchport mode private-vlan trunk promiscuous

Switch(config-port-prof)# switchport private-vlan trunk allowed vlan 266 <-- Only need to

allow the primary VLAN

Switch(config-port-prof)# switchport private-vlan mapping trunk 266 166 <-- The VLANS must

be mapped at this point

Switch(config-port-prof)# channel-group auto mode on mac-pinning

Switch(config-port-prof)# no shut

Switch(config-port-prof)# state enabled - Crie o grupo de portas para a VLAN isolada; crie uma porta de host PVLAN com a associação de host para as VLANs primárias e isoladas:

Switch(config)# port-profile type vethernet pvlan_guest

[an error occurred while processing this directive]

Switch(config-port-prof)# vmware port-group

Switch(config-port-prof)# switchport mode private-vlan host

Switch(config-port-prof)# switchport private-vlan host-association 266 166

Switch(config-port-prof)# no shut

Switch(config-port-prof)# state enabled - No vCenter, adicione o vNIC apropriado ao uplink PVLAN. Esta é a vNIC à qual você adicionou a VLAN isolada sob a Configuração nas configurações do UCS.

- Adicione a VM ao grupo de portas correto.

- Na guia Hardware, clique em Adaptador de rede 1.

- Escolha pvlan_guest (pvlan) para o rótulo de Rede em Conexão de Rede.

Troubleshooting

Este procedimento descreve como testar a configuração.

- Execute pings em outros sistemas configurados no grupo de portas, bem como no roteador ou outro dispositivo na porta promíscua. Os pings para o dispositivo depois da porta promíscua devem funcionar, enquanto aqueles para outros dispositivos na VLAN isolada devem falhar.

- No N1K, as VMs são listadas na VLAN principal; isso ocorre porque você está em portas de host PVLAN associadas à PVLAN. Observe também que você aprende o dispositivo upstream do canal de porta e que o dispositivo upstream também é aprendido na VLAN principal.

Nesta captura de tela, os dois dispositivos em Veth3 e Veth 4 são as VMs. O dispositivo em Po1 é o dispositivo upstream que passa pela porta promíscua.

- No sistema UCS, você deve estar aprendendo todos os MACs, para essa comunicação, na VLAN principal que você usa no N1K. Você não deve aprender o upstream aqui:

- No Nexus 5K, todos os MACs estão na VLAN principal selecionada:

- No switch 4900, tudo está na VLAN principal que você selecionou:

PVLAN de comunidade em N1K com porta promíscua no perfil de porta de uplink N1K

Essa é a única configuração suportada para VLAN de comunidade com UCS.

Essa configuração é a mesma definida na seção PVLAN Isolado em N1K com Porta Promíscua no Perfil de Porta de Uplink N1K. A única diferença entre comunidade e isolado é a configuração da PVLAN.

Para configurar o N1K, crie e associe as VLANs como fez no Nexus 5K:

Switch(config)# vlan 166[an error occurred while processing this directive]

Switch(config-vlan)# private-vlan community

Switch(config-vlan)# vlan 266

Switch(config-vlan)# private-vlan primary

Switch(config-vlan)# private-vlan association 16

Todas as outras configurações são as mesmas que a PVLAN isolada em N1K com porta promíscua no perfil de porta de uplink N1K.

Uma vez configurado, você pode se comunicar com todas as VMs conectadas ao perfil de porta vEthernet usado para sua PVLAN.

Troubleshooting

Este procedimento descreve como testar a configuração.

- Execute pings em outros sistemas configurados no grupo de portas, bem como no roteador ou outro dispositivo na porta promíscua. Os pings que passam pela porta promíscua e para outros sistemas na comunidade devem funcionar.

- Todas as outras soluções de problemas são as mesmas que a PVLAN isolada.

PVLAN isolada e PVLAN de comunidade em VMware DVS Porta promíscua em DVS

Devido aos problemas de configuração no DVS e no sistema UCS, as PVLANs com DVS e UCS não são suportadas antes da versão 2.2(2c).

Verificar

No momento, não há procedimentos de verificação disponíveis para essas configurações.

Troubleshooting

As seções anteriores forneceram informações que você pode usar para solucionar problemas de suas configurações.

A ferramenta Output Interpreter (exclusiva para clientes registrados) é compatível com alguns comandos de exibição.. Use a ferramenta Output Interpreter para visualizar uma análise do resultado gerado pelo comando show..

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

17-Jun-2013

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Tommy Beard and Joseph RistainoCisco TAC Engineers.

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback