Configure os Cisco VPN 3000 Series Concentrators para suportar o recurso de expiração de senha NT com o servidor RADIUS

Contents

Introduction

Este documento inclui instruções passo a passo sobre como configurar os Cisco VPN 3000 Series Concentrators para suportar o recurso NT Password Expiration usando o servidor RADIUS.

Consulte RADIUS VPN 3000 com recurso de expiração usando o Microsoft Internet Authentication Server para saber mais sobre o mesmo cenário com o Internet Authentication Server (IAS).

Prerequisites

Requirements

-

Se o servidor RADIUS e o servidor NT Domain Authentication estiverem em duas máquinas separadas, certifique-se de ter estabelecido a conectividade IP entre as duas máquinas.

-

Verifique se você estabeleceu a conectividade IP do concentrador para o servidor RADIUS. Se o servidor RADIUS estiver em direção à interface pública, não se esqueça de abrir a porta RADIUS no filtro público.

-

Certifique-se de que você pode se conectar ao concentrador do cliente VPN usando o banco de dados de usuário interno. Se isso não estiver configurado, consulte Configuração do IPSec - Cisco 3000 VPN Client para VPN 3000 Concentrator.

Observação: o recurso de expiração de senha não pode ser usado com clientes VPN da Web ou VPN SSL.

Componentes Utilizados

Esta configuração foi desenvolvida e testada utilizando as versões de software e hardware abaixo.

-

Software VPN 3000 Concentrator versão 4.7

-

VPN Client versão 3.5

-

Cisco Secure para NT (CSNT) versão 3.0 Microsoft Windows 2000 Ative Diretory Server para autenticação de usuário

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

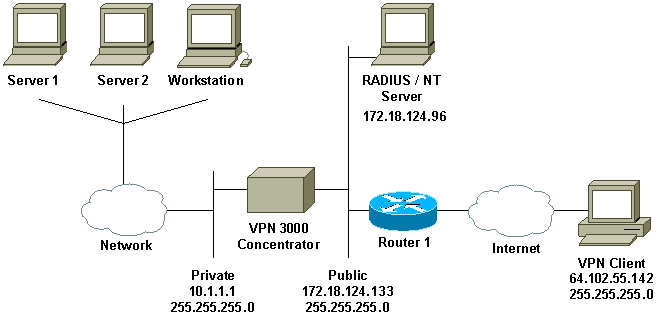

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Notas de diagrama

-

O servidor RADIUS nessa configuração está na interface pública. Se for esse o caso da configuração específica, crie duas regras no filtro público para permitir que o tráfego RADIUS entre e saia do concentrador.

-

Esta configuração mostra o software CSNT e os Serviços de Autenticação de Domínio NT sendo executados na mesma máquina. Esses elementos podem ser executados em duas máquinas separadas, se exigido pela sua configuração.

Configurando o VPN 3000 Concentrator

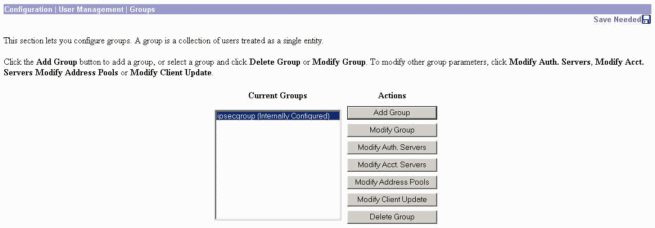

Configuração de grupo

-

Para configurar o grupo para aceitar os Parâmetros de Expiração de Senha NT do Servidor RADIUS, vá para Configuration > User Management > Groups, selecione seu grupo na lista e clique em Modify Group. O exemplo abaixo mostra como modificar um grupo chamado "ipsecgroup".

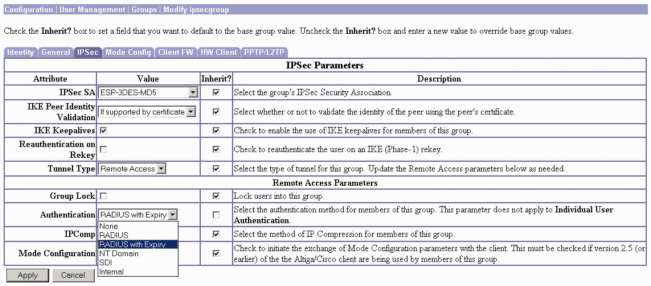

-

Vá para a guia IPSec, verifique se RADIUS com vencimento está selecionado para o atributo Authentication.

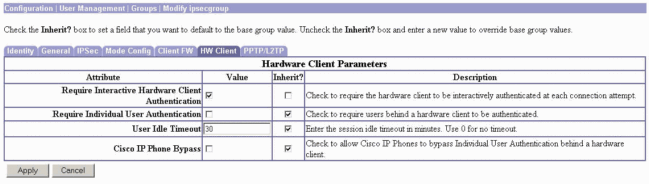

-

Se quiser que este recurso seja ativado nos VPN 3002 Hardware Clients, vá para a guia HW Client, verifique se Require Interative Hardware Client Authentication está ativado e clique em Apply.

Configuração de RADIUS

-

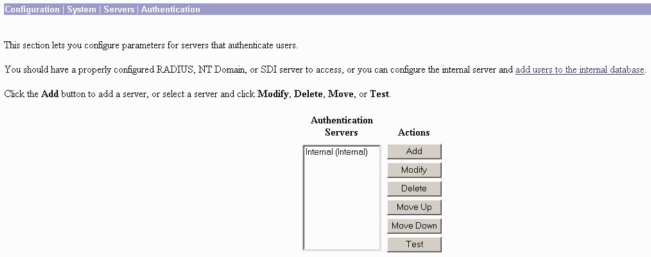

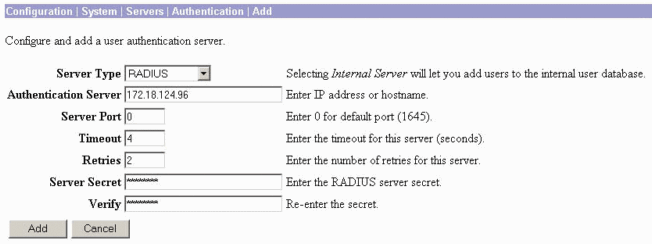

Para definir as configurações do servidor RADIUS no concentrador, vá para Configuration > System > Servers > Authentication > Add.

-

Na tela Add, digite os valores que correspondem ao servidor RADIUS e clique em Add.

O exemplo abaixo usa os seguintes valores.

Server Type: RADIUS

Authentication Server: 172.18.124.96

Server Port = 0 (for default of 1645)

Timeout = 4

Reties = 2

Server Secret = cisco123

Verify: cisco123

Configurando o servidor NT RADIUS do Cisco Secure

Configurando uma entrada para o VPN 3000 Concentrator

-

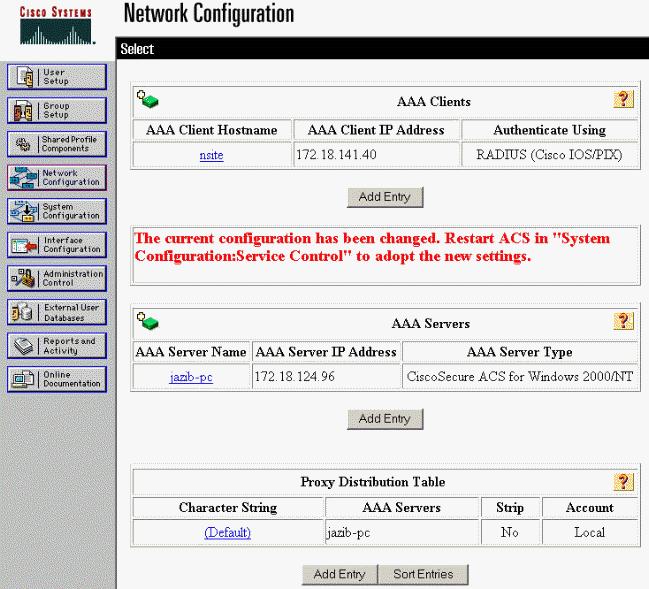

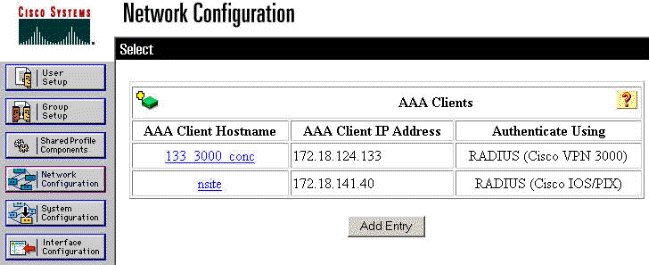

Faça login no CSNT e clique em Network Configuration no painel esquerdo. Em "AAA Clients" (Clientes AAA), clique em Add Entry (Adicionar entrada).

-

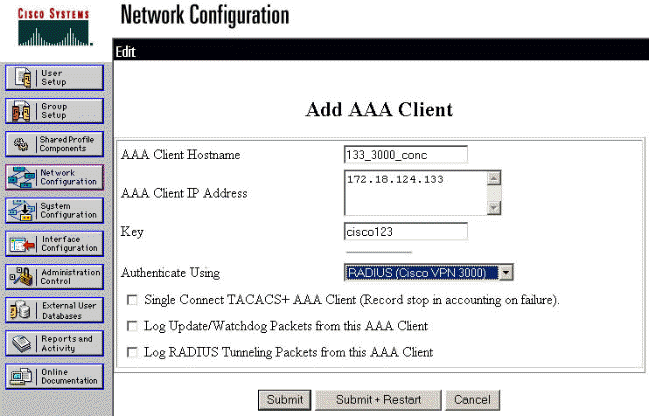

Na tela "Add AAA Client" (Adicionar cliente AAA), digite os valores apropriados para adicionar o concentrador como o cliente RADIUS e clique em Submit + Restart (Enviar + Reiniciar).

O exemplo abaixo usa os seguintes valores.

AAA Client Hostname = 133_3000_conc

AAA Client IP Address = 172.18.124.133

Key = cisco123

Authenticate using = RADIUS (Cisco VPN 3000)

Uma entrada para o seu concentrador 3000 será exibida na seção "AAA Clients".

Configurando a política de usuário desconhecido para a autenticação de domínio NT

-

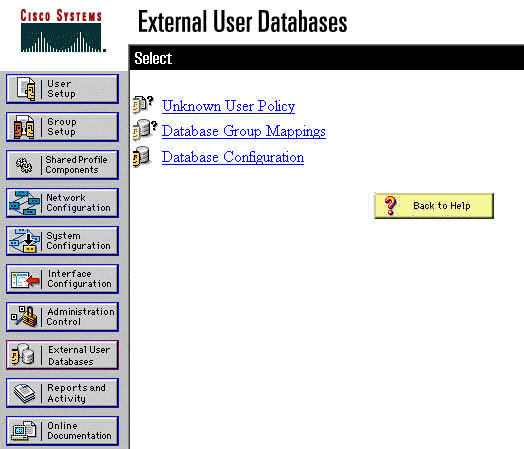

Para configurar Autenticação de usuário no servidor RADIUS como parte da Política de usuário desconhecida, clique em Banco de dados de usuário externo no painel esquerdo e clique no link Configuração do banco de dados.

-

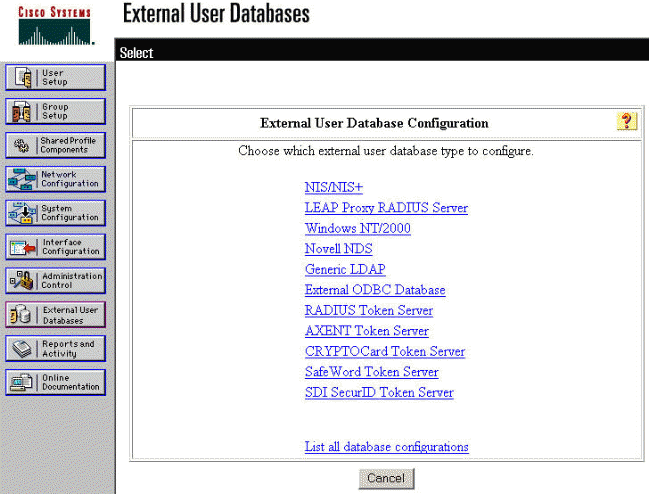

Em "External User Database Configuration", clique em Windows NT/2000.

-

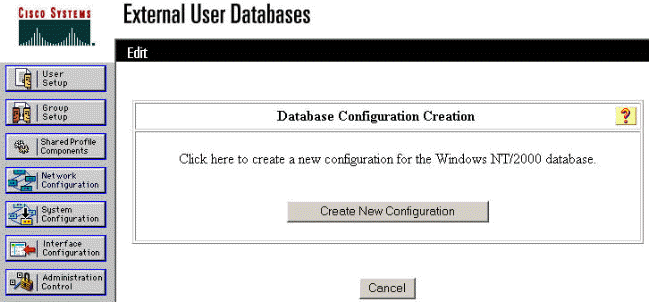

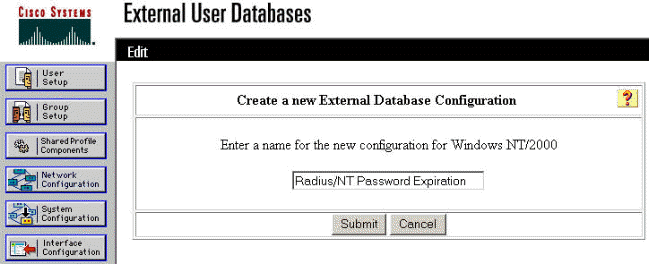

Na tela "Database Configuration Creation" (Criação de configuração de banco de dados), clique em Create New Configuration (Criar nova configuração).

-

Quando solicitado, digite um nome para a Autenticação NT/2000 e clique em Enviar. O exemplo abaixo mostra o nome "Radius/NT Password Expiration" (Expiração da senha Radius/NT).

-

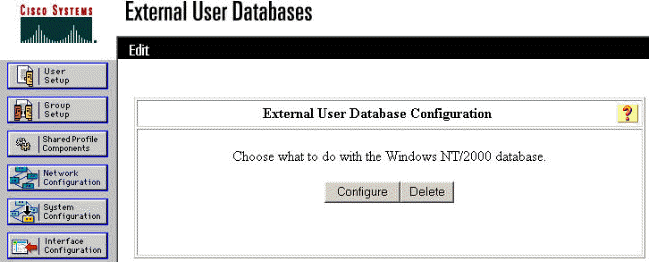

Clique em Configurar para configurar o nome de domínio para autenticação de usuário.

-

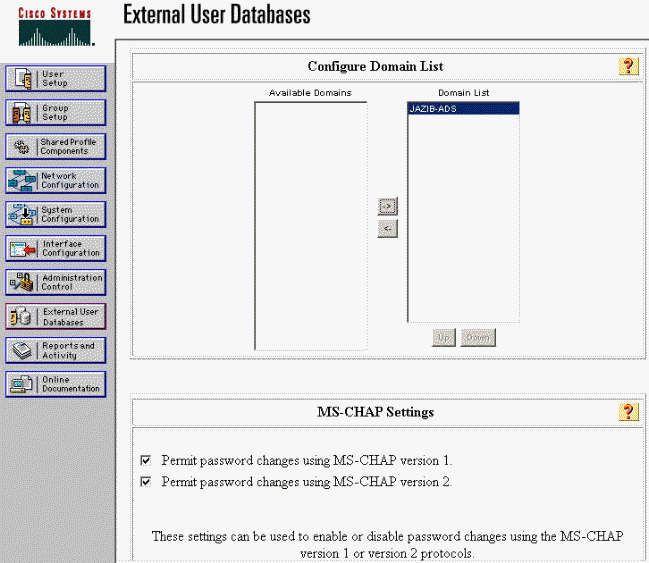

Selecione o domínio NT em "Domínios disponíveis" e clique no botão de seta para a direita para adicioná-lo à "Lista de domínios". Em "MS-CHAP Settings" (Configurações MS-CHAP), certifique-se de que as opções para permitir alterações de senha usando MS-CHAP versão 1 e versão 2 estejam selecionadas. Clique em Enviar quando terminar.

-

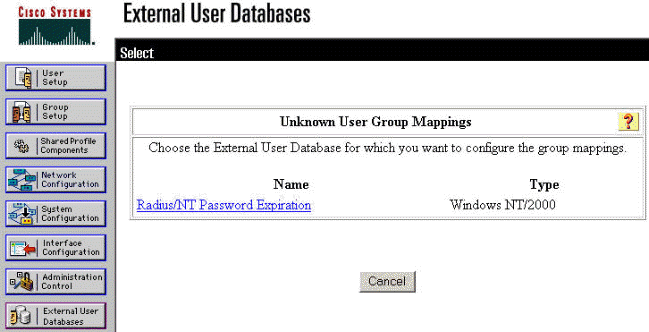

Clique em External User Database no painel esquerdo e, em seguida, clique no link para Database Group Mappings (Mapeamentos de grupos de bancos de dados). Você deve ver uma entrada para seu banco de dados externo configurado anteriormente. O exemplo abaixo mostra uma entrada para "Radius/NT Password Expiration" (Expiração de senha do Radius/NT), o banco de dados que acabamos de configurar.

-

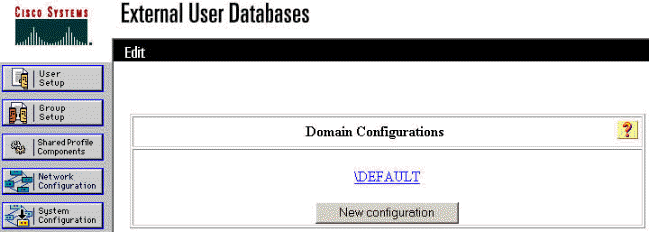

Na tela "Configurações de domínio", clique em Nova configuração para adicionar as configurações de domínio.

-

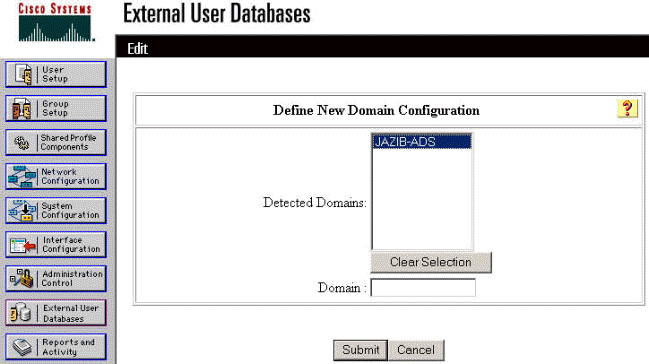

Selecione o seu domínio na lista de "Domínios detectados" e clique em Enviar. O exemplo abaixo mostra um domínio chamado "JAZIB-ADS."

-

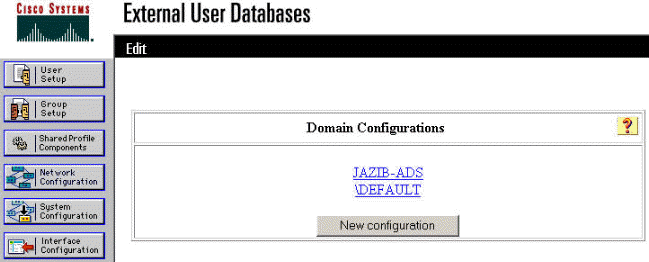

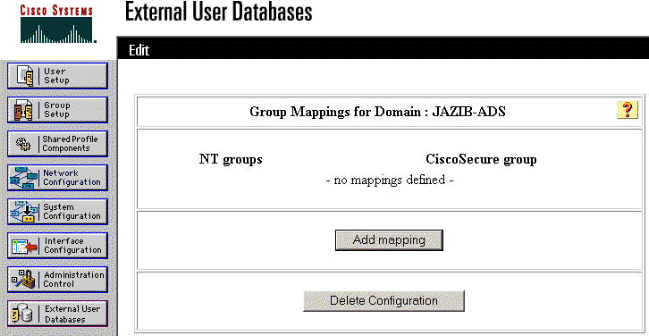

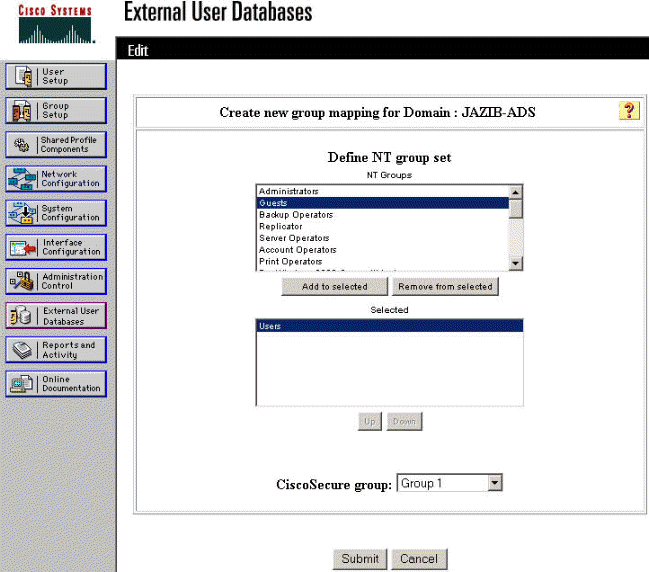

Clique no seu nome de domínio para configurar os mapeamentos de grupo. Este exemplo mostra o domínio "JAZIB-ADS".

-

Clique em Adicionar mapeamento para definir os mapeamentos de grupo.

-

Na tela "Criar novo mapeamento de grupo", mapeie o grupo no domínio NT para um grupo no servidor CSNT RADIUS e clique em Enviar. O exemplo abaixo mapeia o grupo NT "Users" para o grupo RADIUS "Group 1".

-

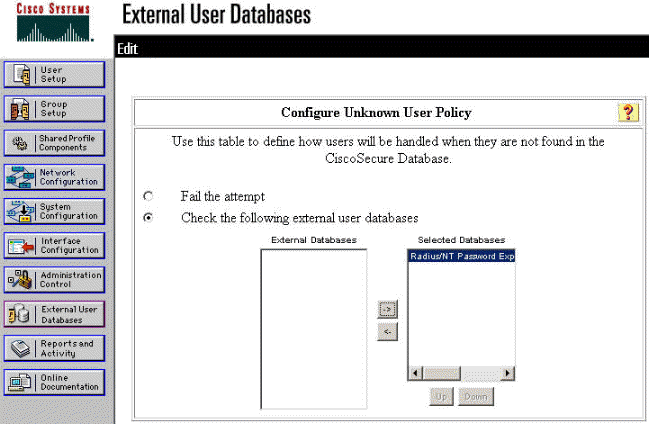

Clique em External User Database no painel esquerdo e, em seguida, clique no link Unknown User Policy (Política de usuário desconhecida) (como visto neste exemplo). Certifique-se de que a opção Verificar os seguintes bancos de dados de usuário externo está selecionada. Clique no botão de seta para a direita para mover o banco de dados externo configurado anteriormente da lista de "Bancos de dados externos" para a lista de "Bancos de dados selecionados".

Testando o recurso de expiração de senha NT/RADIUS

O concentrador oferece uma função para testar a autenticação RADIUS. Para testar este recurso corretamente, siga estas etapas cuidadosamente.

Testando a autenticação RADIUS

-

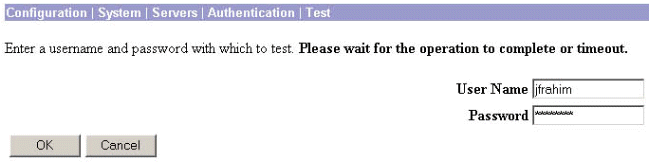

Vá para Configuration > System > Servers > Authentication. Selecione o servidor RADIUS e clique em Testar.

-

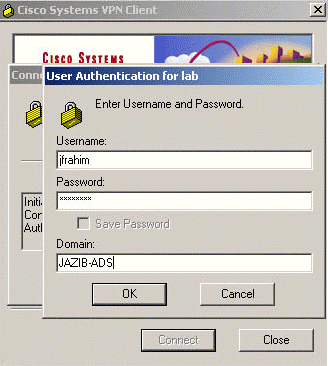

Quando solicitado, digite seu nome de usuário e senha do domínio NT e clique em OK. O exemplo abaixo mostra o nome de usuário "jfrahim" configurado no servidor de domínio NT com "cisco123" como a senha.

-

Se a autenticação estiver configurada corretamente, você deverá receber uma mensagem indicando "Authentication Successful" (Autenticação bem-sucedida).

Se você receber uma mensagem diferente da mostrada acima, há algum problema de configuração ou conexão. Repita as etapas de configuração e teste descritas neste documento para garantir que todas as configurações foram feitas corretamente. Verifique também a conectividade IP entre seus dispositivos.

Autenticação do domínio NT real utilizando o proxy RADIUS para testar o recurso de expiração de senha

-

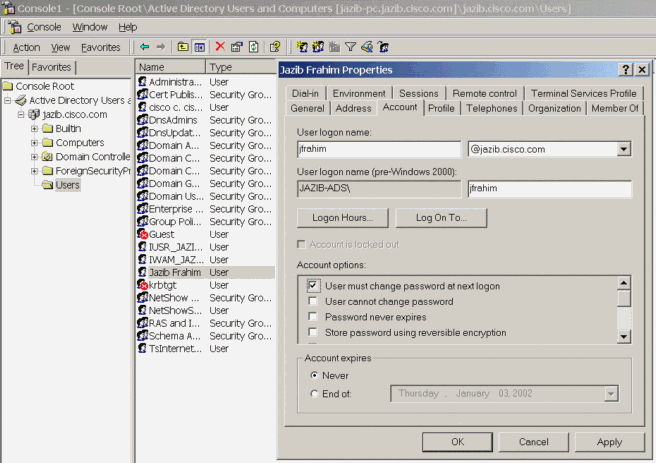

Se o usuário já estiver definido no servidor de domínio, modifique as propriedades para que o usuário seja solicitado a alterar a senha no próximo logon. Vá para a guia "Conta" da caixa de diálogo de propriedades do usuário, selecione a opção para Usuário deve alterar a senha no próximo logon e clique em OK.

-

Inicie o cliente VPN e tente estabelecer o túnel para o concentrador.

-

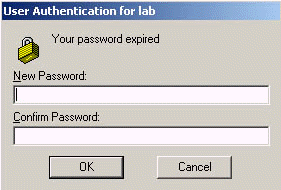

Durante a autenticação do usuário, você deve ser solicitado a alterar a senha.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

19-Jan-2006 |

Versão inicial |

Feedback

Feedback