Configurando o Concentrador Cisco VPN 3000 e o Cliente PGP da Network Associates

Contents

Introdução

Este documento descreve como configurar o Cisco VPN 3000 Concentrator e o Network Associates Pretty Good Privacy (PGP) Client executando a versão 6.5.1 para aceitar conexões entre si.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Concentrador Cisco VPN 3000 versão 4.7

-

Network Associates PGP Client versão 6.5.1

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Conventions

Para obter mais informações sobre convenções de documento, consulte as Convenções de dicas técnicas Cisco.

Configure o cliente PGP da Network Associates para conectar-se ao Cisco VPN 3000 Concentrator

Use este procedimento para configurar o Network Associates PGP Client para se conectar ao VPN 3000 Concentrator.

-

Inicie PGPNet > Hosts.

-

Clique em Adicionar e em Avançar.

-

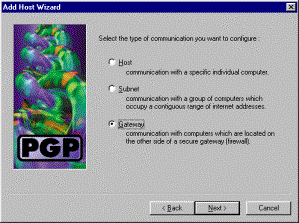

Escolha a opção Gateway e clique em Avançar.

-

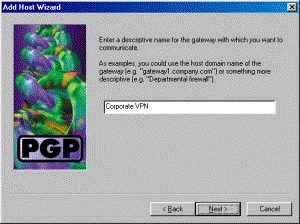

Insira um nome descritivo para a conexão e clique em Avançar.

-

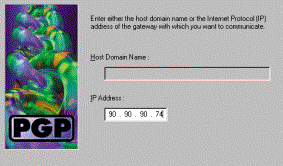

Insira o nome de domínio do host ou o endereço IP da interface pública do VPN 3000 Concentrator e clique em Next.

-

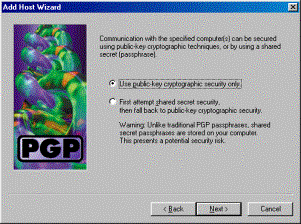

Selecione Usar somente segurança criptográfica de chave pública e clique em Avançar.

-

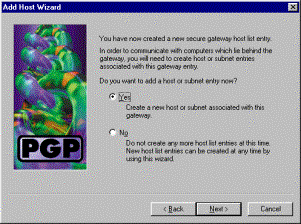

Selecione Sim e clique em Avançar. Quando você adiciona um novo host ou sub-rede, ele permite que você acesse redes privadas depois que sua conexão estiver protegida.

-

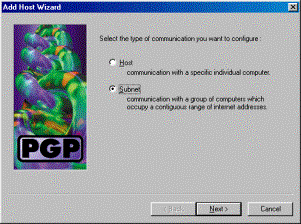

Selecione Subnet e clique em Next.

-

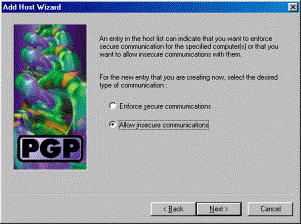

Escolha Allow unsecure communications e clique em Next.

O VPN 3000 Concentrator trata da segurança da conexão, não do software cliente PGP.

-

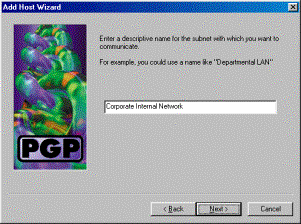

Digite um nome descritivo para identificar exclusivamente as redes às quais você se conecta e clique em Avançar.

-

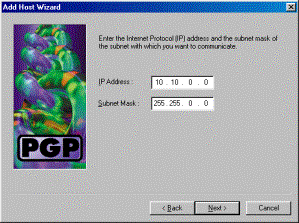

Insira o número de rede e a máscara de sub-rede da rede atrás do VPN 3000 Concentrator e clique em Next.

-

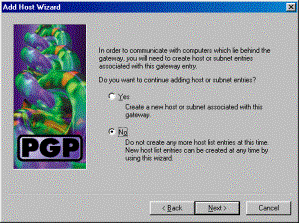

Se houver mais redes internas, escolha Sim. Caso contrário, escolha Não e clique em Avançar.

Configurar o Cisco VPN 3000 Concentrator para aceitar conexões do Network Associates PGP Client

Use este procedimento para configurar o Cisco VPN 3000 Concentrator para aceitar conexões de um cliente PGP da Network Associates:

-

Selecione Configuration > Tunneling and Security > IPSec > IKE Proposals.

-

Ative a proposta IKE-3DES-SHA-DSA selecionando-a na coluna Propostas inativas. Em seguida, clique no botão Ativate (Ativar) e no botão Save Needed (Salvar necessário).

-

Selecione Configuration > Policy Management > Traffic Management > SAs.

-

Clique em Add.

-

Deixe todos os campos, exceto estes, com suas configurações padrão:

-

Nome do SA: Crie um nome exclusivo para identificar isso.

-

Certificado Digital: Escolha o certificado de identificação do servidor instalado.

-

Proposta IKE: selecione IKE-3DES-SHA-DSA.

-

-

Clique em Add.

-

Selecione Configuration > User Management > Groups, clique em Add Group e configure estes campos:

Observação: se todos os usuários forem Clientes PGP, você poderá usar o Grupo Base (Configuração > Gerenciamento de Usuário > Grupo Base) em vez de criar novos grupos. Em caso afirmativo, ignore as etapas da guia Identidade e conclua as etapas 1 e 2 somente para a guia IPSec.

Na guia Identidade, insira estas informações:

-

Nome do grupo: insira um nome exclusivo. (Esse nome de grupo deve ser igual ao campo OU no certificado digital do cliente PGP.)

-

Senha: digite a senha do grupo.

Na guia IPSec, insira estas informações:

-

Autenticação: defina como Nenhum.

-

Configuração do Modo: Desmarque esta opção.

-

-

Clique em Add.

-

Economize conforme necessário durante todo o processo.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

28-Nov-2001 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback