Introdução

Este documento descreve em detalhes a integração do Secure Malware Analytics com o Firepower Management Center (FMC).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- FMC do Firepower Management

- Configuração básica do dispositivo de malware seguro

- Criar Certificados de Autoridade (CA)

- Linux/Unix

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- FMC versão 6.6.1

- Threat Grid 2.12.2

- CentOS 8

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Problema

Neste cenário de caso de uso, você pode ver 2 problemas e dois códigos de erro.

Cenário 1

A integração falha com erros:

Sandbox registration failed: Peer certificate cannot be authenticated with given CA certificates (code = 60)

Quando se trata deste problema, a questão está relacionada com o certificado que não é carregado no FMC como uma cadeia completa. Como o certificado assinado pela CA foi usado, toda a cadeia de certificados combinada em um único arquivo PEM precisa ser usada. Em outra palavra, você começa com CA raiz > Cert intermediário (se aplicável) > Clean Int. Consulte este artigo no guia oficial que descreve os requisitos e o procedimento.

Se houver uma cadeia de assinatura de vários níveis de CAs, todos os certificados intermediários necessários e o certificado raiz devem estar contidos em um único arquivo que é carregado no FMC.

- Todos os certificados devem ser codificados por PEM.

- As novas linhas do arquivo devem ser UNIX, não DOS.

- Se o dispositivo Threat Grid apresentar um certificado autoassinado, carregue o certificado baixado desse dispositivo.

- Se o dispositivo Threat Grid apresentar um certificado assinado pela CA, carregue o arquivo que contém a cadeia de assinatura do certificado.

Caution: Se você tiver gerado novamente o certificado autoassinado do dispositivo Secure Malware, certifique-se de ter reconfigurado o dispositivo somente depois que o dispositivo Secure Malware enviar o certificado atualizado durante o handshake SSL.

Cenário 2

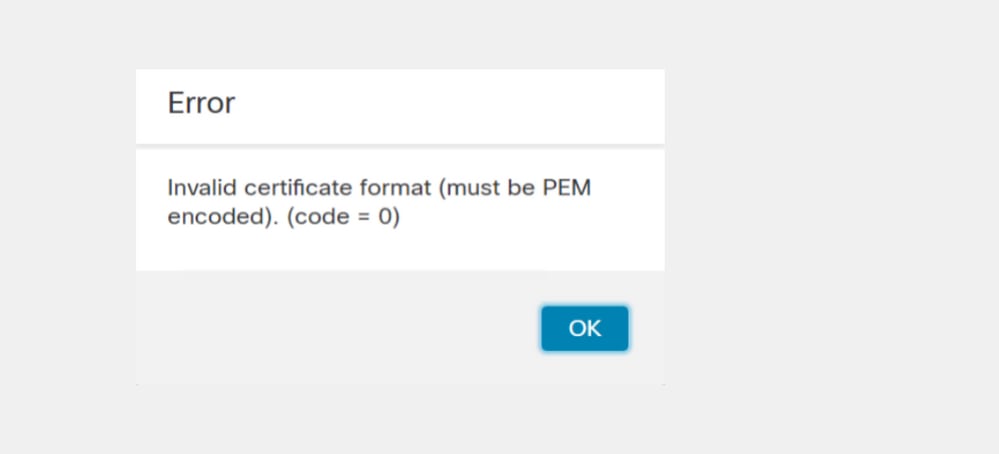

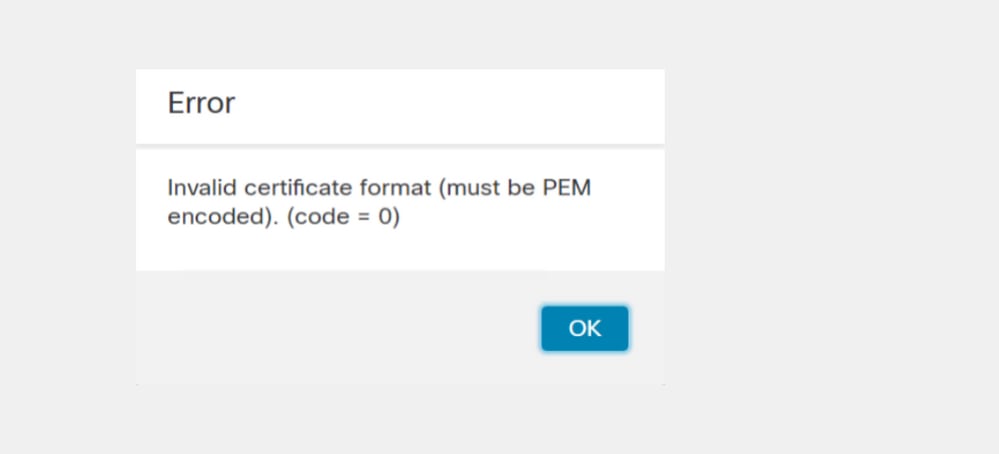

Erro de formato de certificado inválido

Invalid Certificate format (must be PEM encoded) (code=0)

Erro de formato do certificado, como mostrado na imagem.

Este erro ocorre devido à formatação incorreta do certificado PEM combinado criado na máquina Windows que usa OpenSSL. É altamente recomendável usar uma máquina Linux para criar este certificado.

Integração

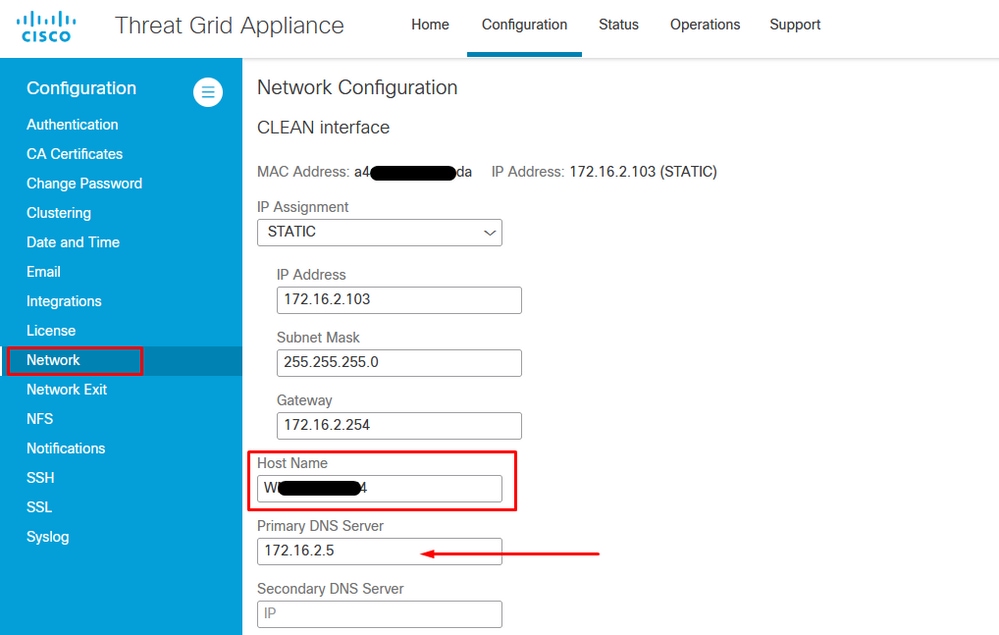

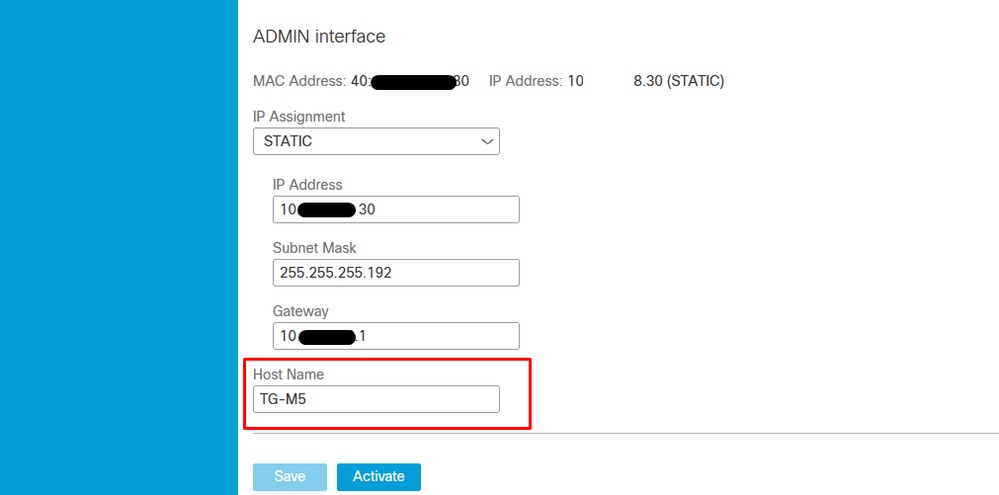

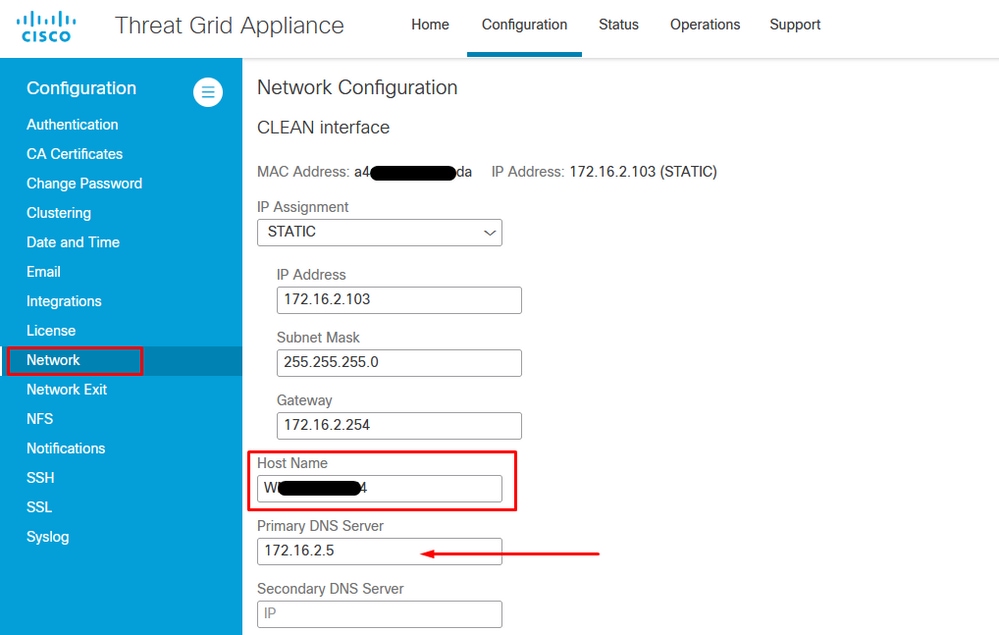

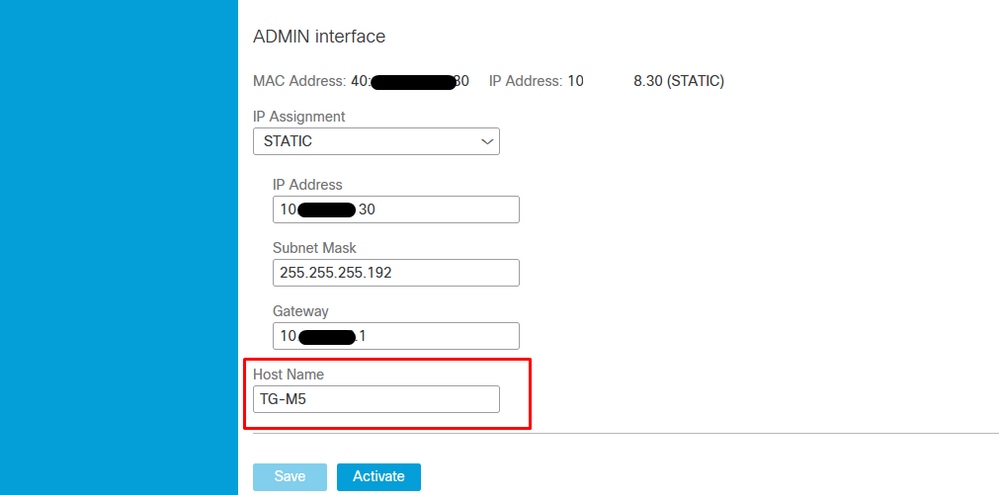

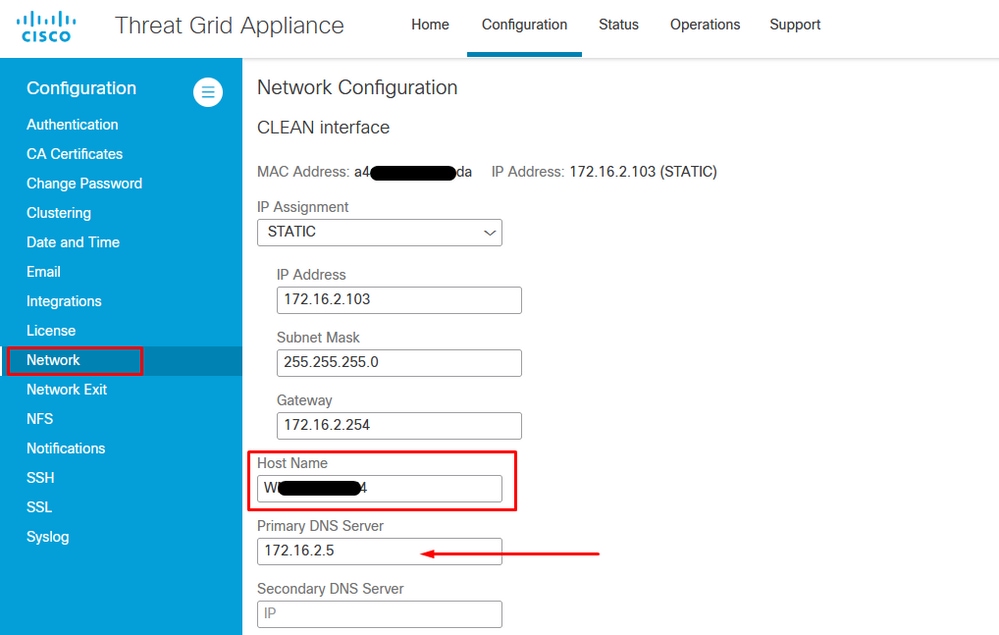

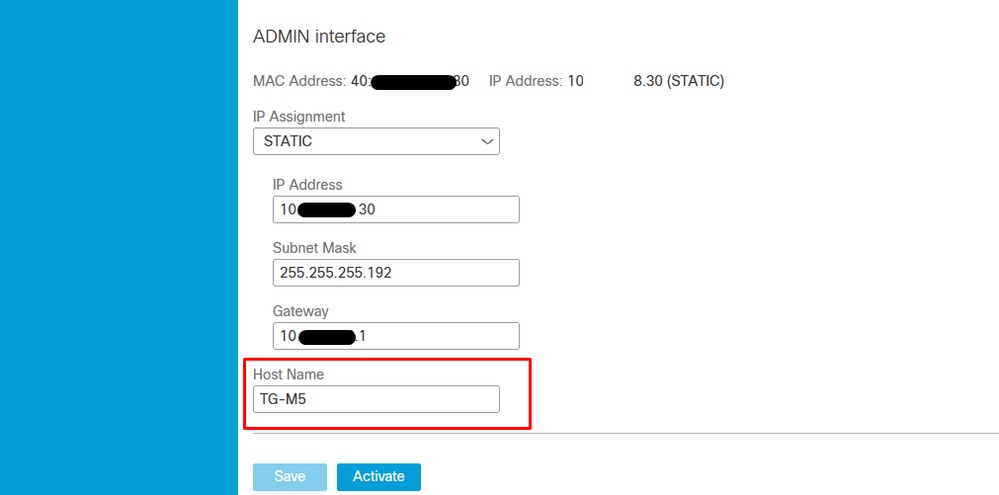

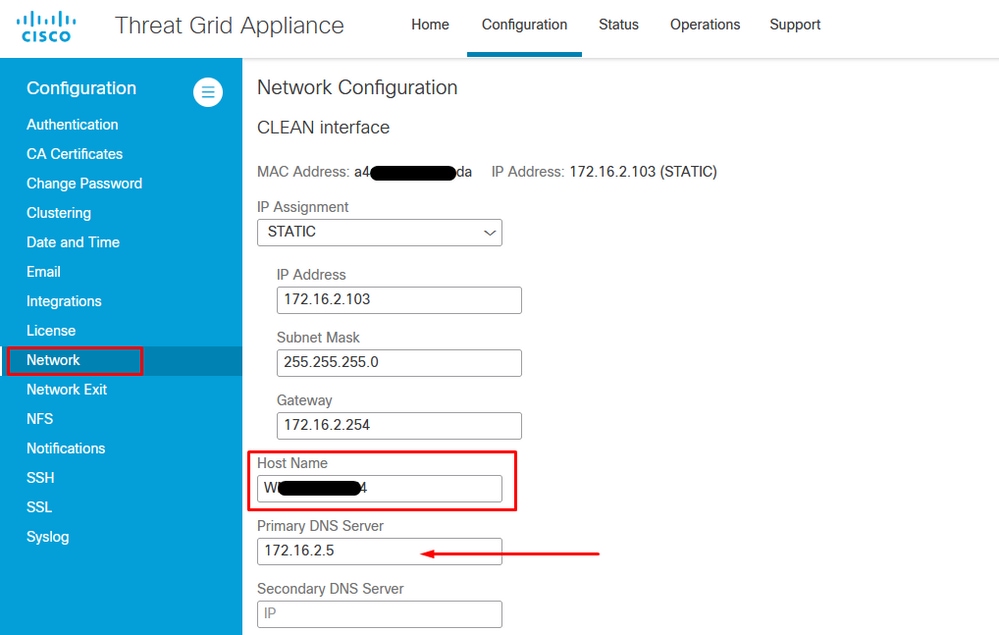

Etapa 1. Configure a TGA, conforme mostrado nas imagens.

Certificados internos assinados por CA para interface de Administração Limpa

Etapa 1. Gere a chave privada que é usada para a interface admin e clean.

openssl ecparam -name secp521r1 -genkey -out private-ec-key.pem

Etapa 2. Gerar CSR.

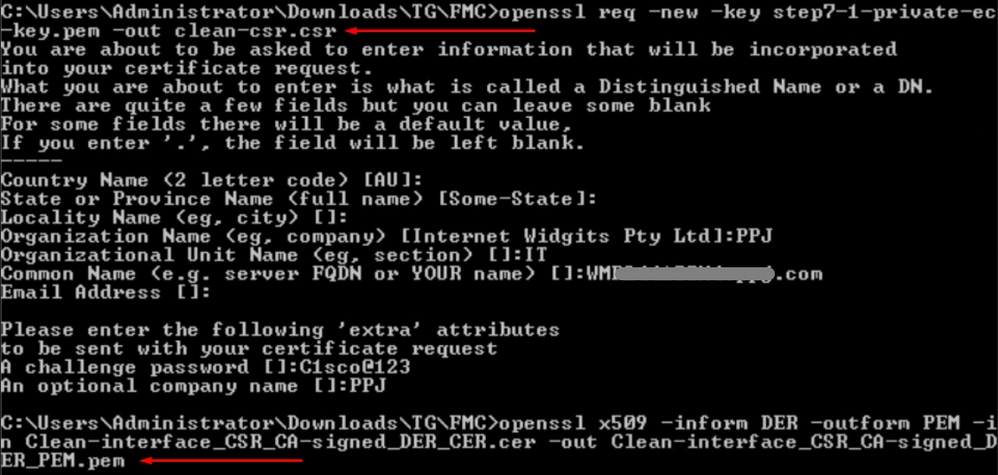

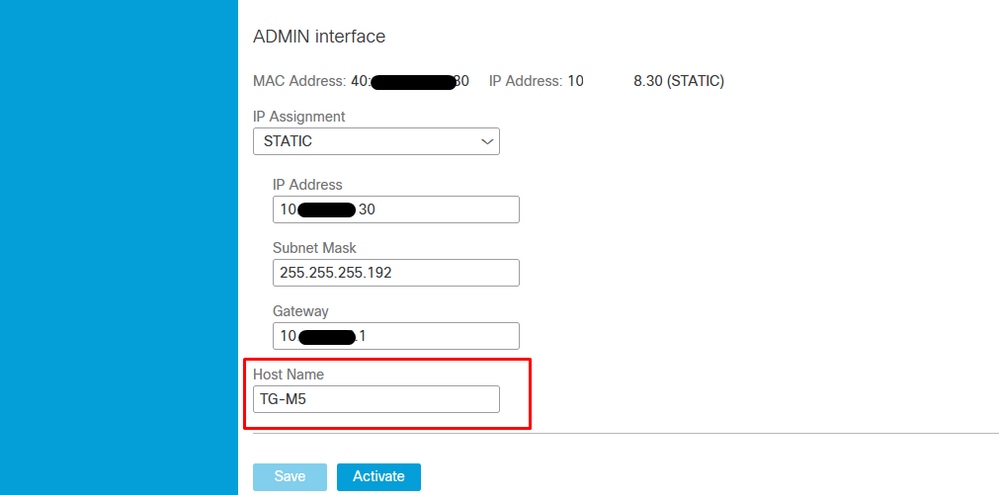

Limpar interface

Etapa 1. Navegue até a criação do CSR e use a chave privada gerada.

openssl req -new -key private-ec-key.pem -out MYCSR.csr

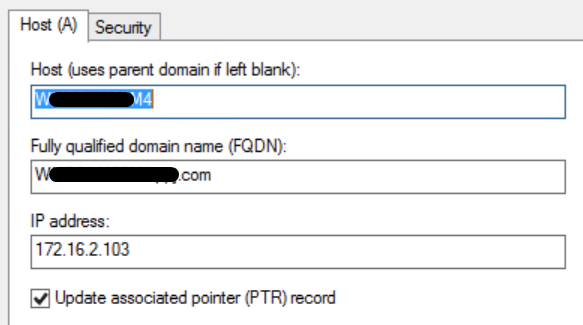

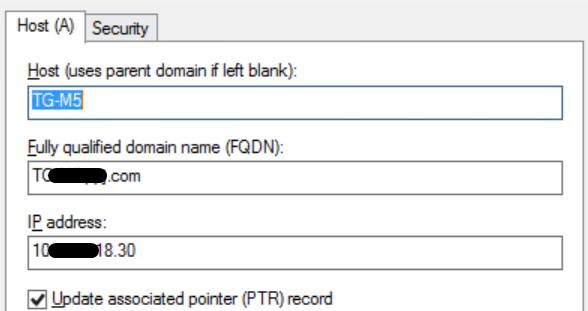

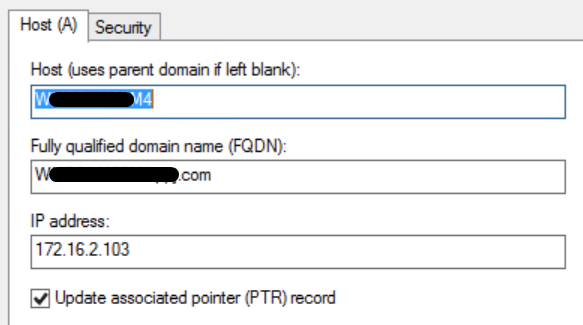

Note: O nome CN deve ser inserido para CSR e deve corresponder ao nome de host da interface Clean definida em "Network". Uma entrada DNS deve estar presente no servidor DNS que resolve o nome de host da interface Clean.

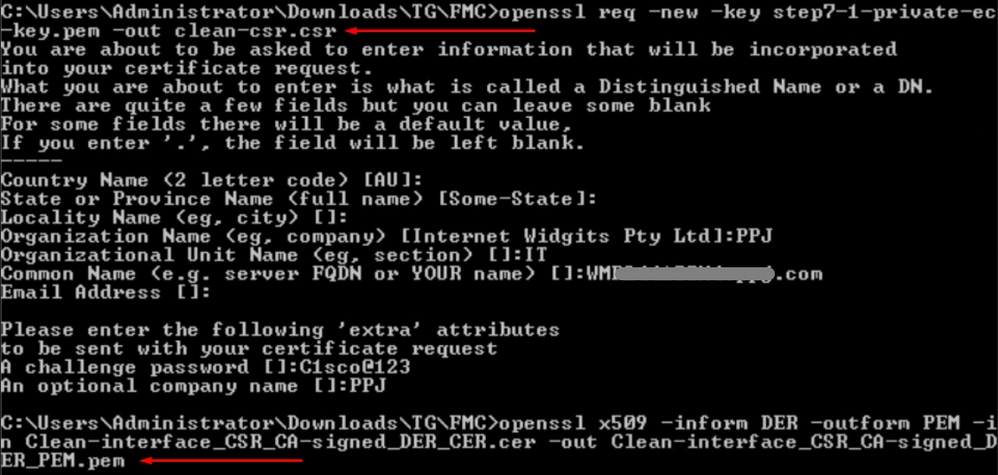

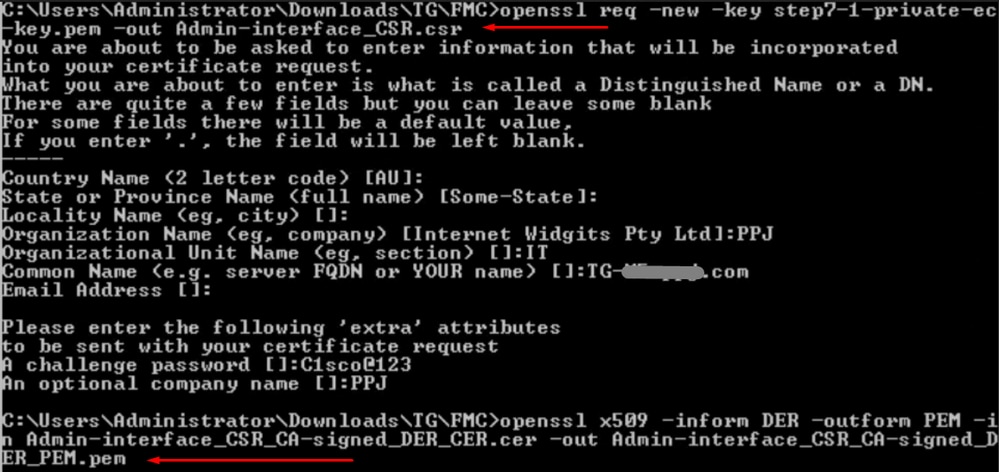

Interface do administrador

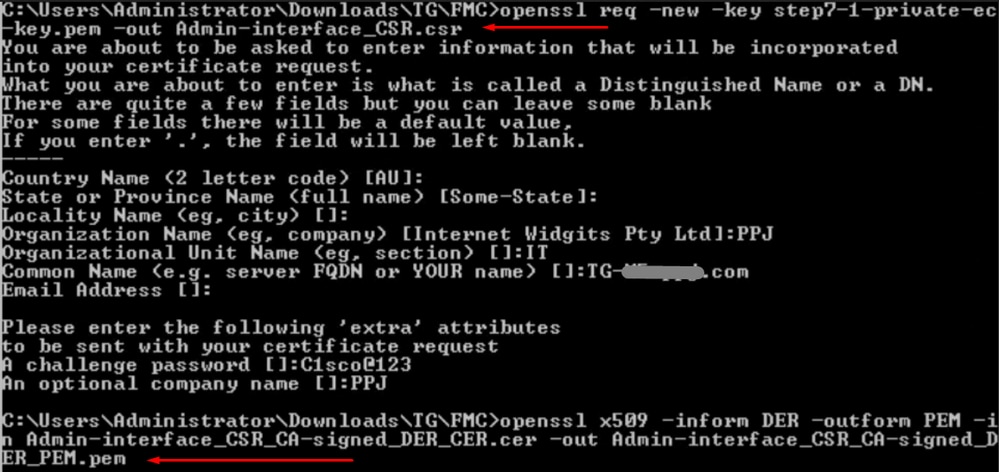

Etapa 1. Navegue até a criação do CSR e use a chave privada gerada.

openssl req -new -key private-ec-key.pem -out MYCSR.csr

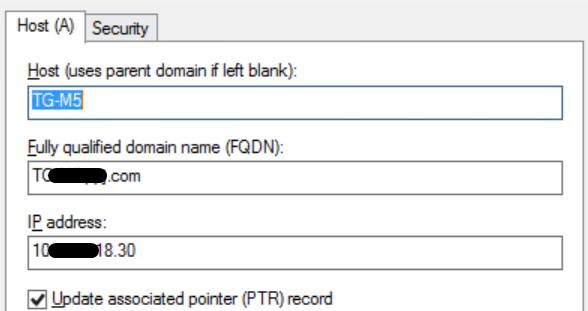

Note: O nome CN deve ser inserido para CSR e deve corresponder ao "nome do host" da "interface administrativa" definida em "Rede". Uma entrada DNS deve estar presente no servidor DNS que resolve o nome de host da interface limpa.

Etapa 2. O CSR deve ser assinado pelo CA. Descarregue o certificado no formato DER com a extensão CER.

Etapa 3. Converter CER em PEM.

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem

Limpar a interface CSR e CER para PEM

Interface de administração CSR e CER para PEM

Formato adequado do certificado para o CVP

Se você já recebeu certificados e eles estão no formato CER/CRT e são legíveis quando um editor de texto é usado, você pode simplesmente alterar a extensão para PEM.

Se o certificado não for legível, é necessário converter o formato DER para o formato legível PEM.

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem

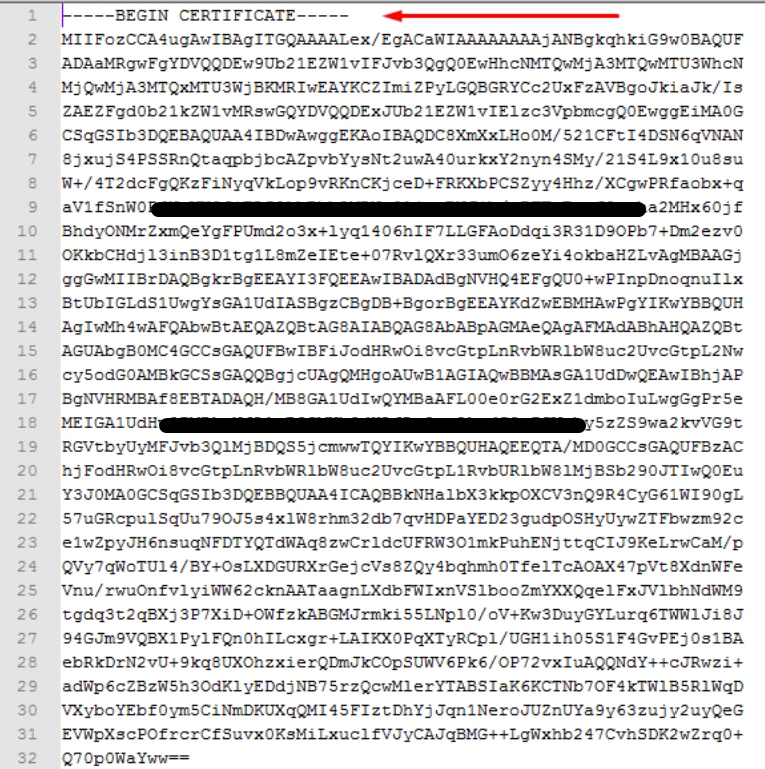

PEM

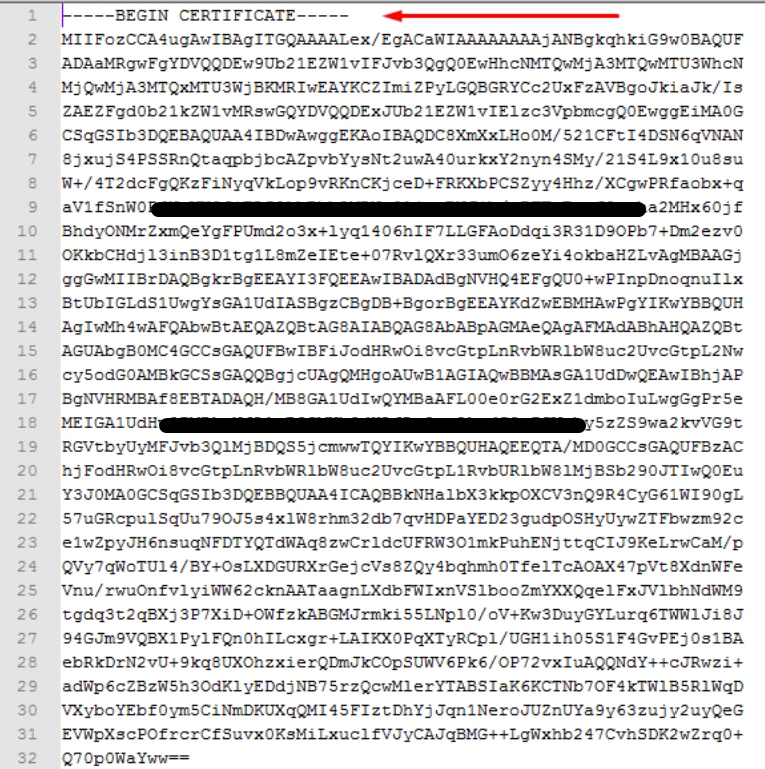

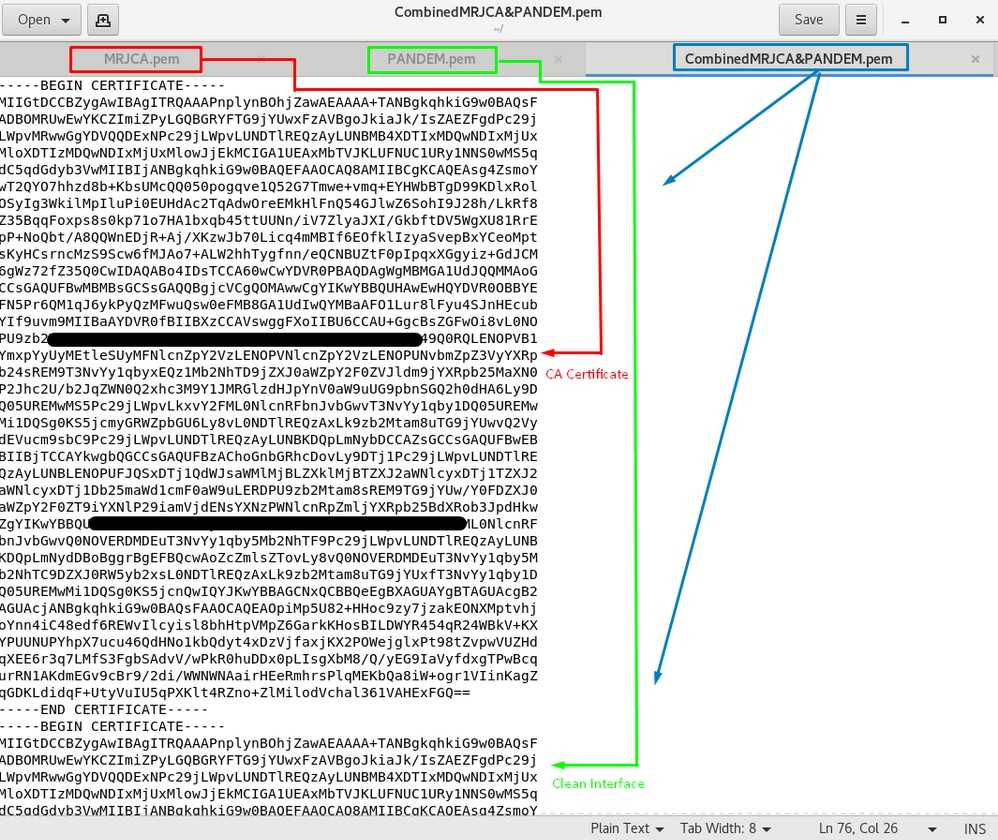

Exemplo de formato legível PEM, como mostrado na imagem.

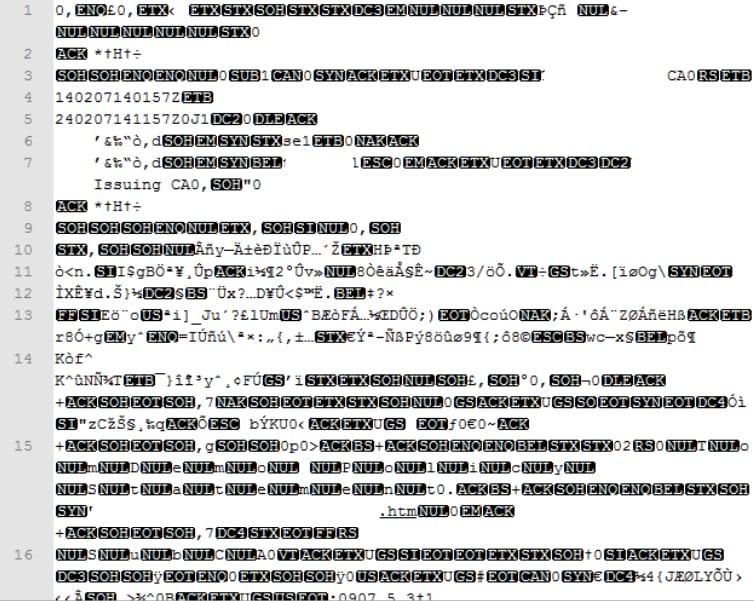

DER

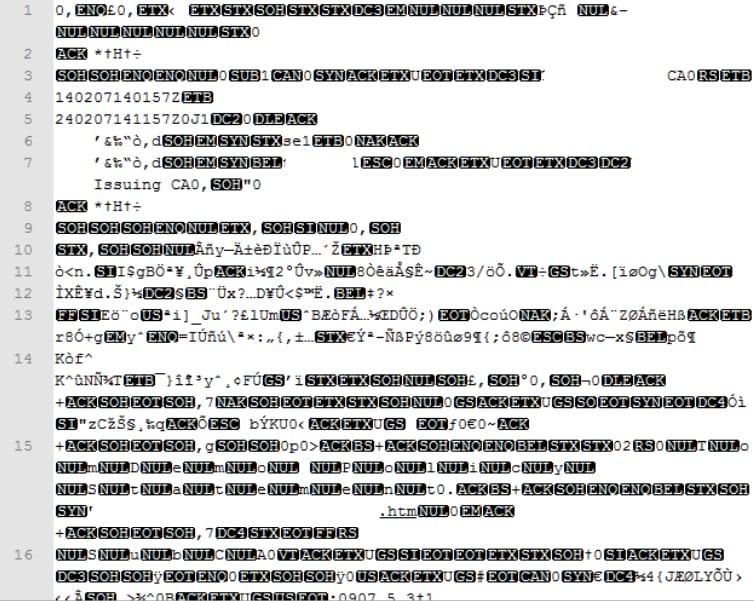

Exemplo de formato legível DER, como mostrado na imagem

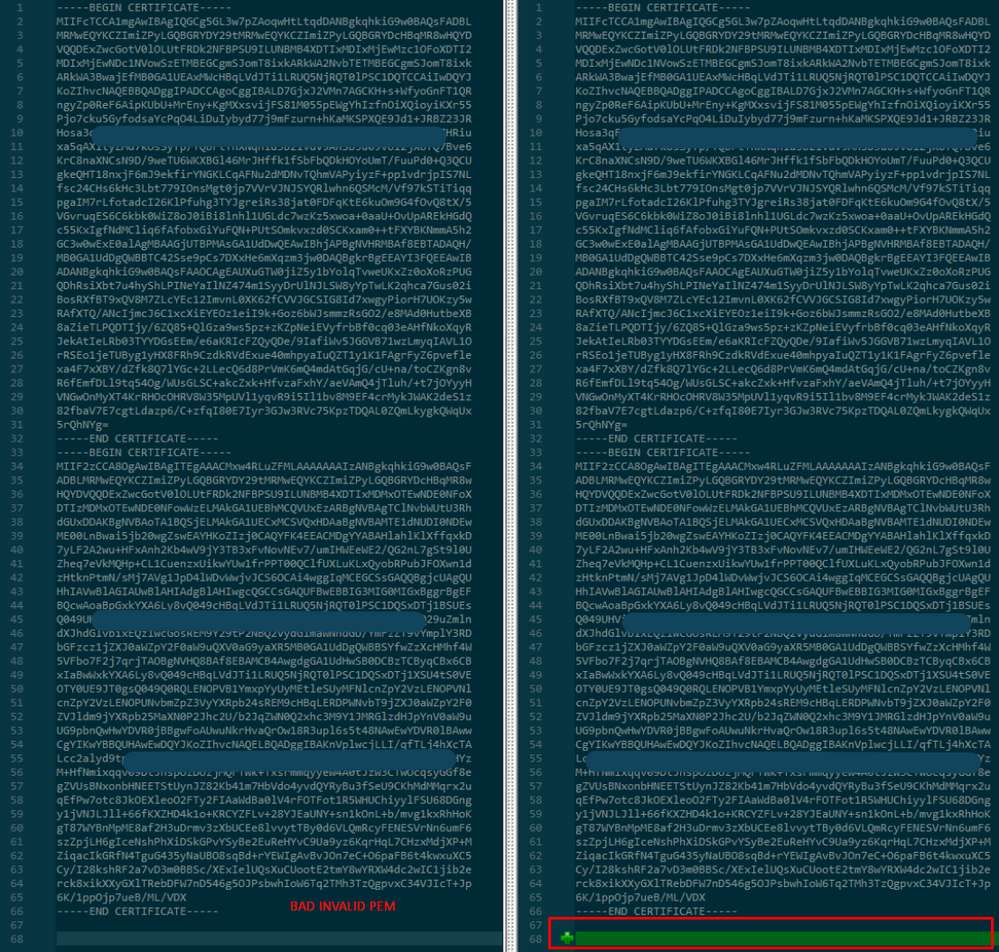

Diferença entre o certificado criado no Windows e no Linux

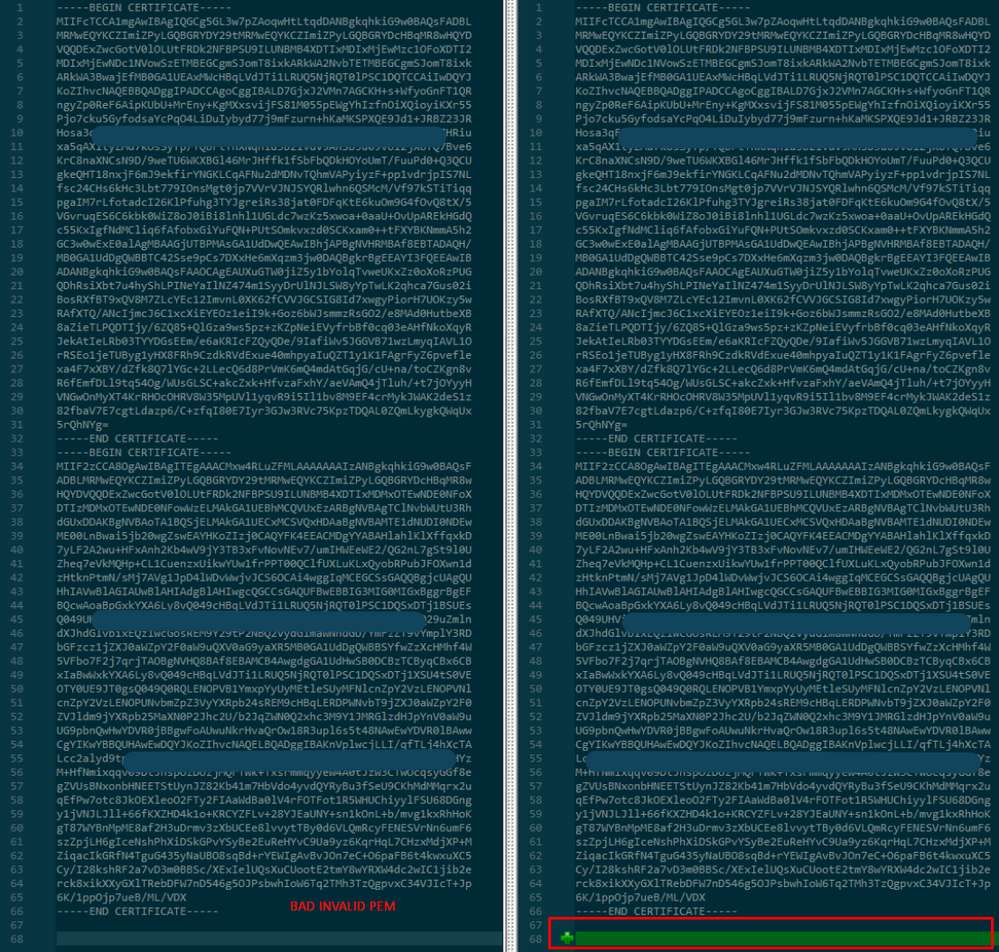

Uma simples comparação lado a lado de ambos os certificados próximos um do outro você pode usar o plug- in Compare no Bloco de Notas ++ inviabilizou a diferença codificada na #68 da linha. À esquerda, você pode ver o certificado criado no Windows, à direita você pode encontrar o certificado gerado na máquina Linux. O da esquerda tem um retorno de carro, o que torna o certificado PEM inválido para o FMC. No entanto, você não pode identificar a diferença no editor de texto, exceto aquela linha no Bloco de Notas ++.

Copie o certificado PEM recém-criado/convertido para as interfaces RootCA e CLEAN para sua máquina Linux e remova o retorno de carro do arquivo PEM.

sed -i 's/\r//'

Por exemplo, sed -i 's/\r//' OPADMIN.pem.

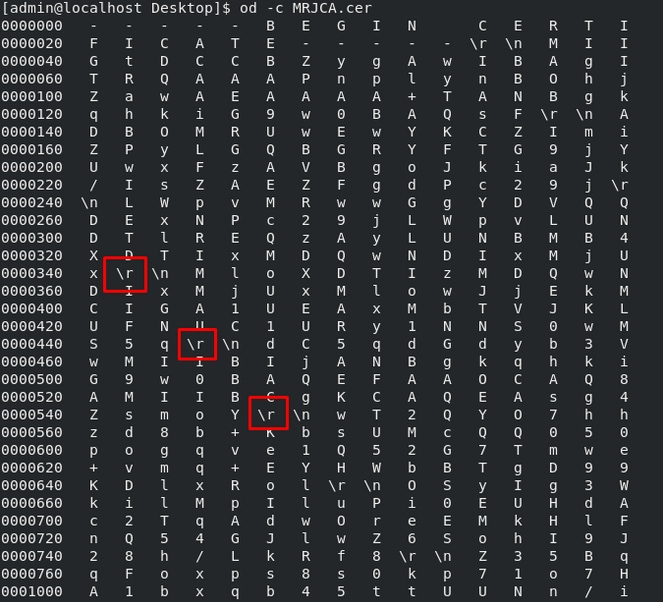

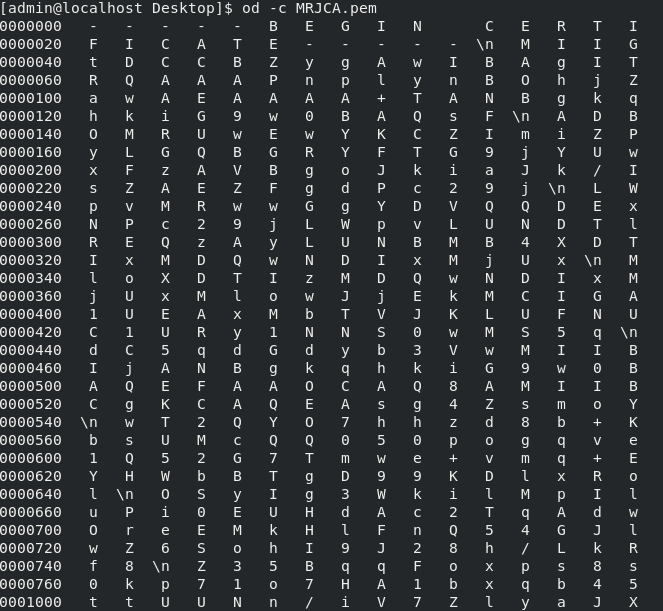

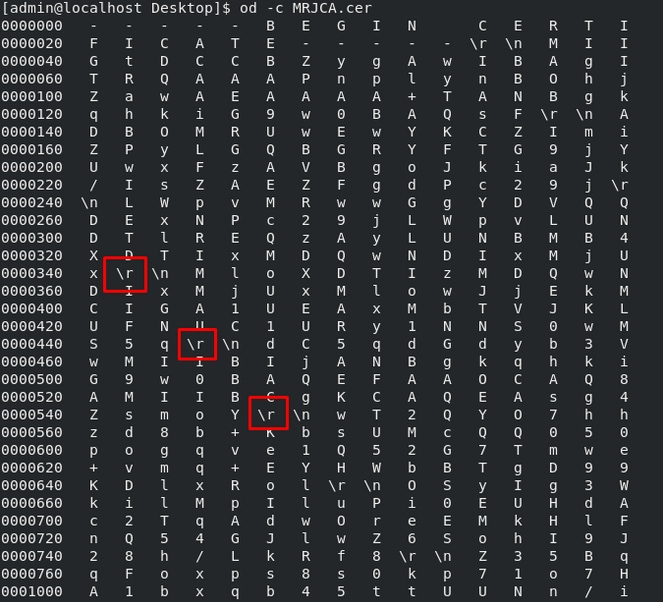

Verifique se o retorno de carro está presente.

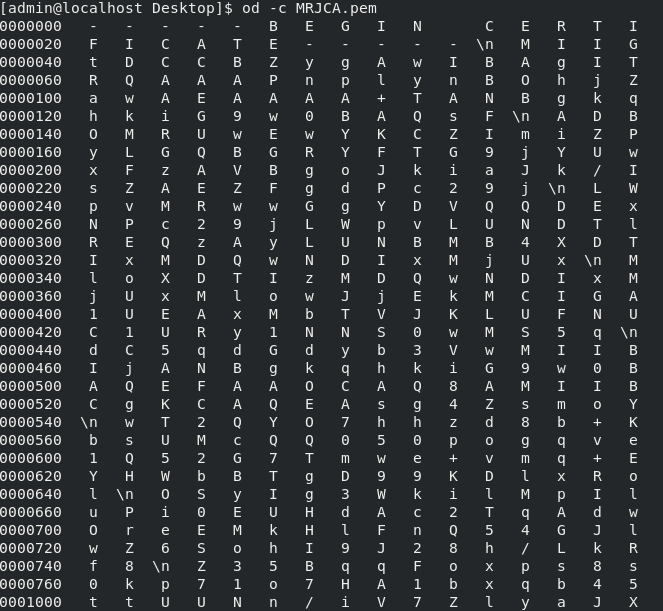

od -c

Certificados que ainda têm retorno de carro apresentado, como mostrado na imagem.

Certificar depois de executá-lo em um computador Linux.

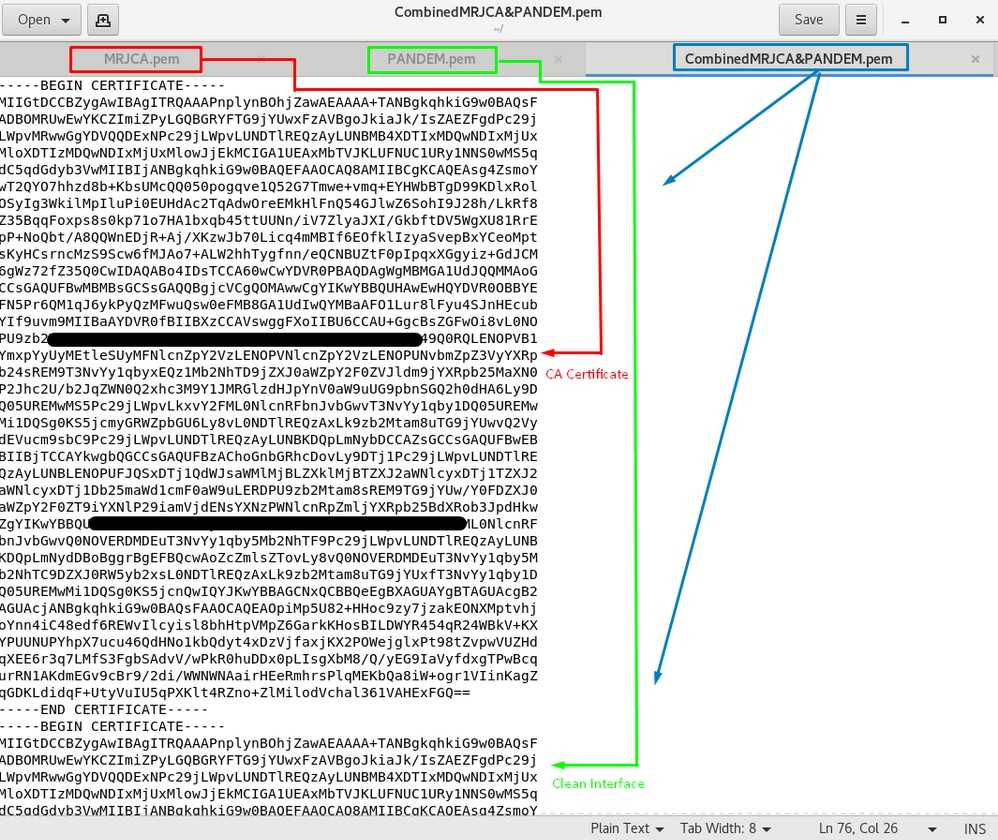

Para o FMC combinar Root_CA e o certificado no-carry em uma máquina Linux, use o comando next.

cat >

Por exemplo, cat Clean-interface_CSR_CA-signed_DER_CER_PEM_no-carry.pem Root-CA.pem > combine.pem.

Ou você também pode abrir um novo editor de texto em sua máquina Linux e combinar ambos os certificados Limpar com o retorno de carro removido em um arquivo e salvá-lo com a extensão .PEM. Você deve ter seu certificado CA na parte superior e o certificado Clean Interface na parte inferior.

Este deve ser o seu certificado que você carregará posteriormente no FMC para integrar com o dispositivo TG.

Carregamento de certificado para o dispositivo Secure Malware Analytics e o FMC

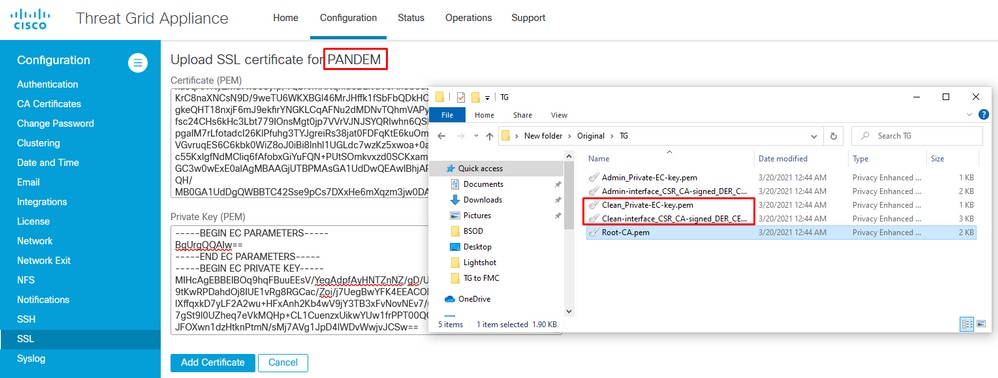

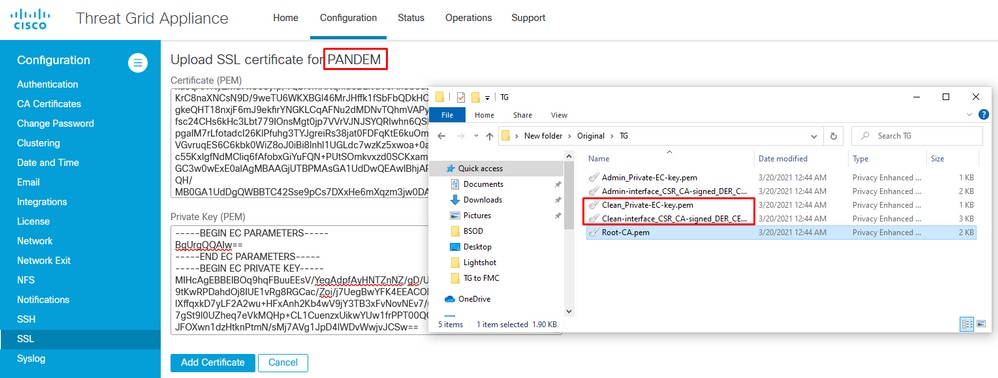

Carregar certificado para uma interface limpa

Navegue para Configuration > SSL > PANDEM - Actions Upload New Certificate > Add Certificate, conforme mostrado na imagem.

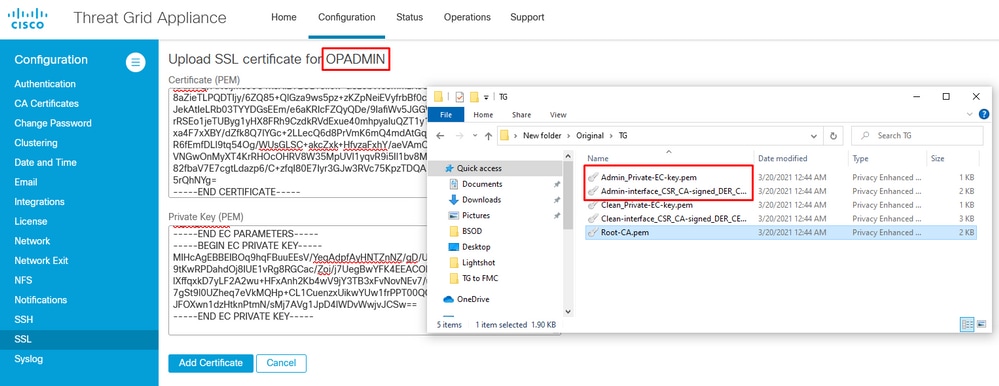

Carregar certificado para uma interface de administrador

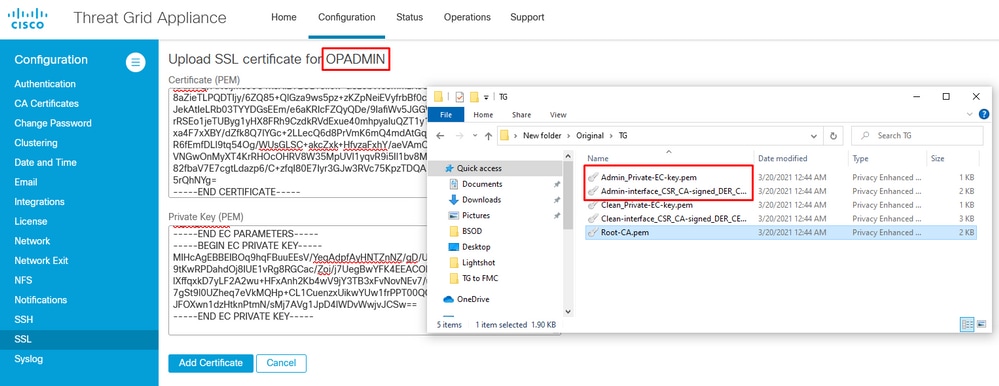

Navegue até Configuration > SSL > OPADMIN - Actions Upload New Certificate > Add Certificate, conforme mostrado na imagem.

Carregar certificado no FMC

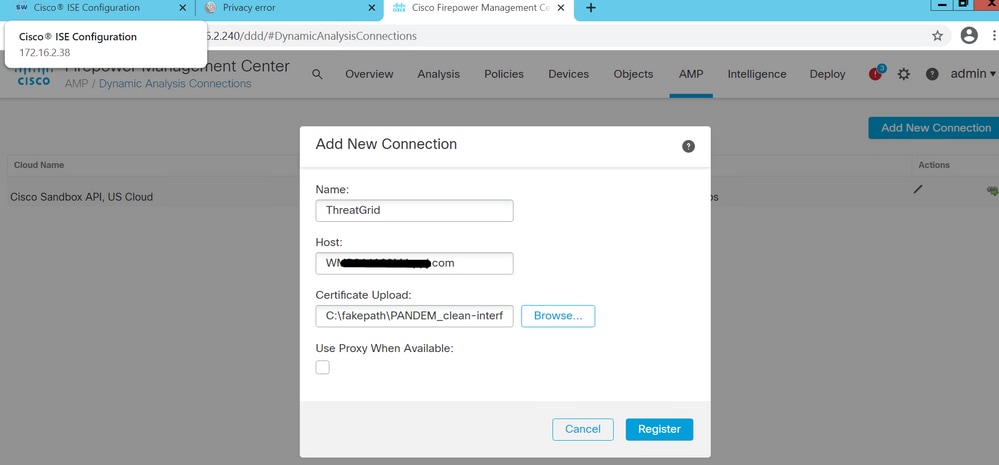

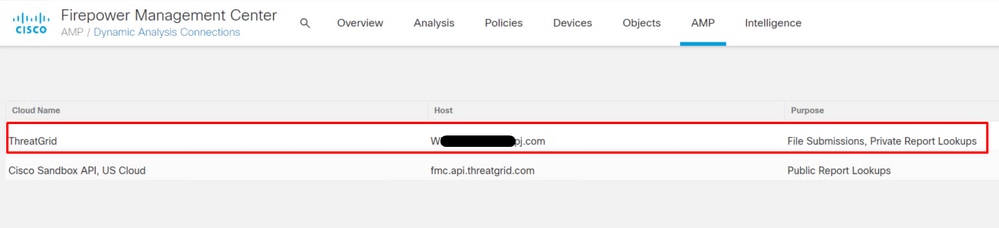

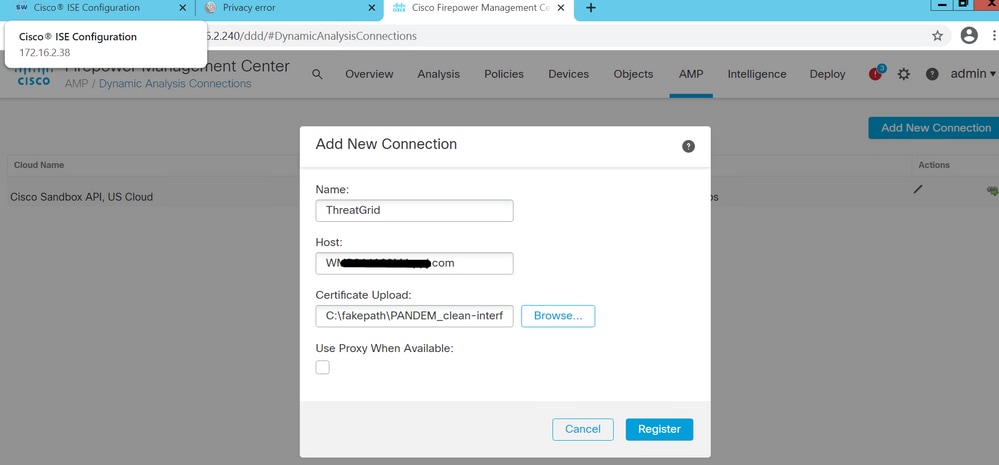

Para carregar o certificado no FMC, navegue para AMP > Dynamic Analysis Connections > Add New Connection e preencha as informações necessárias.

Nome: Qualquer nome para identificar.

Host: FQDN da interface limpa conforme definido quando o CSR para a interface limpa é gerado

Certificado: O certificado combinado de ROOT_CA e clean interface_no-carry.

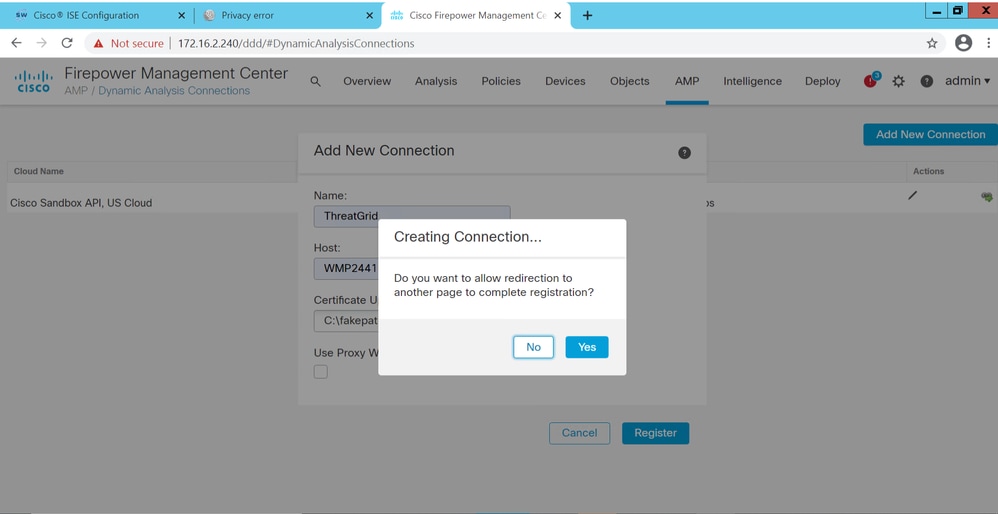

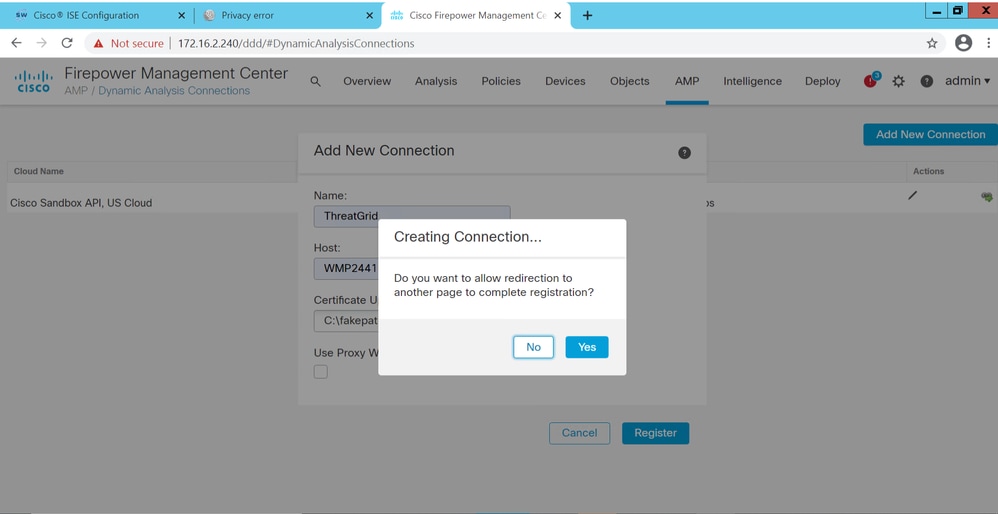

Depois que a New Connection for registrada, uma janela pop-up será exibida. Clique no botão Yes.

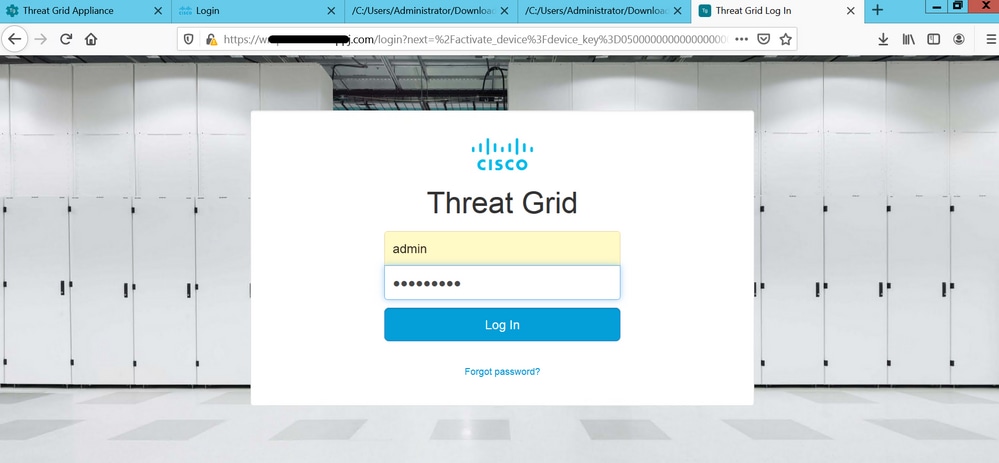

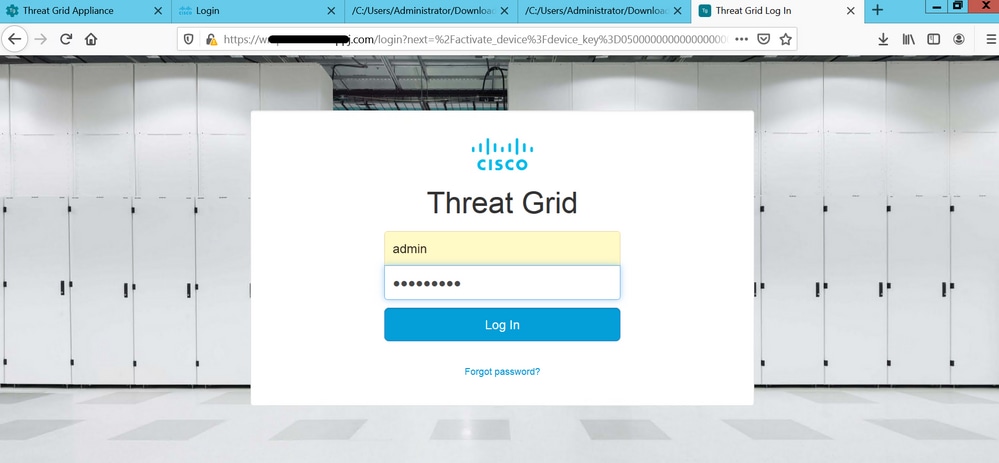

A página redireciona para a interface Secure Malware Analytics Clean e para o prompt de login, como mostrado nas imagens.

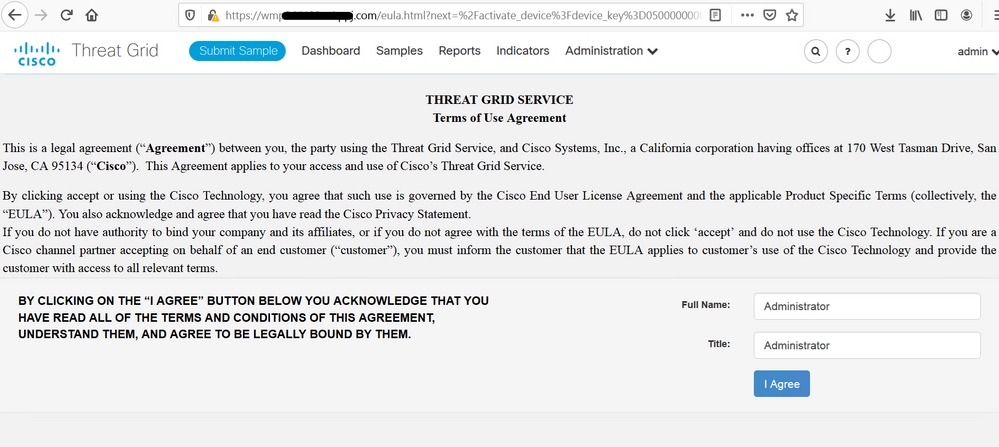

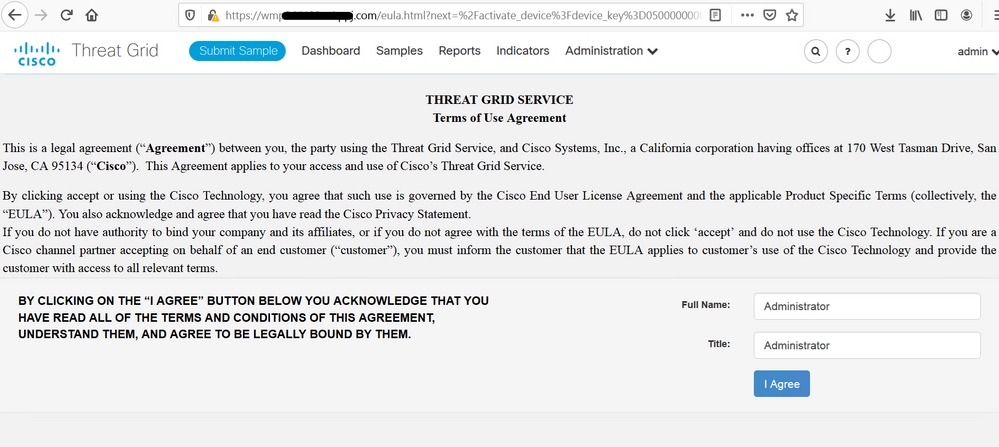

Aceite o EULA.

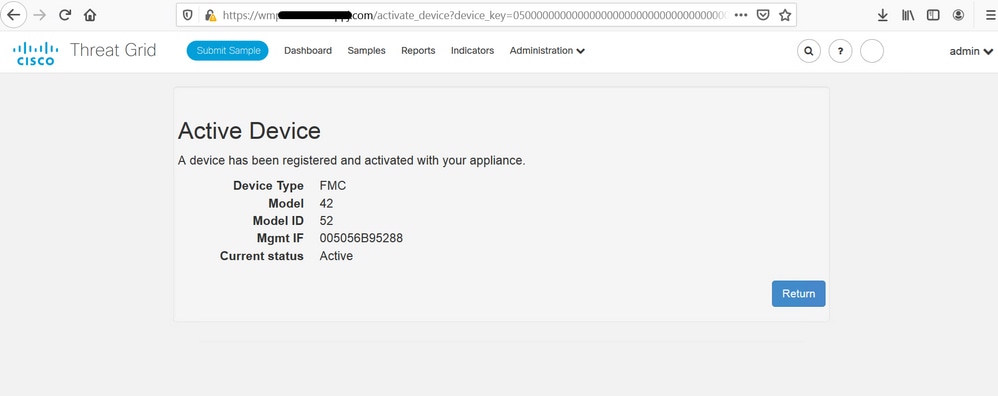

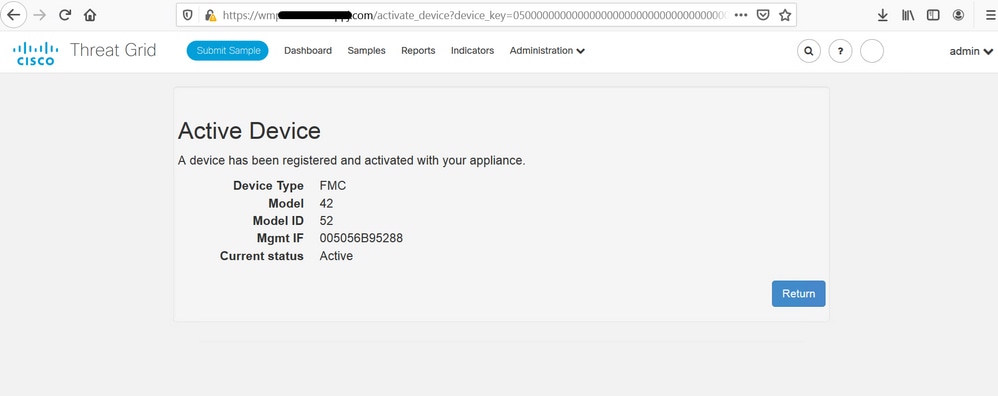

A integração bem-sucedida exibe um dispositivo ativo, como mostrado na imagem.

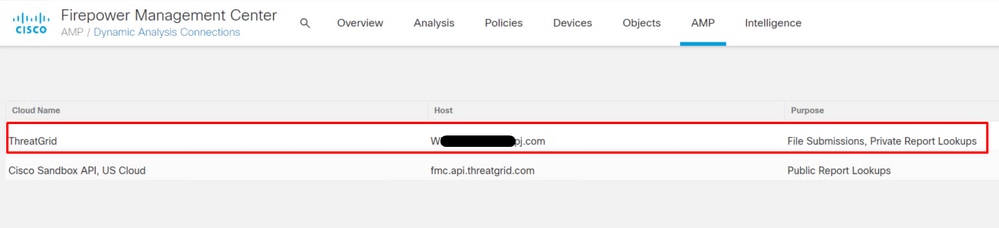

Clique em Return, back to FMC with successful Secure Malware Analytics integration (Retornar ao FMC com a integração bem-sucedida do Secure Malware Analytics), conforme mostrado na imagem.

Informações Relacionadas

Feedback

Feedback