Introduction

Este documento descreve como configurar seu Secure Network Analytics Manager (SNA) para usar Amazon Web Services Simple Email Service AWS SES.

Prerequisites

Requirements

A Cisco recomenda o conhecimento destes tópicos:

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

Revisar a configuração do AWS SES

São necessários três bits de informação do AWS:

- local AWS SES

- Nome de usuário SMTP

- Senha SMTP

Note: O AWS SES localizado no sandbox é aceitável, mas esteja ciente das limitações para ambientes de sandbox: https://docs.aws.amazon.com/ses/latest/dg/request-production-access.html

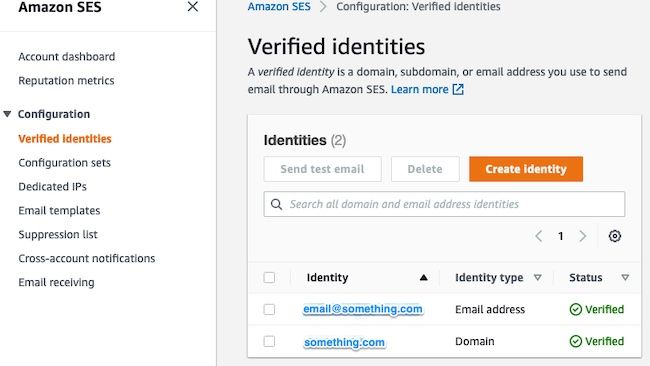

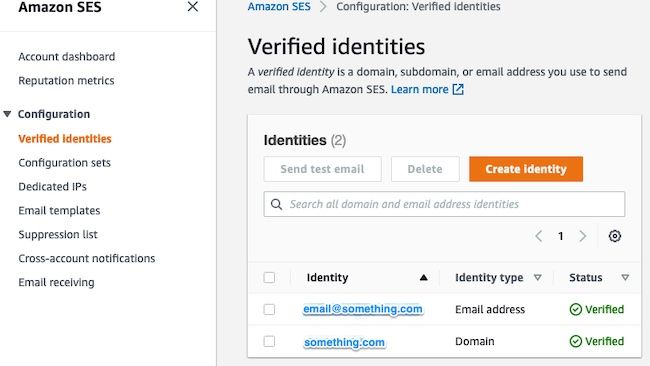

No console AWS, navegue até Amazon SESe selecione Configuration e clique em Verified Identities.

Você deve ter um domínio verificado. Não é necessário um endereço de email verificado. Consulte a documentação da AWS https://docs.aws.amazon.com/ses/latest/dg/creating-identities.html#verify-domain-procedure

Observe o local do seu endpoint SMTP. Esse valor será necessário posteriormente.

Criar Credenciais SMTP do AWS SES

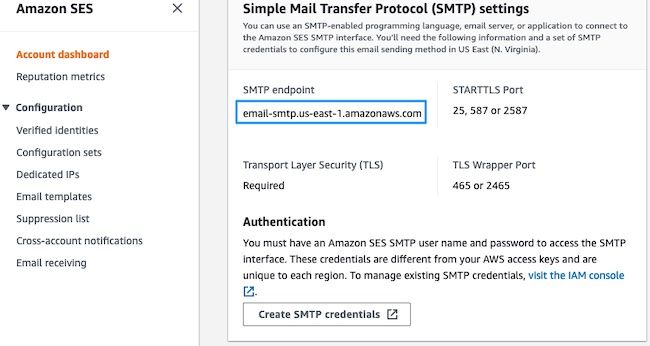

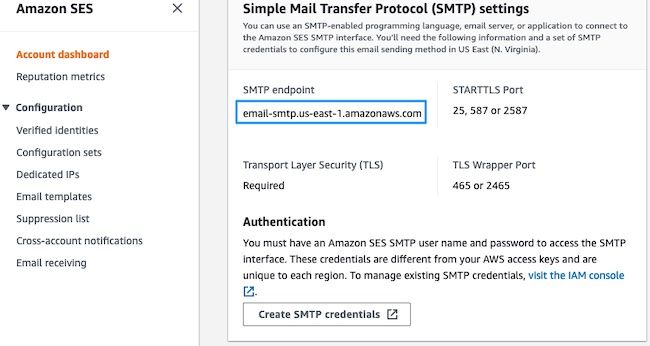

No console AWS, navegue até Amazon SESe clique em Account Dashboard.

Role para baixo até " Simple Mail Transfer Protocol (SMTP) settings" e clique em Create SMTP Credentials quando estiver pronto para concluir essa configuração.

Credenciais mais antigas e não utilizadas (aproximadamente 45 dias) não parecem ter erros como credenciais inválidas.

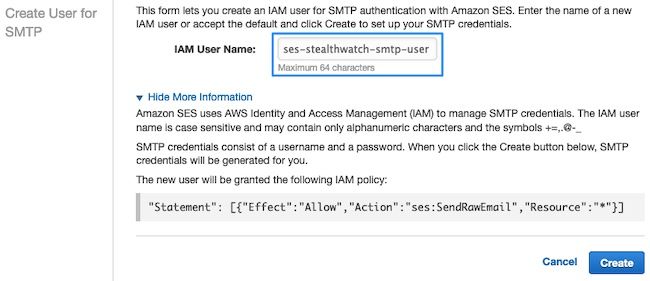

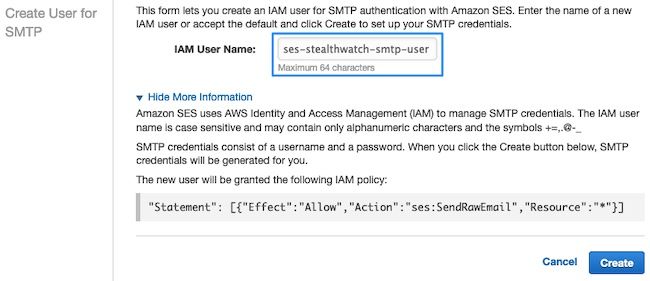

Nessa nova janela, atualize o nome de usuário para qualquer valor e clique em Create.

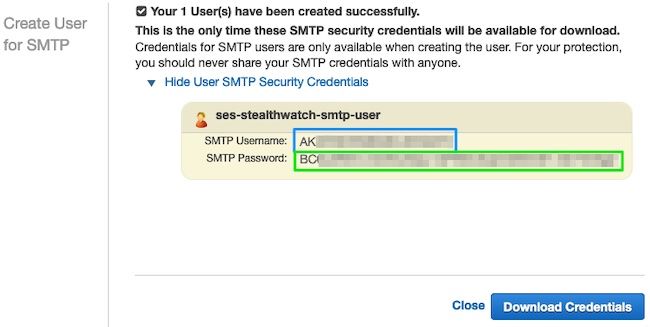

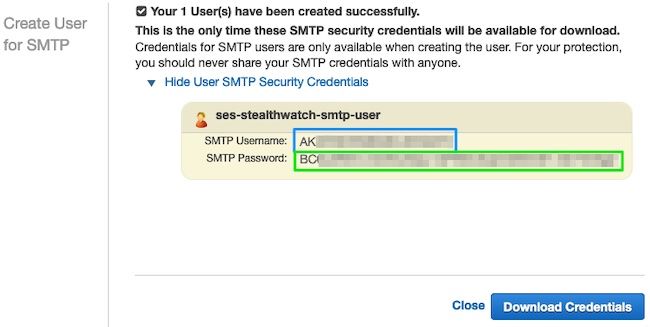

Quando a página apresentar as credenciais, salve-as. Mantenha esta guia do navegador aberta.

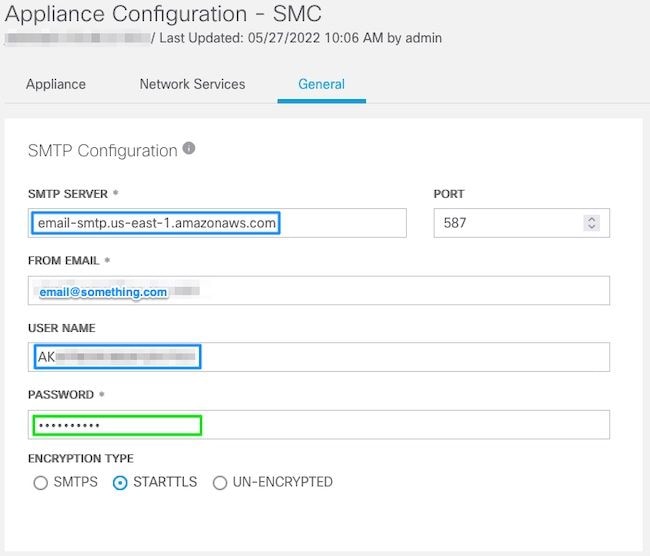

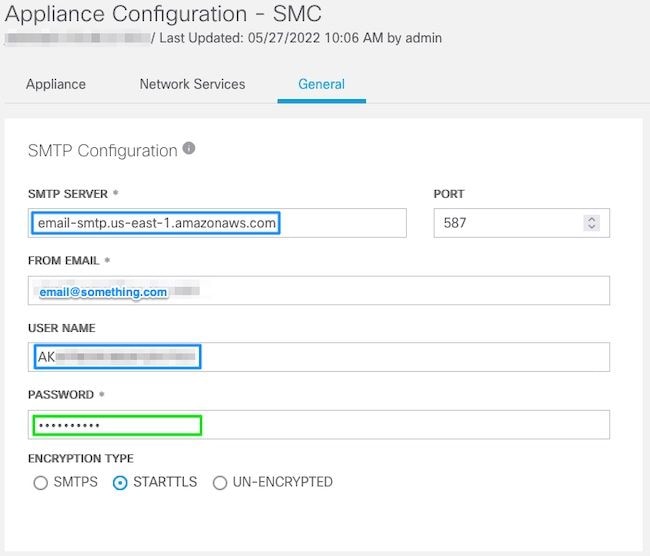

Configurar SMTP do SNA Manager

Faça login no SNA Managere abrir SMTP Notifications seção

- Abrir

Central Management > Appliance Manager.

- Clique no botão

Actions para o equipamento.

- Selecionar

Edit Appliance Configuration.

- Selecione o

General guia.

- Role para baixo até

SMTP Configuration

- Inserir os valores reunidos do AWS

SMTP Server: Este é o local do Ponto de Extremidade SMTP obtido do SMTP Settings nos AWS SES Account Dashboard página Port: Digite 25, 587 ou 2587 From Email: Pode ser definido para qualquer endereço de e-mail que contenha o AWS Verified Domain-

User Name: Este é o nome de usuário SMTP que foi apresentado na última etapa do Review AWS SES Configuration seção

-

Password: Esta é a senha SMTP que foi apresentada na última etapa do Review AWS SES Configuration seção

Encryption Type: Selecione STARTTLS (Se você selecionar SMTPS, edite a porta para 465 ou 2465)

- Aplique as configurações e aguarde o

SNA Manager para voltar a uma UP estado em Central Management

Reunir certificados AWS

Estabelecer uma sessão SSH para o SNA Managere faça login como o usuário raiz.

Revise estes três itens

- Alterar a localização do ponto final SMTP (por exemplo, email-smtp.us-east-1.amazonaws.com)

- Alterar a porta usada (por exemplo, padrão de 587 para STARTTLS)

- Os comandos não têm STDOUT, o prompt é retornado após a conclusão

Para STARTTLS (porta padrão de 587):

openssl s_client -starttls smtp -showcerts -connect email-smtp.us-east-1.amazonaws.com:587 <<< "Q" 2>/dev/null > mycertfile.crt awk 'split_after == 1 {n++;split_after=0} /-----END CERTIFICATE-----/ {split_after=1} {print > "cacert" n ".pem"}' < mycertfile.crt for i in `ls -t1 *.pem`; do cp $i $(awk -F "CN=" '/s:/ {gsub(/ /,x ); print $NF}' $i).pem ; done ; rm -f cacert* mycertfile.crt

Para SMTPS (porta padrão de 465):

openssl s_client -showcerts -connect email-smtp.us-east-1.amazonaws.com:465 <<< "Q" 2>/dev/null > mycertfile.crt awk 'split_after == 1 {n++;split_after=0} /-----END CERTIFICATE-----/ {split_after=1} {print > "cacert" n ".pem"}' < mycertfile.crt for i in `ls -t1 *.pem`; do cp $i $(awk -F "CN=" '/s:/ {gsub(/ /,x ); print $NF}' $i).pem ; done ; rm -f cacert* mycertfile.crt

Os arquivos de certificado com a extensão pem são criados no diretório de trabalho atual, e não deste diretório (saída do comando pwd / última linha)

sna_manager:~# openssl s_client -starttls smtp -showcerts -connect email-smtp.us-east-1.amazonaws.com:587 <<< "Q" 2>/dev/null > mycertfile.crt

sna_manager:~# awk 'split_after == 1 {n++;split_after=0} /-----END CERTIFICATE-----/ {split_after=1} {print > "cacert" n ".pem"}' < mycertfile.crt

sna_manager:~# for i in `ls -t1 *.pem`; do cp $i $(awk -F "CN=" '/s:/ {gsub(/ /,x ); print $NF}' $i).pem ; done ; rm -f cacert* mycertfile.crt

sna_manager:~# ll

total 16

-rw-r--r-- 1 root root 1648 May 27 14:54 Amazon.pem

-rw-r--r-- 1 root root 1829 May 27 14:54 AmazonRootCA1.pem

-rw-r--r-- 1 root root 2387 May 27 14:54 email-smtp.us-east-1.amazonaws.com.pem

-rw-r--r-- 1 root root 1837 May 27 14:54 StarfieldServicesRootCertificateAuthority-G2.pem

sna_manager:~# pwd

/root

Faça download dos arquivos criados no SNA Manager à sua máquina local com o programa de transferência de arquivos de sua escolha (Filezilla, winscp, etc.) e adicione esses certificados à SNA Manager trust store in Central Management.

- Abrir

Central Management > Appliance Manager.

- Clique no botão

Actions para o equipamento.

- Selecionar

Edit Appliance Configuration.

- Selecione o

General guia.

- Role para baixo até

Trust Store

- Selecionar

Add New

- Carregue cada um dos certificados recomendados para usar o nome de arquivo como

Friendly Name

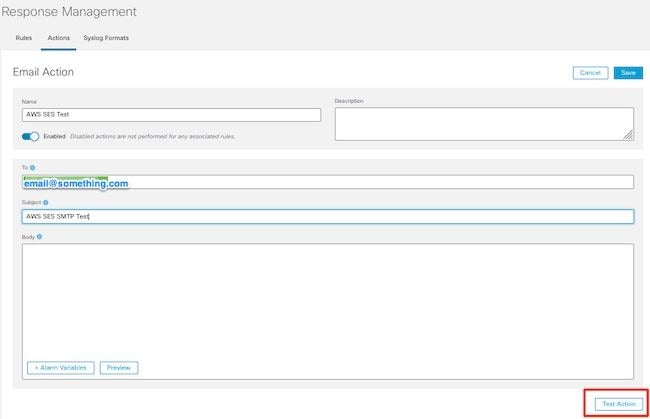

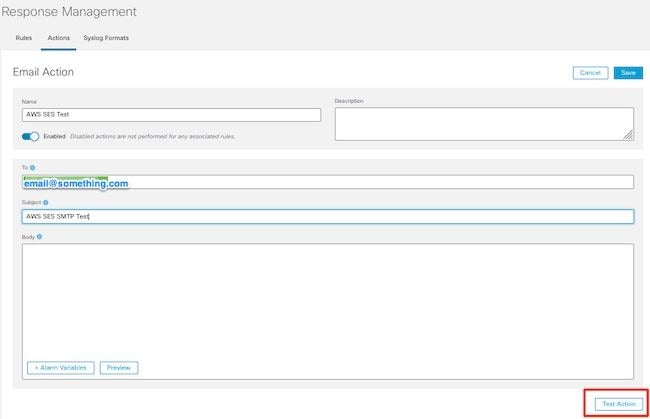

Configurar Ação de Email de Gerenciamento de Resposta

Faça login no SNA Managere abra o Response Management seção

- Selecione o

Configure na faixa de opções principal na parte superior da tela

-

Selecionar Response Management

-

Nos Response Management , selecione Actions guia

-

Selecionar Add New Action

-

Selecionar Email

-

Forneça um nome para esta ação de Email

-

Insira o endereço de e-mail do destinatário no campo "Para" (observe que ele deve pertencer ao domínio verificado no AWS SES)

- O assunto pode ser qualquer coisa.

- Clique em

Save

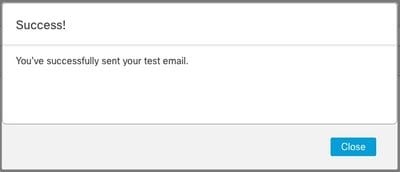

Verificar

Faça login no SNA Managere abra o Response Management seção:

- Selecione o

Configure na faixa de opções principal na parte superior da tela

- Selecionar

Response Management

- Nos

Response Management , selecione Actions guia

-

Selecione as reticências no Actions para a linha da ação de email configurada no Configure Response Management Email Action e selecione Edit.

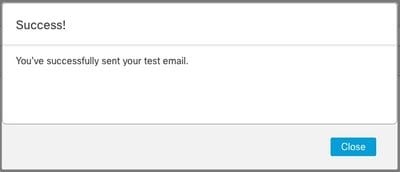

- Selecionar

Test Action e se a configuração for válida, uma mensagem de êxito será apresentada e um e-mail será entregue.

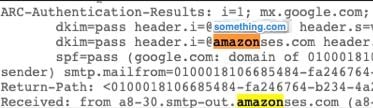

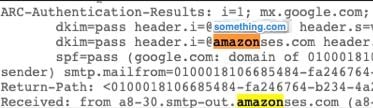

No cabeçalho do e-mail, amazonas é mostrado na " Received" e amazonas, junto com o domínio verificado no ARC-Authentication-Results (AAR) Chain

- Se o teste não for bem-sucedido, um banner será apresentado na parte superior da tela - continue na seção de solução de problemas

Troubleshoot

O /lancope/var/logs/containers/sw-reponse-mgmt.log contém as mensagens de erro para as ações de teste. O erro mais comum, e a correção é listada na tabela.

Observe que as mensagens de erro listadas na tabela são apenas uma parte da linha do log de erros

| Erro |

Reparar |

| SMTPSendFailedException: 554 Mensagem rejeitada: O endereço de email não foi verificado. As identidades falharam na verificação na região US-EAST-1: {email_address} |

Atualize o "Do e-mail" na configuração SMTP do Gerenciador SNA para um e-mail que pertença ao domínio verificado do AWS SES |

| AuthenticationFailedException: 535 Credenciais de autenticação inválidas |

Seções repetidas Criar Credenciais SMTP do AWS SES e Configurar Configuração SMTP do SNA Manager |

| Exceção do SunCertPathBuilder: não é possível encontrar um caminho de certificação válido para o destino solicitado |

Confirme se todos os certificados apresentados pelo AWS estão no armazenamento confiável do SNA Manager - execute a captura de pacotes quando a Ação de Teste for executada e compare os certificados apresentados no lado do servidor com o conteúdo do armazenamento confiável |

| rotinas SSL:tls_process_ske_dhe:chave dh muito pequena |

Ver adenda |

| Qualquer outro erro |

Abrir caso do TAC para revisão |

Adendo: Chave DH muito pequena.

Esse é um problema do AWS, pois eles usam chaves de 1024 bits quando as cifras DHE e EDH são usadas (susceptíveis ao logjam) e o Gerenciador SNA se recusa a continuar a sessão SSL. A saída do comando mostra as chaves temporárias do servidor da conexão openssl quando cifras DHE/EDH são usadas.

sna_manager:~# openssl s_client -starttls smtp -connect email-smtp.us-east-2.amazonaws.com:587 -cipher "EDH" <<< "Q" 2>/dev/null | grep "Server Temp"

Server Temp Key: DH, 1024 bits

sna_manager:~# openssl s_client -starttls smtp -connect email-smtp.us-east-2.amazonaws.com:587 -cipher "DHE" <<< "Q" 2>/dev/null | grep "Server Temp"

Server Temp Key: DH, 1024 bits

sna_manager:~# openssl s_client -starttls smtp -connect email-smtp.us-east-2.amazonaws.com:587 <<< "Q" 2>/dev/null | grep "Server Temp"

Server Temp Key: ECDH, P-256, 256 bits

A única solução disponível é remover todas as cifras DHE e EDH com o comando como o usuário raiz no SMC, o AWS seleciona um conjunto de cifras ECDHE e a conexão é bem-sucedida.

cp /lancope/services/swos-compliance/security/tls-ciphers /lancope/services/swos-compliance/security/tls-ciphers.bak ; > /lancope/services/swos-compliance/security/tls-ciphers ; echo "TLS_AES_128_GCM_SHA256:TLS_CHACHA20_POLY1305_SHA256:TLS_AES_256_GCM_SHA384:TLS_AES_128_CCM_SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:AES256-GCM-SHA384" > /lancope/services/swos-compliance/security/tls-ciphers ; docker restart sw-response-mgmt

Informações Relacionadas

Feedback

Feedback